我们的大脑里似乎有一个出厂设置的 Bug:我们总是过度担忧那些极具戏剧性的灾难,却对眼皮底下的风险视而不见。举个生活中的例子:很多人坐飞机时会手心冒汗,担心坠机;但在酒店泳池游泳时却毫无戒备。然而统计数据显示,在泳池溺水的概率比死于空难的概率高出整整 7000倍。在网络安全领域,这种偏差简直是一个模子刻出来的。 当我们谈论黑客时,脑海里浮现的是身穿卫衣的神秘人、价值百万美元的零日漏洞(0Day)、国家级的精密网络间谍战......就像电影里演的那样。但现实往往更加骨感,甚至有点"无聊"。

Check Point 最新发布的报告《The Mundane Menace》(被忽视的日常威胁)揭开了一个扎心的真相:安全团队的失败通常不是因为没防住那些"奇技淫巧",而是因为忽略了那些显而易见的"老生常谈"。

今天不谈那些惊心动魄的黑客故事,来谈谈"无聊"是如何杀死系统的。

(一)为什么总是"抓小放大"?

被心理学绑架的安全策略:诺贝尔奖得主丹尼尔·卡尼曼曾提出"可得性启发法"(Availability Heuristic):我们判断一件事发生的概率,往往取决于我们能否轻易地在脑海中想象出它的画面。

• 零日漏洞、APT攻击: 画面感极强,一旦发生就是头条新闻,虽然像独角兽一样稀有,但我们觉得它无处不在。

• 弱密码、未打补丁: 枯燥乏味,像早高峰的堵车一样常见,虽然天天发生,但我们懒得关注。 这种心理机制导致了安全防御资源的严重错配。我们花费巨资去防御那些只有 0.01% 概率发生的"大片式攻击",却对那些每天都在发生的、低级的入侵手段耸耸肩。

数据不会撒谎:根据 IBM X-Force 2024 的报告,真正的入侵原因其实乏善可陈,三项累计达到65%:

bash

• 凭证窃取(Credential Harvesting):占比 29%

• 网络钓鱼(Phishing):占比 16%

• 漏洞利用:占比 20% 而那些让媒体兴奋的"间谍活动"和"数据销毁"?加起来才勉强凑够 2%。 说白了,大多数黑客根本不需要什么"精英技能"。如果大门没锁(弱口令),他们为什么要费劲去炸墙(零日漏洞)呢?

(二)三大"无聊"杀手

它们不性感,但致命 如果我们要把精力和预算花在刀刃上,就必须正视这三个被长期轻视的"常规武器"。

1. 凭证危机:一把钥匙开万家门 现在的黑客攻击链条中,第一步往往不是"破解",而是"登录"。 很多人以为用了 SSO(单点登录)就万事大吉了。但 CISA(美国网络安全和基础设施安全局)指出,如果没有强制实施 MFA(多因素认证)或零信任策略,攻击者只要搞到一个泄露的密码,就能绕过你那一堆昂贵的防火墙,大摇大摆地走进来。 暗网现状: 像 Lumma、RedLine 这样的窃密木马(Infostealers)已经形成了成熟的"恶意软件即服务"产业链。你的员工在私人电脑上下载了一个破解版软件,浏览器里保存的公司密码可能在几秒钟后就在暗网被兜售了。

2. 补丁疲劳:被噪音淹没的真相 每周都有成百上千个新的 CVE 漏洞被披露,安全团队已经被警报淹没(Alert Fatigue)。 现实是残酷的:攻击者只需要找到一个未修补的漏洞就能得手;而防守方却必须修补所有漏洞。 这种不对称导致了一个现象:很多企业都在追逐那些名义上的"高危"漏洞,却忽略了那些正在被实际利用的旧漏洞。因为缺乏威胁情报的上下文验证,团队在修补幽灵,而真正的威胁却从指缝中溜走。

3. 进化的钓鱼:不仅仅是"尼日利亚王子"。别再以为钓鱼邮件就是那些写着蹩脚英语的中奖通知了。现在的网络钓鱼是"印象派大师"。

注:2000年代左右,尼日利亚的年轻人(被称为"雅虎小子",因目标多为雅虎用户)大量通过网吧发送这类邮件,目标覆盖欧美、亚洲的英语区用户。据美国中情局估计,2000-2001年,尼日利亚电信诈骗人员增长6倍,美国约1%的用户上当,年损失达1亿美元。这种"低技术、高收益"的骗局迅速扩散,"尼日利亚王子"也成为"钓鱼邮件"的标志性符号。

(1)高管克隆: 攻击者会在 LinkedIn 上建立虚假的高管档案,潜伏数周建立可信度。 (2)基础设施: 攻击者会注册和公司域名极度相似的网站,复制官网的每一个像素。

(3)心理战: 针对财务或 HR 的"来自 CEO 的紧急汇款指令",利用的是职场中的服从和焦虑。 Check Point 的数据显示,钓鱼网站的数量在激增,而且存活时间越来越长。

(三)那个昂贵的误区

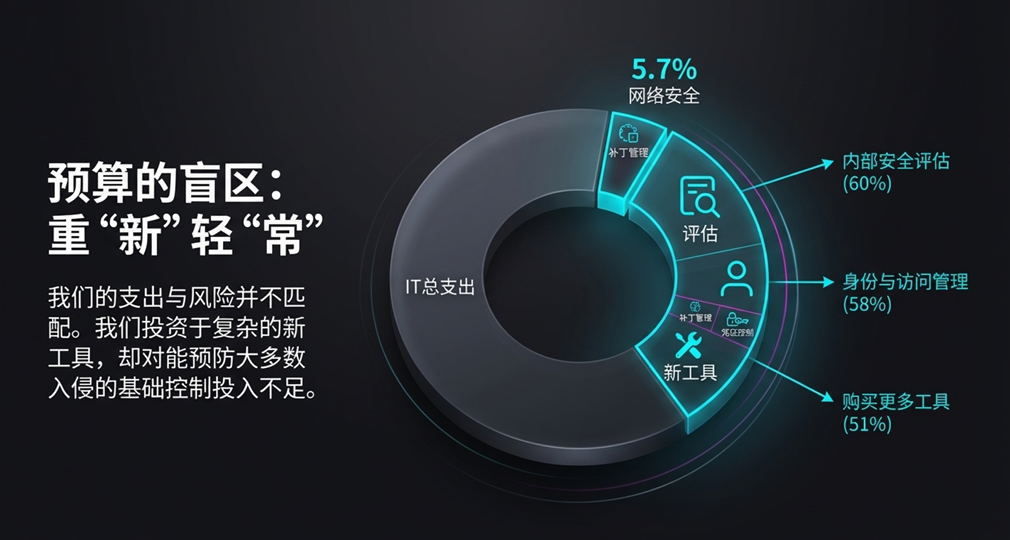

关于预算与保险有一个极具讽刺意味的数据:2024年全球安全支出预计达到 2150亿美元。然而,Gigamon的调查显示,44% 的 CISA 承认,即便花了这么多钱,他们依然无法有效检测到过去一年内的违规行为。 钱花哪去了?大部分花在了购买更多复杂的工具上,而不是夯实基础。 更糟糕的是,许多企业把网络保险当成了救命稻草。"没事,反正买了保险,被黑了有赔付。

"大错特错。 现在的保险公司精明得很。如果你因为没有打基础补丁、没有做 MFA 或者因为员工点击了钓鱼邮件而导致数据泄露,保险公司很可能会以"缺乏基本卫生习惯"为由拒绝赔付。 网络保险是一面镜子,不是一张免死金牌。 它反映的是你的成熟度,而不是掩盖你的无能。

(四)破局

回归基础,拥抱"无聊" 在黑客都在走捷径的时候,我们为什么要人为地把防御搞得那么复杂? 白皮书中的案例 Black Rifle Coffee 提供了一个极佳的思路:他们没有去追逐那些花哨的威胁情报,而是专注于自动化处理那些"无聊"的琐事------钓鱼检测、配置错误和凭证暴露。

结果,他们在事故变成灾难前就将其扼杀。

给安全团队的三个务实建议:

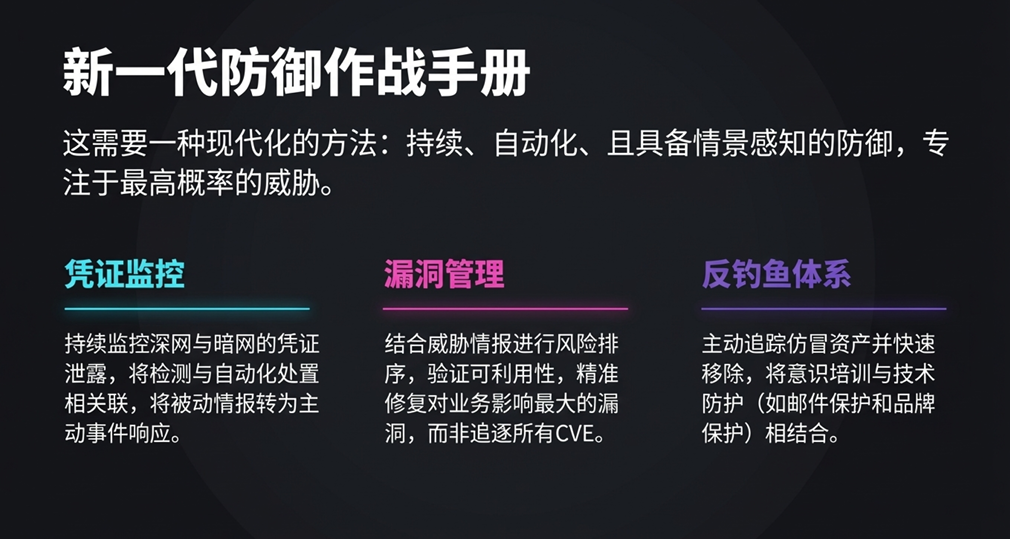

1 把凭证监控当成头等大事

不要每季度才查一次密码泄露。你需要对暗网和公开网络进行持续性监控。一旦发现员工凭证泄露,自动触发重置流程。把这当成日常运营,而不是突发事件。

2 从"打地鼠"到"反克隆"

针对网络钓鱼,被动防御是不够的。你需要主动监测那些极其相似的域名和社交媒体账号。在它们还没发邮件之前,就启动法律和技术手段进行下线(Takedown)。

3 聪明的补丁策略

别试图修补所有漏洞,那是不可能的。将漏洞管理与外部风险情报结合起来。优先修补那些"外部可利用"且"正在被利用"的漏洞。

写在最后 被"无聊"的手段攻破,依然是被攻破。 当我们停止追逐头条新闻,停止幻想自己处于《碟中谍》的电影场景中,开始踏踏实实地关注强密码 、补丁管理和身份认证时,我们才算真正踏上了安全之路。 在这个充满不确定性的网络世界里,只有极度的自律,才能换来真正的自由。 如果你不想成为下一个因"弱密码"而上头条的倒霉蛋,请记住这句话:

bash

Security teams don't fail because they miss the exotic - they fail because they overlook the expected.

安全团队的失败,从来不是因为错过了奇珍异兽,而是因为忽略了那些近在眼前的危机。