攻克跨服务数据交换的"巴别塔"难题,让你的分布式服务畅通无阻。

文章目录

-

- 引言:序列化------微服务通信的"通用语言"

- 一、当异常发生时:现象与快速诊断

-

- [1.1 典型异常堆栈](#1.1 典型异常堆栈)

- [1.2 故障场景还原](#1.2 故障场景还原)

- [1.3 三步诊断法](#1.3 三步诊断法)

- 二、核心解决方案:对症下药,根治异常

-

- [2.1 方案一:确保协议与配置一致](#2.1 方案一:确保协议与配置一致)

- [2.2 方案二:确保传输模型的正确性](#2.2 方案二:确保传输模型的正确性)

- [2.3 方案三:处理大数据与自定义序列化](#2.3 方案三:处理大数据与自定义序列化)

- 三、进阶议题:安全、升级与最佳实践

-

- [3.1 安全第一:规避反序列化漏洞](#3.1 安全第一:规避反序列化漏洞)

- [3.2 平滑升级与兼容性指南](#3.2 平滑升级与兼容性指南)

- [3.3 可观测性与日志分析](#3.3 可观测性与日志分析)

- 四、总结:构建稳健的序列化策略

- [参考资料 📖](#参考资料 📖)

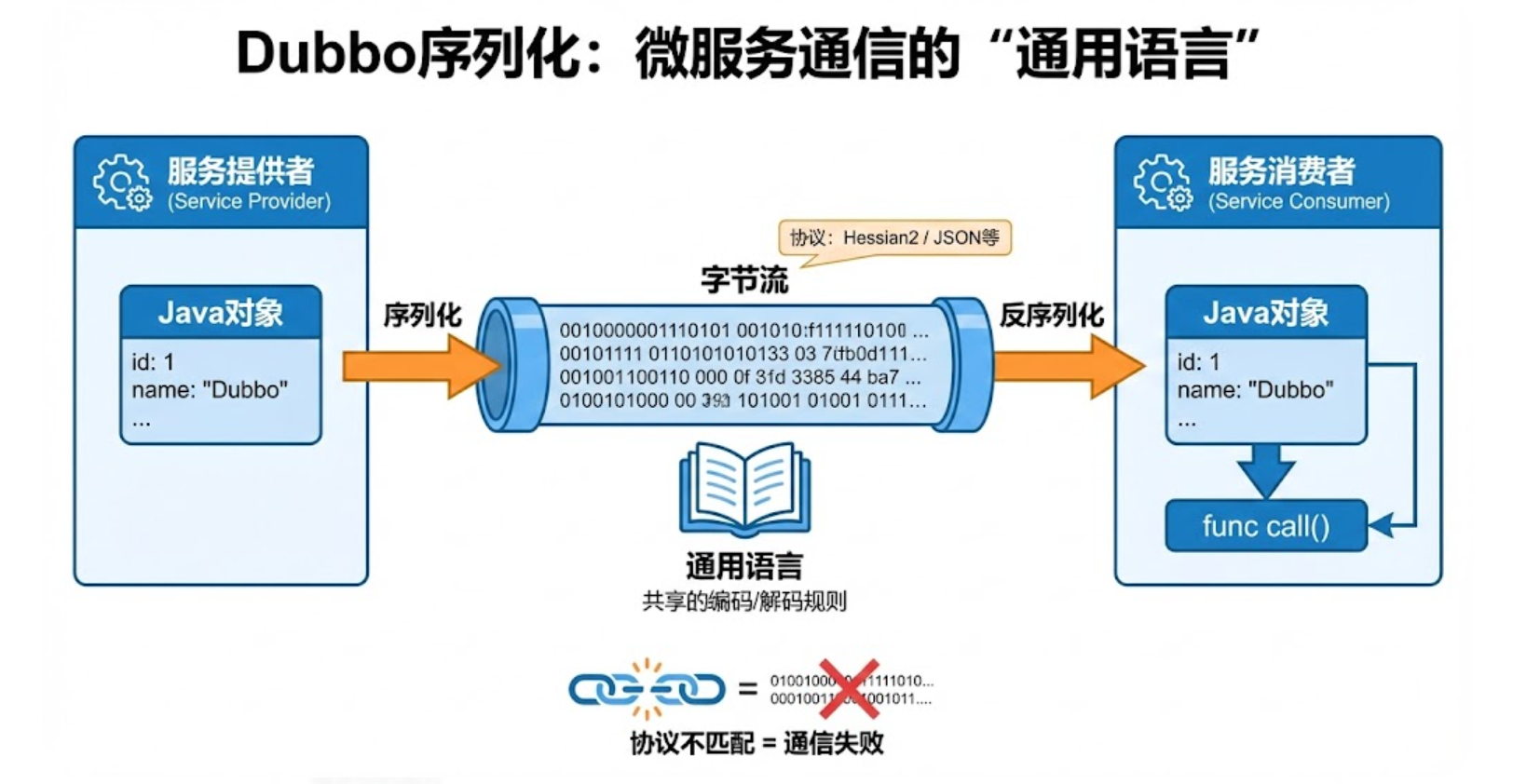

引言:序列化------微服务通信的"通用语言"

在单体应用中,方法调用是直接而高效的。但在以Dubbo为核心的微服务架构中,一次简单的本地方法调用转变为一次跨越网络的远程过程调用(RPC),对象必须被转换为字节流,穿越网络,再在另一端被重新组装。这个编码与解码的过程,就是序列化与反序列化。

想象一下,两个服务如同使用不同方言的团队协作。序列化协议就是他们的"通用语言"。一旦这门"语言"的规则出现丝毫偏差------版本不一致、词汇(类定义)不对等、甚至存在歧义(循环引用)------通信就会彻底失败,抛出令人头疼的 SerializationException 或 RemotingException。

本文将为你系统性地剖析Dubbo序列化异常的根本原因 ,提供从快速诊断 到彻底根治 的完整方案,并深入探讨安全加固 与版本升级等进阶议题,助你构建坚实可靠的服务通信基石。

一、当异常发生时:现象与快速诊断

在深入解决方案之前,快速定位问题是关键。Dubbo序列化异常通常不会"沉默",它们会通过以下几种方式暴露出来:

1.1 典型异常堆栈

java.io.SerializeException或org.apache.dubbo.remoting.RemotingException: Serialization failed:这是最直接的信号,表明在组包或拆包时发生了序列化错误。java.io.NotSerializableException:尝试序列化一个未实现java.io.Serializable接口的对象。PayloadTooLargeException:传输的对象大小超过了dubbo.protocol.payload配置的负载限制(默认8MB)。- "检测到不安全的序列化数据"相关警告或异常:Dubbo内置的安全检查机制被触发。

1.2 故障场景还原

异常常发生在以下特定操作后:

- 服务/模型变更后:修改了接口的DTO(数据传输对象),增删了字段,或改变了字段类型。

- 升级框架版本后:例如,从Dubbo 2.x升级到3.x,默认序列化协议从Hessian2变更为Fastjson2。

- 启用新特性后 :如首次使用泛化调用,或切换了序列化协议。

- 传输特定数据时 :例如,传输一个包含循环引用的复杂对象图。

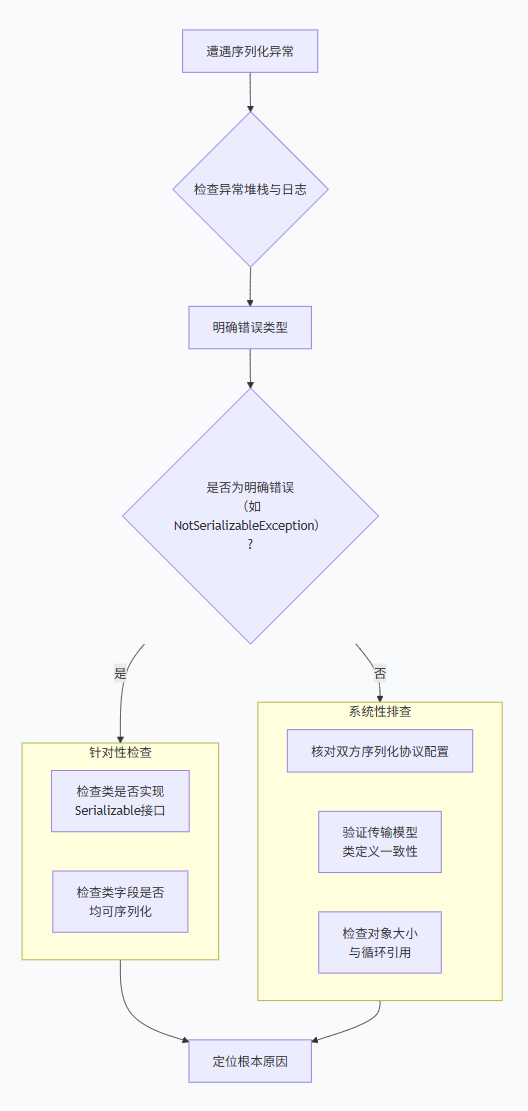

1.3 三步诊断法

面对异常,可以遵循以下流程图进行快速初步诊断:

二、核心解决方案:对症下药,根治异常

2.1 方案一:确保协议与配置一致

这是最常见也是最基础的解决方案。消费者和提供者必须使用完全相同的序列化协议。

1. 核对与统一配置

Dubbo支持多种协议:Hessian2 (默认且常用)、Fastjson2 (Dubbo 3默认)、Kryo 、FST 、Protobuf 等。

你需要像对待合同一样,在双方的服务配置中明确指定并确保一致。

XML配置方式

xml

<!-- 服务提供方 -->

<dubbo:service interface="com.example.UserService" serialization="hessian2" />

<!-- 服务消费方 -->

<dubbo:reference id="userService" interface="com.example.UserService" serialization="hessian2" />注解配置方式 (Spring Boot)

java

// 服务提供方

@DubboService(serialization = "hessian2")

public class UserServiceImpl implements UserService { ... }

// 服务消费方

@DubboReference(serialization = "hessian2")

private UserService userService;YAML配置方式

yaml

# application.yml (适用于双方)

dubbo:

protocol:

name: dubbo

serialization: hessian22. 特别关注:版本升级与泛化调用

- Dubbo 2.x -> 3.x迁移 :如果从Dubbo 2升级到3,需特别注意默认序列化协议的改变。若希望保持兼容,可主动在配置中指定

serialization="hessian2"。 - 泛化调用场景:进行泛化调用时,必须在调用代码中显式指定与服务端匹配的序列化协议,否则可能因协议不匹配导致反序列化失败。

2.2 方案二:确保传输模型的正确性

协议一致只是第一步,被传输的"货物"------数据模型本身也必须满足序列化的要求。

1. 实现 Serializable 接口

所有需要通过网络传输的DTO、VO、参数或返回值类,都必须实现 java.io.Serializable 接口。这是一个容易忽略的编译期不会报错的错误。

java

// 正确示例

public class UserDTO implements java.io.Serializable {

private static final long serialVersionUID = 1L; // 强烈建议显式声明

private Long id;

private String name;

// 省略 getter/setter

}2. 验证 serialVersionUID 的一致性

serialVersionUID 是序列化机制的"版本号"。如果类发生了不兼容变更(如删除字段、更改字段类型)而双方JVM中的serialVersionUID不一致,就会引发反序列化失败。

最佳实践 :始终为可序列化类显式声明一个固定的 serialVersionUID,而不是依赖JVM的自动生成。

3. 检查复杂的内部结构

- 集合元素 :确保

List<T>、Map<K, V>中的泛型类型T、K、V也是可序列化的。 - 循环引用 :避免对象之间存在循环依赖。例如,

User对象持有Order对象,而Order对象又引用了同一个User对象。某些序列化协议(如Hessian2)可能无法处理这种情况。 - 特殊类型 :避免传输不可序列化的第三方类库对象、

ThreadLocal、数据库连接等。考虑将其转换为基本的可序列化类型(如将CompletableFuture转换为包含状态和结果的DTO)。

2.3 方案三:处理大数据与自定义序列化

1. 大对象传输优化

Dubbo默认限制单个消息包为8MB。传输大文件或大数据集时,需要:

-

调整负载限制 (谨慎使用):在提供方协议配置中增加

payload参数。xml<dubbo:protocol name="dubbo" payload="10485760" /> <!-- 调整为10MB --> -

更优策略:分片传输:在应用层设计分片上传/下载逻辑,避免单次RPC传输过大数据。

2. 自定义序列化进阶

如果使用了自定义的序列化扩展(通过实现Dubbo的 org.apache.dubbo.common.serialize.Serialization SPI接口),出现问题时:

- 使用

jstack [PID]命令 dump 线程堆栈,分析序列化线程正在处理的对象。 - 仔细检查

serialize()和deserialize()方法中的逻辑,确保没有资源未关闭或错误的类型转换。

三、进阶议题:安全、升级与最佳实践

3.1 安全第一:规避反序列化漏洞

序列化是安全的重灾区。Dubbo官方强烈反对使用Java原生序列化 (serialization="java"),因为它存在严重的安全风险。

必须采取的安全措施:

- 禁用Java原生序列化 :检查并确保所有配置中未使用

serialization="java"。 - 及时升级修复漏洞 :关注Dubbo安全公告,及时升级以修复已知的反序列化漏洞。例如,著名的 CVE-2021-43297 和 CVE-2022-39198 均与Hessian-Lite组件相关,影响了多个旧版本。应立即升级到已修复的安全版本。

- 利用安全白名单 :对于高安全要求的场景,可以配置Dubbo的类检查机制 。通过在

security/serialize.allowlist文件中声明允许反序列化的类名,构建一个白名单,阻止未知类的反序列化,有效防御恶意攻击。

3.2 平滑升级与兼容性指南

框架升级是序列化问题的另一个高发期。

Dubbo 2.x 至 3.x 升级检查清单:

- 依赖变更:确认引入了正确的Dubbo 3.x依赖,排除了旧的Dubbo 2.x jar包。

- 默认协议:知晓默认序列化协议从Hessian2变为Fastjson2。评估影响,必要时显式配置。

- API兼容性:检查是否有已弃用的序列化相关API被使用。

- 灰度发布:采用灰度发布策略,先升级部分消费者或提供者,观察日志,确保序列化兼容。

3.3 可观测性与日志分析

完善的监控是快速发现问题的关键。

- 开启Dubbo访问日志 :在服务提供方配置

<dubbo:provider accesslog="true"/>,有助于追踪具体的请求和响应数据。 - 监控异常指标 :在监控系统中(如Prometheus+Grafana)为

SerializationException等异常建立告警。 - 使用Arthas等诊断工具:在线诊断生产环境,可以观察方法调用的参数和返回值,辅助定位序列化问题。

四、总结:构建稳健的序列化策略

Dubbo序列化异常的本质是通信双方契约的不一致。解决之道在于从"协议、模型、实践"三个层面建立并遵守强约束。

核心行动纲领:

- 契约化 :将服务接口与数据传输对象(DTO)单独打包成二方库,强制供消费者依赖,确保类定义的绝对一致。

- 显式配置 :摒弃依赖默认值,在服务定义中显式声明序列化协议、版本、分组等关键信息。

- 安全左移:在编码和代码审查阶段,就将"实现Serializable接口"、"声明serialVersionUID"、"避免循环引用"作为强制规范。

- 持续观察:建立针对序列化错误的监控告警,将其视为P1级故障进行响应。

通过系统性应用本文的 diagnostic 方法和解决方案,你可以将令人困扰的序列化异常从"不可预知的故障"转变为"可快速定位和修复的问题",从而为微服务架构的长期稳定运行奠定坚实的基础。

架构师视角:序列化不仅仅是技术细节,它是服务之间沟通的宪法。一个清晰、严格且安全的序列化策略,是微服务生态系统内实现高效、可靠协作的前提。

参考资料 📖

- 深入解析:Dubbo接口调用失败原因与底层原理

- Apache Dubbo 官方文档 - 非安全序列化方式

- dubbo3.0.8 泛化调用时无法进行protobuf-json类型的反序列化

- Apache Dubbo 官方文档 - 反序列化失败

- Apache Dubbo 官方文档 - 检测到不安全的序列化数据

- Apache Dubbo Hessian-Lit反序列化漏洞(CVE-2021-43297)

- 在Dubbo/Dubbo-go中,调用端收不到数据

- 关于Apache Dubbo Hession反序列化漏洞(CVE-2022-39198)的安全公告

- 解决Dubbo报错问题

- Apache Dubbo 官方文档 - 反序列化失败 (英文版)

标签 : Dubbo 序列化 反序列化 SerializationException RPC 微服务 故障排查 网络安全