Linux C/C++ 高效延迟崩溃分析:基于 mprotect 的内存陷阱技术 (Electric Fence)

1. 技术原理深度解析

在 C/C++ 开发中,内存越界(Buffer Overflow)是最常见的错误之一。传统的 malloc/free 实现出于性能考虑,通常将多个小对象分配在同一个物理内存页中。当越界发生时,往往只是覆盖了邻近对象的内存,而不会立即触发硬件中断。这导致程序虽然内部状态已损坏,却能继续运行一段时间,形成难以调试的"延迟崩溃"(Deferred Crash)。

Electric Fence(电子围栏) 是一种利用硬件内存管理单元(MMU)来强制检测内存越界的技术。

1.1 mprotect 系统调用机制

mprotect 是 Linux 提供的系统调用,用于修改调用进程内存地址空间的访问保护属性。

c

#include <sys/mman.h>

int mprotect(void *addr, size_t len, int prot);- addr: 必须按页(Page)对齐的内存起始地址。

- len: 长度,通常也是页大小的倍数。

- prot : 保护标志,包括

PROT_READ(可读),PROT_WRITE(可写),PROT_EXEC(可执行),PROT_NONE(不可访问)。

当我们将某页内存设置为 PROT_NONE 时,CPU 的 MMU 会在页表中标记该页为无效。任何试图访问(读/写)该页的指令都会立即触发 Page Fault(页错误) ,内核捕获后会向进程发送 SIGSEGV (Segmentation Fault) 信号。

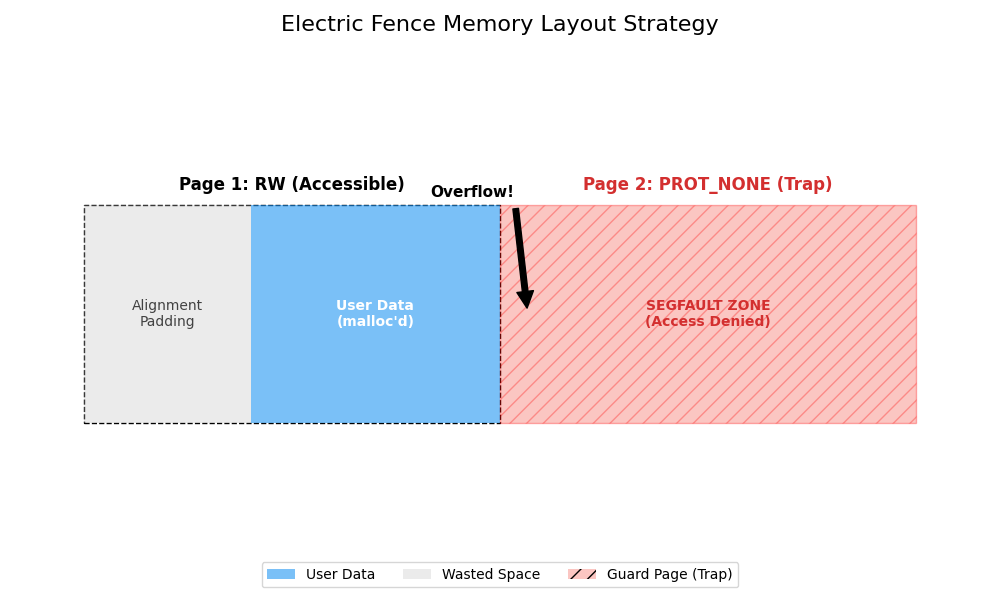

1.2 Electric Fence 内存布局策略

Electric Fence 的核心思想是:牺牲空间换取检测精度。

为了捕获"溢出"(Overflow),我们将用户申请的内存放置在页面的末尾 ,并在紧邻的下一页设置内存陷阱(Guard Page)。

- User Data: 用户的有效数据被对齐到 Page 1 的末尾。

- Alignment Padding: Page 1 前部的空间被浪费(Padding),只为确保数据尾部紧贴 Page 2。

- Guard Page : Page 2 被

mprotect标记为PROT_NONE。

一旦用户写入超过申请大小哪怕 1个字节,就会落入 Page 2,立刻触发崩溃。

1.3 技术对比

| 特性 | 传统崩溃检测 (Glibc Malloc) | 延迟崩溃检测 (ASan) | 内存陷阱 (Electric Fence) |

|---|---|---|---|

| 检测时机 | free() 时检查元数据 (延迟) |

编译插桩,运行时检测 (实时) | CPU 硬件指令级检测 (实时) |

| 检测精度 | 粗糙,依赖元数据完整性 | 精确,但在某些裸机环境难部署 | 精确到字节级越界 |

| 性能开销 | 极低 | 中等 (2x-5x CPU/RAM) | 极高 (RAM 开销巨大) |

| 依赖性 | 无 | 编译器支持 (GCC/Clang) | 仅依赖 OS 系统调用 (mprotect) |

2. 实现细节与代码示例

下面展示一个简易版 Electric Fence 分配器 ef_malloc 的完整实现。

2.1 核心代码 efence_demo.c

c

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <sys/mman.h>

#include <string.h>

#include <errno.h>

#include <signal.h>

static size_t PAGE_SIZE;

// 初始化获取页大小

void init_efence() {

PAGE_SIZE = sysconf(_SC_PAGESIZE);

printf("[INFO] Page size: %zu bytes\n", PAGE_SIZE);

}

/**

* ef_malloc - 电子围栏分配器

* 策略:分配 N+1 个页,将用户数据置于前 N 页的末尾,第 N+1 页设为不可访问。

*/

void *ef_malloc(size_t size) {

if (size == 0) return NULL;

// 1. 计算总大小:至少需要 "数据页" + "1个保护页"

size_t total_size = size + PAGE_SIZE;

// 2. 对齐到页大小 (mmap 要求)

size_t mmap_size = (total_size + PAGE_SIZE - 1) & ~(PAGE_SIZE - 1);

// 3. 使用 mmap 申请内存 (MAP_ANONYMOUS 初始化为0)

char *base_ptr = (char *)mmap(NULL, mmap_size,

PROT_READ | PROT_WRITE,

MAP_PRIVATE | MAP_ANONYMOUS, -1, 0);

if (base_ptr == MAP_FAILED) {

perror("mmap failed");

return NULL;

}

// 4. 定位保护页 (Guard Page) 的位置:分配区的最后一页

char *guard_page = base_ptr + mmap_size - PAGE_SIZE;

// 5. 关键步骤:设置陷阱!

if (mprotect(guard_page, PAGE_SIZE, PROT_NONE) == -1) {

perror("mprotect failed");

munmap(base_ptr, mmap_size);

return NULL;

}

// 6. 计算返回给用户的指针

// 让 (user_ptr + size) 正好等于 guard_page

char *user_ptr = guard_page - size;

printf("[DEBUG] Allocated %zu bytes.\n", size);

printf(" User Addr: %p (End at %p)\n", user_ptr, user_ptr + size);

printf(" Guard Page: %p\n", guard_page);

return user_ptr;

}

// 自定义 SIGSEGV 处理函数,提供更友好的报错

void segv_handler(int sig, siginfo_t *si, void *unused) {

fprintf(stderr, "\n[!!!] CAUGHT SIGSEGV [!!!]\n");

fprintf(stderr, " Memory violation at address: %p\n", si->si_addr);

fprintf(stderr, " This address is likely in our Guard Page!\n");

_exit(139);

}

int main() {

init_efence();

// 注册信号处理

struct sigaction sa;

sa.sa_flags = SA_SIGINFO;

sigemptyset(&sa.sa_mask);

sa.sa_sigaction = segv_handler;

sigaction(SIGSEGV, &sa, NULL);

printf("=== Electric Fence Demo ===\n");

// [场景] 申请 10 字节

char *ptr = (char *)ef_malloc(10);

// [正常写入]

memset(ptr, 'A', 10);

printf("Write 10 bytes: OK\n");

// [溢出测试] 尝试写第 11 个字节 -> 立即崩溃

printf("Attempting overflow...\n");

ptr[10] = 'X'; // BOOM!

return 0;

}2.2 运行结果演示

编译并运行上述代码:

bash

$ gcc -g efence_demo.c -o efence_demo

$ ./efence_demo

[INFO] Page size: 4096 bytes

=== Electric Fence Demo ===

[DEBUG] Allocated 10 bytes.

User Addr: 0x7f...ff6 (End at 0x7f...000)

Guard Page: 0x7f...000

Write 10 bytes: OK

Attempting overflow...

[!!!] CAUGHT SIGSEGV [!!!]

Memory violation at address: 0x7f...000

This address is likely in our Guard Page!可以看到,程序精准地在访问 0x...000 (Guard Page 起始地址) 时崩溃,没有延迟。

3. 应用场景分析

3.1 适用场景

- 必现的随机崩溃:如果你有一个 Bug,导致程序随机崩溃,且通过 Core Dump 发现堆内存混乱,Electric Fence 是最好的"照妖镜"。

- 嵌入式开发调试:在不支持 ASan (需要编译器插桩) 或 Valgrind (运行极慢,指令模拟) 的嵌入式 Linux 板子上,只要有 MMU 支持,就可以手动实现此机制。

- 算法边界检查:调试复杂的字符串处理或协议解析算法(如 H.264/265 码流解析),验证是否存在 Off-by-one 错误。

3.2 优势分析

- 即时性 :相比 Valgrind 可能延迟报错,Electric Fence 保证指令级即时崩溃,调试器挂载后

bt直接指向肇事代码行。 - 环境无关:不需要特殊编译器版本,不需要重编译整个项目(如果通过 LD_PRELOAD 劫持 malloc)。

4. 性能优化与注意事项

4.1 巨大的内存开销

Electric Fence 最大的缺点是内存浪费。

- 现象:申请 1 字节内存,实际占用 2 个页(4KB * 2 = 8KB)。

- 后果:如果在系统中大量使用,会迅速耗尽虚拟内存地址空间或物理内存。

- 建议 :仅在调试模式 下开启,或仅针对嫌疑模块 使用自定义的

ef_malloc。

4.2 性能影响

- TLB 抖动:由于每个小对象都独占页面,导致 CPU 的 TLB (Translation Lookaside Buffer) 缓存命中率急剧下降,程序运行速度可能变慢。

- 系统态开销 :频繁的

mmap/mprotect系统调用比用户态的malloc慢得多。

4.3 多线程注意

mprotect是针对进程地址空间的,对所有线程生效。- 如果在多线程环境下使用,需确保

ef_malloc内部加锁,虽然mmap本身是线程安全的,但如果涉及全局元数据管理则需要互斥锁。

5. 参考资料

- Linux Man Pages :

man mprotect,man mmap,man sigaction - Electric Fence (Bruce Perens) : 最早的开源实现,通常在 Linux 发行版中包名为

electric-fence。- 使用方法:

LD_PRELOAD=/usr/lib/libefence.so ./my_app

- 使用方法:

- DUMA (Detect Unintended Memory Access) : Electric Fence 的增强版,支持 C++

new/delete。