Linux 平台 Stack Protector 机制深度解析

文章目录

- Linux 平台 Stack Protector 机制深度解析

-

-

- 机制原理深度解析

-

- 1.1 工作原理:金丝雀机制

- 1.2 编译器支持

-

- 技术实现细节

-

- 2.1 金丝雀值的生成与随机化

- 2.2 汇编代码分析 (ARM)

- 2.3 异常处理流程

-

- 平台适配情况

-

- 3.1 架构差异

- 3.2 Linux 发行版现状

-

- 安全防护效果与局限

-

- 4.1 防御能力

- 4.2 性能开销

- 4.3 绕过技术 (Bypass)

-

- 参考文献

-

1. 机制原理深度解析

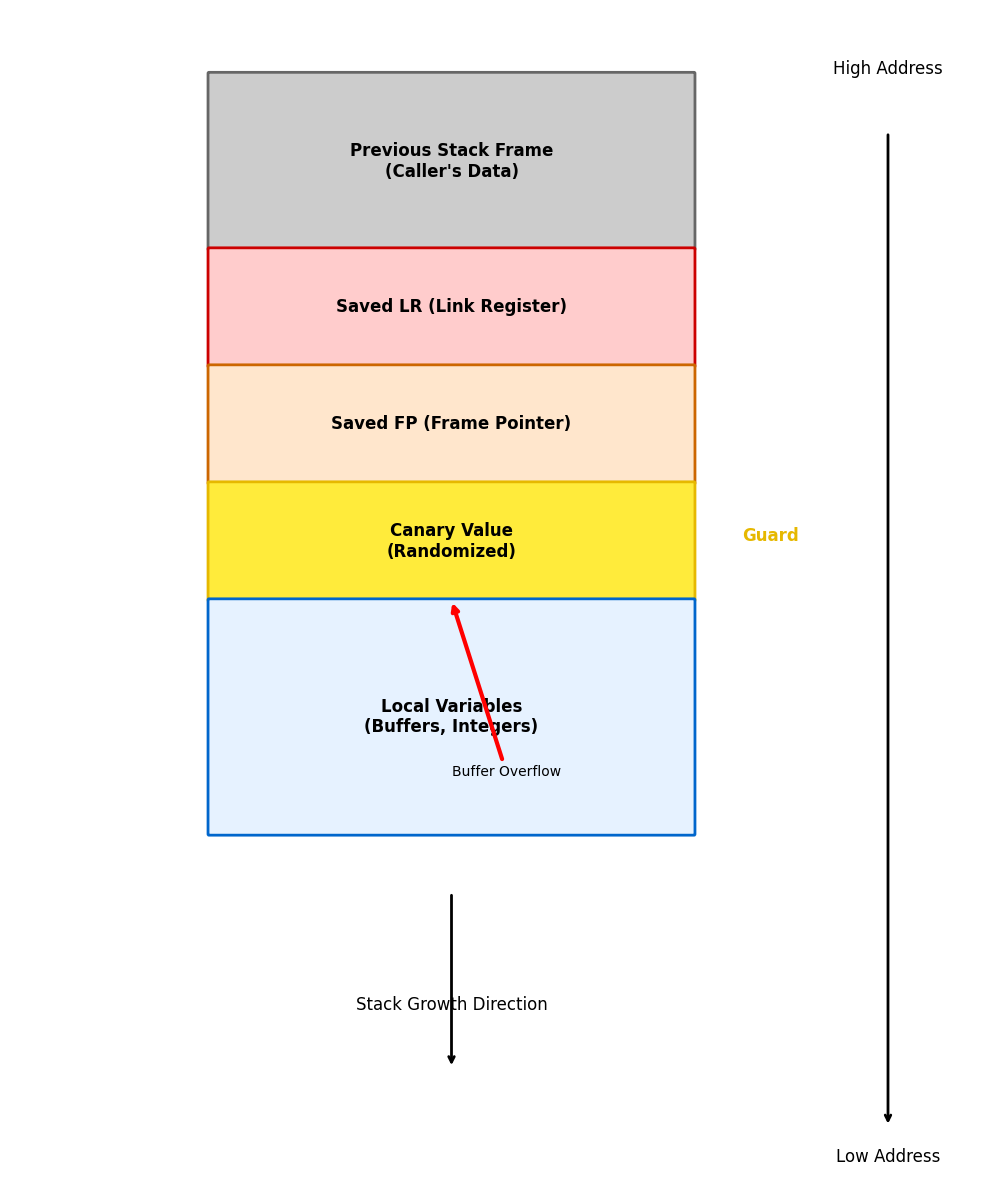

Stack Protector(又称 Stack Canary 或 Stack Cookie)是一种用于防御栈缓冲区溢出(Stack Buffer Overflow)攻击的安全机制。其核心思想是在栈帧(Stack Frame)的关键区域插入一个随机生成的"金丝雀值"(Canary),在函数返回前检查该值是否被篡改。

1.1 工作原理:金丝雀机制

在传统的缓冲区溢出攻击中,攻击者通过向局部数组写入超过其长度的数据,覆盖栈上的返回地址(Return Address),从而劫持控制流(如跳转到 Shellcode)。

引入 Stack Protector 后:

- 插入 Canary : 在函数入口处(Prologue),从 TLS(Thread Local Storage)或全局变量中读取一个随机值,压入栈中,位置介于局部变量和**保存的寄存器(如 RBP/RIP)**之间。

- 检查 Canary: 在函数返回前(Epilogue),再次读取栈中的 Canary 值,并与源值进行异或(XOR)比较。

- 触发异常 : 如果比较结果不为 0(说明 Canary 被溢出数据覆盖),则跳转到异常处理函数

__stack_chk_fail,立即终止进程。

1.2 编译器支持

GCC 提供了多个级别的栈保护选项:

| 选项 | 描述 |

|---|---|

-fno-stack-protector |

禁用栈保护。 |

-fstack-protector |

仅对包含 char 数组(缓冲区)且长度超过阈值(默认 8 字节)的函数启用保护。 |

-fstack-protector-strong |

推荐配置 。除了上述情况,还对包含局部数组引用、alloca() 调用的函数启用保护,覆盖面更广,性能开销适中。 |

-fstack-protector-all |

对所有函数启用保护,无论是否有缓冲区。性能开销较大。 |

2. 技术实现细节

2.1 金丝雀值的生成与随机化

在 Linux 用户空间(glibc)和内核空间,Canary 的生成机制略有不同,但核心都是利用随机源。

- 用户空间 : 进程启动时,加载器(ld.so)从内核提供的辅助向量(AT_RANDOM)中获取随机数,生成全局的

__stack_chk_guard,并存储在线程局部存储(TLS)的fs:0x28(x86_64) 或gs:0x14(x86_32) 位置。 - 内核空间 : 内核初始化时,通过

get_random_bytes()生成随机数。为了防止攻击者预测 Canary,通常要求 Canary 的最低字节为0x00(截断字符串攻击的防御)。

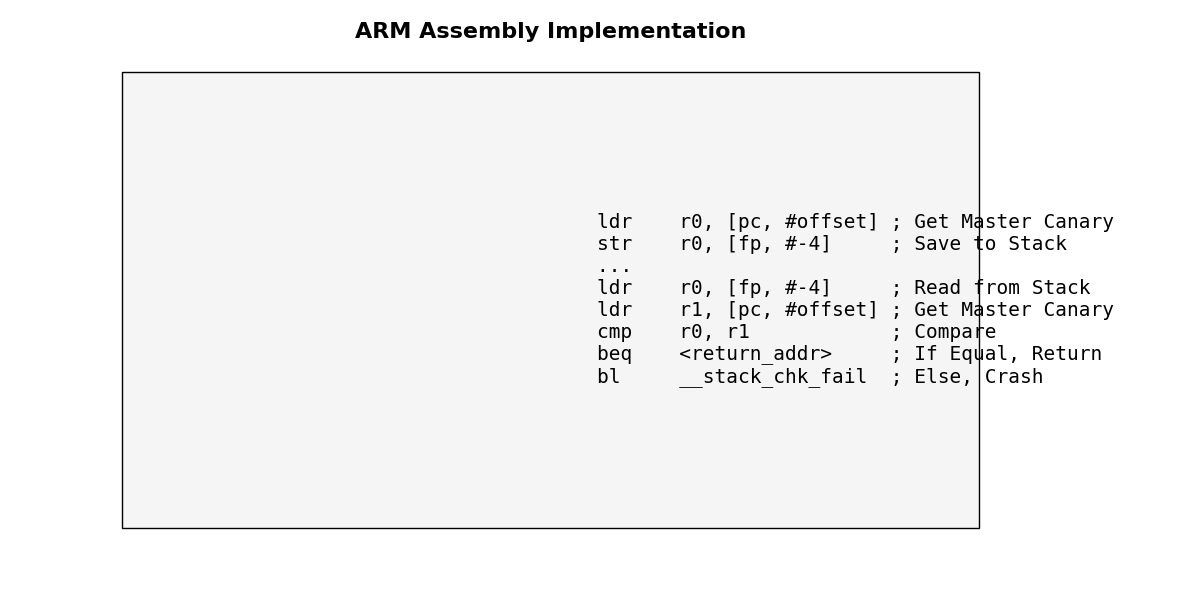

2.2 汇编代码分析 (ARM)

以下是一个启用 -fstack-protector 的函数汇编逻辑:

asm

/* Function Prologue */

mov %fs:0x28, %rax ; 1. 从 TLS 读取 Master Canary

mov %rax, -0x8(%rbp) ; 2. 将 Canary 压入栈帧底部(紧邻 RBP)

xor %eax, %eax ; 3. 清除寄存器,防止泄露

/* Function Body ... */

...

/* Function Epilogue */

mov -0x8(%rbp), %rax ; 4. 从栈中读回 Canary

xor %fs:0x28, %rax ; 5. 与 Master Canary 进行异或比较

je .L_return ; 6. 如果结果为 0 (相等),跳转到返回指令

call __stack_chk_fail ; 7. 否则,调用失败处理函数

.L_return:

leaveq

retq

2.3 异常处理流程

当检测到 Canary 被破坏时,__stack_chk_fail 会被调用。

- 用户空间 : glibc 打印错误信息

*** stack smashing detected ***: <program_name> terminated,并调用abort()生成 Core Dump。 - 内核空间: 触发 Kernel Panic,打印 Oops 信息,系统停止运行以防止进一步破坏。

3. 平台适配情况

3.1 架构差异

- x86_64 : 使用

%fs段寄存器访问 TLS 中的 Canary。 - ARM32 : 通常使用全局变量

__stack_chk_guard。 - ARM64 (AArch64) : 使用系统寄存器

TPIDR_EL0指向 TLS。

3.2 Linux 发行版现状

目前主流发行版(Ubuntu, Fedora, RHEL, CentOS)默认均开启 -fstack-protector-strong。

-

检查方法 : 可以使用

checksec脚本查看二进制文件是否开启了 RELRO、Canary、NX 等保护。bashchecksec --file=/bin/bash # 输出: CANARY : enable

4. 安全防护效果与局限

4.1 防御能力

- 有效防御: 连续的栈缓冲区溢出(Linear Stack Overflow)。攻击者必须先覆盖 Canary 才能覆盖返回地址,从而触发检测。

- 限制 : 无法防御非连续写入 (Arbitrary Write / format string)或信息泄露(Information Leak)。如果攻击者能通过漏洞读取 Canary 的值,就可以构造 payload 绕过检查。

4.2 性能开销

Stack Protector 的开销非常小,主要体现在函数进出口的几次内存读写和寄存器操作。对于 -fstack-protector-strong,性能损耗通常在 1% - 2% 以内,对于绝大多数应用是完全可接受的。

4.3 绕过技术 (Bypass)

尽管 Canary 很有效,但并非无懈可击:

- Leak Canary: 利用格式化字符串漏洞或越界读取,泄露 Canary 的值。

- Brute Force : 在

fork()模型的服务器(如旧版 Android Zygote)中,Canary 在子进程间是相同的,攻击者可以逐字节爆破。 - Stack Pivoting: 修改 RBP/ESP,将栈劫持到攻击者控制的内存区域,从而避开 Canary 检查。

5. 参考文献

- GCC Manual: Options for Code Generation Conventions.

- Linux Kernel Source: `arch/arm/include/asm/stackprotector.h.

- Intel SDM: FS/GS Segment Registers.

- Phrack Magazine: "Smashing The Stack For Fun And Profit".