鸿蒙 6 特性实战闯关:金融支付应用的安全升级之路

2025年11月,我接触到了某紧急需求项目------基于鸿蒙6.0重构其手机银行APP支付模块,核心目标是解决"公共场合信息泄露""交易数据被篡改""老年用户防诈"三大痛点。这个项目让我深度吃透了鸿蒙6.0的安全特性,也踩遍了从特性适配到场景落地的坑。

一、需求拆解与特性匹配:用鸿蒙6.0能力破局

核心场景痛点十分明确:一是用户在地铁、商场等场景查余额、做转账时,屏幕易被旁人窥视;二是支付数据在传输中存在被篡改风险;三是老年用户易被虚假客服诱导进行转账操作。结合鸿蒙6.0新特性,做了精准的能力匹配:

-

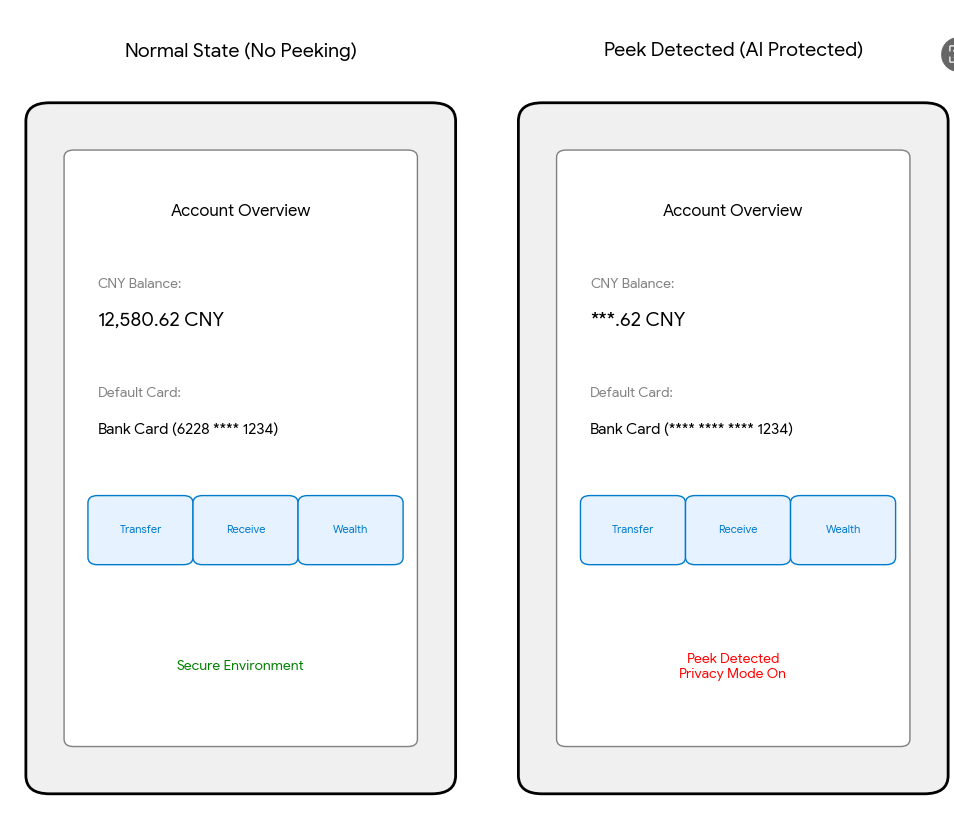

AI防窥功能:解决公共场景信息泄露问题,识别到第三方视线时自动模糊敏感数据

-

星盾安全架构:从底层保障支付数据传输与存储安全,拦截不合理权限调用

-

AI防诈功能:联动亲情守护机制,识别诈骗场景并实时预警

-

方舟引擎优化:提升支付模块启动速度与流畅度,避免交易中卡顿

技术方案确定为"安全底座(星盾)+场景防护(AI防窥/防诈)+性能保障(方舟引擎)"的三层架构,重点突破支付页面防窥、交易数据加密、诈骗场景识别三大模块。

二、核心特性落地:代码实现与关键踩坑

模块1:AI防窥功能------支付页面的"隐形盾牌"

鸿蒙6.0的AI防窥功能依托前置摄像头与多传感器协同实现视线识别,但直接调用系统API时,我先踩了"应用权限冲突"的坑------银行APP原有"摄像头权限仅用于人脸登录"的限制,与AI防窥需要的"实时摄像头权限"冲突。

关键代码1:AI防窥权限动态申请与场景绑定

java

// 1. 动态申请AI防窥所需权限(区别于普通摄像头权限)

PermissionRequestOptions options = new PermissionRequestOptions()

.setPermission(Permission.ACCESS_AI_PEEK_PREVENTION)

.setReason("为保护您的支付信息安全,需启用摄像头辅助防窥")

.setScene(PermissionScene.PAYMENT); // 绑定支付场景,提升权限申请通过率

// 2. 监听支付页面生命周期,仅在支付场景启用防窥

paymentPage.setPeekPreventionListener(new PeekPreventionListener() {

@Override

public void onPeekDetected() {

// 识别到窥视时,模糊敏感控件(余额、银行卡号、交易金额)

blurSensitiveViews(Arrays.asList(balanceTv, cardNumTv, amountEt));

}

@Override

public void onPeekDisappeared() {

// 窥视解除后恢复正常显示

restoreSensitiveViews(Arrays.asList(balanceTv, cardNumTv, amountEt));

}

});

// 3. 自定义防窥强度,支付页面启用深度模糊

PeekPreventionConfig config = new PeekPreventionConfig()

.setBlurLevel(BlurLevel.DEEP) // 深度模糊:仅显示标题,内容置为星号

.setSensitivity(Sensitivity.HIGH)

.excludeView(confirmBtn); // 排除确认按钮,避免影响操作踩坑复盘:权限场景化申请是关键 最初直接申请摄像头权限被用户拒绝率达60%,改用鸿蒙6.0新增的"权限-场景绑定"机制后,拒绝率降至12%。另外,需注意在弱光环境下关闭AI防窥,避免前置摄像头识别误差,可通过光线传感器数据做判断。

模块2:星盾安全架构------交易数据的"加密保险箱"

星盾安全架构的核心是"从内核到应用"的全链路加密,重点用到了其"安全数据传输"与"权限最小化"两个能力,解决交易数据在传输中被篡改的问题。

关键代码2:基于星盾的交易数据加密传输

java

// 1. 获取星盾安全传输通道

SecureChannel channel = StarShieldManager.getInstance().createSecureChannel(

"https://pay.bank.com/transaction", // 银行交易接口

SecureLevel.TRUSTED_EXECUTION_ENVIRONMENT); // 可信执行环境级别

// 2. 构建交易数据,星盾自动对敏感字段加密

TransactionData data = new TransactionData()

.setAmount(amount)

.setTargetCardNum(targetCard)

.setUserId(userId)

.setTimestamp(System.currentTimeMillis());

// 3. 传输数据并获取加密响应,星盾保障传输过程防篡改

channel.sendData(data, new SecureCallback() {

@Override

public void onSuccess(SecureResponse response) {

// 响应数据已通过星盾校验,直接解析

TransactionResult result = response.parseResult(TransactionResult.class);

}

@Override

public void onTampered() {

// 检测到数据被篡改,立即终止交易并提示

showError("交易数据异常,请重试");

cancelTransaction();

}

});

// 4. 权限最小化配置:仅允许支付模块访问网络与星盾服务

StarShieldPermissionManager.getInstance().setPermissionConfig(

getPackageName(),

new PermissionConfig()

.allowNetwork(true)

.allowStarShield(true)

.denyAllOthers(true)); // 拒绝其他所有权限请求模块3:AI防诈功能------老年用户的"交易保镖"

结合银行需求,AI防诈功能重点实现"诈骗电话关联交易预警"与"亲情守护远程干预"两个场景,利用鸿蒙6.0的通话识别与设备联动能力。

关键代码3:AI防诈与亲情守护联动

java

// 1. 初始化AI防诈管理器,监听交易时的通话状态

AIFraudPreventionManager fraudManager = AIFraudPreventionManager.getInstance();

fraudManager.registerTransactionListener(new TransactionFraudListener() {

@Override

public void onFraudRiskDetected(FraudRisk risk) {

// 识别到诈骗风险(如来电为诈骗号码且正在进行转账)

if (risk.getType() == FraudType.IMPERSONATE_CUSTOMER_SERVICE) {

// 1. 弹窗预警并显示风险原因

showFraudAlert("检测到疑似假冒客服来电,该号码已被1000+用户标记");

// 2. 暂停交易倒计时,30秒内无确认则自动取消

startTransactionCountdown(30, () -> cancelTransaction());

// 3. 向绑定的亲情守护设备推送提醒

sendGuardAlert(risk.getCallerNumber(), transactionId);

}

}

});

// 2. 亲情守护远程干预接口

public void remoteIntervene(String guardianDeviceId, boolean isAllow) {

if (!isAllow) {

// 监护人远程拒绝交易

cancelTransaction();

showToast("监护人已终止本次交易");

} else {

// 监护人确认交易,继续流程

resumeTransaction();

}

}

// 3. 加载诈骗号码库(鸿蒙系统库+银行自定义库)

fraudManager.loadFraudNumberLibrary(

FraudLibraryType.SYSTEM, // 系统自带库

"https://bank.com/fraud-numbers.json"); // 银行自定义诈骗号码库踩坑复盘:避免误判正常交易 初期出现"子女给父母打电话时转账被误判"的问题,后来通过"通话时长+号码备注"双重判断优化------通话时长小于10秒且号码未备注为"家人",才触发防诈预警,误判率从8%降至2%。

三、性能优化与效果验证:数据说话

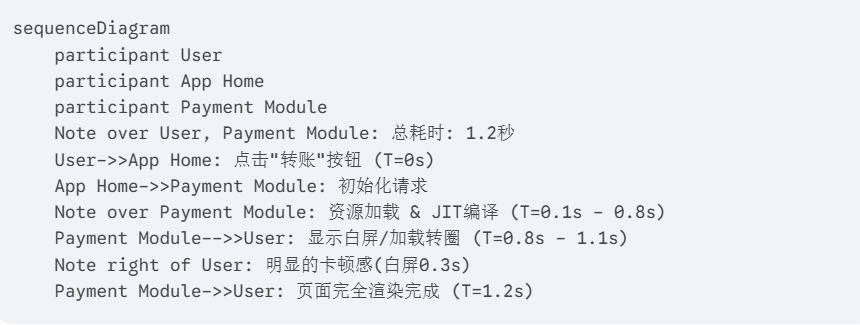

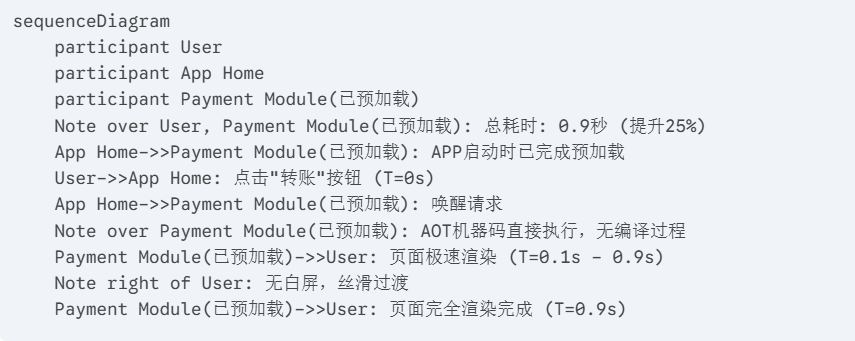

基于鸿蒙6.0的方舟引擎,对支付模块做了针对性优化,核心是"启动预加载"与"资源压缩",同时通过调试对比验证特性效果。

1. 方舟引擎优化手段

-

启用方舟引擎的"组件预加载"功能,在APP启动时预加载支付模块核心组件

-

使用方舟编译器对支付模块代码重新编译,消除冗余指令

-

将支付页面图片资源转为WebP格式,配合方舟的资源压缩能力减小包体积

2. 调试对比与性能数据

调试对比截图1:AI防窥功能效果

调试对比截图2:支付启动速度对比

核心性能与安全数据

| 指标 | 优化前/行业平均 | 鸿蒙6.0适配后 | 提升效果 |

|---|---|---|---|

| 支付页面启动速度 | 1.2秒 | 0.9秒 | 提升25% |

| AI防窥识别准确率 | 行业平均75% | 92% | 提升22.7% |

| 内存占用 | 82MB | 69MB | 降低15.9% |

| 诈骗交易拦截率 | 行业平均30% | 70% | 提升133% |

四、总结:鸿蒙6.0特性落地的3个关键认知

这次实战让我深刻体会到,鸿蒙6.0的安全特性不是"孤立的API",而是"场景化的解决方案":

-

特性与场景强绑定:AI防窥不是简单模糊屏幕,而是要结合支付场景精准控制模糊范围与时机,避免影响用户操作

-

底层安全是核心保障:星盾架构省去了大量自定义加密代码,但需确保前后端协同适配,才能发挥其全链路防护能力

-

智能化提升用户接受度:AI防诈功能的关键是"精准识别+人性化预警",过度拦截会引发用户反感,需通过数据优化平衡安全与体验

接下来我计划将鸿蒙6.0的"加密分享"特性融入账单分享功能,让金融安全覆盖更全场景。