一、模拟环境

新华三云实验室(HCL_v5.10.3-Setup.exe)

二、项目

1、项目名称

H3C无线网络(AC+AP)综合配置项目

2、实验目标

规划并部署一套符合中小企业需求的无线局域网(WLAN),实现无线用户上网、AP设备集中管理、网络管理员远程管理等功能,并确保网络的安全性与可管理性。

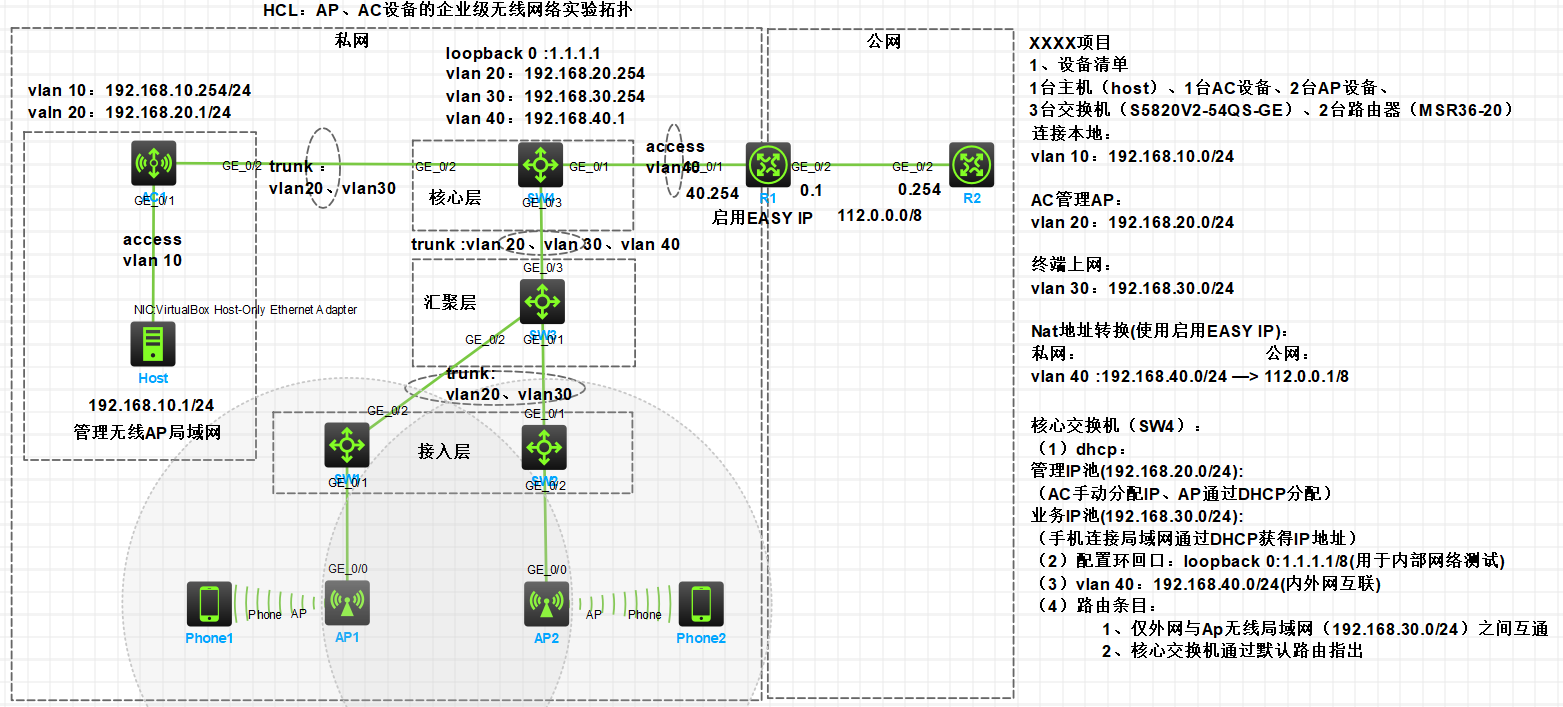

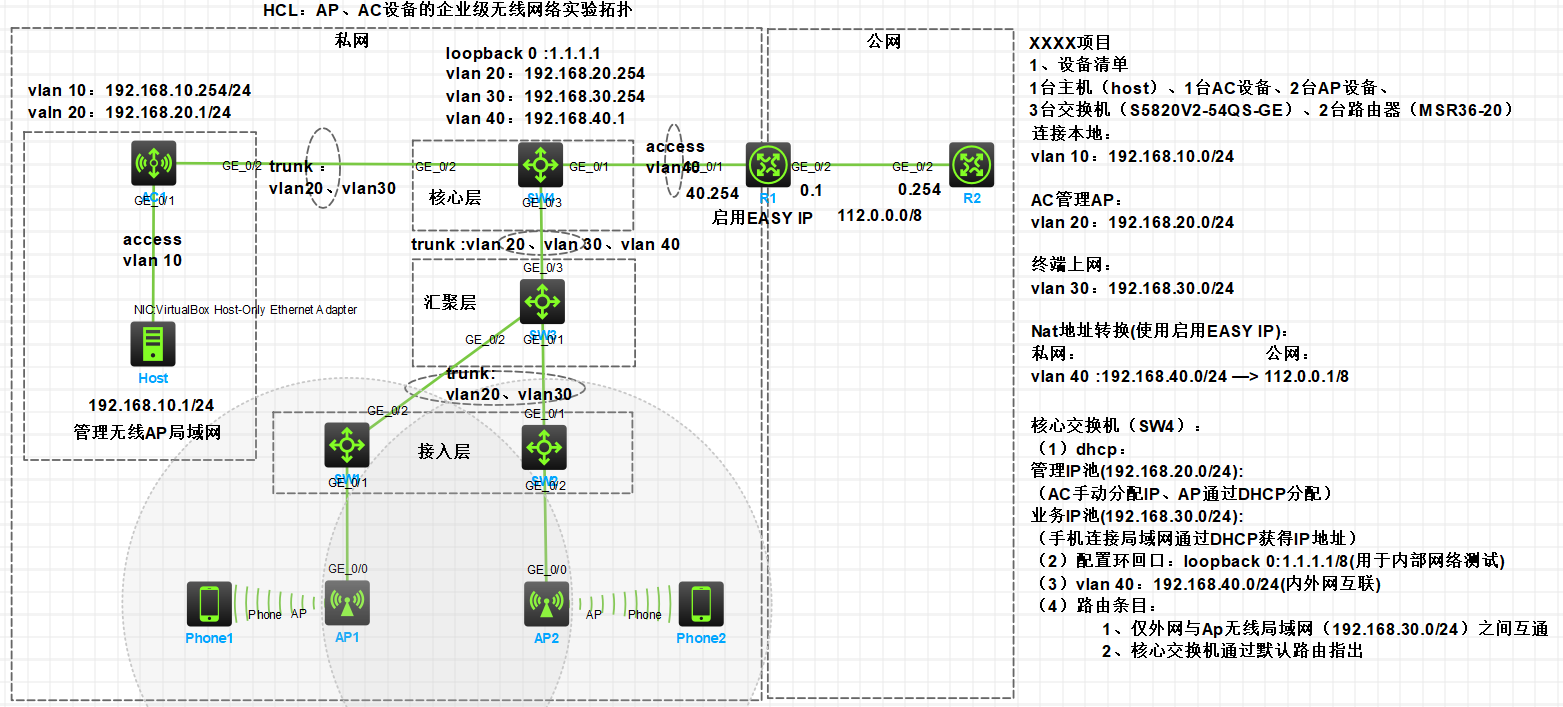

三、项目实验设备

- 路由器:2 台 MSR36-20(R1、R2);

- 交换机:4 台 S5820V2-54QS-GE(SW1、SW2、SW3、SW4);

- AC设备:1台;

- AP设备:2台;

- 手机终端:2 台(Phone1、Phone2)。

四、设计方案

1、采用"AC+瘦AP"架构,便于集中管理;

2、划分三个核心VLAN:VLAN 10(本地管理AC)、VLAN 20(AC管理AP)、VLAN 30(无线用户),vlan 40(用于核心交换机SW4与出口路由器R1互联)

3、实现管理与业务隔离;

4、核心交换机(SW4)作为DHCP服务器和网关,减轻AC负担;

5、出口路由器(R1)仅对用户业务网段做NAT,提升安全性。

五、详细设计

1、连接概况

- HOST设备的网卡(NIC:VirtualBox Host-Only Ethernet A dapter)连接 AC1设备的 GigabitEthernet 1/0/1接口;

- AC1设备的 GigabitEthernet 1/0/2 接口连接 SW4 交换机的 GigabitEthernet 1/0/2 接口;

- SW4 交换机的 GigabitEthernet 1/0/1 接口连接 R1的 GigabitEthernet 0/1 接口;

- R1的 GigabitEthernet 0/2 接口连接 R2的 GigabitEthernet 0/2 接口;

- SW4 交换机的 GigabitEthernet 1/0/3 接口连接 SW3 交换机的 GigabitEthernet 1/0/3 接口;

- SW3 交换机的 GigabitEthernet 1/0/2 接口连接 SW1 交换机的 GigabitEthernet 1/0/2 接口;

- SW3 交换机的 GigabitEthernet 1/0/1 接口连接 SW2 交换机的 GigabitEthernet 1/0/1 接口;

- SW1 交换机的 GigabitEthernet 1/0/1 接口连接 AP1 的 GigabitEthernet 1/0/0 接口;

- SW2 交换机的 GigabitEthernet 1/0/2 接口连接 AP2 的 GigabitEthernet 1/0/0 接口。

2、设计要求

1、网络拓扑与设备角色

1、使用 AC+瘦AP 架构,由AC(无线控制器)统一管理AP。

2、采用三层网络结构:

- 接入层:SW1、SW2,连接AP。

- 汇聚层:SW3,连接接入层与核心层。

- 核心层:SW4,作为网关、DHCP服务器及路由核心。

3、出口路由器R1与R2模拟互联网出口,实现内外网路由与NAT。

2、VLAN与IP地址规划

1、管理VLAN

- VLAN 10(192.168.10.0/24):用于Host主机远程管理AC设备。

- VLAN 20(192.168.20.0/24):用于AC管理AP设备,AP从此网段获取管理IP。

2、业务VLAN

- VLAN 30(192.168.30.0/24):为无线终端用户提供上网业务

3、互联VLAN

- VLAN 40(192.168.40.0/24):用于核心交换机SW4与出口路由器R1互联。

3、核心交换机(SW4)配置要求

- 创建VLAN 20、30、40,并配置对应VLAN接口地址。

- 开启DHCP服务,为VLAN 20(AP管理)、VLAN 30(无线用户)自动分配IP地址。

- 配置默认路由指向出口路由器R1(192.168.40.254)。

- 配置环回接口LoopBack 0(1.1.1.1/24),用于内部测试。

4、无线控制器(AC1)配置要求

- 配置VLAN 10、20接口地址,其中VLAN 20地址固定为192.168.20.1/24。

- 创建无线服务模板,SSID设置为Ap,并绑定业务VLAN 30。

- 根据AP的MAC地址与序列号,完成AP1、AP2的注册与射频绑定。

- 开启Telnet、HTTP、HTTPS服务,并创建本地管理员账户,支持Web界面管理。

5、接入与汇聚交换机配置要求

- SW1、SW2、SW3需创建VLAN 20、30。

- 所有互联接口配置为Trunk,仅允许VLAN 20、30通过。

- SW1、SW2连接AP的接口需设置PVID为VLAN 20,确保AP管理流量正确分类。

6、出口路由器(R1、R2)配置要求

- R1配置NAT,仅允许VLAN 30(192.168.30.0/24)网段访问外网。

- R1配置静态路由,指向核心交换机SW4(192.168.40.1),用于内网回程流量。

- R2配置默认路由指向R1(112.0.0.1),模拟互联网路由。

7、实验验证要求

- 连通性测试:无线终端应能获取VLAN 30地址,并成功访问互联网(如ping通1.1.1.1及外网地址)。

- 管理测试:Host主机应能通过Web界面(https://192.168.10.254)登录AC,并查看AP在线状态。

- 隔离测试:验证VLAN 20(管理)与VLAN 30(业务)之间的隔离性(如默认不可互访)。

六、项目拓扑

(各设备接口连接见 "端口连接概况")

七、设备配置

AP1:

<H3C>system-view # 进入系统视图

H3C\]hostname AP1 # 设置设备名称为AP1

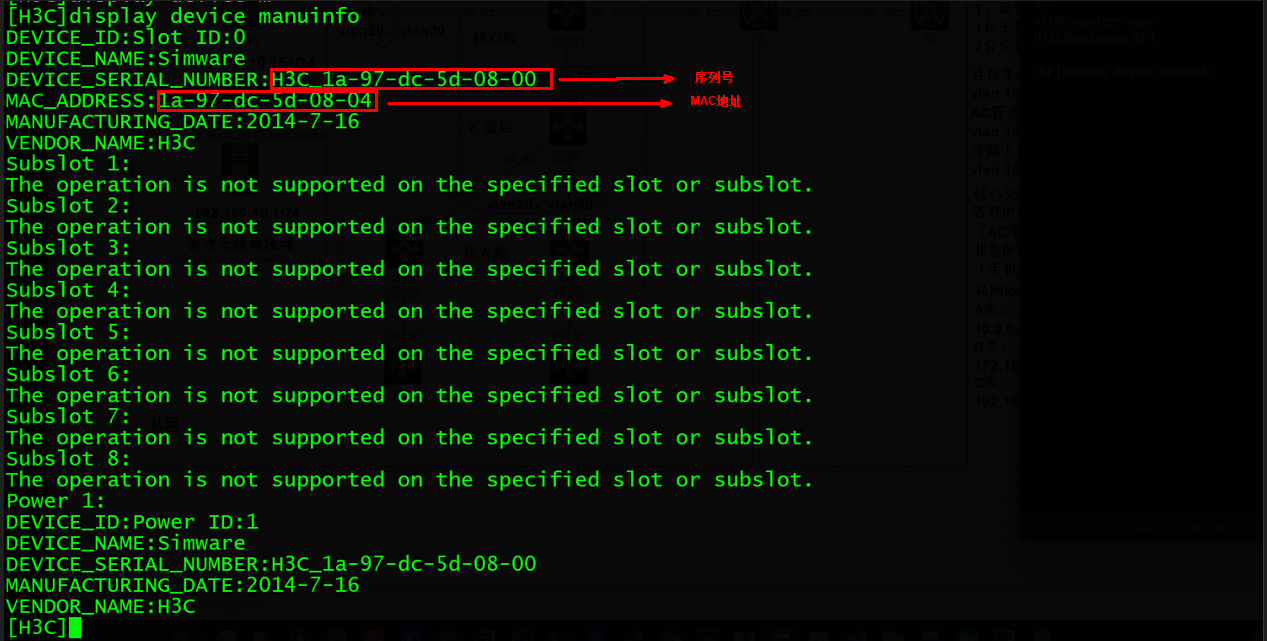

**# 查询设备的序列号以及MAC地址**

\[AP1\]display device manuinfo # 显示设备制造信息(包括序列号和MAC地址)

# 序列号:H3C_1a-97-dc-5d-08-00

# MAC地址:1a-97-dc-5d-08-04

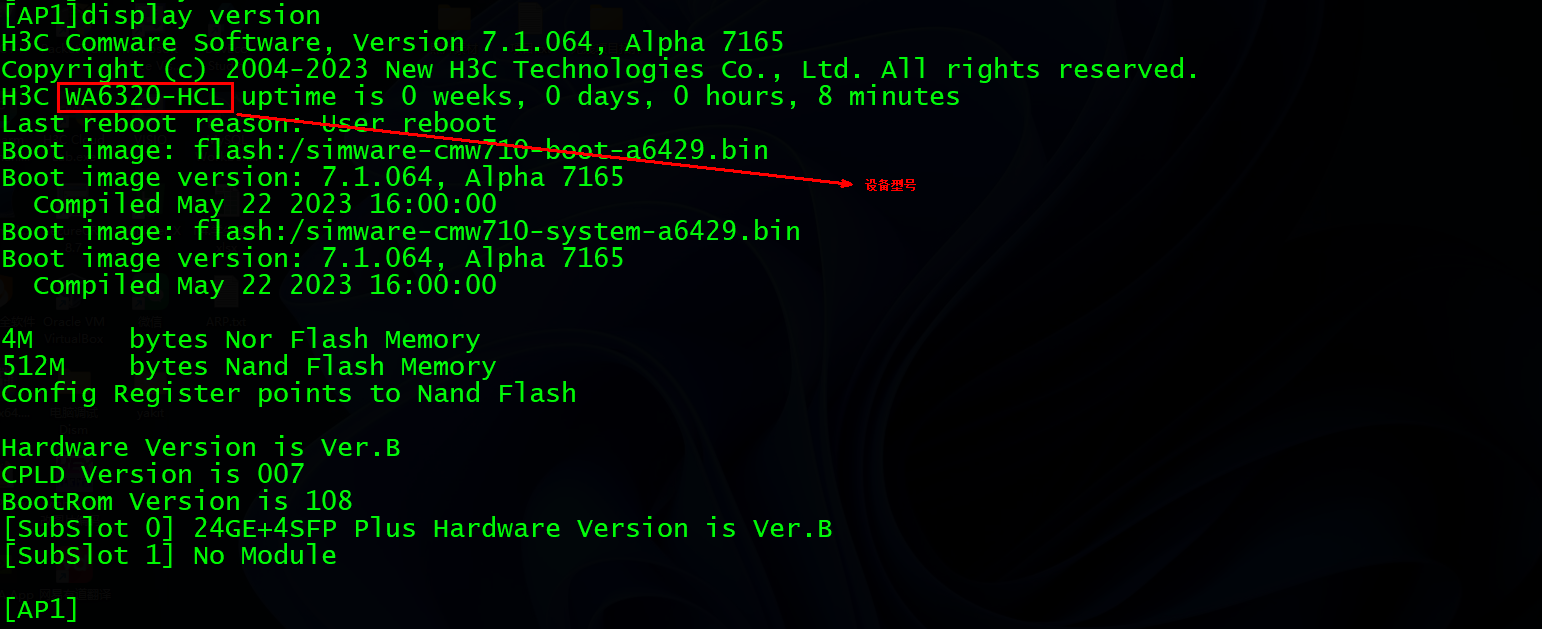

**# 查询设备型号**

\[AP1\]display version # 显示设备版本信息

# 设备型号:WA6320-HCL

**# 保存配置**

\[AP1\]save force # 强制保存当前配置

**AP2:**

\system-view # 进入系统视图

\[H3C\]sysname AP2 # 设置设备名称为AP2

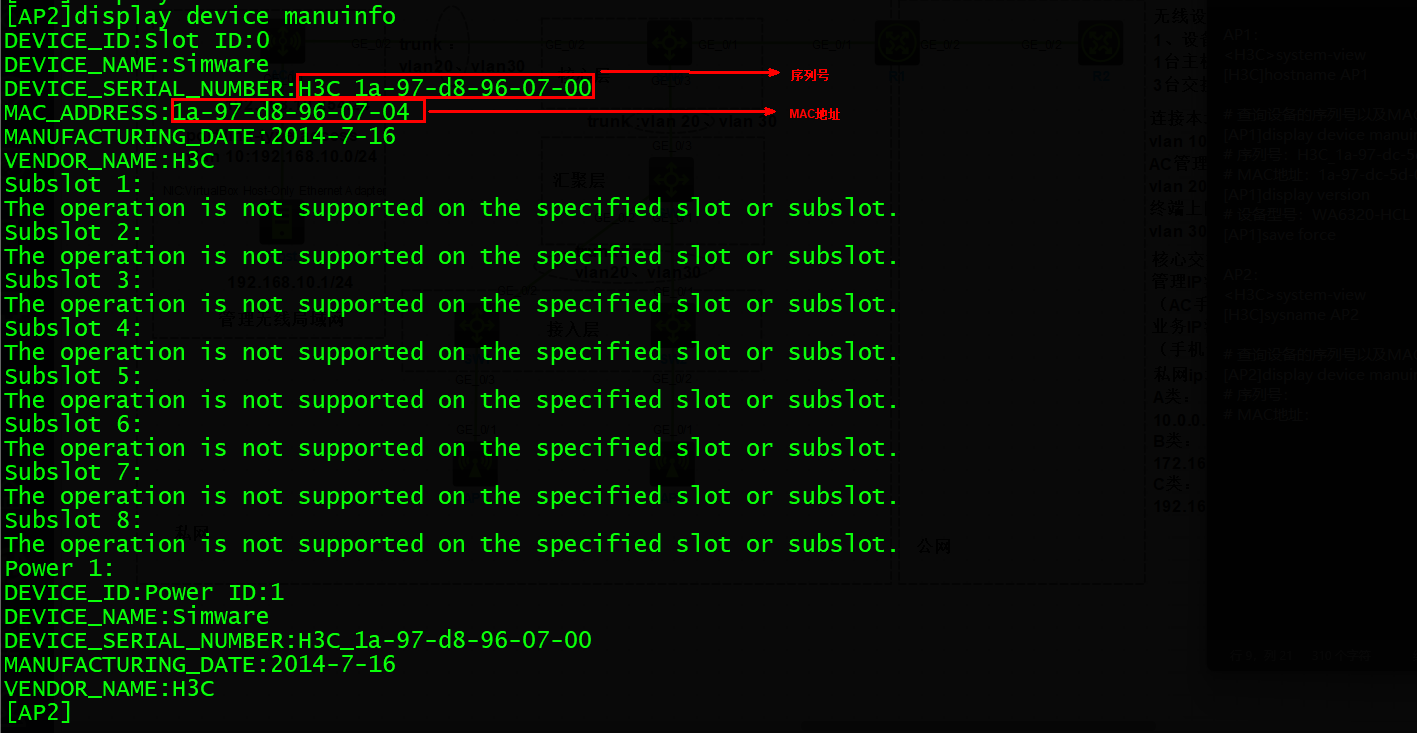

**# 查询设备的序列号以及MAC地址**

\[AP2\]display device manuinfo # 显示设备制造信息(包括序列号和MAC地址)

# 序列号:H3C_1a-97-d8-96-07-00

# MAC地址:1a-97-d8-96-07-04

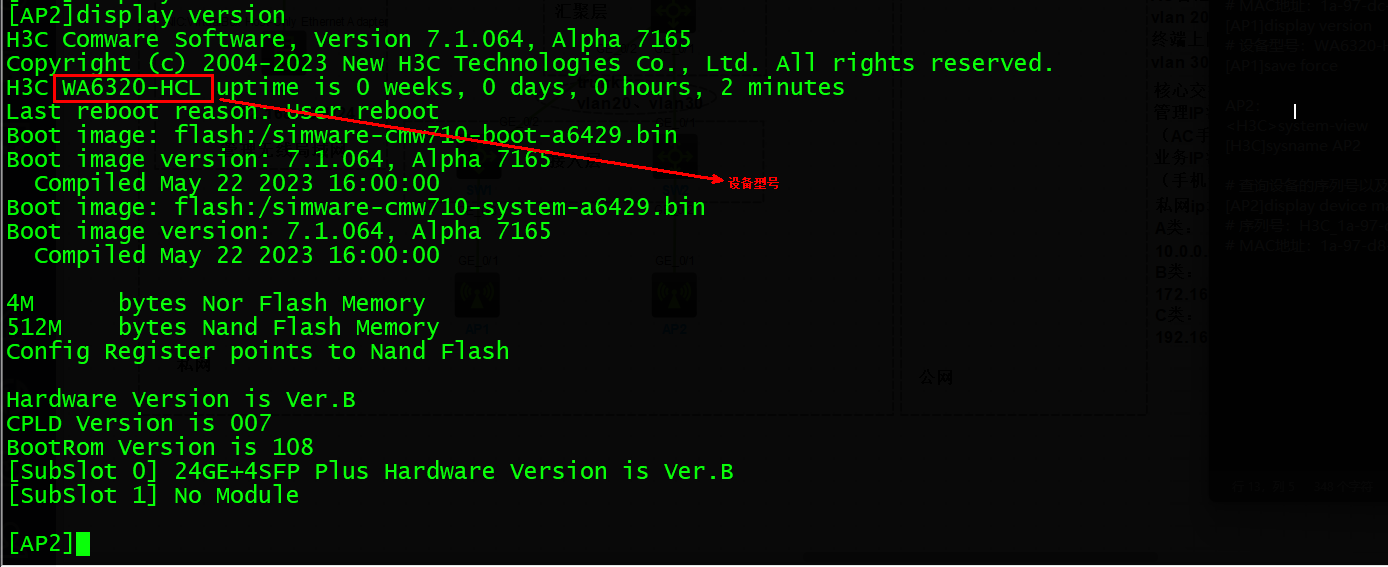

**# 查询设备型号**

\[AP2\]display version # 显示设备版本信息

# 设备型号:WA6320-HCL

**# 保存配置**

\[AP2\]save force # 强制保存当前配置

**SW1:**

\system-view # 进入系统视图

\[H3C\]sysname SW1 # 设置设备名称为SW1

\[SW1\]vlan 20 # 创建VLAN 20

\[SW1-vlan20\]quit # 退出VLAN视图

\[SW1\]vlan 30 # 创建VLAN 30

\[SW1-vlan30\]quit # 退出VLAN视图

\[SW1\]interface GigabitEthernet 1/0/2 # 进入接口

\[SW1-GigabitEthernet1/0/2\]port link-type trunk # 设置接口链路类型为trunk

\[SW1-GigabitEthernet1/0/2\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW1-GigabitEthernet1/0/2\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW1-GigabitEthernet1/0/2\]quit # 退出接口视图

\[SW1\]interface GigabitEthernet 1/0/1 # 进入接口

\[SW1-GigabitEthernet1/0/1\]port link-type trunk # 设置接口链路类型为trunk

\[SW1-GigabitEthernet1/0/1\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW1-GigabitEthernet1/0/1\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW1-GigabitEthernet1/0/1\]port trunk pvid vlan 20 # 设置trunk接口的PVID为VLAN 20

\[SW1-GigabitEthernet1/0/1\]quit # 退出接口视图

\[SW1\]save force # 强制保存当前配置

**SW2:**

\system-view # 进入系统视图

\[H3C\]sysname SW2 # 设置设备名称为SW2

\[SW2\]vlan 20 # 创建VLAN 20

\[SW2-vlan20\]quit # 退出VLAN视图

\[SW2\]vlan 30 # 创建VLAN 30

\[SW2-vlan30\]quit # 退出VLAN视图

\[SW2\]interface GigabitEthernet 1/0/1 # 进入接口

\[SW2-GigabitEthernet1/0/1\]port link-type trunk # 设置接口链路类型为trunk

\[SW2-GigabitEthernet1/0/1\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW2-GigabitEthernet1/0/1\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW2-GigabitEthernet1/0/1\]quit # 退出接口视图

\[SW2\]interface GigabitEthernet 1/0/2 # 进入接口

\[SW2-GigabitEthernet1/0/2\]port link-type trunk # 设置接口链路类型为trunk

\[SW2-GigabitEthernet1/0/2\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW2-GigabitEthernet1/0/2\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW2-GigabitEthernet1/0/2\]port trunk pvid vlan 20 # 设置trunk接口的PVID为VLAN 20

\[SW2-GigabitEthernet1/0/2\]quit # 退出接口视图

\[SW2\]save force # 强制保存当前配置

**SW3:**

\system-view # 进入系统视图

\[H3C\]sysname SW3 # 设置设备名称为SW3

\[SW3\]vlan 20 # 创建VLAN 20

\[SW3-vlan20\]quit # 退出VLAN视图

\[SW3\]vlan 30 # 创建VLAN 30

\[SW3-vlan30\]quit # 退出VLAN视图

\[SW3\]interface GigabitEthernet 1/0/1 # 进入接口

\[SW3-GigabitEthernet1/0/1\]port link-type trunk # 设置接口链路类型为trunk

\[SW3-GigabitEthernet1/0/1\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW3-GigabitEthernet1/0/1\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW3-GigabitEthernet1/0/1\]quit # 退出接口视图

\[SW3\]interface GigabitEthernet 1/0/2 # 进入接口

\[SW3-GigabitEthernet1/0/2\]port link-type trunk # 设置接口链路类型为trunk

\[SW3-GigabitEthernet1/0/2\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW3-GigabitEthernet1/0/2\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW3-GigabitEthernet1/0/2\]quit # 退出接口视图

\[SW3\]interface GigabitEthernet 1/0/3 # 进入接口

\[SW3-GigabitEthernet1/0/3\]port link-type trunk # 设置接口链路类型为trunk

\[SW3-GigabitEthernet1/0/3\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW3-GigabitEthernet1/0/3\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW3-GigabitEthernet1/0/3\]quit # 退出接口视图

\[SW3\]save force # 强制保存当前配置

**SW4:**

\system-view # 进入系统视图

\[H3C\]sysname SW4 # 设置设备名称为SW4

\[SW4\]vlan 20 # 创建VLAN 20

\[SW4-vlan20\]quit # 退出VLAN视图

\[SW4\]vlan 30 # 创建VLAN 30

\[SW4-vlan30\]quit # 退出VLAN视图

\[SW4\]vlan 40 # 创建VLAN 40

\[SW4-vlan40\]quit # 退出VLAN视图

\[SW4\]interface LoopBack 0 # 进入LoopBack 0接口

\[SW4-LoopBack0\]ip address 1.1.1.1 24 # 配置LoopBack 0接口IP地址为1.1.1.1/24

\[SW4-LoopBack0\]quit # 退出接口视图

\[SW4\]interface Vlan-interface 20 # 进入VLAN接口20

\[SW4-Vlan-interface20\]ip address 192.168.20.254 24 # 配置VLAN 20管理IP地址为192.168.20.254/24

\[SW4-Vlan-interface20\]quit # 退出接口视图

\[SW4\]interface Vlan-interface 30 # 进入VLAN接口30

\[SW4-Vlan-interface30\]ip address 192.168.30.254 24 # 配置VLAN 30管理IP地址为192.168.30.254/24

\[SW4-Vlan-interface30\]quit # 退出接口视图

\[SW4\]interface Vlan-interface 40 # 进入VLAN接口40

\[SW4-Vlan-interface40\]ip address 192.168.40.1 24 # 配置VLAN 40管理IP地址为192.168.40.1/24

\[SW4-Vlan-interface40\]quit # 退出接口视图

\[SW4\]interface GigabitEthernet 1/0/1 # 进入接口

\[SW4-GigabitEthernet1/0/1\]port link-type access # 设置接口链路类型为access

\[SW4-GigabitEthernet1/0/1\]port access vlan 40 # 将接口加入VLAN 40

\[SW4-GigabitEthernet1/0/1\]quit # 退出接口视图

\[SW4\]interface GigabitEthernet 1/0/2 # 进入接口

\[SW4-GigabitEthernet1/0/2\]port link-type trunk # 设置接口链路类型为trunk

\[SW4-GigabitEthernet1/0/2\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW4-GigabitEthernet1/0/2\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[SW4-GigabitEthernet1/0/2\]quit # 退出接口视图

\[SW4\]interface GigabitEthernet 1/0/3 # 进入接口

\[SW4-GigabitEthernet1/0/3\]port link-type trunk # 设置接口链路类型为trunk

\[SW4-GigabitEthernet1/0/3\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[SW4-GigabitEthernet1/0/3\]port trunk permit vlan 20 30 40 # 允许VLAN 20和30通过trunk

\[SW4-GigabitEthernet1/0/3\]quit # 退出接口视图

\[SW4\]dhcp enable # 全局启用DHCP服务

\[SW4\]dhcp server ip-pool pool_v20 # 创建DHCP地址池pool_v20

\[SW4-dhcp-pool-pool_v20\]gateway-list 192.168.20.254 # 配置默认网关

\[SW4-dhcp-pool-pool_v20\]dns-list 114.114.114.114 # 配置DNS服务器

\[SW4-dhcp-pool-pool_v20\]network 192.168.20.0 mask 255.255.255.0 # 配置可分配网段

\[SW4-dhcp-pool-pool_v20\]quit # 退出DHCP地址池视图

\[SW4\]dhcp server ip-pool pool_v30 # 创建DHCP地址池pool_v30

\[SW4-dhcp-pool-pool_v30\]gateway-list 192.168.30.254 # 配置默认网关

\[SW4-dhcp-pool-pool_v30\]dns-list 114.114.114.114 # 配置DNS服务器

\[SW4-dhcp-pool-pool_v30\]network 192.168.30.0 mask 255.255.255.0 # 配置可分配网段

\[SW4-dhcp-pool-pool_v30\]quit # 退出DHCP地址池视图

\[SW4\]ip route-static 0.0.0.0 0.0.0.0 192.168.40.254 # 配置默认路由,下一跳为192.168.40.254

\[SW4\]save force # 强制保存当前配置

**AC1:**

\system-view # 进入系统视图

\[H3C\]sysname AC1 # 设置设备名称为AC1

\[AC1\]vlan 10 # 创建VLAN 10

\[AC1-vlan10\]quit # 退出VLAN视图

\[AC1\]vlan 20 # 创建VLAN 20

\[AC1-vlan20\]quit # 退出VLAN视图

\[AC1\]vlan 30 # 创建VLAN 30

\[AC1-vlan30\]quit # 退出VLAN视图

\[AC1\]interface Vlan-interface 10 # 进入VLAN接口10

\[AC1-Vlan-interface10\]ip address 192.168.10.254 24 # 配置VLAN 10管理IP地址为192.168.10.254/24

\[AC1-Vlan-interface10\]quit # 退出接口视图

\[AC1\]interface Vlan-interface 20 # 进入VLAN接口20

\[AC1-Vlan-interface20\]ip address 192.168.20.1 24 # 配置VLAN 20管理IP地址为192.168.20.1/24

\[AC1-Vlan-interface20\]quit # 退出接口视图

\[AC1\]interface GigabitEthernet 1/0/1 # 进入接口

\[AC1-GigabitEthernet1/0/1\]port link-type access # 设置接口链路类型为access

\[AC1-GigabitEthernet1/0/1\]port access vlan 10 # 将接口加入VLAN 10

\[AC1-GigabitEthernet1/0/1\]quit # 退出接口视图

\[AC1\]interface GigabitEthernet 1/0/2 # 进入接口

\[AC1-GigabitEthernet1/0/2\]port link-type trunk # 设置接口链路类型为trunk

\[AC1-GigabitEthernet1/0/2\]undo port trunk permit vlan 1 # 禁止VLAN 1通过trunk

\[AC1-GigabitEthernet1/0/2\]port trunk permit vlan 20 30 # 允许VLAN 20和30通过trunk

\[AC1-GigabitEthernet1/0/2\]quit # 退出接口视图

\[AC1\]wlan service-template 1 # 创建无线服务模板1

\[AC1-wlan-st-1\]ssid Ap # 配置无线网络SSID为"Ap"

\[AC1-wlan-st-1\]service-template enable # 启用无线服务模板

\[AC1-wlan-st-1\]quit # 退出无线服务模板视图

\[AC1\]wlan ap 1a-97-dc-5d-08-04 model WA6320-HCL # 添加AP,指定MAC地址和型号

\[AC1-wlan-ap-1a-97-dc-5d-08-04\]serial-id H3C_1a-97-dc-5d-08-00 # 配置AP序列号

\[AC1-wlan-ap-1a-97-dc-5d-08-04\]radio 1 # 进入射频接口1配置

\[AC1-wlan-ap-1a-97-dc-5d-08-04-radio-1\]radio enable # 启用射频接口

\[AC1-wlan-ap-1a-97-dc-5d-08-04-radio-1\]service-template 1 vlan 30 # 绑定无线服务模板1并指定业务VLAN为30

\[AC1-wlan-ap-1a-97-dc-5d-08-04-radio-1\]quit # 退出射频接口视图

\[AC1-wlan-ap-1a-97-dc-5d-08-04\]quit # 退出AP配置视图

\[AC1\]wlan ap 1a-97-d8-96-07-04 model WA6320-HCL # 添加AP,指定MAC地址和型号

\[AC1-wlan-ap-1a-97-d8-96-07-04\]serial-id H3C_1a-97-d8-96-07-00 # 配置AP序列号

\[AC1-wlan-ap-1a-97-d8-96-07-04\]radio 1 # 进入射频接口1配置

\[AC1-wlan-ap-1a-97-d8-96-07-04-radio-1\]radio enable # 启用射频接口

\[AC1-wlan-ap-1a-97-d8-96-07-04-radio-1\]service-template 1 vlan 30 # 绑定无线服务模板1并指定业务VLAN为30

\[AC1-wlan-ap-1a-97-d8-96-07-04-radio-1\]quit # 退出射频接口视图

\[AC1-wlan-ap-1a-97-d8-96-07-04\]quit # 退出AP配置视图

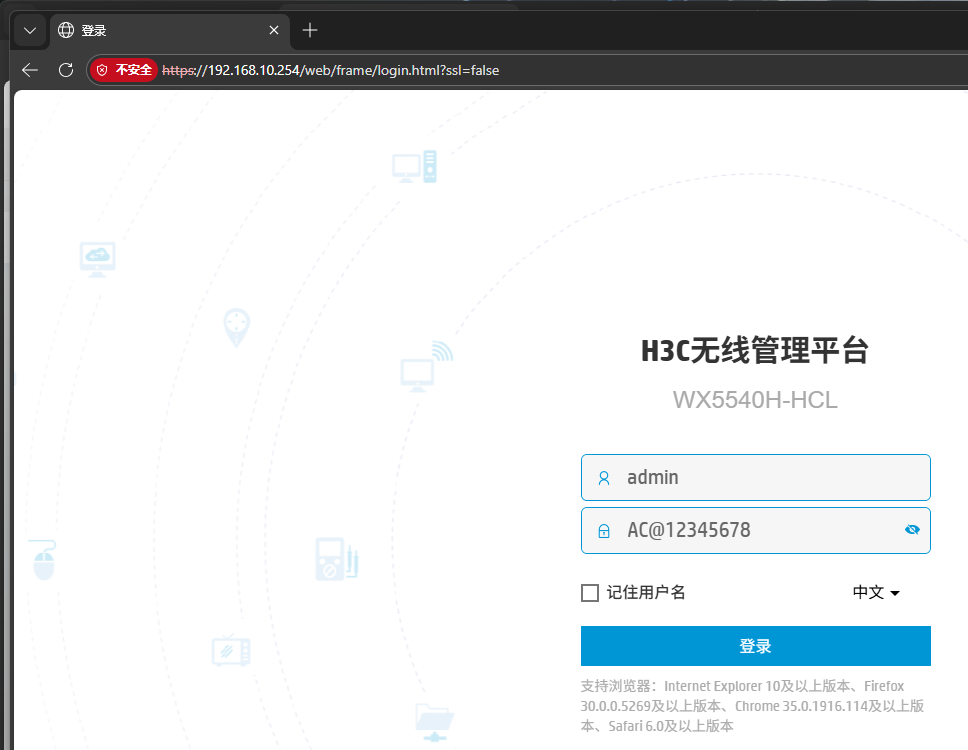

\[AC1\]local-user admin # 创建本地用户admin

\[AC1-luser-manage-admin\]password simple AC@12345678 # 设置用户密码为AC@12345678

\[AC1-luser-manage-admin\]service-type http https # 允许用户使用HTTP和HTTPS服务

\[AC1-luser-manage-admin\]authorization-attribute user-role level-15 # 授予用户最高权限(15级)

\[AC1-luser-manage-admin\]quit # 退出用户管理视图

\[AC1\]telnet server enable # 启用Telnet服务

\[AC1\]ip http enable # 启用HTTP服务

\[AC1\]ip https enable # 启用HTTPS服务

\[AC1\]save force # 强制保存当前配置

**R1:**

\system-view # 进入系统视图

\[H3C\]sysname R1 # 设置设备名称为R1

\[R1\]interface GigabitEthernet 0/1 # 进入接口

\[R1-GigabitEthernet0/1\]ip address 192.168.40.254 24 # 配置接口IP地址为192.168.40.254/24

\[R1-GigabitEthernet0/1\]no shutdown # 开启接口

\[R1-GigabitEthernet0/1\]quit # 退出接口视图

\[R1\]interface GigabitEthernet 0/2 # 进入接口

\[R1-GigabitEthernet0/2\]ip address 112.0.0.1 8 # 配置接口IP地址为112.0.0.1/8

\[R1-GigabitEthernet0/2\]no shutdown # 开启接口

\[R1-GigabitEthernet0/2\]quit # 退出接口视图

\[R1\]acl number 2000 # 创建基本IPv4 ACL 2000

\[R1-acl-ipv4-basic-2000\]rule 0 permit source 192.168.30.0 0.0.0.255 # 允许192.168.30.0/24网段通过

\[R1-acl-ipv4-basic-2000\]quit # 退出ACL视图

\[R1\]interface GigabitEthernet 0/2 # 进入接口

\[R1-GigabitEthernet0/2\]nat outbound 2000 # 在接口上应用ACL 2000进行NAT转换

\[R1-GigabitEthernet0/2\]quit # 退出接口视图

\[R1\]ip route-static 192.168.30.0 255.255.255.0 192.168.40.1 # 配置静态路由,指向192.168.30.0/24网段,下一跳为192.168.40.1

**R2:**

\system-view # 进入系统视图

\[H3C\]sysname R2 # 设置设备名称为R2

\[R2\]interface GigabitEthernet 0/2 # 进入接口

\[R2-GigabitEthernet0/2\]ip address 112.0.0.254 8 # 配置接口IP地址为112.0.0.254/8

\[R2-GigabitEthernet0/2\]no shutdown # 开启接口

\[R2-GigabitEthernet0/2\]quit # 退出接口视图

\[R2\]ip route-static 0.0.0.0 0.0.0.0 112.0.0.1 # 配置默认路由,下一跳为112.0.0.1

**八、实验验证(本部分通过一系列测试,分步验证从无线接入到互联网访问的全流程,以及管理功能的可用性。)**

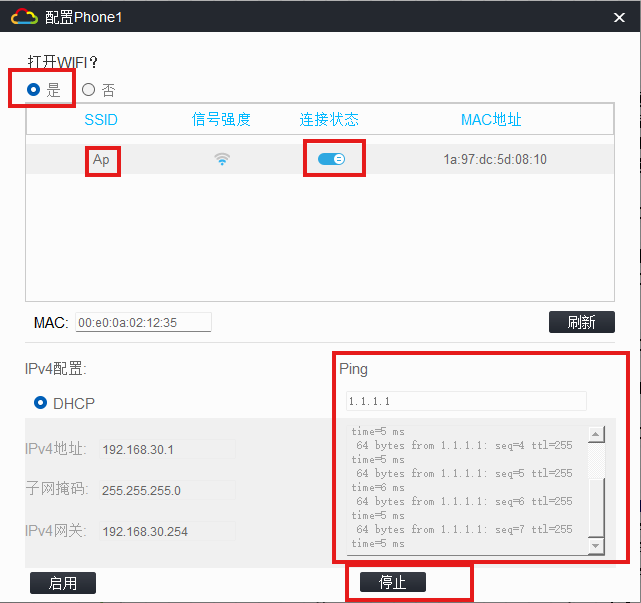

**8.1、无线网络接入与地址分配测试

目的:验证终端接入后,能否自动获取正确的IP地址等网络参数。**

步骤与预期结果:

8.1.1、成功连接 Ap 后,在终端上查看其获得的IP地址、子网掩码、默认网关。

结果:终端获得 192.168.30.0/24 网段的IP地址,网关为 192.168.30.254。这证明了核心交换机(SW4)的DHCP服务正常工作。

**8.2、内外部网络连通性测试**

**目的:验证网络内部路由及访问互联网(NAT转换)的能力。**

步骤与预期结果:

8.2.1、内部路由测试:在已获得IP的无线终端上,执行 ping 1.1.1.1。应能收到来自核心交换机(SW4)环回地址的回复,证明内网路由正常。

8.2.2、互联网访问与NAT测试:在无线终端上,执行 ping 112.0.0.254(出口路由器R2的接口地址)。应能收到成功回复,这综合验证了:① 核心交换机到出口路由器的路由;② 出口路由器R1的NAT策略生效;③ 整个互联网出口路径通畅。

**8.3、管理与隔离性验证

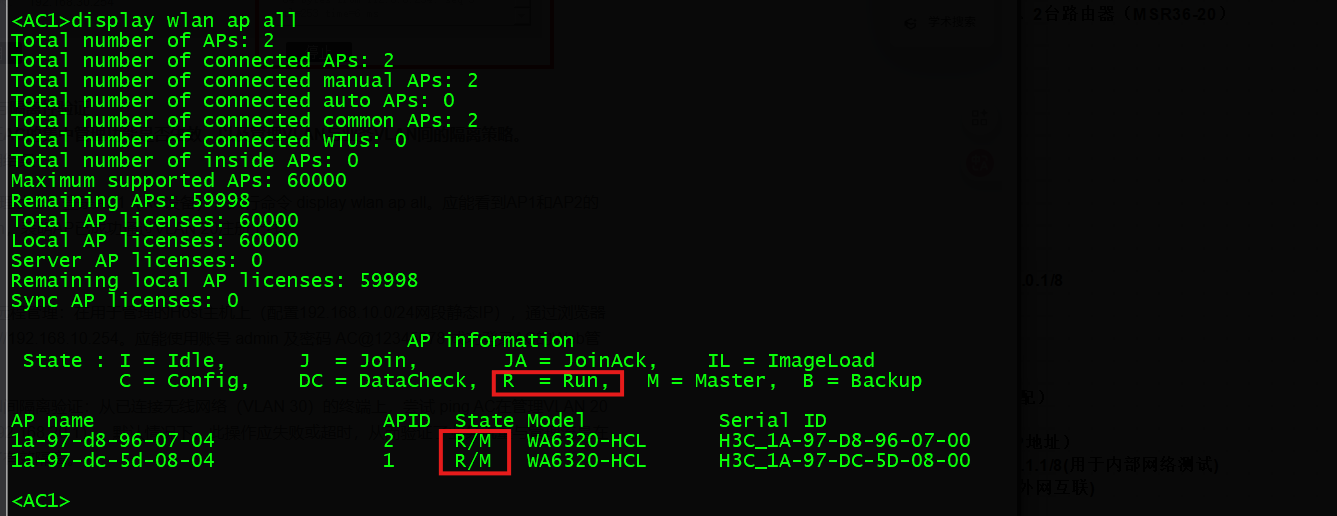

目的:验证AC的集中管理功能是否生效,以及管理VLAN与业务VLAN间的隔离策略。**

步骤与预期结果:

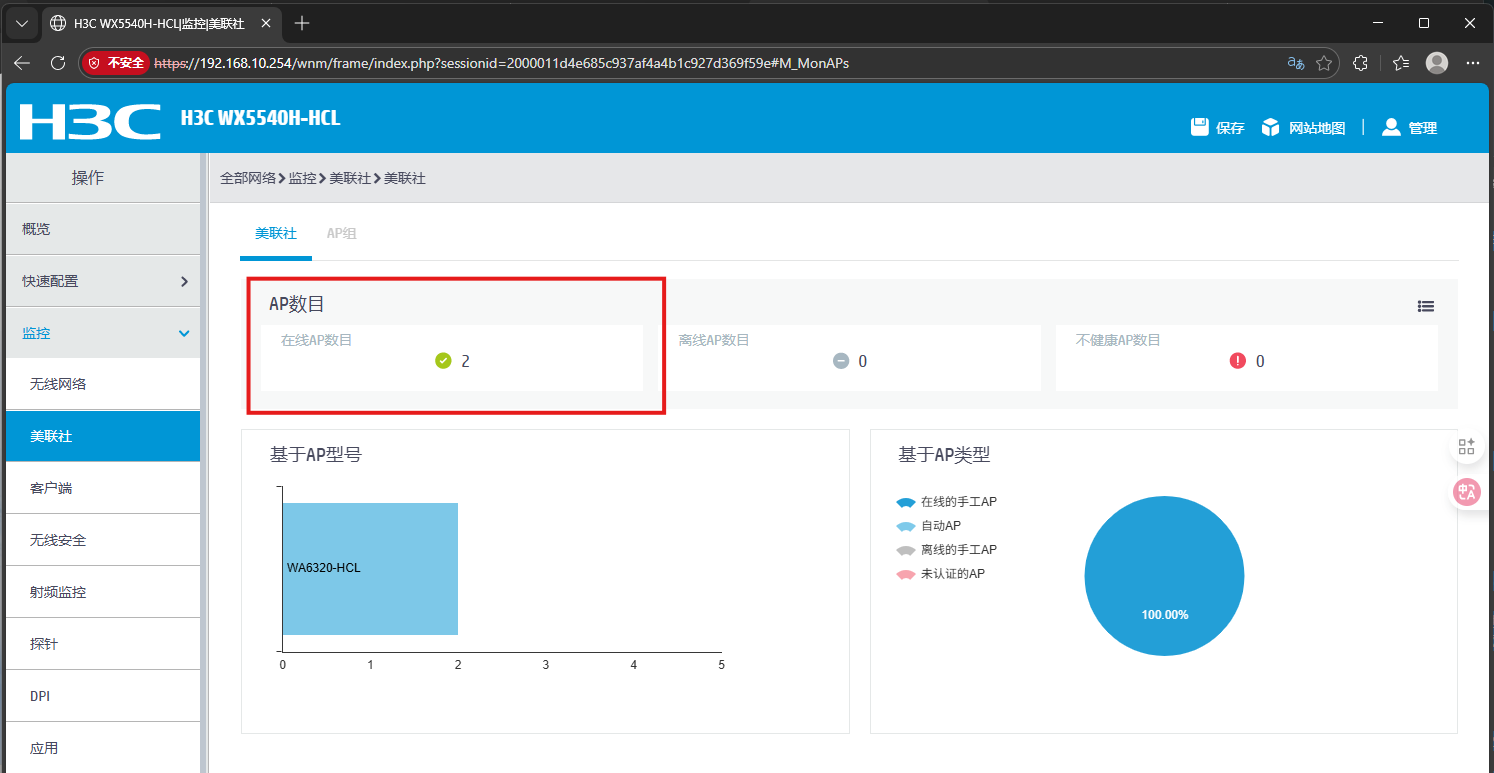

8.3.1、AP管理状态:登录AC1(AC设备),执行命令 display wlan ap all。应能看到AP1和AP2的状态为 Run,表明AP已成功通过VLAN 20注册上线。

8.3.2、Web远程管理:在用于管理的Host主机上(配置192.168.10.0/24网段静态IP),通过浏览器访问 https://192.168.10.254。应能使用账号 admin 及密码 AC@12345678 成功登录AC的Web管理界面。

8.3.3、VLAN间隔离验证:从已连接无线网络(VLAN 30)的终端上,尝试 ping AC在管理VLAN 20的地址(192.168.20.1)。默认情况下,此操作应失败或超时,从而验证了业务流量与管理流量在二层实现了有效隔离。

**九、实验总结与扩展思考**

**9.1** **实验目标达成情况**

**无线用户接入与互联网访问 :**

无线终端成功获取VLAN 30地址,并可访问内网(1.1.1.1)及模拟外网(112.0.0.254)。

**AP** **设备的集中管理与上线 :**

在AC上使用display wlan ap all命令确认两台AP状态均为"Run",表明其通过VLAN 20成功注册。

**管理流量与业务流量隔离 :**

从无线终端(VLAN 30)无法ping通AC的管理地址(192.168.20.1),验证了二层隔离有效性。

**网络设备的远程管理 :**

管理主机(VLAN 10)可通过HTTPS协议成功登录AC的Web管理界面。

**9.2** **实验关键问题与解决**

**1. AP** **无法上线(状态为Idle)**

• 排查:检查AP至AC的数据路径,发现接入交换机(SW1、SW2)连接AP的Trunk接口未配置port trunk pvid vlan 20。

• 解决:在相应接口补全PVID配置,确保AP发出的未标记管理报文能被归类至VLAN 20,从而使发现请求能送达AC。

**2.** **无线终端无法获取IP地址**

• 排查:终端连接SSID后长时间显示"正在获取IP地址"。检查核心交换机SW4,发现DHCP服务虽已配置但未全局启用。

• 解决:在SW4系统视图下执行dhcp enable命令,启用DHCP服务后,终端可正常获取地址。

**3.** **无线终端无法访问模拟外网**

• 排查:终端可ping通网关(192.168.30.254)但无法ping通112.0.0.254。检查R1配置,发现NAT出站策略引用的ACL 2000规则有误。

• 解决:修正ACL 2000的规则为rule permit source 192.168.30.0 0.0.0.255,确保业务网段流量可进行地址转换。

**9.3** **实验技能总结**

通过本实验,完成了从网络规划、基础网络配置到无线业务部署的全流程,巩固并实践了以下技能:

• 基于"AC+瘦AP"架构的中小型企业无线网络规划设计。

• 使用VLAN技术实现管理、业务与互联流量的逻辑隔离。

• 在多层交换机上配置VLAN接口、DHCP服务器及静态路由。

• 无线控制器的基本配置,包括服务模板创建、AP手动注册与射频绑定。

• 出口路由器上的NAT配置及静态路由部署,实现内网访问外网。

• 采用分层、分段的思路进行网络连通性测试与故障排查。

**9.4** **扩展实验方向建议**

为深化对无线网络技术的理解,可在现有实验基础上进行以下扩展探索:

1. 无线安全增强:配置更安全的WPA2-Enterprise认证(结合RADIUS服务器),或启用WPA3-SAE;部署基于用户的接入控制(User Profile)或MAC地址过滤。

2. 网络可靠性提升:在核心层与汇聚层交换机间配置链路聚合(Link-Aggregation);在AC上配置双链路冷备或部署VRRP协议实现网关冗余。

3. 高级服务质量:在AC或交换机上配置QoS策略,为视频会议(如DSCP 46)或语音流量提供优先转发保障。

4. 跨三层AP管理:修改网络拓扑,使AP与AC处于不同网段,配置DHCP Option 43实现AP跨网段自动发现AC。

5. 访客网络部署:新建一个独立的访客VLAN和服务模板,配置Portal认证和限速策略,实现与内部网络的隔离。

提示:

(本地HOST不会配置的可看:[一、HCL(基于HCL虚拟路由器的真机FTP配置备份与还原实验)1.2_hcl清除配置-CSDN博客](https://blog.csdn.net/aml258__/article/details/154446352?spm=1011.2415.3001.5331 "一、HCL(基于HCL虚拟路由器的真机FTP配置备份与还原实验)1.2_hcl清除配置-CSDN博客"))