实用指南

一、 拒绝弱密码:避开"最常用200个密码"及高危模式

弱密码是安全的核心漏洞,报告显示90%以上的高频密码可通过简单模式生成,需绝对避免:

- 禁用列表:不使用NordPass报告中"最常用200个密码"中的任何组合(如2022年Top 10:"password""123456""123456789""guest""qwerty""abc123""admin""111111"等);

- 规避模式:拒绝纯数字序列(如"1234567890")、纯字母序列(如"abcdef")、键盘顺序(如"qwerty")、常见单词/短语(如"welcome""admin")、简单组合(如"abc123""password1")。

二、 采用强密码策略:满足"长度+复杂度"双要求

报告强调强密码是抵御破解的基础,需符合以下标准(基于NIST推荐及NordPass模拟攻击结论):

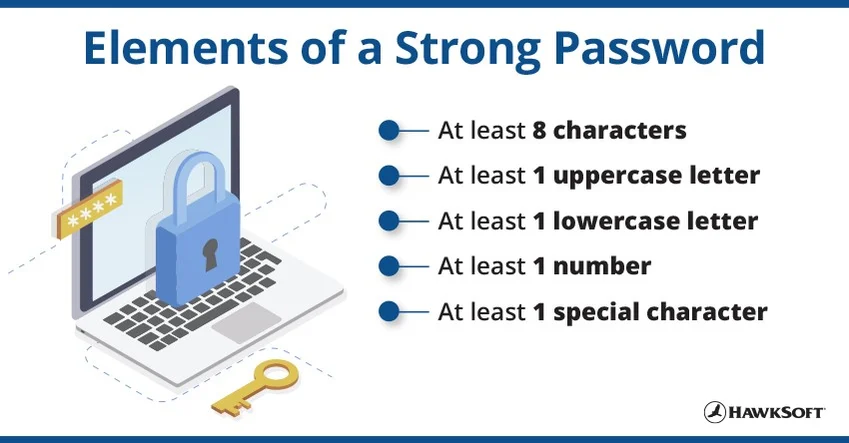

- 长度足够 :至少12位(报告提到"最常用的密码平均长度仅6-8位,远低于安全要求");

- 复杂度高 :包含大小写字母+数字+符号 的随机组合(避免可预测性);

- 示例参考:如"7G#kL2$pQz9!"(无规律、多字符类型混合)。

三、 避免密码重复使用:为每个账户设置唯一密码

报告指出60%-70%的用户在多个账户中使用同一密码,导致"单次泄露引发多账户风险"。技巧:

- 为每个网站/应用设置不同密码(如邮箱、银行、社交账号密码完全独立);

- 不将"基础密码+平台后缀"作为通用策略(如"password_gmail""password_taobao",易被批量破解)。

四、 使用密码管理器:生成+存储强密码

报告建议用工具替代手动记忆(如NordPass自身服务),核心优势:

- 自动生成强密码:按"12位以上+随机组合"规则创建唯一密码;

- 安全存储:加密保存所有密码,无需记住具体字符;

- 便捷调用:登录时自动填充(需信任管理器安全性)。

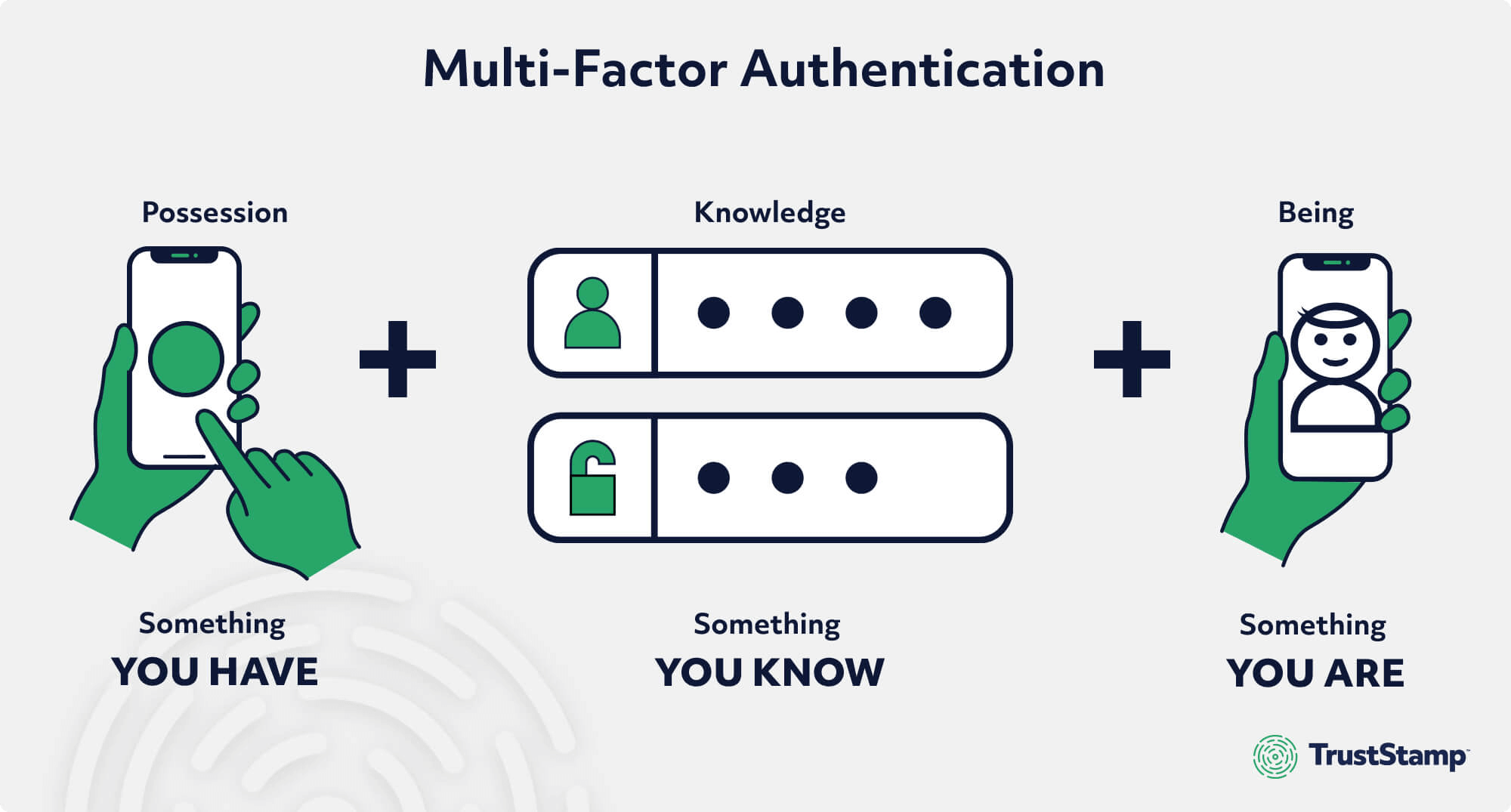

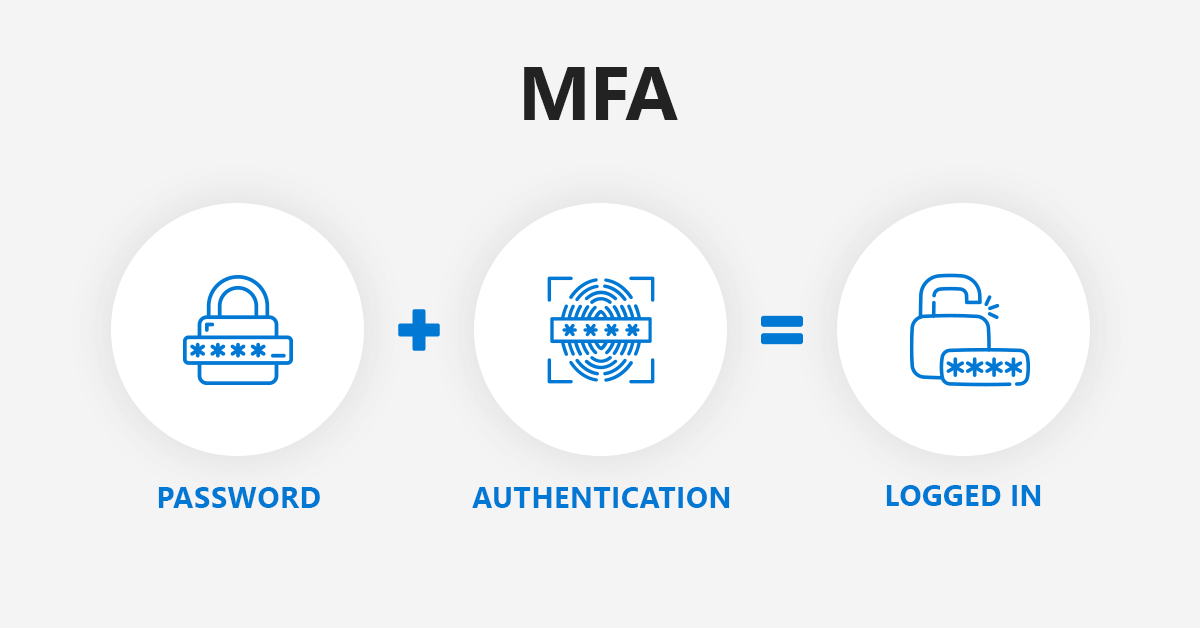

五、 启用多因素认证(MFA):添加"第二道防线"

报告明确MFA是密码泄露后的关键补救,即使密码被破解,也能阻止非法登录。常用方式:

- authenticator app(如Google Authenticator、Microsoft Authenticator):生成动态验证码;

- 短信/邮件验证码:接收一次性代码(需注意SIM卡克隆风险);

- 硬件密钥(如YubiKey):物理设备验证(安全性最高)。

总结:安全密码的"黄金法则"

"长(12位以上)、杂(多字符类型)、独(不重复)、管(用管理器)、双(加MFA)"。

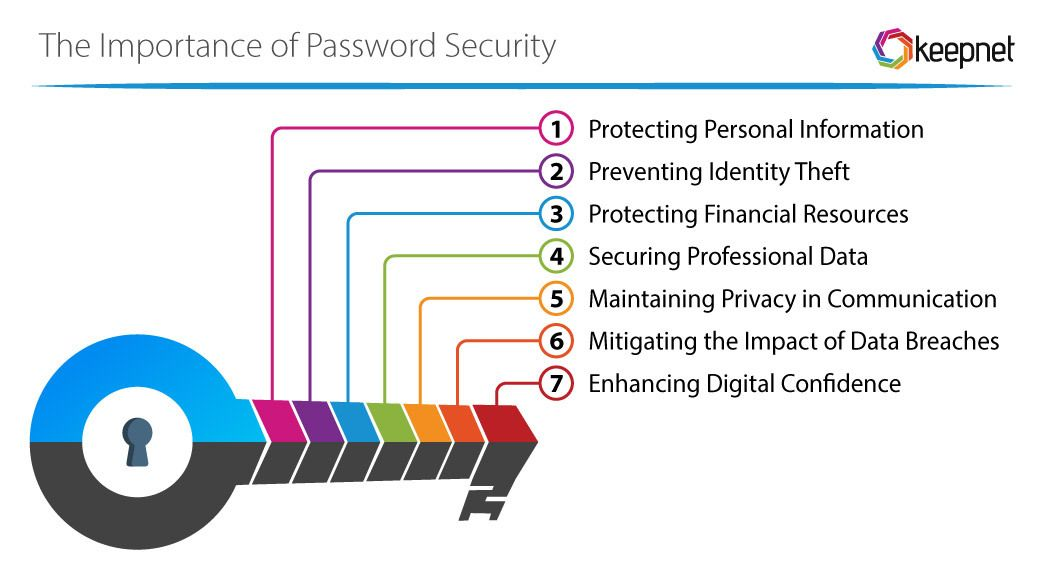

密码安全的常识

一、弱密码是最大安全隐患:90%高频密码"形同虚设"

- 弱密码的定义 :NordPass报告显示,最常用的200个密码中90%以上为"可预测简单模式" ,包括:

- 纯数字序列(如"123456""111111")、纯字母序列(如"abcdef")、键盘顺序(如"qwerty");

- 常见单词/短语(如"password""admin""welcome")、简单组合(如"abc123""password1")。

- 弱密码的危害 :

- 破解速度极快 :95%的最常用密码可在1秒内被普通计算机(含GPU加速)破解(报告通过Hashcat模拟攻击得出);

- 长度严重不足 :最常用密码平均仅6-8位(远低于NIST推荐的12位以上安全标准);

- 案例佐证:2022年报告中,"password"出现超400万次,"123456"超300万次,均为"秒破级"弱密码。

二、强密码的核心标准:"长、杂、独、随"四要素

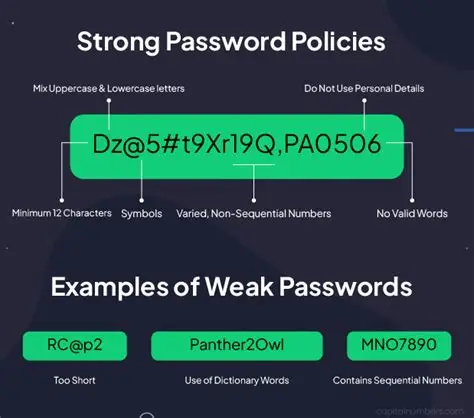

NordPass明确反对"主观复杂"(如"P@ssw0rd"这类可预测变形),强调客观随机性:

- 长 :至少12位(报告指出"长度每增加1位,破解难度指数级上升");

- 杂 :包含大小写字母+数字+符号的混合(如"7G#kL2$pQz9!",避免单一字符类型);

- 独 :每个账户设置唯一密码(报告揭示60%-70%用户重复使用密码,导致"一次泄露,多账户沦陷");

- 随:完全随机生成(拒绝"基础词+平台后缀"如"password_gmail",易被字典攻击批量破解)。

三、密码必须"唯一不重复":重复使用="多米诺骨牌式风险"

- 数据支撑 :NordPass通过关联多平台泄露数据发现,60%-70%用户在2个及以上账户使用同一密码;

- 风险逻辑:若某一平台密码泄露(如电商网站),攻击者可直接用该密码尝试登录邮箱、银行等核心账户("撞库攻击");

- 反例警示:报告提到"admin""guest"等默认密码在企业/物联网设备中仍广泛使用,一旦泄露可致全网设备失控。

四、密码管理器是"刚需工具":替代记忆,实现"真随机"

- 核心价值:解决"强密码难记"的矛盾(报告显示用户因"易记性"优先选择弱密码);

- 功能原理 :

- 自动生成强密码:按"12位以上+随机混合字符"规则创建唯一密码(如NordPass内置生成器);

- 加密存储:通过AES-256等算法加密保存所有密码,仅需记住1个"主密码";

- 风险提示:选择可信管理器(如NordPass、1Password),避免"将鸡蛋放一个篮子"(主密码需极强)。

五、多因素认证(MFA)是"最后防线":密码泄露仍能保安全

- 必要性 :NordPass强调"密码非唯一屏障",MFA可将账户被盗风险降低99%以上;

- 常用方式 (按安全性排序):

- 硬件密钥(如YubiKey):物理设备验证(防网络钓鱼,安全性最高);

- 认证器App(如Google Authenticator):生成动态6位数验证码(离线可用,优于短信);

- 短信/邮件验证码:一次性代码(需注意SIM卡克隆风险,仅作备选)。

六、警惕"伪安全"误区:这些习惯仍在"裸奔"

- 误区1:"密码越长越好"------错!若长度增加但模式可预测(如"12345678901234"),仍属弱密码;

- 误区2:"定期改密码就安全"------错!报告发现用户常将"旧密码微调"(如"password→password2"),易被识别;

- 误区3:"重要账户才用强密码"------错!所有账户(含论坛、购物)均需强密码,因"非重要账户"常是攻击者获取密码的入口。

总结:密码安全的"常识底线"

"不用弱密码(避列表、拒模式),用强密码(长12+、杂随机、独一户),靠工具管(密码管理器),加MFA护(动态验证)"。

以上常识均来自NordPass报告的实证数据 (如破解时间、重复使用率、弱密码模式占比)及安全逻辑(基于泄露数据库分析与攻击模拟),是用户避免"密码裸奔"的最低认知门槛。