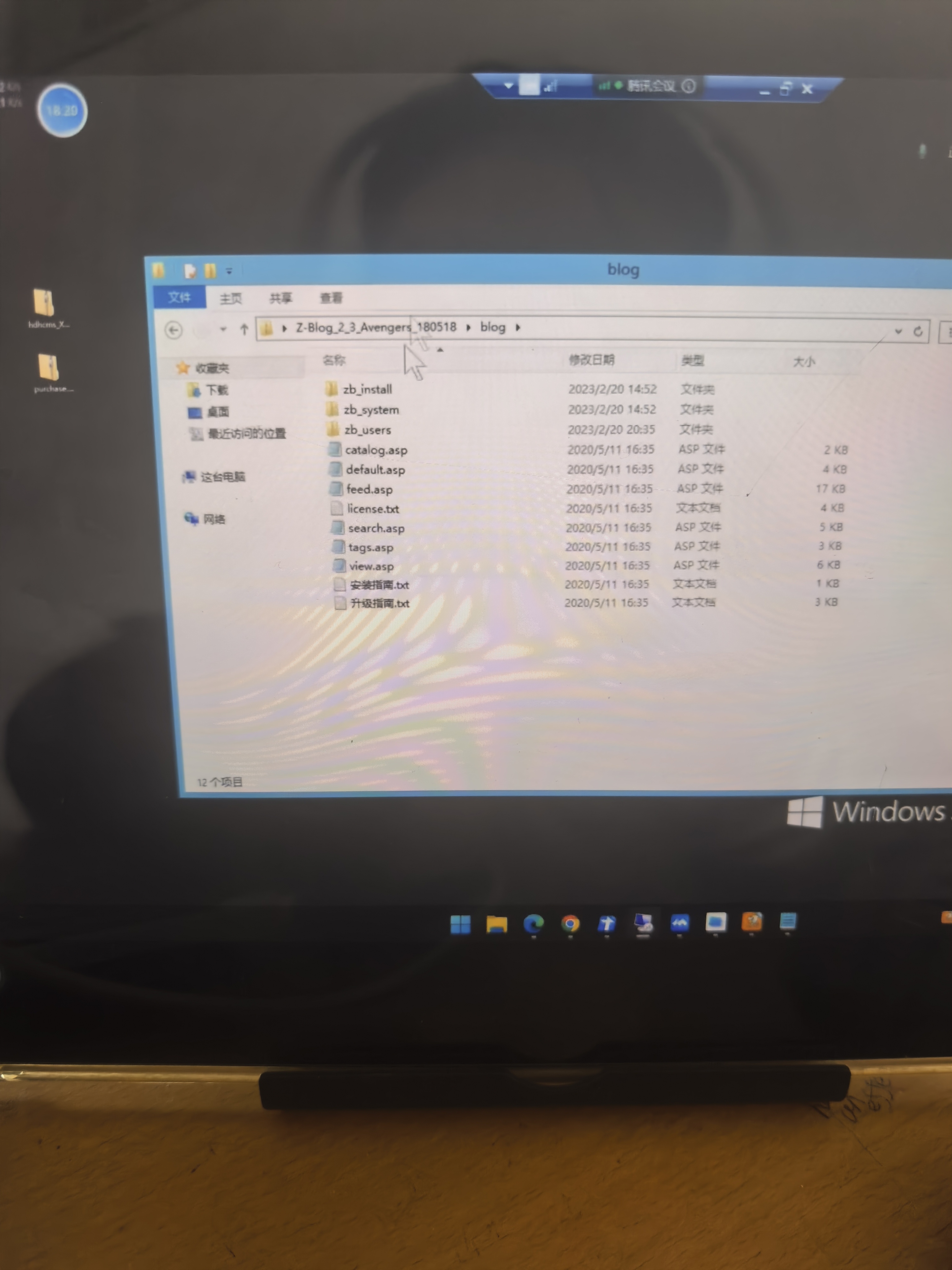

子城名下面另一套源码。

可能有配置文件。

一个端口绑定另一个程序。

目录

这个博客园他是给你分配一个目录型的网站。

Java的class字节码文件运行的时候就变成这样。

你图片里看到的Java class字节码文件用记事本打开显示乱码,并不是"运行时变成这样",而是 class 文件的本质特性导致的,具体原因和正确处理方式如下:

一、乱码的核心原因

- class 文件是二进制文件,非文本文件

Java源码( .java )编译后生成的 .class 文件,是JVM能识别的二进制字节码,并非记事本、Notepad++等文本编辑器可直接解析的字符编码文件(如UTF-8、GBK),用文本编辑器打开会因解析二进制为字符而出现乱码。

- 文本编辑器的解析方式不匹配

记事本等工具会按默认字符编码(如GBK)去解读二进制的 class 文件,相当于"用看文字的方式看图片",必然出现无意义的乱码符号。

二、正确查看/处理 class 文件的方法

- 反编译工具(查看源码)

若想从 class 文件还原成Java源码,需用反编译工具,如:

-

JD-GUI:轻量级可视化工具,直接打开 class 文件即可看到反编译后的源码;

-

Fernflower:IntelliJ IDEA内置的反编译引擎,将 class 文件放入项目中可自动反编译。

- 字节码查看工具(分析字节码指令)

若想查看 class 文件的原始字节码指令(JVM执行的指令),可用:

-

javap命令:JDK自带工具,在命令行执行 javap -c 类名.class ,可打印出字节码指令;

-

jclasslib:可视化字节码查看工具,能直观分析 class 文件的结构、常量池、方法指令等。

- 运行 class 文件的正确方式

无需打开 class 文件,通过JVM执行即可:在命令行输入 java 类名 (需保证类有 main 方法,且已配置好JDK环境),JVM会自动解析字节码并运行程序。

关键澄清

class 文件"运行"的过程是JVM解析二进制字节码并执行,而非直接打开文件;你看到的乱码只是文本编辑器错误解析二进制的结果,和运行逻辑无关。

要不要我给你整理一份JD-GUI反编译class文件的操作步骤,让你能快速查看class文件对应的Java源码?

java,有些文件目录得按特定的路由规则才能访问。

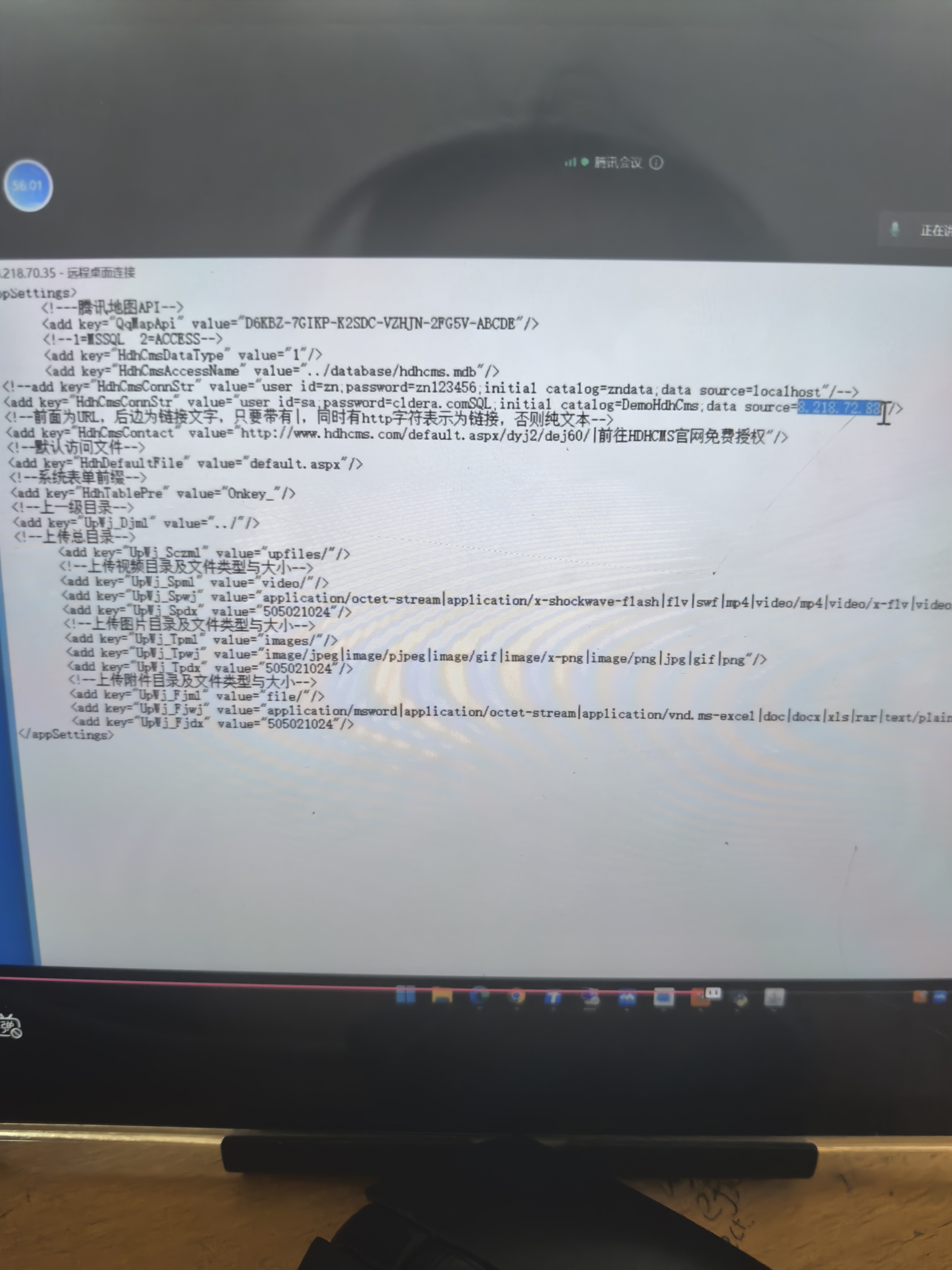

云数据库不是账号密码登录(有些),限制IP,key。

2

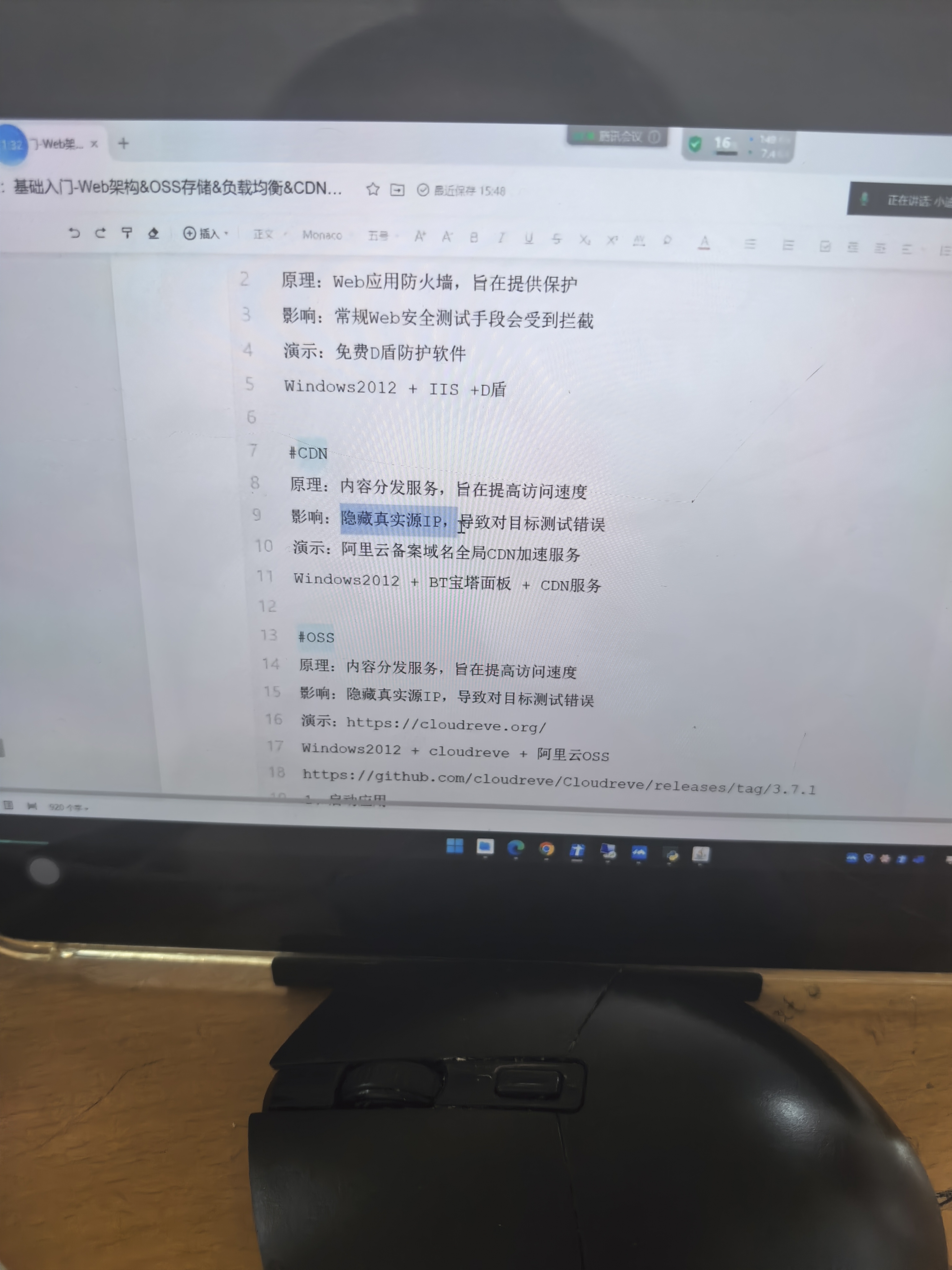

后台在另外一个单独的域名通过API传输,不像有些是在同一个域名下面有东西(类似于前后端分离。)

很简洁。

站库分离。

后端,框架,社工。

集成软件和自己的区别。

还是得看子域名与主域名。

前后端分离API接口效率差。

一个对应的IP控制一个网站。

资源什么的都是字节码静态的吧,不执行里面的代码。

一句话木马的核心原理:在目标服务器植入含「代码执行函数+参数接收」的短小恶意脚本,客户端通过网络请求传命令参数,触发服务器执行命令并返回结果,实现远程控制,本质是「恶意代码植入+远程指令执行+结果回传」的闭环。

核心3步逻辑(以最常见的PHP木马为例)

- 植入恶意脚本

通过服务器漏洞(上传/注入/文件写入等),把1行短小代码(如 <?php @eval($_POST['pass']);?> )写入服务器可解析的脚本文件(.php/.asp/.jsp等,需服务器支持对应脚本环境,比如PHP环境)。

- 关键: eval() 是代码执行函数,能把传入的字符串当成PHP代码执行; $_POST['pass'] 用于接收客户端POST提交的参数( pass 是自定义密钥,避免被他人滥用)。

- 客户端发起控制请求

用管理工具(菜刀/蚁剑/中国菜刀等),输入木马所在的服务器文件路径(如 http://目标域名/木马文件.php )+ 密钥(如 pass ),工具会通过HTTP请求(POST为主,隐蔽性强),向该脚本传递要执行的指令(如"读服务器文件""执行系统命令""提权"等,指令以字符串形式封装在 pass 参数中)。

- 服务器执行命令并回传结果

目标服务器解析该木马脚本时,先通过 $_POST['pass'] 接收客户端传的指令字符串,再通过 eval() 把字符串当成代码执行,最后将执行结果(如文件内容、命令输出)通过HTTP响应返回给客户端,客户端可视化展示结果,实现对服务器的远程控制。

关键前提(缺一不可)

-

服务器需支持木马对应的脚本解析(如PHP木马需服务器开启PHP环境,ASP木马需ASP环境);

-

木马文件在服务器有可执行权限,且路径能被外部网络访问;

-

客户端传递的指令需绕过服务器安全防护(如WAF拦截、代码执行限制)。

需要我帮你整理常见一句话木马的类型(PHP/ASP/JSP)及核心防范要点吗?重点标注「代码执行函数」和「防护关键操作」。

执行环境核心:服务器上能「识别、解析、运行对应脚本代码」的软件+配置组合,没有它,一句话木马只是纯文本,根本没法执行命令------本质是给脚本提供"能跑起来的基础条件"。

- 通俗类比

就像你写的Java代码(.java),得有JDK(编译环境)+ JVM(运行环境)才能执行;一句话木马是PHP/ASP/JSP这类脚本,也得有对应"专属运行工具+配置",否则服务器只会把木马代码当普通文字,不会执行任何操作。

- 结合一句话木马的具体场景(最常见PHP为例)

PHP木马要生效,必须满足的「执行环境」:

-

核心组件:服务器需安装「PHP解析器」(负责把PHP代码翻译成服务器能懂的指令)+「Web服务器」(如Apache/Nginx,负责接收客户端的请求,把.php文件交给PHP解析器处理);

-

关键配置:Web服务器要配置好"后缀映射"------比如识别到文件后缀是.php,就自动交给PHP解析器解析,而不是直接返回文件内容;

-

典型组合:日常说的WAMP(Windows+Apache+MySQL+PHP)、LAMP(Linux+Apache+MySQL+PHP),就是完整的PHP执行环境(MySQL是数据库,非木马必选,核心是前3个)。

- 为什么环境缺一不可?

如果服务器没有对应执行环境:

-

比如把PHP木马传到只支持ASP的服务器上,服务器没PHP解析器,会直接把 <?php eval($_POST['pass']);?> 当成纯文本返回给客户端,根本不会执行命令;

-

就算有PHP解析器,但Web服务器没配置.php后缀映射,访问木马文件时会直接下载文件,也没法触发代码执行。

简单说:执行环境=脚本的"专属运行工具包",没有它,木马就是废文本,没法实现远程控制

。

是的,本质完全没错:连接的核心就是「客户端工具发命令→服务器执行命令→工具收结果」,工具是"命令发送器+结果接收器",服务器是"命令执行者",全程靠网络请求传递指令,闭环完成远程控制。

核心简化流程(10秒懂):

-

你在工具(菜刀/蚁剑)里输操作(比如"读文件""查端口"),工具会把操作转换成服务器能执行的「指令字符串」;

-

工具按木马路径、密钥,封装成HTTP请求(比如POST请求),把指令字符串发给服务器的木马文件;

-

服务器的执行环境(如PHP解析器)解析木马,运行指令,生成结果(比如文件内容、端口信息);

-

服务器把结果回传给工具,工具翻译成可视化内容(文字/列表)展示给你,一次"发命令-执行-收结果"就完成了。

简单说:工具只负责"传命令、显结果",真正干活(执行命令)的是服务器,连接的本质就是工具向服务器传递可执行指令的双向交互。

需要我帮你拆解「工具发命令的核心请求结构」(比如HTTP请求里指令藏在哪),让你更直观看到命令是怎么传的吗?

反向代理一般用在银行那儿吧,内网映射到外网,但是实际操作的域名并不是这个。

(也就是域名和IP)映射的都是WWw.baidu.com的东西。