3.流量包检材.pcapng

1.被攻击的IP地址是?(答案格式:192.168.1.1)

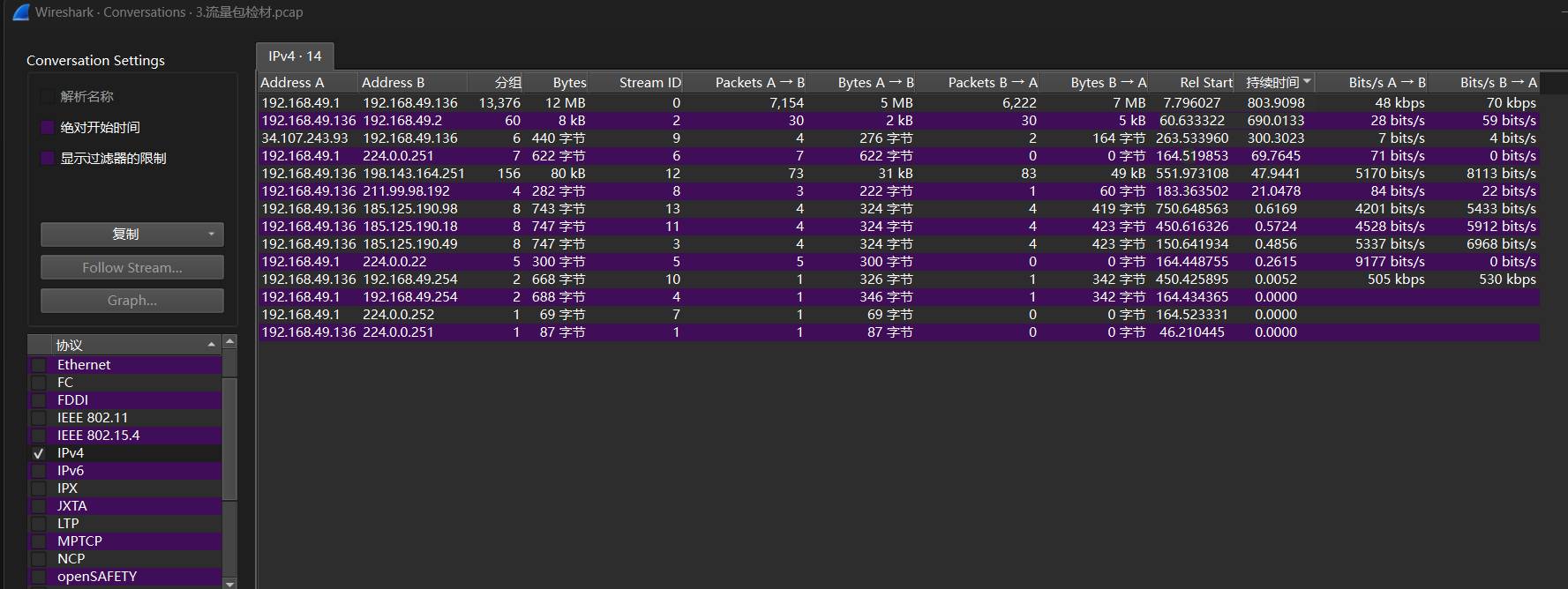

查看一下会话的信息就可以看大概分析出来 攻击者和被攻击者

按照时间筛选

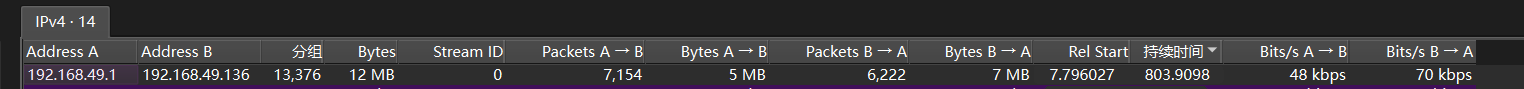

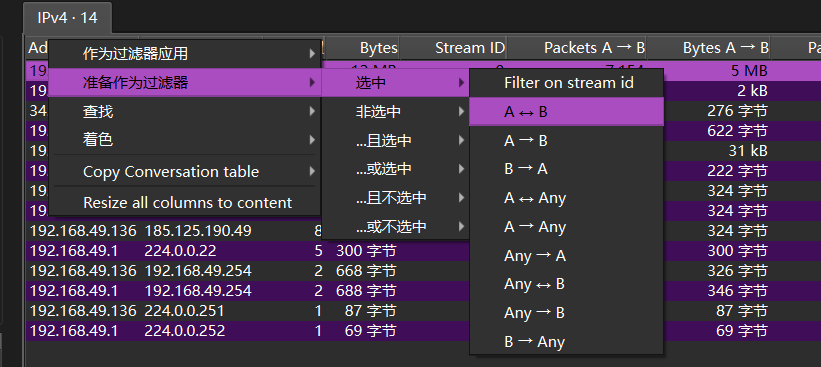

发现这两个很可疑 然后筛选一下这两个ip

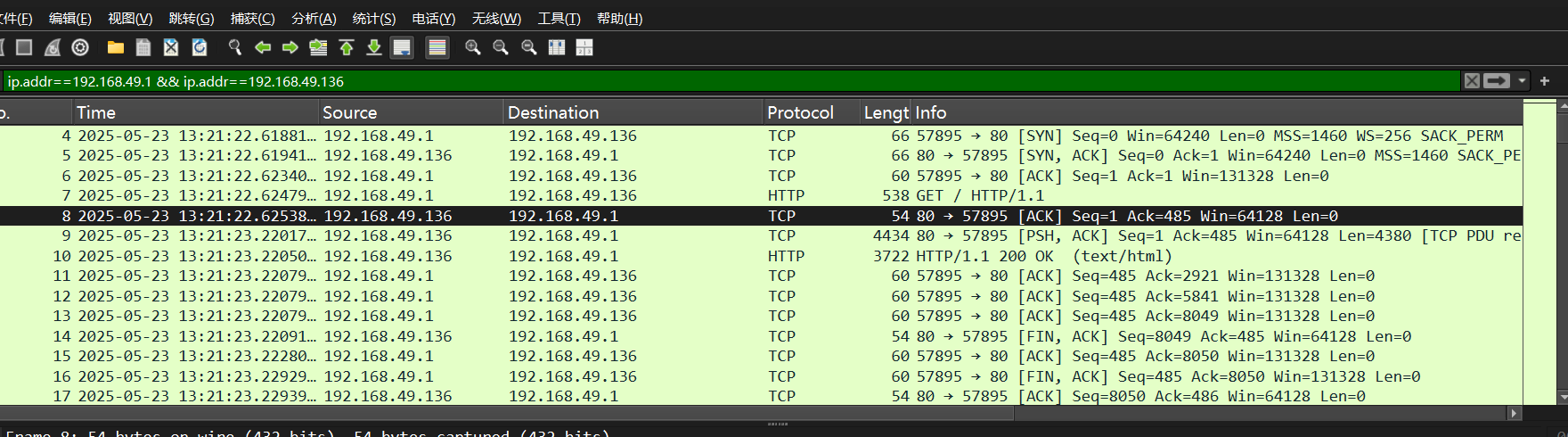

ip.addr==192.168.49.1 && ip.addr==192.168.49.136

这里就可以看出来 192.168.49.136 开了一个是网站的服务

一般来说开网站服务就是被攻击的机器

所以ip是192.168.49.136

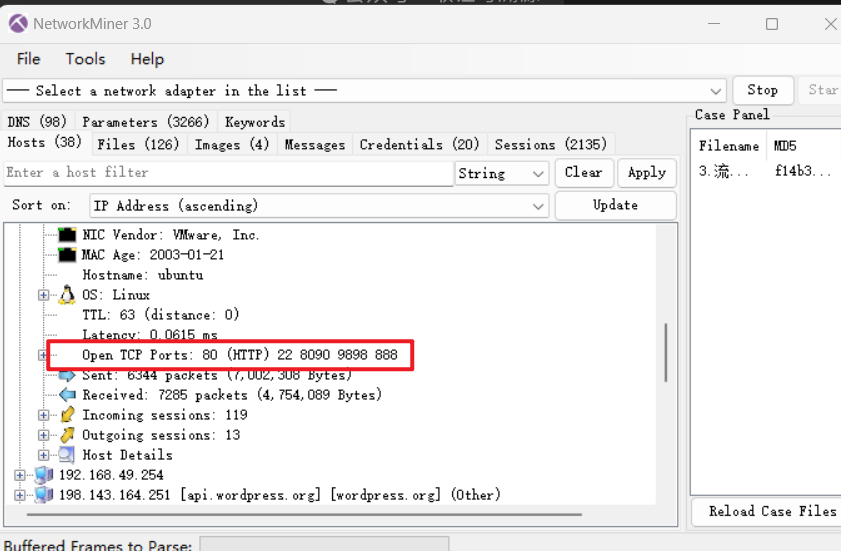

2.被攻击的机器一共开放了多少个TCP端口?

这里直接用networkminer来看

一共五个开放的tcp端口 一个80 22 8090 9898 888

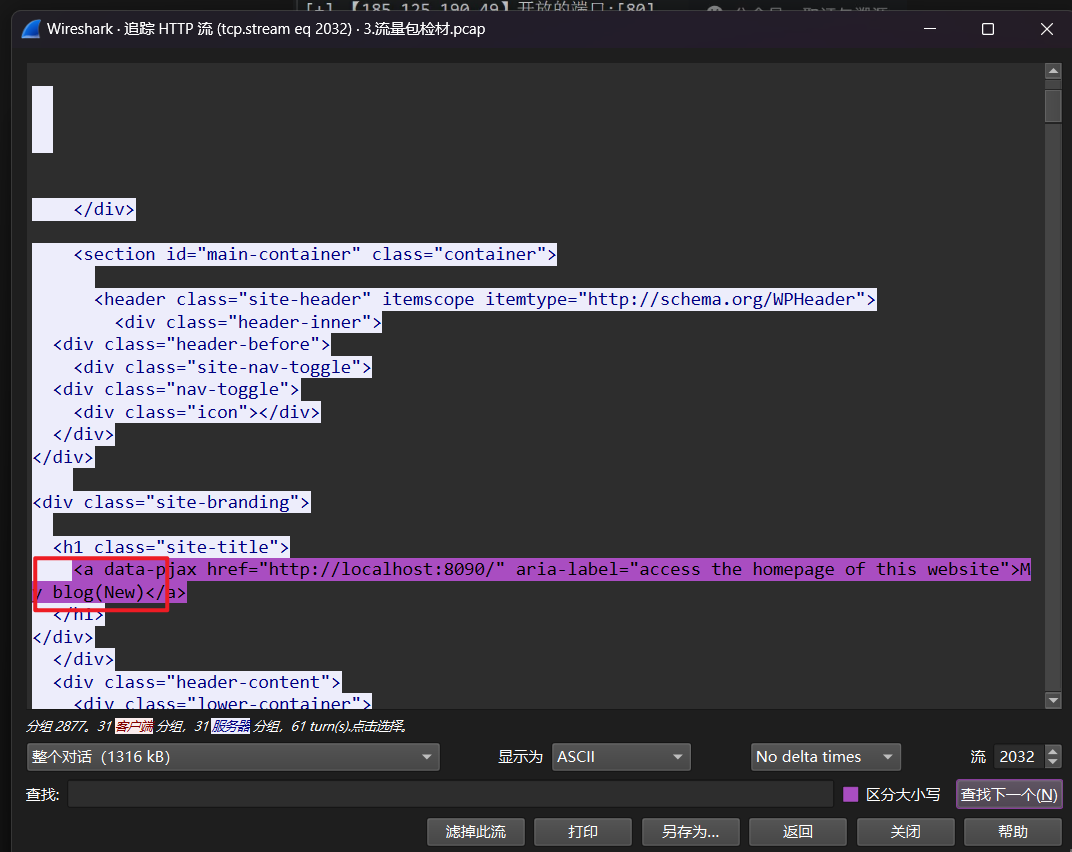

3.被攻击设备上运行的新博客的入口端口号是?

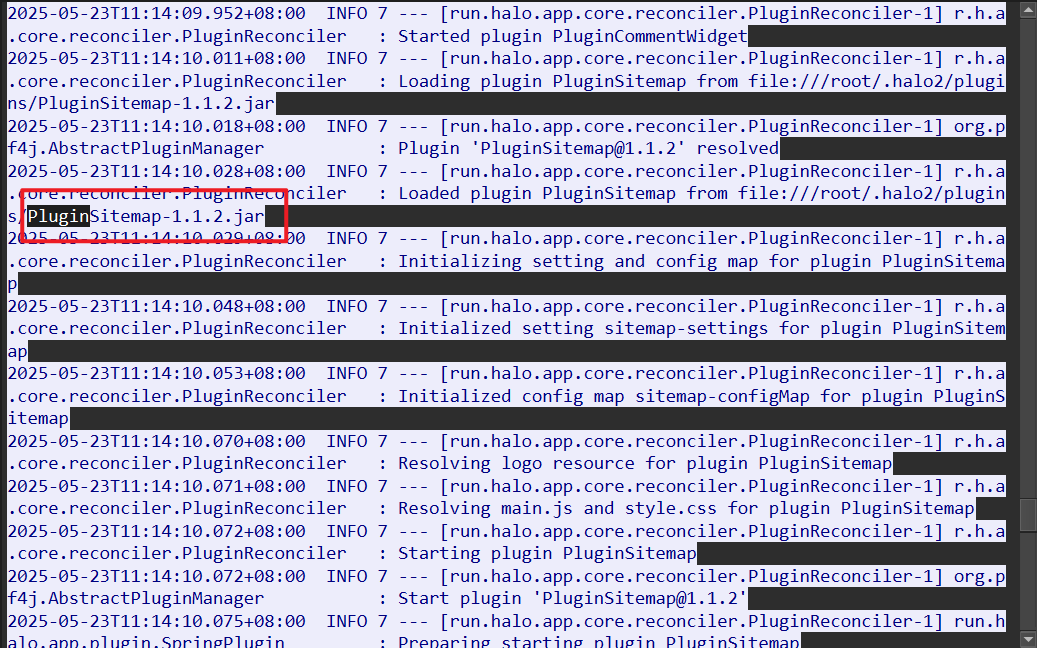

追踪8090的对应的http流 发现这里的网页写了

是新博客的端口是8090

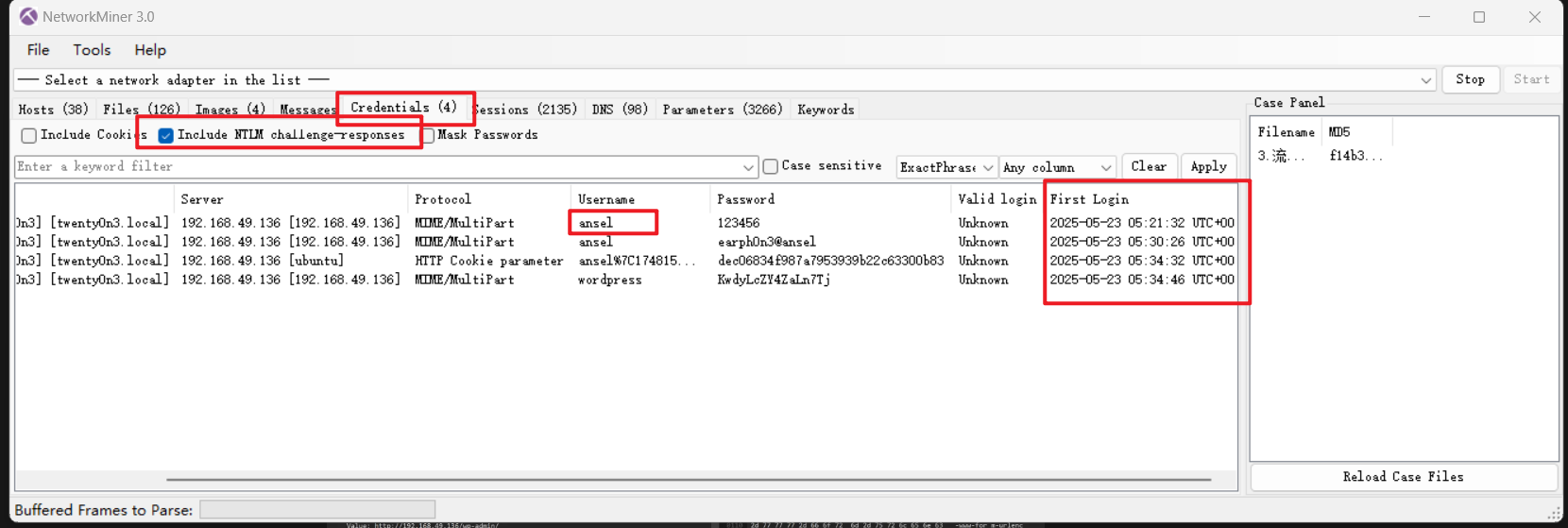

4.嫌疑人首次尝试登录时所用的账号是?

用networkminer自动解析的登录账号和密码来看 然后筛选一下时间排序

就出来了第一个username

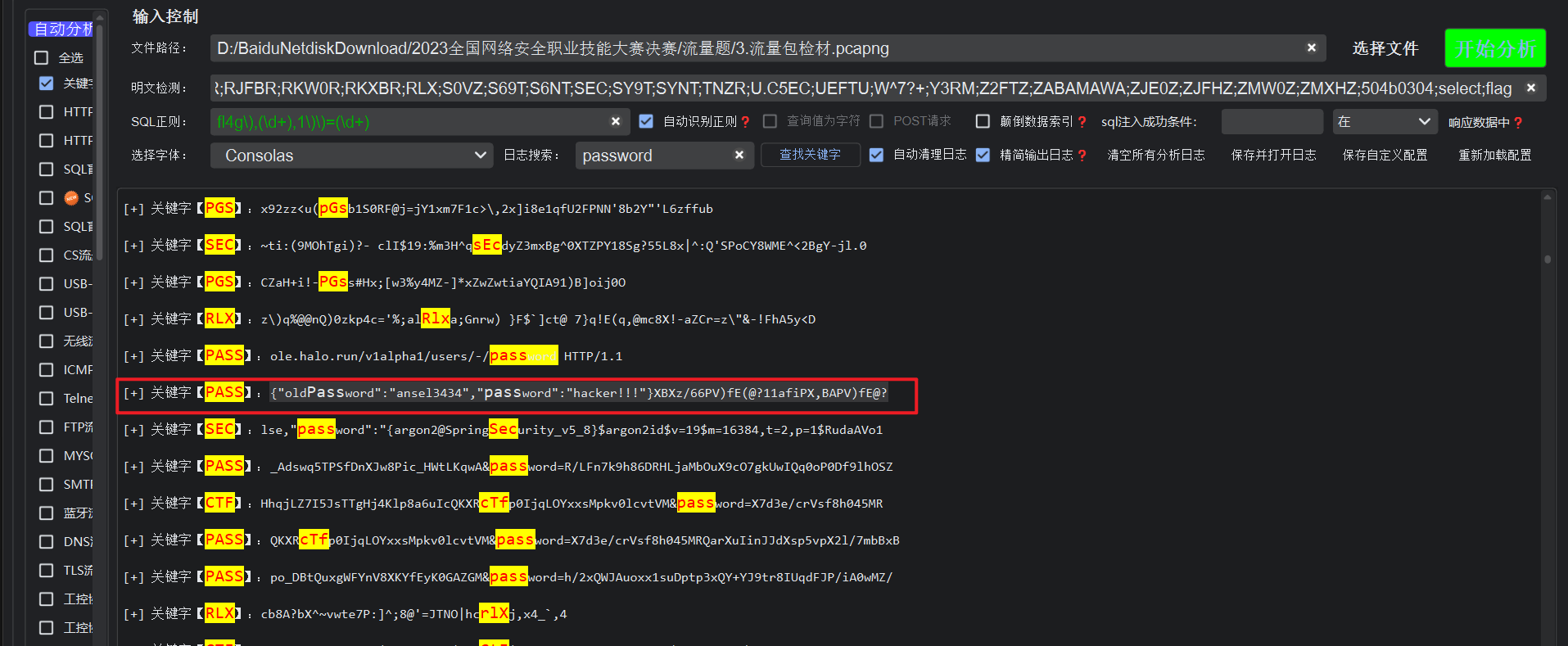

5.黑客使用弱口令登陆了新博客后台, 并修改了管理员账户的密码, 原密码是?

因为networkminer自动分析不出来这些内容

用netA直接关键词搜索 然后在日志里面搜索一下password 可以发现这里记录了oldpassword

ansel3434

6.根据下载的日志文件,找到新博客系统的搜索插件存放位置,写出其文件名?(答案格式:文件名大小写需与实际保持一致,如Abc.doc)

追踪一下http流 然后搜索一下插件的英文可以找到对应的目录

就可以找到这个相关的插件目录 就可以找到相关的文件

7.黑客登录新博客后台后, 在上传的图片中发现了某个密码, 通过密码复用登录了旧博客, 发现密码的文件中填写的邮箱地址是?(答案格式:user@mail.com)

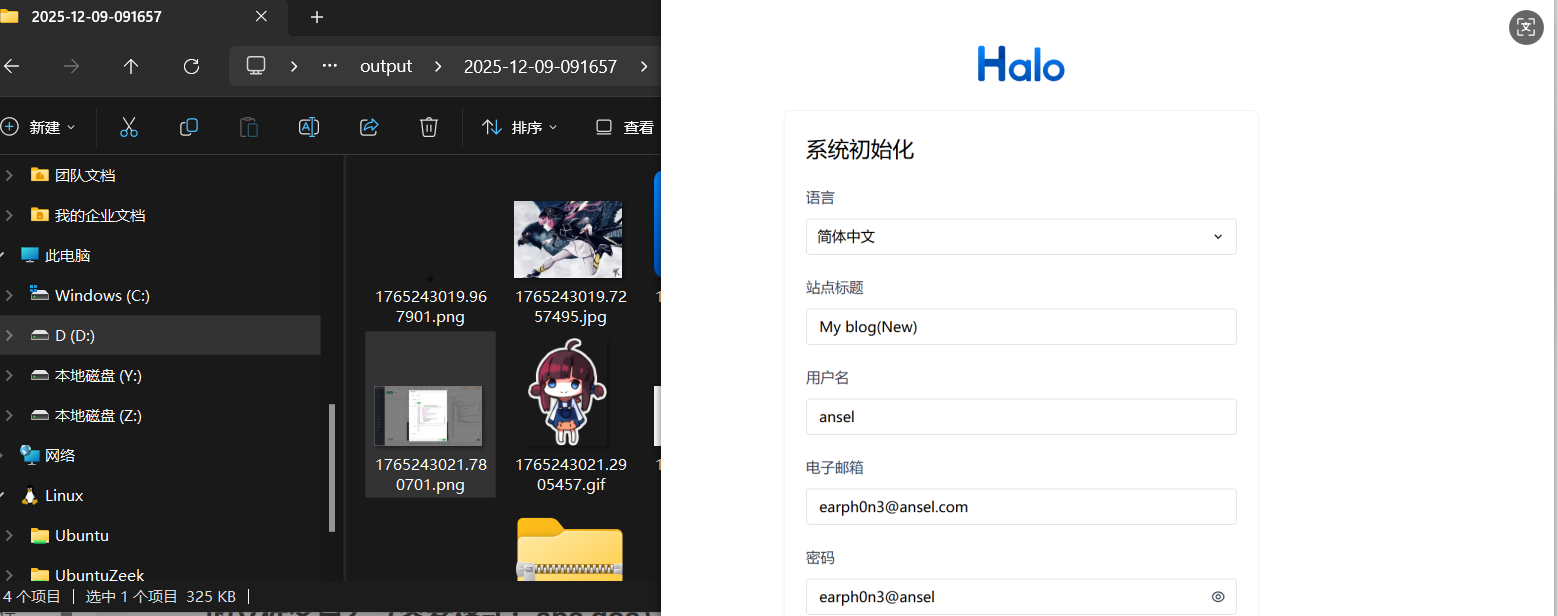

这里networkminer没有解析出来这个图片 我们用ctf-netA

勾选第二个http解析

然后就自动分析出来了这张图片

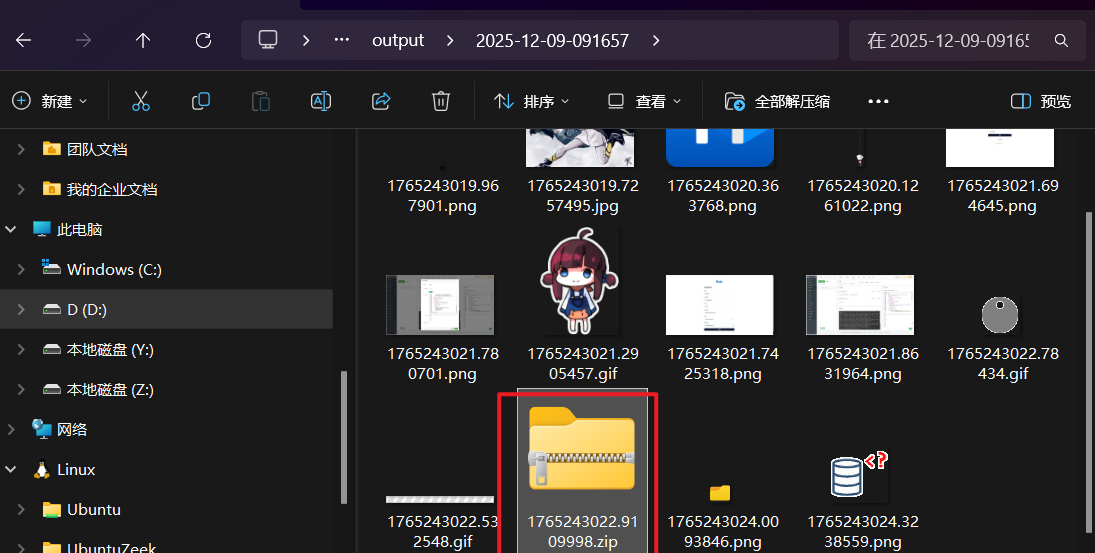

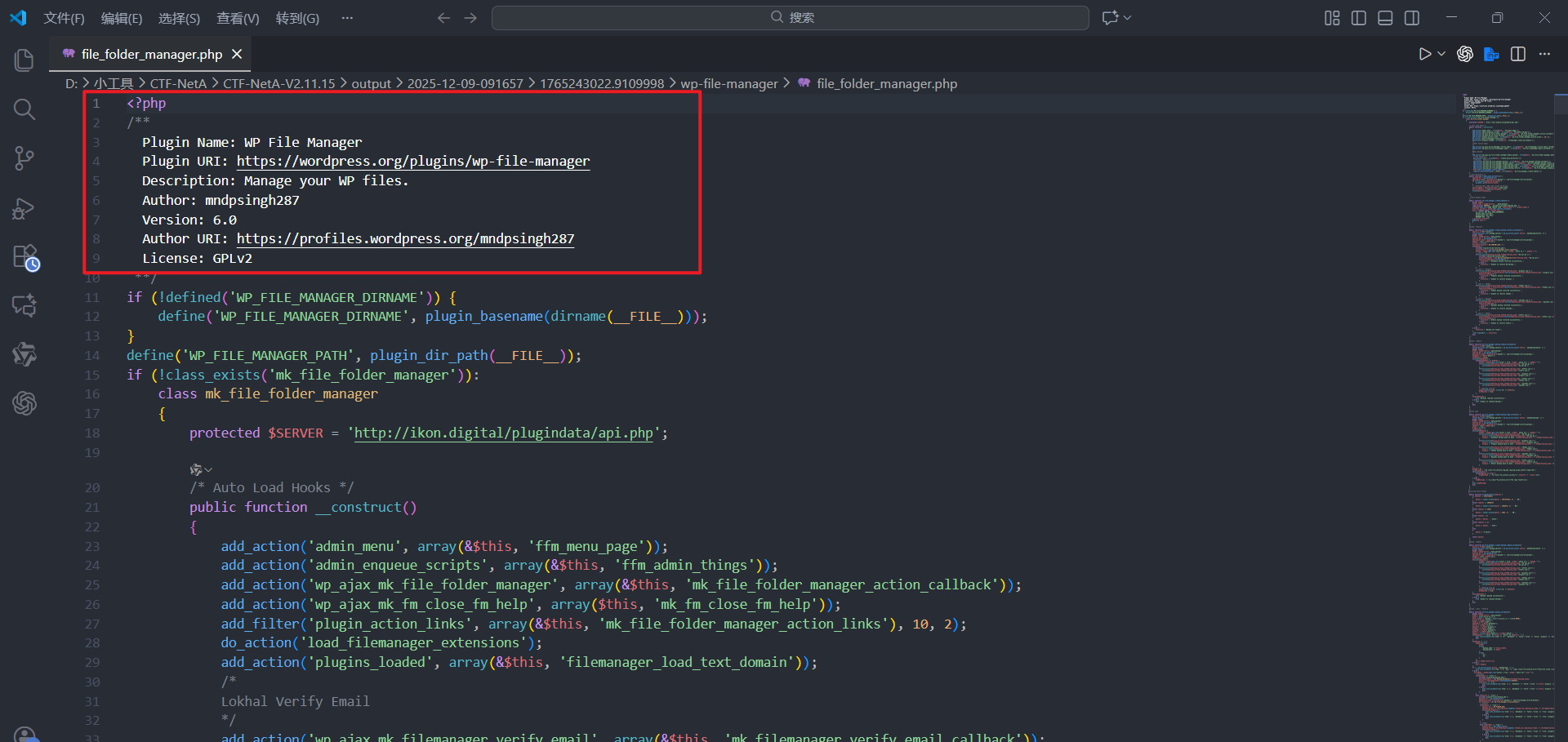

8.黑客在后台上传了一个包含漏洞的插件, 该插件的版本为?(答案格式:1.0)

上题中也自动解析出来了一个zip

就是上传的漏洞zip

version 6.0

9.黑客使用漏洞进行攻击,经排查定位到一个关键文件路径,该路径中的文件名是?(答案格式:abc.doc)

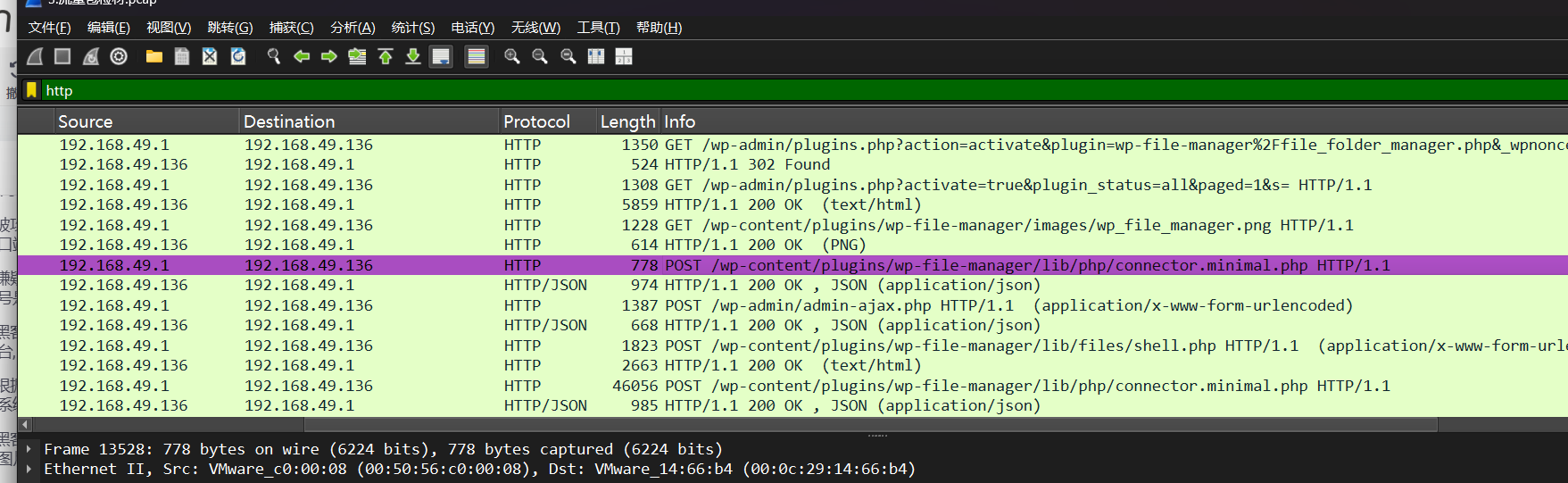

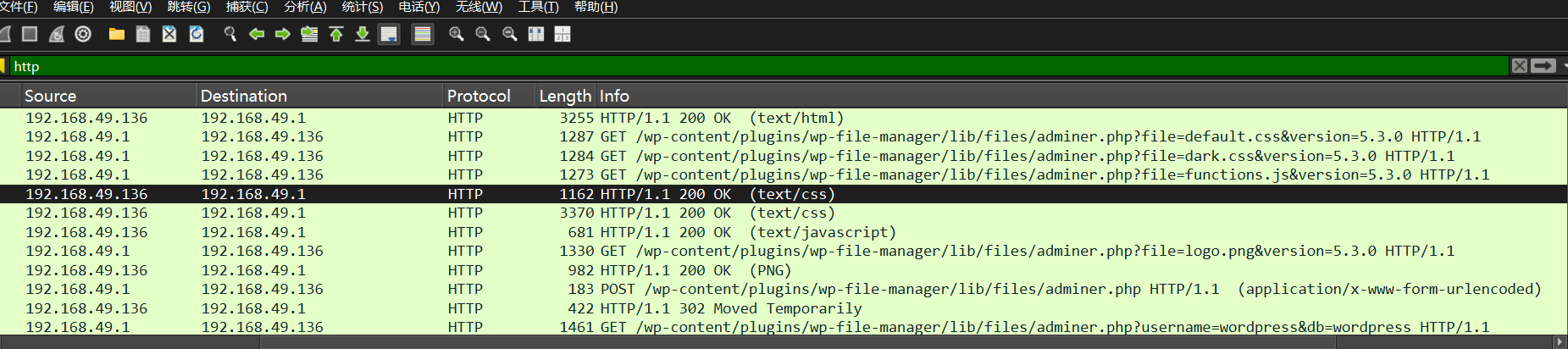

http筛序wp-file-manager目录之后的内容

一个一个查看访问的内容发现了一个这样的php

查看一下

发现这里是一个一句话木马 然后就可以定位这个文件名

connector.minimal.php

10.旧博客使用的数据库密码是?

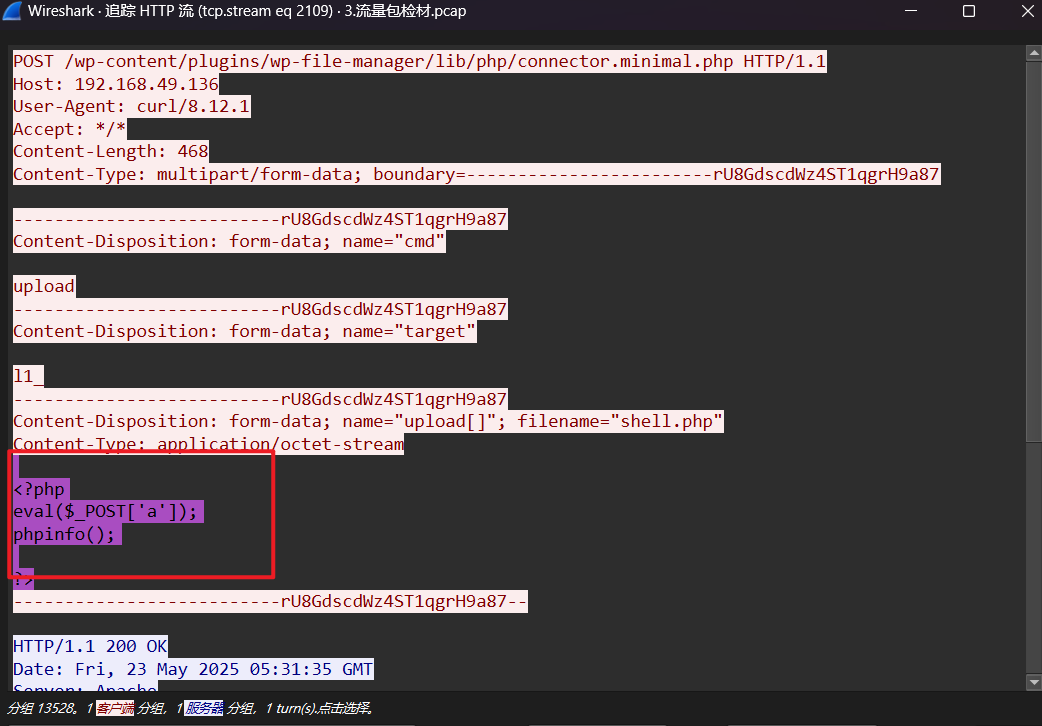

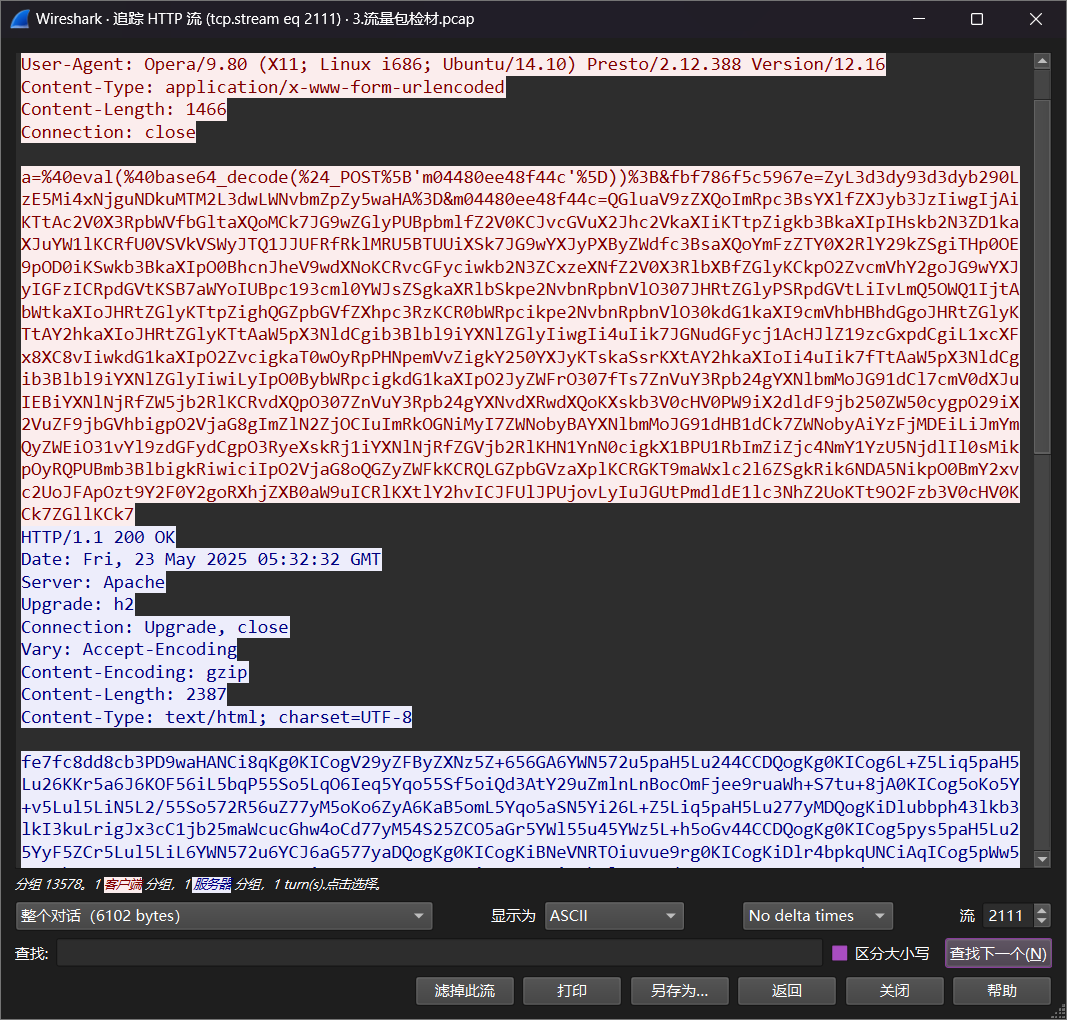

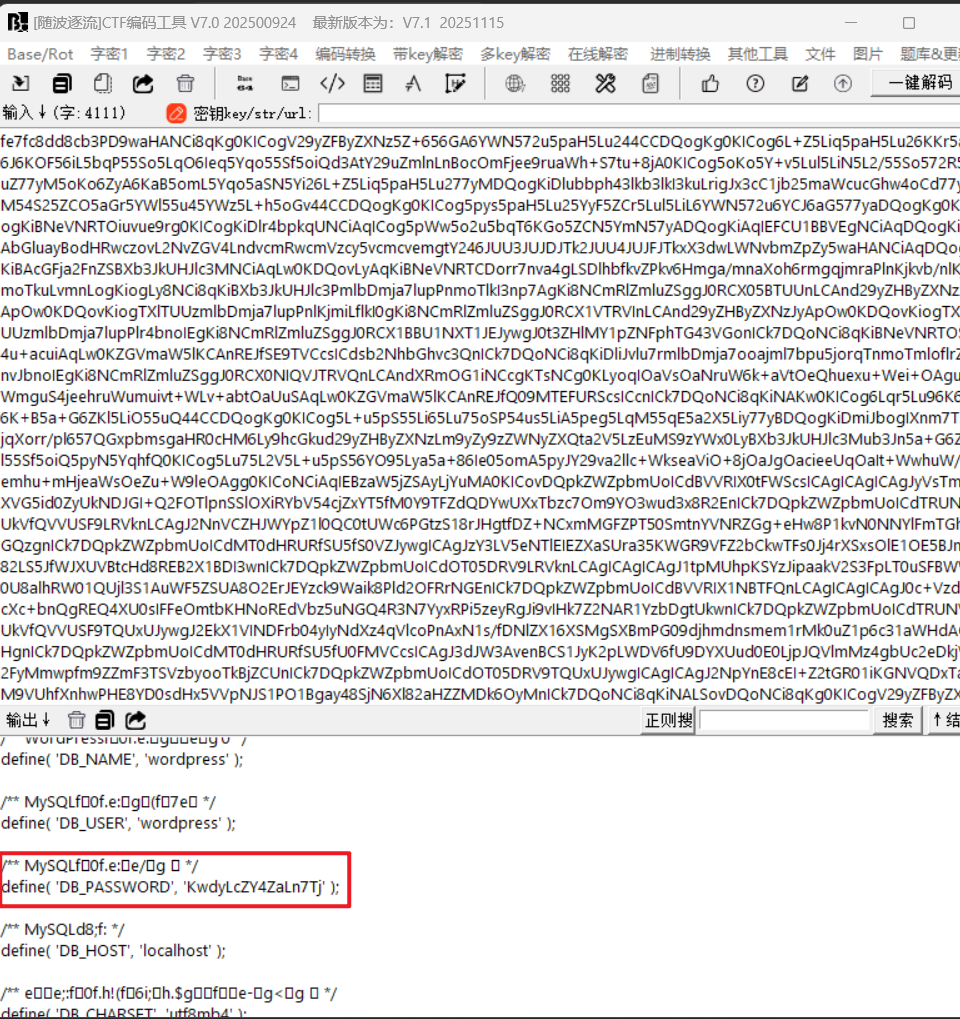

查看后面的交流内容

base64解码一下就出来了

KwdyLcZY4ZaLn7Tj

11.黑客上传了数据库查看工具,对旧博客的数据库进行了查看, 请给出该工具的文件名称(答案格式格式:example.doc)

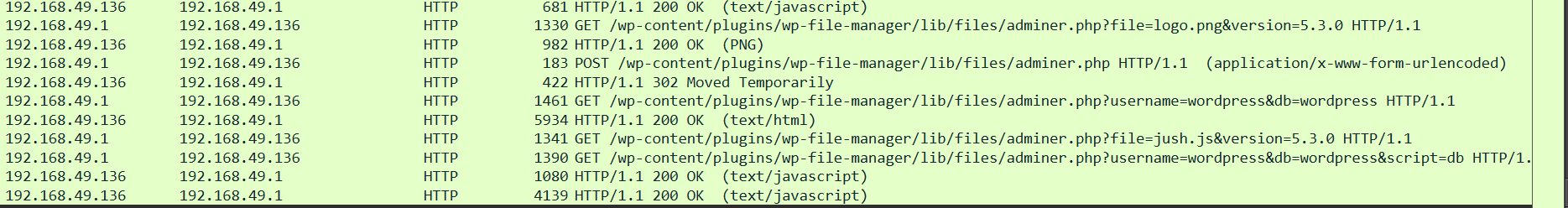

查看最后这几个http请求可以发现都是在这个目录下用adminer.php来进行搜索

也可以进去分析一下http的数据流 这个就是数据库的查看工具

检材3.pcapng

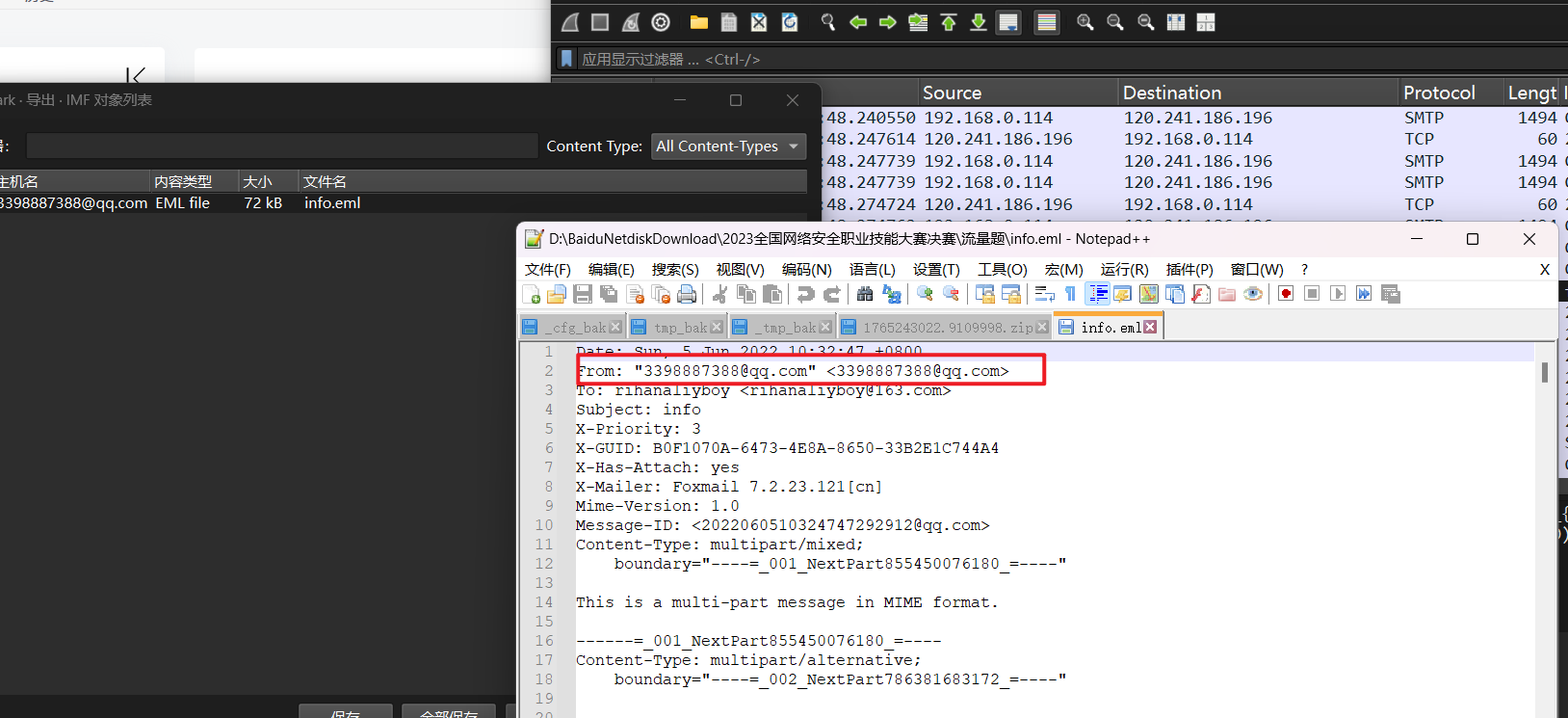

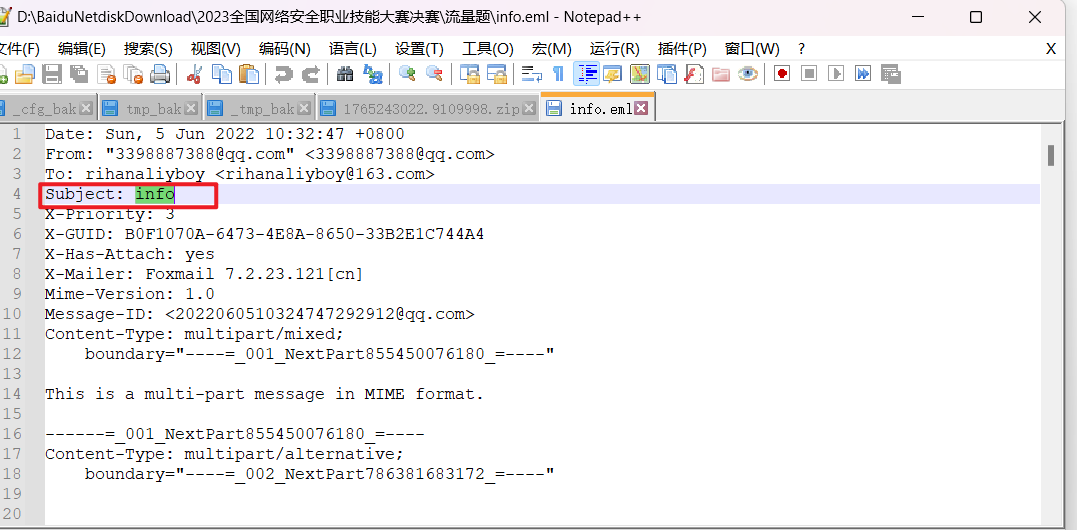

1.收件人邮箱是什么?

查看imf导出列表然后用文本查看器

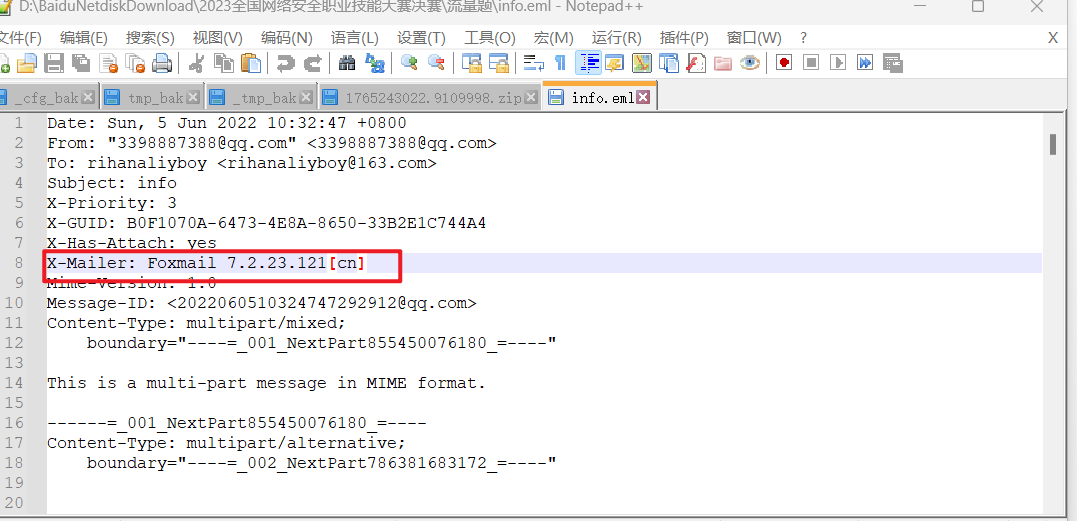

2.发件人使用的客户端软件以及版本是什么?(参考格式:abc 1.1.11.111[ab])

这里写了对应的mailer的版本信息

Foxmail 7.2.23.121[cn]

3.邮件的主题是什么?

Subject: 后面的内容即为收件人看到的邮件标题(主题)。这是 SMTP 和 MIME 邮件标准(RFC 5322)中定义的正式字段。

所以这里是info

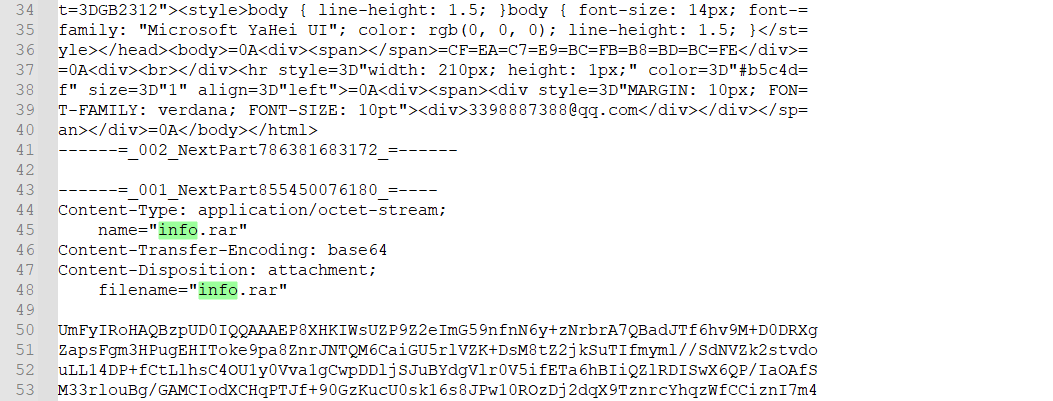

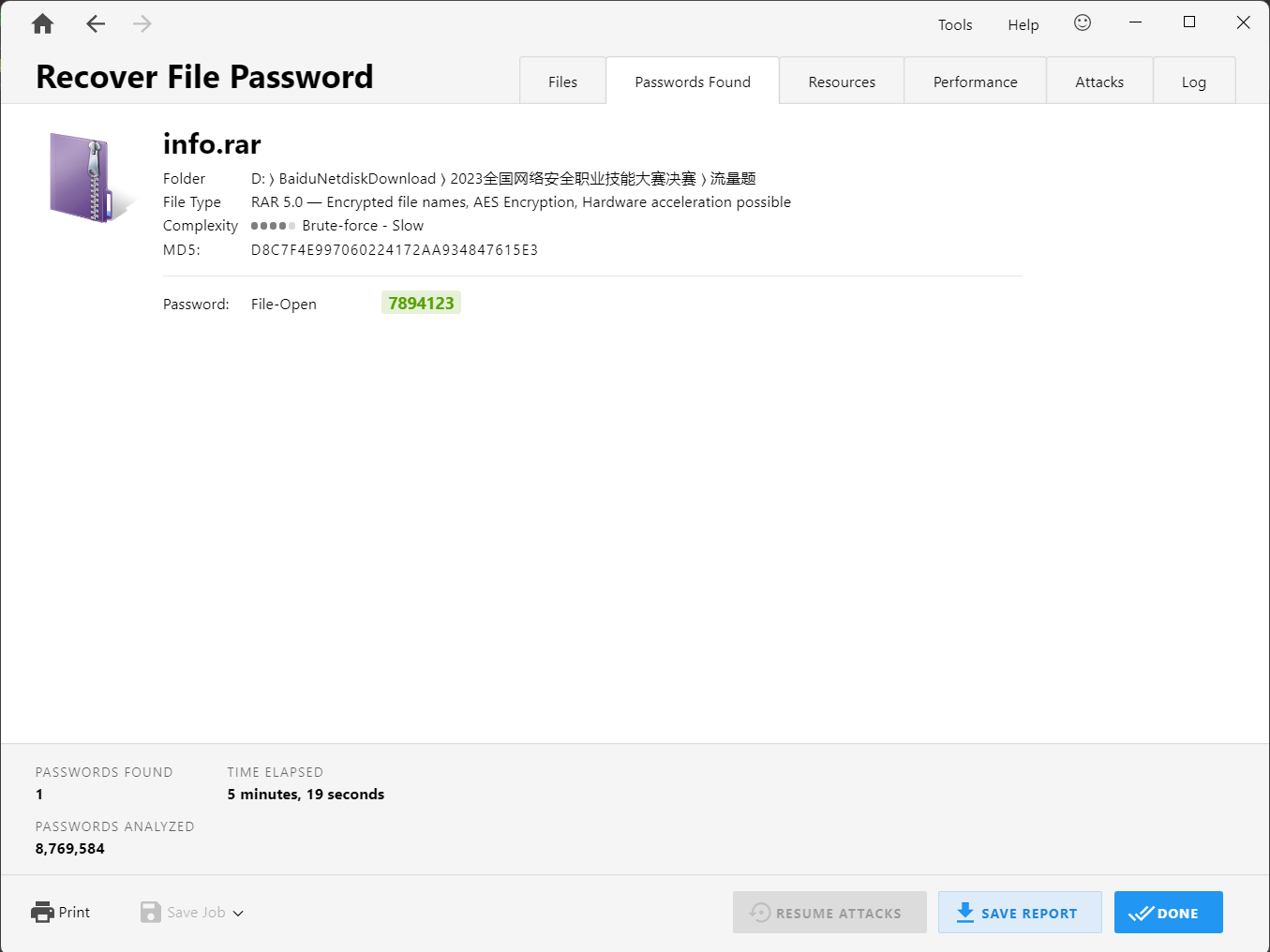

4.已知邮箱附件采用7位数字加密,请问该7位数字密码是什么?

传输的是info.rar

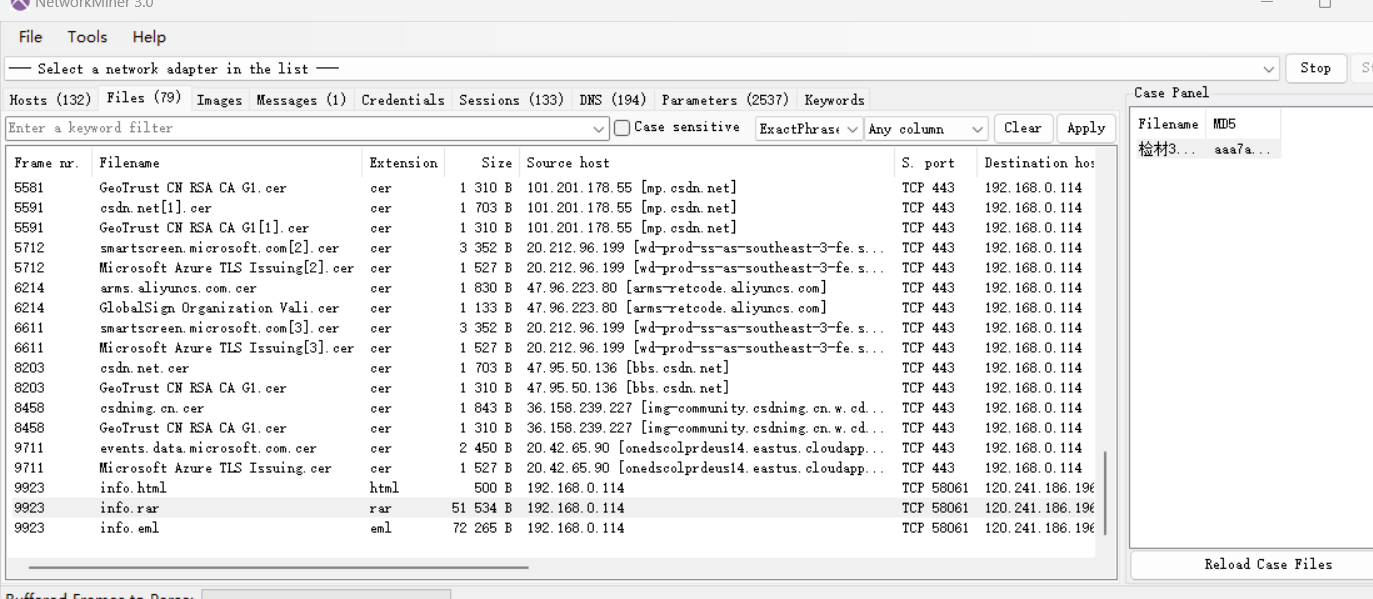

用networkminer找到这个文件

用networkminer找到这个文件

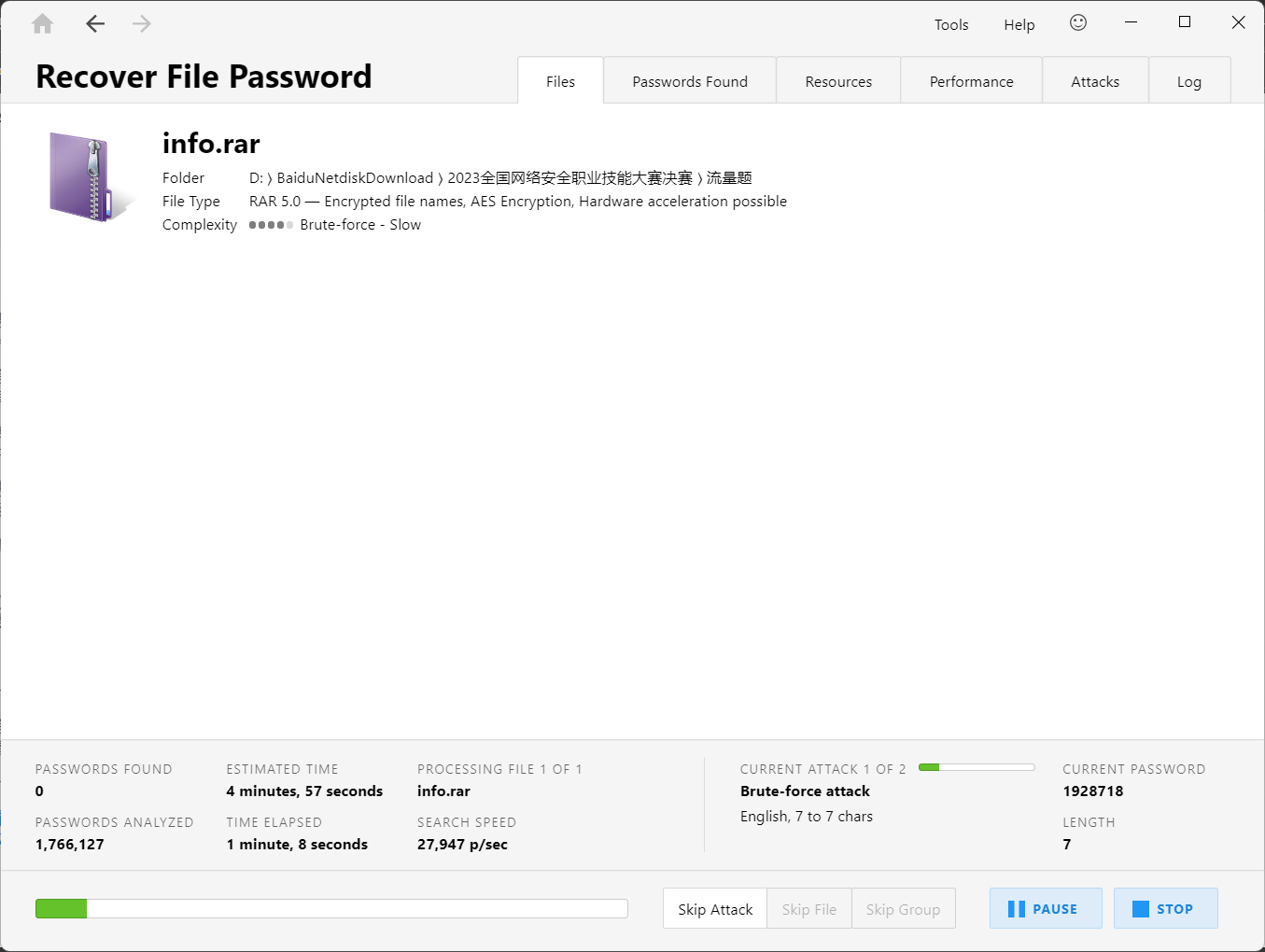

然后用passware来跑七位密码

找到这个密码

7894123

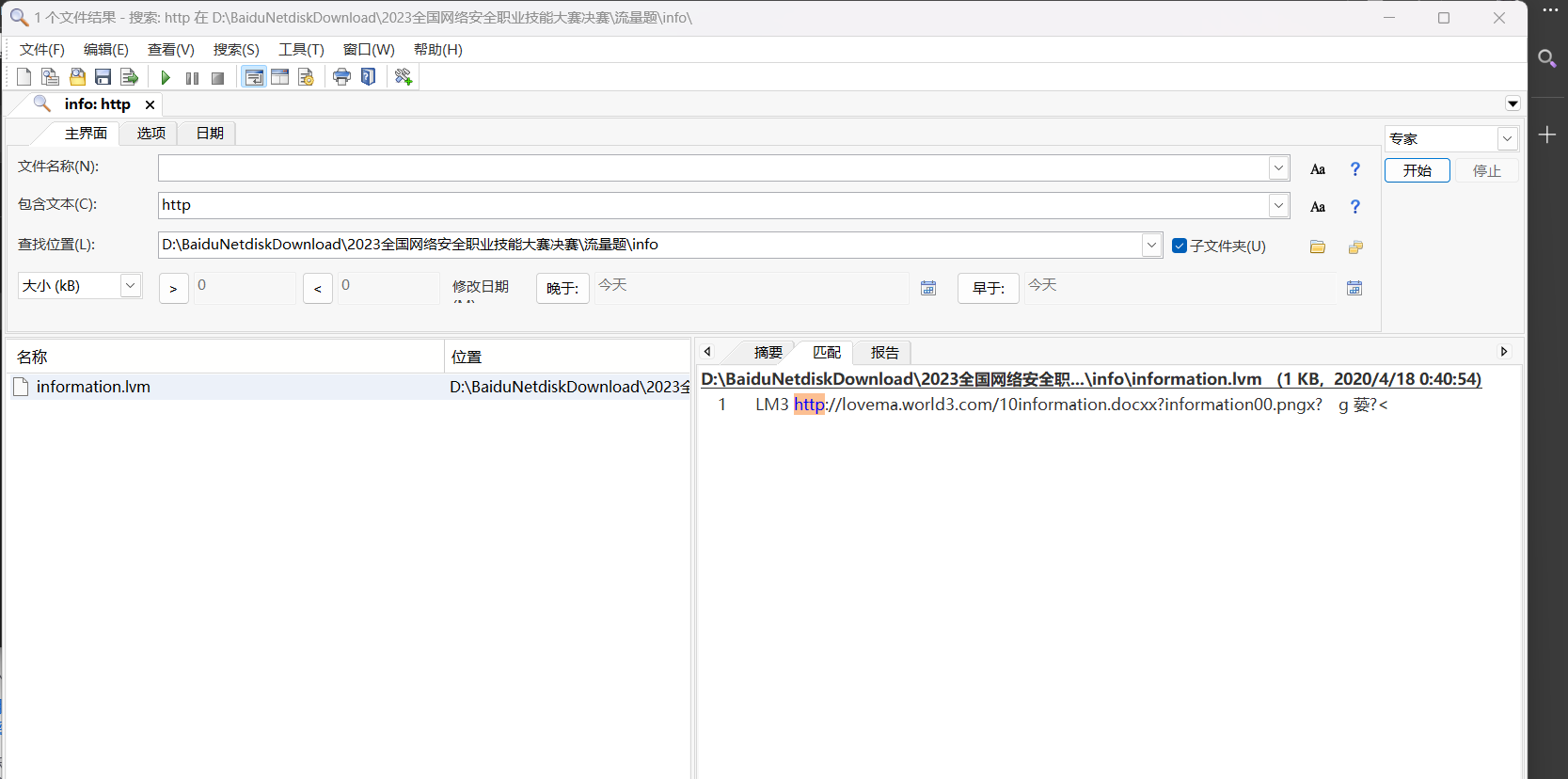

5.(检材3分析)已知邮箱附件中有一个lvm文件,请填写里面的URL信息。(参考格式:http://a.com/)

filelocator直接放文件夹进去然后解出来了