环境部署的关键细节

大多数人在安装阶段就埋下了隐患。双击安装包时,不要闭着眼睛一路点击下一步。Windows 的网络协议栈并不允许用户随意发送原始数据包,而这正是 Nmap 的核心能力。

安装过程中必须勾选 Npcap 驱动。这是 Nmap 在 Windows 上运行的基石,用来绕过操作系统的限制直接抓取和发送数据包。如果你系统中已经安装了 Wireshark,可能已经存在这个驱动,但版本不兼容会导致扫描报错。务必检查"Add to PATH"选项,否则你在命令行里输入 Nmap 时,系统只会提示找不到命令。

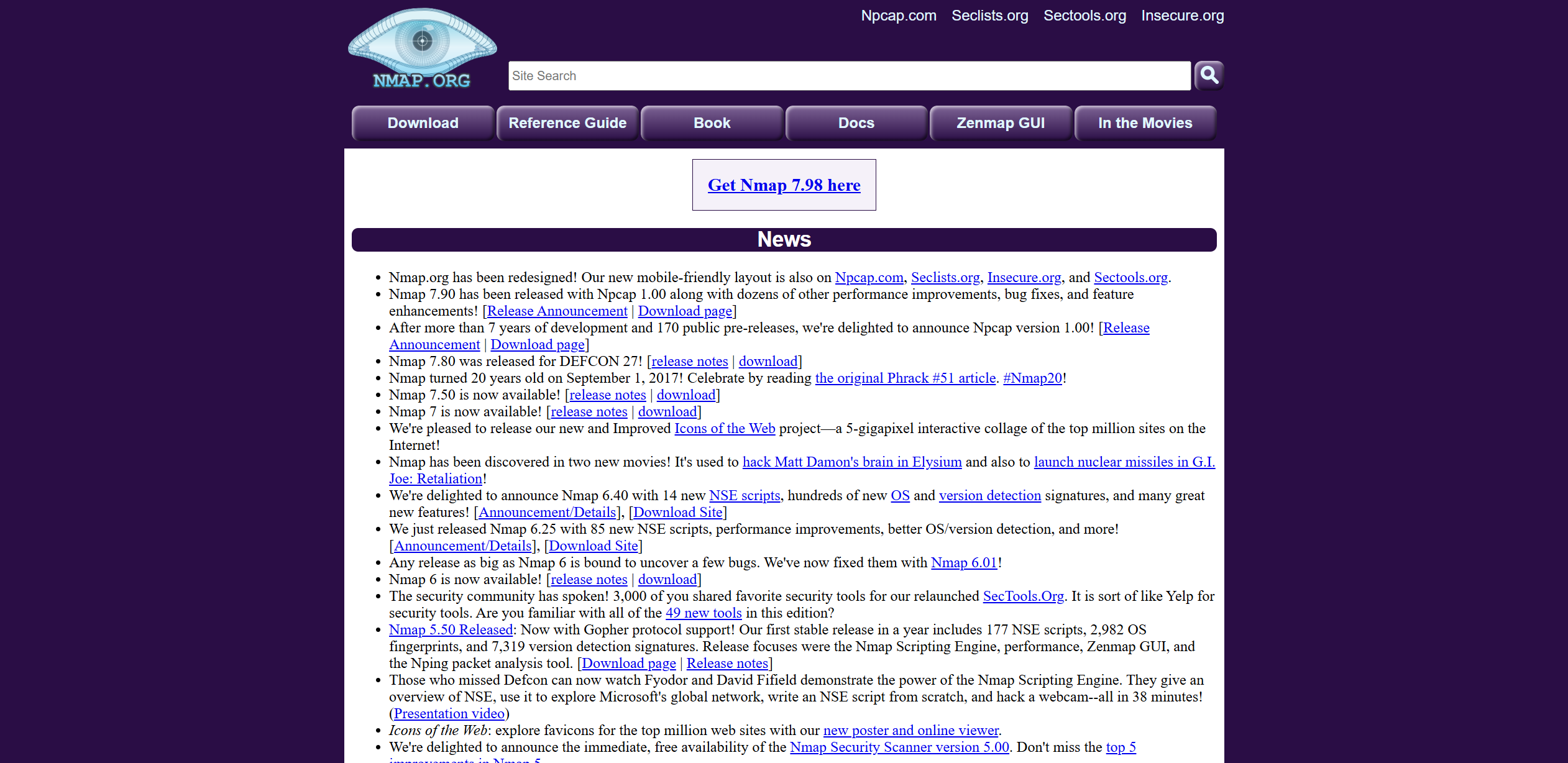

Nmap 官方下载页面: https://nmap.org/download.html

抛弃 GUI,拥抱 PowerShell

Zenmap 这种图形化界面只适合用来生成漂亮的报告图表,对于实时排查问题和理解扫描逻辑毫无益处。打开 PowerShell,并且必须以管理员身份运行。没有管理员权限,Nmap 无法构造原始数据包,只能回退到效率极低的 connect 调用,这会 drastically 降低扫描速度并增加被发现的风险。

先从最基础的存活探测开始。不要一上来就扫描所有端口,那样会产生巨大的流量噪音。

powershell

nmap -sn 192.168.1.0/24这个命令只进行主机发现,不进行端口扫描。它能让你迅速了解当前子网内有多少台设备在线。如果结果显示所有主机都不在线,通常是 Windows 防火墙拦截了 ICMP 请求,而非目标真的关闭了。

精准打击与服务识别

确定目标在线后,下一步是探测开放的端口。SYN 扫描是标准做法,它只发送 SYN 包而不完成三次握手,速度快且隐蔽性稍强。

Wireshark 官网: https://www.wireshark.org/

powershell

nmap -sS -p 1-1000 192.168.1.50看到端口开放只是第一步,知道端口背后运行的是什么软件才具备实际价值。80 端口可能跑着 Apache,也可能是一个被遗忘的 IIS 服务。

使用版本探测参数可以让 Nmap 尝试与端口交互,提取服务指纹。

powershell

nmap -sV 192.168.1.50这个过程会比普通扫描慢很多,因为 Nmap 需要等待目标响应并对比指纹库。但这是区分普通扫描和有效侦察的分水岭。

综合扫描与红线

如果你需要一次性获取操作系统信息、服务版本并运行默认脚本,可以使用综合扫描参数。

powershell

nmap -A 192.168.1.50这种扫描方式极其嘈杂,会在目标的日志系统中留下大量记录。在授权的渗透测试或自家网络维护中可以使用,但在未授权的环境下,这等同于直接挑衅。

Windows 虽然不是 Nmap 的原生环境,但只要配置得当,依然是强力的工具。现在你需要做的不是继续阅读,而是去验证你的环境。针对 scanme.nmap.org 运行一次版本探测,看看你是否能准确识别出它运行的 HTTP 服务版本。

Npcap 驱动文档: https://npcap.com/