关键词:操作系统双因素认证、Windows 安全登录、USB Key 登录、OTP 动态口令、安当 SLA、等保2.0 身份鉴别、国密算法、无密码登录、零信任终端安全

引言:从"能登录"到"可信登录"的演进

在企业 IT 架构中,操作系统的登录环节是安全防护的第一道闸门。然而,长期以来,"用户名 + 静态密码"的单因素认证模式已成为安全体系中最薄弱的环节------弱口令、撞库攻击、钓鱼窃取、凭证复用等问题屡见不鲜。

《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)明确指出:三级及以上信息系统应采用两种或以上组合的鉴别技术对用户进行身份鉴别。这意味着,仅靠密码已无法满足合规底线。

在此背景下,双因素认证(2FA) 成为主流选择。其中,硬件令牌(如 USB Key) 和 一次性动态口令(OTP) 因其高安全性、易部署性和良好用户体验,被广泛应用于金融、政务、能源、制造等行业。

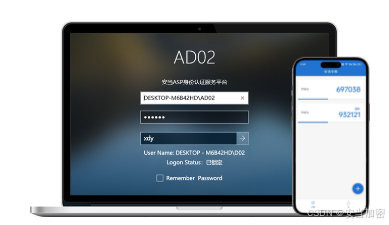

然而,如何在 Windows 操作系统层面统一支持这两种主流因子,并实现无缝、稳定、合规的登录体验?本文将深入探讨一种可行的技术路径------以 ** SLA 操作系统双因素认证系统** 为例(仅作方案参考),解析其如何通过 USB Key 或 OTP 动态口令 实现高强度操作系统登录,并分析其在域环境与工作组场景下的部署逻辑、安全价值与运维优势。

一、双因素认证的核心模型与 Windows 支持现状

1.1 双因素认证的三大要素

根据 NIST SP 800-63B 标准,身份认证因素分为三类:

- 知识(Something you know):如密码、PIN;

- 持有(Something you have):如 USB Key、手机、OTP 令牌;

- 生物特征(Something you are):如指纹、人脸。

双因素认证 要求至少来自两类。而 USB Key + PIN 、OTP + 密码 均属于典型组合。

1.2 Windows 原生支持的局限性

Windows 虽支持智能卡登录和 Windows Hello,但在实际落地中存在明显短板:

| 认证方式 | 优势 | 局限 |

|---|---|---|

| 智能卡(USB Key) | 高安全、防复制 | 配置复杂、需 PKI、不支持国密、无域环境难用 |

| Windows Hello | 体验好、集成度高 | 依赖 TPM/生物设备、不适用于服务器 |

| Microsoft Authenticator(OTP) | 云原生、支持 MFA | 依赖 Azure AD、无法用于纯本地账户 |

关键问题:

如何在不依赖云服务、不强制加入域、支持国产密码算法的前提下,为本地 Windows 用户提供灵活的双因素登录能力?

这正是操作系统级双因素认证中间件的价值所在。

二、SLA:一种轻量级操作系统双因素认证框架(技术解析)

⚠️ 注:本节仅用于说明此类方案的技术可行性,不代表产品推荐。

** SLA**(Secure Login Agent)是由上海公司开发的操作系统级身份认证代理,其设计目标是:在不改变用户习惯的前提下,为 Windows 提供统一、合规、高兼容的双因素登录能力。

2.1 核心架构

SLA 采用 Windows Credential Provider 扩展机制,工作于登录会话层,整体架构如下:

- 认证代理(Agent):部署于终端,拦截登录请求;

- 因子支持模块 :

- USB Key 模块:读取 PIV/国密 USB Key 中的证书;

- OTP 模块:验证基于时间(TOTP)或事件(HOTP)的一次性口令;

- 策略引擎:定义用户可使用的认证方式(如"仅 USB Key"或"USB Key / OTP 二选一");

- 本地管理控制台:用于配置用户绑定、应急策略、日志查看。

2.2 关键技术特性

| 特性 | 说明 |

|---|---|

| 无需域依赖 | 支持工作组、独立服务器、断网环境 |

| 双因子灵活组合 | 支持 USB Key + PIN、OTP + 密码、或二者任选其一 |

| 国密算法支持 | USB Key 可使用 SM2 证书,OTP 支持国密随机数生成 |

| 应急恢复机制 | 提供临时授权码、备用 PIN、救火账户等解锁方式 |

| 等保合规审计 | 记录登录时间、用户、认证方式、设备序列号等字段 |

三、认证方式详解:USB Key 与 OTP 如何工作?

3.1 USB Key 登录流程

- 用户在登录界面输入用户名;

- 系统提示:"请插入 USB Key 并输入 PIN";

- 安当 SLA 通过 CSP/KSP 读取 Key 中的数字证书;

- 验证证书是否由可信 CA 签发(本地信任库);

- 向 USB Key 发送 PIN 验证指令(由安全芯片执行);

- 若双因子均通过,调用

LsaLogonUser完成本地登录。

✅ 优势:私钥永不离开硬件,防远程窃取;

✅ 合规:满足等保"持有+知识"双因素要求。

3.2 OTP 动态口令登录流程

- 用户输入用户名;

- 系统提示:"请输入动态口令";

- 用户打开手机 APP(如 Google Authenticator)或硬件 OTP 令牌,获取 6 位数字;

- 安当 SLA 根据预共享密钥(PSK)和当前时间戳,本地计算 TOTP 值;

- 比对用户输入与计算结果;

- 若匹配,则完成登录(可结合密码或单独使用)。

💡 注:PSK 在首次绑定时通过安全通道分发,存储于 Windows DPAPI 加密区域。

✅ 优势:无需专用硬件(可用手机)、部署成本低;✅ 灵活:适用于远程办公、临时访问等场景。

四、部署实践:从安装到策略配置

以下以 Windows 10 企业版为例,演示 SLA 的部署流程(通用逻辑,适用于同类方案)。

步骤1:安装认证代理

bash

msiexec /i AndangSLA-Agent-x64.msi /qn- 自动注册为 Windows Credential Provider;

- 重启后生效,无需修改组策略或注册表。

步骤2:初始化信任根(可选)

若使用 USB Key:

- 将 CA 证书导入本地"受信任的根证书颁发机构";

- 或启用 SLA 内置的离线 CA 模式,自动生成信任链。

若使用 OTP:

- 无需 CA,仅需为每个用户分配唯一 PSK。

步骤3:绑定用户与认证因子

通过本地 Web 控制台(https://localhost:8443)配置:

场景A:仅允许 USB Key 登录

| 用户名 | 认证方式 | 绑定设备 |

|---|---|---|

| admin | USB Key | 序列号 FT987654321 |

场景B:允许 USB Key 或 OTP 二选一

| 用户名 | 认证方式 | 备用方式 |

|---|---|---|

| user1 | USB Key | OTP(PSK: a1b2c3...) |

📌 配图建议5:Web 控制台用户绑定界面(脱敏,隐藏敏感信息)

步骤4:配置安全策略

- 强制双因素:禁用纯密码登录;

- 会话超时:5 分钟无操作自动锁定;

- 失败锁定:连续 5 次失败后锁定 10 分钟;

- 日志保留:保留最近 180 天登录记录。

步骤5:测试登录

- 插入 USB Key → 输入 PIN → 登录成功;

- 或输入用户名 → 输入 OTP → 登录成功。

五、典型应用场景

场景1:客户现场独立服务器

- 无网络、无域;

- 本地管理员账户需高安全保护;

- 采用 USB Key + PIN,防止物理接触攻击。

场景2:远程运维人员临时接入

- 运维人员使用个人笔记本连接内网跳板机;

- 通过 OTP 动态口令 完成二次验证;

- 无需携带 USB Key,提升灵活性。

场景3:信创环境国产化替代

- 部署于麒麟 V10 + 飞腾 CPU 环境;

- USB Key 使用 SM2 证书;

- 满足等保三级与商密合规要求。

六、安全与合规价值

6.1 满足等保2.0 核心条款

| 等保要求 | SLA 实现方式 |

|---|---|

| 身份鉴别(L3) | USB Key(持有) + PIN(知识) = 双因素 |

| 安全审计(L3) | 记录认证方式、时间、用户、设备ID |

| 可信验证(可选) | 可扩展至启动链度量(需配合 UEFI Secure Boot) |

6.2 支持信创生态

- 兼容麒麟、统信 UOS等国产操作系统;

- 支持国家密码管理局认可的 SM2/SM4 算法;

七、运维保障与应急机制

7.1 防止"锁死"系统

- 双因子备份:用户可同时绑定 USB Key 和 OTP;

- 临时授权码:IT 管理员可通过带外通道下发 6 位一次性解锁码;

- 本地救火账户:隐藏账户仅在 BIOS 启动时可见。

7.2 批量部署与管理

- 支持通过 GPO 或 SCCM 推送安装包;

- 用户绑定信息可导出为 CSV,批量导入;

- 日志支持 Syslog 或本地文件轮转。

结语:迈向无密码未来的坚实一步

Gartner 预测,到 2025 年,60% 的大型企业将淘汰静态密码。在这一趋势下,操作系统级的双因素认证不再是"锦上添花",而是"安全基座"。

无论是通过 USB Key 的硬件级防护 ,还是 OTP 的灵活便捷 ,安当 SLA 类方案为企业提供了一条平滑、合规、可落地的路径,从根源上解决"凭证泄露"这一顽疾。

更重要的是,它让安全不再以牺牲体验为代价------用户只需多一步操作,即可获得指数级提升的安全保障。

未来,随着 FIDO2、Passkey 等无密码技术的普及,此类双因素框架还将持续演进。但无论形式如何变化,"验证你是你" 的核心使命始终不变。

🔍 延伸阅读:

- GB/T 39786-2021《信息系统密码应用基本要求》

- Microsoft Docs: Custom Credential Providers

- RFC 6238: TOTP: Time-Based One-Time Password Algorithm