前几天看到某位工程师谈交换机的ACL和防火墙的区别,感觉他理解的有些偏差。我今天就做了一个简单的模拟看看效果,然后再对比2者的区别。

1、2个实验

1.1 交换机ACL实验

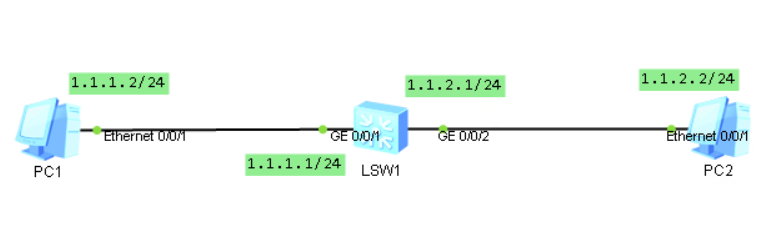

第一个场景是2个网段中间是三层交换,分别设置了对应的vlan和接口IP,然后在没有设置ACL的时候2端可以互相ping通。

然后设置ACL,禁止源地址1.1.1.0/24和目的地址通讯。

acl number 3000

rule 10 deny ip source 1.1.1.0 0.0.0.255 destination 1.1.2.0 0.0.0.255

rule 20 permit ip

把acl应用到ge 0/0/1的入方向。

interface ge 0/0/1

traffic-filter inbound acl 3000

然后发现pc1不能ping通pc2,同时pc2不能ping通pc1,在pc2 ping pc1的时候进行抓包,发现pc1能收到icmp请求包,也进行回复,但是被核心交换机拦截了。

1.2 防火墙实验

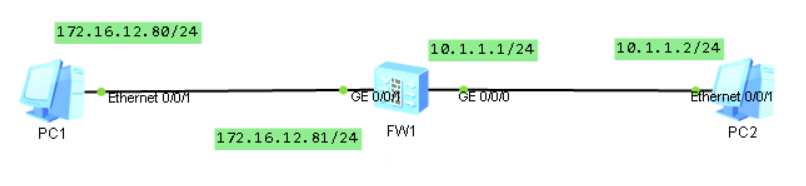

第二个场景我利用物理机充当A,地址是172.16.12.80,网关指向172.16.12.81;运行一台山石防火墙虚拟机,2个网卡一个网卡桥接,一个网卡LAN1,另一台虚拟机网卡也是LAN1,设置相应的地址和网关。

防火墙上添加any to any的安全策略,不添加NAT转换策略,充当路由器。这时候PC1和PC2之间可以互相ping通。但是我在全通策略上添加一条禁止172.16.12.0/24访问10.1.1.1/24时,发现PC1不能ping通PC2,但是PC2可以ping通PC1。所以从结果就可以看到ACL和防火墙(具体说是状态检测机制)有很大的不同,下面就详细展开聊聊。

2、本质区别

2.1 核心底层处理逻辑:无状态逐包匹配 vs 状态会话跟踪

这是两者最根本的差异,也是测试现象的直接原因,需要拆解清楚:

2.1.1 交换机 ACL:无状态(Stateless)逐包独立判断

- 工作层级:主要在 L2-L4 层(数据链路层 / 网络层),依赖交换机的端口 ACL(Port ACL)、VLAN ACL(VACL)或三层交换机的路由 ACL(Router ACL)实现。

- 核心逻辑 :不维护任何会话状态 ,对每个经过的数据包进行 "独立、单向" 的规则匹配,不区分 "请求包" 和 "响应包"。例如配置 "禁止 A 网段→B 网段" 的 ACL 规则时:

- A 发起的 ICMP 请求包(A→B)会命中 "拒绝" 规则,被直接丢弃;

- B 对 A 的 ICMP 回包(B→A)属于 "B→A" 的独立流量,若 ACL 没有明确允许 "B→A",则会被 ACL 的 "默认拒绝" 规则阻断(交换机 ACL 默认隐含 "拒绝所有未匹配规则");

- 即使配置的是 "允许 B→A",也需要单独添加一条反向规则,否则双向都无法通信。

- 转发路径:交换机 ACL 通常集成在二层转发流程中,数据包到达端口后,先匹配 ACL 规则,再执行转发 / 丢弃,规则匹配是 "第一匹配即执行"(一旦命中某条规则,不再检查后续规则)。

2.1.2 防火墙:状态检测(Stateful Inspection)会话跟踪

- 工作层级:L3-L7 层(网络层到应用层),核心是 "状态检测引擎"(Stateful Inspection Engine)。

- 核心逻辑 :维护会话表(Session Table) ,记录所有合法的网络会话状态,对数据包的判断基于 "是否属于已建立的合法会话":

- 当 A 发起访问 B 的请求(如 ICMP 请求包),防火墙会检查安全策略:若策略 "禁止 A→B",则直接丢弃,不建立会话;

- 当 B 发起访问 A 的请求(如 ICMP 请求包),防火墙检查策略:若策略未禁止 "B→A",则允许请求包通过,并在会话表中记录会话信息(源 IP、目的 IP、协议、端口、会话状态如 "ESTABLISHED"、超时时间等);

- 后续 A 对 B 的响应包(如 ICMP 回包)会被识别为 "已建立会话的响应包",直接放行,无需再匹配安全策略(仅检查会话表)。

- 转发路径:数据包先经过状态检测引擎,检查是否属于已建立会话(快速匹配);若未匹配会话,则再匹配安全策略(复杂规则),建立新会话后转发。

2.2 处理性能:硬件加速 vs 状态维护开销

性能差异的核心在于 "是否需要维护会话" 和 "处理芯片类型":

| 对比维度 | 交换机 ACL | 防火墙(硬件 / 软件) |

|---|---|---|

| 处理芯片 | 依赖交换机 ASIC 芯片(专用硬件),ACL 规则固化在硬件中 | 硬件防火墙:ASIC/NP 芯片(硬件加速状态检测);软件防火墙:依赖 CPU(如 iptables) |

| 转发延迟 | 极低(微秒级),逐包匹配规则无需额外计算 | 硬件防火墙:低(毫秒级);软件防火墙:中高(依赖 CPU 负载) |

| 带宽支持 | 接近交换机线速转发(如 10G 交换机 ACL 转发速率≈10Gbps) | 硬件防火墙:中高(如万兆防火墙支持 8-10Gbps);软件防火墙:低(百兆 - 千兆级) |

| 性能瓶颈 | 规则数量(过多规则会增加匹配延迟,但硬件优化后影响较小) | 会话表大小(并发会话数上限)、L7 层过滤(如应用识别、病毒扫描) |

| 适用场景 | 高带宽、低延迟的局域网内分段(如 VLAN 间快速隔离) | 边界防护(内外网隔离)、复杂安全检测(如 IDS/IPS) |

关键结论:

- 交换机 ACL 的性能优势源于 "无状态 + 硬件转发",适合局域网内高流量场景(如禁止某部门访问核心服务器,不影响整体带宽);

- 防火墙即使是硬件款,也因 "会话维护 + 复杂规则检查" 存在轻微性能损耗,但边界防护场景对延迟的容忍度更高(更看重安全功能)。

2.3 功能范围与优缺点:简单高效 vs 全面灵活

两者的功能差异本质是 "访问控制" 和 "安全防护" 的定位不同:

2.3.1 交换机 ACL:专注 "简单访问控制"

| 优点 | 缺点 |

|---|---|

| 配置简单:仅需基于五元组(IP、端口、协议)或端口 / VLAN 定义规则 | 无状态:双向控制需手动配置反向规则(如允许 A→B 的响应包,需单独添加 "允许 B→A icmp echo-reply") |

| 硬件加速:性能损耗极小,不影响转发效率 | 功能单一:仅支持 L2-L4 层过滤,不识别应用层协议(如无法禁止 HTTP 但允许 HTTPS) |

| 成本低:交换机自带功能,无需额外部署设备 | 无深度检测:无法防御网络攻击(如 SYN Flood、SQL 注入)、不支持 NAT/VPN 等 |

| 适合局域网分段:快速隔离不同 VLAN / 端口的流量 | 规则优先级敏感:第一匹配即执行,规则顺序错误易导致业务中断 |

2.3.2 防火墙:专注 "深度安全防护"

| 优点 | 缺点 |

|---|---|

| 状态检测:单向策略实现双向通信(如禁止 A→B,不影响 B→A),符合实际业务需求 | 配置复杂:需维护安全策略、会话表、NAT 规则等,学习成本高 |

| 功能全面:支持 L3-L7 层过滤(应用识别、URL 过滤、IDS/IPS)、NAT、VPN、负载均衡等 | 性能损耗:复杂规则(如 L7 过滤)或高并发会话时,延迟增加 |

| 安全防护:可检测恶意流量(如病毒、木马)、防御 DDoS 攻击,支持日志审计 | 成本较高:硬件防火墙价格远高于交换机,软件防火墙依赖服务器资源 |

| 灵活扩展:支持用户认证、时间范围(如仅工作时间允许访问)、流量统计等 | 边界定位:主要用于内外网边界,不适合局域网内高带宽分段(性能浪费) |

2.4 实现效果:适用场景决定选择

结合测试场景和实际应用,两者的实现效果差异可总结为:

| 对比维度 | 交换机 ACL 实现效果 | 防火墙实现效果 |

|---|---|---|

| 访问控制方向 | 双向阻断(默认),需手动配置反向允许规则 | 单向阻断(仅阻断主动发起方),响应包自动放行 |

| 过滤粒度 | 粗粒度(端口 / VLAN / 五元组),无法识别应用层 | 细粒度(应用层协议、URL、用户、文件类型等) |

| 安全防护能力 | 仅隔离流量,无攻击检测 / 防御能力 | 可阻断恶意流量、审计日志、告警通知 |

| 网络拓扑适配 | 适合局域网内(L2/L3)分段,如 VLAN 间隔离 | 适合边界防护(如内网→外网、DMZ→内网) |

| 业务兼容性 | 不影响现有转发路径,低延迟适合实时业务(如视频流) | NAT 功能可能需要调整业务配置(如端口映射) |

典型应用场景举例:

- 用交换机 ACL:禁止办公区 VLAN 10 访问财务 VLAN 20,仅需在三层交换机上配置 "拒绝 192.168.10.0/24→192.168.20.0/24",简单高效,不影响办公区和财务区内部的高带宽传输;

- 用防火墙:公司内网(192.168.0.0/24)访问互联网,配置 "允许内网→外网" 策略,同时开启 NAT 和 IPS,阻断恶意网站和攻击流量,外网无法主动访问内网(除非配置端口映射)。

3、总结:核心差异对照表

| 对比维度 | 交换机 ACL | 防火墙 |

|---|---|---|

| 核心机制 | 无状态逐包匹配(五元组 / 端口 / VLAN) | 状态检测(会话表 + 安全策略) |

| 处理层级 | L2-L4 层 | L3-L7 层 |

| 性能表现 | 硬件加速,低延迟、高线速 | 硬件款低延迟,软件款性能一般,复杂规则损耗大 |

| 功能范围 | 仅简单访问控制 | 访问控制 + 安全防护 + 高级功能(NAT/VPN/IDS) |

| 控制方向 | 双向阻断(默认),需手动配置反向规则 | 单向阻断,响应包自动放行 |

| 适用场景 | 局域网内分段隔离(高带宽、低延迟需求) | 网络边界防护(深度安全、复杂策略需求) |