关键词:Oracle数据库加密、透明数据加密(TDE)、数据安全、静态数据保护、国密算法、密钥管理、等保2.0、信创适配、数据库安全加固

引言:为什么企业越来越重视数据库静态数据加密?

随着《数据安全法》《个人信息保护法》以及等级保护2.0标准的全面实施,企业对核心数据资产的保护已从"可选项"变为"必选项"。尤其在金融、政务、能源、医疗等关键行业,一旦发生数据库文件泄露(如硬盘被盗、备份外泄、运维误操作),后果不堪设想。

Oracle 作为全球最广泛使用的企业级关系型数据库之一,其数据文件(.dbf、.ctl、redo log 等)默认以明文形式存储于磁盘。这意味着,只要获得物理访问权限,攻击者即可绕过数据库权限体系直接读取敏感信息。

为此,Oracle 自 10gR2 起引入了 TDE(Transparent Data Encryption,透明数据加密) 功能,旨在实现"数据落盘即加密、应用无感知"的安全目标。然而,在实际落地过程中,许多企业发现原生 TDE 在性能、密钥管理、国产化适配等方面存在明显短板。

本文将从技术原理出发,深入探讨如何构建一套高性能、高兼容、合规可控的 Oracle 数据库透明加密方案,并结合当前主流实现路径,分析其在真实生产环境中的部署要点与优化策略。

一、TDE 是什么?它解决了哪些安全问题?

1.1 TDE 的核心机制

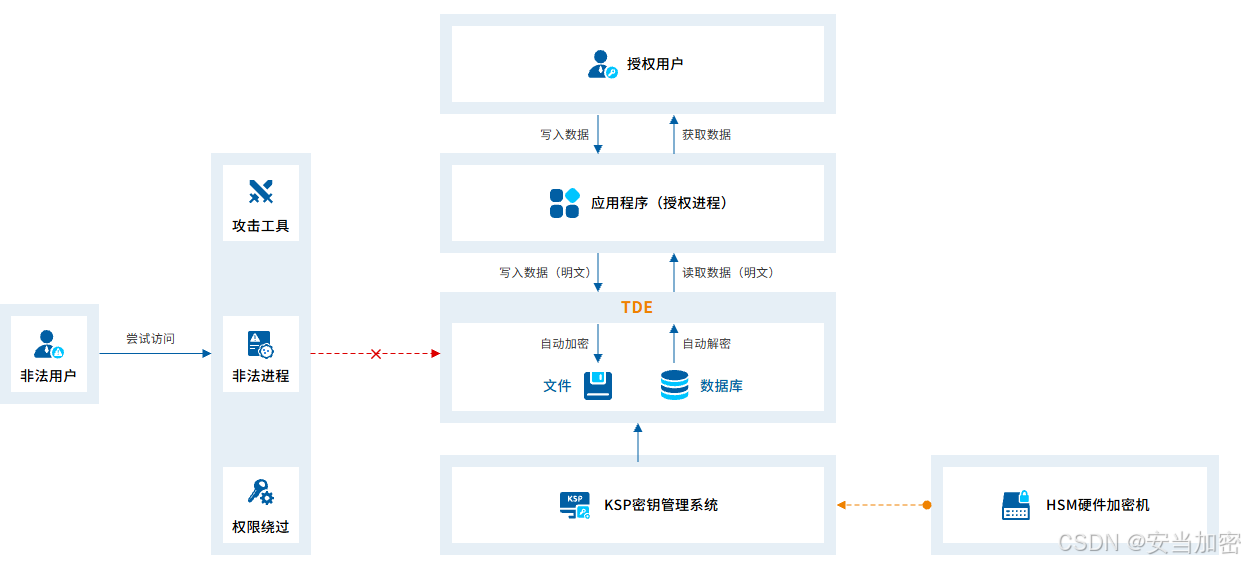

TDE 属于 静态数据加密(Data at Rest Encryption) 技术,其工作层级位于数据库存储引擎与操作系统 I/O 之间。其核心逻辑是:

- 数据写入磁盘前自动加密;

- 数据读取到内存时自动解密;

- 整个过程对 SQL 引擎、应用程序、用户完全透明。

✅ 优势 :无需修改应用代码、不影响索引效率、不改变 DBA 运维习惯。

❌ 局限:仅保护"落盘数据",无法防御内存攻击、SQL 注入或越权查询。

1.2 Oracle 原生 TDE 的典型痛点

尽管 Oracle 提供了 TDE 功能,但在企业级部署中常遇到以下挑战:

| 问题类别 | 具体表现 |

|---|---|

| 密钥管理复杂 | 依赖本地 Wallet,密钥轮换需手动操作,难以与企业统一 KMS 对接 |

| 性能开销显著 | 加解密过程占用 CPU 资源,尤其在大表扫描或 LOB 字段场景下延迟明显 |

| 缺乏国密支持 | 仅支持 AES 等国际算法,不符合信创或等保对国密算法的要求 |

| 高可用架构适配难 | 在 RAC、Data Guard、ASM 等复杂环境中配置繁琐,易出错 |

| 审计能力薄弱 | 缺乏对密钥使用、加密操作等行为的细粒度日志记录 |

这些问题促使越来越多企业开始探索 更灵活、更可控的 TDE 替代实现路径。

二、透明加密的两种主流实现架构

目前,业界实现 Oracle 透明加密主要有两类技术路线:

路线一:数据库内核集成式(如 Oracle 原生 TDE)

- 由数据库自身提供加密模块;

- 密钥通常存储于本地 Wallet 或 HSM;

- 优点是集成度高,缺点是扩展性差、算法封闭。

路线二:操作系统层 I/O 拦截式(第三方 TDE 方案)

- 在 OS 内核或块设备层部署轻量级驱动;

- 拦截数据库写入磁盘的 I/O 请求,实时加解密;

- 密钥由外部密钥管理系统(KMS)统一管控;

- 优点是解耦数据库、支持国密、性能更优、便于集中管理。

后者因其灵活性和合规优势,正成为金融、政务等领域的新选择。

三、基于 OS 层拦截的 TDE 实现原理详解

3.1 技术架构

该方案通常包含以下组件:

- TDE 代理模块:部署在数据库服务器 OS 层,负责 I/O 拦截与加解密;

- 密钥管理系统(KMS):独立部署,负责密钥生成、分发、轮换与审计;

- 管理控制台:用于策略配置、状态监控与告警。

整个流程如下:

- Oracle 实例发起写 I/O 请求;

- TDE 驱动在块设备层拦截该请求;

- 向 KMS 请求当前表空间对应的加密密钥;

- 使用密钥对数据块进行加密(如 SM4 或 AES-256);

- 将加密后数据写入磁盘;

- 读取时反向执行解密。

3.2 为何性能反而可能优于原生 TDE?

关键在于计算卸载与算法优化:

- 原生 TDE 在数据库进程内执行加解密,占用 SGA 和 CPU;

- OS 层方案通过内核驱动直接处理 I/O,避免上下文切换开销;

- 若采用硬件加速(如 Intel AES-NI、国密协处理器),吞吐量可进一步提升。

实测数据显示,在同等硬件环境下,某些 OS 层 TDE 实现的加密性能损耗可控制在 5% 以内,甚至在特定负载下优于 Oracle 原生方案。

四、部署实践:如何为 Oracle 数据库启用透明加密?

4.1 部署前提

- Oracle 版本 ≥ 11gR2(推荐 19c/21c);

- 操作系统支持内核模块加载(如 CentOS 7+/麒麟 V10/统信 UOS);

- 网络可达 KMS 服务(建议 HTTPS + mTLS 双向认证)。

4.2 关键配置步骤

步骤1:识别需加密的表空间

通常建议加密包含敏感数据的表空间,如:

sql

SELECT tablespace_name FROM dba_tablespaces

WHERE contents = 'PERMANENT';

-- 例如:USERS, APP_DATA, FINANCE_TS⚠️ 注意:SYSTEM、SYSAUX 等系统表空间一般不建议加密,以免影响启动。

步骤2:安装 TDE 代理并注册驱动

以 Linux 环境为例:

bash

tar -zxvf tde-agent-oracle-*.tar.gz

cd tde-agent

sudo ./install.sh --oracle-home /u01/app/oracle/product/19c/dbhome_1安装程序会自动探测 Oracle 实例路径并加载内核模块。

步骤3:配置加密策略

通过 Web 控制台或 CLI 工具定义策略,包括:

- 目标表空间列表;

- 加密算法(如 SM4-CBC、AES-256-GCM);

- 密钥别名(如 "prod_oracle_key_v1")。

步骤4:对接密钥管理系统(KMS)

在 KMS 中创建对应密钥,并授权给 TDE 代理的服务身份。TDE 启动时自动拉取密钥,密钥永不落地本地。

步骤5:重启数据库实例

sql

SHUTDOWN IMMEDIATE;

STARTUP;重启后,所有写入指定表空间的数据将自动加密。

步骤6:验证与监控

- 使用

hexdump -C datafile.dbf | head查看数据文件是否为乱码; - 执行常规业务查询,确认返回明文;

- 检查 TDE 日志与 KMS 审计日志,确保无异常。

五、合规与信创适配:国密算法的支持

根据《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019),三级及以上系统应支持国家密码管理局认可的密码算法。

SM4 作为我国商用密码标准,已在金融、政务等领域强制推广。因此,理想的 TDE 方案应具备:

- 支持 SM4 对称加密算法;

- 兼容国密 SSL/TLS 通信;

- 适配麒麟、统信、海光、鲲鹏等信创生态。

目前,部分国产安全厂商已推出支持 SM4 的 TDE 产品,并通过国家密码管理局认证,可作为 Oracle 原生 TDE 的合规替代方案。

六、典型应用场景分析

场景1:金融核心系统数据库加密

某银行需对其 Oracle 核心交易库实施静态数据加密,以满足《金融数据安全分级指南》要求。由于系统采用 RAC + Data Guard 架构,原生 TDE 配置复杂且性能不稳。最终采用 OS 层 TDE 方案,实现:

- 全量加密客户账户、交易流水表空间;

- 密钥由 HSM 支撑的 KMS 统一管理;

- 在 RAC 节点间自动同步加密状态,保障高可用。

场景2:政务云多租户数据库合规改造

某省级政务云平台托管 50+ 套 Oracle 数据库,需统一满足等保三级要求。通过批量部署标准化 TDE 策略:

- 3 天内完成全部数据库加密;

- 策略集中下发,避免人工配置差异;

- 审计日志接入 SOC 平台,支持监管检查。

七、常见问题与最佳实践

Q1:TDE 会影响 RMAN 备份吗?

答:不会。RMAN 备份的是加密后的数据块,恢复时自动解密。但需确保 KMS 中密钥可用,否则无法还原数据。

Q2:能否实现列级或行级加密?

答 :TDE 以表空间 为最小加密单位。若需更细粒度控制(如仅加密身份证号列),建议结合动态数据脱敏(DDM) 或应用层加密。

Q3:如何应对密钥丢失或轮换?

答:应建立密钥生命周期管理机制:

- 密钥定期轮换(如 90 天);

- 保留历史密钥版本用于解密旧数据;

- 所有操作留痕,支持审计追溯。

Q4:是否支持 Oracle Exadata 或 ASM?

答:成熟的 OS 层 TDE 方案通常支持 ASM、裸设备、NFS 等存储类型,Exadata 需验证驱动兼容性。

结语:安全与效率并非对立,而是可以兼得

数据库透明加密不是简单的"开个开关",而是一项涉及架构设计、密钥治理、性能调优、合规验证的系统工程。企业在选型时,应综合评估方案的透明性、性能影响、算法合规性及运维复杂度。

未来,随着信创推进和数据主权意识增强,支持国密、解耦数据库、集中密钥管理的 TDE 架构将成为主流。技术团队应提前布局,构建既安全又高效的数据库防护体系。