访问控制列表(ACL)

读取第三层,第四层包头信息(OSI七层模型)

根据预先定义好的规则对数据包进行过滤

访问控制列表的类型

标准访问控制列表

基于源IP地址过滤数据包

标准访问控制列表的访问控制列表号是1~99

扩展访问控制列表

基于源IP地址,目的IP地址,指定协议,端口和标志来过滤数据包

扩展访问控制列表的访问控制列表号是100~199

命名访问控制列表

命名访问控制列表允许在标准和扩展访问控制列表中使用名称代替表号

访问控制列表在接口应用的方向

出(out):已经过路由器的处理,正离开路由器接口的数据包

入(in):已到达路由器接口的数据包,将被路由器处理

标准访问控制列表的配置

创建ACL

注意:当配置ACL后,默认拒绝其他所有

一般配置

Router(config)#access-list number {permit|deny} source [source-wildcard]

access-list 1 允许|拒绝 192.168.1.1 0.0.0.255扩展配置

Router(config)#access-list number {permit|deny} protocol {source-wildcard destination destination-wildcard} [operstor operan]

access-list 101 permit ip 192.168.1.0 0.0.0.255192.168.2.00.0.0.255

Router(config)# access-list 101 deny ip any any

access-list 101 deny tcp 192.168.1.0 0.0.0.255 host192.168.2.2 eq 21

Router(config)# access-list 101 permit ip any any删除ACL

Router(config)# no access-list access-list-number将ACL应用于接口

Router(config-if)#ip access-group access-list-number {in lout}

1-99在接口上取消ACL的应用

Router(config-if)#no ip access-group access-list-number {in lout}查看ACL配置信息

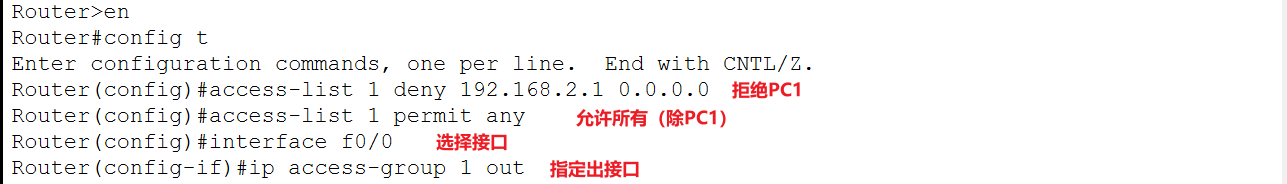

Router#show access-lists配置ACL

实验1

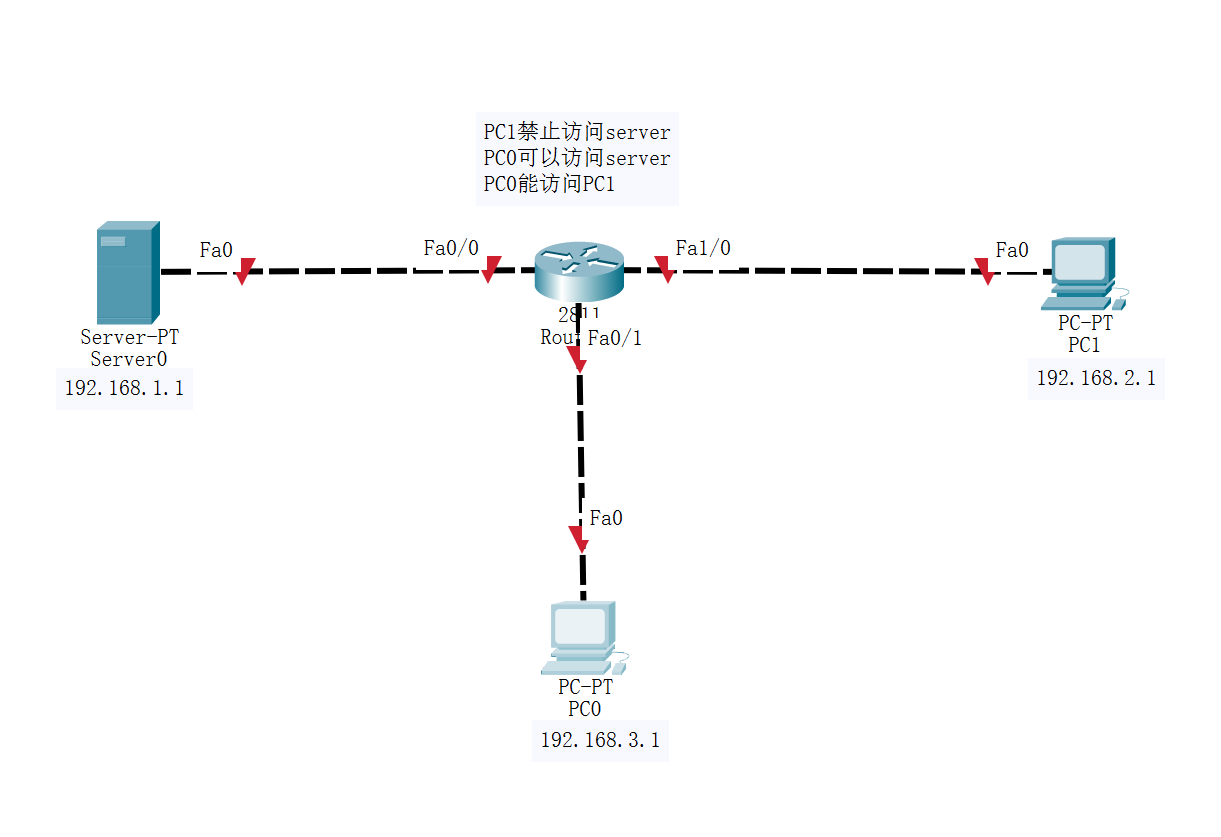

配置ACL要求:

1)PC1禁止访问server

2)PC0可以访问server

3)PC0能访问PC1

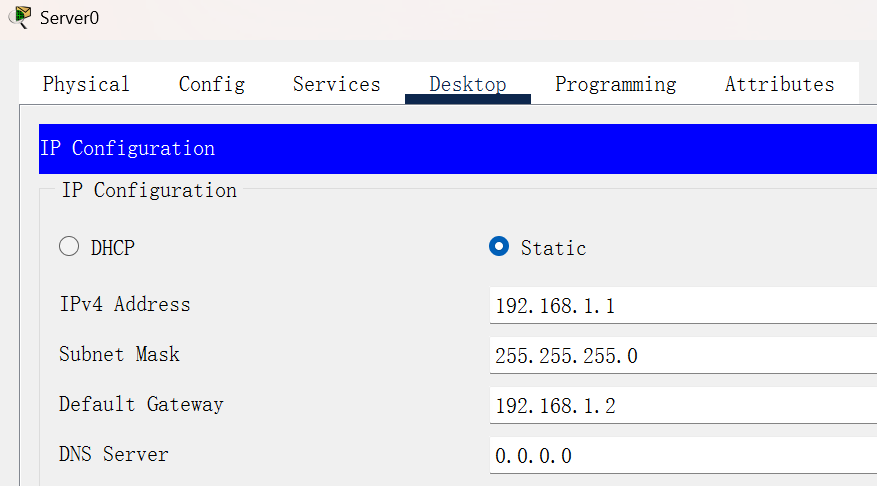

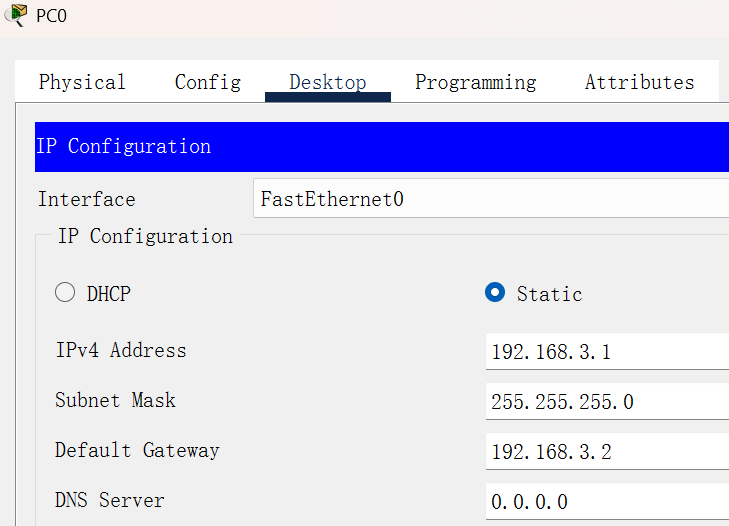

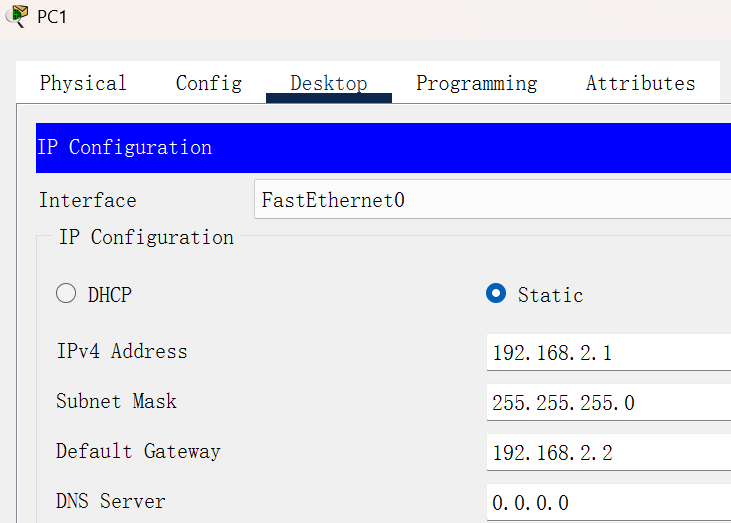

1.配置IP

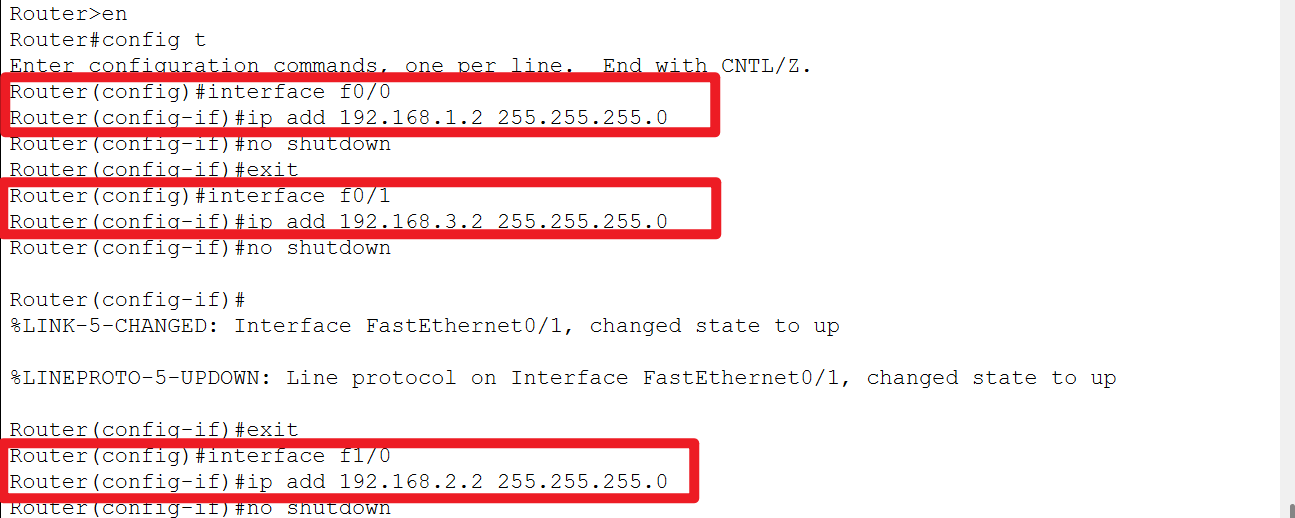

2.配置路由器R1接口

3.在路由器R1配置ACL

4.验证

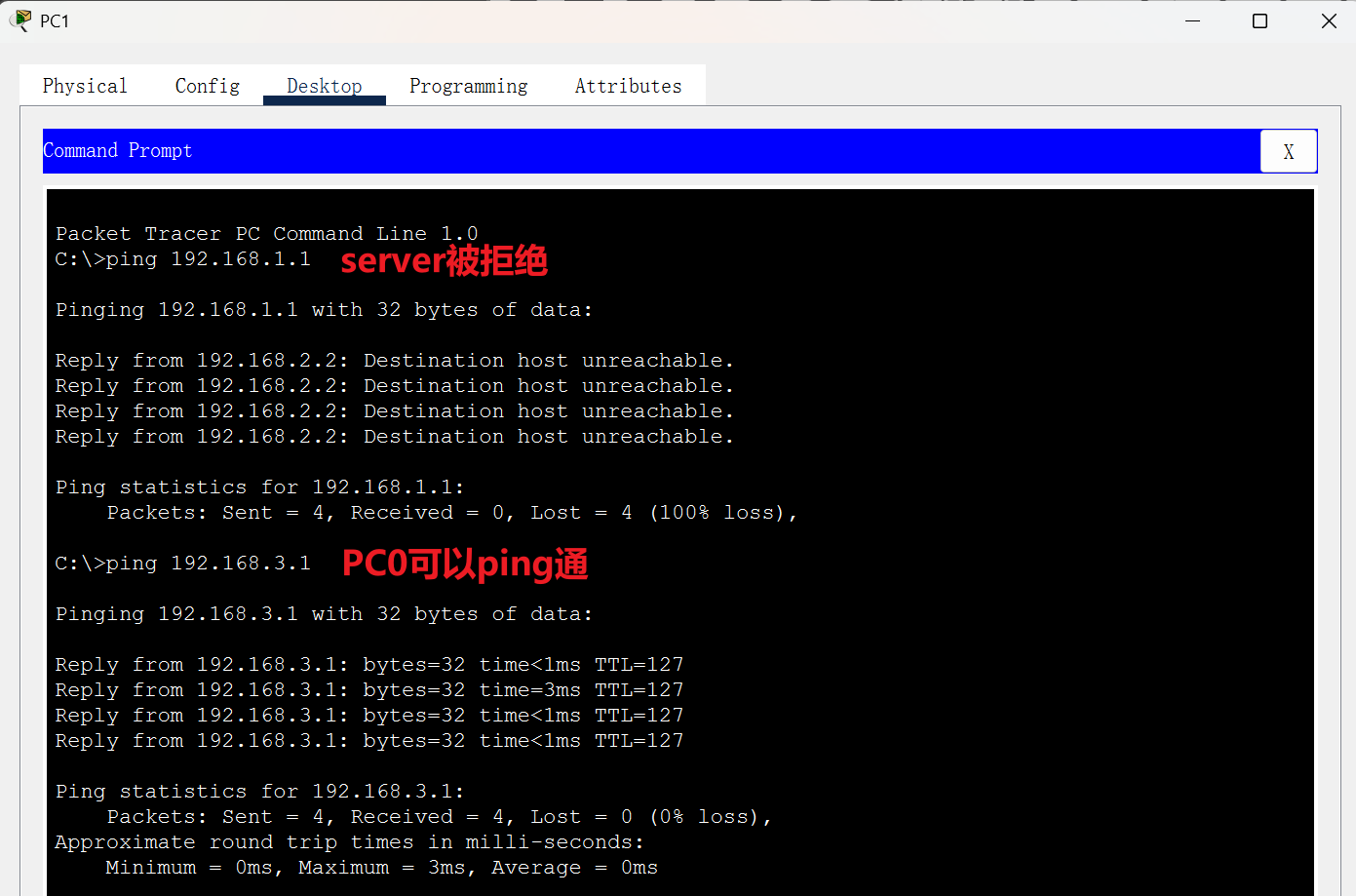

1)PC1禁止访问server

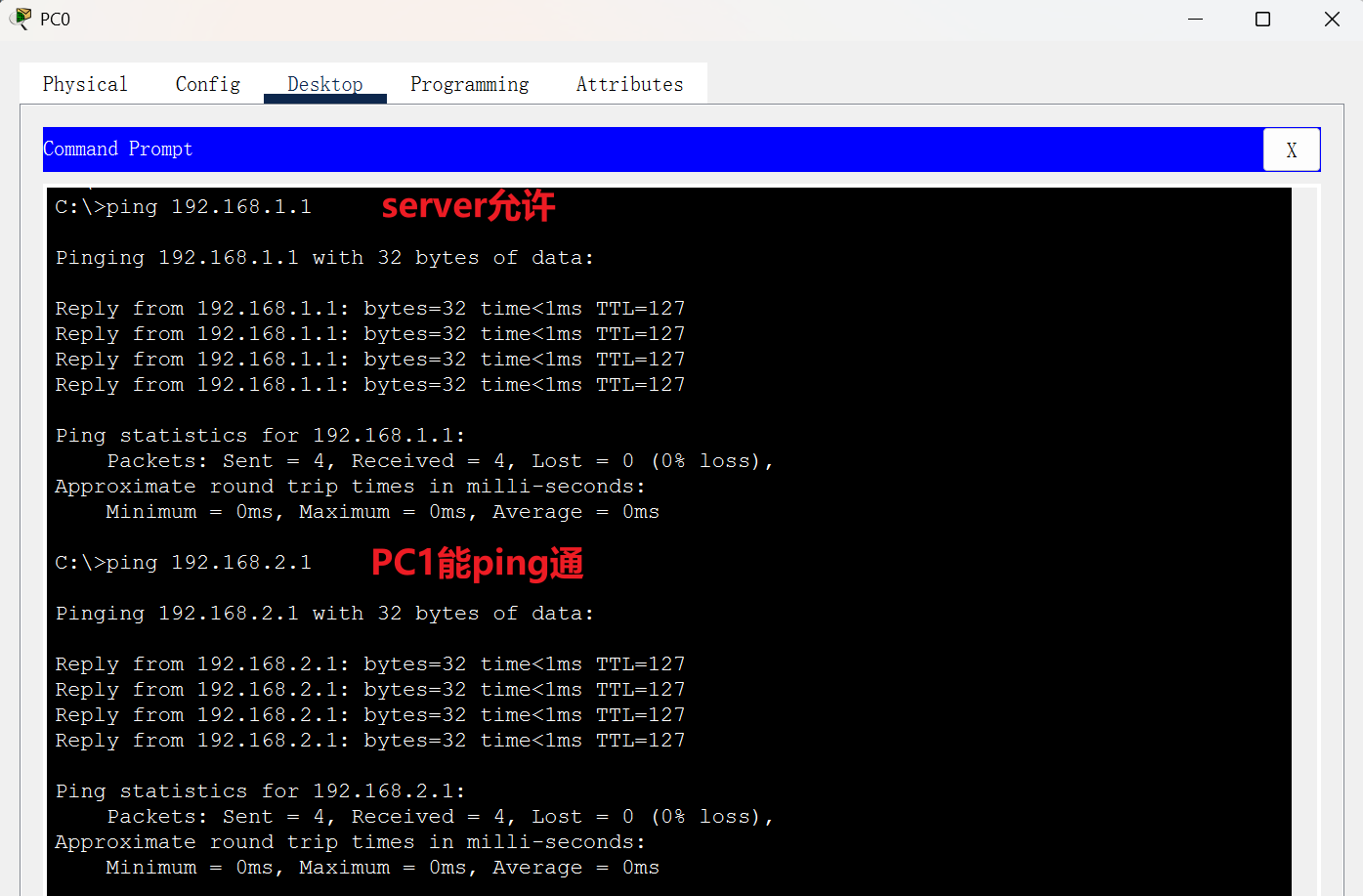

2)PC0可以访问server

3)PC0能访问PC1

PC0

PC1

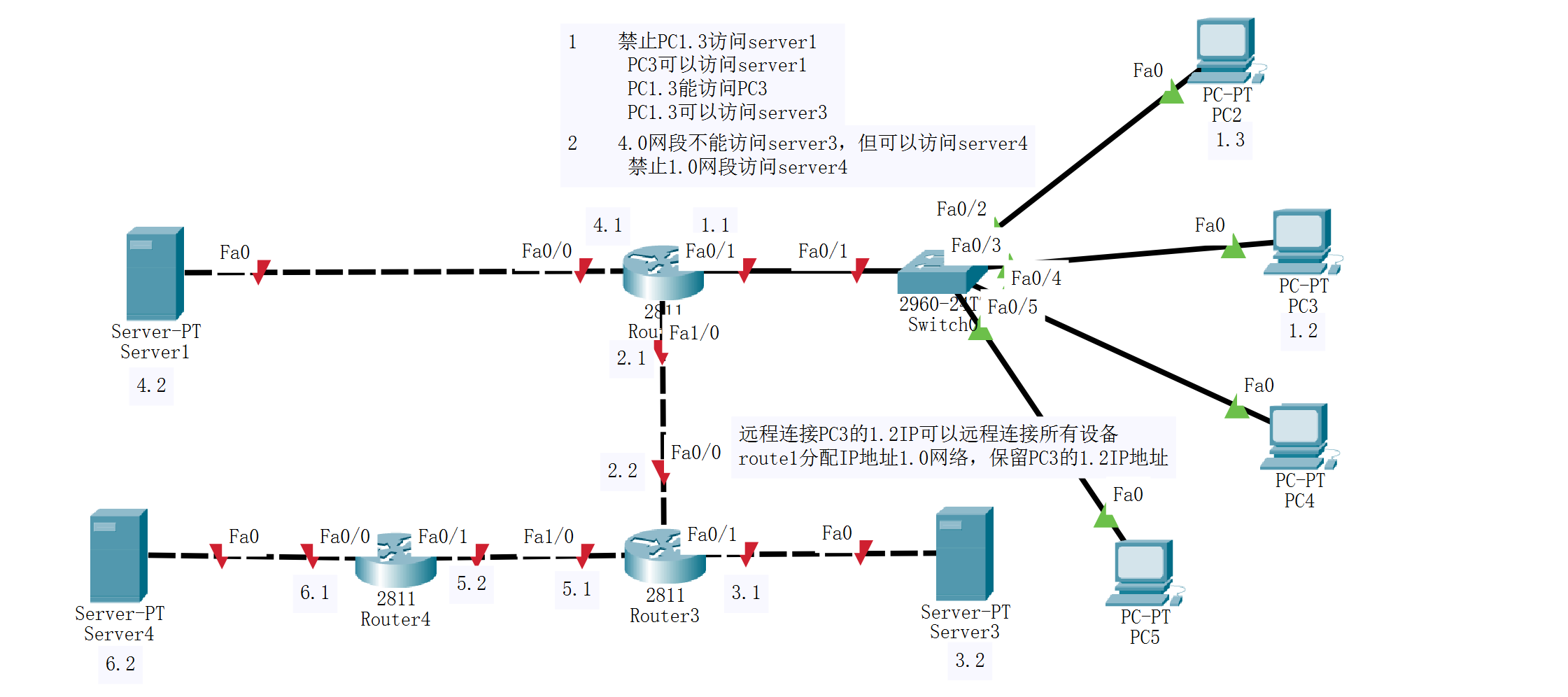

实验2

配置要求:

ACL配置

1)禁止PC1.3访问server1

PC3可以访问server1

PC1.3能访问PC3

PC1.3可以访问server3

2)4.0网段不能访问server3,但可以访问server4

禁止1.0网段访问server4

3)远程连接PC3的1.2IP可以远程连接所有设备

route1分配IP地址1.0网络,保留PC3的1.2IP地址

IP配置

1)远程连接PC3的1.2IP可以远程连接所有设备

2)route1分配IP地址1.0网络,保留PC3的1.2IP地址

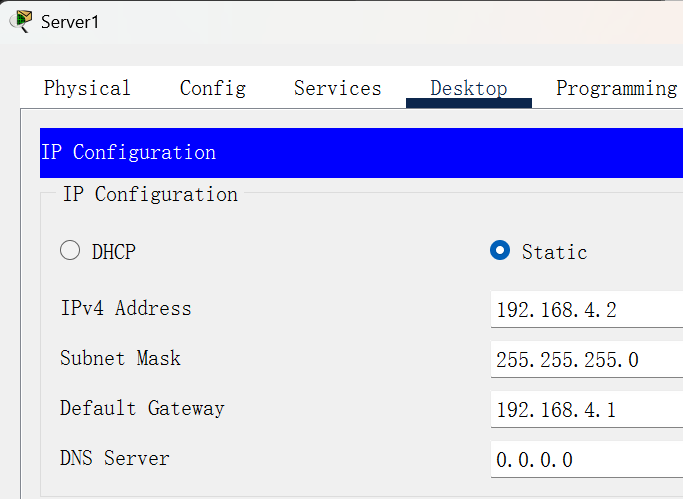

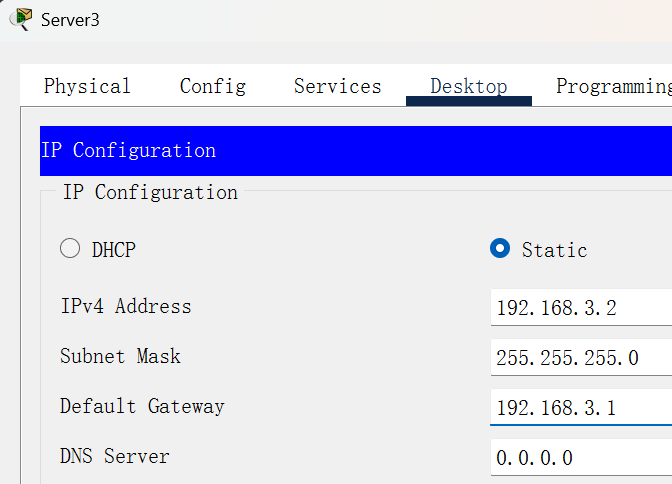

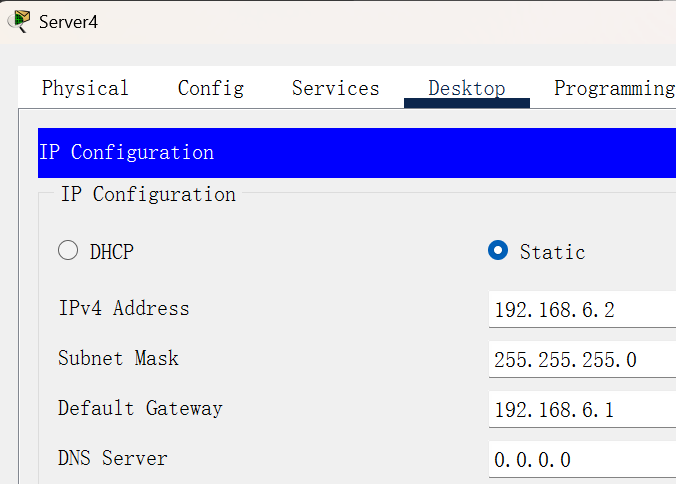

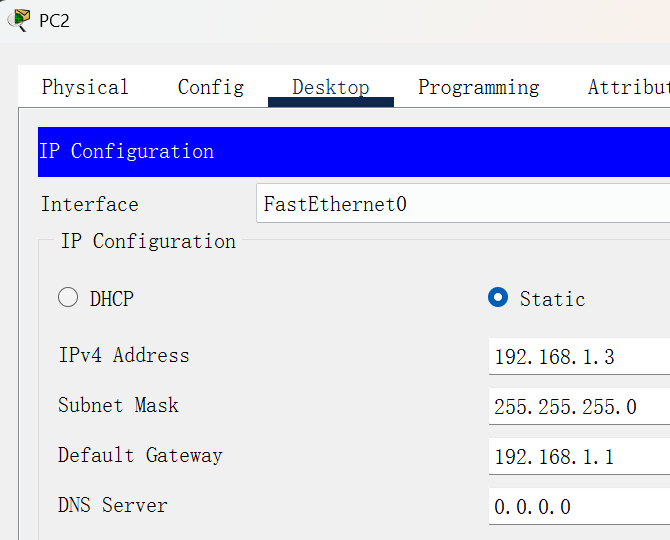

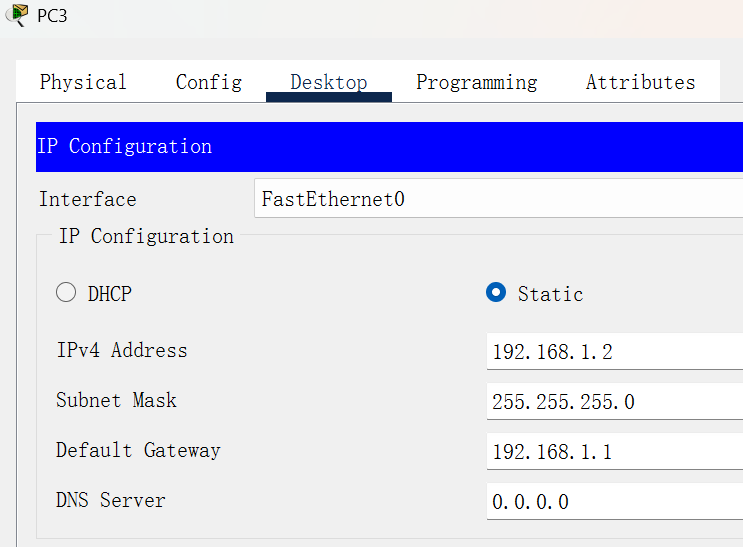

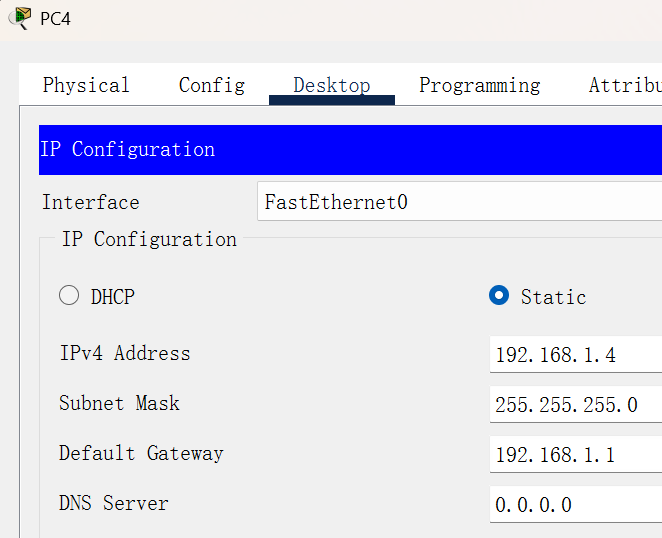

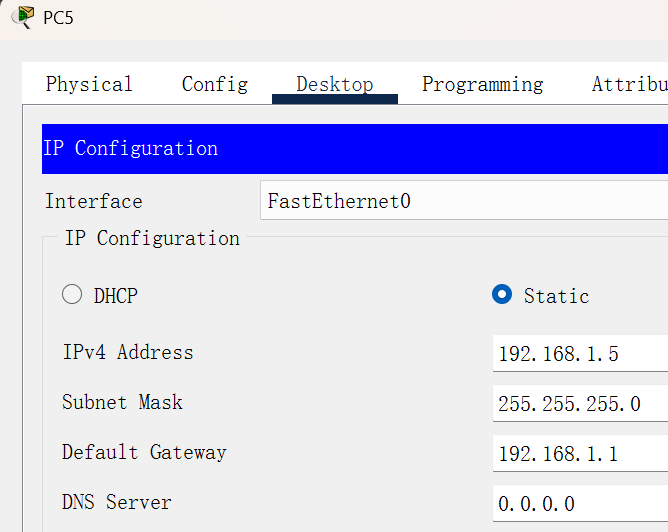

1.配置IP(静态测试)

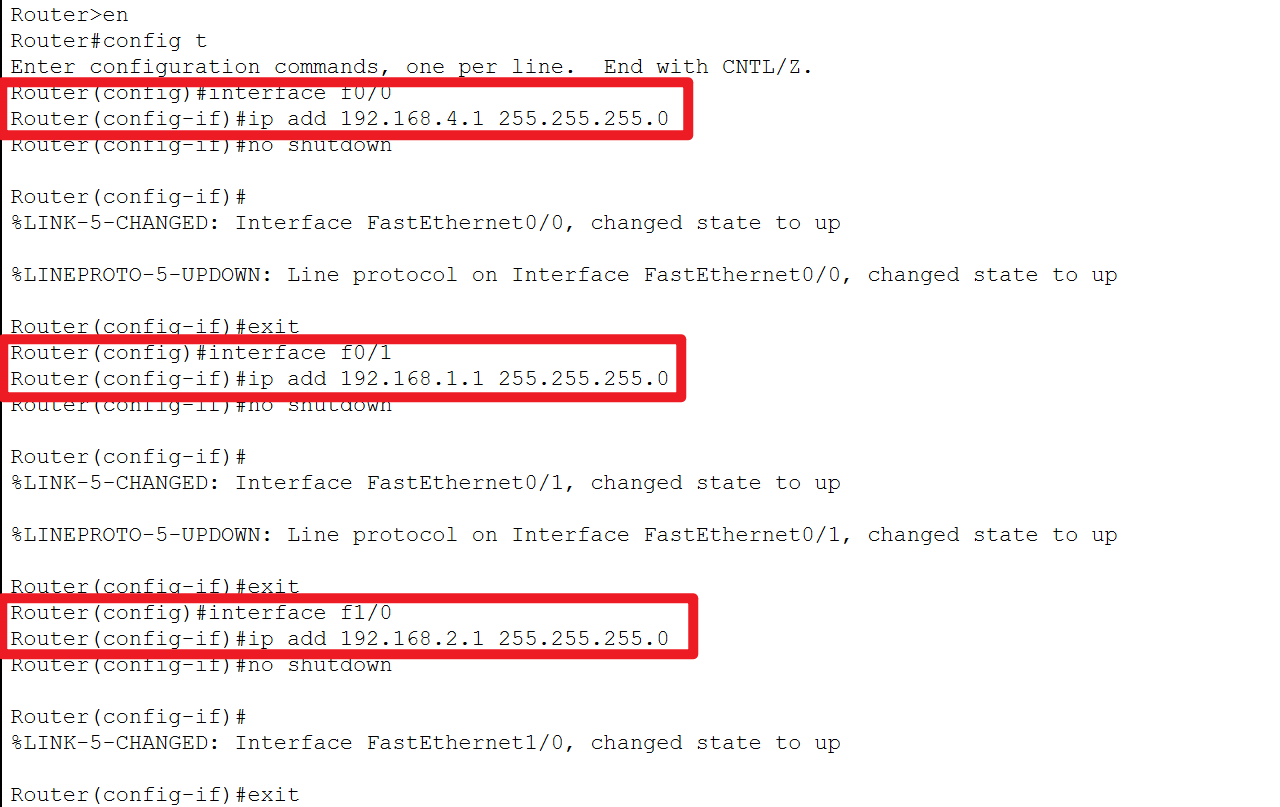

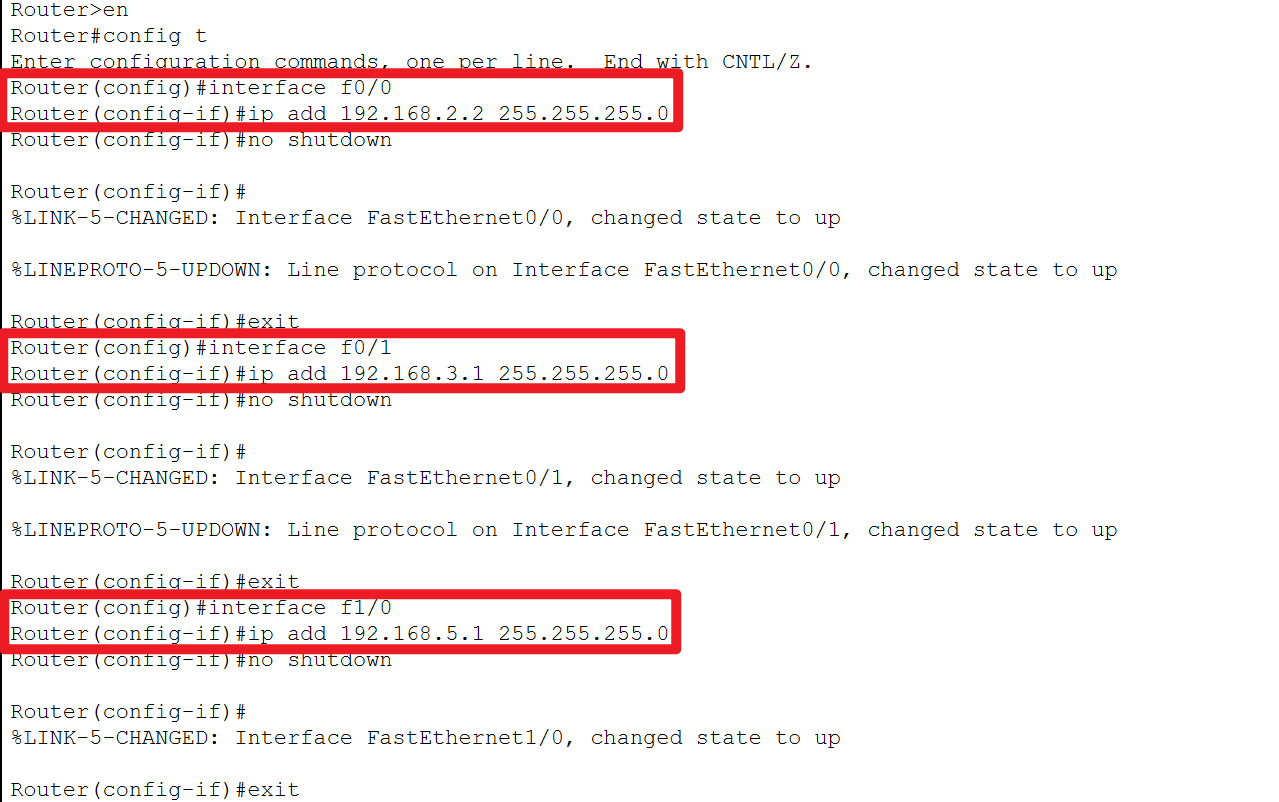

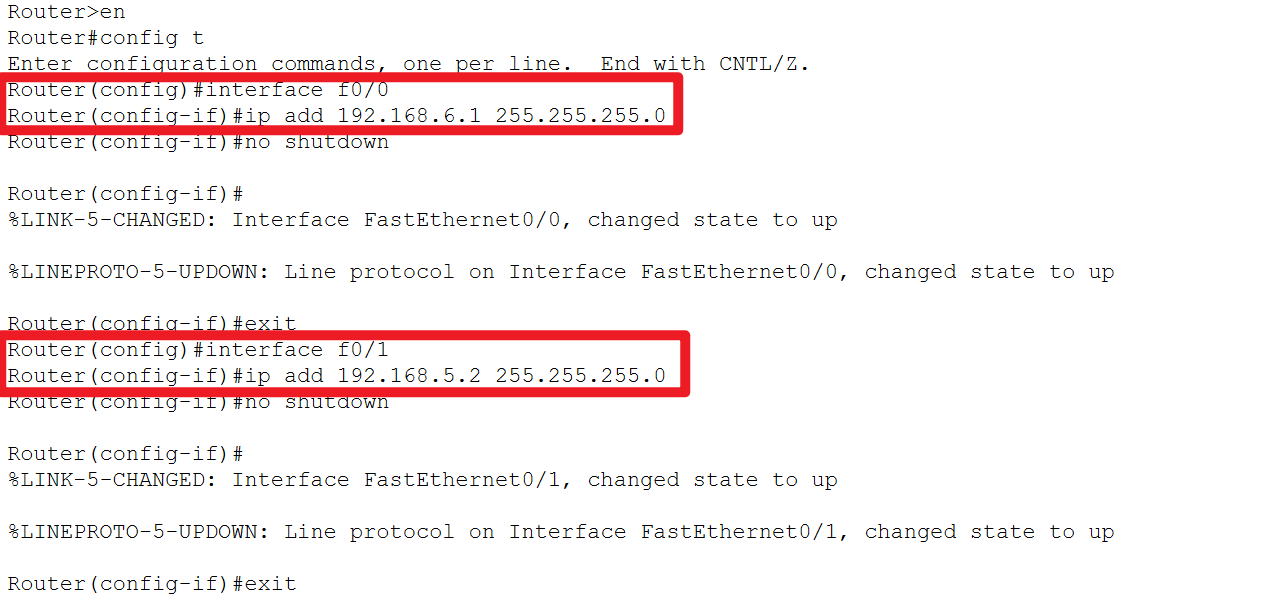

2.配置路由器R2/R3/R4接口

R2

R3

R4

3.配置R2/R3/R4动态路由

R2

R3

R4

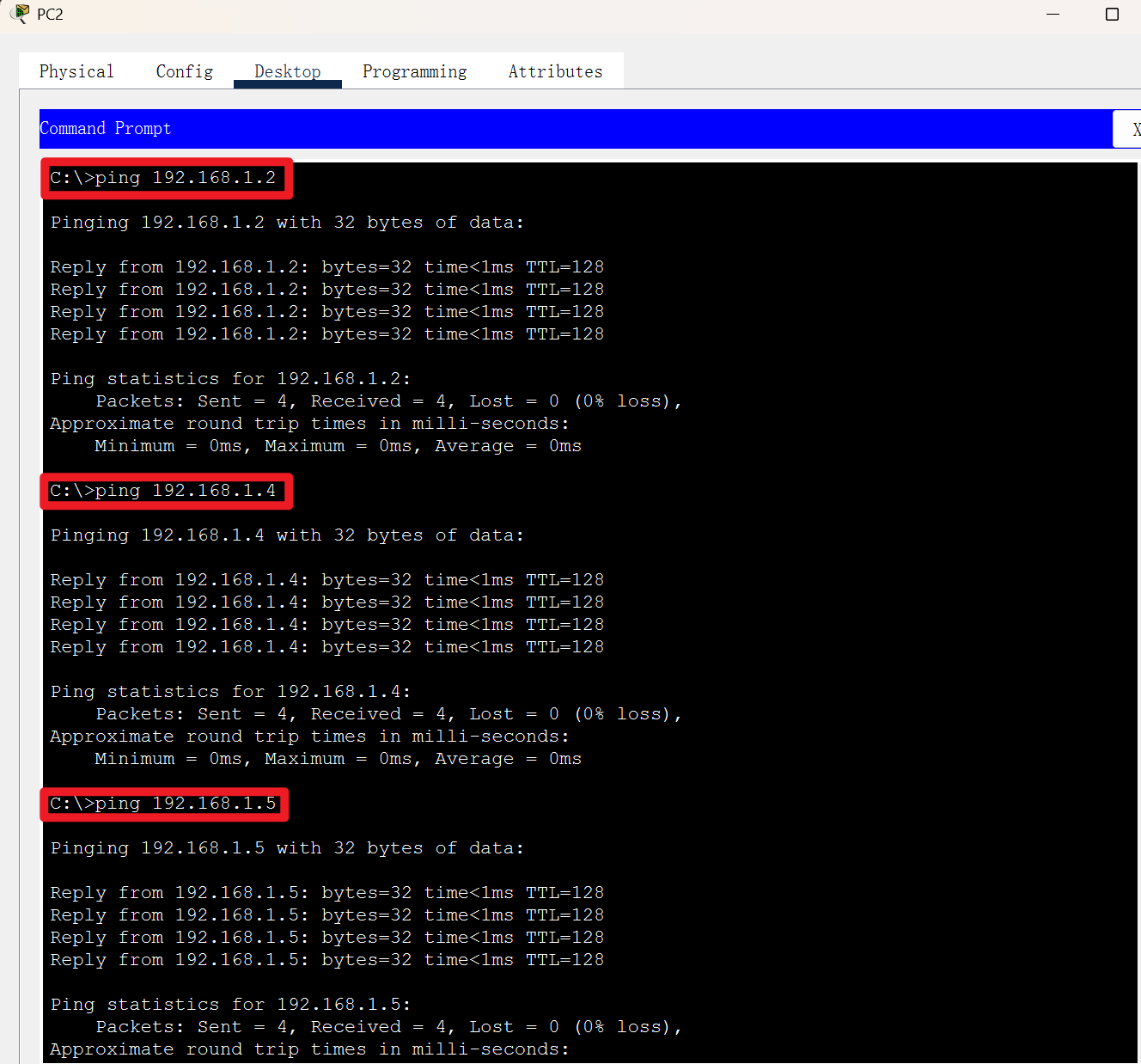

4.测试通路(所有设备应该全通)

PC2测试(其他设备同理)

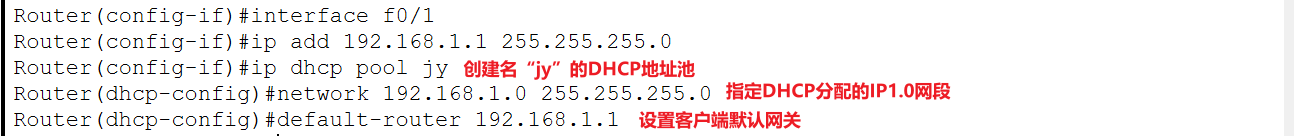

5.配置R2的DHCP

IP配置

1)远程连接PC3的1.2IP可以远程连接所有设备

2)route1分配IP地址1.0网络,保留PC3的1.2IP地址

R2自动分配IP地址1.0网段

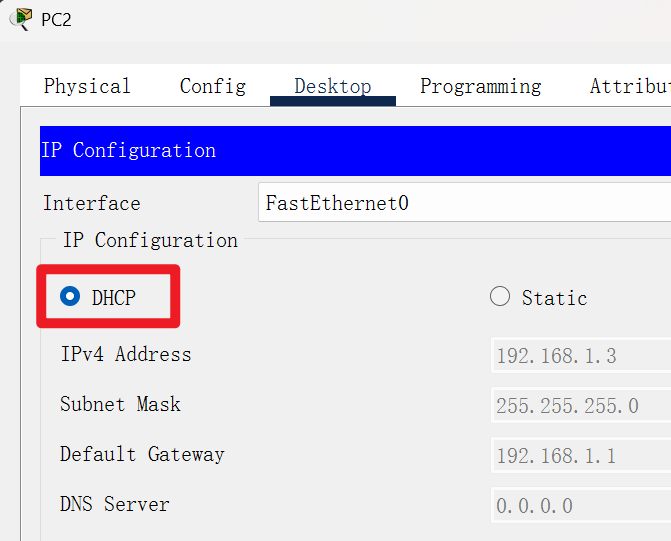

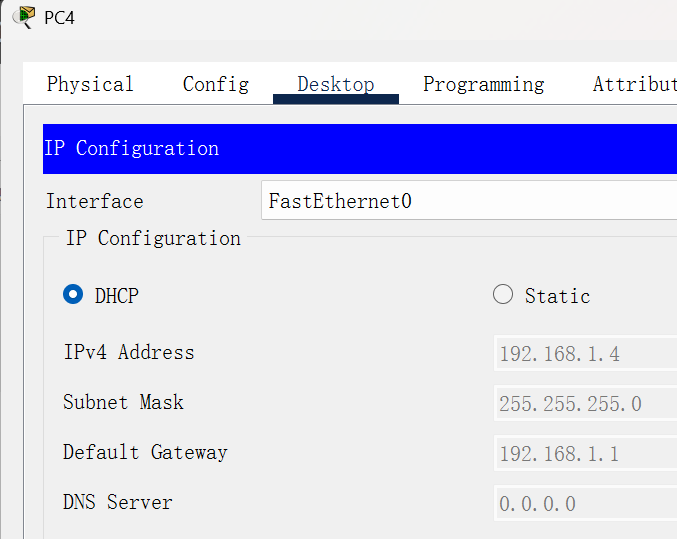

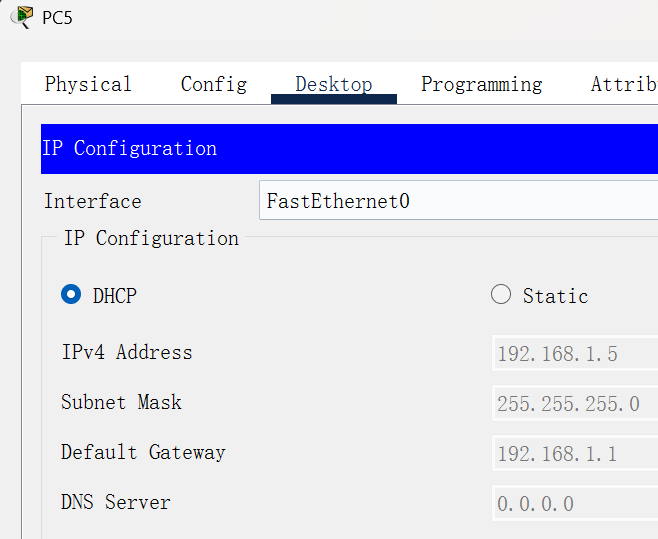

改为DHCP自动分配

保留PC3IP(192.168.1.2)

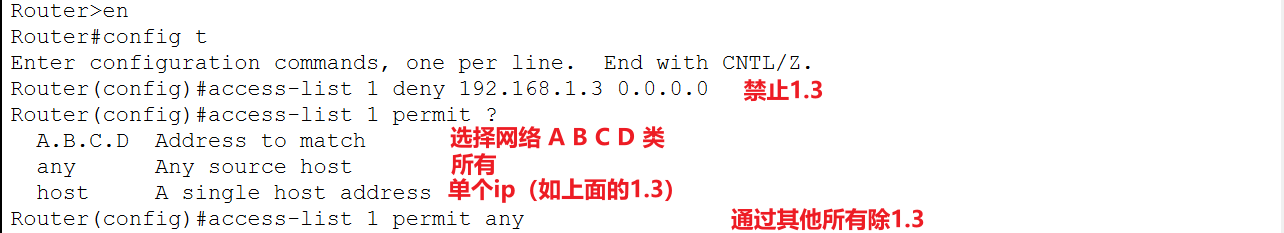

6.配置ACL1(R2配置)

禁止PC1.3访问server1

PC3可以访问server1

PC1.3能访问PC3

PC1.3可以访问server3

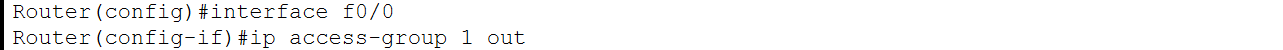

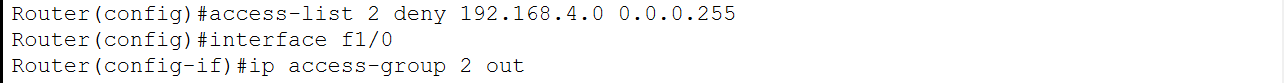

配置R2的ACL,选择接口f0/0出

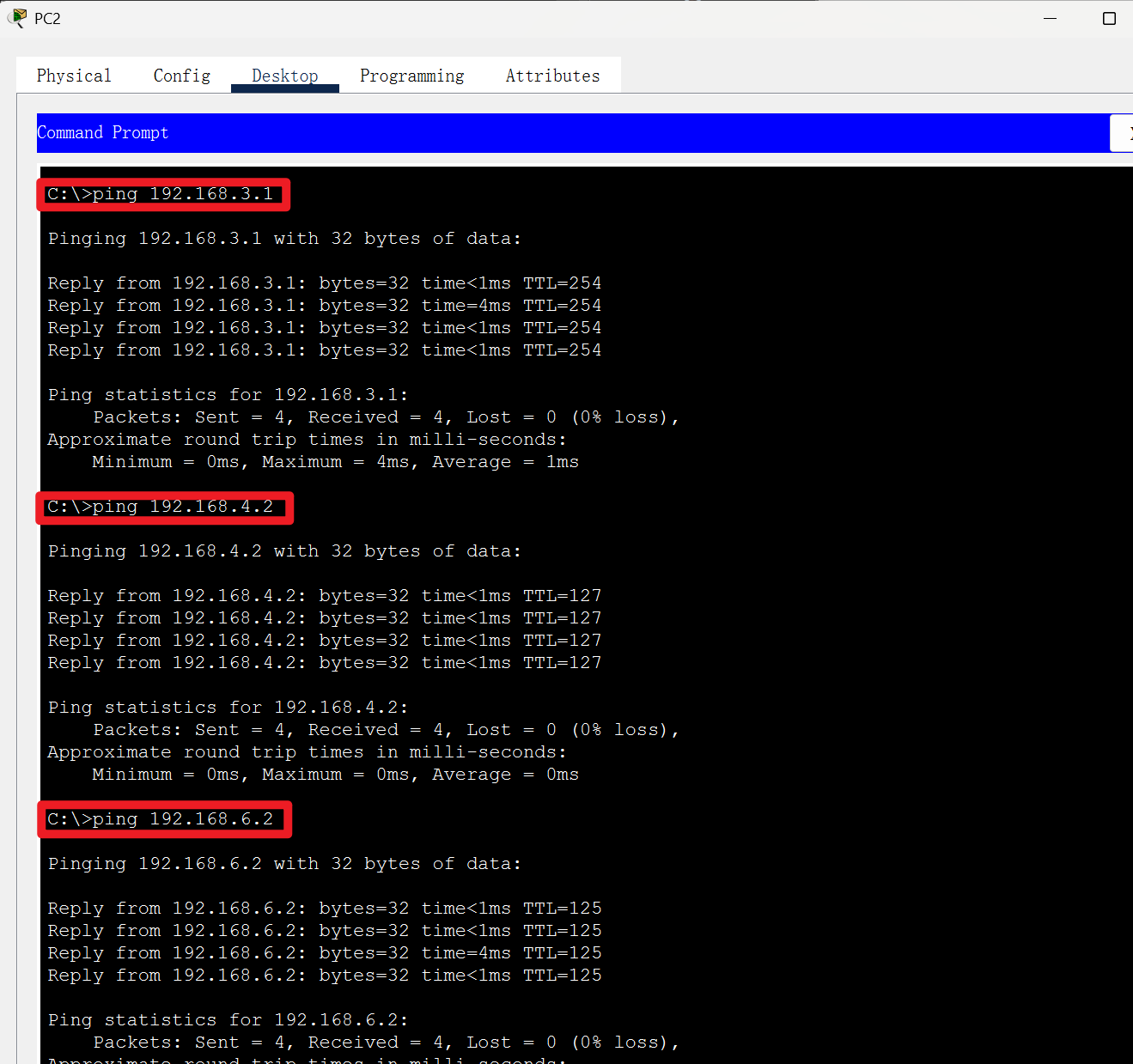

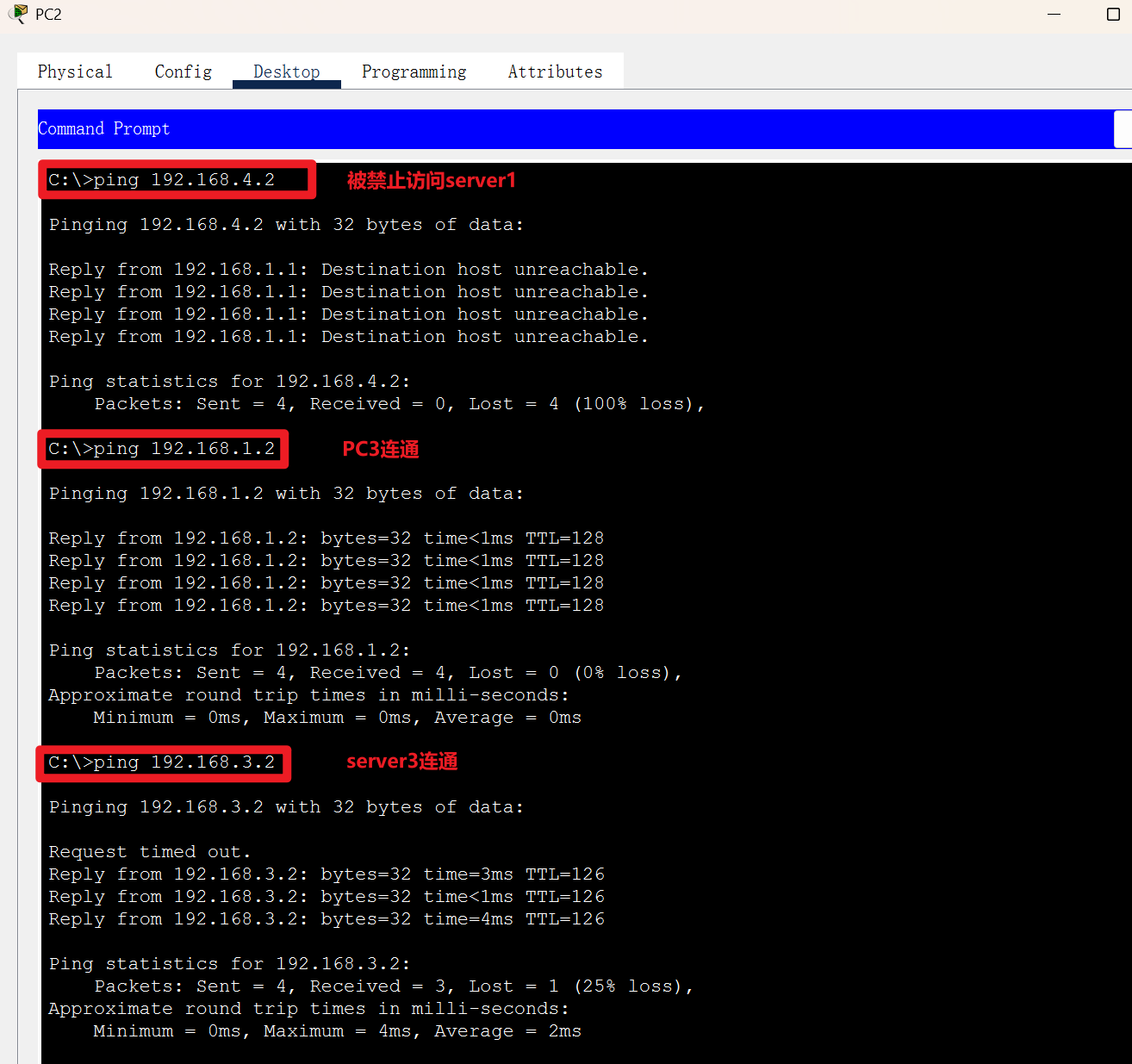

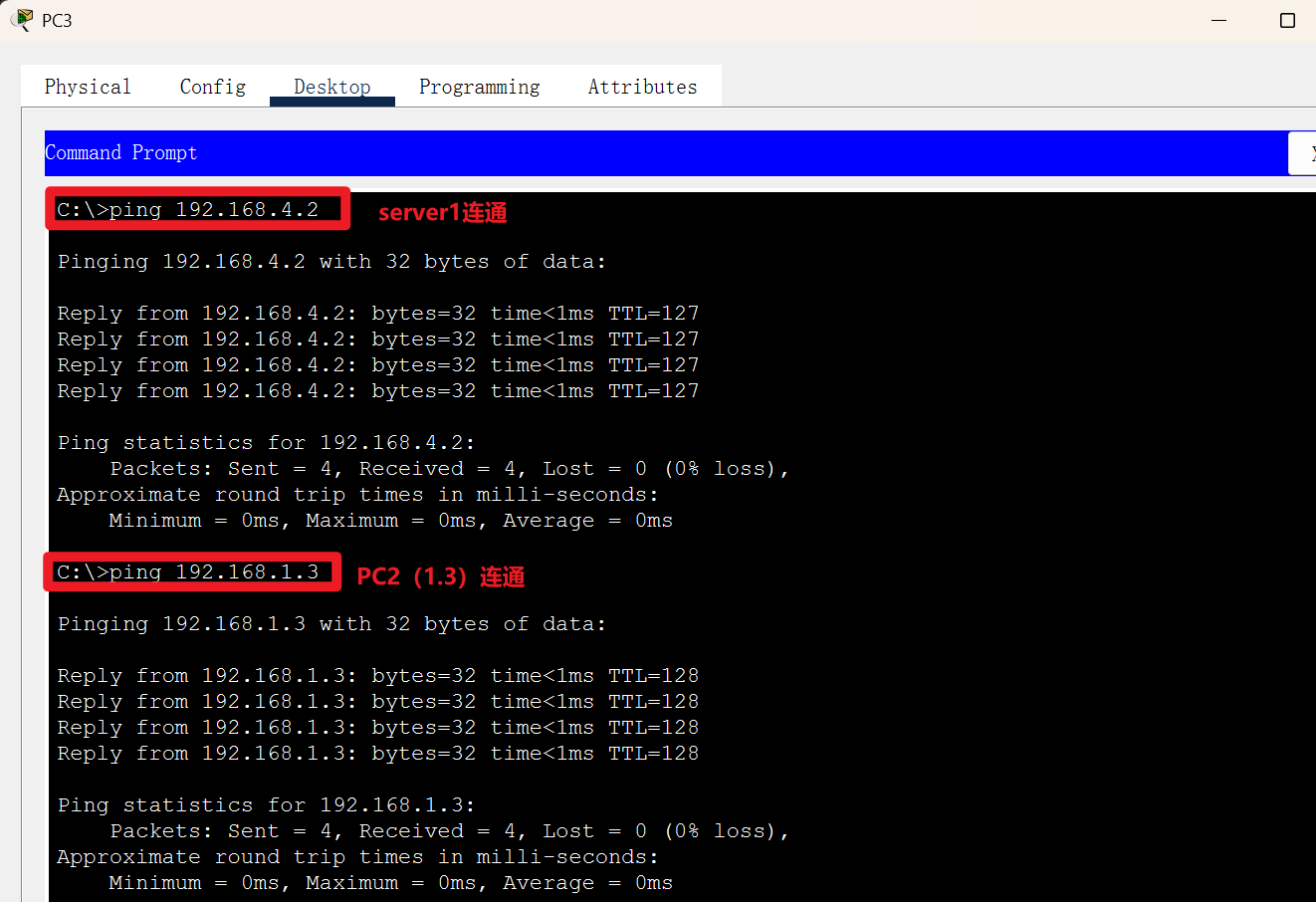

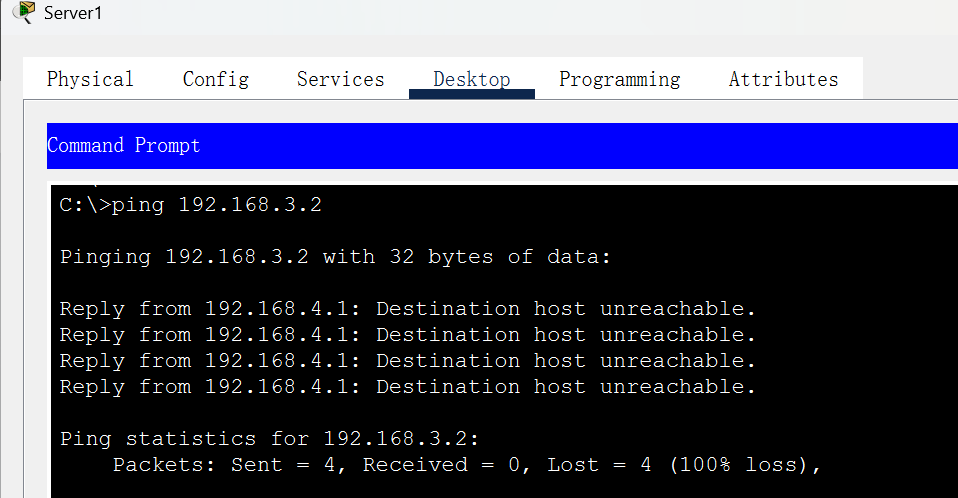

7.测试ACL1

PC1.3测试无法访问server1(192.168.4.2)

PC3

8.配置ACL2(R2配置)

4.0网段不能访问server3,但可以访问server4

禁止1.0网段访问server4

9.测试ACL2

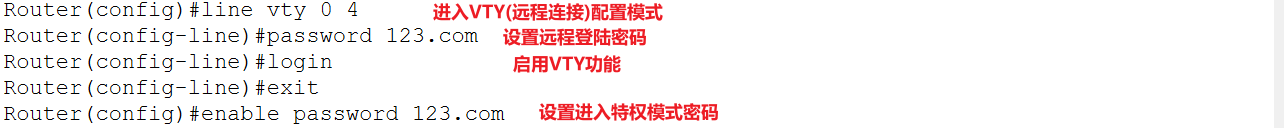

10.远程连接PC3的1.2IP可以远程连接所有设备

配置所有路由器

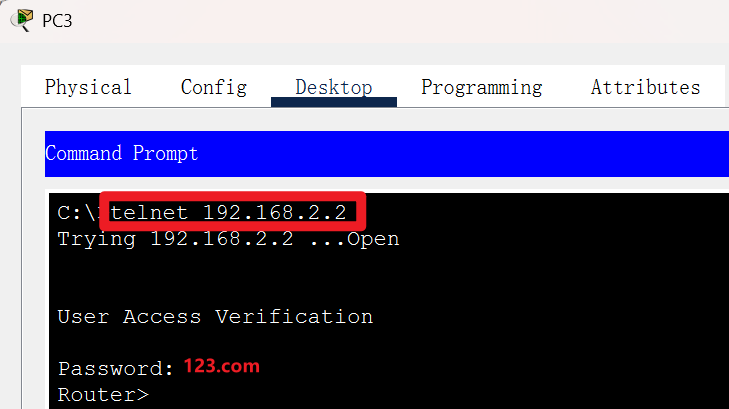

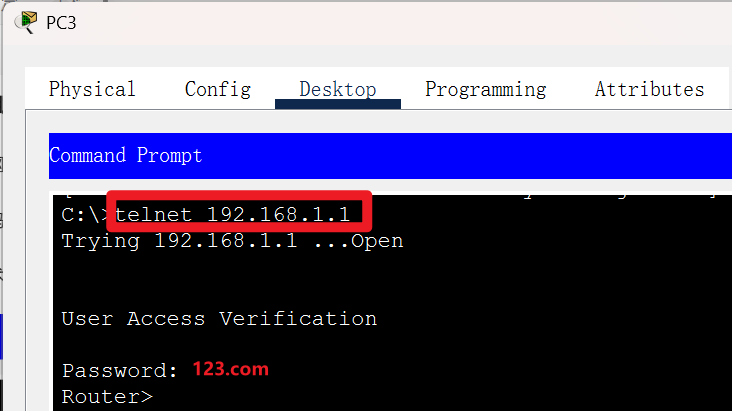

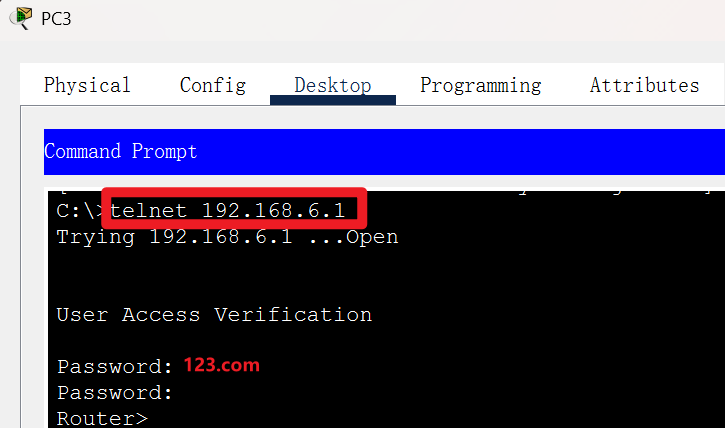

远程登陆