它结合了数据采集、行为分析、生物识别和反欺诈 ,旨在通过用户自然的、难以模仿的交互模式来构建一个隐形的安全屏障。

下面我将系统性地解析这项技术的原理、实现、应用与挑战。

一、核心思想:把行为变成"指纹"

传统身份验证:"你知道什么"(密码)、"你拥有什么"(手机)、"你是什么"(指纹/人脸)。

行为生物特征验证 :"你如何操作" 。它基于一个核心假设:每个人的交互习惯------如点击的精确度、滑动的加速度、打字的节奏------具有独特性、一致性和难以复制性。

安全SDK的目标 :在用户无感知、无需主动配合 的情况下,持续采集这些细微的行为数据,通过机器学习模型,为每个用户设备建立一个 "行为基线"。当操作者行为显著偏离该基线时,即可判定为高风险(可能是他人盗用、自动化脚本或模拟器)。

二、技术实现:如何做到"无感"且合规

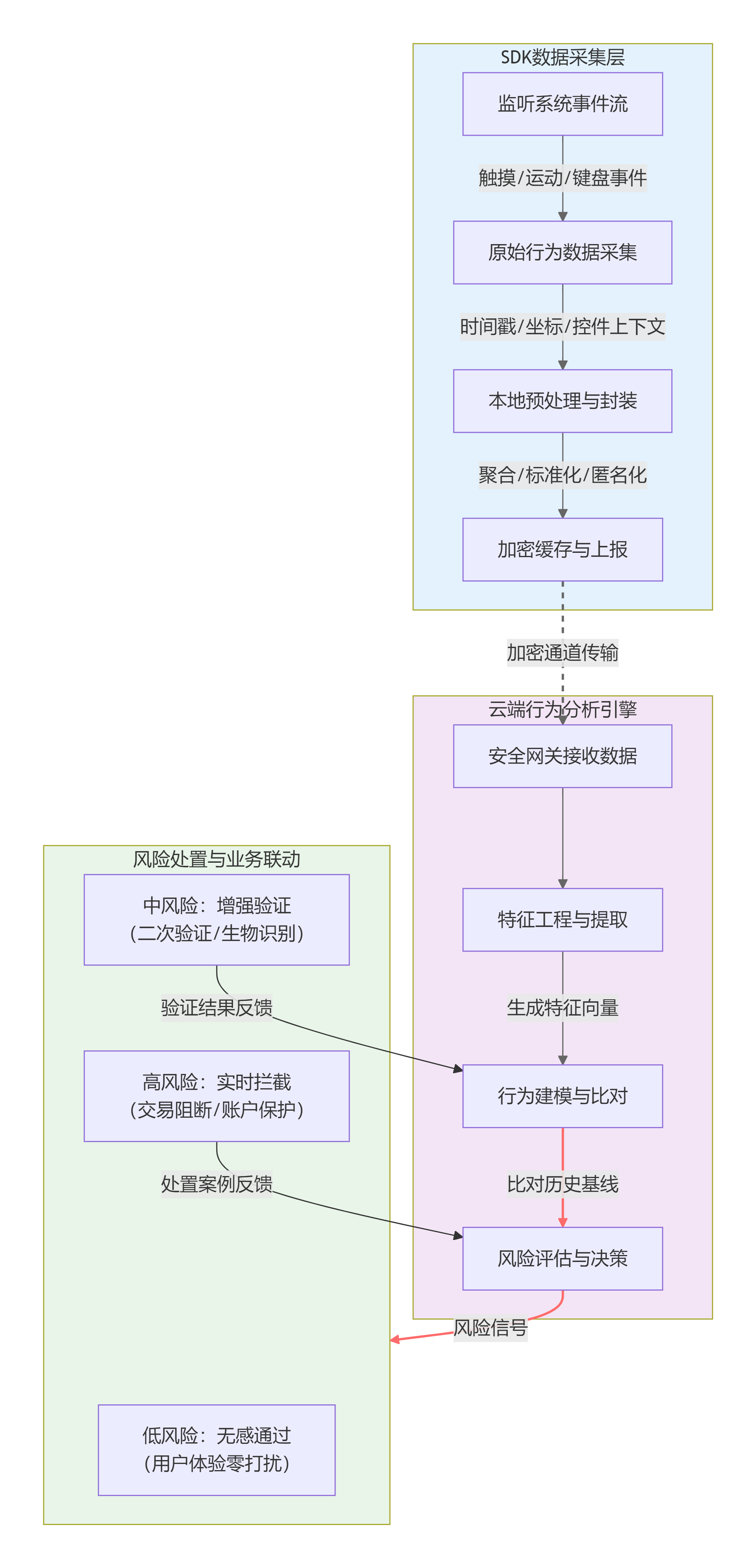

下图展示了该SDK从数据采集到风险决策的完整工作流程:

1. 数据采集层:监听与封装

SDK通过Hook或监听App的全局事件分发机制来采集原始数据,这完全基于操作系统提供的合法API。

-

触摸交互事件:

-

ACTION_DOWN,ACTION_MOVE,ACTION_UP的精确时间戳(纳秒级)。 -

触摸点坐标

(x, y)的连续轨迹。 -

触摸压力(如有压感屏)。

-

触摸面积。

-

-

控件与上下文信息(关联分析的关键):

-

当前操作的控件类型 (

Button,EditText)及其唯一ID或文本。 -

当前所在Activity/Fragment的名称或哈希。

-

屏幕方向、设备朝向。

-

-

传感器数据(作为辅助):

-

加速计/陀螺仪:在点击或滑动时,设备微小的震动模式。

-

光线/距离传感器:判断手机是否被贴近面部(如接打电话),用于场景分析。

-

-

键入动力学:

-

键盘敲击的时间间隔(按下-释放、两次按下之间)。

-

按键的力道变化(在支持3D Touch的设备上)。

-

关键 :SDK采集的是抽象的行为模式 ,而非具体的业务内容 。例如,它知道你在 密码输入框 以某种节奏键入了8次,但绝不采集或上传你具体输入了哪8个字符。

2. 特征工程层:从原始数据到行为向量

原始数据流必须被转化为机器可理解的特征。

-

点击特征:

-

点击持续时间(

touch_down到touch_up的时间)。 -

点击位置的精确度(是否总偏离控件中心)。

-

点击前/后的微小抖动。

-

-

滑动特征:

-

滑动轨迹的曲率、平滑度。

-

速度/加速度曲线:起速快慢、中间是否匀速、停止是否突兀。

-

滑动角度与方向偏好。

-

-

全局交互模式:

-

App内不同页面的切换速度与路径。

-

在特定页面(如商品详情页)的平均停留时长与滑动模式。

-

使用左手还是右手的习惯(通过点击区域分布推断)。

-

3. 建模与分析层:建立基线与实时决策

-

注册/学习阶段 :新用户初期使用App时,SDK在后台安静地收集足够样本(如几十次点击滑动),在云端为该

用户+设备组合建立一个初始的 "行为指纹"模型。 -

验证/监测阶段:后续每次使用,SDK都会将本次会话的行为特征与存储的基线模型进行实时比对。

-

风险评分:输出一个置信度分数(如0-100分)。85分以上可能为本人操作,40分以下可能为异常(如脚本、不同人操作)。

三、核心挑战与解决方案

| 挑战 | 解决方案 |

|---|---|

| 1. 隐私合规性 | 数据最小化与匿名化:采集元数据而非内容;设备端生成匿名标识符;严格遵循GDPR、CCPA、中国《个人信息保护法》,提供用户知情权和选择退出机制。 |

| 2. 行为稳定性 | 上下文感知建模:区分走路时操作和坐着操作的不同基线;使用迁移学习适应行为缓慢漂移(如用户逐渐习惯用另一只手)。 |

| 3. 欺骗攻击 | 多模态融合:结合设备指纹、网络环境、应用完整性检测(反调试);检测自动化工具特征(如Selenium、Appium的固定延迟)。 |

| 4. 性能与能耗 | 高效本地处理:在设备端进行初步特征提取和聚合,减少上传数据量;智能采样,非连续高频采集。 |

| 5. 冷启动问题 | 联邦学习:在保护隐私的前提下,利用群体数据训练通用模型,使新用户能快速获得基础判别能力。 |

四、典型应用场景

-

金融反欺诈(最强需求):

-

场景:在转账、修改密码、大额支付等关键交易前,进行无感验证。

-

价值:若检测到操作行为与账户主人基线严重不符,即使密码正确,也可触发二次验证或直接拦截,有效防止账户被盗后的资金损失。

-

-

电商与内容平台反作弊:

-

场景:识别"羊毛党"和刷单刷评的自动化脚本。

-

价值:脚本的点击轨迹(如直线、固定延迟)与真人截然不同,可精准识别并过滤。

-

-

企业安全与内部威胁检测:

-

场景:检测企业应用是否被非授权人员使用,或员工账号是否被盗。

-

价值:保护企业敏感数据和知识产权。

-

-

游戏反外挂:

-

场景:识别使用自动点击器、"连点器"的玩家。

-

价值:维护游戏公平性。

-

五、与隐私的边界

这是该技术最敏感的方面。负责任的厂商会遵循以下原则:

-

明确告知:在隐私政策中清晰说明收集此类数据的目的(用于安全与反欺诈)。

-

用户控制:提供退出选项(尽管这可能会降低账户安全性)。

-

数据不出境/安全存储:加密传输与存储,定期删除原始行为数据,仅保留不可逆的模型特征。

-

通过权威审计:获取SOC2、ISO27001等安全与隐私认证,以建立信任。

总结

这项技术代表了安全攻防从 "验证身份" 到 "持续验证行为" 的范式转移。它不再是简单的一次性关卡,而是化身为一个隐形的、持续运行的"数字行为监护仪"。

其强大之处在于:

-

被动无感:用户体验零打扰。

-

难以伪造:生物行为特征比密码更难窃取和复制。

-

持续评估:提供贯穿整个会话的动态安全防护。

对于企业而言,它是构建纵深防御体系 中,贴近用户与业务的关键一环。然而,其成功部署极度依赖于先进的数据科学能力、对隐私法规的深刻理解和精细的工程实现。任何在此领域的疏忽,都可能导致严重的隐私丑闻和用户信任崩塌。