信息收集与分析详解:渗透测试的侦察兵 (CISP-PTE 核心技能)

前言

在现代战争中,情报是胜利的关键。同样,在网络空间攻防对抗中,信息收集与分析(Information Gathering & Analysis) 是渗透测试乃至任何安全评估活动的第一步 ,也是至关重要的一步 。它如同战场上的侦察兵,为后续的攻击行动提供精确的目标信息、潜在的突破口和详细的作战地图。对于准备挑战 CISP-PTE(注册信息安全专业人员-渗透测试工程师) 认证的朋友们来说,精通信息收集与分析技能是必不可少的。

本文将深入探讨信息收集的两大类别------被动信息收集(Passive Information Gathering) 和主动信息收集(Active Information Gathering),详细介绍常用的技术、工具和方法,并通过图表和代码示例,帮助读者建立起系统、高效的信息收集能力。

💡 关键词: 信息收集, 情报收集, Reconnaissance, Passive Recon, Active Recon, OSINT, Nmap, CISP-PTE, 渗透测试

一、信息收集概述:为何如此重要?

1.1 定义与核心作用

信息收集,又称侦察(Reconnaissance),是指在不直接与目标系统交互或尽量减少交互的情况下,通过各种途径获取有关目标环境、架构、配置、人员、技术栈等方面信息的过程。其核心目的是为后续的漏洞分析、攻击规划和渗透行动提供基础数据和支持。

1.2 信息收集的价值

- 缩小攻击面: 快速识别目标的活跃主机、开放端口和服务,聚焦精力于关键点。

- 发现隐藏资产: 找到不易察觉的子域名、备用服务器、测试环境等。

- 了解技术栈: 识别目标使用的操作系统、Web 服务器、编程语言、数据库等,便于选择针对性的攻击工具和漏洞。

- 获取社会工程学素材: 收集员工姓名、职位、联系方式、兴趣爱好等,为钓鱼攻击等社工手段做准备。

- 构建攻击画像: 综合信息形成对目标的全面认识,规划最优攻击路径。

- 提高成功率: 充分的情报是成功利用漏洞的前提,能显著提高渗透测试的成功率和效率。

1.3 信息收集的原则

- 合法性 : 所有信息收集活动必须在法律和授权范围内进行。利用公开渠道获取信息通常风险较低,但仍需注意不要违反网站的

robots.txt或服务条款。 - 隐蔽性: 在早期阶段,尽量采用被动方式,避免触发目标的安全警报系统(如 IDS/IPS)。

- 系统性: 制定清晰的收集计划,确保信息的全面性和条理性。

- 准确性: 对收集到的信息进行交叉验证,辨别真伪。

二、被动信息收集 (Passive Information Gathering / OSINT)

被动信息收集是指在不直接向目标系统发送数据包的情况下,通过公开渠道和第三方资源来获取信息。这种方式隐蔽性最好,风险最低,是信息收集的首选和基础。

2.1 公开信息搜索 (Open Source Intelligence - OSINT)

OSINT 是指从公开可用的来源收集信息。这些来源包括但不限于:

- 官方网站与文档: 公司官网、产品手册、开发者文档、API 文档等。

- 招聘网站: LinkedIn, BossZhipin, Liepin 等。通过招聘信息可以了解公司使用的技术栈、团队规模、组织架构。

- 社交媒体: 微博、Twitter、Facebook 等。员工分享的信息可能无意中暴露内部系统、项目代号或工作流程。

- 技术论坛与问答社区: Stack Overflow, CSDN, SegmentFault 等。开发者讨论的问题可能透露技术细节或遇到的难题。

- 新闻报道与公告: 公司动态、融资信息、安全事件通报等。

- 学术论文与专利: 了解公司的研发方向和技术实力。

- 政府公开数据库: 企业工商信息查询(如企查查、天眼查)。

🔍 实践技巧:

- 使用 Google Hacking (Google Dorks): 特定的搜索语法可以帮助你找到特定类型的文件或信息。例如

site:example.com filetype:pdf可以搜索 example.com 域名下的 PDF 文件。更多 Dorks 可参考 Google Hacking Database (GHDB)。- 利用 Archive.org (Wayback Machine): 查看网站的历史快照,可能发现已下线的页面、旧版应用或泄露的敏感信息。

2.2 DNS 与域名信息收集

域名系统(DNS)是互联网的基础设施,其中蕴含着丰富的信息。

-

基础 DNS 查询:

- A 记录: 将域名解析为 IPv4 地址。

- AAAA 记录: 将域名解析为 IPv6 地址。

- MX 记录: 指示负责处理该域名电子邮件的邮件服务器。

- NS 记录: 指示该域名的权威域名服务器。

- TXT 记录: 通常用于存放 SPF、DKIM 等邮件安全策略,有时也会包含其他信息。

- CNAME 记录: 指向另一个域名的别名。

💻 示例代码 (Bash - 使用 dig 进行基础 DNS 查询):

bash# 查询 example.com 的 A 记录 dig A example.com # 查询 example.com 的 MX 记录 dig MX example.com # 查询 example.com 的 NS 记录 dig NS example.com # 查询 example.com 的 TXT 记录 (可能包含 SPF 策略) dig TXT example.com # 进行反向 DNS 查询 (PTR 记录) dig -x 93.184.216.34 -

子域名枚举 (Subdomain Enumeration):

- 目标是发现主域名下的所有子域名(如 www.example.com, mail.example.com, dev.example.com)。

- 子域名可能指向不同的服务、测试环境或被遗忘的旧系统,是重要的攻击面。

- 工具 :

subfinder: Go 语言编写,速度快,支持多种来源。amass: 功能强大,结合了多种技术(DNS 查询、证书透明度日志、爬虫等)。dnsx: 快速的 DNS 查询工具,常与其它工具配合使用。Online Tools: 如 Subdomain Finder, SecurityTrails 等。

💻 示例代码 (Bash - 使用 subfinder 枚举子域名):

bash# 安装 subfinder (假设使用 Go) # go install -v github.com/projectdiscovery/subfinder/v2/cmd/subfinder@latest # 枚举 example.com 的子域名 subfinder -d example.com -o subdomains.txt # 查看结果 cat subdomains.txt -

DNS 历史记录查询:

- 有些服务(如 SecurityTrails, ViewDNS)提供域名历史解析记录查询功能,可以看到某个域名在过去曾经解析到哪些 IP 地址。

-

DNS 区域传送 (Zone Transfer):

- 一种理论上允许从主 DNS 服务器获取整个 DNS 区域文件的技术。

- 如果配置不当,攻击者可以借此获取域内的所有记录。

- 尝试方法 : 使用

dig或host命令尝试对目标 NS 服务器进行 AXFR 请求。 - 现实情况: 大多数公网 DNS 服务器都已禁用此功能,但在内网或配置错误的环境中仍有可能成功。

💻 示例代码 (Bash - 尝试 DNS Zone Transfer):

bash# 假设 ns1.target.com 是 target.com 的一个 NS 服务器 dig axfr @ns1.target.com target.com # 或者使用 host host -t axfr target.com ns1.target.com

2.3 Whois 查询

Whois 是一个查询域名和 IP 地址注册信息的协议和数据库。

- 可以获取域名注册人(Registrant)、管理员(Admin)、技术联系人(Tech)的姓名、组织、地址、电话、邮箱等信息。

- 可以获取 IP 地址的所属组织、地理位置、分配时间等信息。

- 工具 :

whois命令行工具。- 在线 Whois 查询网站(如 https://who.is/, https://whois.domaintools.com/)。

- 注意: 很多个人和企业为了保护隐私,会使用隐私保护服务(Privacy Protection)来隐藏真实的联系信息。

💻 示例代码 (Bash - 使用 whois 查询域名信息):

bash# 查询 example.com 的 Whois 信息 whois example.com

2.4 网络空间搜索引擎 (Cyberspace Search Engines)

这些搜索引擎索引了互联网上大量的设备和服务信息,是 OSINT 的利器。

- Shodan: 聚焦于联网设备(IoT、服务器、网络设备等),可以根据地理位置、端口、服务、产品等进行搜索。

- ZoomEye (钟馗之眼): 类似 Shodan,国产平台,功能强大。

- FOFA (白帽汇): 另一款国产网络空间测绘工具。

- Censys: 由密歇根大学开发,数据丰富。

- Hunter: 国内新兴平台,侧重于资产测绘。

🔍 实践技巧:

- 学习这些平台提供的搜索语法(Filter/Query Syntax)。

- 例如,在 Shodan 中搜索特定域名的 Web 服务器:

hostname:"target.com"- 例如,在 FOFA 中搜索特定国家开放了特定端口的设备:

country="CN" && port="22"

📊 Mermaid 流程图: 展示被动信息收集的主要途径。

被动信息收集 OSINT

官网/招聘/社交 DNS 查询

A/MX/NS/TXT/CNAME 子域名枚举

工具/在线服务 Whois 查询

注册人/IP信息 网络空间搜索引擎

Shodan/Zoomeye/Fofa

2.5 SSL/TLS 证书信息

SSL/TLS 证书中通常包含域名信息(Subject Alternative Name - SAN),可以用来发现额外的子域名。

- 工具 :

openssl s_client: 命令行工具,可以连接到 HTTPS 服务并获取证书详情。crt.sh: 在线证书搜索引擎,可以根据域名查询其相关的证书及其中的域名。httpx(配合-tls-grab参数): 可以批量获取网站的 TLS 证书信息。

💻 示例代码 (Bash - 使用 openssl 获取证书信息):

bash# 连接到 example.com 的 443 端口并显示证书 echo | openssl s_client -showcerts -connect example.com:443 2>/dev/null | openssl x509 -noout -text

💻 示例代码 (Bash - 使用 crt.sh API 获取子域名):

bash# 注意:直接请求可能返回 HTML,需要解析或使用 JSON API (如果可用) curl -s "https://crt.sh/?q=%.example.com&output=json" | jq -r '.[].name_value' | sort -u > crt_subdomains.txt cat crt_subdomains.txt # 或者更简单地获取文本列表 (非官方 API,可能不稳定) # curl -s "https://crt.sh/?Identity=%.example.com" | grep -oE '([a-zA-Z0-9\-]*\.)+example\.com' | sort -u

三、主动信息收集 (Active Information Gathering)

当被动信息收集无法满足需求,或者需要更精确、实时的信息时,就需要采用主动信息收集。这种方式会直接向目标系统发送数据包,因此更容易被检测到,风险也相对较高,但获取的信息通常更直接、更有价值。

3.1 主机发现 (Host Discovery / Ping Sweeping)

首要任务是确定目标网络范围内哪些 IP 地址是活跃的(即有主机在线)。

-

ICMP Echo Request ("Ping"):

- 最基础的方法,发送 ICMP Echo 请求,等待回应。

- 局限性: 很多防火墙会阻止 ICMP 流量。

- 工具 :

ping,fping(并发 ping 多个主机)。

💻 示例代码 (Bash - 使用 fping 进行主机发现):

bash# 安装 fping (Ubuntu/Debian: apt install fping) # 对 C 段进行 ping 扫描 fping -g 192.168.1.1 192.168.1.254 2>/dev/null # 或者指定 IP 列表文件 # fping -f ip_list.txt -

TCP/UDP 扫描:

- 向目标 IP 的特定端口发送 SYN 包(TCP)或数据包(UDP),根据响应判断主机是否存活。

- 优势: 不依赖 ICMP,有时能绕过简单的防火墙规则。

- 工具 :

nmap是最常用的工具。

💻 示例代码 (Bash - 使用 Nmap 进行主机发现):

bash# 1. 使用 ICMP Ping 扫描 (类似 fping) nmap -sn 192.168.1.0/24 # 2. 使用 TCP SYN Ping (向 443 端口发送 SYN) nmap -PS443 192.168.1.0/24 # 3. 使用 TCP ACK Ping (探测是否有防火墙过滤) nmap -PA80 192.168.1.0/24 # 4. 使用 UDP Ping (向 53 端口发送 UDP 包) nmap -PU53 192.168.1.0/24 # 5. 组合多种 Ping 方法 nmap -sn -PS22,80,443 -PE -PP 192.168.1.0/24

3.2 端口扫描 (Port Scanning)

一旦确认主机存活,下一步就是探测其开放了哪些端口,因为端口对应着运行的服务。

-

TCP 扫描类型:

- TCP SYN Scan (-sS): 也叫"半开扫描",发送 SYN 包,若收到 SYN-ACK 则回复 RST。速度快,不易被记录在应用日志中,是最常用的方式。

- TCP Connect Scan (-sT) : 完整的三次握手,调用系统

connect()函数。准确但速度慢,容易被记录。 - TCP NULL/FIN/Xmas Scan (-sN/-sF/-sX): 发送标志位异常的 TCP 包,试图绕过无状态防火墙。成功率不高。

- TCP ACK Scan (-sA): 主要用于探测防火墙规则集,判断端口是被过滤还是未过滤。

-

UDP 扫描 (-sU):

- 向 UDP 端口发送空数据包或协议探针。由于 UDP 无连接特性,判断开放状态比较困难,通常依赖超时。

- 速度慢,且很多 UDP 服务不会响应,容易产生误判。

-

扫描策略:

- Top Ports: Nmap 等工具会默认扫描最常见的几千个端口,而不是全部 65535 个。

- Service Version Detection (-sV): 在扫描端口的同时,尝试识别运行在端口上的服务及其版本。

- OS Detection (-O): 通过分析 TCP/IP 协议栈的细微差别来猜测目标操作系统类型。

- Default Scripts (-sC): 运行一组默认的 NSE (Nmap Scripting Engine) 脚本,进行更深入的服务探测(如 banner 获取、简单漏洞检测)。

💻 示例代码 (Bash - 使用 Nmap 进行端口扫描):

bash# 1. 快速扫描最常用的 1000 个端口 (SYN Scan) nmap -F 192.168.1.100 # 2. 扫描所有端口 (SYN Scan) nmap -p- 192.168.1.100 # 3. 扫描指定 TCP 端口范围 (Connect Scan) nmap -sT -p 80,443,8080-8090 192.168.1.100 # 4. 扫描 UDP 端口 nmap -sU -p 53,161 192.168.1.100 # 5. 综合扫描:服务版本 + 操作系统 + 默认脚本 (需要 root 权限) nmap -sS -sV -O -sC 192.168.1.100 # 6. 输出扫描结果到不同格式的文件 nmap -sS -sV -oA scan_results 192.168.1.100 # 生成 .nmap, .xml, .gnmap 文件

3.3 服务识别与漏洞探测

在发现开放端口后,需要进一步识别运行在上面的具体服务是什么,以及是否存在已知的安全漏洞。

-

Banner Grabbing:

- 通过连接到服务端口,读取其返回的欢迎信息(Banner)来识别服务类型和版本。

- 工具 :

nc(netcat),telnet,nmap(使用-sV或bannerNSE 脚本)。

💻 示例代码 (Bash - 使用 nc 获取 Banner):

bash# 连接到目标的 22 端口 (SSH) nc -vn 192.168.1.100 22 # 可能输出: SSH-2.0-OpenSSH_7.9p1 Debian-10+deb10u2 # 连接到目标的 80 端口 (HTTP) nc -vn 192.168.1.100 80 GET / HTTP/1.1 Host: 192.168.1.100 # 按两次回车发送请求,查看返回的 HTTP Header -

专用扫描器:

- Nessus: 商业漏洞扫描器,功能全面,数据库庞大。

- OpenVAS: 开源漏洞扫描器,功能类似于 Nessus。

- Nikto: 专注于 Web 服务器的开源扫描器。

- Nmap NSE: Nmap 内置的强大脚本引擎,可以执行各种探测和漏洞检查任务。

💻 示例代码 (Bash - 使用 Nmap NSE 脚本):

bash# 1. 列出所有可用的 NSE 脚本 ls /usr/share/nmap/scripts/ # 2. 搜索包含 "vuln" 关键字的脚本 ls /usr/share/nmap/scripts/ | grep vuln # 3. 使用 http-title 脚本获取网页标题 nmap --script http-title 192.168.1.100 # 4. 使用多个脚本扫描 Web 服务器漏洞 nmap --script http-vuln* 192.168.1.100 # 5. 使用 ssl-enum-ciphers 脚本检查 SSL/TLS 加密套件安全性 nmap --script ssl-enum-ciphers -p 443 192.168.1.100

📊 Mermaid 流程图: 展示主动信息收集的主要步骤。

主动信息收集 主机发现

Ping/TCP/UDP 端口扫描

SYN/Connect/UDP 服务识别

Banner/Nmap -sV 漏洞探测

NSE/Nessus/Nikto

四、信息分析与整理

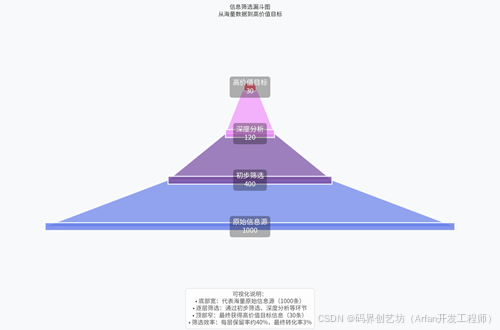

收集到海量信息后,如何有效地分析、整理并提炼出有价值的情报是关键。

4.1 信息分类与存储

- 结构化存储: 将收集到的 IP、域名、端口、服务、漏洞、人员信息等分类存入表格或数据库。

- 工具辅助: 使用笔记软件(如 Obsidian, Notion)、电子表格(Excel, Google Sheets)或专业的渗透测试平台(如 Kali Linux 下的 Dradis, Faraday)来管理信息。

4.2 关联分析

- 寻找关联: 将不同来源的信息进行关联。例如,将通过 Whois 获取的邮箱与 LinkedIn 上的员工信息关联,或将子域名与端口扫描结果关联。

- 构建拓扑: 根据收集到的网络信息(IP 段、路由关系)尝试构建目标网络的拓扑结构。

4.3 优先级排序

- 风险评估: 根据服务的重要性、已知漏洞的严重程度、资产价值等因素对发现的潜在入口点进行排序。

- 攻击路径规划 : 基于分析结果,规划最有可能成功的攻击路径。

五、自动化工具链整合

在实际工作中,手动执行每一个命令既繁琐又低效。将常用的工具和命令组合起来,形成自动化脚本或流水线,可以大大提高效率。

- Shell/Batch 脚本: 将一系列命令串联起来。

- Python 脚本 : 利用强大的库(如

python-nmap,requests,subprocess)编写更复杂的自动化逻辑。 - Workflow 工具 : 如

nuclei,httpx,naabu等现代工具本身就设计为可以方便地组合使用。

💻 示例代码 (Bash - 简单的信息收集脚本):

bash#!/bin/bash # simple_recon.sh - 一个简单的信息收集脚本示例 TARGET=$1 if [ -z "$TARGET" ]; then echo "Usage: $0 <target_domain_or_ip>" exit 1 fi echo "[+] Starting passive recon on $TARGET..." echo "[+] WHOIS Lookup:" whois $TARGET > whois_$TARGET.txt echo "[+] DNS Queries:" dig A $TARGET > dns_A_$TARGET.txt dig MX $TARGET >> dns_A_$TARGET.txt dig NS $TARGET >> dns_A_$TARGET.txt echo "[+] Subdomain Enumeration (using subfinder if available):" if command -v subfinder &> /dev/null; then subfinder -d $TARGET -o subdomains_$TARGET.txt else echo "subfinder not found. Skipping subdomain enum." fi echo "[+] Passive recon done. Results saved." echo "[+] Starting active recon on $TARGET (assuming it's an IP or resolvable)..." RESOLVED_IP=$(dig +short $TARGET | head -n1) if [ -z "$RESOLVED_IP" ]; then RESOLVED_IP=$TARGET # Assume input is already an IP fi if [[ $RESOLVED_IP =~ ^[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+$ ]]; then echo "[+] Host Discovery:" nmap -sn $RESOLVED_IP > host_discovery_$RESOLVED_IP.txt echo "[+] Port Scanning (Top 1000 ports):" nmap -sS -F $RESOLVED_IP > port_scan_$RESOLVED_IP.txt echo "[+] Service Detection:" nmap -sV $RESOLVED_IP > service_detection_$RESOLVED_IP.txt echo "[+] OS Detection:" nmap -O $RESOLVED_IP > os_detection_$RESOLVED_IP.txt echo "[+] Active recon done. Results saved." else echo "[-] Could not resolve $TARGET to an IP address for active scanning." fi echo "[+] All tasks completed."注意:这是一个非常基础的示例。实际使用中需要加入错误处理、并发控制、更复杂的逻辑等。

六、法律与道德考量

无论采用何种信息收集方式,都必须严格遵守法律和道德规范。

- 授权: 所有针对特定目标的主动扫描和探测都必须事先获得明确授权。

- 合规 : 遵守目标所在国家/地区的法律法规,尊重网站的

robots.txt。 - 最小影响: 避免使用过于激进的扫描参数,以免对目标系统造成性能影响或拒绝服务。

- 保密: 对收集到的所有信息严格保密,不得用于非法目的。

总结

信息收集与分析是渗透测试的基石,贯穿于整个测试过程。掌握被动和主动信息收集的各种技术和工具,能够极大地提升测试效率和成功率。本文从基础概念出发,介绍了 OSINT、DNS、Whois、网络空间搜索引擎等被动手段,以及主机发现、端口扫描、服务识别等主动方法,并辅以图表和代码示例,希望能为正在准备 CISP-PTE 或从事安全工作的朋友们提供有价值的参考。

记住,信息收集是一个持续迭代的过程,需要不断地学习新的技巧、掌握新的工具,并在实践中积累经验。从今天开始,拿起你的"望远镜"和"雷达",开启你的信息侦察之旅吧!

🚀 下一步建议:

- 搭建一个测试靶场(如 Kali Linux + Metasploitable/DVWA)。

- 熟练掌握

nmap,subfinder,amass,dig,whois等核心工具。- 学习并实践 Google Hacking 技巧。

- 探索 Shodan, ZoomEye 等网络空间搜索引擎的高级用法。

- 尝试编写简单的自动化信息收集脚本。

作者:[码界创艺坊(Arfan开发工程师)]

版权声明:本文为博主原创文章,转载请附上原文出处链接及本声明。