ASA介绍

防火墙分为硬件防火墙与软件防火墙

常见的硬件防火墙品牌:

华为,cisco,H3C,TP-LINK,D-LINK,深信服,绿盟,网康,飞塔

ASA的接口

物理名称(设备的接口f0/0)

逻辑名称(in、out)

接口的安全级别

不同安全级别的接口之间访问时,遵从的默认规则

允许出站(outbound)连接 外部区域默认安全级别为0

禁止入站(inbound)连接 内部区域默认安全级别为100

禁止相同安全级别的接口之间通信

ASA接口配置命令

配置接口的名称:

asa(config-if)# nameif [name]

配置接口的安全级别

asa(config-if)# security-level [number]

范围0-100

保存ASA配置

asa# write memory

清除ASA的所有配置

asa(config)# clear configure all

生成密钥

show ssh sessions

show crypto key mypubkey rsa

必须要允许ICMP协议通过(防火墙默认拒绝ICMP协议)

asa(config)# access-list 111permit icmp any any

ass(config)# acces-gourp 111in int outside

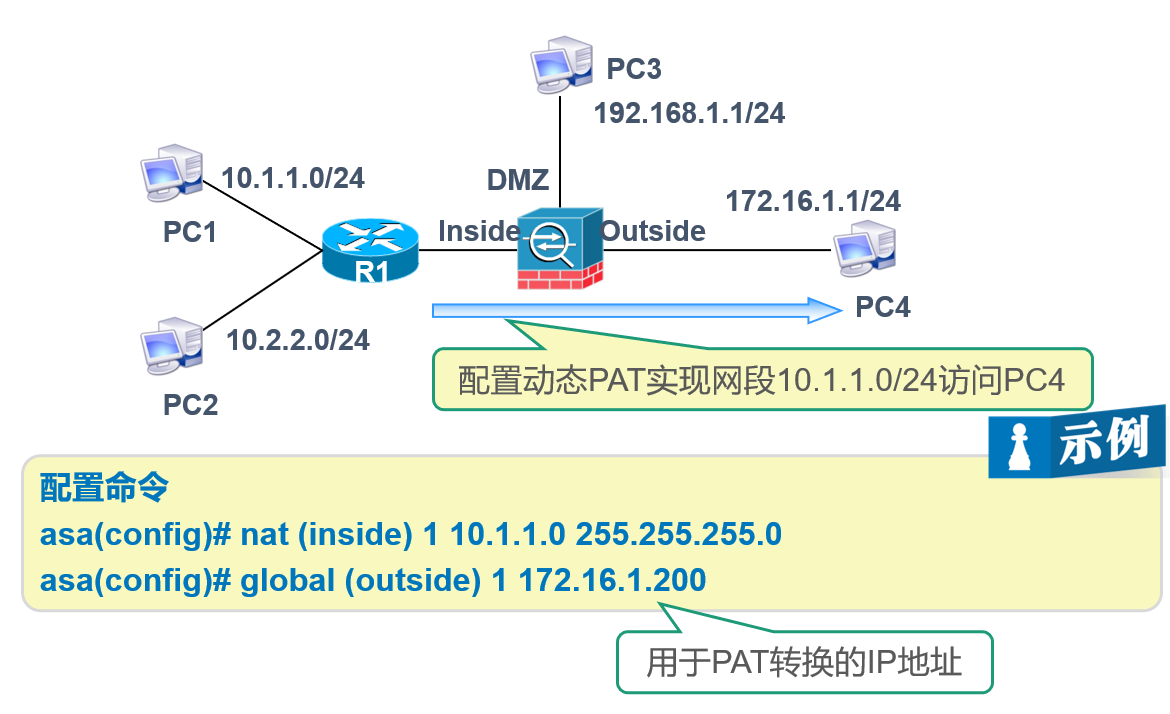

配置ASA动态PAT的命令

asa(config)# nat (inside) [编号] [内网网段] [子网掩码]

asa(config)# global (outside) [编号] [用于PAT转换的IP地址]

注:两条命令中的[编号]要一致,且[用于PAT转换的IP地址]要与外网的IP地址属于同一网段,比如,外网的IP地址是192.168.1.10,这里用于PAT转换的IP地址就要是192.168.1.x

NAT 和PAT的区别:

NAT : 地址池 转换为地址池

PAT : 地址池 转换为单个地址

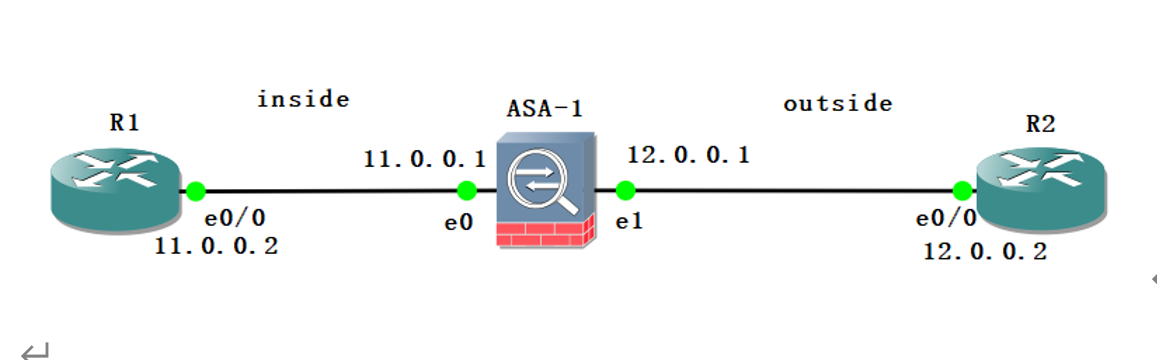

实验、ASA配置动态NAT

在R1上配置。

enable

configure terminal

int f0/0

ip add 11.0.0.2 255.255.255.0

no shutdown

exit

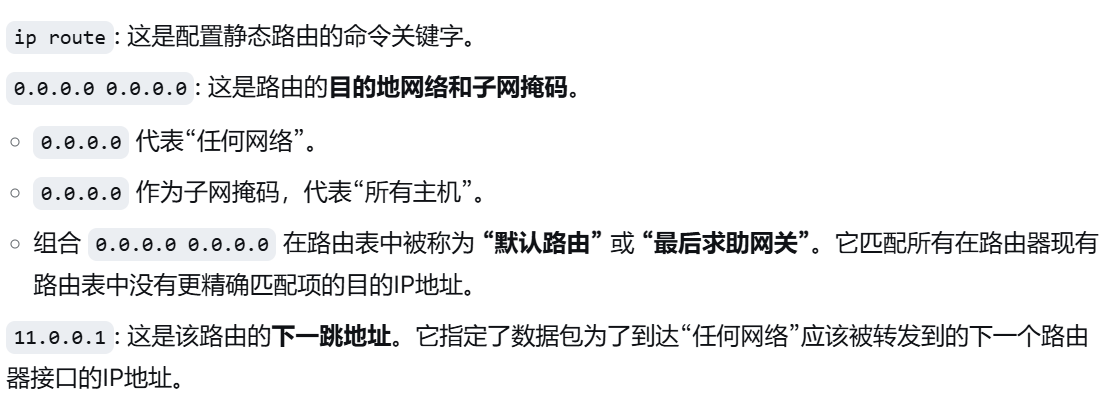

ip route 0.0.0.0 0.0.0.0 11.0.0.1

在R2上配置。

enable

configure terminal

int f0/0

ip add 12.0.0.2 255.255.255.0

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 12.0.0.1

line vty 0 4

password 123

login

exit

enable password 1234

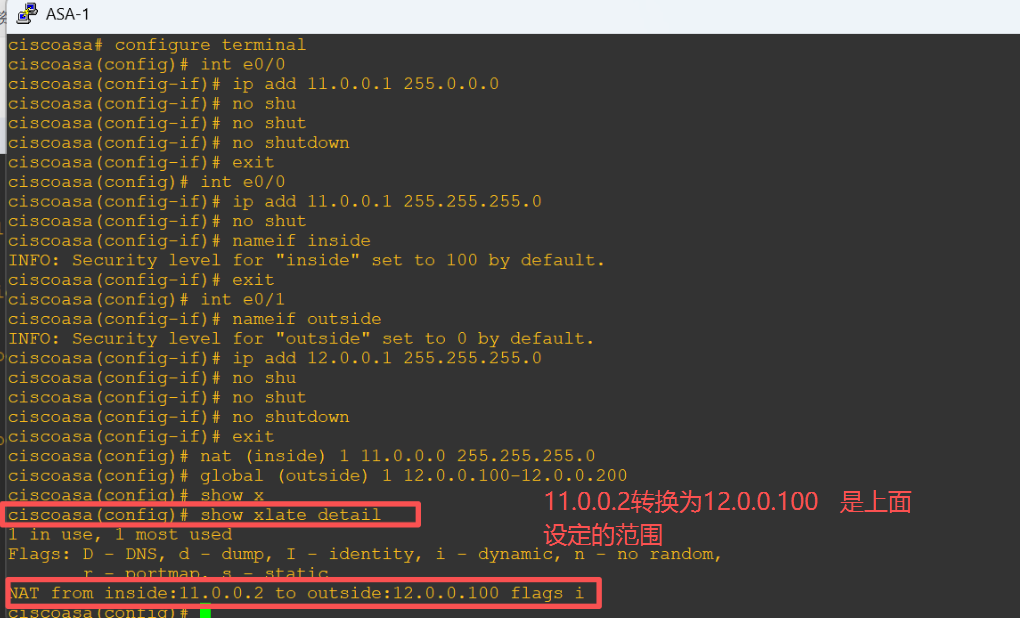

在ASA上配置

enable

configure terminal

int e0/0

ip add 11.0.0.1 255.255.255.0

nameif inside

no shutdown

exit

int e0/1

ip add 12.0.0.1 255.255.255.0

nameif outside

no shutdown

exit在ASA上配置动态NAT

需要用到的命令:

asa(config)# nat (inside) [编号] [内网网段] [子网掩码]

asa(config)# global (outside) [编号] [用于PAT转换的IP地址]

①指定需要进行地址转换的网段

nat (inside) 1 11.0.0.0 255.255.255.0②定义全局地址池

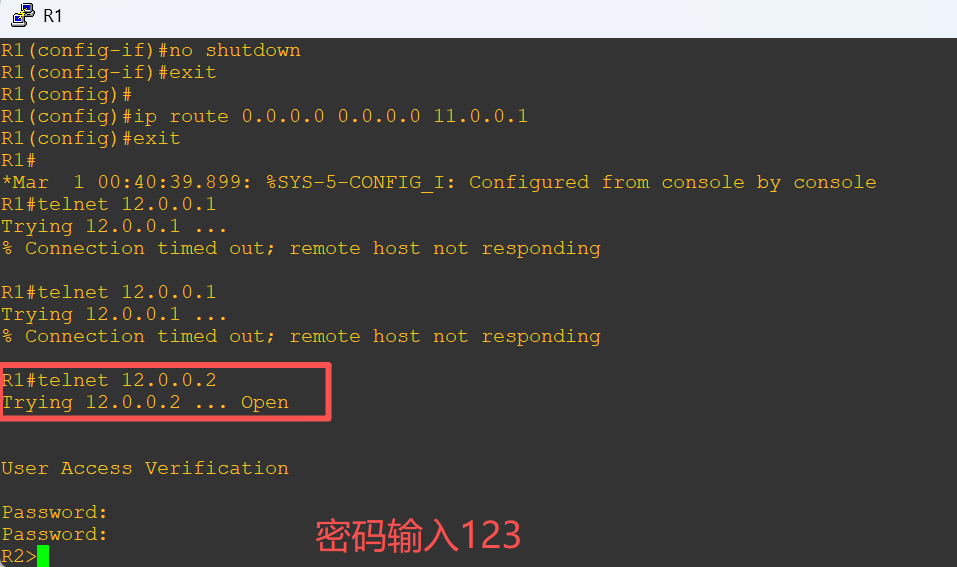

global (outside) 12.0.0.100-12.0.0.200使用R1 telnet R2(12.0.0.2)

然后在ASA中,输入

show xlate detail查看NAT地址表(转换范围是上面定义全局地址池里的范围)

表示配置成功。(末尾的" i "表示动态,如果是" s "表示静态)