点击上方蓝字"小谢取证"一起玩耍

今天收到Trae官方的投喂,又有动力创作了!!!

关于MCP的介绍可以移步文章 使用Trae配置MySQL MCP智能体进行数据库取证

本期所使用到的智能体是jadx-mcp-server和ida pro mcp。也就是利用jadx的工具对APP进行反编译后,就可以使用自然语言与Trae进行交互,就可以让Trae帮你读懂里面的代码。不仅如此,还可以定位加密函数,但有些加密存储在本地库文件中的,无法直接从Java代码中直接获取,就可以利用ida的mcp工具进行查看。

先上题目: 1、找出该apk的包名;

2、找出该apk程序入口点;

3、找出该apk回传服务器联系人电话;

4、找出该apk回传服务器邮箱登录地址;

5、找出该apk回传服务器邮箱登录密码;

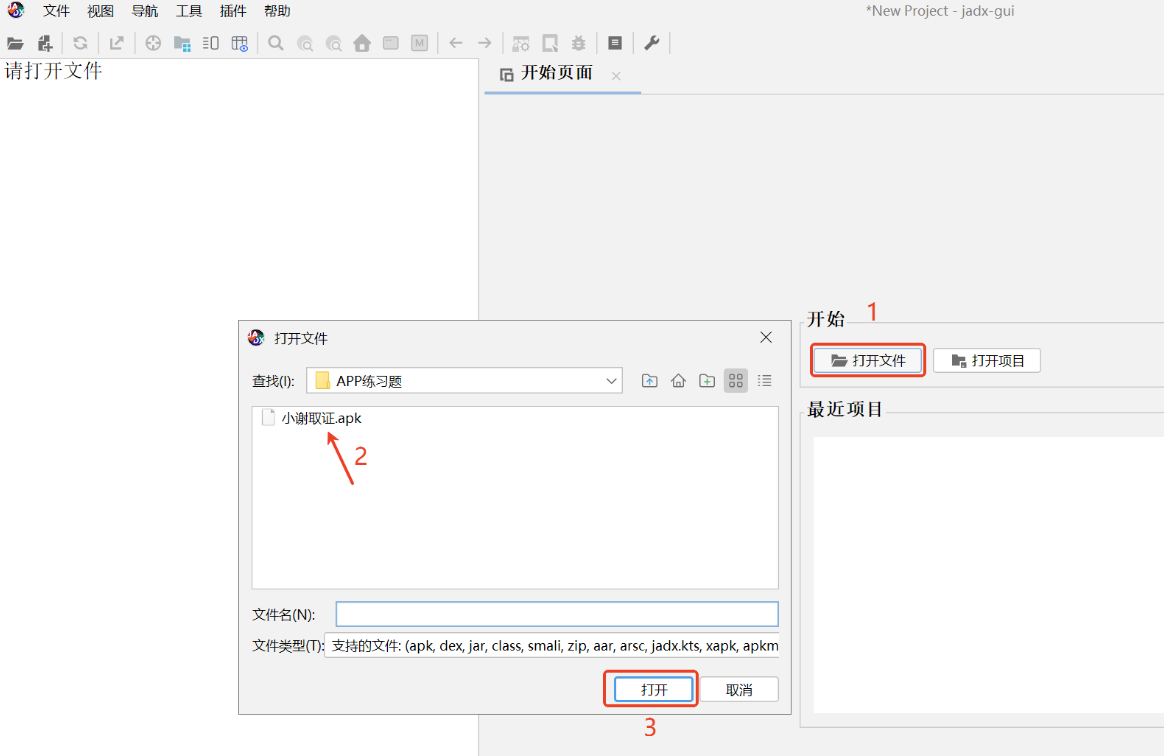

直接看效果: 先使用jadx打开apk文件,对其进行反编译。

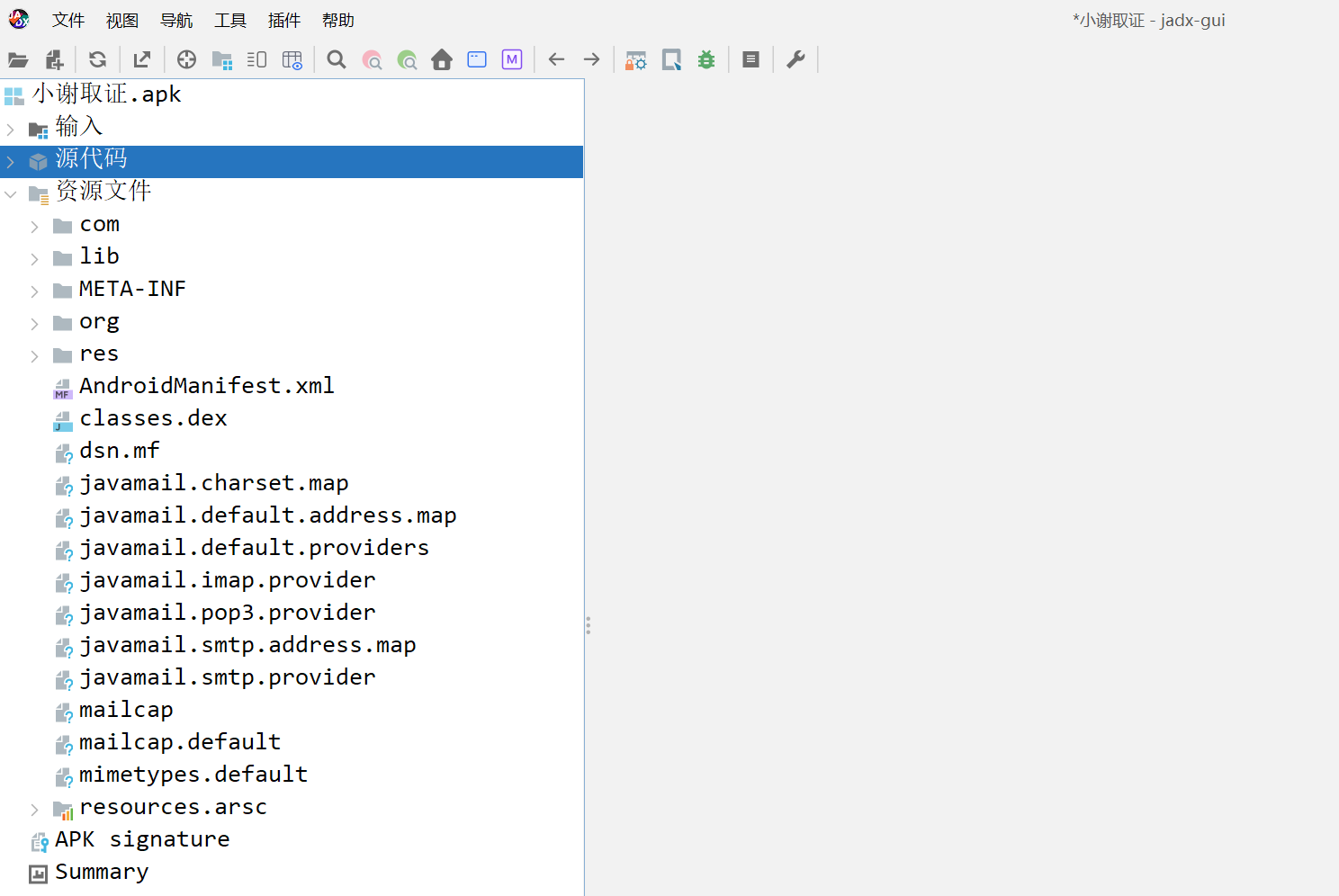

打开完成

打

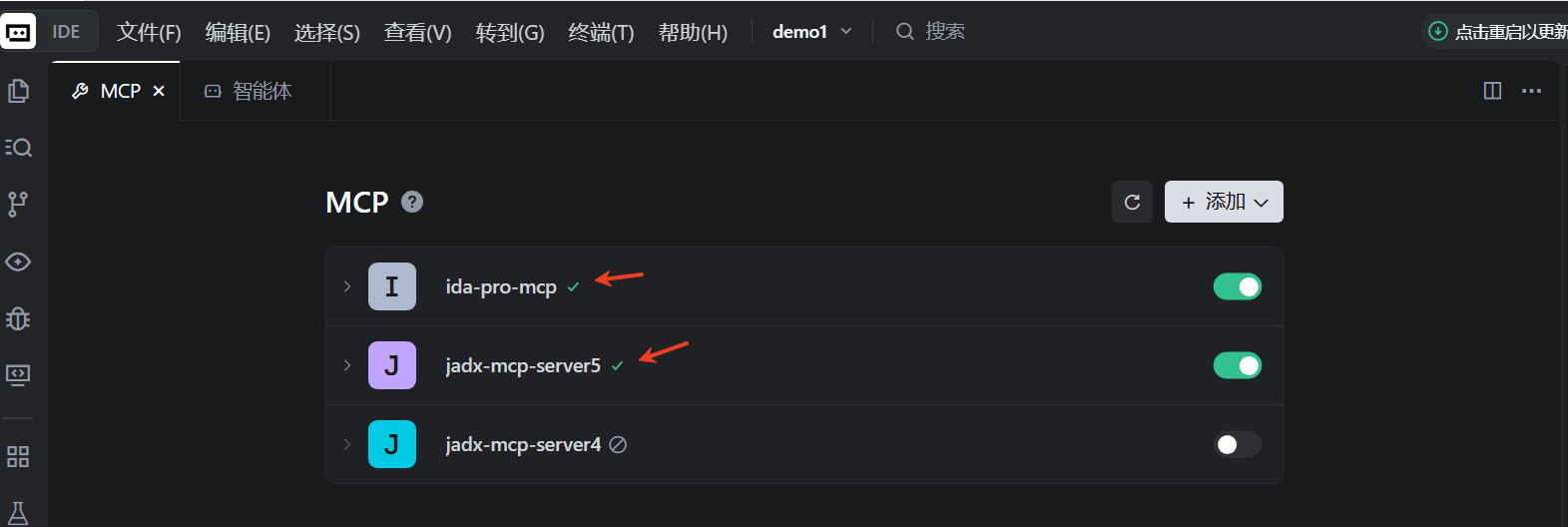

开完成后就可以使用自然语言用Trae进行交互,让它帮我们做题。 在这个虚拟机环境已经配置好了jadx和ida的mcp。所以大家可以直接复用。

当然你也可以创建自己的智能体,专门用来做APP逆向分析的智能体。关于智能体的搭建可以移步文章:使用Trae创建电子数据取证智能体

选择已经在本地配置好的mcp。再选择保存。

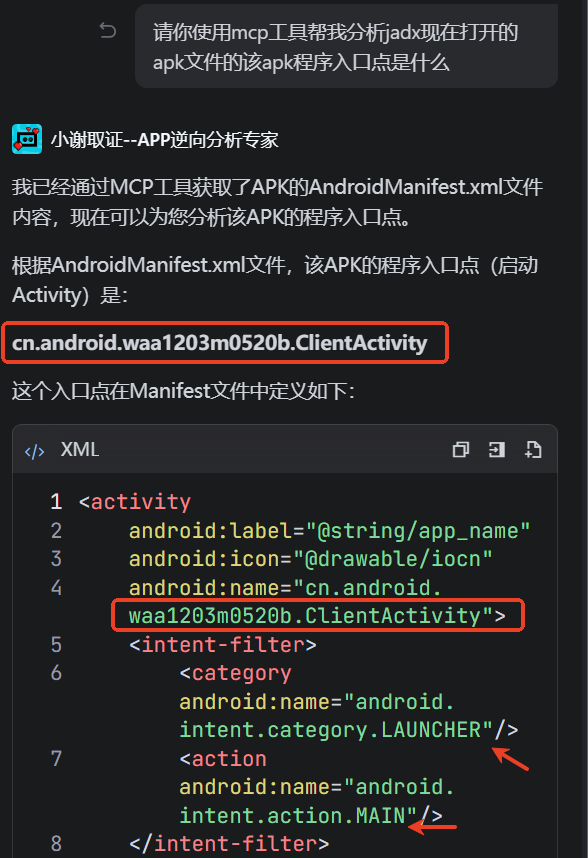

我们使用自然语言"请你使用mcp工具帮我分析jadx现在打开的apk文件的该apk程序入口点是什么"跟Trae进行交互

请你使用mcp工具帮我分析jadx现在打开的apk文件的包名是什么

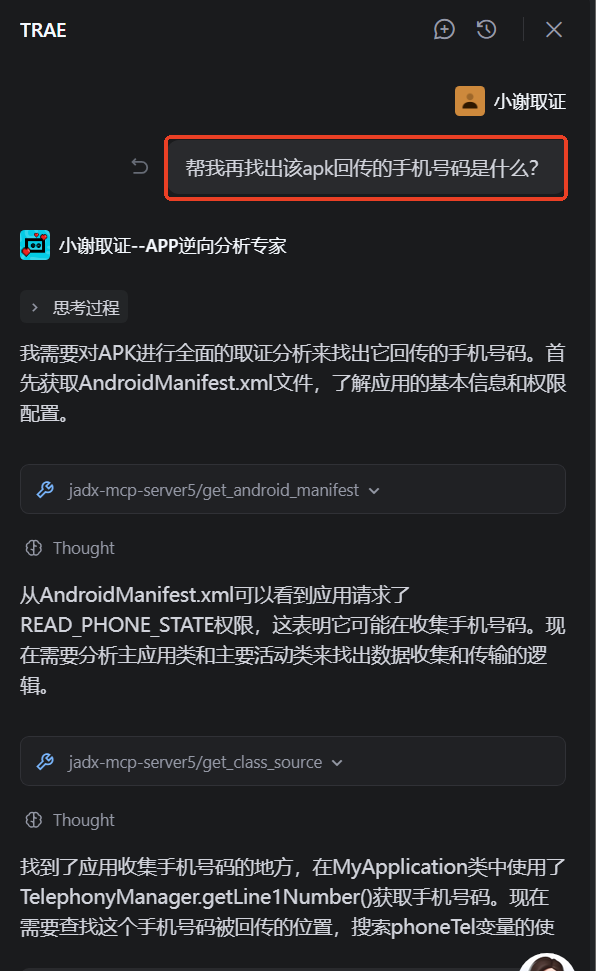

帮我找出该apk回传服务器联系人电话是什么

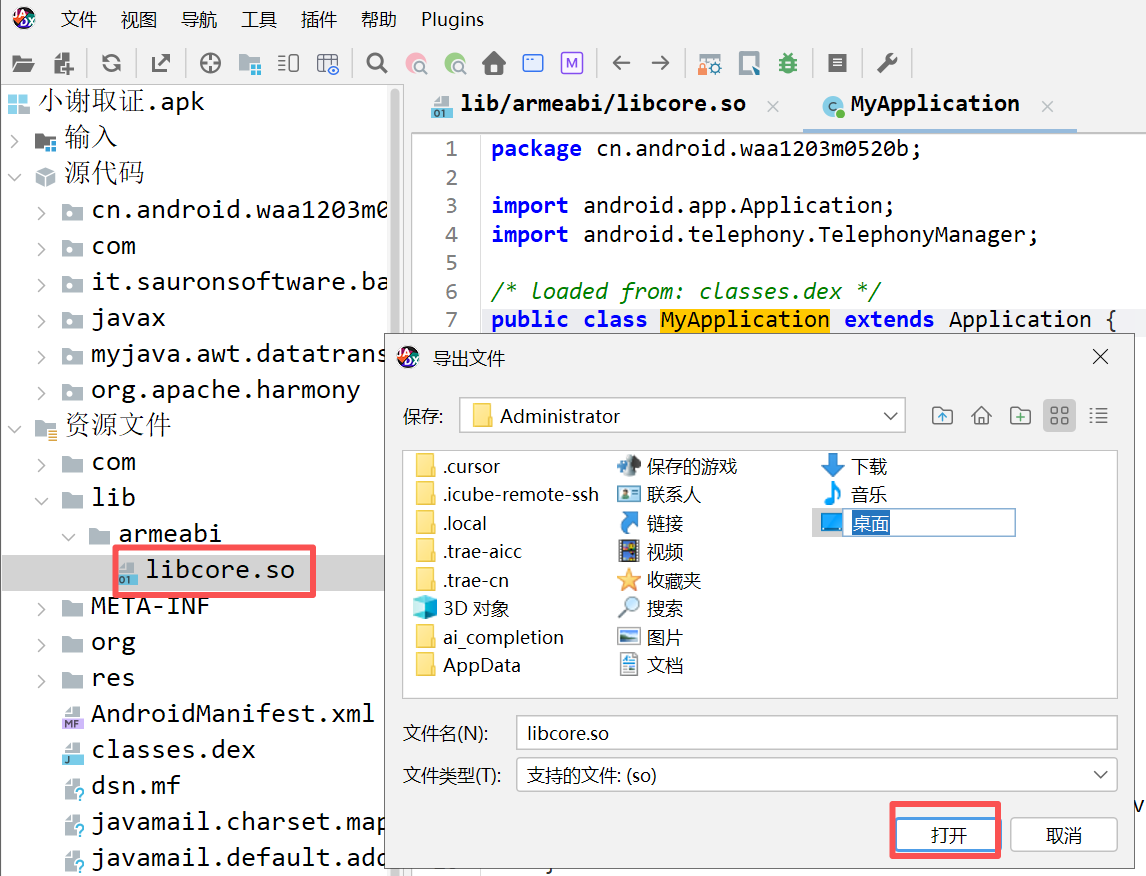

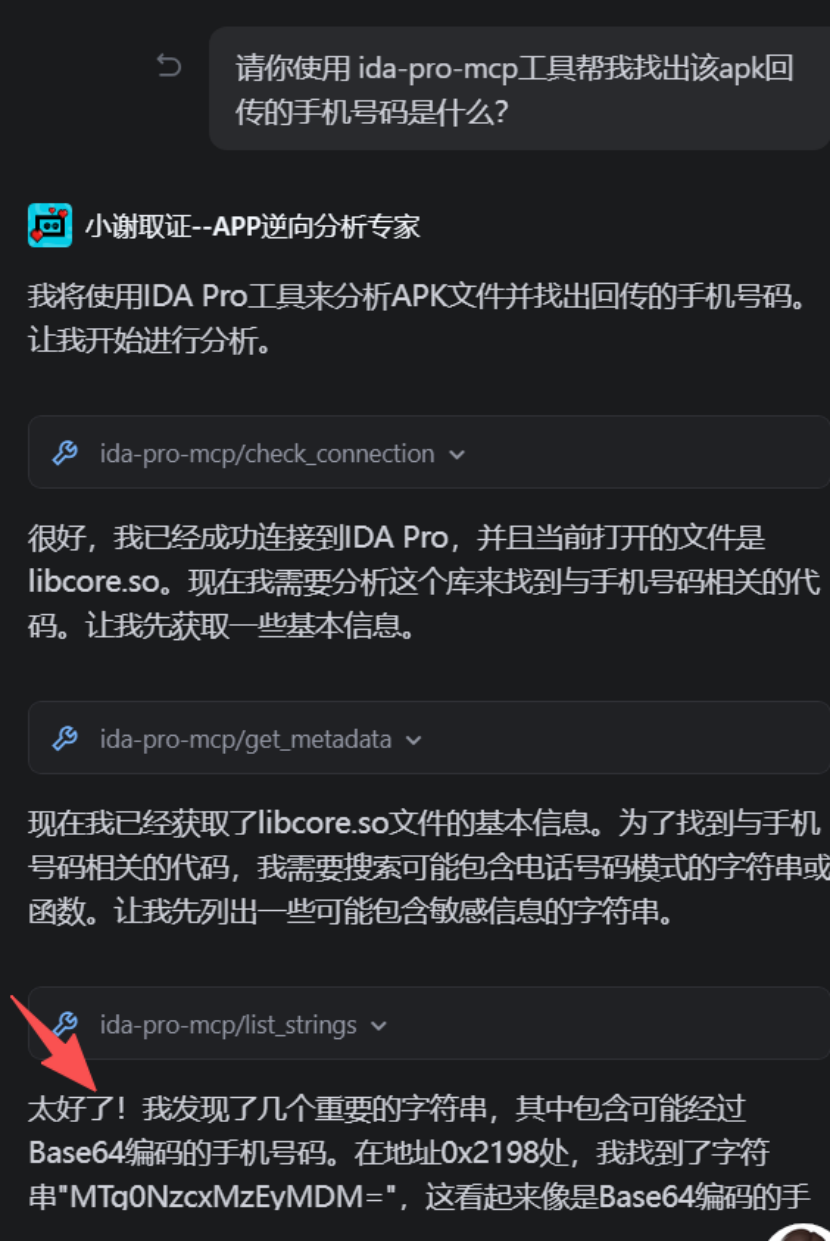

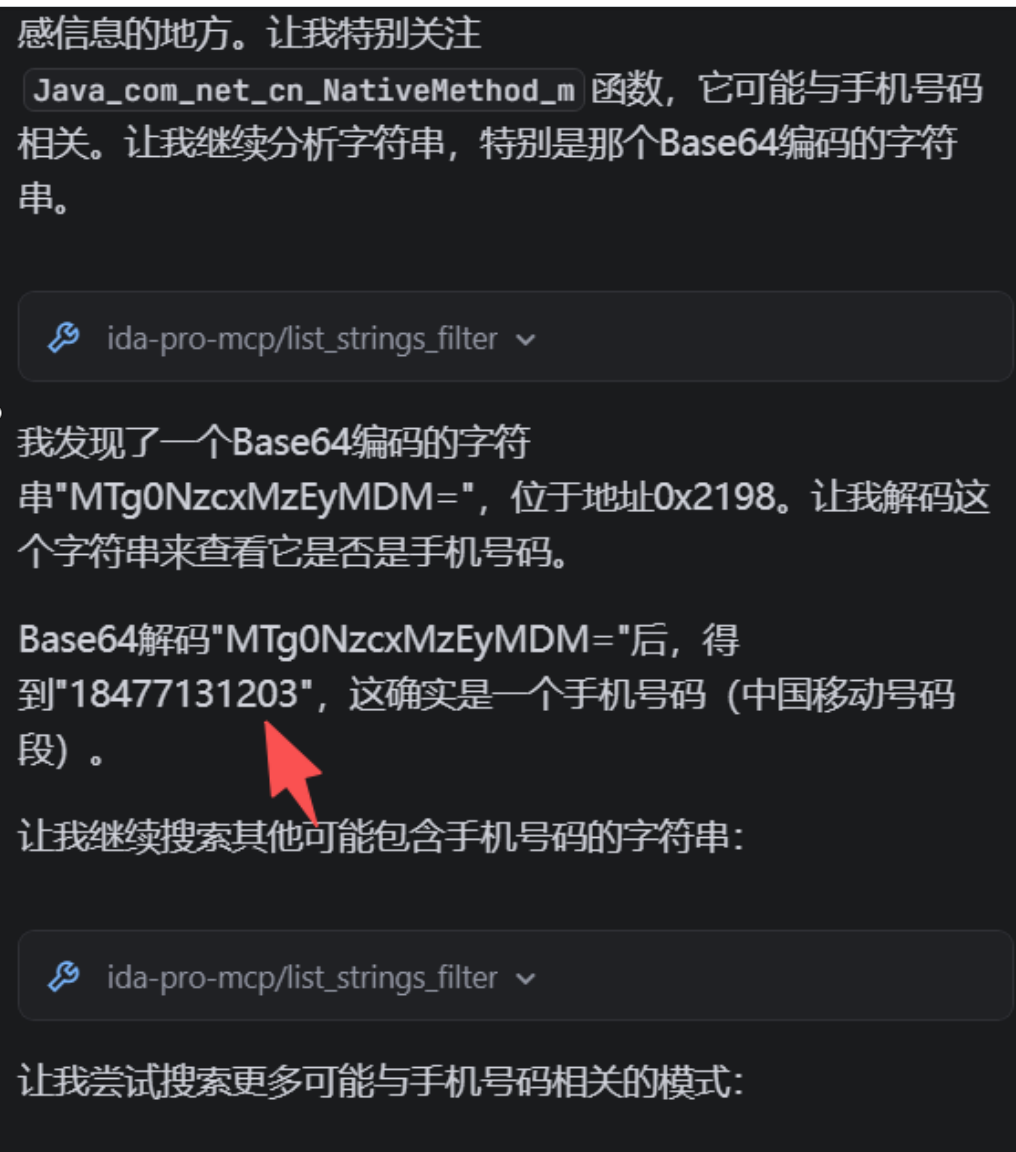

所以根据Trae的提示,我们将libcore.so文件导出,然后用IDA打开,再使用自然语言跟Trae进行交互。

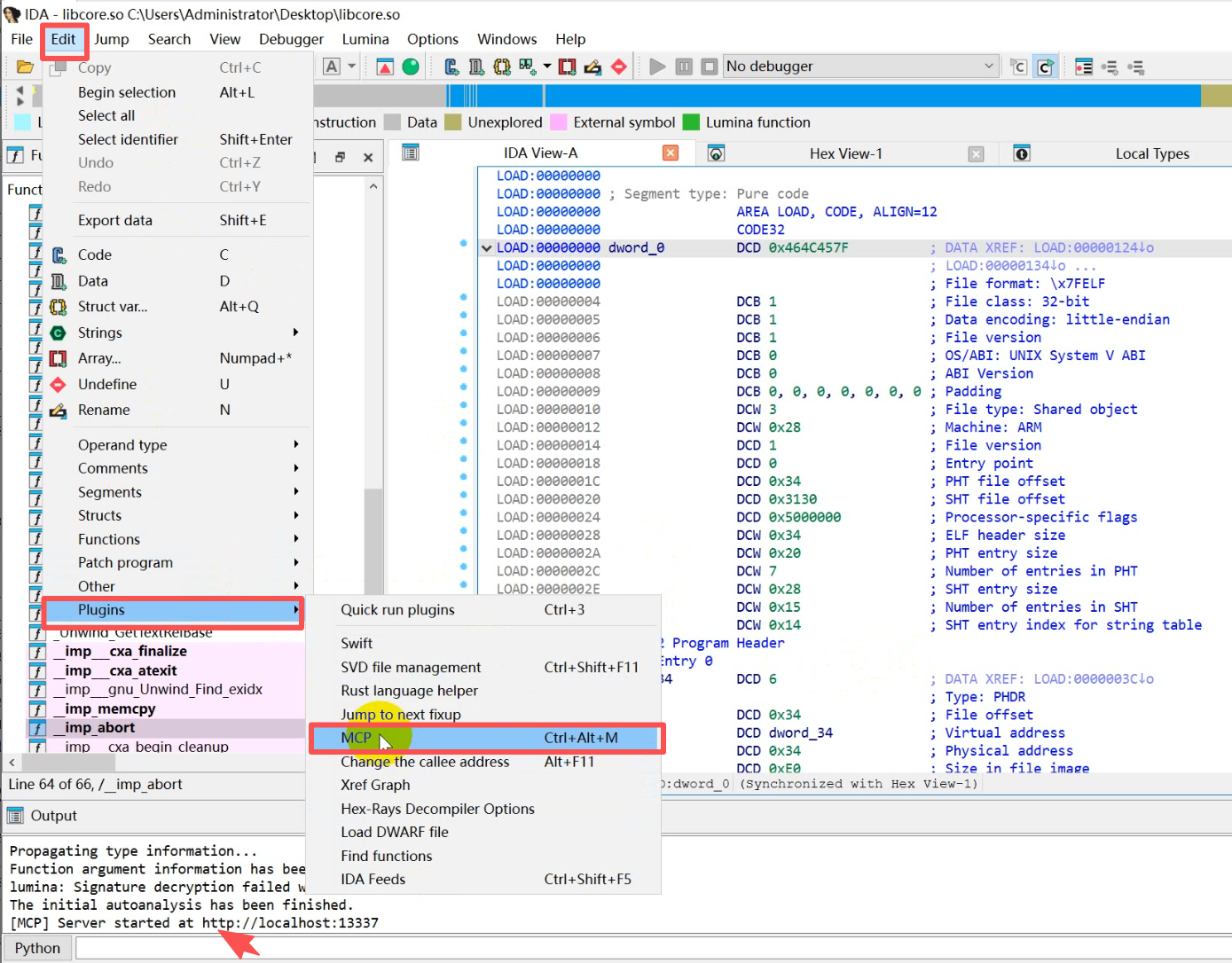

配置好之后要在ida软件界面打开mcp的服务。

请你使用ida-pro-mcp工具帮我找出该apk回传的手机号码是什么?

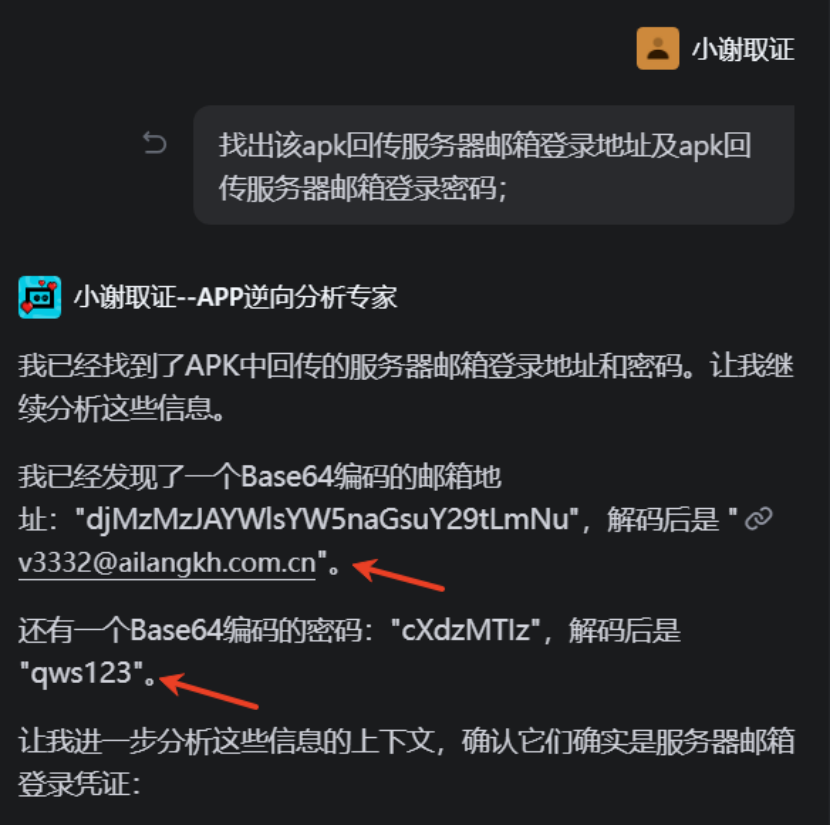

找出该apk回传服务器邮箱登录地址及apk回传服务器邮箱登录密码;

本文所使用的环境已经帮大家都搭建好,如果大家有需要虚拟机的环境可以在后台回复"虚拟机"即可获取下载链接,本虚拟机由云师傅提供,感谢云师傅对AI环境的搭建。