引言

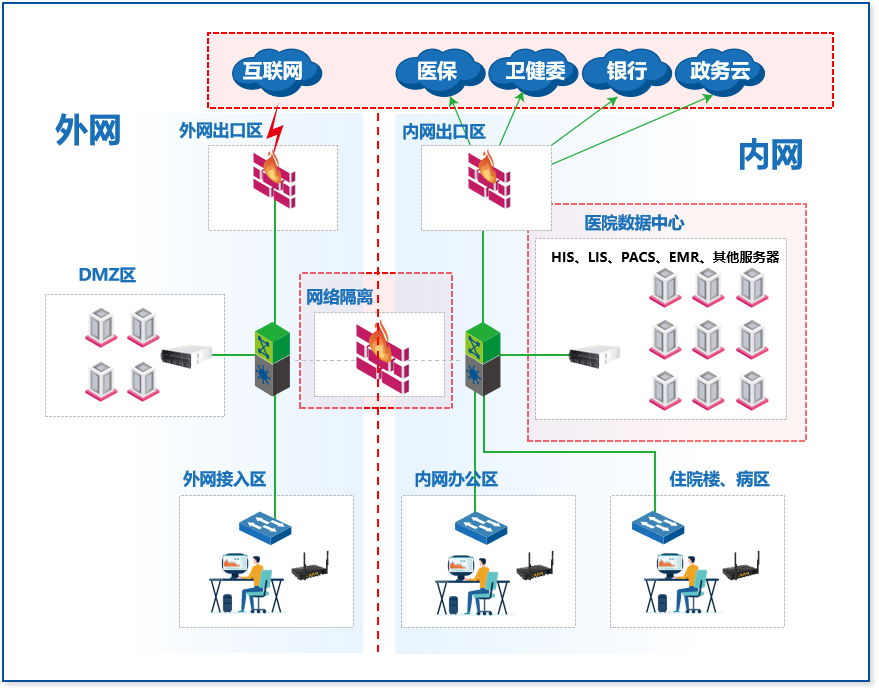

在医疗数字化转型进程中,数据已成为驱动现代医学发展的核心要素。从电子病历的互联互通到智慧医疗服务的全面普及,每一项创新应用的落地,都伴随着数据流动量与复杂度的显著提升。然而,这种快速发展的背后潜藏着不容忽视的安全隐患。对医院而言,如何在确保核心业务系统"稳若磐石"的同时,有效支撑新兴业务的"敏捷创新",成为一道亟待解决的关键课题。

随着勒索病毒攻击的常态化和合规监管要求的日益严格,传统"重边界、轻内网"的防护体系已难以应对当前复杂的安全挑战。本文将深入剖析医院在信息化建设过程中积累的"隐形沉疴",并探讨如何通过微隔离技术,在不伤筋动骨的前提下,完成内网安全的"免疫重建"。

数字化演进中的安全隐患与治理瓶颈

在漫长的信息化建设进程中,医院的IT环境呈现出高度的复杂性与分散性。由于医疗业务对实时性要求极高,数据一点不能丢、业务一刻不能停,这种特殊的业务属性导致安全治理往往落后于业务扩张。在数字化狂奔的背后,IT基础设施的异构化、核心系统的老旧化以及暴露面的持续扩大,正交织形成威胁业务连续性的多重隐患。

- 异构架构叠加引发的管理盲区

医院的IT架构是历史演进与技术迭代的混合产物。核心业务系统(如HIS、LIS)因对稳定性的严苛要求,长期固守在特定的物理服务器或传统虚拟化平台上。而跨越十数年的信息化建设,使得医院每一次新系统采购都受限于当时的IT选型与供应商的技术倾向,导致底层环境极度碎片化。近年来,随着容器化技术的普及和互联网医疗业务的快速发展,医院往往需要同时管理架构逻辑各异的物理机、虚拟化、容器与公有云等多种平台。由于缺乏跨平台的统一管控手段,不同架构间的安全策略无法联动,形成了严重的管理割裂。安全盲区的存在,使得运维人员难以洞察跨平台间的流量交互,一旦发生非授权访问,极易在复杂的架构底座中形成隐蔽的攻击路径。

- 核心系统"带病运行"带来的隐形风险

核心业务系统因其生命周期长、迁移成本高,往往长期运行在已停止维护的老旧操作系统或过时的虚拟化平台上。这些系统通常无法接受定期补丁更新,甚至面临无补丁可打的窘境。在"业务连续性优先"的原则下,系统不得不维持"带病运行"状态。从合规视角看,这种"带洞运行"的状态违背了漏洞治理的监管红线;从实战视角看,这些承载高价值医疗数据的服务器已成为内网防御的薄弱点。在东西向流量缺乏有效隔离的环境下,老旧系统的存量漏洞成为了勒索病毒横向渗透的理想跳板。

- 核心系统"带病运行"带来的隐形风险

为全面提升医疗服务便捷性,医院正加速引入互联网医院、移动应用及各类智慧服务项目,此举在扩大对外服务能力的同时,也显著增加了面向互联网的暴露面。更值得关注的是,这些直接对外提供服务的业务与承载核心数据与流程的内网系统之间,往往仅依赖策略粗放的边界设备进行隔离,甚至存在混合部署的情况,使得外部暴露面一旦被突破,风险可迅速向核心区域蔓延。与此同时,医院内部业务生态复杂,HIS、LIS、PACS、EMR等系统间存在频繁的数据交互与服务调用,以某市三甲医院为例,其700个资产节点承载超170个业务,复杂程度与业务密度甚至超过了许多大型企业。这种高度密集的业务互联,导致业务服务器默认开放大量端口,内部系统暴露面随之急剧扩张。面对内外双重暴露面管控压力,运维团队受限于人力与工具手段,难以在持续运行的业务环境中精准识别并梳理各类端口的实际用途,陷入"理不清、不敢动"的运维困境。这种内外暴露面交织叠加、管控措施滞后的现状,极大地增加了系统遭受渗透攻击及横向移动的风险。

以微隔离构建内生、精准的内网安全"免疫网络"

面对传统边界防御手段在内网治理上的局限性,医院急需一种能够跨越复杂架构、保护老旧系统并精细化收敛暴露面的技术方案。微隔离安全平台凭借其"与基础架构解耦"的特性,成为破解医院内网治理困局的关键。

微隔离技术不依赖底层网络硬件拓扑,而是通过在操作系统层部署轻量级Agent,实现了对异构环境的跨平台统一化管理。无论业务承载于老旧物理机、主流虚拟化平台,还是新兴的容器与云环境,微隔离均能将其纳入统一的安全策略视角,消除管理断层,为医院未来引入更多元化的数字化架构提供了坚实的安全底座。

在此基础上,医院可基于微隔离技术,以业务关系为核心构建精准的自适应访问控制体系,为内网打造"可视化、可管控、可溯源"免疫系统:

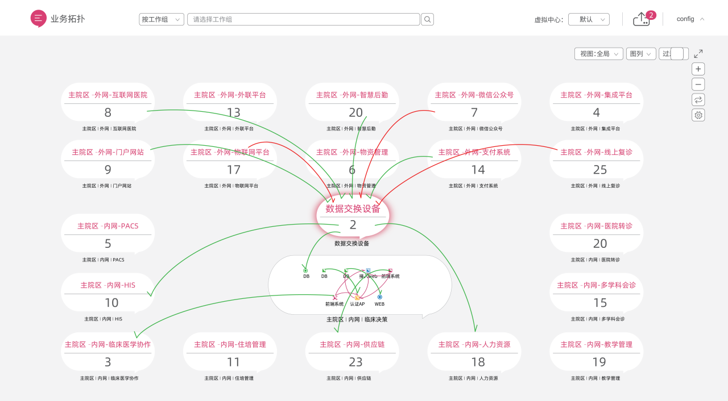

- 全局业务可视化:从模糊认知到精准洞察

安全治理的基石在于全方位的可见性。微隔离系统通过对全量东西向流量的持续监听与学习,能够精准呈现所有业务资产间的真实访问关系,将原本隐匿的通信行为转化为动态、可视的业务依赖拓扑。

✅无访问高危端口精准治理:系统自动识别并对比"监听端口"与"实际业务访问连接"的差异,通过完整的端口台账输出,运维人员可以精准锁定长期无流量的非必要开放端口,并对其中的高危端口进行针对性封堵治理,从而有效降低高危端口开放的潜在风险,将合规要求转化为可落地的技术措施。

✅ 老旧系统漏洞端口加固:针对无法修复漏洞的老旧系统,微隔离基于业务访问关系,可快速构建网络层白名单策略,将访问权限收敛至最小必需的来源。此举从网络路径上阻断了漏洞利用,实现了无需停机、无需修改系统的"虚拟补丁",一举化解安全风险与合规压力。

✅攻击事件快速定损溯源:当安全事件发生时,安全团队可基于微隔离全量业务连接关系图谱,清晰、直观地圈定攻击横移可能的路径与影响范围,为完整的供给溯源提供关键数据支撑,从而能够快速采取措施,消除影响。

- 基于标签的业务边界构建:消除混部带来的安全风险

为了应对医院内网应用耦合度高、环境异构复杂的挑战,微隔离引入了基于业务逻辑的多维标签体系,将安全策略从繁琐的IP管理中释放出来。

**✅ 逻辑化的分区分域与边界构建:**无论底层物理拓扑或虚拟化环境如何分布,微隔离系统均能依据业务属性,灵活地为各类业务构建起清晰的逻辑边界。这不仅有效消除了因业务混部带来的管控盲区,更实现了安全边界随业务逻辑动态漂移的能力。

✅**分级管控与端点级精细化防御:**基于成熟的策略模型,医院可以首先在全局范围内实施业务组间的适度隔离,从而在短时间内完成对所有业务间访问权限的大幅加固。而针对核心高敏数据,则可利用端点级的精细化管控能力进行进一步权限收敛。例如,严格限定互联网开放业务对内网核心服务的访问权限,确保只有合法的业务进程方可发起调用。这种"全局加固、重点防护"的纵深控制体系,如同在核心业务外围部署了多道智能、自适应的"细胞膜",能够有效遏制攻击者攻陷Web前端后,利用僵尸进程或恶意脚本向内网核心区进行横向渗透的可能,从而在复杂的医疗IT环境中建立起真正的内生安全屏障。

让内网安全与业务发展同频共振

智慧医院的发展离不开稳定、安全的数字基座。蔷薇灵动微隔离方案,正是直面医院内网异构复杂、老旧系统难补、暴露面巨大、事件响应低效等核心痛点的"靶向药"。它通过构建一个跨域统一、业务可视、策略精准的内生安全免疫体系,不仅助力医院高效满足等级保护等合规要求,更大幅提升了应对真实网络威胁的实战能力,为核心业务连续性提供了坚实保障。在医疗数字化转型深入推进的道路上,微隔离技术正成为守护医院生命信息与业务命脉不可或缺的关键基础设施。