一、概述

在上一篇文章《以道高一丈,破加密魔盒-银狐木马最新变种加密技术全面揭秘》中,我们系统揭露了银狐木马在2025年主要采用的三类新型加密通信方式。近期,观成安全研究团队再次捕获到一个新的银狐木马变种(文件哈希:918045d9938fc260e6ec477b1bc1f8c30130ec6d1190053affa3d1263091e012)。分析发现,该变种并未沿用此前已披露的主流加密模式,转而采用了一套全新的加密通信方案,其核心特征包括基于随机数动态派生密钥实现的"一会话一密钥"机制,以及新的数据包结构等。本报告将从通信交互流程、加密算法、数据格式、上线包、后续回传数据包和心跳包等多个技术维度,对该变种的通信机制进行全面剖析。

二、加密通信流程

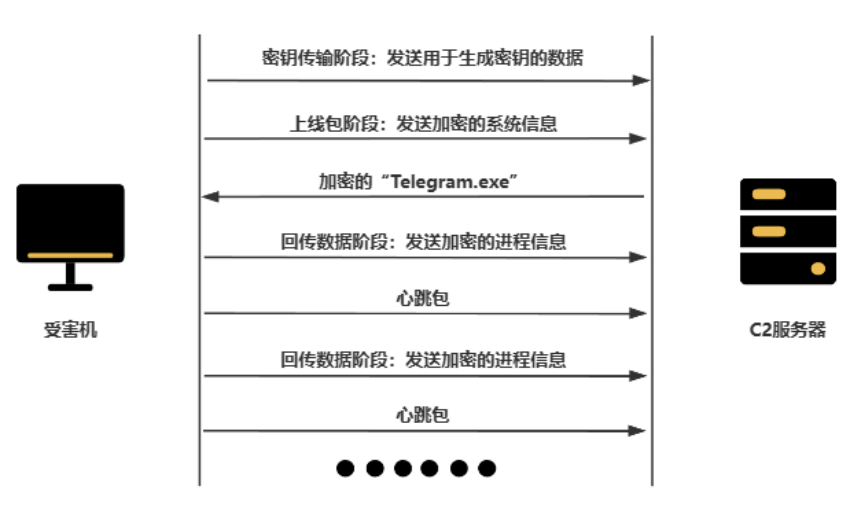

该类银狐样本使用TCP协议与C&C服务器(27.124.10.61)进行通信,其完整通信交互流程如下:客户端首先发送用于派生AES密钥的随机数据;随后,发送一个由固定格式组成的加密数据包,内容为受害主机的详细系统信息;服务器在成功接收上线信息后,会回复一个加密数据包,其解密后为"Telegram.exe"字符串。此后客户端会持续回传多条由固定格式组成的加密进程信息,并在整个会话期间,以5秒为固定间隔发送心跳包以维持连接活性,形成持久化通信模式。

图 1 通信交互流程

2.1加密算法

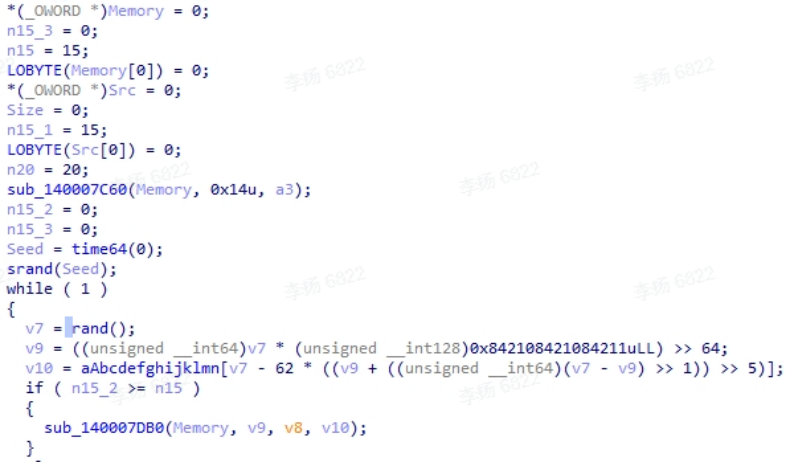

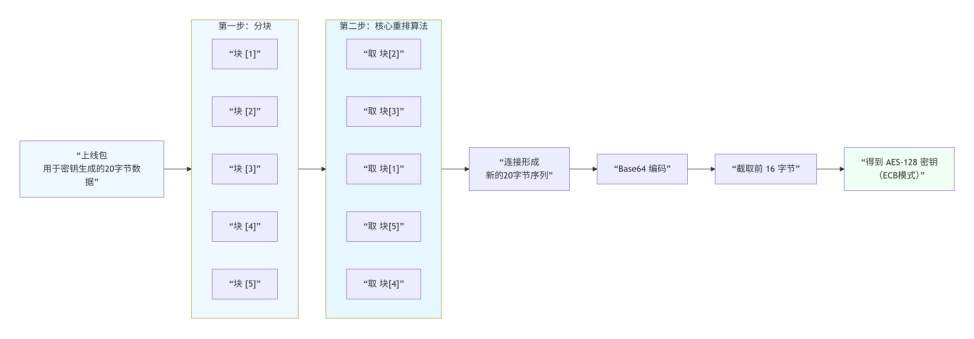

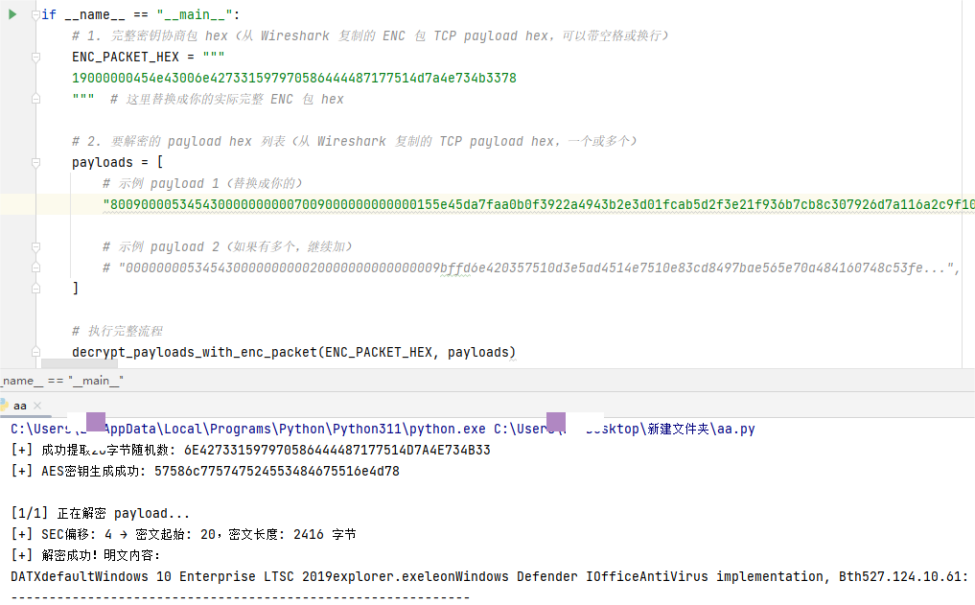

该类样本采用动态密钥生成机制,不依赖硬编码密钥。在每次会话初始化阶段,客户端生成20字节随机数,通过固定规则转换为AES-128会话密钥:首先将随机数依次等分为5个4字节块,再按[2]、[3]、[1]、[5]、[4]顺序重组;随后对重组数据进行Base64编码,并取其编码结果的前16字节作为最终密钥,加密模式采用ECB。此设计实现"一会话一密钥",显著提升了通信的随机性与抗分析能力,所有后续通信数据均使用此密钥通过AES-ECB模式进行加密传输。

图 2 随机数生成阶段

图 3 密钥派生流程

2.2数据格式

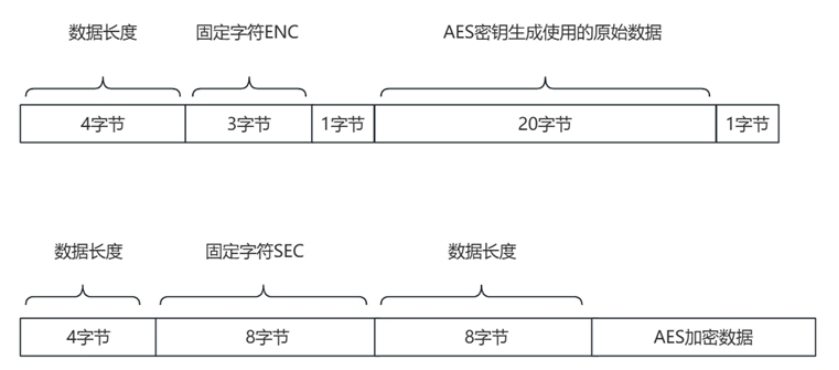

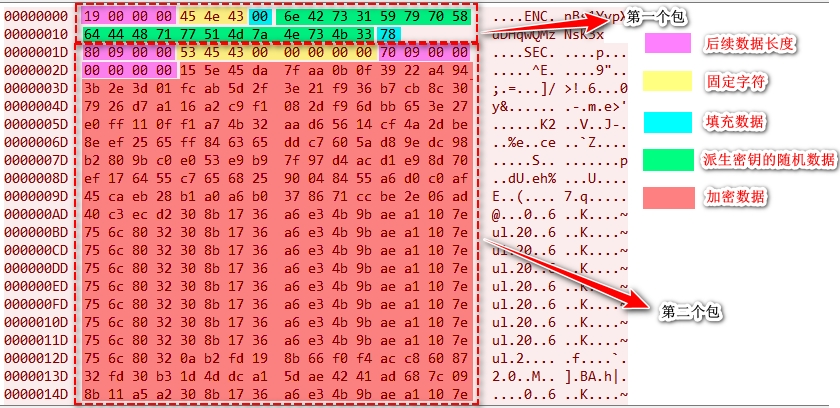

在通信初始化阶段,客户端依次发送两个固定格式的数据包。第一个数据包负责传输密钥派生所需的随机数,其结构依次为:4字节后续数据总长度、3字节固定标识"ENC"、1字节填充、20字节随机数及1字节填充。第二个数据包用于传递加密信息,其结构为:4字节总长度、8字节固定标识"SEC"、8字节加密数据长度,以及使用AES-128-ECB模式加密的密文数据。详细数据格式见下图。

图 4 数据格式

图 5 数据格式示例

2.3上线包和后续数据回传包

该类样本在完成密钥协商后,客户端会立即发送一个结构固定的上线包。该数据包解密后以"DAT"为起始标识,其内容为按固定顺序拼接的多项系统信息,主要包括:操作系统详细版本、当前执行进程名、计算机主机名、安全软件信息以及C&C服务器地址。例如,在下图已解密的通信中可观察到"Windows 10 Enterprise LTSC 2019"、"explorer.exe"、"Windows Defender"等字段,从而全面获取受害主机的初始信息。具体解密数据见下图。

图 6 上线包解密

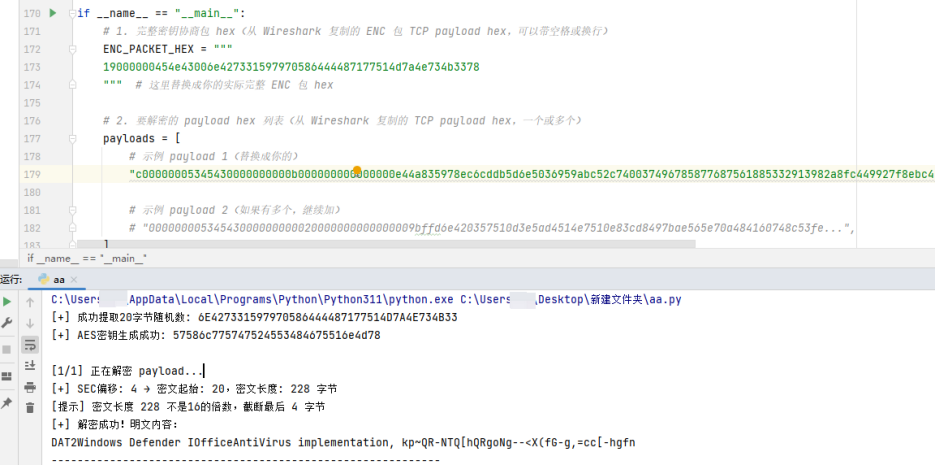

在成功上线后,客户端会持续向C&C服务器回传数据包。这些数据包同样具有固定格式,其内容在包含安全软件信息的基础上,增加了实时采集的进程信息等。主要包括:运行中的进程列表(如"x64dbg"、"Wireshark"等安全分析工具进程)、网络连接信息等敏感数据。具体解密数据见下图。

图 7 后续数据回传包解密

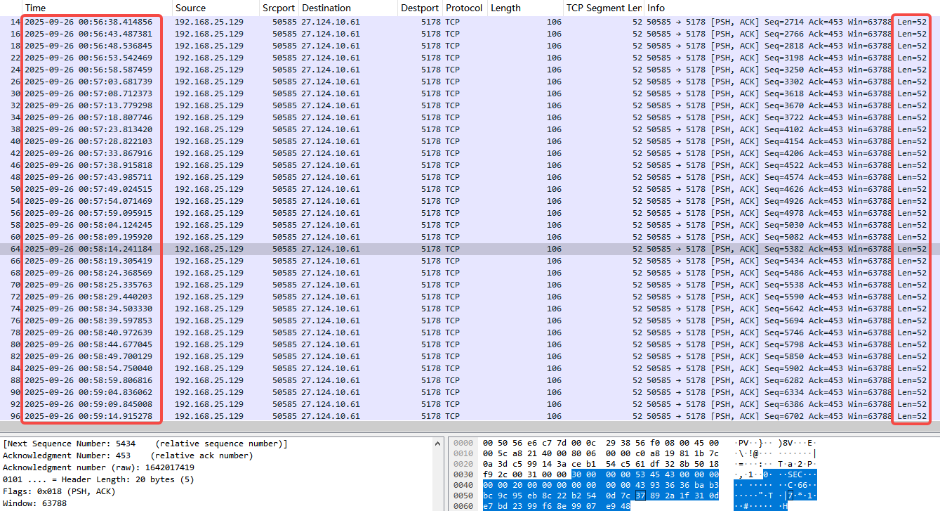

2.4心跳包

为维持连接,该类样本以5秒为固定间隔向服务器发送心跳包,且数据包长度保持不变。心跳包在发送前会使用当前会话协商的AES密钥进行加密,解密后的内容为固定字符串"DAT"。该行为在时间、长度与内容上具有高度规律性。详见下图。

图 8 心跳包

三、检测

观成瞰云(ENS)-加密威胁智能检测系统能够对该类银狐木马进行有效检出。

图 9 观成瞰云(ENS)-加密威胁智能检测系统检测结果

四、总结

近期,黑产组织依托银狐木马等攻击工具发起的恶意活动日益猖獗,其攻击范围覆盖政府、金融等关键领域,构成严峻威胁。本次分析的新型变种更是进一步印证了该家族在加密通信技术上的快速演进趋势,其采用的基于随机数动态派生会话密钥的机制,标志着攻击者正转向更复杂、更隐蔽的通信技术路线,以增强对抗检测的能力。观成安全研究团队将持续跟踪该木马家族的技术动态,不断提升对各类变种的检测发现与响应处置水平,协助客户有效防范数据泄露与系统控制风险,为关键信息基础设施的安全稳定运行提供可靠支撑。