承接前两篇对 Deepfake Detection 与图像隐私保护技术的系统梳理,本文将进一步聚焦图像在开放传播环境中的篡改风险,重点讨论深度学习在篡改定位、主动取证以及图像免疫与自恢复等方向的研究进展与技术趋势。

一、从"事前防护"到"事后取证":研究问题的再演进

在上一篇(中)中,我们主要关注的是图像发布前的隐私保护问题,其核心目标在于:

-

降低身份与属性信息的泄露风险

-

防止图像被滥用、爬取或用于二次训练

然而,在真实传播环境中,即便图像已经经过隐私保护处理,仍然可能面临新的安全威胁,例如:

-

局部或全局内容被篡改

-

图像被二次编辑、拼接或再创作

-

恶意伪造内容混入真实图像传播链路

在这一背景下,图像安全研究的关注点进一步转向:图像被篡改后,是否能够发现?能否定位?是否可以恢复?

这推动了研究从"事前防护"走向"事后取证 + 主动免疫"的新阶段。

二、篡改定位(Manipulation Localization)

2.1 研究目标与挑战

与仅判断"是否被篡改"的二分类任务不同,篡改定位关注的是:

-

精确识别被篡改的区域

-

尽量避免对未篡改区域的误检

这类任务面临的主要挑战包括:

-

篡改区域尺度差异大

-

篡改方式多样(复制、拼接、修补、编辑等)

-

篡改痕迹在高质量生成模型下逐渐弱化

2.2 深度学习驱动的被动定位方法

现有被动篡改定位方法通常基于以下线索:

-

噪声分布不一致

-

频域统计特征异常

-

边缘与纹理连续性破坏

深度学习方法通过多尺度、多分支结构对上述线索进行联合建模,实现对篡改区域的精细化定位。

这类方法的优势在于:

-

不需要对原始图像进行任何预处理

-

适用于未知来源的图像

但其局限性也较为明显:

-

对高质量 AIGC 生成内容泛化能力有限

-

强依赖训练数据中篡改类型的覆盖程度

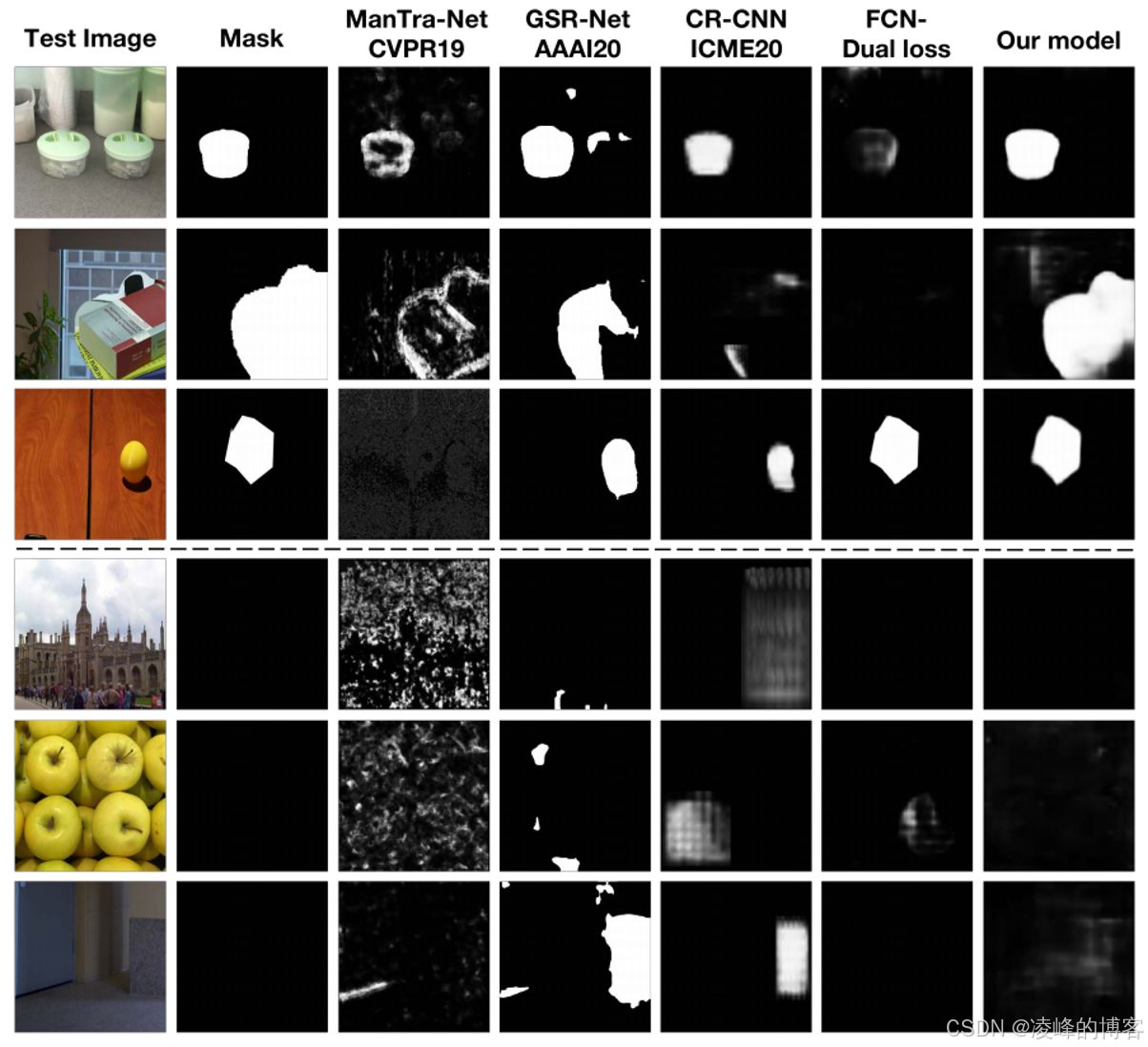

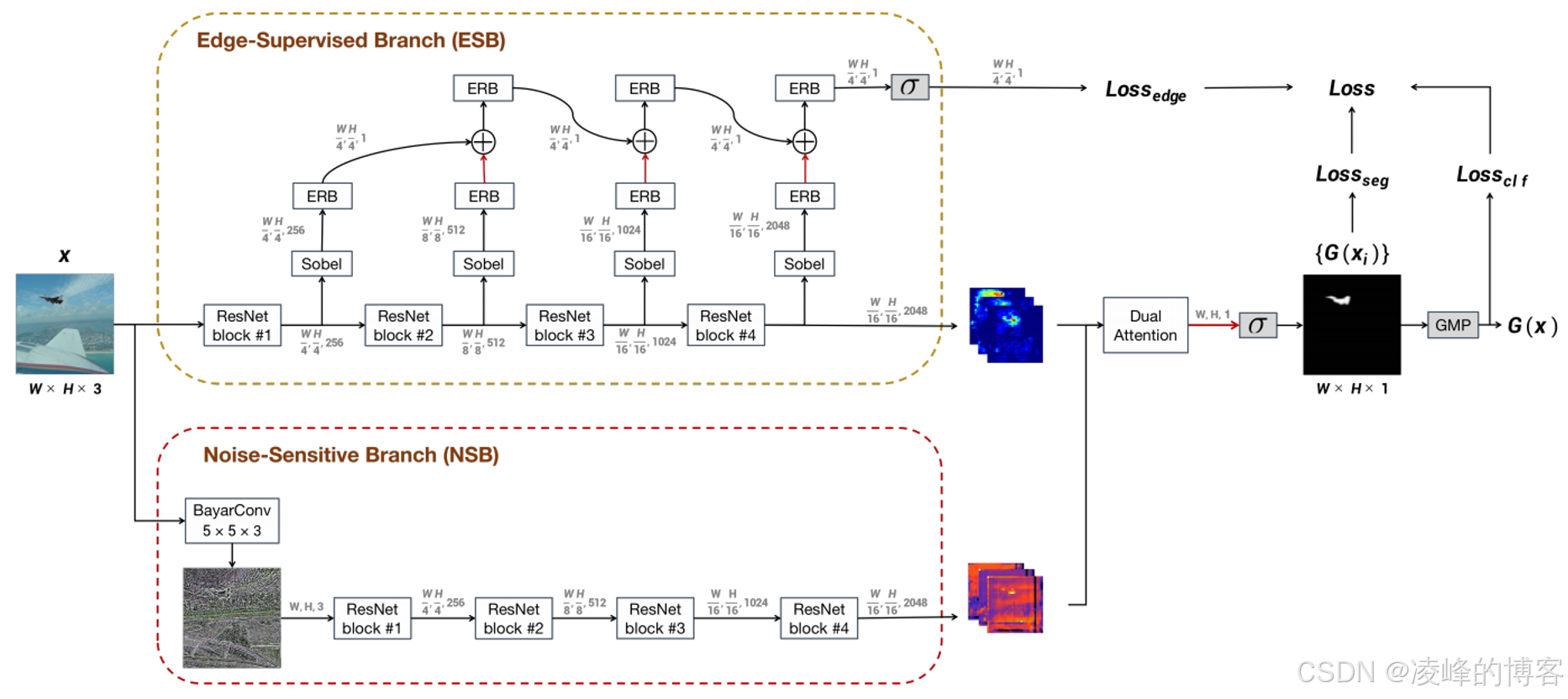

1、Image Manipulation Detection by Multi-View Multi-Scale Supervision

篡改对于边缘细节以及原有的噪声具有特异性; 结合边缘特征与噪声特征来检测篡改区域。

Chen X, Dong C, Ji J, et al. Image manipulation detection by multi-view multi-scale supervision[C]//Proceedings of the IEEE/CVF International Conference on Computer Vision. 2021: 14185-14193.

三、主动取证:从"找伪影"到"嵌入证据"

3.1 被动取证的局限性

随着生成模型的快速发展,传统被动取证方法逐渐暴露出不足:

-

生成内容纹理逼真,伪影难以区分

-

新型篡改方式层出不穷

-

取证模型往往对训练数据分布高度敏感

在此背景下,研究者开始探索主动取证(Proactive Forensics)思路。

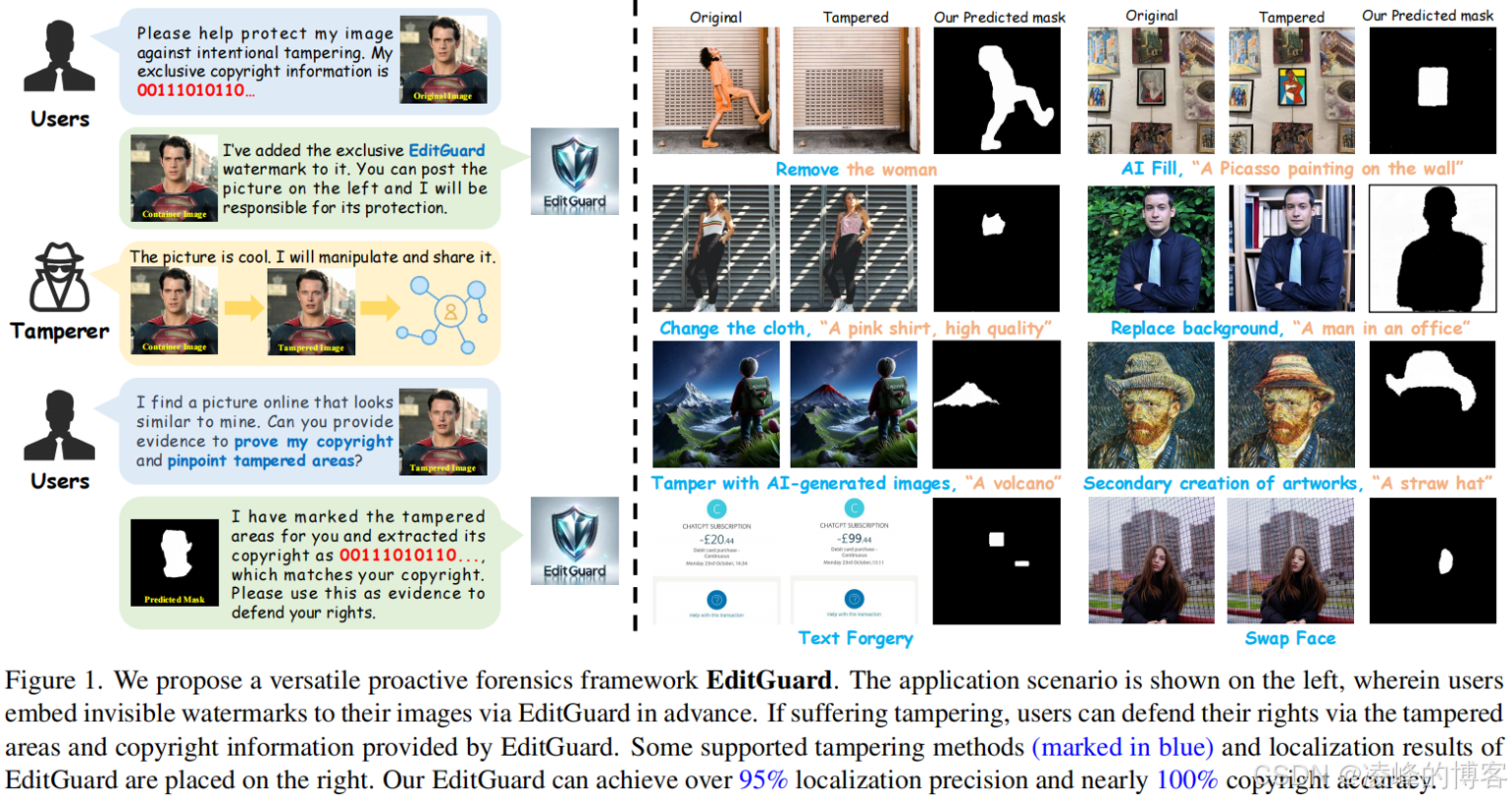

AIGC模型的兴起引发安全及隐私隐患。 传统被动取证倾向于寻找伪影、闪烁等异常,难以应对现有AIGC模型生成的更真实的纹理。 现有方法过于依赖各类伪造数据,且更倾向于关注简单的伪造。

针对更加广泛的AIGC篡改编辑(换颜色、文字修改、换脸、二次创作等); 训练与篡改类型解耦:无需各类篡改数据来训练; 版权追溯(鲁邦)与篡改定位(脆弱)。

3.2 主动取证的基本思想

主动取证的核心理念是:**在图像发布之前嵌入可验证信息,使其在后续篡改后仍可用于检测与定位。**这类方法通常结合:

-

鲁棒水印(用于版权认证)

-

脆弱或半脆弱机制(用于篡改定位)

在推理阶段,通过对嵌入信息的恢复或比对,实现:

-

篡改判定

-

篡改区域定位

相比被动方法,主动取证具有以下优势:

-

与篡改类型解耦

-

不依赖大规模伪造数据训练

-

对 AIGC 泛化能力更强

3.3 版权认证与篡改定位的统一建模

近年来,一些研究尝试在统一框架中同时实现:

-

版权认证(鲁棒性)

-

篡改定位(敏感性)

其核心思想是:

-

对不同安全目标嵌入不同层级或不同性质的信息

-

在鲁棒性与敏感性之间进行权衡设计

这一方向为构建可验证、可追溯的图像传播体系提供了重要技术支撑。

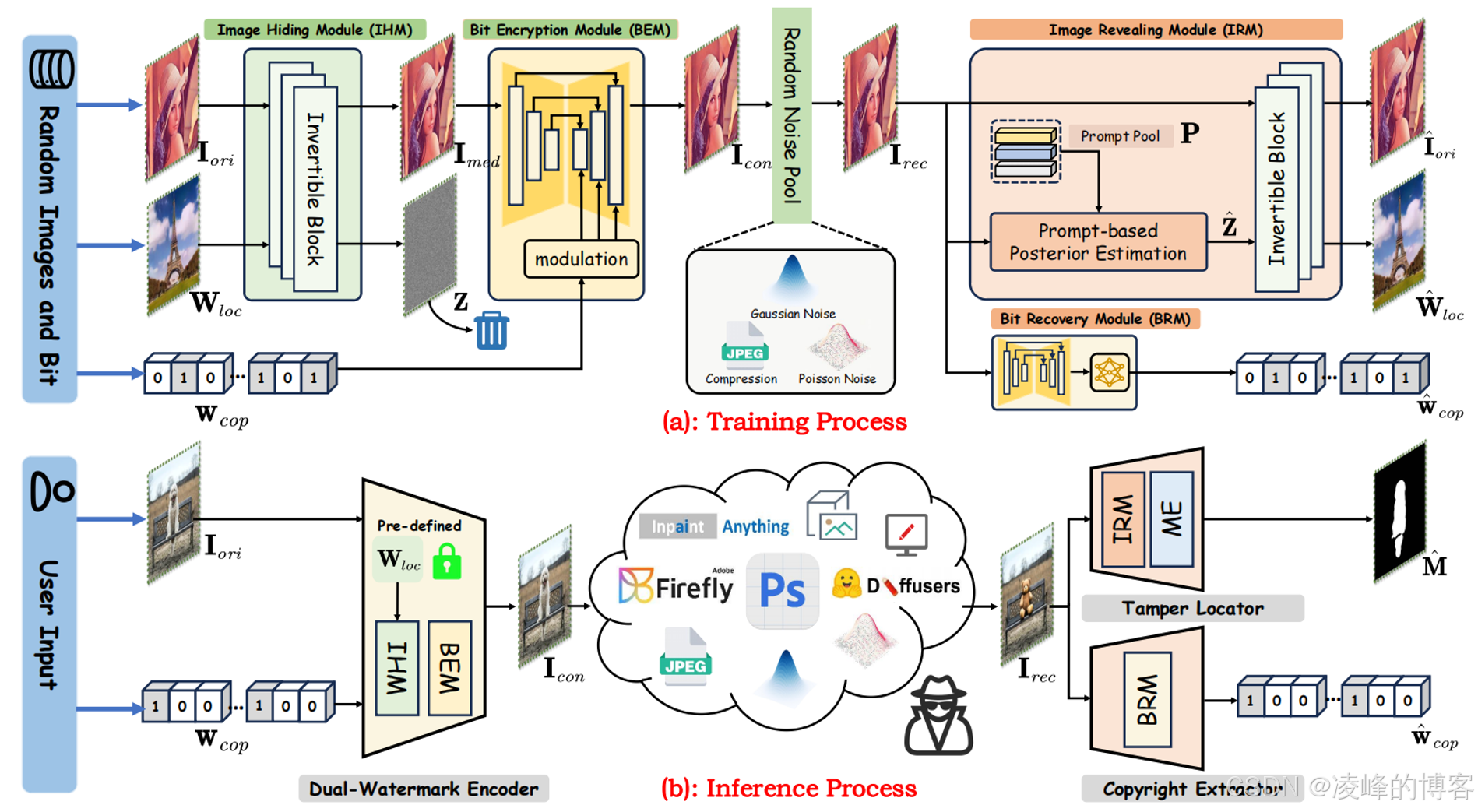

1 EditGuard: Versatile Image Watermarking for Tamper Localization and Copyright Protection

(a)训练流程:包含可逆图像隐写与鲁棒性水印两部分; 训练目标:能够实现隐写与完整恢复;鲁邦认证水印; (b)推理过程:采用任意图像作为秘密图像隐写至目标图像,经篡改后再恢复出秘密图像,通过像素比较得到篡改区域定位图。

四、图像免疫(Image Immunization)

背景:数字图像容易受到恶意攻击,虚假信息传递会带来社会危害。 动机:(以往脆弱水印)定位篡改区域时对退化过于敏感,自恢复时要求破坏区域很小(6.6%)。

4.1 研究动机

传统脆弱水印方法在定位篡改区域时往往存在两个问题:

-

对良性退化(如压缩)过于敏感

-

自恢复能力有限,且对篡改区域大小要求严格

为此,研究者提出了图像免疫(Image Immunization)这一新范式。

4.2 图像免疫的基本框架

图像免疫方法通常包含四个关键阶段:

-

免疫生成(Immunization)

在图像发布前进行特定编码,使其具备"免疫特性"

-

攻击与退化模拟

显式建模篡改与失真过程

-

篡改定位(Verification)

精确检测并定位被篡改区域

-

自恢复(Self-Recovery)

对未被篡改区域进行高质量恢复

在这一框架中,免疫与恢复往往被视作一对可逆过程,通过深度网络进行联合建模。

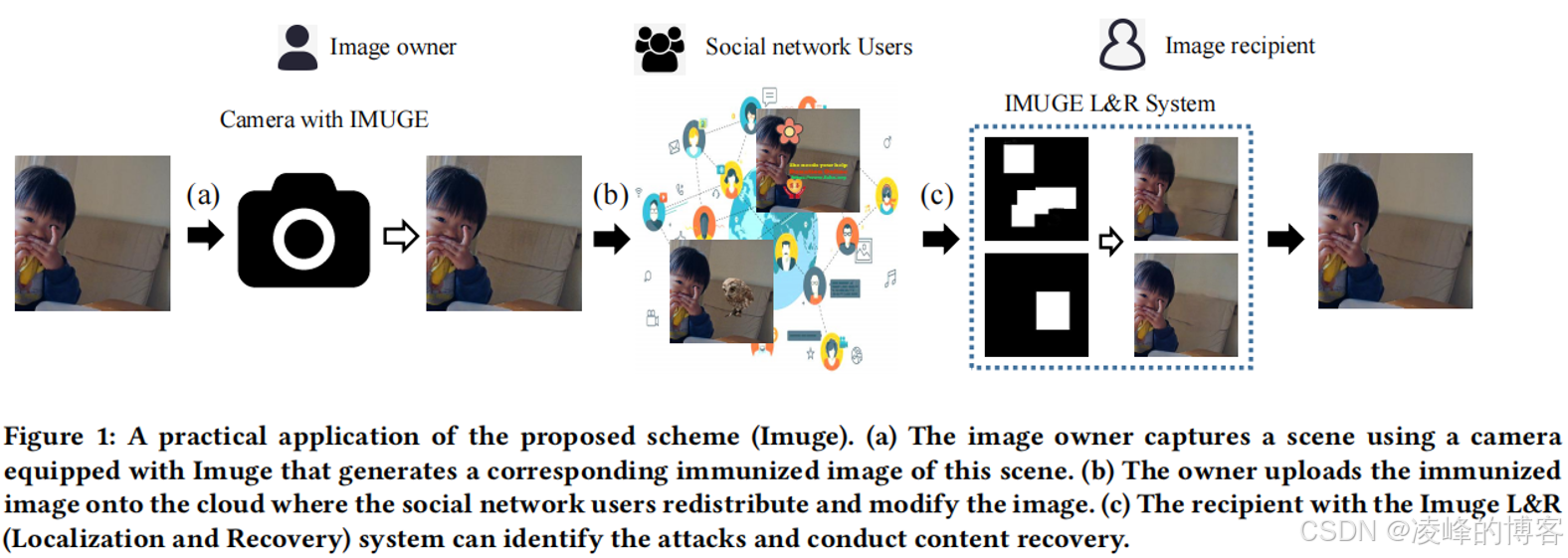

流程:免疫、发布后攻击退化、定位、自恢复;

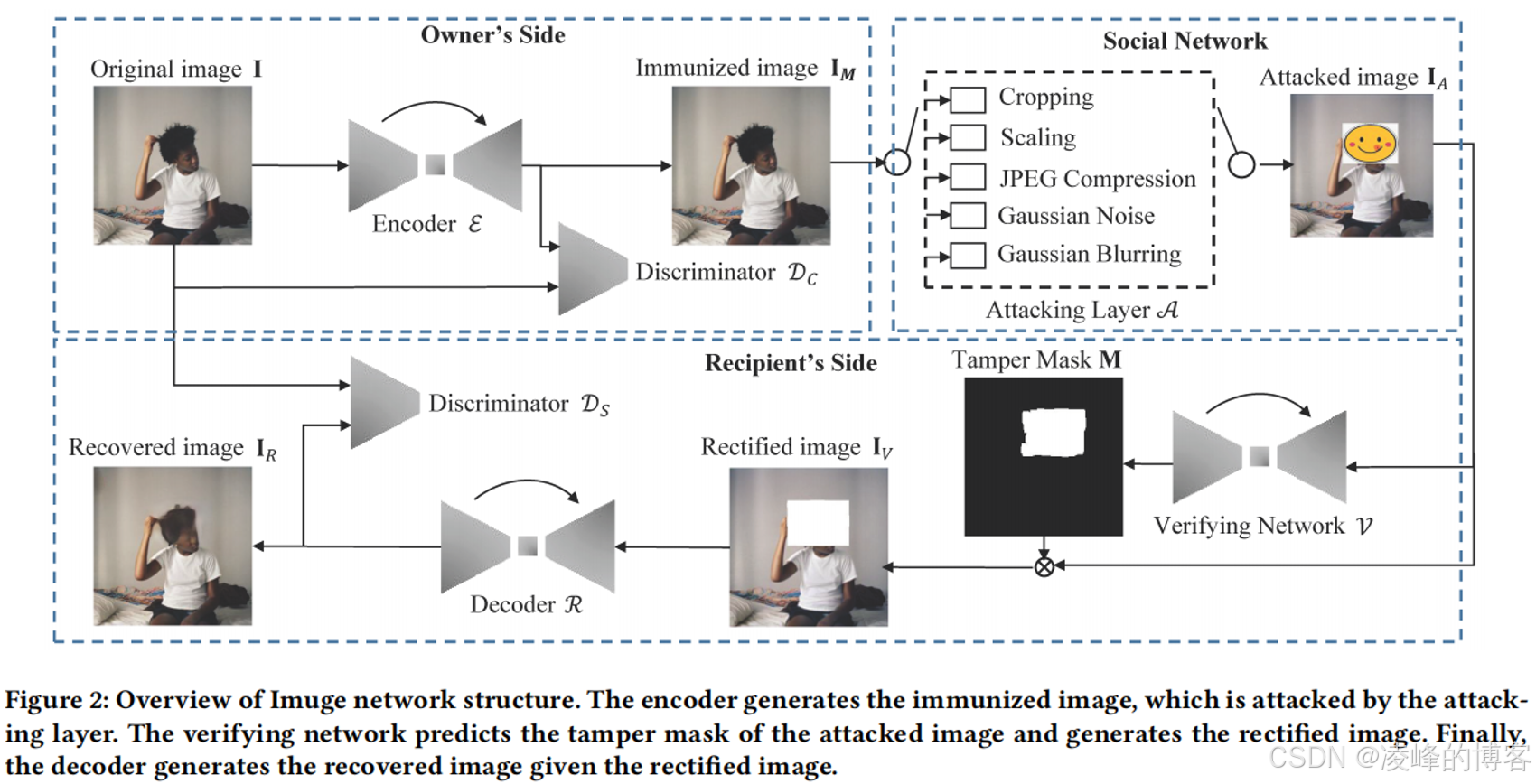

框架:编码器(免疫)、攻击层、验证网络(定位)、解码器(自恢复);

贡献:首个DL鲁棒性定位自恢复框架、免疫不可见并有效恢复、较高精度。

Ying Q, Qian Z, Zhou H, et al. From image to imuge: Immunized image generation[C]//Proceedings of the 29th ACM international conference on Multimedia. 2021: 3565-3573.

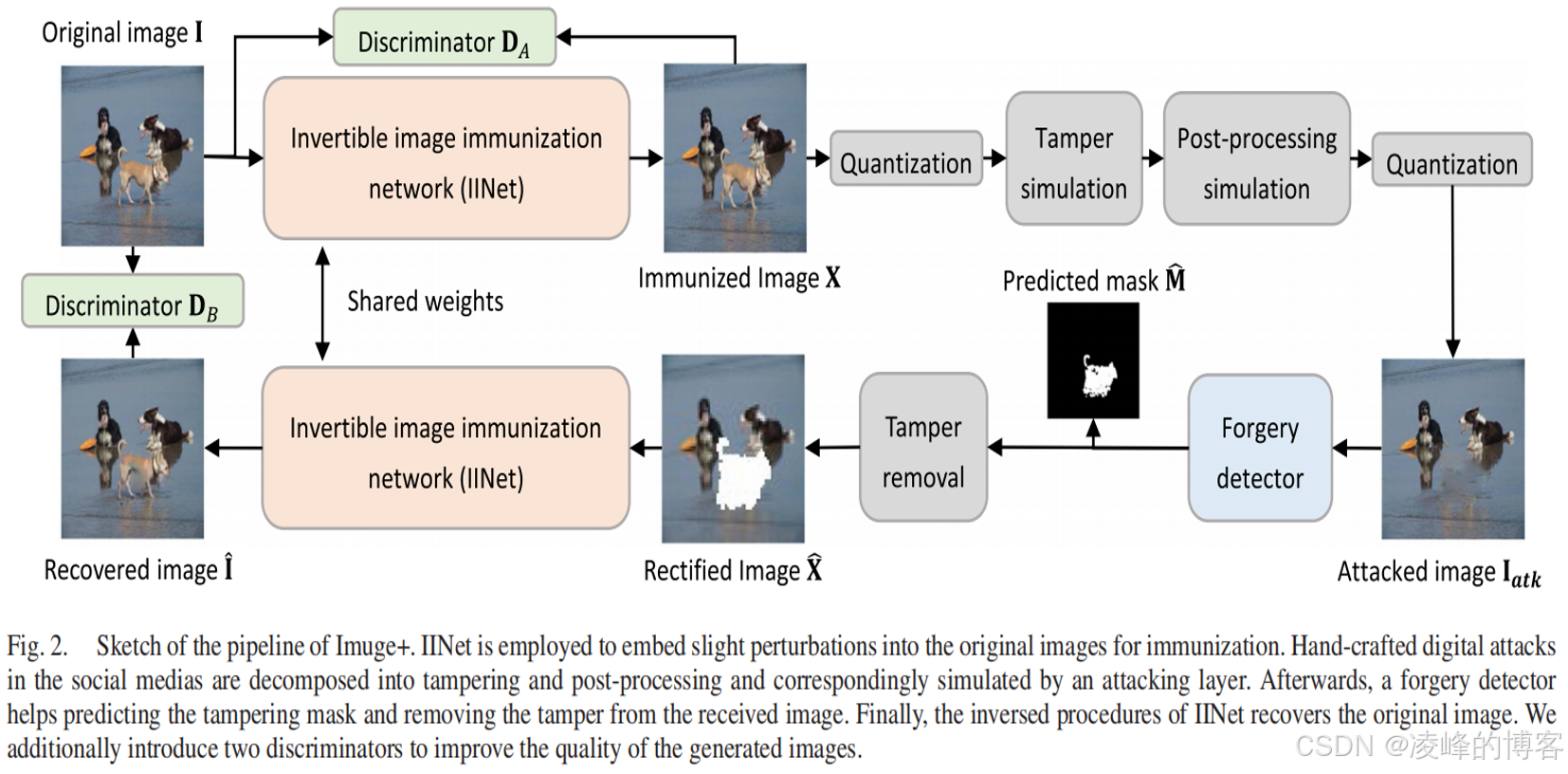

框架:免疫生成编码(Owner)、攻击层(social network)、验证网络(定位)、解码

网络结构:免疫生成编码:U-Net,Im = I + R; 噪声层:噪声、模糊、采样、压缩;抠图; 验证网络、解码:U-Net。

流程:免疫、发布后攻击退化(模拟篡改与失真)、定位、自恢复(免疫可逆);

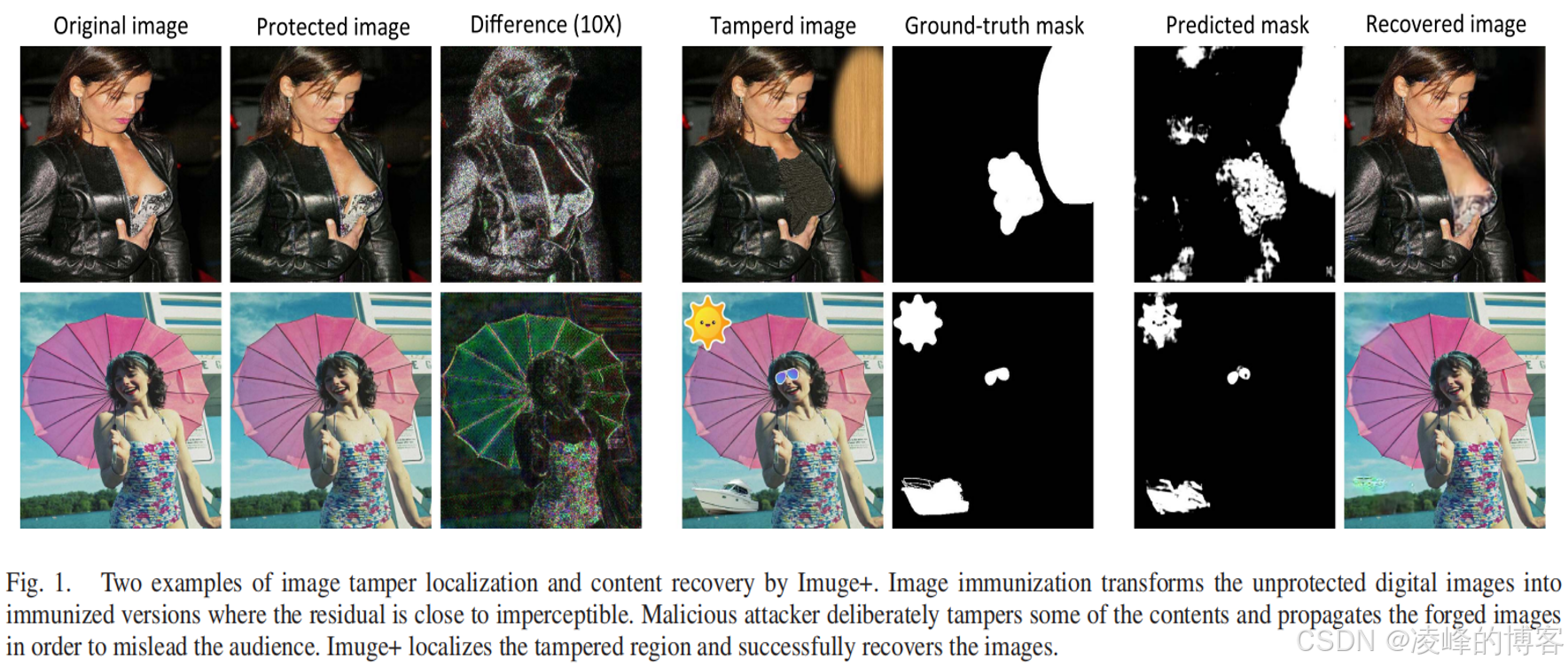

框架:编码器(免疫)、攻击层(压缩模拟网络)、定位网络(定位)、解码器(可逆自恢复);

贡献:鲁棒性定位自恢复框架(可逆)、压缩模拟网络、较高精度。

Ying Q, Zhou H, Qian Z, et al. Learning to immunize images for tamper localization and self-recovery[J]. IEEE Transactions on Pattern Analysis and Machine Intelligence, 2023.

4.3 从定位到恢复:鲁棒性与可用性的统一

相比传统方法,图像免疫技术具有以下显著特点:

-

对良性退化具有更强鲁棒性

-

支持较大面积篡改后的内容恢复

-

在定位精度与恢复质量之间取得更优平衡

这一方向标志着图像安全研究从"检测为主"进一步走向:

检测 + 定位 + 恢复的一体化设计

五、趋势总结:构建完整的图像安全闭环

综合前文可以看到,深度学习驱动下的图像安全研究正在形成一条清晰的发展主线:

-

(上):真实性鉴别与深度伪造检测

-

(中):隐私保护、去标识化与可逆安全

-

(下):篡改定位、主动取证与图像免疫

整体趋势可概括为:

-

从事后鉴别走向事前设计

-

从单一检测走向系统化防护

-

从"发现问题"走向"预防与恢复并重"

在 AIGC 快速发展的背景下,如何在保证图像可用性的同时,构建可信、可验证、可恢复的安全机制,将成为图像安全与隐私保护领域持续关注的核心问题。