概述

EVA 是一款AI渗透测试代理,通过AI驱动的攻击策略、自主指令生成以及基于输出的实时漏洞分析,引导用户完成完整的渗透测试。目标不是取代渗透测试的专业人士,而是指导和协助,提供更快的结果。

主要功能

- 🜂 智能推理:基于查询的高级AI驱动分析和攻击路径识别。

- ⵢ 自动枚举:基于所提供目标进行系统性目标侦察和信息收集。

- ꎈ漏洞评估:基于人工智能的漏洞识别与利用策略,建议漏洞或开源情报的下一步步骤。

- ⑇ 多重AI后端:支持Ollama、OpenAI GPT、G4F.dev 及自定义API端点

- ㄖ 会话管理:持久会话与聊天

- ⑅ 交互式接口:实时命令执行和多阶段输出分析。

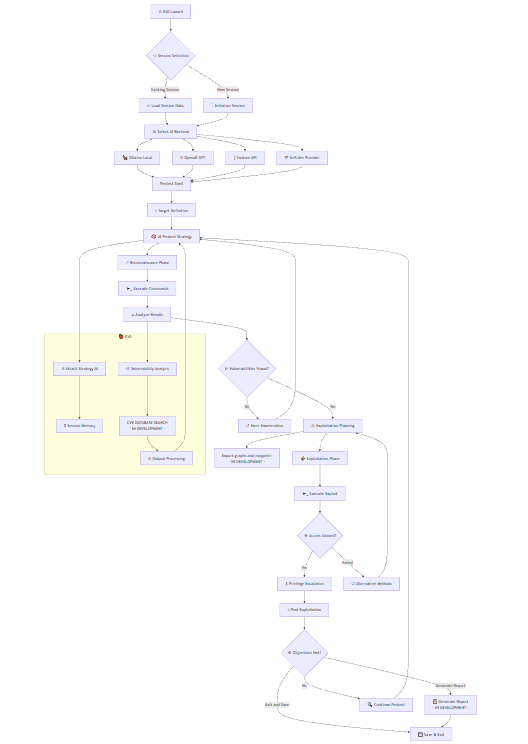

EVA逻辑与渗透测试流程

† 快速入门

🍎 安装

# Ollama for local endpoint (optional)

curl -fsSL https://ollama.ai/install.sh | shr

# EVA installation

git clone https://github.com/ARCANGEL0/EVA.git

cd EVA

chmod +x eva.py

./eva.py

# Adding it to PATH to be acessible anywhere

sudo mv eva.py /usr/local/bin/eva⬢ 配置舱外活动。

启动舱行时,它会自动处理:

- ✅ OpenAI API 密钥设置(如果使用 GPT 后端)

- ✅ Ollama 模型下载(WhiteRabbit-Neo,欢迎更换为其他想要的型号)

- ✅ 会话目录创建

- ✅ 依赖安装

如果你想修改端点、ollama 模型或其他:你可以在配置部分找到这些选项 eva.py

还有,是的。我知道它是一个只写一个文件的脚本,而且这不是好的编码实践,我听过有人抱怨为什么不拆分成模块。我故意把它做成一个文件,只做单次运行,路径上更方便,如果你想拆分,只需分叉粘贴到不同的.py文件,然后把EVA设为模块化而不是单文件。

📁 舱外活动的目录结构(目前为单文件,非模块化)

~/.config/eva/

├── sessions/ # Session storage

│ ├── session1.json

│ ├── session2.json

│ └── ...

└── eva.py # original file

└── .env # API keys (auto-generated)ꀬ 在哪里更改舱外活动选项

# Key Configuration Options

API_ENDPOINT = "" # This is the custom API URL.

G4F_MODEL = "gpt-5-1-instant"

OLLAMA_MODEL = "jimscard/whiterabbit-neo:latest" # change ollama model as you wish, most recommended one is whiterabbit

CONFIG_DIR = Path.home() / ".config" / "eva" # config folder for EVA

SESSIONS_DIR = CONFIG_DIR / "sessions" # where to store EVA sessions🖴 使用指南

初始化

python3 eva.py-

选择会话:选择现有会话或创建新会话

-

选择AI后端 :

- Ollama(推荐):本地AI,WhiteRabbit-Neo模型

- GPT-5:OpenAI 的最新模型(需要 API 密钥)

- G4F:使用 g4f.dev 端点,模型GPT 5-1,欢迎更换模型。

- 自定义API:如果需要,可以拥有自己的API端点

-

在聊天输入栏输入你的请求或需要帮助的舱外活动帮助!

用户>我需要关于一台夺旗机的帮助,IP是10.10.16.81

请求后,命令会被提供,渗透测试工作流程将启动,请使用以下命令作为参考。

| 指挥 | 描述 |

|---|---|

| /exit / /quit | 退出舱外活动并保存会话 |

| /model | 改变AI后端 |

| /menu | 返回会话菜单 |

| R | 运行建议命令 |

| S | 跳过命令 |

| A | 询问下一步 |

| Q | 退出会议 |

ㄖ 聊天会话示例

演示视频。

USER > I'm on a Windows target at IP 10.10.11.95, what should I enumerate first?

[ANALYSIS]

Based on the Windows environment, I need to perform comprehensive

enumeration focusing on:

1. System Information (OS version, patches, architecture)

2. Network Services (ports, services, listening processes)

3. User Context (current user, groups, privileges)

4. Security Controls (AV, firewall, UAC settings)

5. Potential Attack Vectors (SMB, RDP, IIS, etc.)

Let me start with basic system reconnaissance to understand the target better...

> execute: nmap -sC -sV -O 10.10.10.10

| [R]un | [S]kip | [A]sk | [Q]uit |

> RAI 后端

🦙 奥拉玛(推荐)

- 型号:(OffSec 中最佳型号)

jimscard/whiterabbit-neo:latest- ✅ 完全离线运行

- ✅ 无需 API 成本

- ✅ 注重隐私

- ❌ CPU 和 GPU 使用率较高,建议使用 16GB 以上的 VRAM/RAM

- ❌ 较重的型号,~9.8GB型号

⬡ OpenAI GPT

- **模型:**GPT-5,GPT-4.1(备份)

- 关于 :

- ✅ 更快的推理

- ✅ 丰富的知识基础

- ✅ 持续更新

- ❌ 付费,需要apikey

ᛃ G4F.dev

- 模型:GPT-5-1

- 关于 :

- ✅ 实时更新信息(通常如此)

- ✅ 快速回复

- ❌ 有时可能不稳定或宕机,稳定性低。

⟅ 自定义API

- 端点 :可配置为自己使用。

API_ENDPOINT - 关于 :

- ✅ 自定义模型集成

- ✅ 可以随意修改

⑇ 路线图

- ⬢ OpenAI集成:将OpenAI整合进舱外活动

- ⬢ G4F.DEV:新增G4F端点以释放GPT5的使用。

- ⬢ 自定义API:除了ollama和OpenAI外,还可添加自定义端点

- ⬡ 自动报告:PDF/HTML报告生成

- ⬡ 云集成:AWS/GCP部署准备就绪

- ⬡ CVE数据库集成:实时漏洞数据

- ⬡ 网页界面:基于浏览器的舱外活动仪表盘

- ⬡ 视觉攻击地图:交互式网络图,如连接或类似,如Kerberos域和AD设备。

⨹ 法律通知

🚨 重要

这个工具仅适用于允许的环境!

✅ 批准的使用场景

夺旗(CTF)竞赛

授权渗透测试

安全研究和实验室环境 你拥有或明确许可测试的

系统

🚫 禁止使用情况

未经授权访问任何系统

非法或恶意活动

未经明确授权的生产系统 你不拥有或控制的

网络