尊敬的各位来宾:

大家好!今天非常荣幸能与大家分享《风险情报驱动的数字供应链安全治理实践》。在数字化深入发展的今天,软件已成为各行各业的核心基础设施,而软件供应链的安全稳定,更是关乎企业生存、行业发展乃至国家网络空间安全的关键。

治理背景:

为什么国家与行业如此重视供应链安全?

根据国家标准GB/T 43698-2024《网络安全技术 软件供应链安全要求》的定义,软件供应链是需方和供方基于供应关系,开展并完成软件采购、开发、交付、获取、运维和废止等供应活动而形成的网链结构。简单来说,从软件的"工厂"(开发阶段)到"江湖"(运营阶段),这一完整链路中的所有环节,都属于软件供应链的范畴。我们所做的,就是为这条"数字应用"的全生命周期安全保驾护航。

演讲现场-悬镜安全技术合伙人 董毅

实践指南:

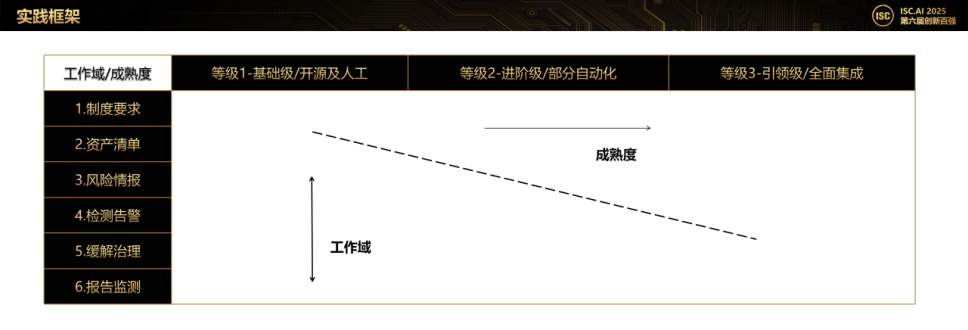

六级工作域+三级成熟度的治理框架

我们将数字供应链安全治理的探索,归纳为六个核心工作域和三个成熟度等级。六个工作域(制度要求、资产清单、风险情报、检测告警、缓解治理、报告监测)没有优先级之分,需要全面覆盖;三个成熟度等级则是循序渐进的提升过程,从基础级到进阶级,再到引领级,实现从"被动防御"到"主动治理"的跨越。

数字供应链安全实践框架

基础级:开源工具+人工,筑牢安全底线

基础级的核心是利用开源工具结合人工操作,实现供应链安全的基本保障,适合资源投入有限的中小组织或起步阶段的企业。

这里要重点推荐OpenSCA工具------作为全球开源数字供应链安全社区的核心项目,它支持200M+组件、400K+漏洞、100K+投毒情报的检测,轻量易用且能力完整,覆盖IDE/命令行/云平台、离线/在线等多种使用场景,能帮助企业零成本实现开源组件的风险管控和SBOM生成。

全球开源数字供应链安全社区-OpenSCA

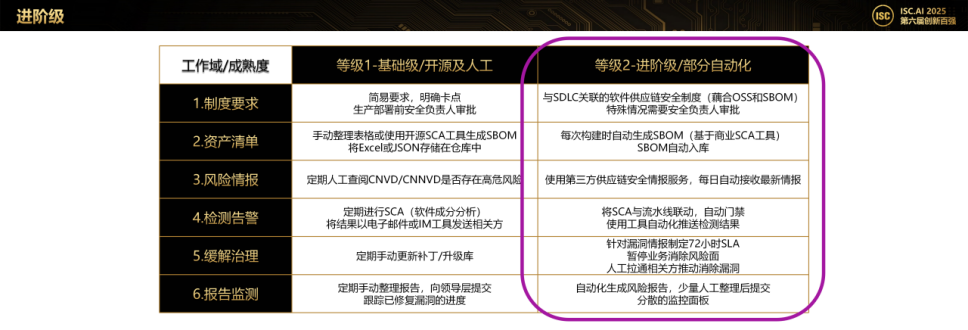

进阶级:部分自动化,打通SDLC全流程

进阶级的核心是实现部分自动化,将供应链安全融入软件开发生命周期(SDLC),这也是目前大多数甲方客户所处的阶段------因为很多企业早年已开展DevOps或开发安全建设,具备一定的合规基础。

数字供应链安全建设-进阶级

引领级:全面集成,构建智能化治理体系

引领级是供应链安全治理的最高阶段,实现全流程自动化、智能化,目前仅少数大型企业和关键行业组织在推进建设。

核心支撑:

风险情报与多模态SCA的关键作用

在整个治理体系中,有两大核心支撑能力不可或缺:风险情报和多模态SCA。

风险情报:供应链安全的"驱动引擎"

风险情报是供应链安全治理的核心动力,这也是我们本次演讲主题的核心------没有精准、及时的情报,供应链安全就如同"盲人摸象"。很多早期实践者容易忽略这部分,因为传统威胁防护中供应链安全并非重点,但现在越来越多企业意识到,情报才是实现主动防御的关键。

多模态SCA:SBOM生产的"核心工具"

要生成各阶段高质量的SBOM,必须具备全模态SCA能力。不同场景的SBOM需要相应模态的SCA技术支撑,悬镜安全的多模态SCA引擎覆盖六大技术类别:

-

源码组成分析:针对开发测试阶段,检测源码文件中的开源成分和漏洞风险;

-

二进制制品分析:针对交付和采购阶段,检测移动应用、IoT固件、嵌入式系统等二进制文件的组件风险;

-

代码同源分析:针对开发测试阶段,检测代码片段与开源项目的相似度,规避知识产权风险;

-

容器镜像成分扫描:针对云原生交付场景,检测Docker镜像、OCI标准镜像中的恶意组件和敏感信息;

-

运行时动态追踪:针对测试和上线运营阶段,通过运行时插桩技术,检测应用真实加载的第三方组件;

-

SBOM风险情报预警:覆盖全供应链阶段,通过与SBOM全周期管理技术联动,实现小时级风险预警。

通过多模态SCA能力,企业能在各个阶段生成精准的SBOM,再结合SBOM的消费、转换和管理,形成完整的软件资产管控闭环。

缓解治理:

微创修复与风险精准管控

在漏洞缓解治理方面,不同成熟度等级有不同的解决方案。进阶级常用的暂停业务、封禁IP等方式,在金融、能源等关键行业并不适用------这些行业的业务连续性至关重要,不能随意中断。

平台支撑:

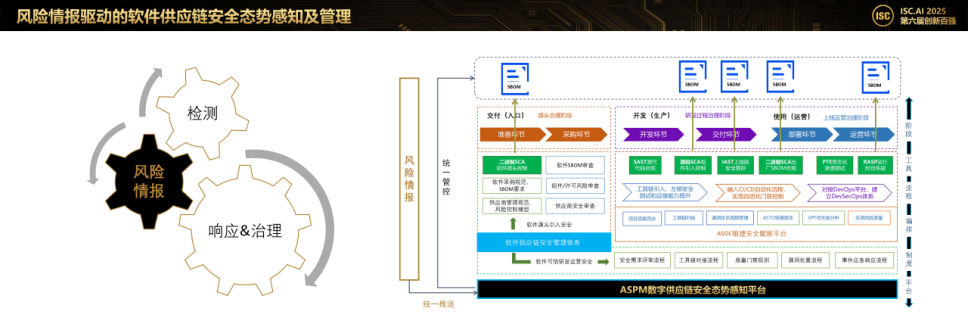

ASPM数字供应链安全态势感知平台

要实现上述所有能力的协同运作,必须依靠统一的平台------ASPM(应用安全态势管理)数字供应链安全态势感知平台。

情报驱动-软件供应链安全治理

该平台整合了全工具链、规章制度和流程,以风险情报为驱动,实现"情报-检测-响应"的闭环管理。一是合规管理,对标GB/T 43698等国标,实时展示合规满足度和趋势;二是资产管理,全面盘点软件资产及组件依赖、漏洞情况,支持资产对比和风险追溯;三是风险情报预警,第一时间推送漏洞、投毒等风险信息,并提供修复建议;四是安全扫描,覆盖源码、二进制、镜像包等多种类型的安全检测。

应用案例:

关键行业的实践落地

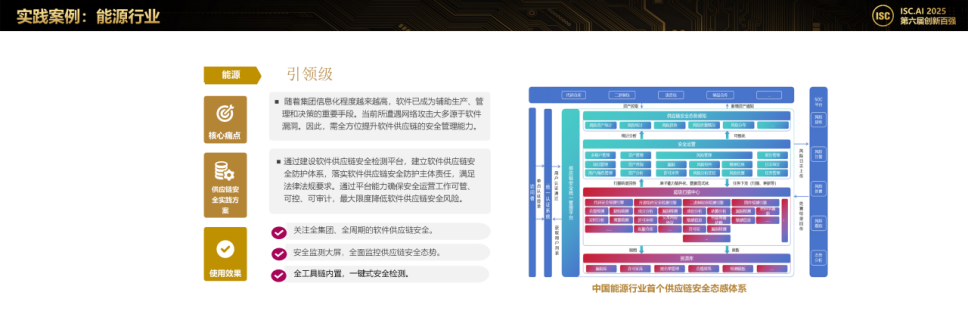

能源行业:引领级实践,构建全集团安全态感体系

某大型能源集团作为关键基础设施运营单位,随着信息化程度不断提高,软件已成为辅助生产、管理和决策的核心手段,网络攻击带来的风险日益突出。

能源行业案例实践

该集团通过建设软件供应链安全检测平台,搭建了中国能源行业首个供应链安全态势感知体系。平台实现了全集团、全周期的软件供应链安全管控:通过超级扫描中心整合代码安全检测、开源组件检测、二进制程序检测、固件检测等原子能力,对接集团SOC平台和统一认证系统;支持多租户管理,覆盖代码仓库、二进制包、制品仓库等全资产类型;通过安全监测大屏,实时展示风险统计、风险趋势、风险处置情况和资产分布。

汽车行业:进阶级实践,保障车端供应链透明合规

国内某头部新能源车企(远销海外市场),其车载移动娱乐系统应用由多元供应商提供,存在开源组件使用不规范、许可证合规风险等问题------若未遵守开源许可证要求,可能引发法律纠纷,影响海外市场布局。

汽车行业案例实践

该企业通过建立车端供应链安全审查制度,实现了三大核心目标:一是针对嵌入式固件及车端应用输出完整SBOM清单,全面梳理组件成分和许可证风险;二是在车端大屏中进行"开放源代码许可"声明公示,满足合规要求;三是审查供应商交付物,提高整车信息透明度。

总结与展望:

悬镜安全提出的"六级工作域+三级成熟度"框架,核心是通过风险情报驱动,以SBOM为核心载体,结合多模态SCA、RASP等技术工具,实现供应链安全的全生命周期管控。未来,随着AI技术的发展和网络威胁的演化,软件供应链安全的重要性将进一步提升。悬镜安全将持续深耕风险情报和技术工具创新,推动开源社区建设和行业标准落地,与各位同仁携手,共同筑牢数字供应链的安全防线。

我的分享到此结束,感谢大家的聆听!

部分标杆用户

关于"悬镜安全"

悬镜安全,起源于北京大学网络安全技术研究团队"XMIRROR",作为数字供应链安全和DevSecOps敏捷安全开拓者,始终专注于以"AI智能代码疫苗"技术为内核,凭借原创专利级"多模态SCA+DevSecOps+AI供应链情报预警"的第四代DevSecOps数字供应链安全管理体系,创新赋能金融、汽车电子、电信运营商、能源、政企、智能制造和泛互联网等行业用户,构筑起适应自身业务弹性发展、面向敏捷业务交付并引领未来架构演进的共生积极防御体系,持续守护全球数字供应链安全。