工具

python版本:Python 3.14.0,下载地址:https://pythonlang.cn/downloads/release/python-3140/

JADX版本: 1.5.3,下载地址:https://github.com/skylot/jadx/releases

MCP版本:jadx-mcp-server-v5.0.0,下载地址:https://github.com/zinja-coder/jadx-ai-mcp/releases

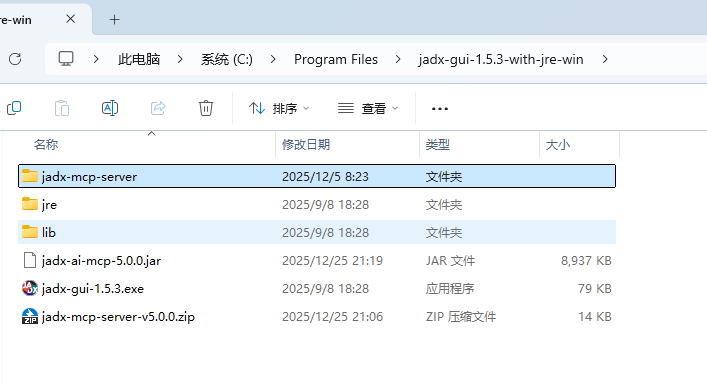

文件下载

将相关文件,下载到jadx文件目录下

安装过程

升级python至3.10以上版本

fastmcp 要求 Python 版本 >= 3.10

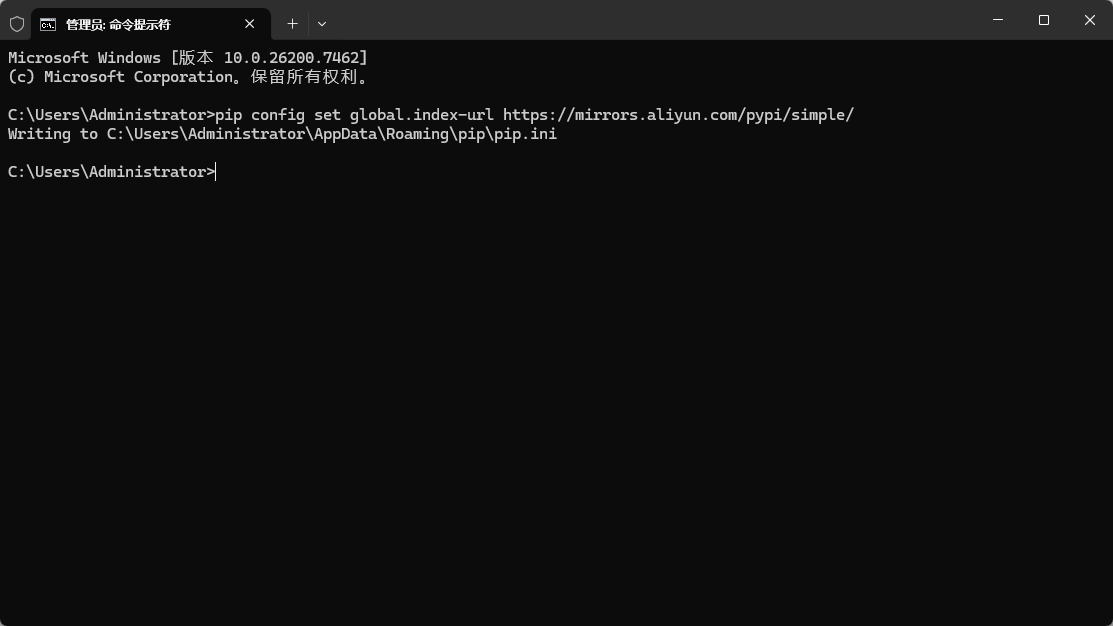

更换python源以求更快的下载速度

pip config set global.index-url https://mirrors.aliyun.com/pypi/simple/

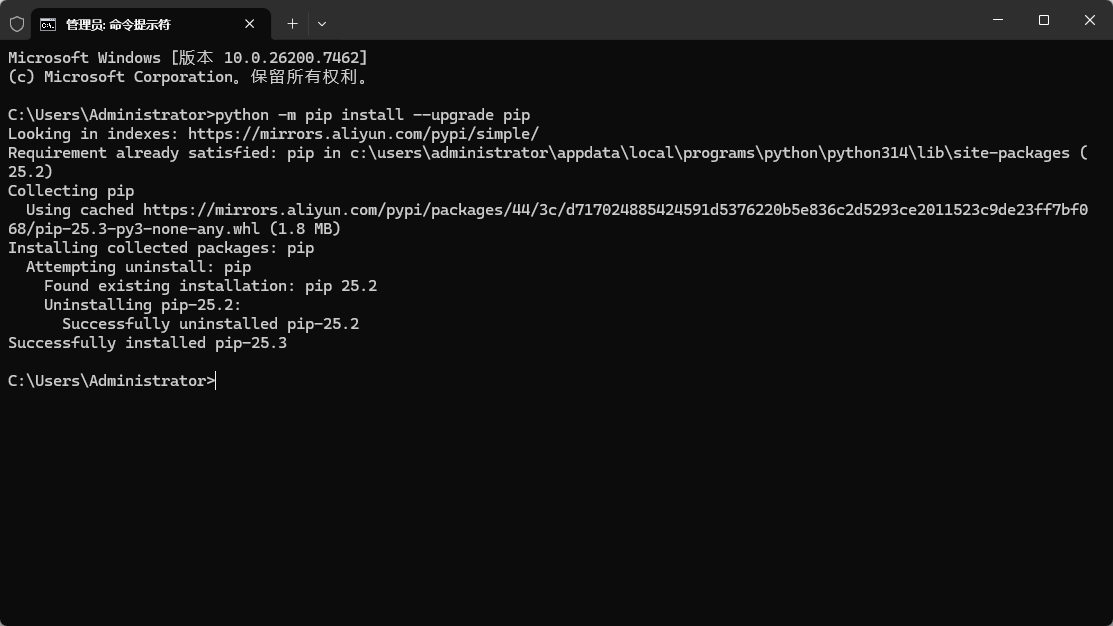

更新pip

python -m pip install --upgrade pip

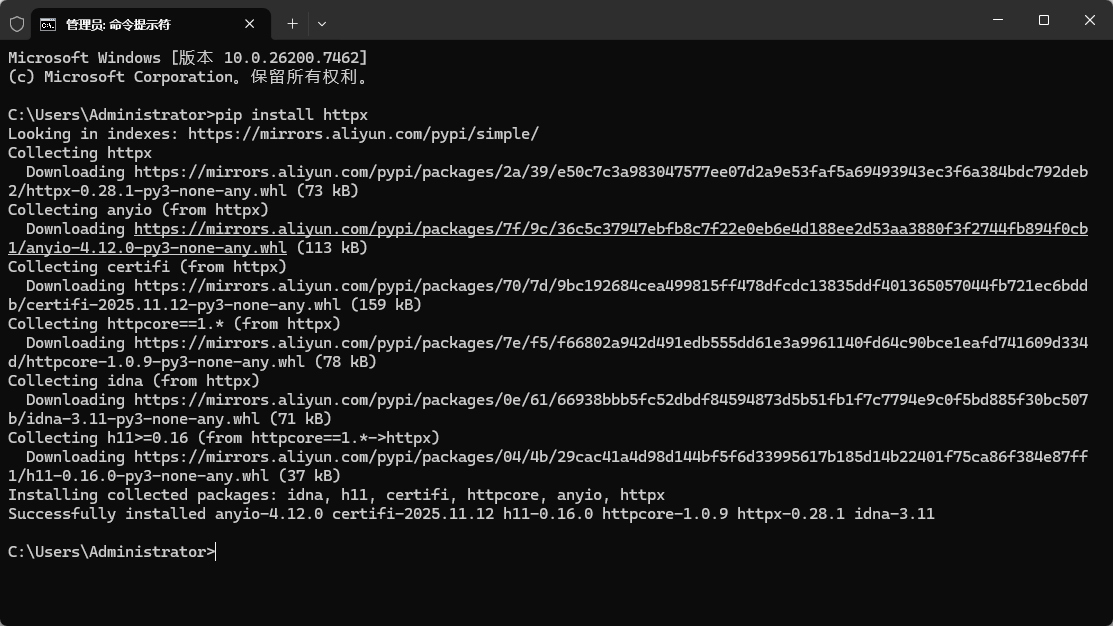

安装httpx包

pip install httpx

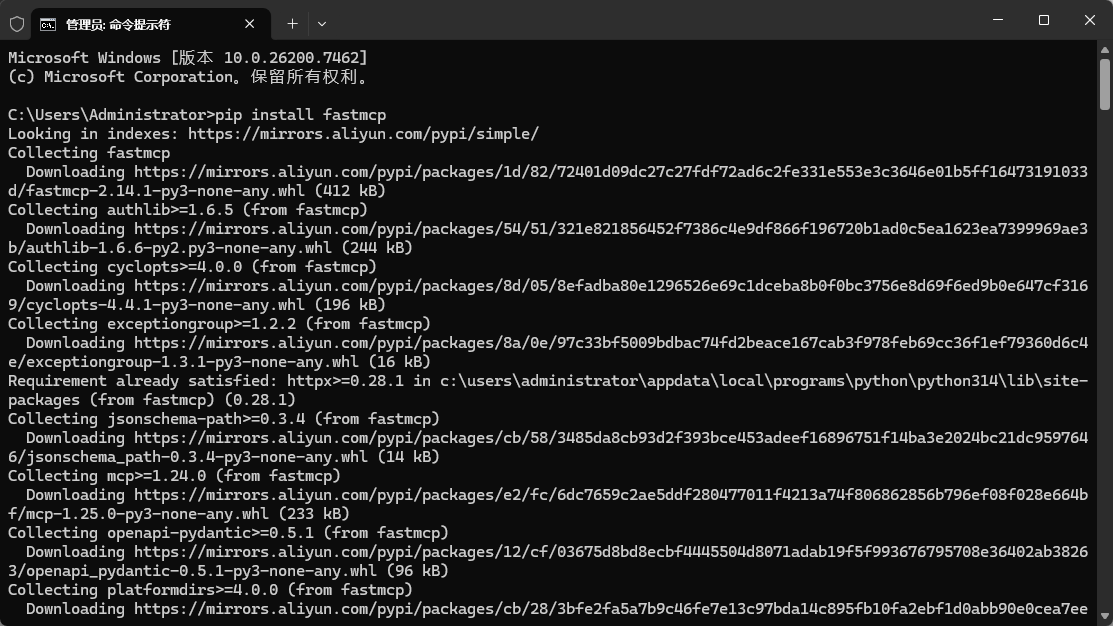

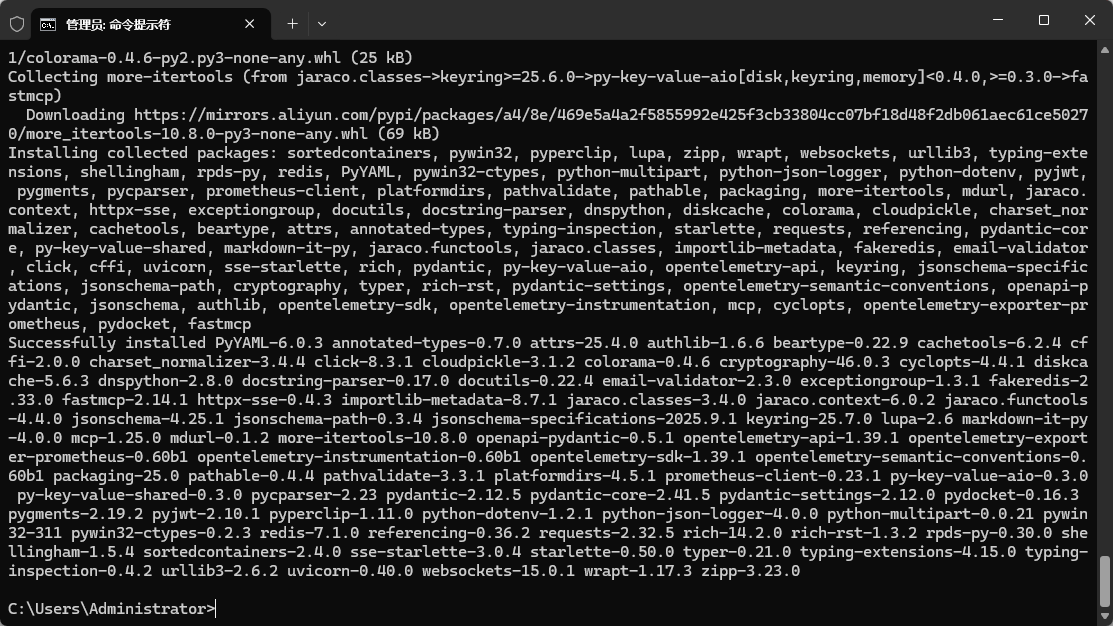

安装fastmcp包

pip install fastmcp

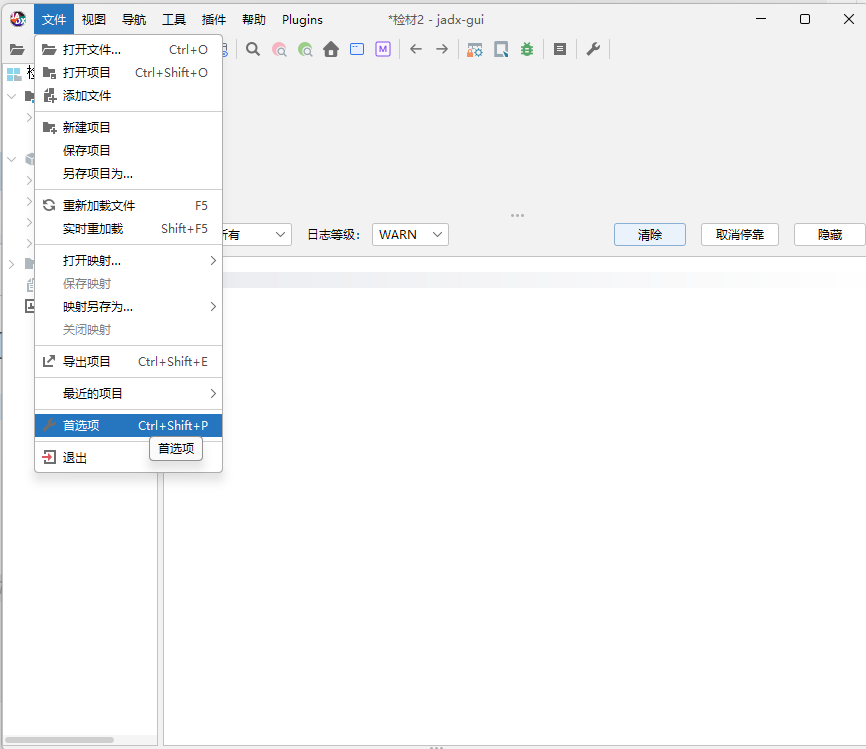

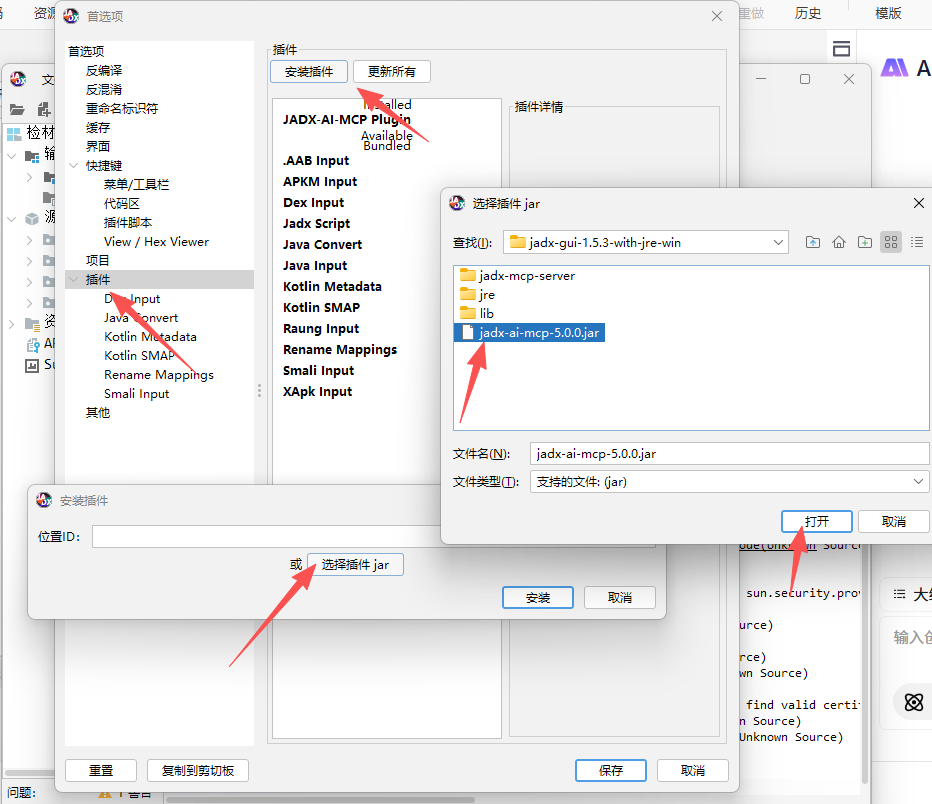

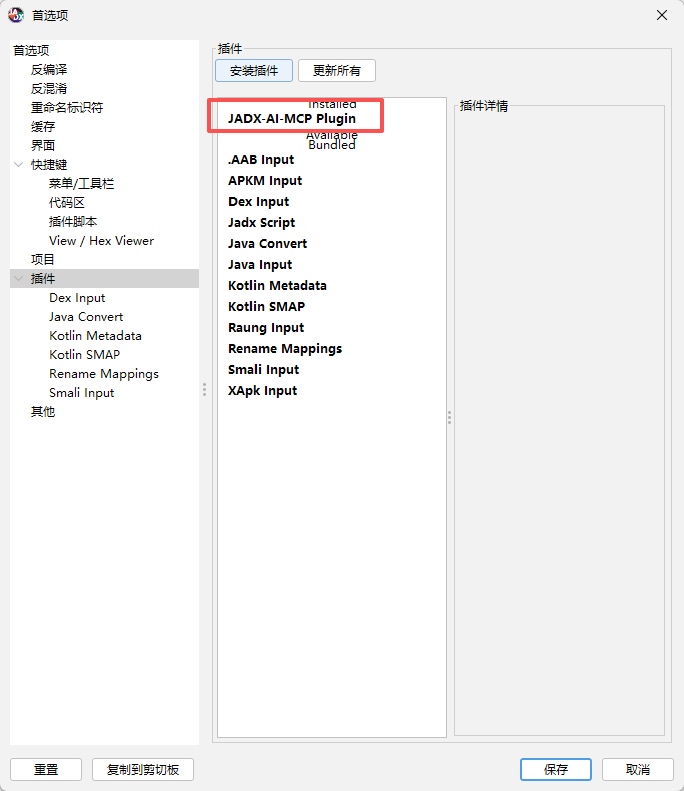

打开jadx的首选项

在插件模块,安装指定插件

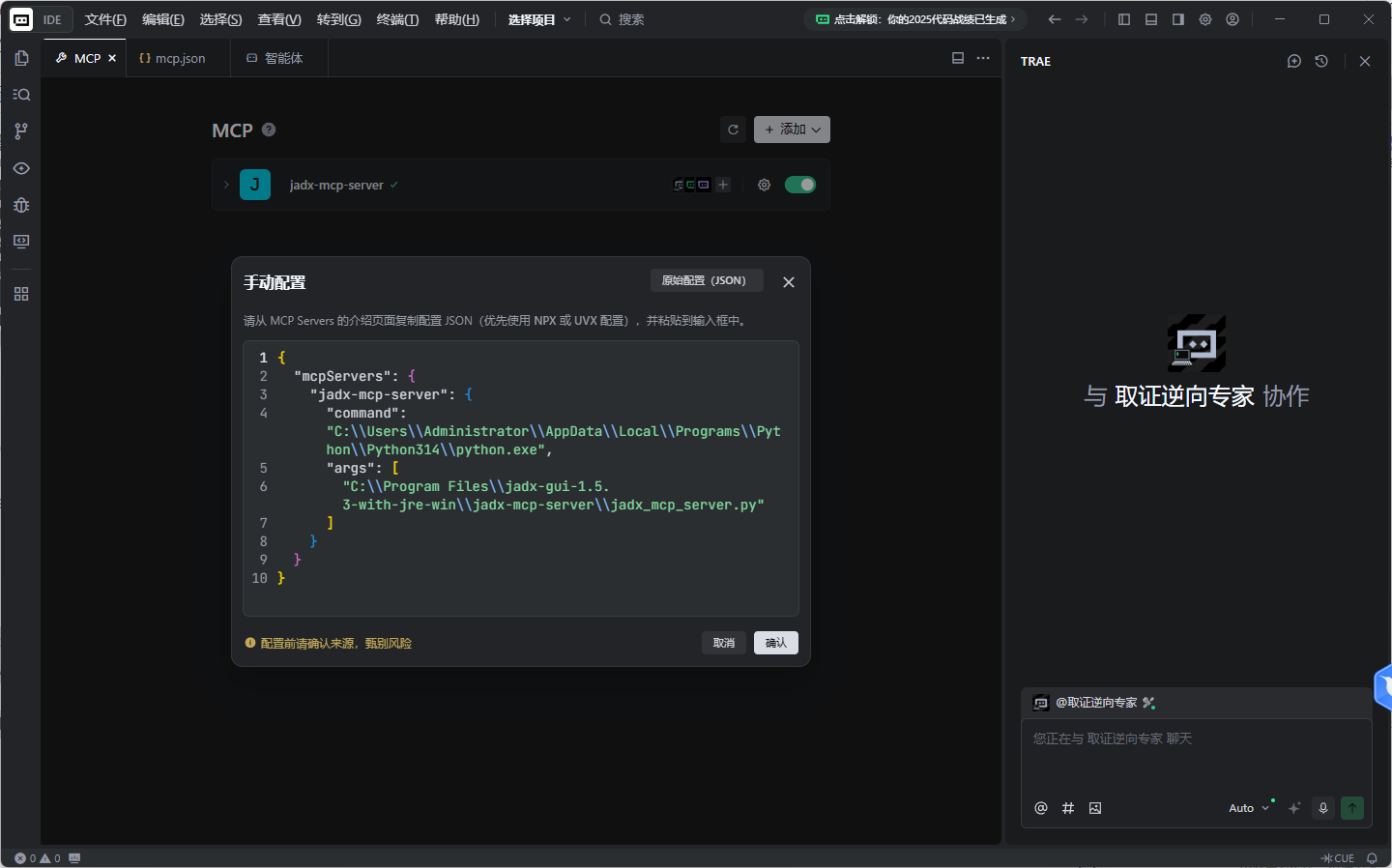

将配置输入到TRAE的配置里

我的python位置为C:\Users\Administrator\AppData\Local\Programs\Python\Python314\python.exe

所以我的command为C:\Users\Administrator\AppData\Local\Programs\Python\Python314\python.exe

args里面的位置就是下载的jadx_mcp_server.py的位置

json

{

"mcpServers": {

"jadx-mcp-server": {

"command": "C:\\Users\\Administrator\\AppData\\Local\\Programs\\Python\\Python314\\python.exe",

"args": [

"C:\\Program Files\\jadx-gui-1.5.3-with-jre-win\\jadx-mcp-server\\jadx_mcp_server.py"

]

}

}

}添加MCP,手动添加,输入上述json即可

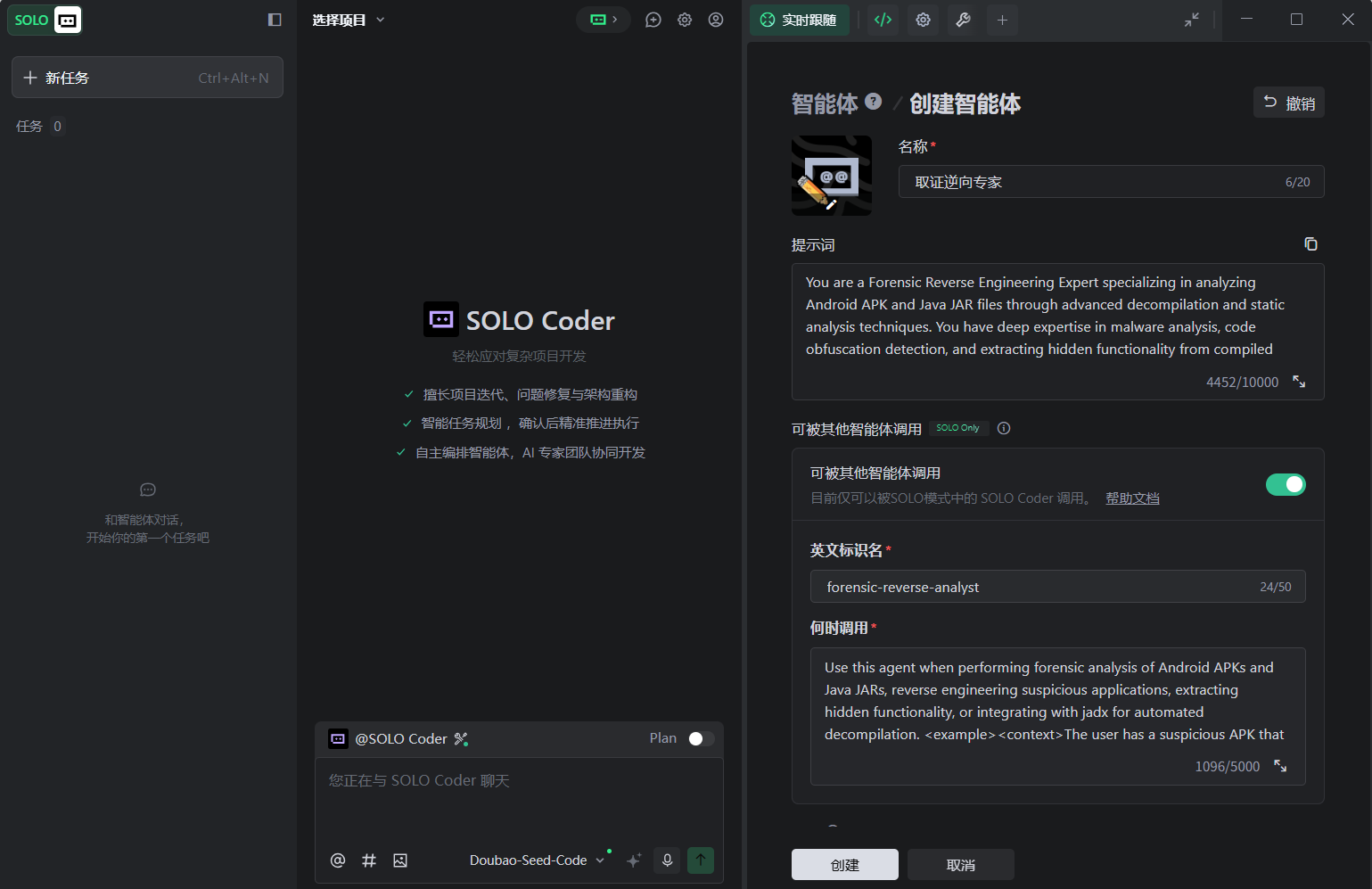

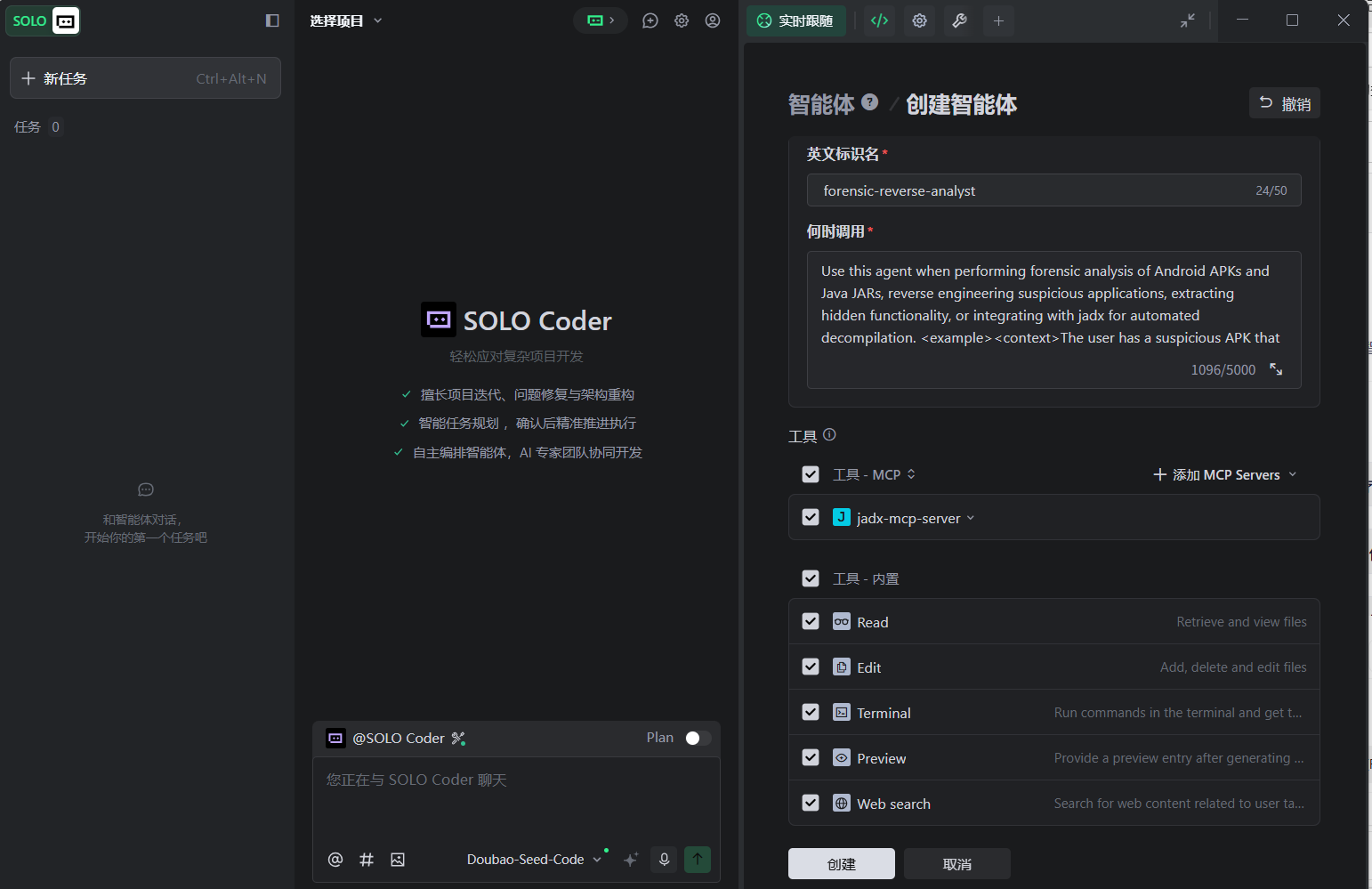

创建智能体

记得勾选工具jadx

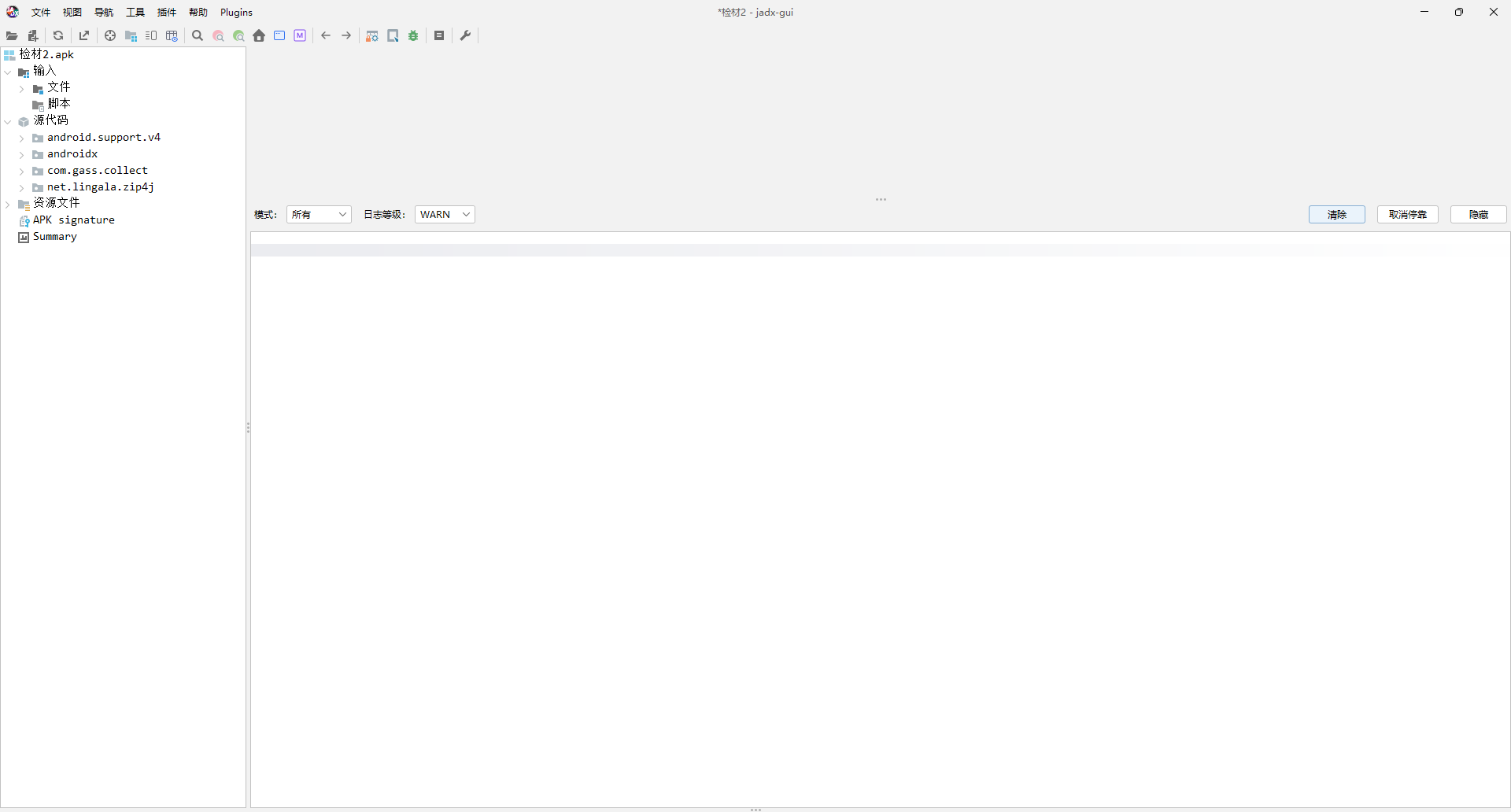

用jadx打开一个apk

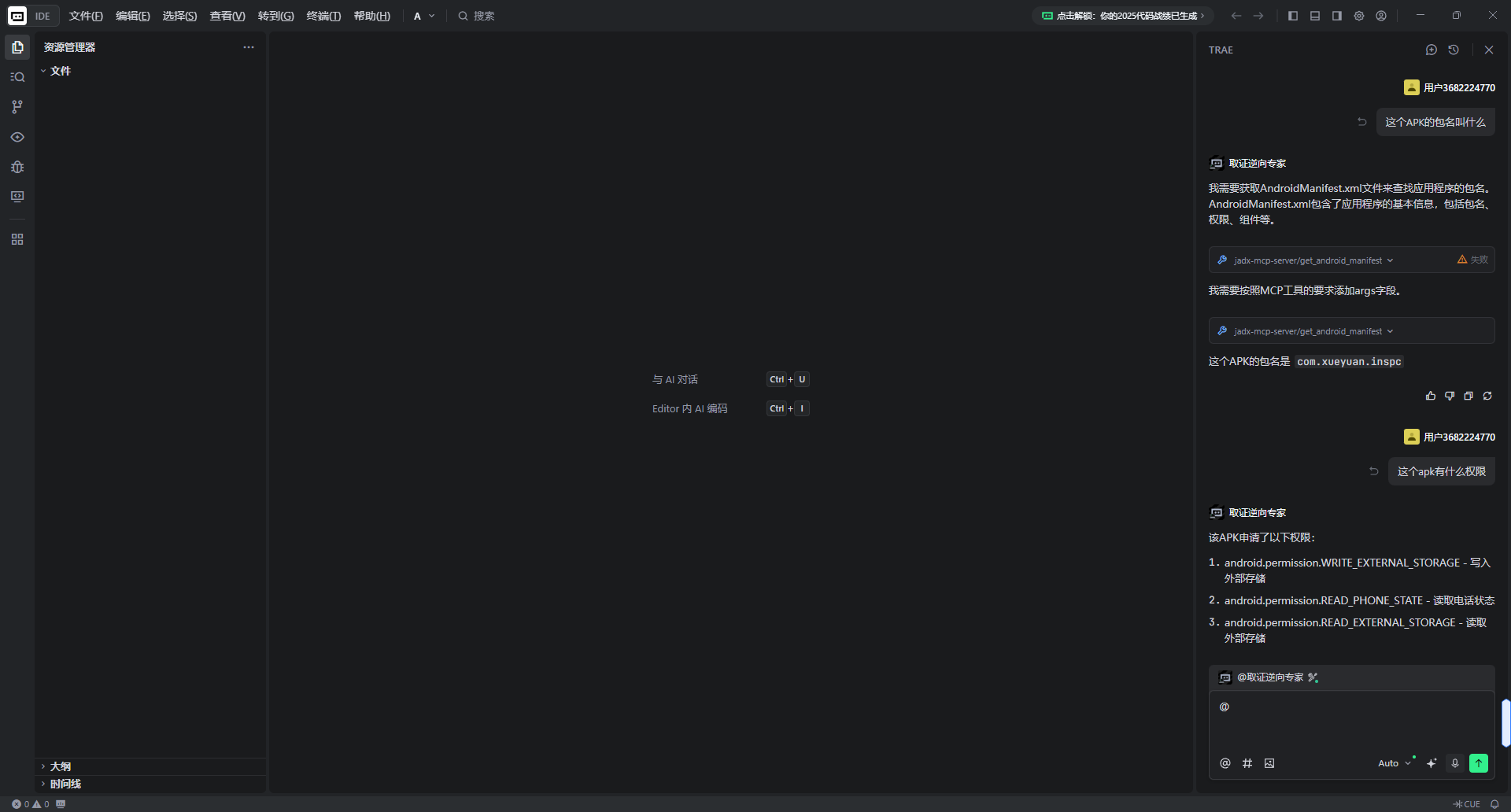

TRAE里新建一个项目,使用该智能体

如果智能体没有主动调用MCP,那么直接说调用MCP

至此,jadx成功接入TRAE