注释:Shannon Lite在无提示、源代码感知的XBOW基准测试中成功率达到96.15%。→

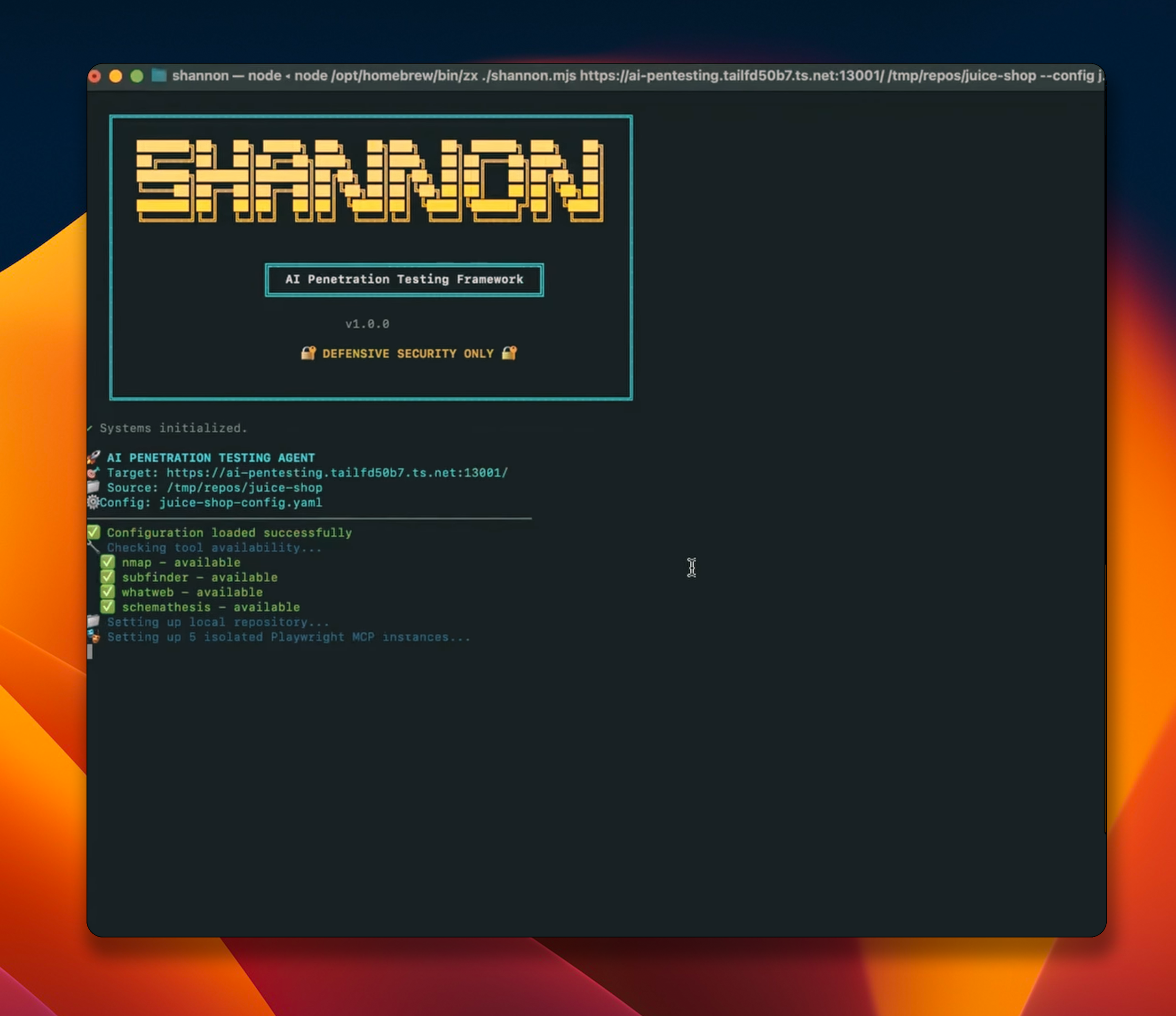

Shannon是你完全自主的AI渗透工具。

🎯 什么是香农?

Shannon是一名AI渗透测试员,提供实际漏洞利用,而不仅仅是警报。

Shannon的目标是先于他人破坏你的网页应用。它会自主在你的代码中寻找攻击向量,然后利用内置浏览器执行真实的漏洞利用,比如注入攻击和身份验证绕过,以证明漏洞确实可被利用。

香农解决了什么问题?

多亏了Claude Code和Cursor等工具,你的团队可以不停地交付代码。但你的渗透测试呢?这种情况一年发生一次。这造成了巨大的安全漏洞。在剩下的364天里,你可能在不知不觉中将漏洞上传到生产环境。

香农通过充当你的按需白盒像素化者来弥补这一差距。它不仅仅是发现潜在问题。它执行真实的漏洞利用,提供漏洞的具体证据。这让你可以放心地发布,知道每个构建都能被保障。

注释

从自主渗透测试到自动化合规

Shannon 是 Keygraph 安全与合规平台的核心组件。

虽然Shannon自动化了你应用中关键的渗透测试任务,而我们更广泛的平台则自动化了你从证据收集到审计准备的整个合规流程。我们正在打造"网络安全涟漪",这是一个统一平台,用于管理您的安全态势,简化如SOC 2和HIPAA等合规框架。

🎬 香农行动

真实结果 :Shannon发现了OWASP果汁店的20+个关键漏洞,包括完全的身份验证绕过和数据库外泄。详见完整报告→

✨ 特色

- 完全自主作:用一个命令启动渗透测试。AI从高级的2FA/TOTP登录(包括用Google登录)到浏览器导航,到最终报告,几乎无需干预即可处理。

- Pentester级报告与可重复利用:提供聚焦已验证、可利用发现的最终报告,并附有复制粘贴的概念验证,以消除误报并提供可作的结果。

- 关键OWASP漏洞覆盖:目前识别并验证以下关键漏洞:注入漏洞、XSS、SSRF和破损认证/授权,更多类型正在开发中。

- 代码感知动态测试:分析您的源代码,智能指导攻击策略,然后对运行中的应用程序进行基于浏览器和命令行的实时漏洞利用,以确认现实风险。

- 由集成安全工具驱动 :通过利用领先的侦察和测试工具------包括Nmap、Subfinder、WhatWeb和Schemathesis------来增强其发现阶段,进行目标环境的深度分析。

- 并行处理以获得更快的结果:更快获取报告。系统并行化最耗时的阶段,同时对所有漏洞类型进行分析和利用。

📦 产品线

香农有两个版本:

| 版本 | 许可 | 最佳 |

|---|---|---|

| 香农轻量版 | AGPL-3.0 | 安全团队、独立研究人员、测试自己的应用 |

| 香农职业 | 商业 | 需要高级功能、CI/CD集成和专门支持的企业 |

该仓库包含Shannon Lite, 利用我们核心的自主AI渗透测试框架。Shannon Pro 通过先进的LLM驱动数据流分析引擎(灵感来自LLMDFA论文)进一步巩固了这一基础,用于企业级代码分析和更深层次的漏洞检测。

重要:仅限白盒。 Shannon Lite 设计用于白盒(源代码可用) 应用安全测试。

它期望访问您应用的源代码和仓库布局。

📑 目录

🚀 设置与使用说明

前提条件

- 带积分的Claude控制台账户------AI驱动分析必备

- Docker 已安装 - 主要部署方法

认证设置

你需要一个Claude Code OAuth令牌 ,或者一个Anthropic API密钥 来运行Shannon。从Anthropic控制台获取令牌,并通过标志传递给Docker。-e

环境配置(推荐)

为了防止 Claude Code 在长时间报告生成过程中触及令牌限制,设置最大输出令牌环境变量:

本地跑道:

export CLAUDE_CODE_MAX_OUTPUT_TOKENS=64000对于 Docker 运行:

-e CLAUDE_CODE_MAX_OUTPUT_TOKENS=64000Docker 快速入门

构建容器

docker build -t shannon:latest .准备你的仓库

Shannon 专为网络应用安全测试设计,期望所有应用代码都集中在一个目录结构中。这对以下情况效果很好:

- Monorepos - 包含所有组件的单一仓库

- **合并设置------**多个仓库在共享文件夹中组织

对于 monorepo:

git clone https://github.com/your-org/your-monorepo.git repos/your-app对于多仓库应用(例如,独立的前端/后端):

mkdir repos/your-app

cd repos/your-app

git clone https://github.com/your-org/frontend.git

git clone https://github.com/your-org/backend.git

git clone https://github.com/your-org/api.git对于现有的本地仓库:

cp -r /path/to/your-existing-repo repos/your-app进行你的第一次渗透测试

使用 Claude 控制台 OAuth 令牌:

docker run --rm -it \

--network host \

--cap-add=NET_RAW \

--cap-add=NET_ADMIN \

-e CLAUDE_CODE_OAUTH_TOKEN="$CLAUDE_CODE_OAUTH_TOKEN" \

-e CLAUDE_CODE_MAX_OUTPUT_TOKENS=64000 \

-v "$(pwd)/repos:/app/repos" \

-v "$(pwd)/configs:/app/configs" \

shannon:latest \

"https://your-app.com/" \

"/app/repos/your-app" \

--config /app/configs/example-config.yaml使用 Anthropic API 密钥:

docker run --rm -it \

--network host \

--cap-add=NET_RAW \

--cap-add=NET_ADMIN \

-e ANTHROPIC_API_KEY="$ANTHROPIC_API_KEY" \

-e CLAUDE_CODE_MAX_OUTPUT_TOKENS=64000 \

-v "$(pwd)/repos:/app/repos" \

-v "$(pwd)/configs:/app/configs" \

shannon:latest \

"https://your-app.com/" \

"/app/repos/your-app" \

--config /app/configs/example-config.yaml平台专用说明

针对Linux(原生Docker):

在上面的 Docker 命令中添加标志,以避免卷挂载时的权限问题。macOS和Windows上的Docker Desktop会自动处理这些,但原生Linux的Docker需要显式用户映射。--user $(id -u):$(id -g)

网络能力:

--cap-add=NET_RAW- 支持通过nmap进行高级端口扫描--cap-add=NET_ADMIN- 支持安全工具的网络管理--network host- 提供目标网络接口的访问

测试本地应用:

Docker 容器无法访问你的主机。用法替代:localhost``host.docker.internal``localhost

docker run --rm -it \

--add-host=host.docker.internal:host-gateway \

--cap-add=NET_RAW \

--cap-add=NET_ADMIN \

-e CLAUDE_CODE_OAUTH_TOKEN="$CLAUDE_CODE_OAUTH_TOKEN" \

-e CLAUDE_CODE_MAX_OUTPUT_TOKENS=64000 \

-v "$(pwd)/repos:/app/repos" \

-v "$(pwd)/configs:/app/configs" \

shannon:latest \

"http://host.docker.internal:3000" \

"/app/repos/your-app" \

--config /app/configs/example-config.yaml配置(可选)

虽然你可以不使用配置文件,但创建配置文件可以实现认证测试和定制分析。

创建配置文件

复制并修改示例配置:

cp configs/example-config.yaml configs/my-app-config.yaml基本配置结构

authentication:

login_type: form

login_url: "https://your-app.com/login"

credentials:

username: "test@example.com"

password: "yourpassword"

totp_secret: "LB2E2RX7XFHSTGCK" # Optional for 2FA

login_flow:

- "Type $username into the email field"

- "Type $password into the password field"

- "Click the 'Sign In' button"

success_condition:

type: url_contains

value: "/dashboard"

rules:

avoid:

- description: "AI should avoid testing logout functionality"

type: path

url_path: "/logout"

focus:

- description: "AI should emphasize testing API endpoints"

type: path

url_path: "/api"TOTP的2FA设置

如果你的应用使用双因素认证,只需将TOTP秘密添加到配置文件中即可。AI会在测试过程中自动生成所需的代码。

检查状态

查看历次运行的进展:

docker run --rm shannon:latest --status产出与结果

所有分析结果都会保存到目录中:deliverables/

- 预侦察报告------外部扫描结果

- 漏洞评估------通过深入的代码分析和网络映射发现潜在漏洞

- 利用结果- 概念验证尝试

- 高管报告------面向业务的安全摘要

📊 示例报告与基准测试

看看Shannon在行业标准漏洞应用中实际渗透测试结果的实际应用:

基准测试结果

🧃 OWASP果汁店 • GitHub

一款由OWASP维护的臭名昭著不安全的网络应用,旨在测试工具发现各种现代漏洞的能力。

性能: 在一次自动化运行中识别出20多个针对目标OWASP类别的高影响漏洞。

主要成就:

- 实现了完全的认证绕过,并通过注入攻击窃取了整个用户数据库

- 通过注册流程绕过创建新管理员账户,执行了全权限升级

- **识别并利用系统性授权漏洞(IDOR)**访问和修改任何用户的私人数据和购物车

- **发现了服务器端请求伪造(SSRF)**漏洞,使内部网络能够进行侦察

📄 查看完整报告→

🔗 c{api}tal API • GitHub

Checkmarx有意设计的漏洞API,旨在测试工具发现OWASP API安全前十名的能力。

性能: 识别出近15个关键且严重的漏洞,导致应用全面被攻破。

主要成就:

- 通过在隐藏调试端点的命令链绕过拒绝者,执行了根级注入攻击

- 通过发现并针对一个遗留且未打补丁的v1 API端点**,实现了完全的认证绕过**

- 利用用户配置文件更新功能中的大规模分配漏洞,将普通用户升级为完整管理员权限

- 通过正确确认应用的强健XSS防御,展示了高准确率,报告零误报

📄 查看完整报告→

🚗 OWASP crAPI • GitHub

OWASP 推出的现代且有意漏洞的 API,旨在比较工具在 OWASP API 安全十大榜单中的有效性。

性能: 识别出15个以上的关键且严重性漏洞,实现应用全面攻破。

主要成就:

- 通过多种高级JWT攻击绕过了认证,包括算法混淆、alg:none和弱密钥(kid)注入

- 通过注入攻击实现了数据库全面攻破,从PostgreSQL数据库中窃取用户凭证

- 执行了一次关键的服务器端请求伪造(SSRF)攻击,成功将内部认证令牌转发给外部服务

- 通过正确识别应用的强健XSS防御,报告零误报,展示了高准确性

📄 查看完整报告→

这些结果展示了Shannon超越简单扫描的能力,能够以极低的误报和可作的概念验证进行深度上下文利用。

🏗️ 建筑

Shannon 利用复杂的多智能体架构模拟人类渗透测试员的方法论。它结合了白盒源代码分析和黑盒动态利用,跨越四个不同阶段:

notranslate

<span style="background-color:#f6f8fa"><span style="color:#1f2328"><span style="color:#1f2328"><span style="background-color:#f6f8fa"><code> ┌──────────────────────┐

│ Reconnaissance │

└──────────┬───────────┘

│

▼

┌──────────┴───────────┐

│ │ │

▼ ▼ ▼

┌─────────────────┐ ┌─────────────────┐ ┌─────────────────┐

│ Vuln Analysis │ │ Vuln Analysis │ │ ... │

│ (Injection) │ │ (XSS) │ │ │

└─────────┬───────┘ └─────────┬───────┘ └─────────┬───────┘

│ │ │

▼ ▼ ▼

┌─────────────────┐ ┌─────────────────┐ ┌─────────────────┐

│ Exploitation │ │ Exploitation │ │ ... │

│ (Injection) │ │ (XSS) │ │ │

└─────────┬───────┘ └─────────┬───────┘ └─────────┬───────┘

│ │ │

└─────────┬─────────┴───────────────────┘

│

▼

┌──────────────────────┐

│ Reporting │

└──────────────────────┘

</code></span></span></span></span>建筑概述

香农的设计模仿了人类渗透测试员的方法论。它利用Anthropic的Claude Agent SDK作为核心推理引擎,但其真正的优势在于围绕其构建的复杂多智能体架构。该架构结合了白盒源代码分析 的深度上下文与黑盒动态利用的真实验证,由编排器通过四个不同阶段管理,确保将误报降至最低并实现智能上下文管理。

第一阶段:侦察

第一阶段构建应用攻击面的全面地图。Shannon分析源代码,并与Nmap和Subfinder等工具集成,以理解技术栈和基础设施。同时,它通过浏览器自动化进行实时应用探索,将代码层级洞察与实际行为关联,生成所有入口点、API端点和认证机制的详细地图,为下一阶段做准备。

第二阶段:漏洞分析

为了最大化效率,该阶段并联运行。利用侦察数据,每个OWASP类别的专业特工并行搜寻潜在缺陷。对于像注入和SSRF这样的漏洞,代理会进行结构化数据流分析,追踪用户输入到危险的汇。这一阶段会产生一个关键交付物:一份假设的可利用路径列表,这些路径会传递给验证。

第三阶段:开发

为了保持速度,这一阶段完全专注于将假设转化为证明。专用的漏洞利用代理接收假设路径,并尝试通过浏览器自动化、命令行工具和自定义脚本执行真实攻击。此阶段严格执行**"无利用,无报告"**政策:如果假设无法成功利用以证明影响,则作为假阳性被丢弃。

第四阶段:报告

最后阶段将所有经过验证的发现汇总成专业且可作的报告。智能员整合侦察数据和成功利用证据,清理任何噪声或幻觉伪影。书中仅包含经过验证的漏洞,并配有可复现的复制粘贴概念验证,最终呈现出专注于已验证风险的渗透测试级报告。

📋 覆盖范围与路线图

有关香农安全测试覆盖和开发路线图的详细信息,请参阅我们的覆盖率和路线图文档。

⚠️免责声明

重要使用指南与免责声明

使用Shannon(Lite)前请仔细阅读以下指南。作为用户,您对自己的行为负责并承担所有责任。

1. 潜在的变异效应与环境选择

这不是被动扫描器。利用代理设计为主动执行攻击以确认漏洞。这一过程可能对目标应用及其数据产生变异影响。

警告

⚠️千万不要在生产环境中运行 Shannon。

- 它专为沙箱、临时部署或本地开发环境设计,这些环境对数据完整性没有考虑。

- 潜在的变异效应包括但不限于:创建新用户、修改或删除数据、入侵测试账户以及触发注射攻击的意外副作用。

2. 法律与伦理使用

香农仅为合法的安全审计目的设计。

注意

在运行Shannon之前**,你必须获得目标系统所有者的明确书面授权**。

未经授权扫描和利用你不拥有的系统是非法的,可能会根据《计算机欺诈与滥用法》(CFAA)等法律被起诉。Keygraph不对Shannon的任何滥用负责。

3. LLM与自动化注意事项

- 需要验证 :虽然我们在"利用验证"方法上投入了大量工程以消除误报,但底层的大型语言模型仍可能在最终报告中生成虚假或支持不足的内容。人工监督对于验证所有报告发现的合法性和严重性至关重要。

- 全面 性:Shannon Lite 的分析可能不够全面,因为 LLM 上下文窗口的固有局限性。为了对整个代码库进行更全面的基于图形的分析,Shannon Pro 利用其先进的数据流分析引擎确保更深入、更全面的覆盖。

4. 分析范围

- 针对性漏洞 :当前版本的香农轻版专门针对以下可被利用 的漏洞类别:

- 认证与授权失效

- 注入

- 跨站脚本(XSS)

- 服务器端请求伪造(SSRF)

- 香农轻量版未涵盖的内容 :本列表并未涵盖所有潜在的安全风险。Shannon Lite的"利用验证"模型意味着它不会报告无法主动利用的问题,比如易受攻击的第三方库或不安全的配置。这类深度静态分析发现是Shannon Pro高级分析引擎的核心关注点。

5. 成本与性能

- 时间 :根据当前版本,完整测试通常需要1到1.5小时完成。

- 成本 :使用Anthropic的Claude 4.5 Sonnet模型进行完整测试可能花费约50美元。请注意,成本可能会根据模型定价和目标应用的复杂性而调整。

6. Windows 杀毒误报

Windows Defender 可能会将文件标记为恶意软件或恶意软件。这些都是报告中漏洞代码导致的误报。在 Windows Defender 中为 Shannon 目录添加排除功能,或者使用 Docker/WSL2。xben-benchmark-results/``deliverables/