**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点 ➢ 密码攻击 ➢ 针对HTTP POST表单的密码破解🔥🔥🔥▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.3 HTTP POST登录表单信息收集](#1.3 HTTP POST登录表单信息收集)

[1.3.1 收集WEB服务默认用户名](#1.3.1 收集WEB服务默认用户名)

[1.3.2 捕获POST请求主体](#1.3.2 捕获POST请求主体)

[1.3.3 识别登录失败标识](#1.3.3 识别登录失败标识)

[1.4 HTTP POST表单密码破解](#1.4 HTTP POST表单密码破解)

[1.4.1 使用Hydra进行HTTP POST表单密码破解](#1.4.1 使用Hydra进行HTTP POST表单密码破解)

[1.4.2 攻击结果验证](#1.4.2 攻击结果验证)

[1.5 字典攻击的噪音与防护机制](#1.5 字典攻击的噪音与防护机制)

[1.5.1 字典攻击的显著特征](#1.5.1 字典攻击的显著特征)

[1.5.2 常见的防护机制](#1.5.2 常见的防护机制)

[1.5.2.1 有防护的环境](#1.5.2.1 有防护的环境)

[1.5.2.2 无防护的环境](#1.5.2.2 无防护的环境)

[1.5.2.3 防御建议](#1.5.2.3 防御建议)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.密码攻击研究

1.3 HTTP POST登录表单信息收集

在大多数内部和外部评估中,可能无法在登录之前与其进行交互。更多的是将面对一个Web服务,如果这是唯一的入口,并且我们没有正确的凭据登录,可考虑使用字典攻击来获取访问权限。

📌 攻击前提与目标

-

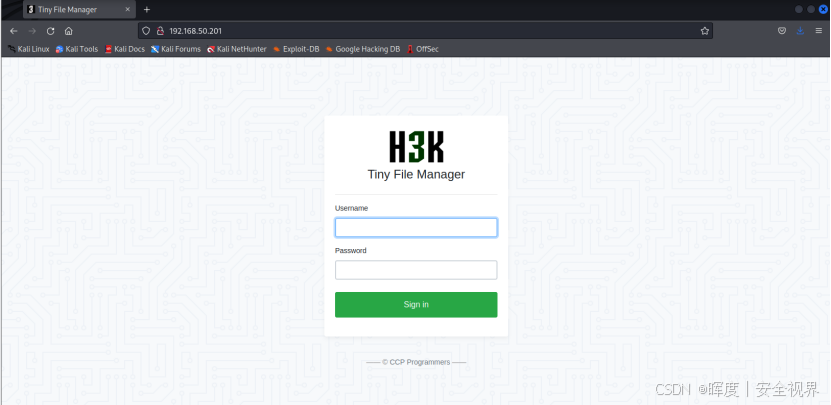

目标应用:TinyFileManager程序的登录表单(运行于BRUTE服务器的80端口)

-

默认用户 :

admin/user(本例仅选择user用户进行爆破) -

字典文件:rockyou.txt

-

攻击目标 :对user账户进行密码爆破

大多数Web服务都带有一个默认用户账户,例如admin/user。使用这个已知的用户名进行字典攻击将大大增加成功的机会,减少攻击所需的时间。

🎯 攻击思路直观图

默认用户发现 → 拦截POST请求 → 提取请求体参数 → 识别失败标识 → 配置Hydra发起攻击1.3.1 收集WEB服务默认用户名

通过查阅TinyFileManager官方应用文档,确认默认用户:

| 用户名 | 说明 |

|---|---|

| admin | 默认管理员账户 |

| user | 普通用户账户 |

💡 使用已知用户名可大幅提升爆破效率,减少时间成本。

1.3.2 捕获POST请求主体

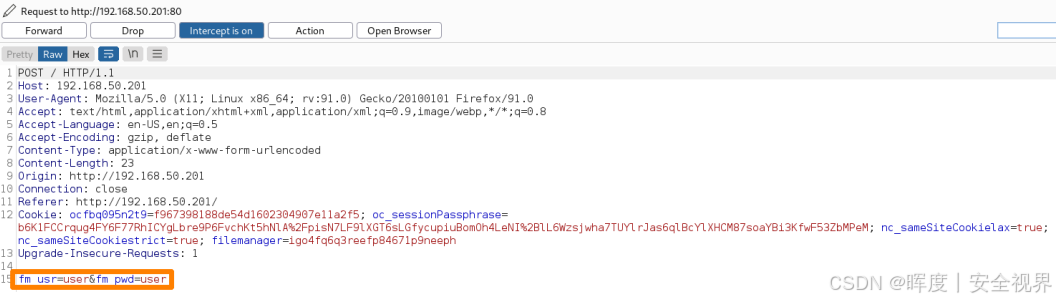

使用 Burp Suite 拦截登录请求,获取POST请求主体:

-

启动Burp并开启拦截(Intercept)

-

在浏览器登录表单中输入:

-

用户名:

user -

密码:任意值(如

test)

-

-

拦截请求并提取请求主体的格式 ,如下图红框的部分: 它可以作为Hydra所需的POST数据参数。

1.3.3 识别登录失败标识

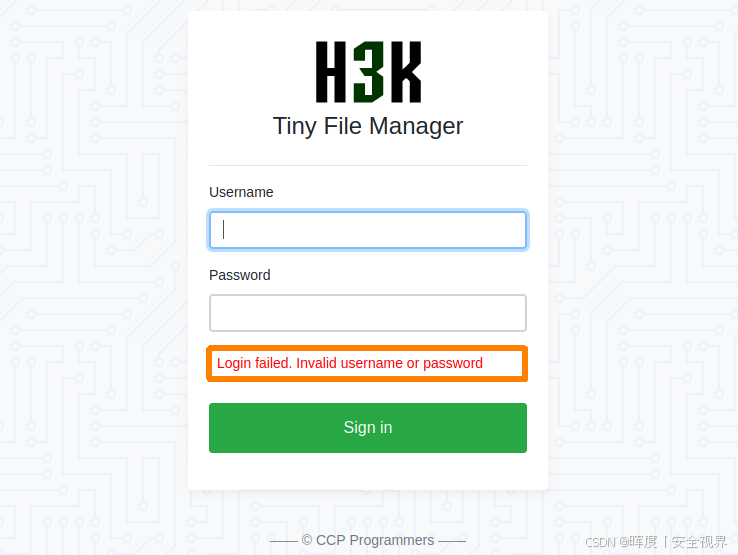

关闭Burp拦截,在页面进行一次失败登录,为了查看页面的登录失败的标识:

-

失败时页面常显示特定文本,如:

"Login failed..."或"Invalid credentials..." -

将此文本记录为失败标识符,用于Hydra使用,以判断是否成功登录的结果

⚠️ 复杂场景可能需要分析响应码或页面源代码,但本例中直接可见提示信息。

🧩 关键要点总结

| 步骤 | 工具/方法 | 获取内容 | 用途 |

|---|---|---|---|

| ① 信息收集 | 应用文档 | 默认用户名 | 缩小攻击范围 |

| ② 抓取数据 | Burp Suite | POST请求体 | 提供Hydra攻击参数 |

| ③ 失败标识 | 观察页面 | 失败提示文本 | 帮助Hydra区分登录成功/失败 |

1.4 HTTP POST表单密码破解

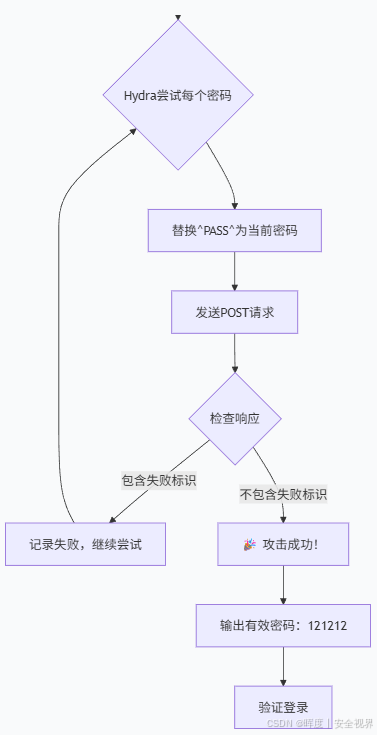

📊 攻击流程

1.4.1 使用Hydra进行HTTP POST表单密码破解

在上面收集好**"POST请求主体的提交用户名、密码的格式"** ,以及**"失败登录标识符"**后。可以开始使用Hydra并组装这些部分开始进行密码破解了。

bash

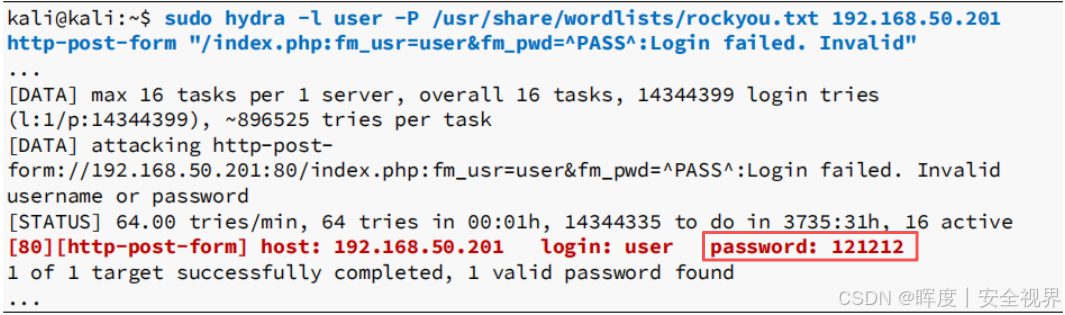

$ sudo hydra -l user -P /usr/share/wordlists/rockyou.txt 192.168.50.201 http-post-form "/index.php:fm_usr=user&fm_pwd=^PASS^:Login failed. Invalid"🔍 命令参数详解!!!

| 参数 | 说明 | 来源 |

|---|---|---|

-l user |

指定目标用户名 | TinyFileManager默认账户 |

-P /usr/share/wordlists/rockyou.txt |

密码字典路径 | Kali Linux内置字典 |

192.168.50.201 |

目标服务器IP | 待攻击的BRUTE服务器 |

http-post-form |

攻击类型:HTTP POST表单 | Hydra攻击模块 |

"/index.php:... |

攻击参数组合 | 由三部分组成 |

🧩 攻击参数三段式结构!!!

bash

页面路径:POST参数:失败标识1️⃣ 页面路径 - /index.php:登录表单所在的目标页面地址。

2️⃣ POST参数 - fm_usr=user&fm_pwd=^PASS^

| 字段 | 值 | 说明 |

|---|---|---|

fm_usr |

user |

用户名参数(固定值) |

fm_pwd |

^PASS^ |

关键占位符,Hydra自动替换为字典中的密码 |

⚡ **

^PASS^:**代表"在此处插入字典密码"

3️⃣ 失败标识 - Login failed. Invalid

| 原始错误信息 | Hydra使用的标识 | 原因 |

|---|---|---|

Login failed. invalid username or password |

Login failed. Invalid |

避免"username"、"password"等常见词造成误判 |

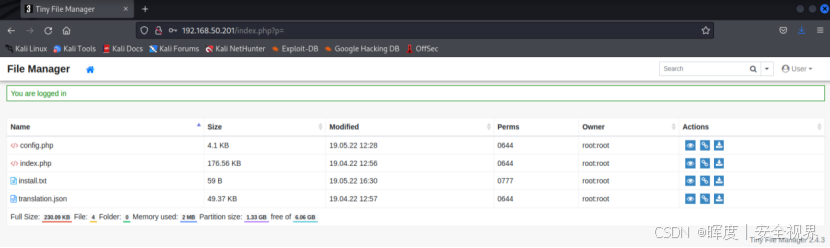

1.4.2 攻击结果验证

-

破解出的密码 :

121212 -

登录状态: ✅ 成功进入系统

-

验证方式: 使用获得的凭据手动登录确认。如下图,已经成功登录。

💡 关键要点

-

三段式结构是Hydra HTTP POST攻击的核心模式

-

^PASS^占位符必须准确放置在密码字段位置 -

失败标识需要足够独特,避免误报

-

成功后务必验证,确认凭据真实有效

🛡️ 防御建议: Web应用应实施账户锁定机制、验证码、登录延迟等防护措施,防止此类暴力破解攻击。

1.5 字典攻击的噪音与防护机制

1.5.1 字典攻击的显著特征

| 特征 | 说明 | 影响 |

|---|---|---|

| 大量登录尝试 | 短时间内多次认证请求 | 产生明显的流量模式 |

| 规律性请求 | 固定用户名+变化密码 | 易于被算法识别 |

| 失败记录累积 | 持续登录失败日志 | 触发安全警报 |

1.5.2 常见的防护机制

⚖️ 防护现状与攻击有效性对比:

1.5.2.1 有防护的环境

| 防护类型 | 响应措施 | 攻击结果 |

|---|---|---|

| Web应用防火墙(WAF) | 识别并阻断异常请求 | ❌ 攻击被快速阻止 |

| 暴力破解保护系统 | 账户锁定/延迟响应 | ❌ 攻击因锁定而失效 |

| 智能监控系统 | 报警并记录攻击源 | ❌ 攻击被及时发现 |

1.5.2.2 无防护的环境

| 常见场景 | 风险等级 | 攻击成功率 |

|---|---|---|

| 内部测试环境 | 高 | ⭐⭐⭐⭐⭐ |

| 老旧Web服务 | 高 | ⭐⭐⭐⭐ |

| 配置不当的应用 | 中高 | ⭐⭐⭐⭐ |

| 开发/演示系统 | 极高 | ⭐⭐⭐⭐⭐ |

📈 统计发现 :许多面向内部的Web服务、遗留系统或快速部署的应用往往缺乏足够的安全防护,使字典攻击成为有效的入侵向量。

1.5.2.3 防御建议

-

部署WAF:检测和阻断暴力破解尝试

-

实施账户锁定:失败尝试后临时锁定

-

添加验证码:防止自动化攻击

-

监控登录模式:识别异常访问行为

-

强化默认凭证:部署时强制修改默认密码

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。