苹果公司的隐私堡垒------透明化、同意与控制(TCC)框架再次被攻破。安全研究员Mickey Jin(@patch1t)披露了一个复杂的新型漏洞(CVE-2025-43530),该漏洞利用macOS辅助功能工具中的缺陷,完全绕过用户隐私保护机制。

漏洞技术分析

该漏洞深藏于ScreenReader.framework模块中,该模块旨在支持VoiceOver辅助功能。通过操纵系统com.apple.scrod服务中的私有API,攻击者可以诱骗操作系统执行恶意命令,而用户不会收到任何权限提示。

问题的核心在于系统如何决定信任对象。存在漏洞的com.apple.scrod服务试图通过名为isClientTrustedWithPortToken的函数验证请求客户端是否合法。然而Jin的分析表明,这个"看门人"功能从根本上存在缺陷。

报告指出:"该验证逻辑至少存在两个安全问题。"

双重安全缺陷

第一个缺陷是过度依赖代码签名。系统会自动信任任何由苹果签名的进程。"如果XPC客户端由苹果签名(csreq字符串:'anchor apple'),那么它将被信任"。

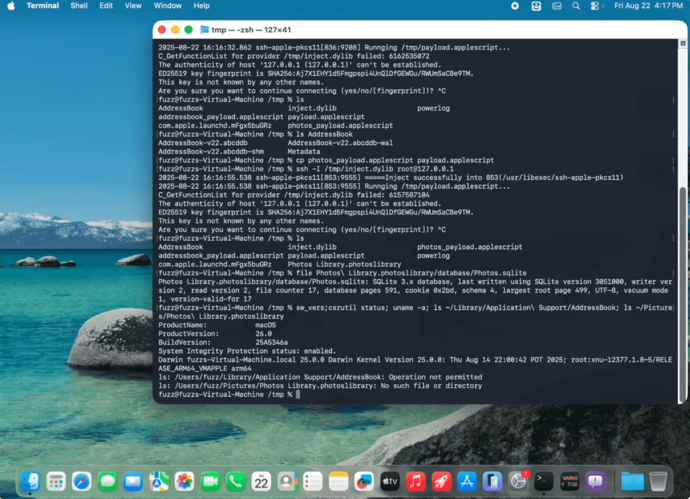

虽然这听起来合理,但它忽略了苹果签名二进制文件可能被篡改的事实。Jin指出"很容易向苹果签名的可执行文件中注入代码",并举例说明简单的命令行工具(如ssh)可能被迫加载恶意负载,同时保留其受信任的苹果签名。

第二个缺陷是典型的"检查时间与使用时间"(TOCTOU)漏洞。系统通过检查客户端的文件路径而非安全审计令牌来验证客户端,这使得攻击者可以在验证窗口期间替换文件。

攻击影响范围

该漏洞的后果十分严重。通过欺骗VoiceOver系统,攻击者能够通过AppleScript自动化控制整台机器,实际上成为拥有完全控制权的"幽灵用户"。

报告解释称:"因此,攻击者可以执行任意AppleScript文件并向任何目标进程(如Finder)发送AppleEvents,从而完全绕过TCC保护机制。"

这意味着攻击者可以在用户未授予权限的情况下访问敏感数据(如照片、联系人信息或位置信息)。漏洞利用代码已在网上发布。

安全更新建议

苹果公司已发布漏洞修复补丁,说明"该问题已通过改进检查机制解决"。强烈建议用户立即更新设备。

修复补丁包含在以下版本中:

- macOS Tahoe 26.2

- macOS Sonoma 14.8.3

- macOS Sequoia 15.7.3

- iOS/iPadOS 18.7.3