尊敬的各位来宾,大家上午好。我是悬镜安全的宁戈。感谢信息通信软件供应链安全社区的邀请,今天非常荣幸能在这里,与各位共同探讨"情报驱动的供应链安全治理"这一重要议题。

我们身处一个软件定义世界的时代,软件供应链已成为数字经济的核心命脉。然而,随着软件依赖日益复杂、开源组件广泛使用,供应链安全威胁也日益严峻。如何系统化、智能化地治理软件供应链安全,已成为我们必须共同面对的问题。

今天,我将从"软件供应链安全概述""软件供应链安全情报""情报驱动安全治理"三个部分,与大家分享一些悬镜的思考与实践。

演讲现场-悬镜安全CTO 宁戈

Part 01 软件供应链安全概述

一、实体供应链安全事件的启示

首先,让我们回顾两起实体供应链安全事件:

黎巴嫩传呼机爆炸事件

2025年9月,黎巴嫩连续发生传呼机与对讲机爆炸,造成至少39人死亡、数千人受伤。调查显示,爆炸物可能在生产、物流或分销环节被植入设备,并通过远程信号触发。这说明,攻击者已能够利用供应链的脆弱环节,实施大规模、精准的物理攻击。

斯诺登曝光的NSA拦截事件

早在2013年,斯诺登就披露NSA在机场拦截运往目标国家的网络设备,植入后门后重新包装发货。这说明国家级攻击者早已将供应链作为渗透目标网络的重要途径。

这两起事件虽然发生在实体领域,但其攻击手法、利用环节、隐蔽性等特征,与软件供应链攻击高度相似。

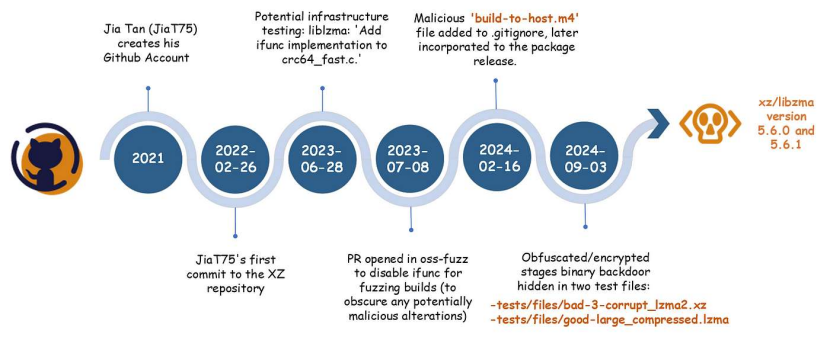

二、 软件 供应链安全事件:XZ-Utils投毒

2023年底,广泛使用的开源压缩工具XZ-Utils被恶意投毒。攻击者通过长期潜伏、提交看似正常的代码,最终植入后门,影响多个Linux发行版。

XZ-Utils投毒时间线梳理

这一事件再次警示我们:开源组件已成为供应链攻击的重灾区,而传统的安全防护手段很难覆盖这类隐蔽、长期的攻击。

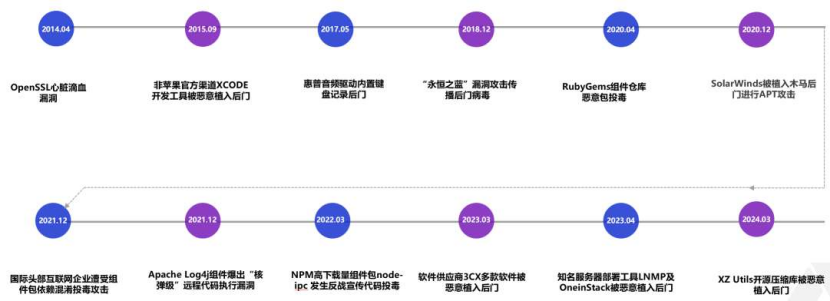

三、近十年软件供应链安全热点事件回顾

从2014年的OpenSSL心脏滴血漏洞,到2020年的SolarWinds供应链攻击,再到2023年的Log4j2漏洞、XZ事件......软件供应链安全事件频发,影响范围从底层组件延伸到上层应用,攻击手法从漏洞利用发展到代码投毒。

近十年软件供应链安全热点事件

这些事件共同说明:软件供应链已成为攻击者的"捷径",而我们必须构建从源头到运行时的全链路防护体系。

Part 02 软件供应链安全情报

面对日益复杂的供应链威胁,单纯依赖漏洞扫描或代码审计已远远不够。我们需要建立以"情报驱动"的安全能力。

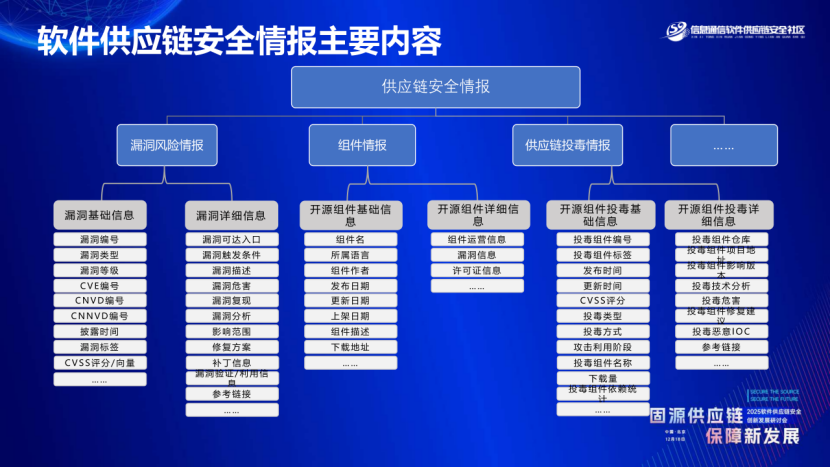

一、软件供应链安全情报的 主要内容

软件供应链安全情报并非单一维度的信息,而是一个多维度、全覆盖的体系,主要包括三大核心类型: 漏洞风险情报、组件情报、供应链投毒情报。

第一类是漏洞风险情报,涵盖漏洞基础信息(如漏洞编号、CVE/CNVD/CNNVD 编号)、详细信息(触发条件、类型、等级、CVSS 评分)、危害分析、复现方法、补丁信息等关键内容,既包括有明确编号的已知漏洞,也包括未公开的 0Day 和 1Day 漏洞。

第二类是组件情报,聚焦开源组件的全生命周期信息,包括组件基础信息(名称、版本、所属语言、许可证、作者)、运营信息(更新时间、下载量、依赖关系)、安全状态等,为组件选型和风险管控提供数据支撑。

第三类是供应链投毒情报,这是当前最活跃的情报类型,包括投毒组件基础信息(编号、项目地址、仓库、影响版本)、技术分析(投毒方式、恶意行为、IoC 数据)、危害评估、修复建议等,帮助企业快速识别恶意组件。

二、情报的生产与运营

高质量的情报离不开系统化的生产运营体系。悬镜安全的 XSBOM 软件供应链安全情报平台,通过 "多源采集 - 预处理 - 智能分析 - 人工研判 - 体系化运营" 的全流程机制,实现情报生产的 "快、准、全"。

在采集环节,我们整合了数字资产运营信息、安全漏洞、安全补丁、投毒事件等多方渠道数据,覆盖 GitLab、ENVD、CNNVT、OSV等主流情报源,确保信息来源的全面性。

在预处理阶段,通过数据去重、清洗补全、标签标定等操作,提升数据质量。

核心分析环节,我们采用 "策略 + AI + 专家" 的三位一体模式:AI 智能辅助分析判定实现高效筛选,专家团队进行精细化运营,包括漏洞复现、标签标定、补丁验证、IoC 和 PoC 提取,确保情报的准确性和可操作性。

最终,通过 SaaS-API、邮件订阅、钉钉 / 企微实时推送等多种消费方式,为企业在安全开发、运维、采购、分发等各个阶段提供情报支持,实现首发风险捕获、运营态势研判、情报查询预警、修复方案提供等核心功能。

三、 重点情报类型深度解析

接下来,我们聚焦几类关键情报,看看它们如何解决实际安全问题:

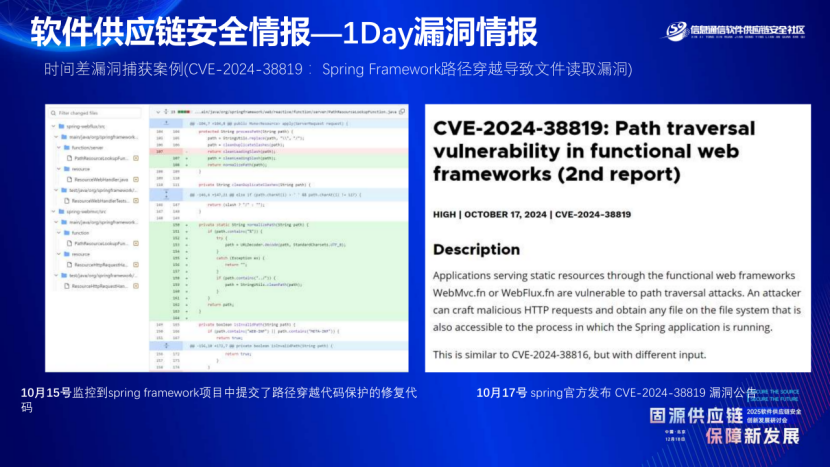

首先是漏洞情报,尤其是 1Day 漏洞情报。这类漏洞往往没有 CVE 编号,隐蔽性极强,是企业面临的重大风险点。比如知名 JSON 解析项目 cJSON,在 2024 年 5 月 6 日的 commit 中修复了一个堆内存溢出漏洞,但并未申请 CVE 编号,该漏洞影响 v1.7.17 及之前版本,攻击者可通过解析畸形 JSON 数据触发漏洞。更值得关注的是,漏洞从发现、修复到披露存在明显的时间差,这段时间内企业完全处于 "裸奔" 状态。

再比如 Spring Framework 的 CVE-2024-38819 漏洞,悬镜安全平台 10 月 15 日就监控到修复代码提交,而官方 10 月 17 日才发布漏洞公告,这两天的时间差,就是我们帮助企业提前防护的关键窗口。

其次是 AI 相关漏洞情报。随着 AI 技术的广泛应用,AI 模型、框架、应用的安全风险日益凸显。我们发现国内某知名 AI 框架的 take_along_axis 接口存在堆内存溢出漏洞,在 3.0.0b2(beta 版)和 2.6.2(发布版)及之前版本中,可直接导致框架进程崩溃,引发拒绝服务攻击,甚至可能导致内存地址泄露和本地代码执行风险,这类情报能帮助 AI 相关企业快速规避技术选型风险。

最后是投毒情报,这是当前供应链攻击的重灾区。根据 Snoatype 的《State of the Software Supply Chain》报告,2019-2024 年发现的恶意组件数量持续攀升,2024 年已达到 704,102 个。中国信通院的调研数据也显示,企业遭受软件供应链攻击的途径越来越多样化,其中攻击开源代码 / 组件、恶意篡改、攻击供应商代码是主要方式。

主流开源组件仓库成为投毒重灾区,Maven 有 752K 个组件、PyPI 有 729K 个、NuGet 有 603K 个,这些仓库总量接近 900 万,月增 3-4 万个组件,而其发布更新机制相对宽松,包管理器的安装执行特性也让攻击成本极低,能轻松突破传统边界防护。2025 年,我们的 悬镜云脉XSBOM 平台仅在 NPM、Python、RubyGems 三大仓库就捕获到超过 2.2W+ 个恶意组件。其中开源组件投毒主流恶意行为分析中,涉及到四类:恶意 shell 命令执行、敏感信息外传、恶意代码下载执行、恶意代码释放执行。

给大家分享两个典型案例:一是 Sha1-Hulud 蠕虫大规模投毒事件,悬镜安全在 NPM 仓库及 Github 平台监控到该变种的大规模投毒活动,截至目前已有超过 2.7 万个开源项目遭受攻击,其中包括多个总下载量过亿的热门组件,影响范围极广;二是针对国内特定企业的定向投毒攻击,攻击者在 NPM 官方源上连续投放 4 款恶意组件,涉及 22 个版本,目标直指国内某泛互企业,悬镜安全也是第一时间通过公众号发布预警,戏剧性的是,攻击者也在后台做了反馈。

Part 03 情报驱动供应链安全治理

有了情报,如何将其转化为治理能力?我们提出"情报驱动"驱动的供应链安全治理框架。

一、全生命周期融入

参考《GB/T 43698 网络安全技术 软件供应链安全要求》、《软件供应链安全能力成熟度参考模型》等标准,在软件供应链的引入、生产、应用三大环节构建全生命周期管控体系。核心目标是:建立可追溯的软件依赖链路,建立自动化的安全工程体系。

在保障目标上,我们围绕安全性、完整性、保密性、可用性、可控性、合规性六大核心要素;在管控要素上,覆盖第三方软件引入、软件物料清单管理、代码质量安全、供应商安全、知识产权合规、供应链事件管理等多个维度;在工具支撑上,整合了 SBOM 管理、DevSecOps 工具链、SAST/IAST/RASP/SCA 等安全测试工具,以及悬镜自主研发的夫子 ASPM数字供应链态势感知平台、灵脉 AI开发安全卫士、源鉴 SCA 开源威胁管控平台等一系列产品,形成全方位的技术支撑体系。

二、情报 在全生命周期的落地应用

首先是在开发生命周期中的深度融入。我们将供应链安全情报接入研发全流程,从需求下达、代码开发、构建测试到上线运营,实现风险的 "早发现、早处置"。比如在代码仓库环节,通过接入开源安全情报,对引用的 NPM、PyPI、RubyGems 等仓库的组件进行实时检测;在构建阶段,触发组件入库检测,拦截恶意组件和有漏洞的组件;在测试阶段,结合情报数据进行针对性的安全测试;在上线运营阶段,持续监控组件的漏洞和投毒风险,确保应用全生命周期的安全。

其次是 SBOM 的核心支撑作用。软件物料清单(SBOM)是供应链安全治理的基础,而情报则让 SBOM "活" 了起来。通过将供应链投毒情报、漏洞情报与 SBOM 相关联,我们可以实现投毒预警、漏洞预警、风险溯源等核心功能。比如结合组件投毒的基本信息、技术分析和修复方案,对 SBOM 中的组件进行实时监控,一旦发现风险组件,立即触发预警并提供修复建议;通过漏洞关联分析,明确漏洞在组件中的触发路径,为修复提供精准指导;同时,基于情报数据,还能分析组件的停服风险、断供风险和许可兼容风险,帮助企业做好风险预判,提前响应及防护。

最后是漏洞可达分析提升治理效率。有了情报提供的漏洞触发函数位置等核心数据,我们通过静态程序分析技术,判断是否存在一条可达路径从程序代码到组件漏洞触发函数。

漏洞可达可以明确漏洞修复优先级,有效提升漏洞治理效率。

对于不可达的漏洞,则可以根据实际情况调整修复策略,避免无效投入,大幅提升漏洞治理的效率。比如在分析某项目依赖的 commons-io 组件时,通过静态代码调用分析发现,其漏洞触发函数存在可达路径,我们立即建议企业升级组件;而对于另一组件的漏洞,分析发现无可达路径,便建议企业持续监控即可,无需紧急升级。

基于以上体系,我们帮助企业建立了开源风险情报响应机制,针对应用漏洞事件、供应链投毒事件、开源许可纠纷事件等各类风险,实现 "实时预警、快速响应、有效处置"。通过每日更新组件投毒事件、安全社区情报、投毒 IoC 数据和专属漏洞信息,确保企业第一时间获知风险;通过提供临时变通方案、补丁信息、版本升级建议等,帮助企业快速处置风险;通过建立应急响应流程,确保在重大安全事件发生时,能够快速联动、有效应对。

总结与展望

软件供应链安全治理,已从"漏洞管理"进入"情报驱动"的新阶段。我们需要:

- 建立全链路可视性,通过SBOM掌握资产与依赖

- 构建情报生产能力,实现漏洞与投毒的早期发现

- 融入研运全流程,实现持续检测与实时响应

- 强化协同治理,推动行业共享与标准共建

悬镜安全愿与各位一起,共同构建"源头可信、过程可控、结果可溯"的软件供应链安全体系,真正实现固源供应链,保障新发展。