Linux Debian桌面系统设计上网防护方案,需要从网络管控、系统加固、应用安全等多个层面入手。下面我将各层的关键措施和具体操作整理如下,你可以按需选择和配置。

核心防护措施概览

1. 启用防火墙 (推荐使用UFW)

- 关键措施 :使用

ufw配置防火墙,UFW是Debian上简单易用的防火墙管理工具。 - 主要作用与操作:管控网络流量,是基础防线。建议设置默认策略为"拒绝所有入站,允许所有出站",并仅开放你实际需要的端口(如后续需要用到的SSH端口)。

2. 强化SSH安全(如果远程管理)

- 关键措施:修改默认端口、禁用root登录、使用密钥认证。

- 主要作用与操作:防范远程暴力破解。这是系统级安全的关键步骤,能大幅降低被入侵风险。

3. 安装反暴力破解工具

- 关键措施 :安装并配置

fail2ban。 - 主要作用与操作:自动封禁多次尝试登录失败的IP。可与防火墙联动,有效应对自动化攻击。

4. 保持系统更新

- 关键措施 :定期运行

sudo apt update && sudo apt upgrade。 - 主要作用与操作:修复已知安全漏洞。这是最有效且免费的安全习惯。

5. 加强浏览器防护

- 关键措施:使用隐私扩展、调整安全设置。

- 主要作用与操作:防范网络钓鱼和恶意脚本。保护日常上网的前沿阵地。

6. 实施文件权限管控

- 关键措施 :遵循最小权限原则,使用

chmod命令。 - 主要作用与操作:防止未授权访问敏感数据。是系统内部安全的重要原则。

具体操作指南

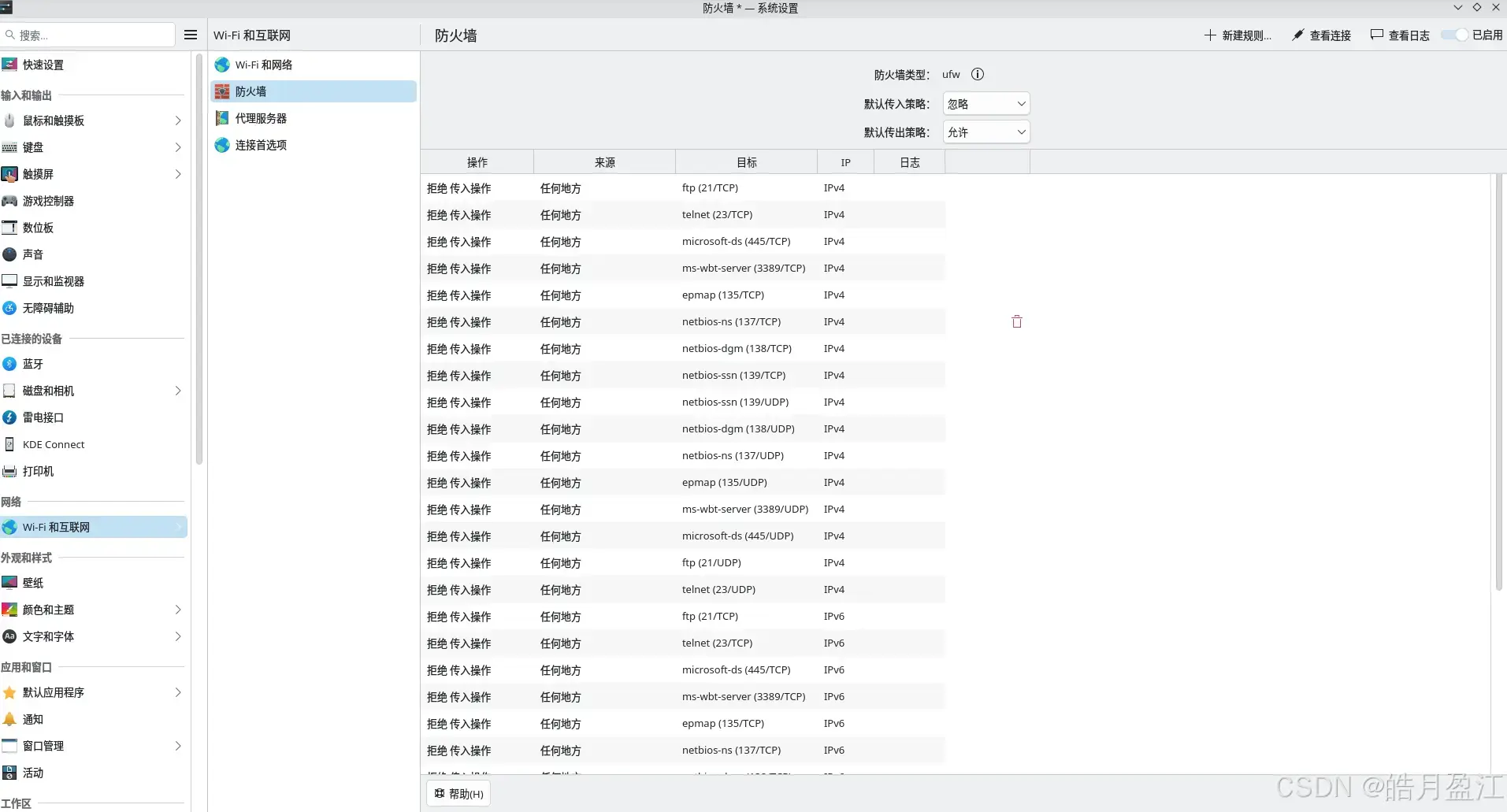

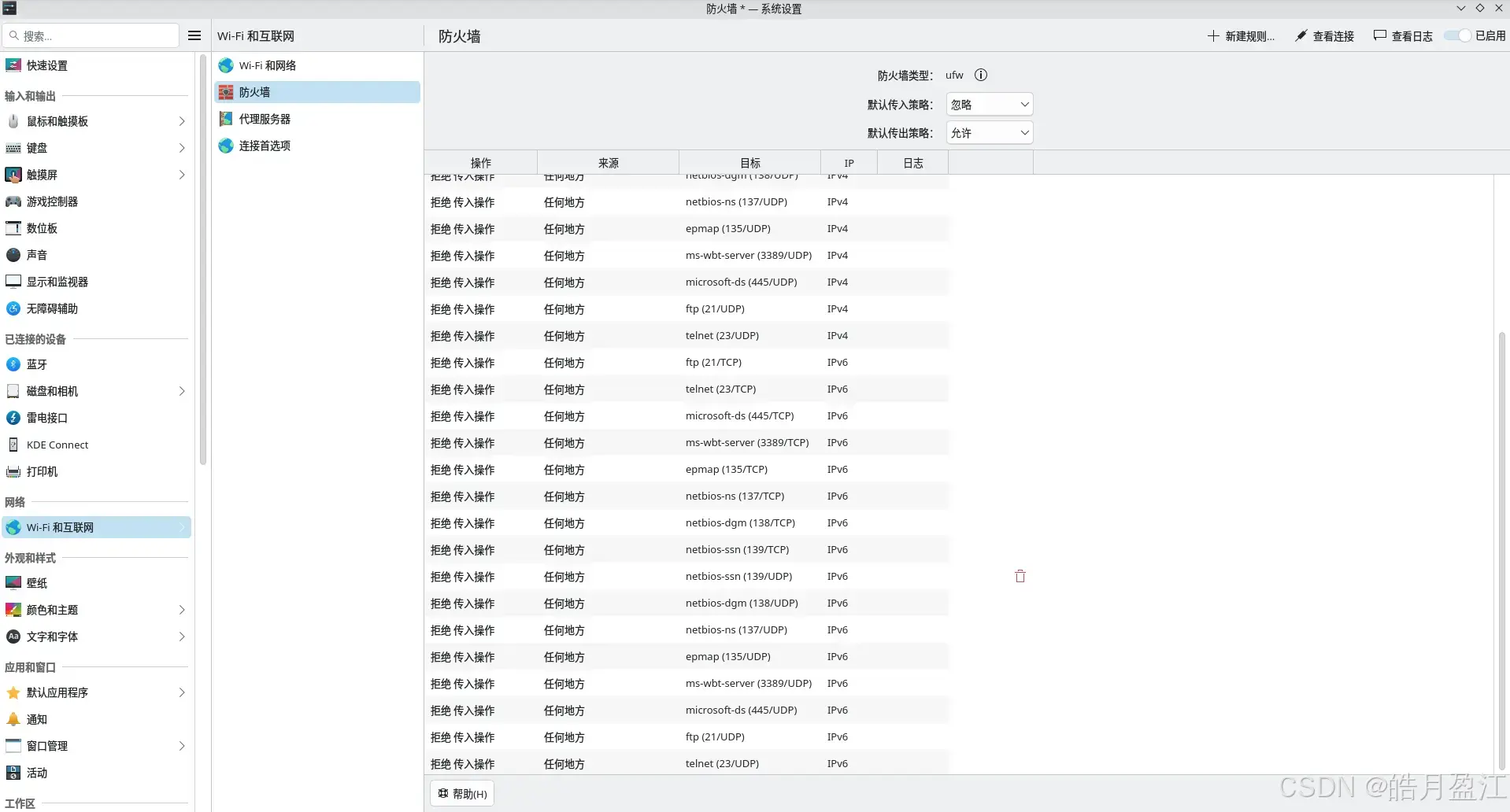

第一层:网络访问控制 (防火墙)

这是你的第一道防线。

-

安装并配置UFW :

bashsudo apt update && sudo apt install ufw sudo ufw default deny incoming # 默认拒绝所有入站连接 sudo ufw default allow outgoing # 默认允许所有出站连接 sudo ufw allow 22/tcp # 按需开放SSH端口(**务必先开放,以防锁死**) sudo ufw enable # 启用防火墙 -

封禁高危端口:

bash

# 禁止所有IP访问高危端口:21 、23、445、3389、135、137、138、139

sudo ufw deny in 21/tcp

sudo ufw deny in 23/tcp

sudo ufw deny in 445/tcp

sudo ufw deny in 3389/tcp

sudo ufw deny in 135/tcp

sudo ufw deny in 137/tcp

sudo ufw deny in 138/tcp

sudo ufw deny in 139/tcp

sudo ufw deny in 21/udp

sudo ufw deny in 23/udp

sudo ufw deny in 445/udp

sudo ufw deny in 3389/udp

sudo ufw deny in 135/udp

sudo ufw deny in 137/udp

sudo ufw deny in 138/udp

sudo ufw deny in 139/udp

- 启用防火墙日志 :执行

sudo ufw logging on,日志位于/var/log/ufw.log,可用于排查问题。

第二层:系统与服务加固

关闭不必要的入口,加固必要的服务。

根据你的需要,开放例如SSH(如果远程管理 )、HTTP/HTTPS(如果浏览网页)等端口

- 开放必要端口:

bash

sudo ufw allow ssh # 例如允许SSH (端口22)

sudo ufw allow http # 例如允许HTTP (端口80)

sudo ufw allow https # 例如允许HTTPS (端口443)查看状态 :使用 sudo ufw status verbose 查看规则和状态

-

强化SSH服务:

-

编辑SSH配置文件:

sudo nano /etc/ssh/sshd_config -

修改或确保以下参数:

Port 2222 # 将22改为其他端口(如2222) PermitRootLogin no # 禁止root用户直接登录 PasswordAuthentication no # 禁用密码登录(前提是已配置SSH密钥) -

重启SSH服务:

sudo systemctl restart ssh

-

-

配置

fail2ban防御暴力破解:bashsudo apt install fail2ban sudo systemctl enable --now fail2ban之后可编辑

/etc/fail2ban/jail.local来调整封禁阈值和时间。

第三层:保持系统更新

及时更新可以修复已知的安全漏洞。

定期运行:

bash

sudo apt update && sudo apt upgrade考虑启用自动安全更新来安装重要的安全补丁。

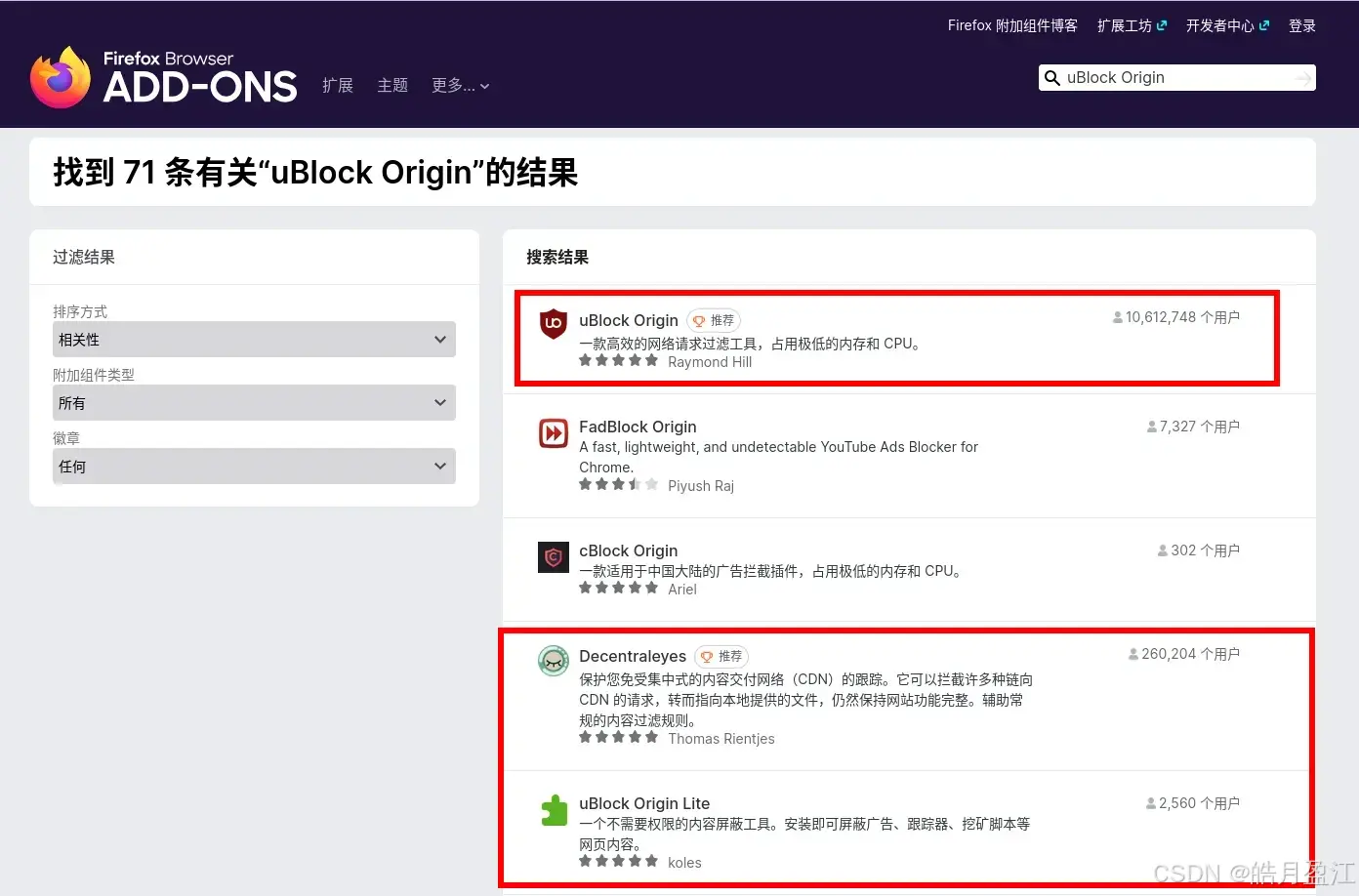

第四层:应用与隐私保护

保护你直接交互的应用程序。

-

浏览器安全:

-

安装广告拦截和隐私保护扩展,如 uBlock Origin。

Firefox浏览器安装方法

1.打开Firefox附加组件商店

2.搜索"uBlock Origin"

3.点击"添加到Firefox"

4.确认安装即可

-

在浏览器设置中禁用不安全的连接类型(如 FTP),并考虑启用"一律使用HTTPS"。

-

定期清理 Cookie 和网站数据。

-

-

文件与目录权限 :

对家目录下的敏感文件夹(如

~/Documents/private)设置严格权限:bashchmod 700 ~/Documents/private这确保只有文件所有者才能读写和执行。

第五层: 防御恶意软件

进一步提升安全性或用于检查。

- 安全扫描与杀毒 :

- ClamAV :安装开源免费的恶意软件扫描工具

sudo apt install clamav clamav-daemon,并定期更新病毒库sudo freshclam后进行扫描。

- ClamAV :安装开源免费的恶意软件扫描工具

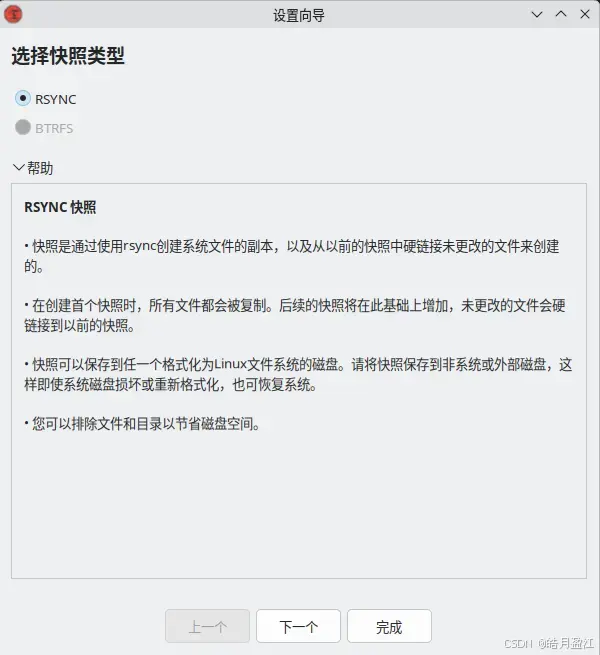

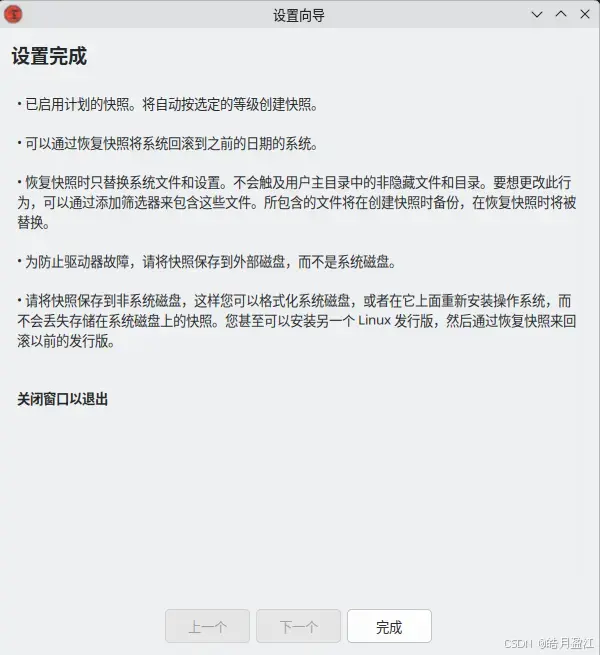

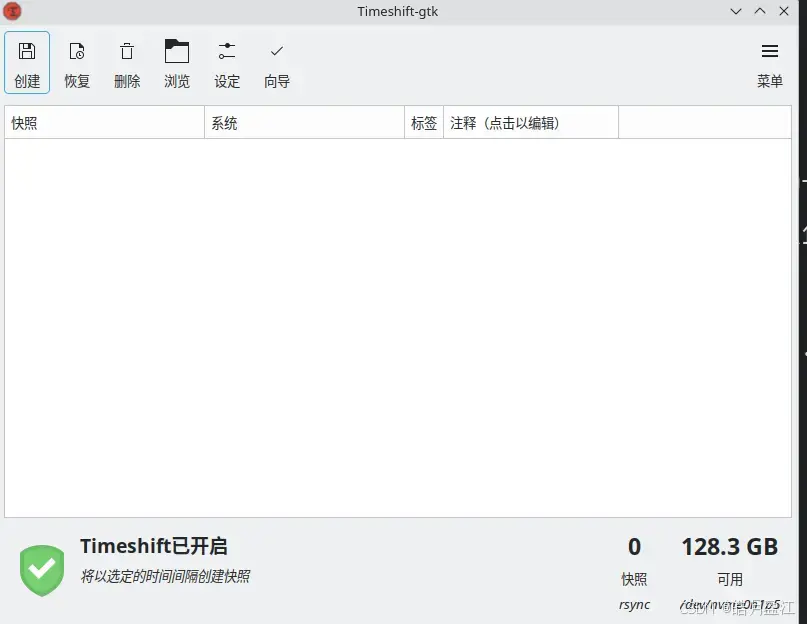

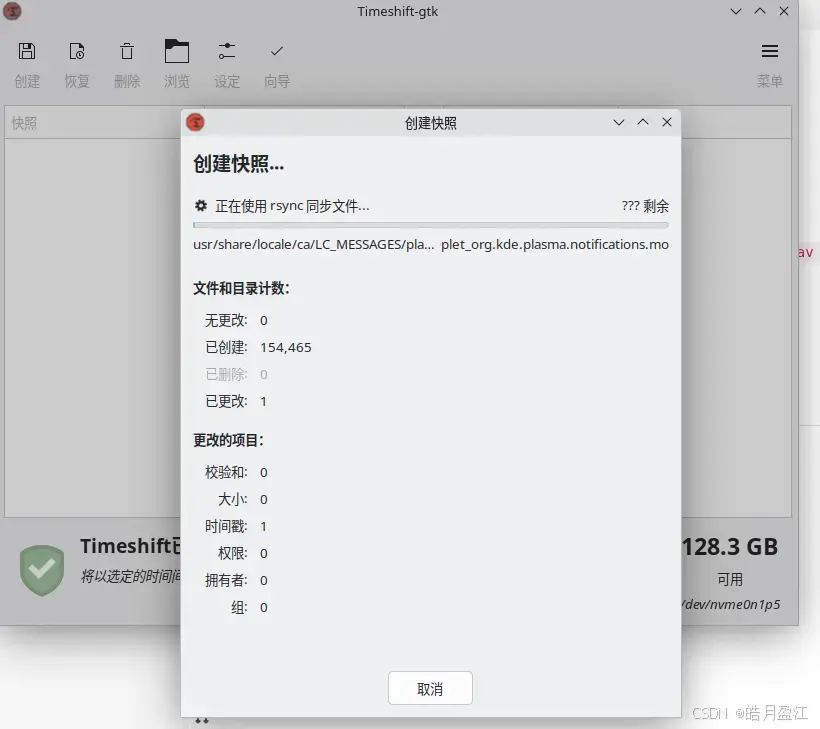

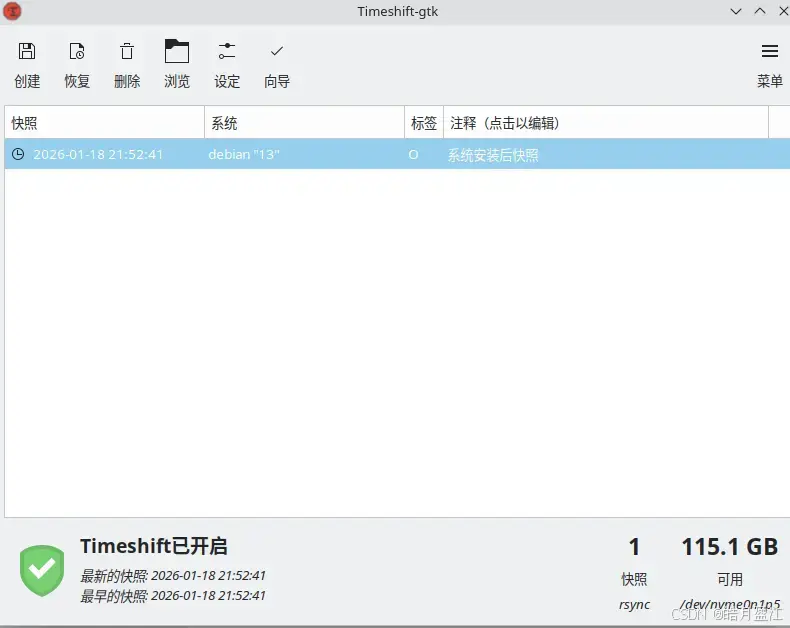

第六层: 系统备份和数据备份

-

系统备份工具 (Timeshift):

sudo apt install timeshift

-

文件备份工具 (Deja Dup):

sudo apt install deja-dup