打开题目获得附件,是以ipa格式结尾的。ipa 文件的实质是一个 zip 压缩包

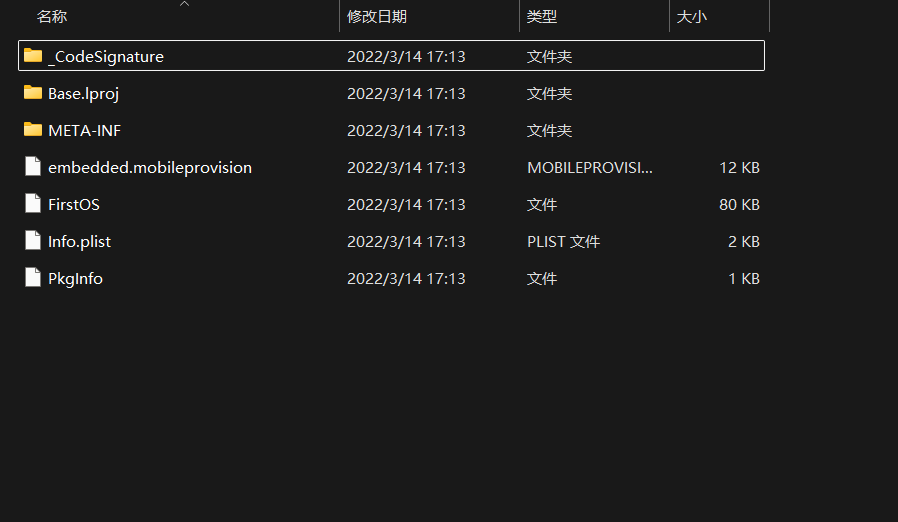

所以可以直接修改文件后缀为zip并解压,解压后得到

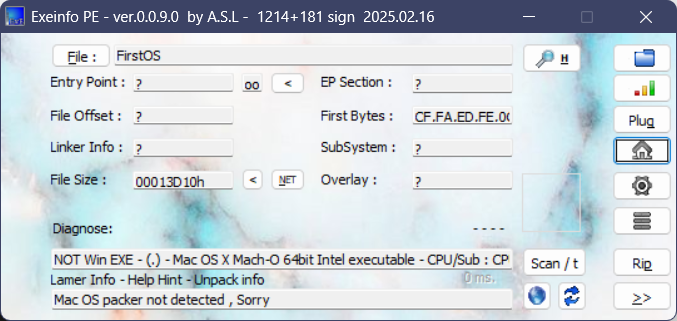

将其中的 firstos 拖进 exeinfo 中看到是64位的。

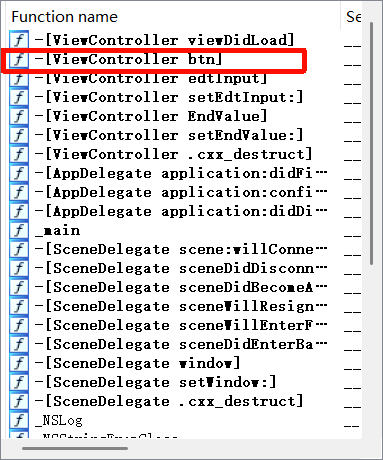

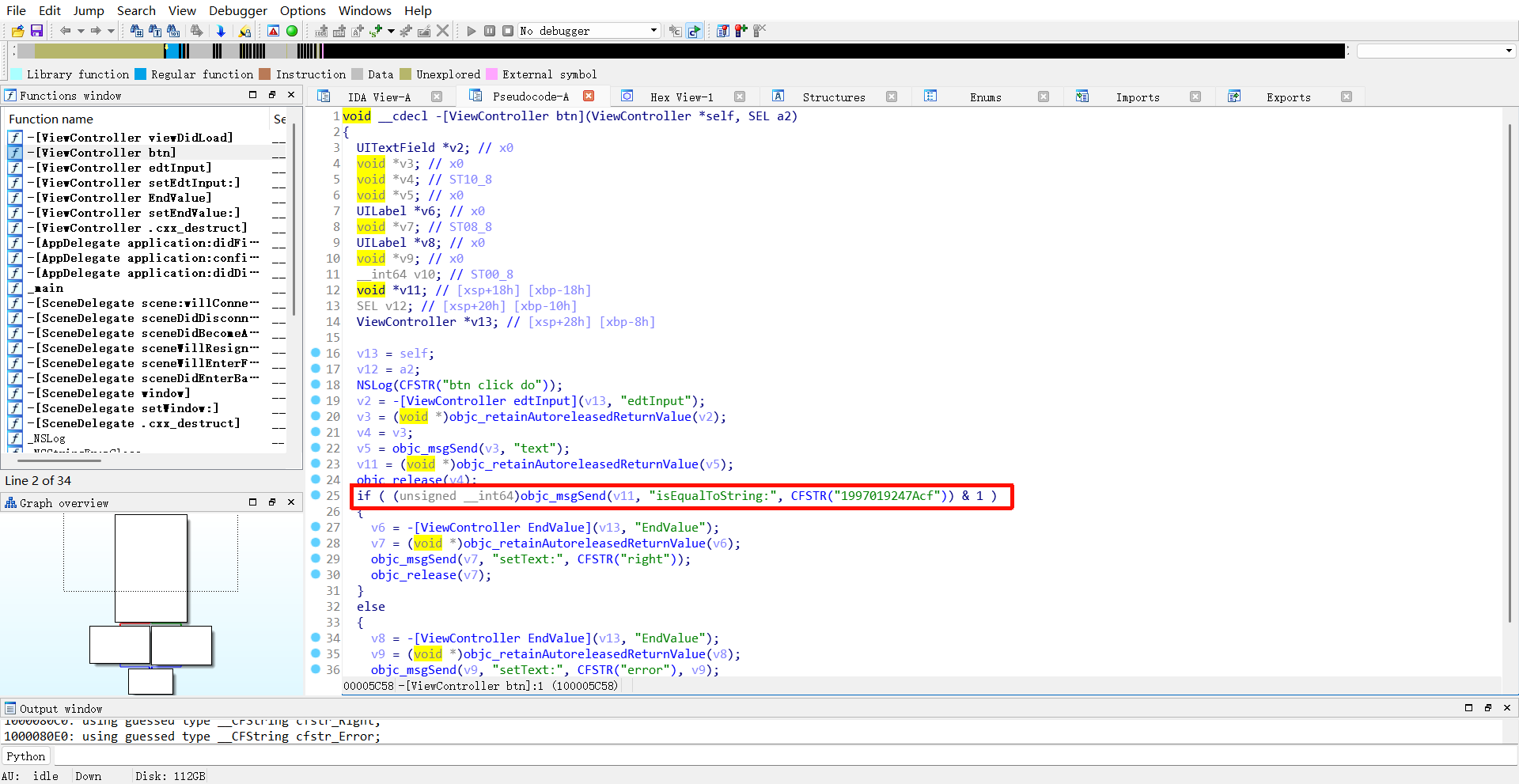

于是使用 ida64 来对文件进行分析,打开后看左边的函数名,在其中发现一个关键函数btn->button(按钮),这个函数通常能触发逻辑。

双击后按 f5 进行反编译查看伪c代码,便能发现一个验证,根据用户输入是否等于"1997019247Acf"来判定 "right" or "error"。

据此,flag就是flag{1997019247Acf}