什么是等保

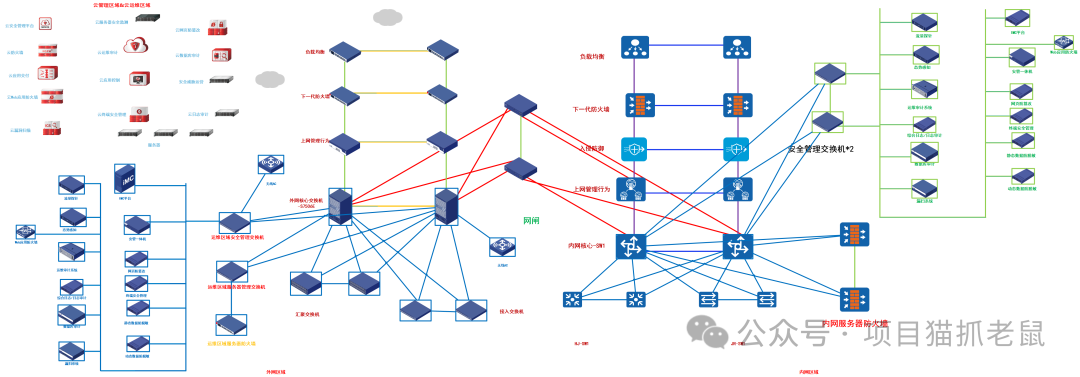

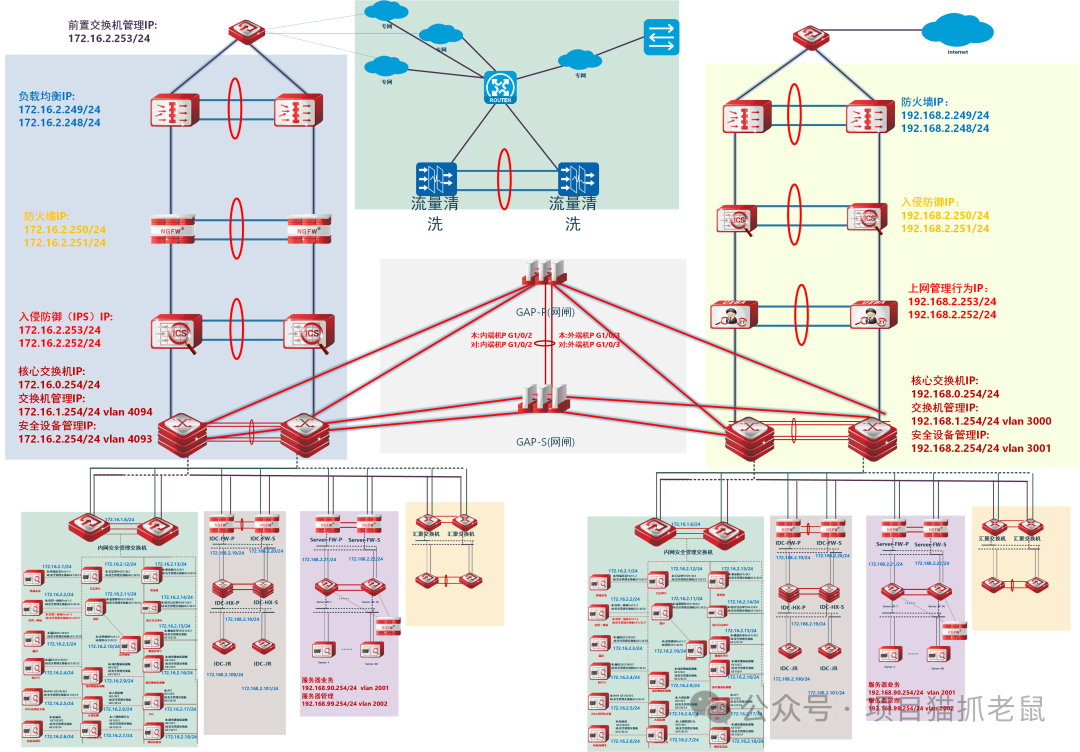

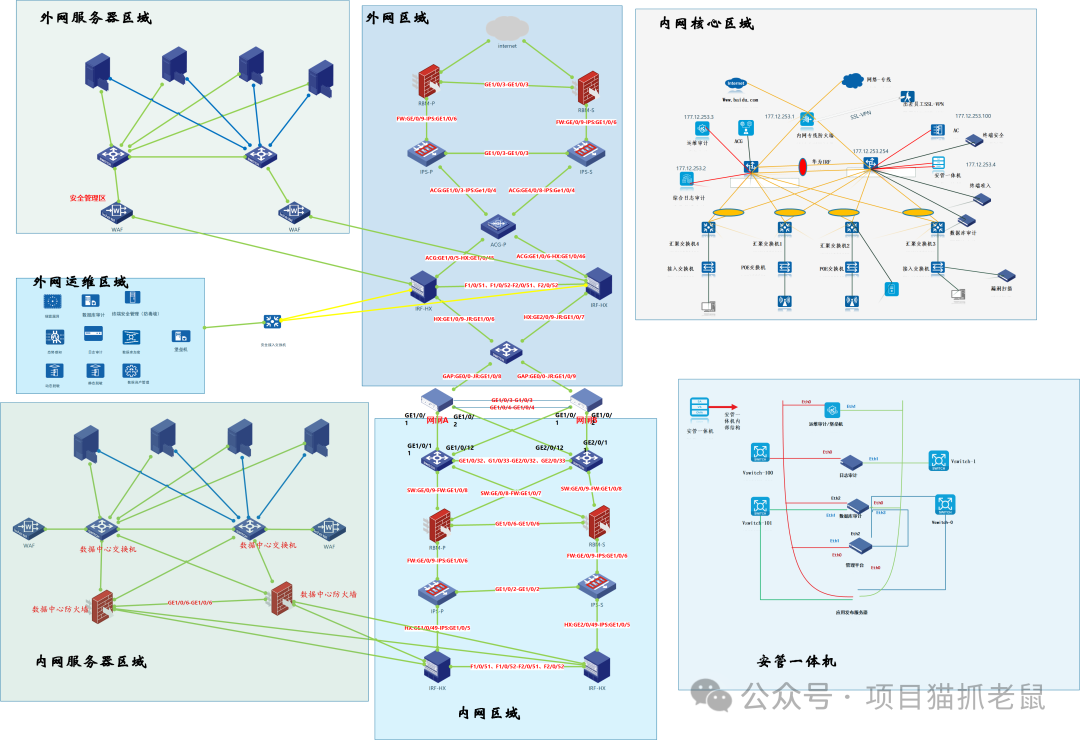

这张图展示了一个企业级网络架构拓扑图,主要分为外网区域、内网区域、运维区域、云管理区域等多个安全域,并通过多种网络安全设备(防火墙、交换机、入侵防御、负载均衡等)实现分层防护与流量控制。下面我将从整体结构、各区域功能、安全策略、关键设备和潜在问题等方面进行详细分析。

🔍 一、整体架构概览

整个网络被划分为以下几个核心区域:

外网区域(External Network Zone)

内网区域(Internal Network Zone)

运维区域(Operations & Maintenance Zone)

云管理区域 & 云运维区域(Cloud Management & Cloud O&M Zone)

这些区域之间通过边界防火墙、核心交换机、安全设备等进行隔离与连接,体现了"分区分域、纵深防御"的安全理念。

🧱 二、各区域详细解析

1. 外网区域(左下部分)

接入点外部用户通过无线AC接入网络。

核心设备

安全策略

✅ 特点:高安全性,严格控制出入口。

2. 内网区域(右下部分)

核心设备

服务器区

安全措施

✅ 特点:强调内部资源保护,具备良好的可管理性。

3. 运维区域(中间偏左)

目的

为管理员提供远程维护通道。

设备组成

连接方式

✅ 特点:物理/逻辑隔离,专用于运维操作,提升安全性。

4. 云管理区域 & 云运维区域(左上角)

功能定位用于管理云平台及云资源。

包含组件

特点

✅ 特点:面向云化场景,具备完整的云安全能力体系。

🔐 三、安全机制分析

| 安全功能 | 实现方式 | 位置 |

|---|---|---|

| 边界防护 | 下一代防火墙 + 入侵防御 | 外网 → 内网边界 |

| 访问控制 | 上网行为管理、负载均衡 | 流量调度与策略控制 |

| 审计溯源 | 日志审计、操作审计、数据审计 | 各类审计系统联动 |

| 威胁检测 | 漏洞扫描、态势感知、终端安全管理 | 分布式部署 |

| 统一管理 | iMC平台、安全管理系统交换机 | 中央集控 |

| 动态防护 | 静态/动态数据防泄密、加密传输 | 数据层面 |

✅ 整体体现"事前预防、事中检测、事后追溯"的完整安全闭环。

🔄 四、关键设备说明

| 设备名称 | 功能描述 |

|---|---|

| S7506E 核心交换机 | 高性能三层交换机,承担主干流量转发 |

| 下一代防火墙(NGFW) | 支持深度包检测、应用识别、IPS、AV等功能 |

| 入侵防御系统(IPS) | 实时阻断已知和未知攻击 |

| 负载均衡器 | 提升服务可用性与性能 |

| iMC平台 | 统一管理网络设备、安全策略、用户权限 |

| 安全管理交换机 | 用于连接各类安全设备,实现集中管理 |

| 无线AC | 控制无线接入点,保障无线安全 |

⚠️ 五、潜在问题与改进建议

- 存在单点故障风险

虽然有双核心交换机(外网+内网),但某些链路仍可能成为瓶颈。

建议:增加冗余链路(如堆叠、VRRP)、配置链路聚合。

- 运维区域与外网直接相连,存在安全隐患

尽管有防火墙隔离,但如果运维人员误操作或账号泄露,可能导致内网被入侵。

建议:引入跳板机(Jump Server)或堡垒机,强制所有运维操作经由审计代理。

- 未明确标识DMZ区

图中缺少典型的DMZ(非军事区)设计,建议将对外服务(如Web、FTP)放在独立DMZ区,进一步隔离内外网。

- 云与本地网络融合度较高,需注意边界模糊问题

云管理平台与本地网络共享安全策略,容易造成策略冲突。

建议:建立清晰的零信任架构(Zero Trust),实施基于身份的访问控制。

- 缺乏可视化监控与SOAR集成

当前以设备为主,缺乏自动化响应能力。

建议:引入 SIEM(安全信息与事件管理)+ SOAR(安全编排与响应)系统,提升应急效率。

📈 六、总结评价

✅ 优点

架构清晰,分区分域合理;

安全设备齐全,覆盖边界、终端、数据、行为等多个层面;

采用主流技术(如NGFW、IPS、iMC等),符合行业标准;

支持云环境与传统IT融合管理;

具备较强的合规性和审计能力。

❌ 不足

缺乏对现代安全趋势(如零信任、微隔离)的支持;

运维通道虽隔离但仍需加强管控;

缺少可视化与自动化响应机制。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署EDR(端点检测与响应)

建设SOC(安全运营中心)

强化云安全治理

如果你能提供更多背景信息(比如这是某企业的实际架构?还是设计草案?),我可以给出更具体的优化方案或配置建议。

等保需要哪些设备?

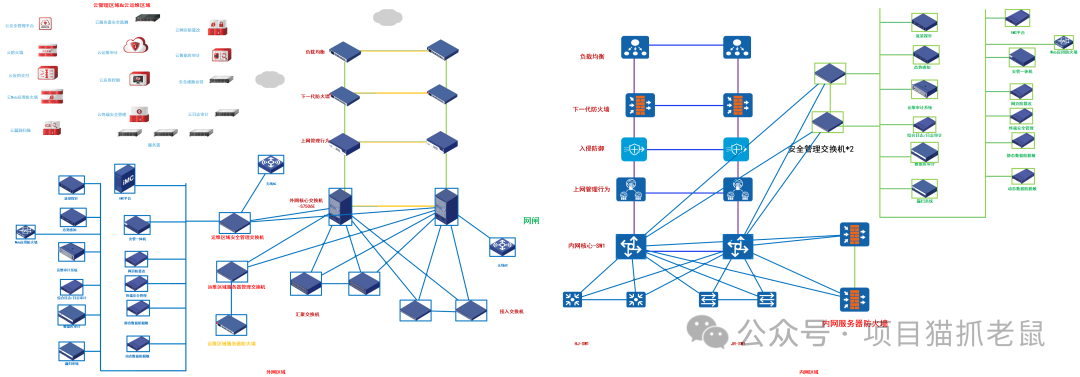

这张图展示了一个企业级网络架构拓扑图,主要分为外网区域、内网区域、运维区域、云管理区域等多个安全域,并通过多种网络安全设备(防火墙、交换机、入侵防御、负载均衡等)实现分层防护与流量控制。下面我将从整体结构、各区域功能、安全策略、关键设备和潜在问题等方面进行详细分析。

🔍 一、整体架构概览

整个网络被划分为以下几个核心区域:

外网区域(External Network Zone)

内网区域(Internal Network Zone)

运维区域(Operations & Maintenance Zone)

云管理区域 & 云运维区域(Cloud Management & Cloud O&M Zone)

这些区域之间通过边界防火墙、核心交换机、安全设备等进行隔离与连接,体现了"分区分域、纵深防御"的安全理念。

🧱 二、各区域详细解析

1. 外网区域(左下部分)

接入点

外部用户通过无线AC接入网络。

核心设备

安全策略

✅ 特点:高安全性,严格控制出入口。

2. 内网区域(右下部分)

核心设备

服务器区

安全措施

✅ 特点:强调内部资源保护,具备良好的可管理性。

3. 运维区域(中间偏左)

目的

为管理员提供远程维护通道。

设备组成

连接方式

✅ 特点:物理/逻辑隔离,专用于运维操作,提升安全性。

4. 云管理区域 & 云运维区域(左上角)

功能定位

用于管理云平台及云资源。

包含组件

特点

点:面向云化场景,具备完整的云安全能力体系。

🔐 三、安全机制分析

| 安全功能 | 实现方式 | 位置 |

|---|---|---|

| 边界防护 | 下一代防火墙 + 入侵防御 | 外网 → 内网边界 |

| 访问控制 | 上网行为管理、负载均衡 | 流量调度与策略控制 |

| 审计溯源 | 日志审计、操作审计、数据审计 | 各类审计系统联动 |

| 威胁检测 | 漏洞扫描、态势感知、终端安全管理 | 分布式部署 |

| 统一管理 | iMC平台、安全管理系统交换机 | 中央集控 |

| 动态防护 | 静态/动态数据防泄密、加密传输 | 数据层面 |

✅ 整体体现"事前预防、事中检测、事后追溯"的完整安全闭环。

🔄 四、关键设备说明

| 设备名称 | 功能描述 |

|---|---|

| S7506E 核心交换机 | 高性能三层交换机,承担主干流量转发 |

| 下一代防火墙(NGFW) | 支持深度包检测、应用识别、IPS、AV等功能 |

| 入侵防御系统(IPS) | 实时阻断已知和未知攻击 |

| 负载均衡器 | 提升服务可用性与性能 |

| iMC平台 | 统一管理网络设备、安全策略、用户权限 |

| 安全管理交换机 | 用于连接各类安全设备,实现集中管理 |

| 无线AC | 控制无线接入点,保障无线安全 |

⚠️ 五、潜在问题与改进建议

- 存在单点故障风险

虽然有双核心交换机(外网+内网),但某些链路仍可能成为瓶颈。

建议:增加冗余链路(如堆叠、VRRP)、配置链路聚合。

- 运维区域与外网直接相连,存在安全隐患

尽管有防火墙隔离,但如果运维人员误操作或账号泄露,可能导致内网被入侵。

建议:引入跳板机(Jump Server)或堡垒机,强制所有运维操作经由审计代理。

- 未明确标识DMZ区

图中缺少典型的DMZ(非军事区)设计,建议将对外服务(如Web、FTP)放在独立DMZ区,进一步隔离内外网。

- 云与本地网络融合度较高,需注意边界模糊问题

云管理平台与本地网络共享安全策略,容易造成策略冲突。

建议:建立清晰的零信任架构(Zero Trust),实施基于身份的访问控制。

- 缺乏可视化监控与SOAR集成

当前以设备为主,缺乏自动化响应能力。

建议:引入 SIEM(安全信息与事件管理)+ SOAR(安全编排与响应)系统,提升应急效率。

📈 六、总结评价

✅ 优点

架构清晰,分区分域合理;

安全设备齐全,覆盖边界、终端、数据、行为等多个层面;

采用主流技术(如NGFW、IPS、iMC等),符合行业标准;

支持云环境与传统IT融合管理;

具备较强的合规性和审计能力。

❌ 不足

缺乏对现代安全趋势(如零信任、微隔离)的支持;

运维通道虽隔离但仍需加强管控;

缺少可视化与自动化响应机制。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署EDR(端点检测与响应)

建设SOC(安全运营中心)

强化云安全治理

如果你能提供更多背景信息(比如这是某企业的实际架构?还是设计草案?),我可以给出更具体的优化方案或配置建议。

华为医疗解决方案?

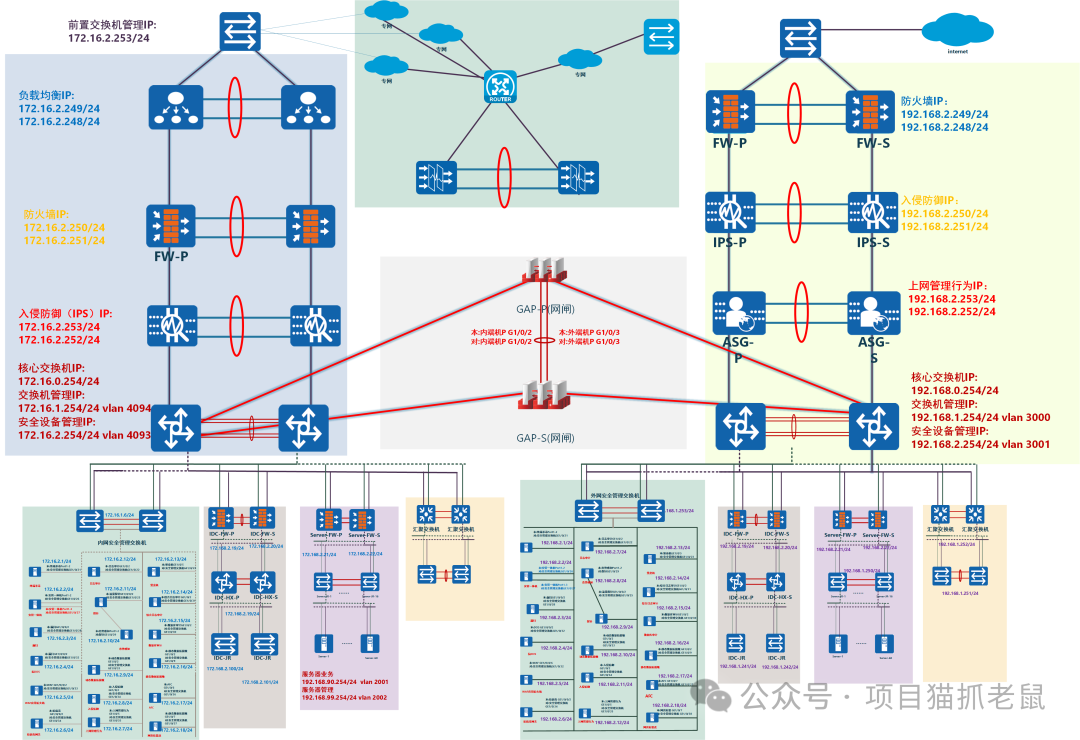

这张图展示了一个高可用、双活架构的IDC(互联网数据中心)网络拓扑结构,具有典型的"双机热备 + 冗余链路 + 分层分区"设计。整体架构清晰,安全防护能力强,适用于对稳定性与安全性要求较高的企业或云服务场景。

🔍 一、整体架构概览

该网络分为核心层、汇聚层、接入层、安全区、管理区等多个层次,并采用双活部署(Active-Active)模式,确保高可用性和容灾能力。

主要特点:

双中心对称设计

左右两侧完全镜像,形成主备/双活架构。

多级安全防护

防火墙、IPS、上网行为管理、负载均衡等设备均冗余部署。

分区分域管理

业务区、服务器区、运维区、管理区独立划分。

IP地址规划规范

各区域使用不同网段,便于管理和路由控制。

🧱 二、关键组件解析

1. 外网接入层

ROUTER

连接Internet,负责外部流量进出。

专网连接

通过专线接入其他网络(如政务网、金融网),实现多路径通信。

GAP-P 和 GAP-S

两个网闸(Network Gateways),用于物理隔离内外网,支持单向数据传输,常用于涉密或敏感系统。

✅ 特点:具备高可靠性和强隔离性,符合等级保护要求。

2. 边界安全层

| 设备 | 功能 | IP地址 |

|---|---|---|

| FW-P / FW-S | 防火墙(边界防护) | 192.168.2.249/24, 192.168.2.248/24 |

| IPS-P / IPS-S | 入侵防御系统(IDS/IPS) | 192.168.2.250/24, 192.168.2.251/24 |

| ASG-P / ASG-S | 上网行为管理(ASG) | 192.168.2.253/24, 192.168.2.252/24 |

✅ 所有边界设备均为双机部署,提供HA(高可用)保障。

3. 核心交换层

核心交换机

(Core Switch)

⚠️ 注意:图中显示两个核心交换机分别连接到不同的安全设备组,可能表示 东西向流量分流 或 跨机房互联。

4. 汇聚与接入层

汇聚交换机

(Aggregation Switch):

接入交换机

(Access Switch):

✅ 层次分明,便于扩展和维护。

5. 业务服务区

服务器集群

业务VLAN划分

✅ VLAN隔离有效提升网络安全性和管理效率。

6. 安全管理区

前置交换机管理IP

172.16.2.253/24

负载均衡IP

172.16.2.249/24, 172.16.2.248/24

防病毒IP

172.16.2.250/24, 172.16.2.251/24

入侵防御(IPS)IP

172.16.2.253/24, 172.16.2.252/24

✅ 多个安全设备集中部署在管理区,统一由iMC平台或类似系统管控。

🔐 三、安全策略分析

- 纵深防御体系

Internet → 路由器 → 防火墙 → 入侵防御 → 上网行为管理 → 核心交换机 → 业务服务器

每一层都有专门的安全设备进行过滤和检测,构成完整的"七层防护"。

- 双活+冗余设计

所有关键设备(防火墙、IPS、ASG、核心交换机)均采用双机热备(Active-Active)模式。

链路冗余:每台设备有多条链路连接,避免单点故障。

跨机房联动:GAP网闸可能用于跨数据中心同步数据。

- 网闸(GAP)的作用

实现物理隔离,防止非法访问。

支持单向传输,常用于将内部数据安全导出至外部系统。

可能用于满足等保三级及以上要求中的"非联网环境"需求。

🔄 四、IP地址规划与VLAN划分

| 类型 | IP范围 | VLAN | 用途 |

|---|---|---|---|

| 外网接口 | 192.168.2.x/24 | - | 边界设备对外地址 |

| 内网核心 | 192.168.0.x/24 | vlan 3000 | 核心交换机管理 |

| 安全设备 | 192.168.2.254/24 | vlan 3001 | 安全设备管理 |

| 业务区 | 192.168.90.x/24 | vlan 2001 | 应用服务器 |

| 业务管理 | 192.168.99.x/24 | vlan 2002 | 管理终端 |

| 前置管理 | 172.16.2.x/24 | - | 负载均衡、防病毒等 |

✅ 规划合理,逻辑清晰,易于运维。

⚠️ 五、潜在问题与改进建议

- 存在部分环路风险

图中红色圆圈标记了多个环形连接,虽然可能是为了冗余,但需配置STP/RSTP/MSTP避免广播风暴。

建议:启用生成树协议并优化根桥选举策略。

- 缺少DMZ区

对外服务(如Web、FTP)未单独划分DMZ区,可能导致内网暴露风险。

建议:增设DMZ区,放置对外应用服务器,并通过防火墙严格控制访问。

- 缺乏可视化监控系统

当前以设备为主,无明确SIEM/SOC集成。

建议:引入日志审计系统(如Splunk、ELK)和SOC平台,实现集中监控与告警。

- 云化程度较低

整体为传统IDC架构,未体现容器、微服务、SDN等现代技术。

若未来扩展云平台,建议逐步引入虚拟化、SDN控制器、云安全网关(CASB)。

- 运维通道可进一步加强

当前运维通过ASG进行行为管理,但仍可通过堡垒机增强审计。

建议:部署跳板机 + 堡垒机,实现"谁、何时、做了什么"的完整记录。

📈 六、总结评价

✅ 优点

架构成熟,符合大型企业或数据中心标准;

安全防护全面,覆盖边界、主机、应用、行为等多个层面;

高可用性设计到位,双活+冗余确保业务连续性;

IP规划规范,VLAN划分合理;

支持等保合规要求(尤其适合三级以上系统)。

❌ 不足

缺少现代化云原生安全机制;

运维审计可进一步强化;

未明确DMZ区,存在安全隐患;

缺乏自动化响应能力。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署EDR(端点检测与响应)

建设SOC(安全运营中心)

推动云化转型

实施微隔离(Micro-Segmentation)

如果你能提供更多信息(比如这是某企业的实际架构?是否用于政府/金融行业?是否有等保要求?),我可以给出更具体的优化方案或配置建议。

深信服解决方案?

天融信解决方案?

全光解决方案?

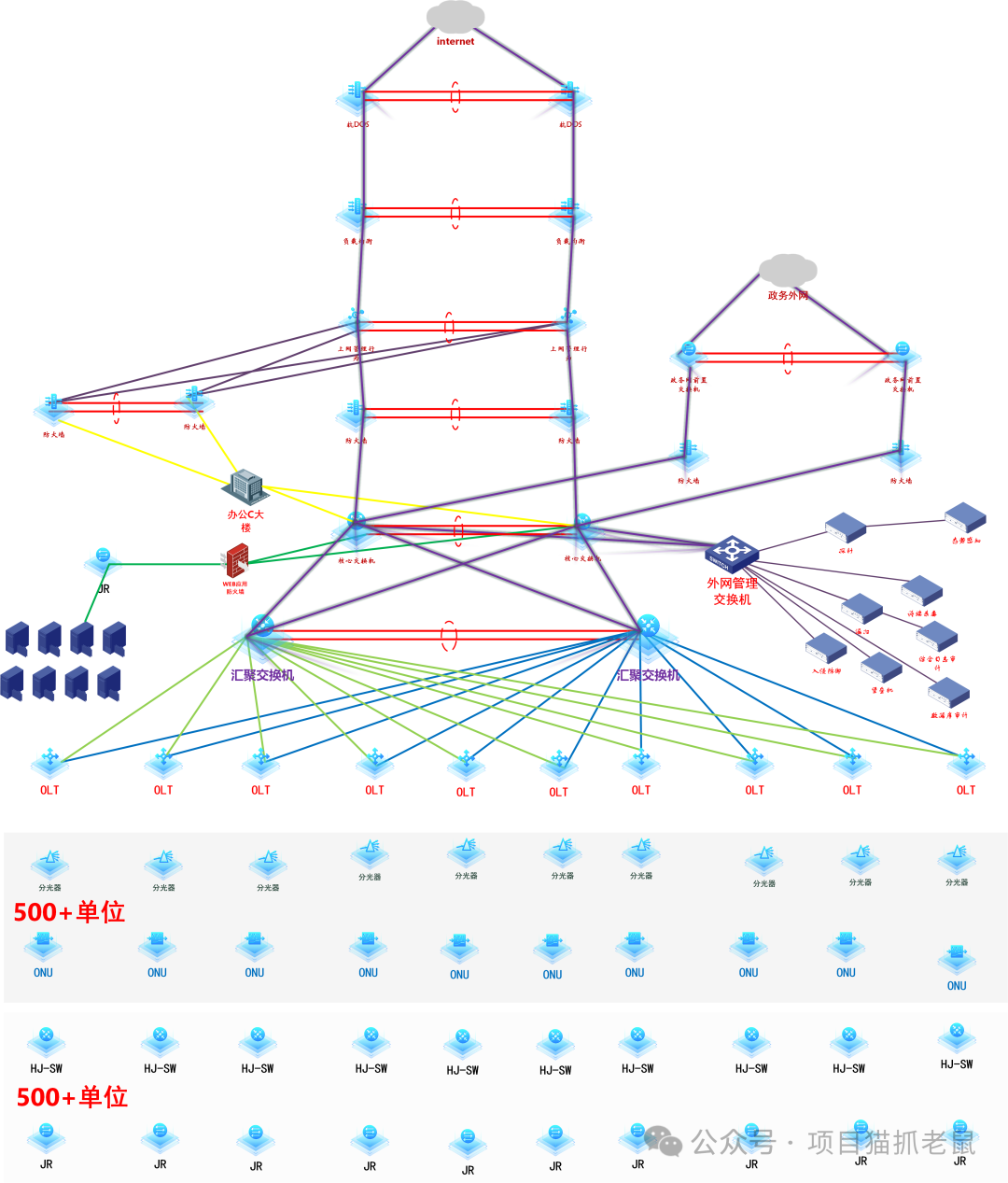

这张图展示了一个大型运营商级或企业级的综合网络架构拓扑图,结合了光接入(PON)、核心路由、互联网出口、服务器区、运维管理区等多个功能区域。整体结构清晰,具备典型的"分层设计 + 多运营商接入 + 安全隔离"特征,适用于政企、园区、智慧城市等复杂场景。

🔍 一、整体架构概览

该网络分为以下几个主要区域:

接入区域

汇聚区域

OLT核心区域

IX核心区域(互联网交换中心)

服务器区域

互联网区域

运维区域

各层级之间通过光纤和高速链路连接,支持 IPv4/IPv6 双栈运行,并接入三大运营商(中国移动、中国联通、中国电信),实现多线冗余与高可用性。

🧱 二、关键区域详细解析

1. 接入区域(Access Zone)

设备组成

技术特点

作用

将用户终端(家庭、企业)接入网络。

✅ 特点:低成本、易扩展、适合大规模部署。

2. 汇聚区域(Aggregation Zone)

设备

:POS 接口设备(Packet Over SONET/SDH),用于高速数据汇聚。

功能

:

连接方式

:通过 POS 链路连接到 OLT 核心设备。

✅ 特点:提升传输效率,减少核心压力。

3. OLT核心区域(OLT Core Zone)

核心设备

华为 OLT-1、华为 OLT-2(Optical Line Terminal)

功能

是 PON 网络的核心节点,负责与 ONU 通信。

实现光电转换、信号调度、带宽分配等功能。

连接关系

✅ 特点:支撑大量用户接入,具备高并发处理能力。

4. IX核心区域(Internet Exchange Core Zone)

核心设备

功能

连接方式

✅ 特点:高吞吐量、低延迟、支持多业务融合。

5. 服务器区域(Server Zone)

内容

连接方式

✅ 特点:承载核心业务系统,需重点保护。

6. 互联网区域(Internet Zone)

设备

功能

连接方式

✅ 特点:高可用、抗攻击能力强。

7. 运维区域(O&M Zone)

设备

功能

连接方式

✅ 特点:保障运维安全,满足合规要求。

🔐 三、安全与可靠性设计分析

- 多运营商接入

同时接入中国移动、中国联通、中国电信,实现:

✅ 极大提升了网络稳定性与可用性。

- 双活架构(Active-Active)

所有关键设备均采用双机热备:

✅ 实现无中断切换,符合金融、政务等高可靠场景需求。

- 分区分域隔离

接入 → 汇聚 → OLT → 核心 → 服务器 → 互联网 → 运维

每一层都有明确职责,避免越权访问。

✅ 符合"纵深防御"理念。

- 支持 IPv4/IPv6 双栈

图中标注"运营商网络ipv4、ipv6",说明已支持下一代互联网协议。

有助于未来平滑过渡到纯 IPv6 环境。

🔄 四、关键技术亮点

| 技术 | 应用场景 | 优势 |

|---|---|---|

| PON 技术(GPON/EPON) | 用户接入 | 成本低、覆盖广、易维护 |

| BRAS(宽带远程接入服务器) | 用户认证与计费 | 支持百万级用户在线 |

| IRF 虚拟化技术 | 核心交换 | 提升性能与可靠性 |

| 多线 BGP 路由 | 互联网出口 | 自动选路、负载均衡 |

| NAC(网络准入控制) | 运维与终端管理 | 防止非法设备接入 |

| 日志审计 & SOC | 安全运营 | 满足等保合规要求 |

⚠️ 五、潜在问题与改进建议

- 缺乏 DMZ 区

外部服务(如 Web、FTP)未单独划分 DMZ 区。

建议:增设 DMZ 区,放置对外服务服务器,增强安全性。

- 缺少入侵防御(IPS/IDS)

虽然有防火墙,但未看到明确的 IPS 设备。

建议:在互联网出口处部署 IPS,实时检测并阻断攻击。

- 运维通道可能暴露风险

运维区域虽独立,但仍需加强访问控制。

建议:引入堡垒机 + 双因素认证(2FA),限制运维人员权限。

- 未体现云化趋势

当前为传统物理架构,未涉及虚拟化、容器、微服务等。

若未来扩展云平台,建议引入 SDN、云安全网关(CASB)等。

- 缺少可视化监控平台

缺少统一的网络监控系统(如 Zabbix、Prometheus、Nagios)。

建议:部署网络监控平台 + SIEM 系统,实现自动化告警与响应。

📈 六、总结评价

✅ 优点

架构成熟,层次分明,符合大型网络建设标准;

支持多运营商接入,具备极高的可用性和容灾能力;

使用 PON 技术,适合大规模用户接入;

安全防护全面,包含 NAC、审计、堡垒机等;

支持 IPv4/IPv6 双栈,具备前瞻性;

运维体系健全,满足等保合规要求。

❌ 不足

缺乏现代安全机制(如 IPS、WAF、EDR);

未体现云原生架构;

缺少可视化与自动化运维工具;

未明确 DMZ 区,存在安全风险。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署 EDR(端点检测与响应)

建设 SOC(安全运营中心)

推动云化转型

实施微隔离(Micro-Segmentation)

部署 SDN 控制器

如果你能提供更多背景信息(比如这是某城市的智慧城市项目?还是某个企业的园区网?是否有等保要求?),我可以给出更具体的优化方案或配置建议。

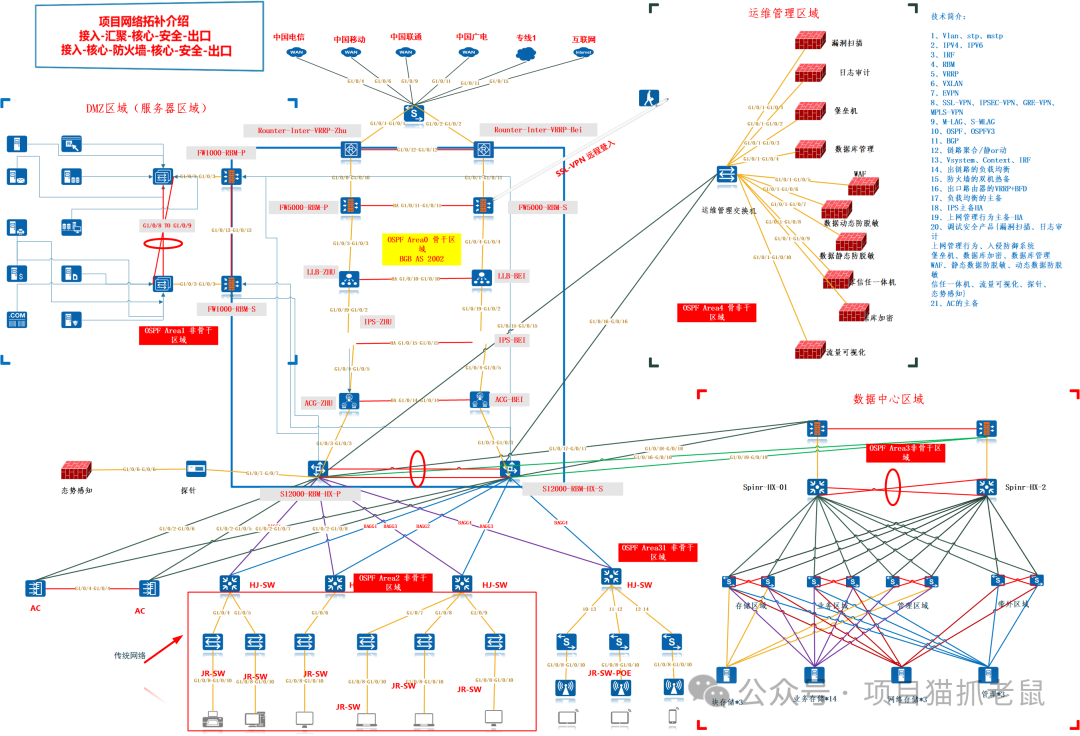

典型组网方案?

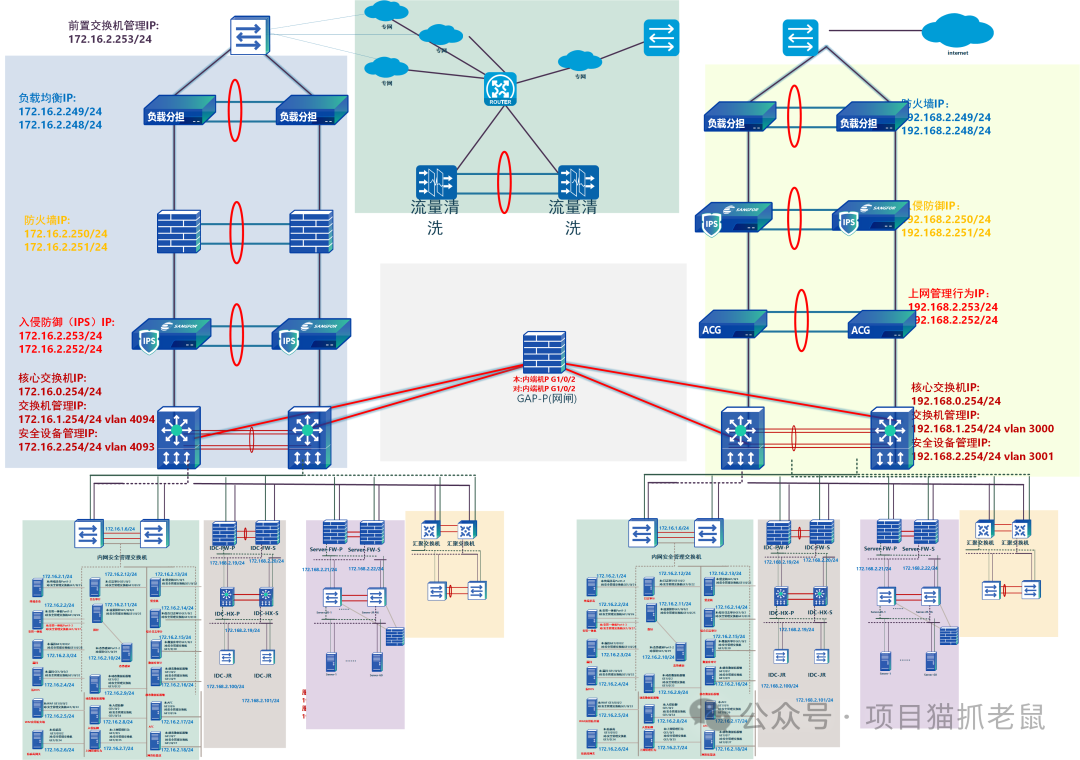

这张图展示了一个大型企业或数据中心的网络拓扑结构,具备典型的"分层设计 + 多区域隔离 + 高可用性 + 安全防护"特征。整体架构清晰、逻辑严谨,适用于对稳定性、安全性和可扩展性要求较高的场景(如政府、金融、电信等关键行业)。

🌐 一、整体架构概览

该网络采用"接入 → 汇聚 → 核心 → 安全出口"的四级分层模型,并结合多运营商接入、双活部署、OSPF 分区、VRRP、MSTP、SSL-VPN等技术,实现高可靠、高性能、高安全的综合网络环境。

主要区域划分:

DMZ区域(服务器区域)

运维管理区域

数据中心区域

传统网络区域

互联网与专线接入区

🔧 二、核心组件解析

1. 接入层(Access Layer)

设备:JR-SW(接入交换机)

功能:

特点:

✅ 支持大规模终端接入,具备良好的扩展性。

2. 汇聚层(Aggregation Layer)

设备:HJ-SW(汇聚交换机)

功能:

连接关系:

✅ 提升带宽利用率,降低核心压力。

3. 核心层(Core Layer)

设备:S12000-RBM-HX-P 和 S12000-RBM-HX-S

功能:

技术亮点:

✅ 构成整个网络的"心脏",确保高吞吐量与低延迟。

4. 安全出口层(Security Exit Layer)

设备:

功能:

部署方式:

✅ 形成完整的"纵深防御体系"。

5. 互联网与专线接入

接入方式:

路由协议:

出口策略:

✅ 多线接入提升可用性,满足业务连续性需求。

🔐 三、安全机制分析

| 安全功能 | 实现方式 | 位置 |

|---|---|---|

| 边界防护 | FW1000 + FW5000 防火墙 | 出口处 |

| 入侵防御 | IPS-ZHU/BEI | 流量进入前拦截攻击 |

| 上网行为管理 | ACG-ZHU/BEI | 控制员工访问行为 |

| 负载均衡 | LLB-ZHU/BEI | 分摊服务器压力 |

| 日志审计 | 日志审计系统 | 运维区 |

| 漏洞扫描 | 漏洞扫描系统 | 运维区 |

| 数据库加密 | 数据库加密系统 | 数据中心 |

| 数据防泄漏 | 数据静态/动态防泄密 | 数据中心 |

| 堡垒机 | 堡垒机 | 运维区 |

| WAF | Web应用防火墙 | DMZ区 |

✅ 整体体现"事前预防、事中检测、事后追溯"的安全闭环。

🔄 四、路由与协议设计

- OSPF 区域划分

Area0

:骨干区域(IGP AS 20002)

Area1

:非骨干区(连接DMZ)

Area2

:非骨干区(连接传统网络)

Area3

:非骨干区(连接数据中心)

✅ 合理划分区域,减少LSA泛洪,提升收敛速度。

- VRRP 协议

在 Router_Inter-VRRP-Zhu 和 Router_Inter-VRRP-Bei 上启用 VRRP。

实现双出口网关冗余,避免单点故障。

- MSTP(多生成树协议)

在核心与汇聚之间启用 MSTP,防止环路并优化链路利用。

- SSL-VPN 远程接入

支持远程办公人员通过 SSL-VPN 安全接入内部网络。

仅允许特定用户访问指定资源。

💡 五、技术亮点总结

根据图右上角的技术简介,该项目采用了以下关键技术:

| 编号 | 技术 | 说明 |

|---|---|---|

| 1 | VLAN, stp, mstp | 网络隔离与环路避免 |

| 2 | IPv4, IPv6 | 双栈支持,面向未来 |

| 3 | IRF | 设备虚拟化,提升性能 |

| 4 | RDM | 可能指"Remote Device Management"或"Routing Domain Manager" |

| 5 | VRRP | 网关冗余 |

| 6 | VXLAN | 虚拟化扩展,适合云环境 |

| 7 | EVPN | 用于跨站点互联 |

| 8 | SSL-VPN, IPSEC-VPN, GRE-VPN, MPLS-VPN | 多种隧道技术保障安全通信 |

| 9 | M-LAG, S-MLAG | 多链路聚合,提高可靠性 |

| 10 | OSPF/V3 | 内部路由协议 |

| 11 | BGP | 外部路由协议 |

| 12 | 信源聚合 / 静态路由 | 路由策略优化 |

| 13 | Vsystem, Context, IRF | 虚拟化与上下文隔离 |

| 14 | 出链路的负载均衡 | 提升带宽利用率 |

| 15 | 防火墙的双机热备 | HA保障 |

| 16 | 出口路由器的VRRP/HFD | 高可用出口 |

| 17 | 负载均衡的主备 | 服务连续性 |

| 18 | IPS主备HA | 入侵防御高可用 |

| 19 | 上网管理行为主备+HA | 行为管控不中断 |

| 20 | 调试安全产品(漏洞扫描、日志审计、上网行为、入侵防御) | 安全运维一体化 |

| 21 | AC的主备 | 无线控制器高可用 |

✅ 技术全面,符合现代企业级网络建设标准。

⚠️ 六、潜在问题与改进建议

- 缺少 DMZ 区明确标识

图中标注"DMZ区域(服务器区域)",但未严格区分 Web、FTP、邮件等服务。

建议:增设独立 DMZ 区,放置对外服务,增强安全性。

- 未体现云化趋势

当前为传统物理架构,未涉及容器、微服务、SDN 等。

若未来扩展云平台,建议引入:

- 运维通道可进一步加强

虽然有堡垒机,但未看到统一的SOC(安全运营中心)。

建议:部署 SIEM + SOAR 平台,实现自动化响应。

- 缺少可视化监控系统

无明确的网络监控工具(如 Zabbix、Prometheus)。

建议:引入网络监控平台,实时查看流量、告警、性能。

- 部分链路存在环路风险

图中有红色圆圈标记的链路,可能存在环路。

建议:启用 MSTP 或配置链路聚合(LACP)以规避广播风暴。

📈 七、总结评价

✅ 优点

架构成熟,层次分明,符合大型企业网络标准;

安全防护全面,覆盖边界、主机、应用、行为等多个层面;

支持多运营商接入,具备高可用性和容灾能力;

技术先进,涵盖主流网络协议与安全技术;

支持 IPv4/IPv6 双栈,具备前瞻性;

运维体系健全,满足等保合规要求。

❌ 不足

缺乏现代云原生安全机制;

未体现零信任架构;

缺少自动化运维与可视化监控;

DMZ 区定义不够清晰。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署 EDR(端点检测与响应)

建设 SOC(安全运营中心)

推动云化转型

实施微隔离(Micro-Segmentation)

部署 SDN 控制器

如果你能提供更多背景信息(比如这是某企业的实际架构?是否用于政府/金融行业?是否有等保要求?),我可以给出更具体的优化方案或配置建议。

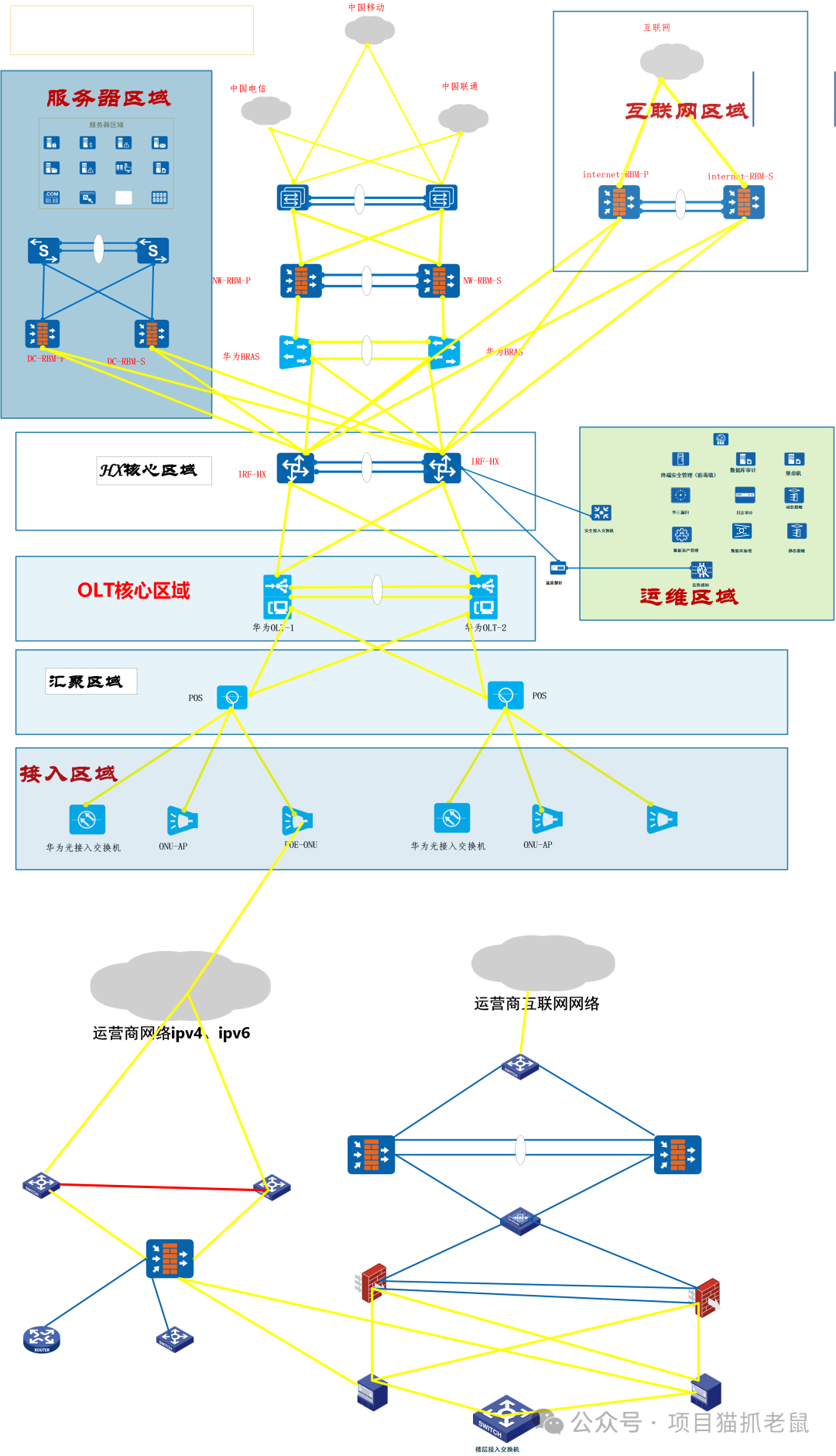

IPv6改造项目?

这张图展示了一个大型企业或数据中心的网络拓扑结构,具备典型的"分层设计 + 多区域隔离 + 高可用性 + 安全防护"特征。整体架构清晰、逻辑严谨,适用于对稳定性、安全性和可扩展性要求较高的场景(如政府、金融、电信等关键行业)。

🌐 一、整体架构概览

该网络采用"接入 → 汇聚 → 核心 → 安全出口"的四级分层模型,并结合多运营商接入、双活部署、OSPF 分区、VRRP、MSTP、SSL-VPN等技术,实现高可靠、高性能、高安全的综合网络环境。

主要区域划分:

DMZ区域(服务器区域)

运维管理区域

数据中心区域

传统网络区域

互联网与专线接入区

🔧 二、核心组件解析

1. 接入层(Access Layer)

设备:JR-SW(接入交换机)

功能:

特点:

✅ 支持大规模终端接入,具备良好的扩展性。

2. 汇聚层(Aggregation Layer)

设备:HJ-SW(汇聚交换机)

功能:

连接关系:

✅ 提升带宽利用率,降低核心压力。

3. 核心层(Core Layer)

设备:S12000-RBM-HX-P 和 S12000-RBM-HX-S

功能:

技术亮点:

✅ 构成整个网络的"心脏",确保高吞吐量与低延迟。

4. 安全出口层(Security Exit Layer)

设备:

功能:

部署方式:

✅ 形成完整的"纵深防御体系"。

5. 互联网与专线接入

接入方式:

路由协议:

出口策略:

✅ 多线接入提升可用性,满足业务连续性需求。

🔐 三、安全机制分析

| 安全功能 | 实现方式 | 位置 |

|---|---|---|

| 边界防护 | FW1000 + FW5000 防火墙 | 出口处 |

| 入侵防御 | IPS-ZHU/BEI | 流量进入前拦截攻击 |

| 上网行为管理 | ACG-ZHU/BEI | 控制员工访问行为 |

| 负载均衡 | LLB-ZHU/BEI | 分摊服务器压力 |

| 日志审计 | 日志审计系统 | 运维区 |

| 漏洞扫描 | 漏洞扫描系统 | 运维区 |

| 数据库加密 | 数据库加密系统 | 数据中心 |

| 数据防泄漏 | 数据静态/动态防泄密 | 数据中心 |

| 堡垒机 | 堡垒机 | 运维区 |

| WAF | Web应用防火墙 | DMZ区 |

✅ 整体体现"事前预防、事中检测、事后追溯"的安全闭环。

🔄 四、路由与协议设计

- OSPF 区域划分

Area0

:骨干区域(IGP AS 20002)

Area1

:非骨干区(连接DMZ)

Area2

:非骨干区(连接传统网络)

Area3

:非骨干区(连接数据中心)

✅ 合理划分区域,减少LSA泛洪,提升收敛速度。

- VRRP 协议

在 Router_Inter-VRRP-Zhu 和 Router_Inter-VRRP-Bei 上启用 VRRP。

实现双出口网关冗余,避免单点故障。

- MSTP(多生成树协议)

在核心与汇聚之间启用 MSTP,防止环路并优化链路利用。

- SSL-VPN 远程接入

支持远程办公人员通过 SSL-VPN 安全接入内部网络。

仅允许特定用户访问指定资源。

💡 五、技术亮点总结

根据图右上角的技术简介,该项目采用了以下关键技术:

| 编号 | 技术 | 说明 |

|---|---|---|

| 1 | VLAN, stp, mstp | 网络隔离与环路避免 |

| 2 | IPv4, IPv6 | 双栈支持,面向未来 |

| 3 | IRF | 设备虚拟化,提升性能 |

| 4 | RDM | 可能指"Remote Device Management"或"Routing Domain Manager" |

| 5 | VRRP | 网关冗余 |

| 6 | VXLAN | 虚拟化扩展,适合云环境 |

| 7 | EVPN | 用于跨站点互联 |

| 8 | SSL-VPN, IPSEC-VPN, GRE-VPN, MPLS-VPN | 多种隧道技术保障安全通信 |

| 9 | M-LAG, S-MLAG | 多链路聚合,提高可靠性 |

| 10 | OSPF/V3 | 内部路由协议 |

| 11 | BGP | 外部路由协议 |

| 12 | 信源聚合 / 静态路由 | 路由策略优化 |

| 13 | Vsystem, Context, IRF | 虚拟化与上下文隔离 |

| 14 | 出链路的负载均衡 | 提升带宽利用率 |

| 15 | 防火墙的双机热备 | HA保障 |

| 16 | 出口路由器的VRRP/HFD | 高可用出口 |

| 17 | 负载均衡的主备 | 服务连续性 |

| 18 | IPS主备HA | 入侵防御高可用 |

| 19 | 上网管理行为主备+HA | 行为管控不中断 |

| 20 | 调试安全产品(漏洞扫描、日志审计、上网行为、入侵防御) | 安全运维一体化 |

| 21 | AC的主备 | 无线控制器高可用 |

✅ 技术全面,符合现代企业级网络建设标准。

⚠️ 六、潜在问题与改进建议

- 缺少 DMZ 区明确标识

图中标注"DMZ区域(服务器区域)",但未严格区分 Web、FTP、邮件等服务。

建议:增设独立 DMZ 区,放置对外服务,增强安全性。

- 未体现云化趋势

当前为传统物理架构,未涉及容器、微服务、SDN 等。

若未来扩展云平台,建议引入:

- 运维通道可进一步加强

虽然有堡垒机,但未看到统一的SOC(安全运营中心)。

建议:部署 SIEM + SOAR 平台,实现自动化响应。

- 缺少可视化监控系统

无明确的网络监控工具(如 Zabbix、Prometheus)。

建议:引入网络监控平台,实时查看流量、告警、性能。

- 部分链路存在环路风险

图中有红色圆圈标记的链路,可能存在环路。

建议:启用 MSTP 或配置链路聚合(LACP)以规避广播风暴。

📈 七、总结评价

✅ 优点

架构成熟,层次分明,符合大型企业网络标准;

安全防护全面,覆盖边界、主机、应用、行为等多个层面;

支持多运营商接入,具备高可用性和容灾能力;

技术先进,涵盖主流网络协议与安全技术;

支持 IPv4/IPv6 双栈,具备前瞻性;

运维体系健全,满足等保合规要求。

❌ 不足

缺乏现代云原生安全机制;

未体现零信任架构;

缺少自动化运维与可视化监控;

DMZ 区定义不够清晰。

💡 建议升级方向

引入零信任架构(Zero Trust)

部署 EDR(端点检测与响应)

建设 SOC(安全运营中心)

推动云化转型

实施微隔离(Micro-Segmentation)

部署 SDN 控制器

如果你能提供更多背景信息(比如这是某企业的实际架构?是否用于政府/金融行业?是否有等保要求?),我可以给出更具体的优化方案或配置建议。

医院等保方案?

这张图展示了一个大型企业或数据中心的网络安全架构拓扑图,采用"分区分域、纵深防御、双活高可用"的设计理念。整体结构清晰,安全防护全面,适用于对安全性、稳定性和合规性要求较高的场景(如政府、金融、能源等行业)。

🔍 一、整体架构概览

该网络分为以下几个核心区域:

外网服务器区域

外网运维区域

内网核心区域

内网服务器区域

外网区域

内网区域

各区域之间通过防火墙、交换机、网闸等设备进行隔离与连接,形成完整的"边界防护 → 核心控制 → 内部管理 → 安全审计"闭环体系。

🧱 二、关键区域详细解析

1. 外网服务器区域

功能

:部署对外提供服务的应用系统(如Web、FTP、邮件等)。

设备组成

:

安全措施

:

特点

:高安全等级,专用于对外服务。

✅ 特点:独立部署,便于管理和监控。

2. 外网运维区域

功能

为管理员提供远程维护通道。

设备组成

连接方式

安全机制

✅ 特点:物理/逻辑隔离,保障运维安全。

3. 内网核心区域

功能

:作为整个网络的"大脑",负责核心路由、策略控制和安全管理。

核心设备

:

技术亮点

:

✅ 特点:集中管控,高可用,满足等保合规要求。

4. 内网服务器区域

功能