在网络管理中,你是否遇到过 "谁能登录设备?""登录后能做什么?""操作行为怎么追溯?" 这些问题?AAA 作为网络安全领域的核心管理框架,正是为解决这些问题而生。本文从零基础视角出发,拆解 AAA 的核心原理,结合华为路由器实战配置案例,让你彻底掌握这一必备的网络安全技术。更多路由交换技术的配置实验也整理好在文章末尾和评论区,记得看到最后!

一、AAA 是什么?核心作用是什么?

AAA 是Authentication(认证)、Authorization(授权)、Accounting(计费 / 审计) 的简称,是一套标准化的网络安全管理框架。

简单来说,AAA 就像公司的门禁 + 权限 + 打卡系统:门禁验证身份(认证)、工牌限定可进入的区域(授权)、打卡记录进出时间和行为(计费 / 审计)。

AAA 的优势在于支持集中管理、多接入场景适配,实际应用中常通过RADIUS协议实现,适配小型到大型网络。

二、AAA三大核心功能

- 认证:验证用户身份合法性(如登录设备的账号密码),是访问的第一道门槛。

- 授权:为通过认证的用户分配权限(如管理员/普通用户权限),杜绝越权操作。

- 计费/审计:记录用户操作行为(登录、命令执行、退出时间),用于故障追溯和审计。

三、AAA常见架构

用户:需要访问网络资源的主体(如运维人员、拨号上网的用户);

NAS(Network Access Server):网络接入服务器,比如路由器、交换机、防火墙。

- 核心作用:接收用户的访问请求,转发给 AAA 服务器进行认证 / 授权,同时收集计费信息;

- 关键特性:NAS 上可创建 "域",不同域可绑定不同的 AAA 方案(比如 "办公域" 用本地认证,"外网域" 用 RADIUS 认证);

AAA 服务器:集中存储用户信息(账号、密码、权限),处理 NAS 转发的认证 / 授权请求,汇总计费日志。

四、AAA 的认证 / 授权 / 计费方式

AAA 支持多种实现方式,适配不同网络规模:

五、AAA 典型应用场景

- 设备远程管理:Telnet/SSH 登录路由器、交换机时,通过 AAA 验证身份并分配权限(本文实战案例);

- 运营商拨号上网:家庭用户 PPPoE 拨号时,运营商通过 AAA 认证用户账号密码,计费上网时长;

- 企业 VPN 接入:员工外网通过 VPN 接入公司内网,AAA 验证身份并授权可访问的内网资源;

- 无线网络接入:WiFi 接入时,通过 AAA 认证(802.1X)确保只有授权用户可连接。

六、实战配置:Telnet 通过 AAA 本地认证登录华为路由器

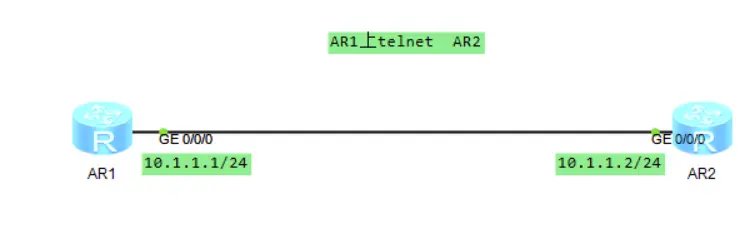

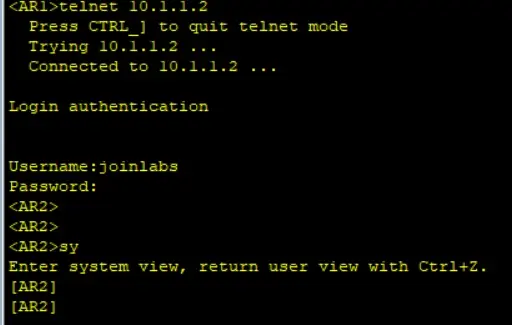

实验需求:在AR1上可通过telnet远程登录AR2

AR2\]aaa \[AR2-aaa\]local-user joinlabs password cipher 123 //创建joinlabs账号密码123 \[AR2-aaa\]local-user joinlabs service-type telnet //joinlabs账号服务是Telnet \[AR2-aaa\]local-user joinlabs privilege level 15 //joinlabs账号权限为15 \[AR2\]user-interface vty 0 4 //创建VTY虚拟接口 \[AR2-ui-vty0-4\]authentication-mode aaa //认证模式为AAA  ## 七、总结 关键点回顾 1. AAA 的核心是**认证(验身份)、授权(限权限)、计费(记行为)**,是网络访问控制的基础框架; 2. 小型网络常用**本地 AAA 认证** ,中大型网络优先使用 RADIUS 协议的**远端 AAA 认证**; 3. 华为设备配置 Telnet 的 AAA 认证核心步骤:创建本地用户→指定服务类型→设置权限→VTY 接口启用 AAA 认证。 AAA 是网络工程师必备的基础技能,掌握其原理和配置,不仅能解决设备访问控制问题,更是后续学习 RADIUS、VPN、802.1X 等高级安全技术的前提。建议结合实际设备练习,加深对 AAA "认证 - 授权 - 计费" 闭环的理解。 更多系统网络知识和华为数通认证备考包,在文章末尾卡片中,可share!