文章目录

- 一、技术原理:硬件防火墙的基础架构

- 二、数据规划

- 三、配置端口IP并加入域

- 四、配置基础路由

- 五、配置安全策略

- 六、配置NAT地址转换

- 七、验证与保存配置

- 八、高级配置与优化技巧

-

- [8.1 配置会话限制](#8.1 配置会话限制)

- [8.2 配置日志与监控](#8.2 配置日志与监控)

- [8.3 配置HA(高可用)](#8.3 配置HA(高可用))

- 九、故障排查与避坑指南

-

- [9.1 常见问题与排查思路](#9.1 常见问题与排查思路)

- [9.2 避坑指南](#9.2 避坑指南)

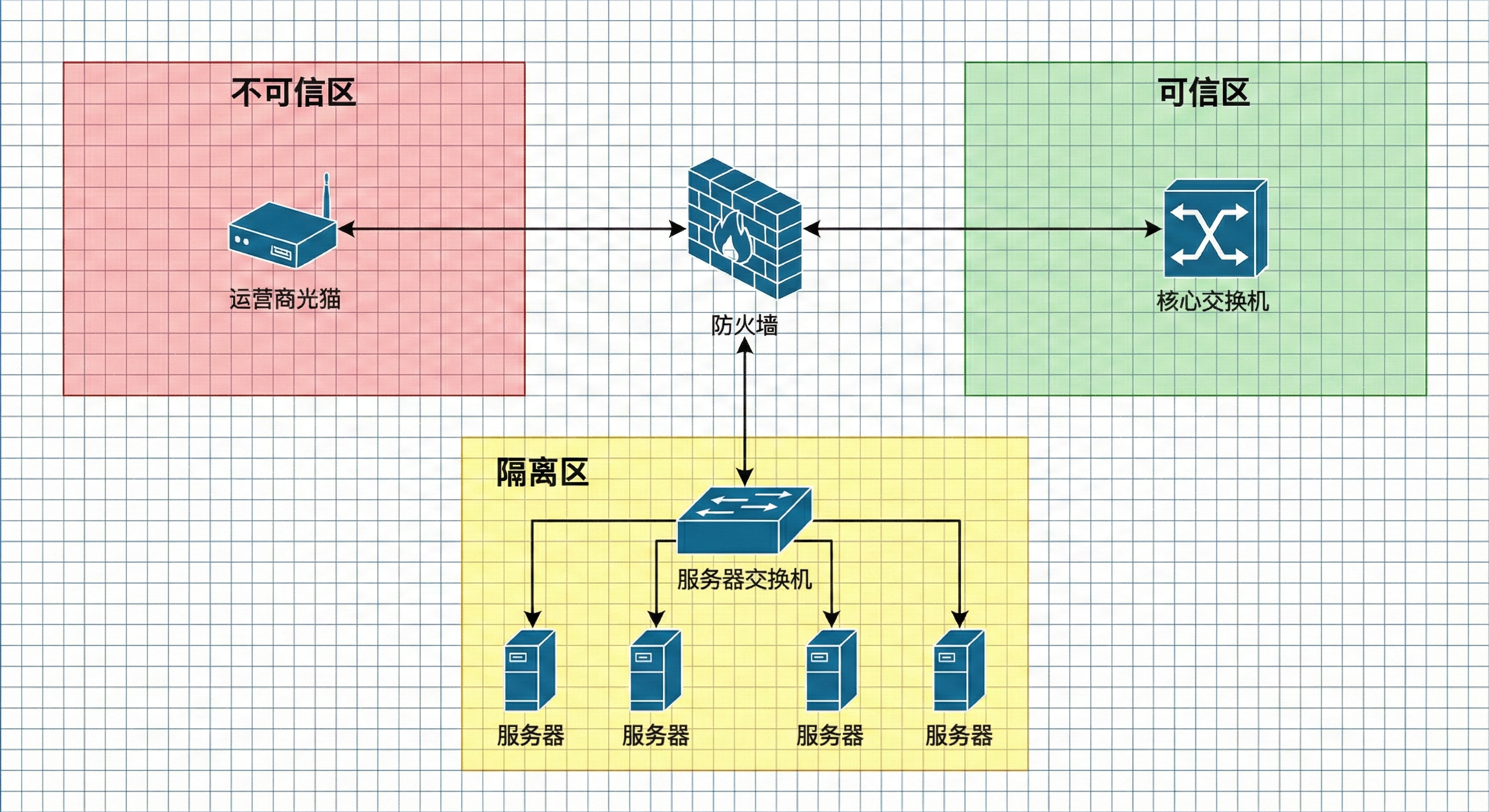

一、技术原理:硬件防火墙的基础架构

硬件防火墙的核心是安全区域和包过滤引擎:

- 安全区域:通过接口划分不同安全级别的区域(Trust/DMZ/UnTrust/Local),默认Local(设备自身)级别最高(100),Trust(内网)85,DMZ(服务区)50,UnTrust(外网)5,区域之间默认拒绝所有流量

- 包过滤引擎:基于

域间策略匹配源IP、目的IP、端口、协议,结合安全策略决定是否放行流量 - NAT:分源NAT(内网访问外网,隐藏真实IP)和目的NAT(外网访问内网服务器,映射公网IP),本质是在IP头中替换地址字段

硬件防火墙有专用的ASIC芯片处理包过滤,吞吐量可达10G以上,适合高并发的企业出口场景。

二、数据规划

-

硬件:USG6306防火墙、Console线、RJ45网线、笔记本电脑

-

软件:SecureCRT或Putty终端工具,波特率默认9600

-

预配置信息:

接口 安全区域 IP地址/掩码 对接设备 GigabitEthernet0/0/0 UnTrust 202.103.1.2/24 运营商光猫 GigabitEthernet0/0/1 Trust 192.168.1.1/24 核心交换机 GigabitEthernet0/0/2 DMZ 172.16.1.1/24 服务器区交换机

三、配置端口IP并加入域

将目标端口配置到预设域中,是防火墙配置操作的核心环节。在实际应用中,若出现数据传输异常,首要排查项便是该端口是否已正确加入对应域 ------ 需特别注意,未纳入域的端口不具备流量转发功能,这是导致数据不通的常见根源。

- 配置外网接口(UnTrust区域):

bash

[FW-Office]interface GigabitEthernet 0/0/0

[FW-Office-GigabitEthernet0/0/0]port link-mode route # 切换为三层路由模式,默认是二层透明模式

[FW-Office-GigabitEthernet0/0/0]ip address 202.103.1.2 255.255.255.0

[FW-Office-GigabitEthernet0/0/0]quit

[FW-Office]firewall zone untrust

[FW-Office-zone-untrust]add interface GigabitEthernet 0/0/0 # 将接口加入UnTrust区域

[FW-Office-zone-untrust]quit- 配置内网接口(Trust区域):

bash

[FW-Office]interface GigabitEthernet 0/0/1

[FW-Office-GigabitEthernet0/0/1]port link-mode route

[FW-Office-GigabitEthernet0/0/1]ip address 192.168.1.1 255.255.255.0

[FW-Office-GigabitEthernet0/0/1]quit

[FW-Office]firewall zone trust

[FW-Office-zone-trust]add interface GigabitEthernet 0/0/1

[FW-Office-zone-trust]quit- 配置DMZ接口:

bash

[FW-Office]interface GigabitEthernet 0/0/2

[FW-Office-GigabitEthernet0/0/2]port link-mode route

[FW-Office-GigabitEthernet0/0/2]ip address 172.16.1.1 255.255.255.0

[FW-Office-GigabitEthernet0/0/2]quit

[FW-Office]firewall zone dmz

[FW-Office-zone-dmz]add interface GigabitEthernet 0/0/2

[FW-Office-zone-dmz]quit硬件防火墙接口默认是二层透明模式(适合桥接场景),需要手动切换为三层路由模式才能配置IP;安全区域是逻辑分组,同一区域内的接口默认允许所有流量,不同区域之间默认拒绝。

要确认特定端口是否被纳入相应的 zone 中,使用 display zone 命令即可完成查询操作。

bash

<FW-Office> display zone dmz

dmz

priority is 50

interface of the zone is (1):

GigabitEthernet 0/0/2四、配置基础路由

- 配置默认路由(指向运营商网关):

bash

[FW-Office]ip route-static 0.0.0.0 0.0.0.0 202.103.1.1- 配置内网静态路由(如果有多个网段):

bash

[FW-Office]ip route-static 192.168.2.0 255.255.255.0 192.168.1.2 # 192.168.2.0网段通过核心交换机192.168.1.2访问验证:查看路由表:

bash

[FW-Office]display ip routing-table输出中应包含默认路由(Dest 0.0.0.0/0)和内网路由条目。

五、配置安全策略

- 允许内网访问外网:

bash

security-policy

rule name Trust_to_UnTrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 255.255.255.0

action permit- 允许外网访问DMZ服务器(仅开放80端口):

bash

rule name UnTrust_to_DMZ

source-zone untrust

destination-zone dmz

destination-address 172.16.1.10 255.255.255.255 # 服务器IP

service http # 对应80端口

action permit

quit- 允许内网访问DMZ服务器:

bash

rule name Trust_to_DMZ

source-zone trust

destination-zone dmz

action permit

quit安全策略是基于区域的,规则匹配顺序是从上到下,匹配到第一条规则后停止;如果没有匹配的规则,默认拒绝。建议按"允许必要流量,拒绝所有其他流量"的原则配置,不要图方便配置全允许的规则。

六、配置NAT地址转换

- 配置源NAT(内网访问外网时转换为外网IP):

bash

[FW-Office]nat-policy

[FW-Office-policy-nat]rule name NAT_Trust_to_UnTrust

[FW-Office-policy-nat-rule-NAT_Trust_to_UnTrust]source-zone trust

[FW-Office-policy-nat-rule-NAT_Trust_to_UnTrust]destination-zone untrust

[FW-Office-policy-nat-rule-NAT_Trust_to_UnTrust]source-address 192.168.1.0 255.255.255.0

[FW-Office-policy-nat-rule-NAT_Trust_to_UnTrust]action source-nat easy-ip # 直接使用出口接口的IP作为转换地址

[FW-Office-policy-nat-rule-NAT_Trust_to_UnTrust]quit- 配置目的NAT(外网访问内网服务器,映射公网IP):

bash

[FW-Office-policy-nat]rule name NAT_UnTrust_to_DMZ

[FW-Office-policy-nat-rule-NAT_UnTrust_to_DMZ]source-zone untrust

[FW-Office-policy-nat-rule-NAT_UnTrust_to_DMZ]destination-zone dmz

[FW-Office-policy-nat-rule-NAT_UnTrust_to_DMZ]destination-address 202.103.1.10 255.255.255.255 # 公网映射IP

[FW-Office-policy-nat-rule-NAT_UnTrust_to_DMZ]action destination-nat static 172.16.1.10 # 映射到DMZ服务器真实IP

[FW-Office-policy-nat-rule-NAT_UnTrust_to_DMZ]quit参数说明:

- easy-ip:适合单公网IP场景,自动使用出口接口的IP作为转换地址

- no-pat:仅转换IP,不转换端口,适合需要固定端口的场景

- static:静态NAT,一对一映射,适合服务器对外提供服务

七、验证与保存配置

- 验证接口状态:

bash

[FW-Office]display interface brief查看接口的IP地址、物理状态(Up/Down)、协议状态(Up/Down),确保对接的设备接口状态正常。

- 验证安全策略命中数:

bash

[FW-Office]display security-policy rule all查看每个规则的"Hit Count"字段,如果有流量通过,数字会增加。

- 验证NAT转换:

bash

[FW-Office]display nat session all查看当前的NAT会话,确认源IP和目的IP的转换是否正确。

- 保存配置(关键!不重启会丢失):

bash

[FW-Office]save

The current configuration will be written to the device.

Are you sure to continue? [Y/N]:Y坑点:如果配置后直接重启设备,未保存的配置会丢失,我在某电商客户现场就因为忘记保存,导致上线后重启配置全丢,加班到凌晨2点重新配置------建议每完成一个阶段就保存一次。

八、高级配置与优化技巧

8.1 配置会话限制

防止内网主机发起大量会话导致设备资源耗尽:

bash

[FW-Office]firewall session-limit source-ip 192.168.1.0 255.255.255.0 max-number 1000原理:硬件防火墙的会话表容量有限(USG6306默认是100万),如果单台主机发起大量会话(如病毒爆发),会占满会话表,导致正常流量无法建立会话。

8.2 配置日志与监控

开启流量日志,方便故障排查:

bash

[FW-Office]firewall log enable

[FW-Office]firewall log session enable

[FW-Office]info-center loghost 192.168.1.100 # 将日志发送到Syslog服务器应用场景:当内网用户无法访问外网时,查看日志可以看到是安全策略拒绝还是NAT转换失败。

8.3 配置HA(高可用)

双机热备,防止单点故障:

bash

# 主设备配置

[FW-Office]hrp enable

[FW-Office]hrp interface GigabitEthernet0/0/3 remote 192.168.3.2 # 心跳接口IP

[FW-Office]hrp preempt delay 30 # 主设备恢复后延迟30秒抢占

# 备设备配置

[FW-Office-Backup]hrp enable

[FW-Office-Backup]hrp interface GigabitEthernet0/0/3 remote 192.168.3.1

[FW-Office-Backup]hrp standby注意:HA配置需要两台设备型号相同,版本一致,心跳接口建议使用独立的物理接口,避免和业务接口共用。

九、故障排查与避坑指南

9.1 常见问题与排查思路

-

内网无法访问外网

- 排查步骤:ping运营商网关→查看路由表是否有默认路由→查看安全策略是否允许Trust到UnTrust→查看NAT策略是否配置→查看会话表是否有对应条目

- 坑点:曾经遇到过运营商网关配置了ARP绑定,防火墙MAC地址未在运营商白名单中,导致能ping通网关但无法访问外网,最后联系运营商添加MAC地址才解决。

-

外网无法访问DMZ服务器

- 排查步骤:在防火墙外网接口抓包→查看安全策略是否允许UnTrust到DMZ→查看NAT策略是否正确映射→查看服务器防火墙是否开放端口

- 坑点:目的NAT规则的目的地址是公网IP,而安全策略的目的地址是服务器真实IP,不要搞混。

-

设备CPU利用率过高

- 排查步骤:display cpu-usage→查看是否有大量会话→查看是否开启了深度包检测(IPS/AV)→查看是否有异常流量

- 坑点:开启IPS/AV会占用大量CPU资源,导致吞吐量下降,建议只在必要的区域开启,或者使用专用的IPS设备。

9.2 避坑指南

- 不要在生产环境中使用默认密码,定期修改admin密码

- 配置安全策略时,尽量缩小源地址和目的地址的范围,不要使用0.0.0.0/0

- NAT策略和安全策略要一一对应,避免出现"NAT允许但安全策略拒绝"的情况

- 定期备份配置文件,存储在离线设备中,避免设备故障导致配置丢失

- 升级设备版本前,先在测试环境验证,避免新版本出现兼容性问题

如果觉得这些经验对你有用,不妨动动手指点赞,再顺手收藏起来,方便后续回看或分享给有需要的朋友 ------ 您的每一份支持,都是我继续分享的动力,感谢阅读!