本期样本:

1.首先我们可以在合适的位置直接dump libbaiduprotect.so 并且使用SoFixer-Windows-64修复

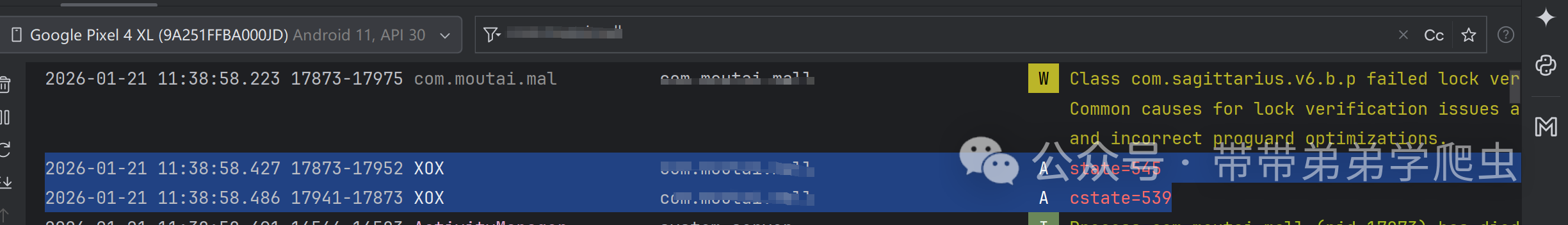

2.仔细观测输出的logcat日志

我们发现每当frida崩溃的时候总是会弹出下面这条日志。

XOX com.moutai.mall A state=545

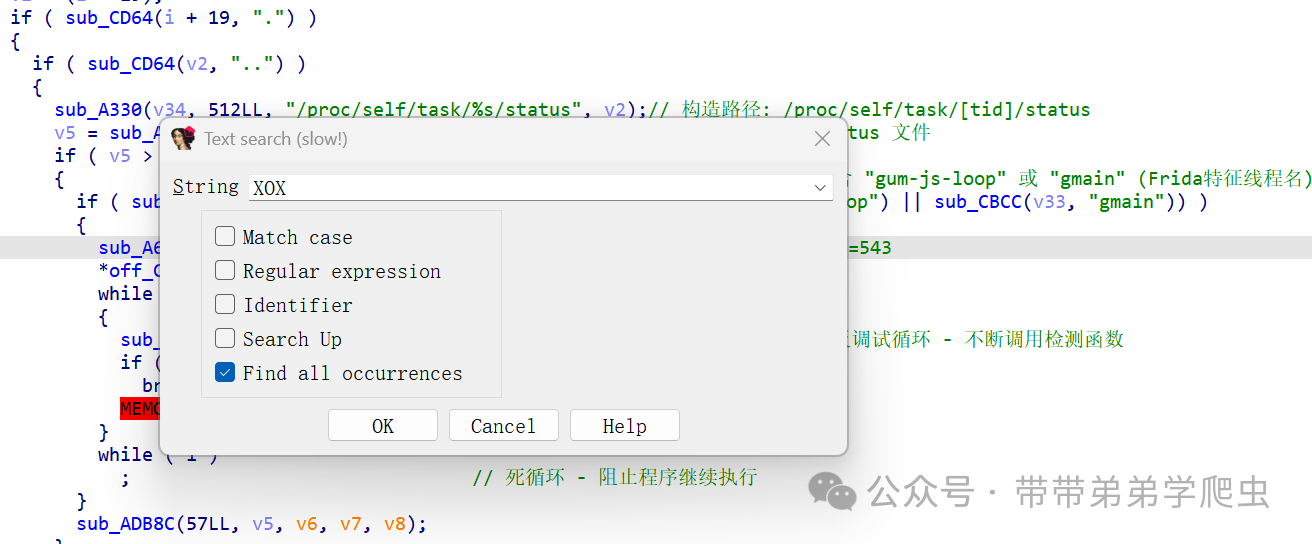

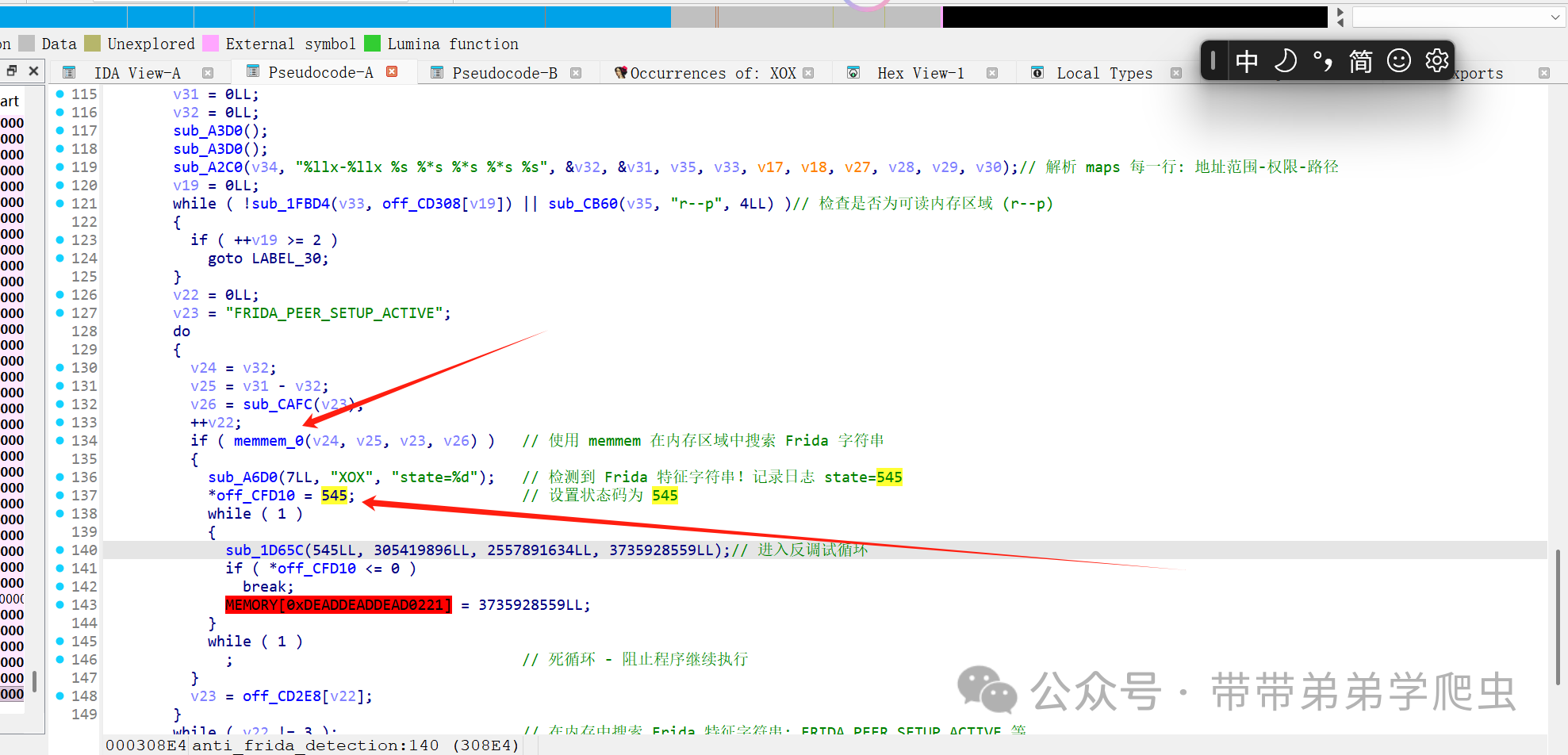

3.ida 打开libbaiduprotectfix.so 直接搜索XOX

定位到这个函数就是打印xox的函数

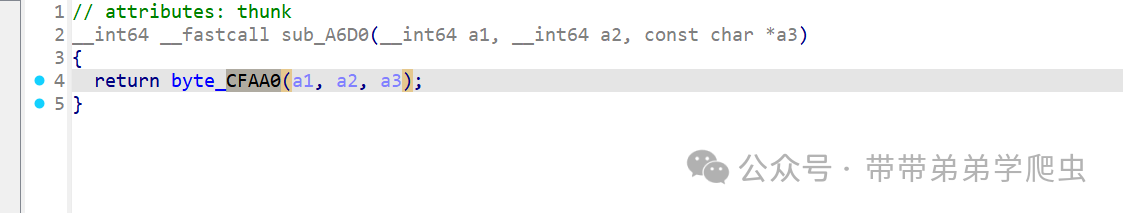

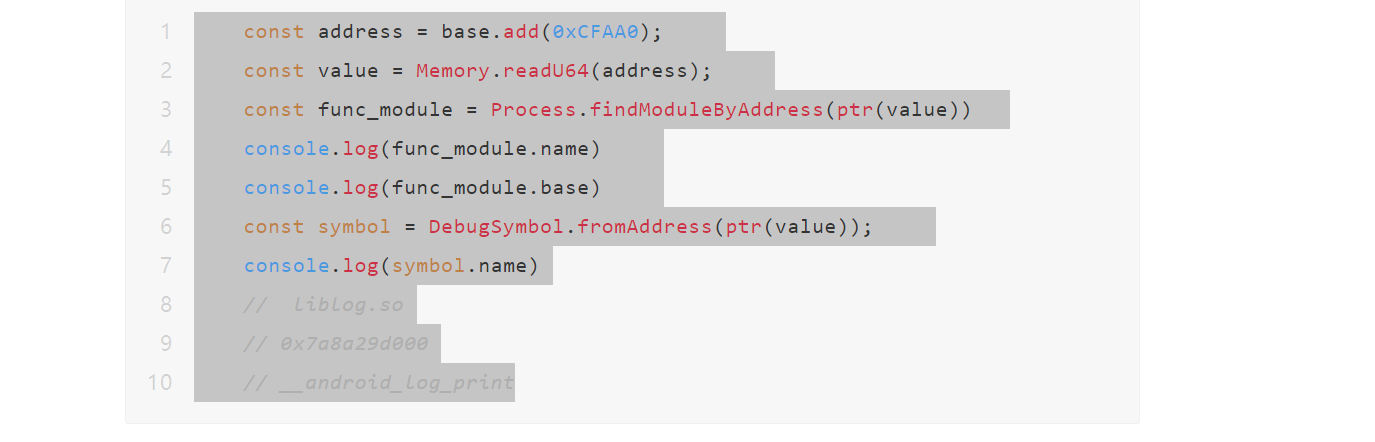

读取dcb数据看下0xcfaa0到底是啥

我们发现其实是 liblog.so下的 __android_log_print

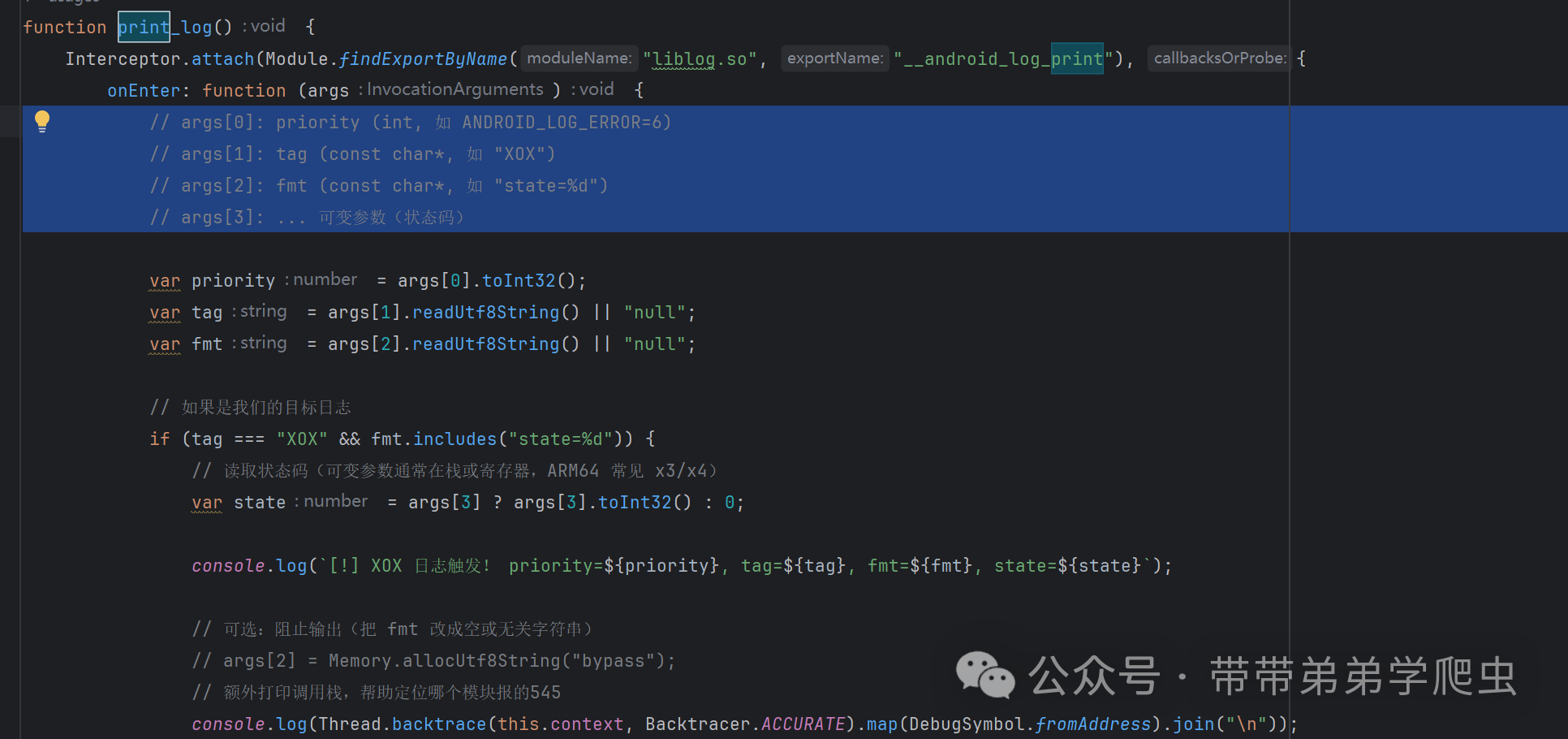

这就好办了 hook 他并打印堆栈即可定位到我们报错函数。

即可定位到

当然这个memmem_0是我手动写的

|--------|---------|----------------|--------------------------------------|---------------------------------------|-----|

| memmem | libc.so | 在内存块中查找子串的首次出现 | (haystack, hay_len, needle, nee_len) | 搜索 maps、内存中 "FRIDA"、"gum-js-loop" 等特征 | ★★☆ |

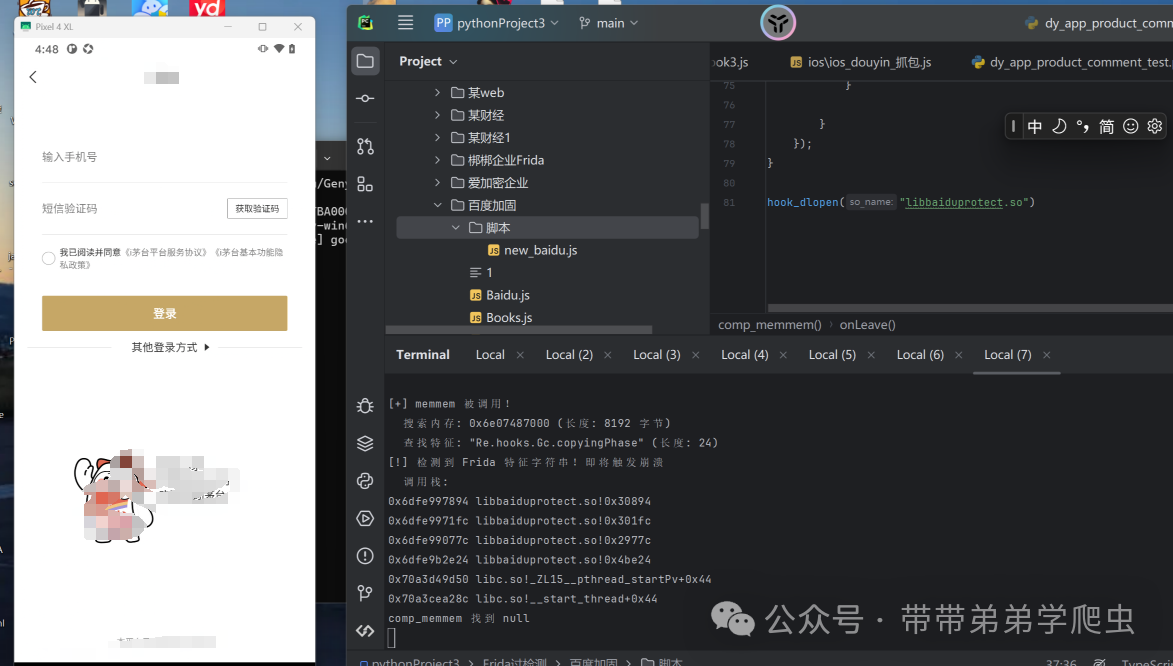

现在我们可以优雅的hook memmem函数 即可过掉:

总结:

在之前基础上 新Baidu 多检测了

FRIDA_PEER_SETUP_ACTIVEfrida-java-bridgeRe.hooks.Gc.copyingPhase最后 欢迎大佬们和我交流:let w_x = 15232101239祝大家天天开心!!!